- OpenVPN Tunnelblick перестал работать в macOS Big Sur и как это исправить

- Как заставить работать OpenVPN Tunnelblick с Tap устройствами в macOS Big Sur?

- IPSec VPN для OS X и iOS. Без боли

- Настройка подключения VPN на Mac

- Импорт файла настроек VPN

- Введите настройки VPN автоматически

- Question: Q: L2TP VPN connection via Big Sur

- All replies

OpenVPN Tunnelblick перестал работать в macOS Big Sur и как это исправить

Каждая новая версия macOS всё сильнее ужесточает правила безопасности и затрудняет загрузку системных расширений. Я довольно давно пользуюсь OpenVPN туннелями и до macOS Sierra включительно, Tunneblick мог автоматически загружать свои системные расширения без лишних вопросов.

В High Sierra, Mojave или Catalina для подключения к VPN нужно было подтвердить разрешение на загрузку системных расширений Tunneblick в системных настройках macOS в разделе «Безопасность и конфиденциальность».

Дело в том, что Tunnelblick использует специальный драйвер для работы Tap VPN, так как в macOS нет встроенного драйвера устройства Tap. Для Tun подключений загружать свой собственный драйвер, как правило не требуется, так как в системе уже имеется встроенный драйвер устройства «utun» и большинство конфигурационных файлов OpenVPN с ним прекрасно работают.

С выходом macOS Big Sur нельзя разрешить загрузку сторонних системных расширений, в том числе и загрузку драйвера Tap Tunneblick, а без этого данный тип подключений не работает.

На сайте разработчика написано как можно обойти данное ограничение системы, но потребуется отключить функцию защиты целостности системы System Integrity Protection (SIP).

Что касается меня, то было решено перенастроить работу OpenVPN сервера на работу через Tun, тут главное разобраться с маршрутизацией трафика, однако у подобного изменения есть и свои недостатки по сравнению с мостом (Tap интерфейс). Подробнее о настройке OpenVPN сервера в режиме Tun расскажу в следующей статье.

Как заставить работать OpenVPN Tunnelblick с Tap устройствами в macOS Big Sur?

Сразу оговорюсь, что отключение защиты целостности системы SIP macOS Big Sur делает ваш компьютер менее безопасным и Tap OpenVPN будет работать только на Intel Mac. Для новых компьютеров Apple с чипом M1 нужно ждать следующих обновлений от разработчиков Tunnelblick.

Итак, проверить активирована ли функция защиты целостности в вашей системе можно следующей командой:

$ csrutil status

System Integrity Protection status: enabled.

Чтобы её отключить, перезагружаем компьютер в режиме восстановления (Command + R), запускаем Терминал и пишем следующую команду:

После чего перезагружаем компьютер в обычном режиме и Tunnelblick должен начать работать. Включить обратно функцию защиты целостности системы можно командой csrutil enable, загрузившись снова в режим восстановления.

Если считаете статью полезной,

не ленитесь ставить лайки и делиться с друзьями.

Источник

IPSec VPN для OS X и iOS. Без боли

VPN (англ. Virtual Private Network — виртуальная частная сеть) — обобщённое название технологий, позволяющих обеспечить одно или несколько сетевых соединений (логическую сеть) поверх другой сети (например, Интернет).

© Wikipedia

VPN используется для удаленного подключения к рабочему месту, для защиты данных, для обхода фильтров и блокировок, для выдачи себя за гражданина другой страны и вообще — штука незаменимая. Практически повсеместно в качестве простого средства для организации пользовательского VPN используется всем известный OpenVPN, который использовал и я. Ровно до тех пор, пока у меня не появился Macbook и OS X в придачу. Из-за того, что подход Apple к конфигурации DNS сильно отличается от подхода других *nix-систем, проброс DNS через VPN нормально не работал.

После некоторых исследований у меня получилось два варианта:

— Использование DNS «мимо» VPN, что сильно небезопасно, но решает проблему.

— Использование нативных для OS X VPN-протоколов: PPTP и семейства IPSec.

Разумеется, я выбрал второе и разумеется — IPSec, а не устаревший PPTP.

Настройка Linux ( в моем случае — Arch Linux )

- Открыть Настройки → Сеть

- Нажать (+) и выбрать VPN/Cisco IPSec

- Заполнить основную информацию ( адрес, имя пользователя и пароль )

- Выбрать «Настройки аутентификации» и указать группу и PSK ( из файла /etc/racoon/psk.key )

- Подключиться

OS X и IPSec

IPSec это не один протокол, а набор протоколов и стандартов, каждый из которых имеет кучу вариантов и опций. OS X поддерживает три вида IPSec VPN:

— IPSec/L2TP

— IKEv2

— Cisco VPN

Первый вариант избыточен — какой смысл пробрасывать ethernet-пакеты для пользовательского VPN?

Второй — требует сертификатов и сильно сложной настройки на стороне клиента, что тоже нехорошо.

Остается третий, который называется «Cisco», а на самом деле — XAuth+PSK. Его и будем использовать.

Препарация OS X

После некоторых неудачных попыток настроить VPN на OS X, я полез изучать систему на предмет того, как же именно там работает VPN.

Недолгий поиск дал мне файлик /private/etc/racoon/racoon.conf, в котором была строчка include «/var/run/racoon/*.conf»;.

После этого все стало понятно: при нажатии кнопки OS X генерирует конфиг для racoon и кладет его в /var/run/racoon/, после окончания соединения — удаляет. Осталось только получить конфиг, что я и сделал, запустив скрипт перед соединением.

Внутри я нашел именно ту информацию, которой мне не хватало для настройки сервера: IPSec proposals. Это списки поддерживаемых клиентом ( и сервером ) режимов аутентификации, шифрования и подписи, при несовпадении которых соединение не может быть установлено.

Итоговый proposal для OS X 10.11 и iOS 9.3 получился таким:

encryption_algorithm aes 256;

hash_algorithm sha256;

authentication_method xauth_psk_server;

dh_group 14;

Выбор VDS и настройка VPN

Для VPN-сервера я выбрал VDS от OVH, поскольку они дают полноценную виртуализацию с возможностью ставить любое ядро с любыми модулями. Это очень важно, поскольку ipsec работает на уровне ядра, а не пользователя, как OpenVPN.

Режим «Cisco VPN» (XAuth + PSK) предполагает двухэтапную аутентификацию:

— Используя имя группы и PSK для нее ( этап 1 )

— Используя имя пользователя и пароль ( этап 2 )

Настройка racoon

racoon — демон, который занимается управлением ключами ( IKE ). Именно он дает ядру разрешение на провешивание туннеля после того, как аутентифицирует клиента и согласует все детали протокола ( aka proposal ). racoon входит в стандартный пакет ipsec-tools и есть практически в любом дистрибутиве Linux «из коробки».

Используя случайные 64 бита группы и 512 бит ключа, я получаю достаточно вариантов, чтоб сделать перебор бессмысленным.

Настройка Linux

— Необходимо разрешить маршрутизацию: sysctl net.ipv4.ip_forward=1

— Необходимо разрешить протокол ESP и входящие соединения на порты 500/udp и 4500/udp: iptables -t filter -I INPUT -p esp -j ACCEPT; iptables -t filter -I INPUT -p udp —dport 500 -j ACCEPT; iptables -t filter -I INPUT -p udp —dport 4500 -j ACCEPT

— Необходимо включить NAT для нашей сети: iptables -t nat -A POSTROUTING -s 192.168.100.0/24 -j MASQUERADE

— Необходимо создать группу и создать/добавить туда пользователей: groupadd vpn и useradd -G vpn vpn_user

— Необходимо запустить racoon: racoon -vF

Настройка OS X

Настройки → Сеть

Выбрать (+) → VPN → Cisco IPSec → придумать название

Выбрать соединение → ввести адрес сервера, имя пользователя и пароль

Выбрать «Настройки аутентификации» → ввести имя группы и ключ ( именно в таком порядке )

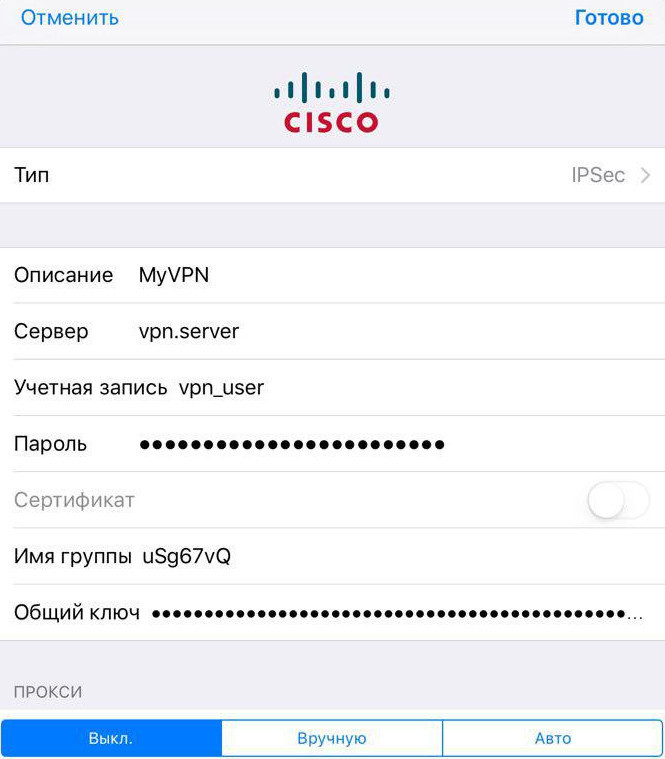

Настройка iOS

Настройки → Основные → VPN → Добавить конфигурацию VPN.

Заполнить форму по аналогии, подключиться.

Источник

Настройка подключения VPN на Mac

Чтобы подключиться к сети VPN, необходимо ввести настройки конфигурации на панели «Сеть». Эти настройки включают адрес сервера VPN, имя учетной записи и другие параметры идентификации, такие как пароль или сертификат, полученные от сетевого администратора.

Если Вы получили файл настроек VPN от администратора сети, можно импортировать его для настройки подключения. Если нет, то настройки можно ввести вручную.

Импорт файла настроек VPN

На Mac выполните одно из следующих действий.

Дважды нажмите на файл, чтобы открыть настройки сети и автоматически импортировать настройки.

Выберите пункт меню «Apple»

> «Системные настройки», нажмите «Сеть», нажмите раскрывающееся меню «Действия»

Введите настройки VPN автоматически

На Mac выберите меню Apple

> «Системные настройки», затем нажмите «Сеть».

Нажмите кнопку «Добавить»

Нажмите всплывающее меню «Тип VPN», затем выберите тип VPN-подключения, который Вы хотите настроить, в зависимости от сети, к которой Вы подключаете компьютер. Присвойте имя службе VPN, затем нажмите «Создать».

Протокол L2TP — это расширенная версия протокола PPTP, который используется интернет-провайдерами для поддержки VPN через Интернет.

Протокол IPSec (Internet Protocol Security) является набором протоколов безопасности.

IKEv2 — это протокол, который настраивает сопоставление безопасности в IPSec.

Введите адрес сервера и имя учетной записи для VPN-подключения.

Нажмите «Настройки аутентификации», затем введите информацию, полученную от администратора сети.

Если Вы получили соответствующие указания от администратора сети, нажмите «Дополнительно» и введите дополнительную информацию, такую как параметры сеанса, настройки TCP/IP, DNS-серверы и прокси.

Дополнительная информация, которую Вы можете ввести, зависит от типа настраиваемого VPN-подключения.

Нажмите «Применить», затем нажмите «ОК».

Выберите «Показывать статус VPN в строке меню», чтобы использовать значок статуса VPN для подключения к сети и переключения между службами VPN.

Для удаления конфигурации VPN выберите службу VPN в списке сетевых служб и нажмите кнопку «Удалить»

Источник

Question: Q: L2TP VPN connection via Big Sur

I have a macbook pro running on big sur. I need to be able to connect to a L2TP VPN for important client work. Since the upgrade, I can no longer make that connection. What are my options? In my capacity, I cannot reconfigure the VPN per the recommendation here: https://support.apple.com/en-us/HT211840

Is there ANY solution (3rd party or otherwise) to help me here? Or do I need to downgrade to Catalina?

MacBook Pro 15″, macOS 11.1

Posted on Jan 7, 2021 10:41 AM

All replies

Loading page content

Page content loaded

macOS Big Sur still supports L2TP over IPsec passthrough natively. Is this not the VPN type that you require? Is it the HMAC-SHA-256 hash support that is the problem?

What type of VPN are you using: server, router, or client-based? A bit more information would be helpful here.

Jan 7, 2021 10:48 AM

The VPN article is describing changes needing to be done on the server side, not the client side.

Are you using the built-in VPN connection in MacOS, or are you using a 3rd-party VPN client?

Jan 7, 2021 10:58 AM

hi there! It is a server-based VPN called Wowrack. I have two macbooks that were upgraded to big sur from Catalina. When I tried to re-establish a VPN L2TP connection via my native network settings from both machines, I was unable to connect. I have since downgraded one of my laptops back to Catalina, and it connects immediately, whereas my big sur machine will not connect natively.

I’m not enough of an expert to address your questions re: HMAC-SHA-256 hash support. Is there any other info I can provide that might help diagnose?

Jan 7, 2021 11:19 AM

@deeperdiver, I am using the built-in VPN connection — as I just replied to Tesserax, after downgrading one of my machines back to Catalina, I can est the L2TP connection, whereas big sur still fails to connect. Would a 3rd party client work better?

Jan 7, 2021 11:21 AM

hi there! It is a server-based VPN called Wowrack.

. and is this VPN server located on your local network or on a remote one? That is, are you trying to access it from your Macs from a remote location or your Macs are on your local network, and then, create a tunnel to this server at a remote location?

Sorry, but I’m not familiar with this particular VPN service.

Jan 7, 2021 11:33 AM

I use the native MacOS VPN connection. Even on BigSur, it works perfectly for me. I’m going through some VPN issues myself right now but it has nothing to do with MacOS.

It sounds like the VPN server your client is using might require an upgrade/patch, which is completely normal in the world of servers, particularly when encryption technologies evolve. Have you brought this issue up with the administrator that maintains the VPN server? The reason is that if I were an administrator and BigSur requires more recent VPN L2TP patch, I’d be investigating it immediately as that mean more Macs that try connecting will have problems down the road. It could be a canary in the tunnel warning.

Jan 7, 2021 11:40 AM

This doesn’t make sense for me. We are using an Unifi USG-Pro in our company and stumbled over the same issue. Forme smells that after a GUI bug.

I issued the same preconfigured connection with scutil according to the man page and it’s working.

Jan 9, 2021 11:39 AM

Use the bloated VPN Tracker or issue the VPN connection from the command line. Both were working for me. For me looks like a GUI bug with M1 Macs. With an updated Intel Air it’s that problem doesn’t exist at least for me.

Jan 9, 2021 12:13 PM

Question: Q: L2TP VPN connection via Big Sur More Less

Источник

VPN (англ. Virtual Private Network — виртуальная частная сеть) — обобщённое название технологий, позволяющих обеспечить одно или несколько сетевых соединений (логическую сеть) поверх другой сети (например, Интернет).

VPN (англ. Virtual Private Network — виртуальная частная сеть) — обобщённое название технологий, позволяющих обеспечить одно или несколько сетевых соединений (логическую сеть) поверх другой сети (например, Интернет).