Настройка vpn соединения windows server 2012

В этой статье мы покажем, как установить и настроить простейший VPN сервер на базе Windows Server 2012 R2, который можно эксплуатировать в небольшой организации или в случае использования отдельно-стоящего сервера (т.н. hosted-сценариях).

В первую очередь необходимо установить роль “Remote Access”. Сделать это можно через консоль Server Manager или PowerShell (немого ниже).

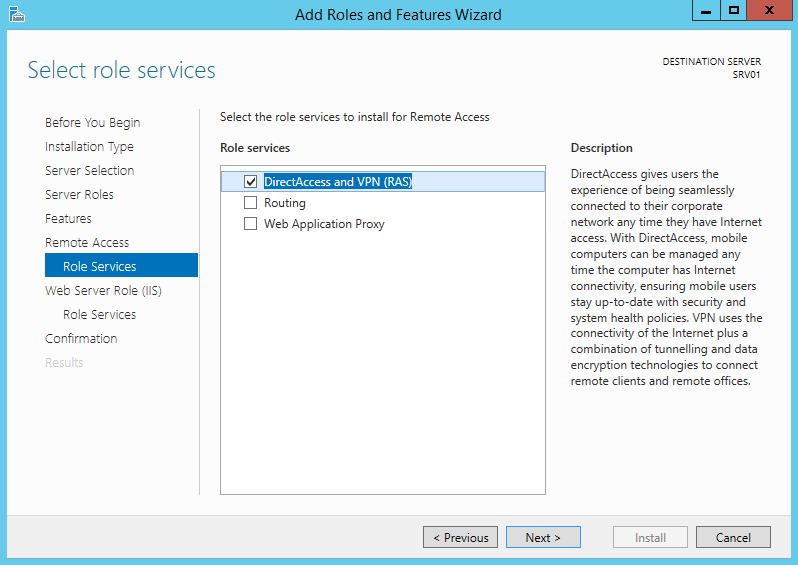

В роли Remote Access нас интересует служба “DirectAccess and VPN (RAS)” . Установим ее (установка службы тривиальна, на последующих шагах все настройки можно оставить по-умолчанию. Будут установлены веб сервер IIS, компоненты внутренней базы Windows – WID).

После окончания работы мастера нажмите ссылку “Open the Getting Started Wizard“, в результате чего запустится мастера настройки RAS-сервера.

Службу RAS с помощью Powershell можно установить командой:

Так как нам не требуется разворачивать службу DirectAccess, укажем, что нам нужно установить только сервер VPN (пункт “Deploy VPN only“).

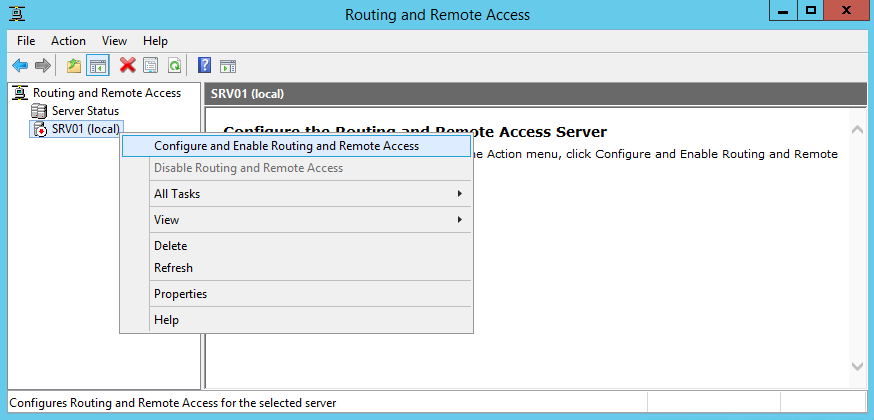

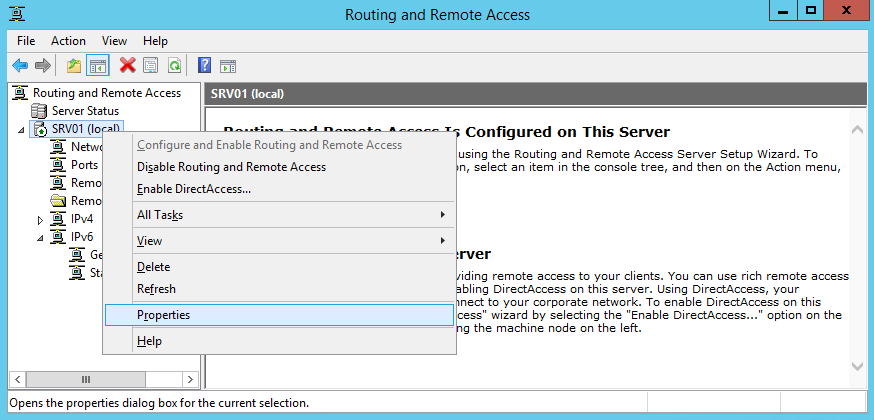

После чего откроется знакомая MMC консоль Routing and Remote Access. В консоли щелкните правой кнопкой по имени сервера и выберите пункт “Configure and Enable Routing and Remote Access“.

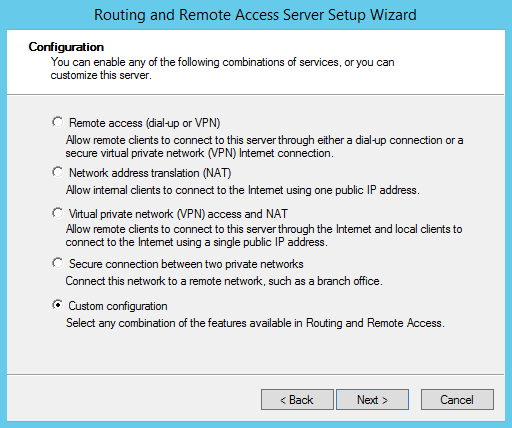

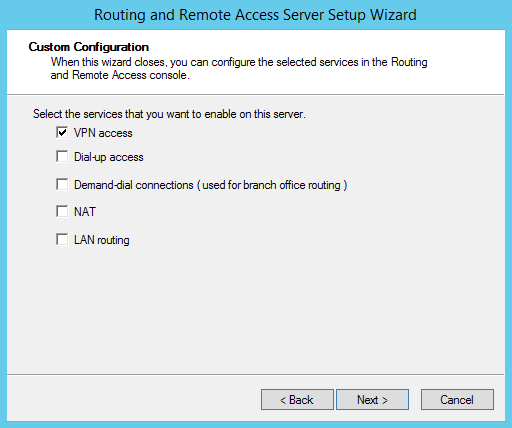

Запустится мастер настройки RAS-сервера. В окне мастера выберем пункт “Custom configuration“, а затем отметим опцию “VPN Access”.

После окончания работы мастера система предложит запустить службу Routing and Remote Access. Сделайте это.

В том случае, если между вашим VPN сервером и внешней сетью, откуда будут подключаться клиенты (обычно это Интернет), есть файервол, необходимо открыть следующие порты и перенаправить трафик на эти порты к вашему VPN серверу на базе Windows Server 2012 R2:

- Для PPTP: TCP – 1723 и Protocol 47 GRE (также называется PPTP Pass-through)

- Для SSTP: TCP 443

- Для L2TP over IPSEC: TCP 1701 и UDP 500

После установки сервера, необходимо в свойствах пользователя разрешить VPN доступ. Если сервер включен в домен Active Directory, сделать это нужно в свойствах пользователя в консоли ADUC, если же сервер локальный – в свойствах пользователя в консоли Computer Management (Network Access Permission – Allow access).

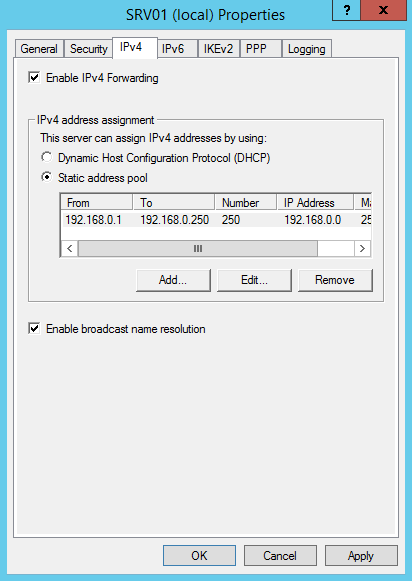

Если вы не используете сторонний DHCP сервер, который раздает vpn-клиентам IP адреса, необходимо в свойствах VPN сервера на вкладке IPv4 включить “Static address pool” и указать диапазон раздаваемых адресов.

Примечание. Раздаваемые сервером IP адреса должны относиться к той же подсети, в которой находится сетевой интерфейс сервера, на который подключаются удаленные пользователи.

Осталось настроить VPN клиент и протестировать (как настроить vpn-клиент в Windows 8).

Настройка VPN-сервера на виртуальной машине Windows Server 2012 R2

Настройка VPN на виртуальной машине ничем принципиально не отличается от настройки на обычном сервере. Тестирование настройки производилось на виртуальной машине Windows Server 2012 R2.

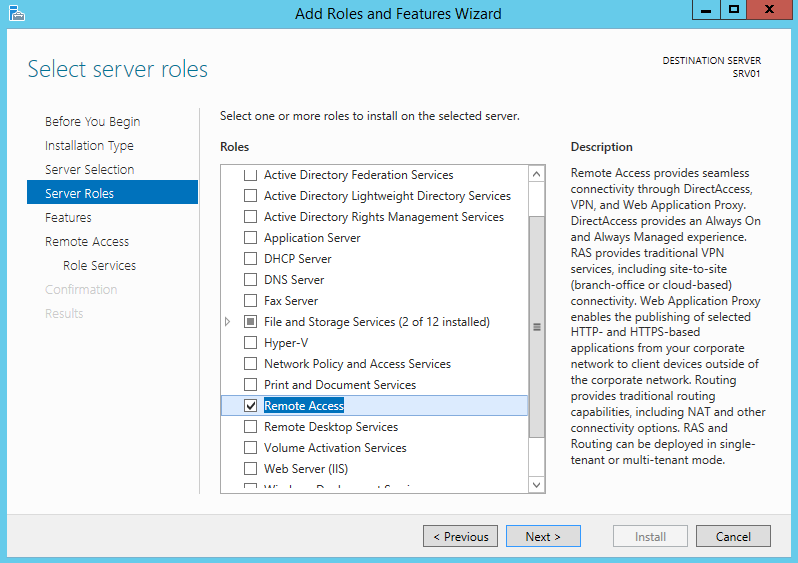

Перед настройкой необходимо установить роль сервера удаленного доступа. Для этого запускаем Server Manager и выбираем «Add Roles and Features» . Из списка ролей выбираем роль «Remote Access» , соглашаемся с установкой дополнительных компонентов.

Далее из списка компонентов роли выбираем » Direct Access and VPN (RAS) «.

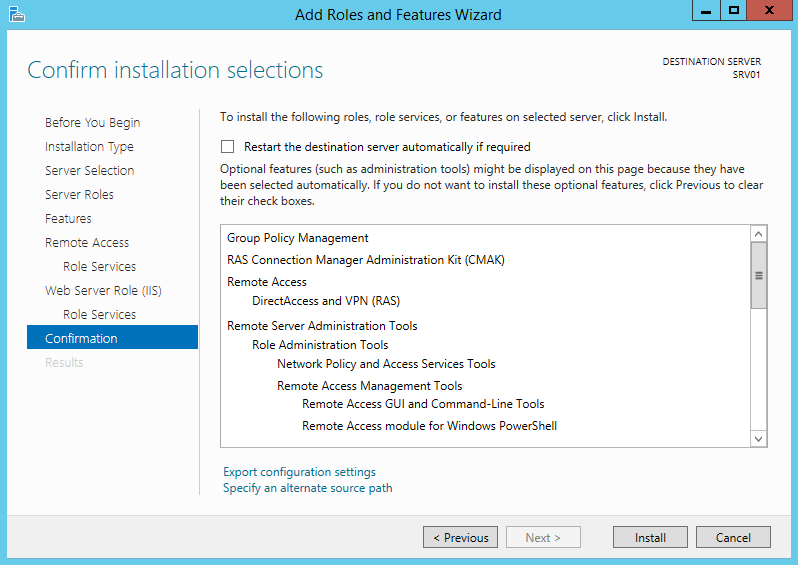

В результате кроме самой роли будут установлены Web-сервер IIS и внутренняя база Windows, а также оснастки управления и модуль PowerShell. Просмотреть полный список устанавливаемых компонентов можно перед установкой.

После установки роли надо открыть оснастку «Routing and Remote Access» командой rrasmgmt.msc .

В оснастке встаем на имя сервера правой клавишей мыши и выбираем пункт «Configure and Enable Routing and Remote Access».

В мастере выбираем пункт «Custom configuration».

Затем отмечаем чекбокс «VPN access».

Далее жмем Next -> Finish и стартуем сервис удаленного доступа.

Сервис запущен и работает, его остается настроить. Для этого в контекстном меню выбираем «Properties» и переходим к свойствам сервера.

На вкладке IPV4 необходимо выбрать, каким образом клиент будет получать IP адрес. Можно оставить DHCP (если есть DHCP сервер), либо задать статический пул адресов. Раздаваемые сервером IP адреса в целях корректной маршрутизации не должны пересекаться с адресами на стороне VPN клиента.

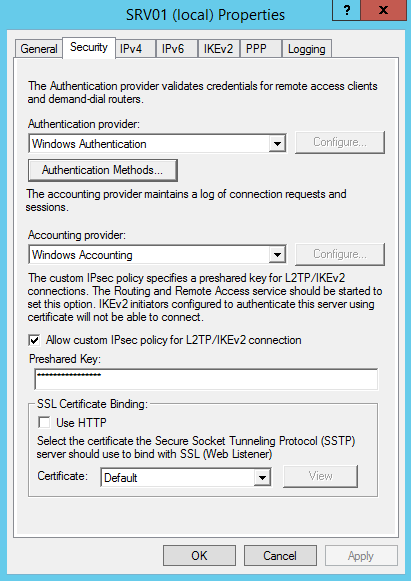

На вкладке «Security» настраиваются параметры безопасности для VPN подключений. Здесь можно указать ключ для L2TP или сертификат для SSTP, а также выбрать способ аутентификации и механизмы шифрования.

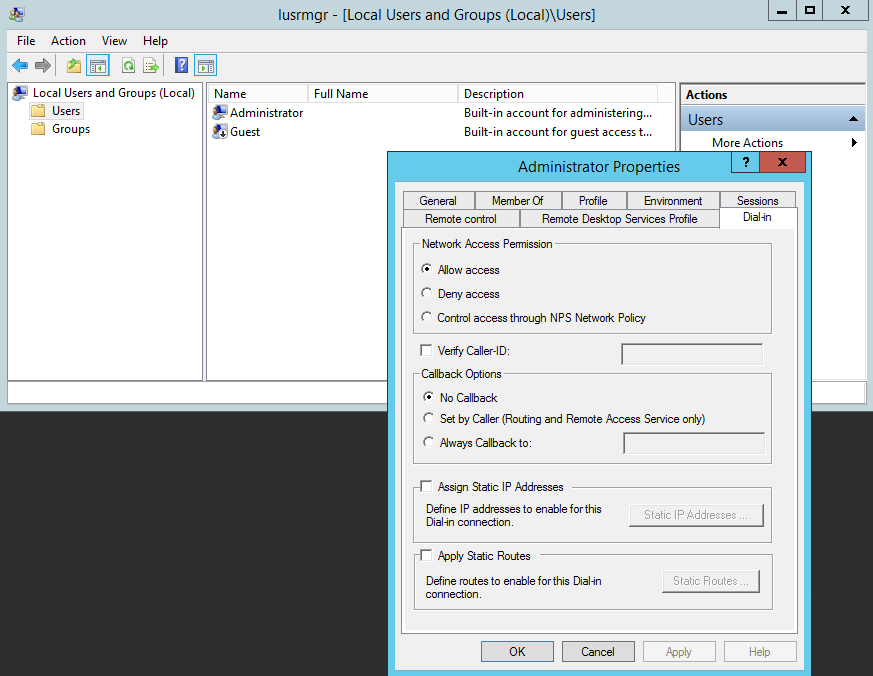

Затем необходимо в свойствах пользователя разрешить подключение. Для локальной учетной записи надо открыть оснастку «Local Users and Groups» командой lusrmgr.msc и в свойствах нужного пользователя на вкладке Dial-In в поле «Network Access Permission» установить переключатель в положение «Allow access». Для доменного пользователя – то же самое, но в оснастке «Active Directory Users and Computers».

И в завершение надо проверить, включены ли необходимые правила на файерволле.

На этом настройка VPN-сервера завершена, можно подключаться. Для обеспечения безопасности рекомендуется подключаться по L2TP или SSTP.

Записки IT специалиста

Разговоры про IT и не только

среда, 9 апреля 2014 г.

VPN Сервер на Windows Server 2012 R2.

В данной статье представлена инструкция по развертыванию простейшего VPN-сервера на базе Windows Server 2012 R2. По моему личному мнению поднимать VPN на базе Windows можно в случае использования небольшой офисной сети с потребностью удаленного подключения для нескольких сотрудников. В случае же организации VPN между филиалами компании с достаточно обширной инфраструктурой, следует использовать технологию DirectAccess либо VPN на базе аппаратных решений (например Cisco).

Перейдем к установке и настройке:

- Открываем Server Manager — Dashboard, нажимаем «Add roles and features» (Рис.1):

2. Выбираем «Role-based or feature-based installation» и нажимаем Next (Рис.2):

3. Далее попадаем на страницу выбора сервера (в моем случае он один), выбираем сервер и нажимаем Next (Рис.3):

4. Далее выбираем роль «Remote Access» и нажимаем Next (Рис.4):

5. На последующий страницах мастера нажимаем два раза Next. В окне выбора служб ролей (Select role services) выбираем «DirectAcces and VPN (RAS)». Откроется окно «Add features», нажимаем кнопку «Add Features» (Рис.5 и 6):

6. Затем откроется окно «Web Server Role», нажимаем Next (Рис.7):

7. В окне «Select role services» нажимаем Next (Рис.8):

8. В окне подтверждения нажимаем Install (Рис.9):

9. После окончания установки нажимаем «Open the Getting Started Wizzard» (Рис.10):

10. Откроется окно «Configure Remote Access», нажимаем «Deploy VPN only» (Рис.11):

11. Откроется консоль «Routing and Remote Access». Нажимаем правой кнопкой мыши на нашем сервер и выбираем «Configure and Enable Routing and Remote Access» (Рис.12):

12. Откроется мастер настройки, нажимаем Next (Рис.13):

13. В окне Configuration выбираем «Remote Access (dial-up orVPN)» и нажимаем Next (Рис.14):

14. На следующей странице выбираем VPN и нажимаем Next (Рис.15):

15. Далее выбираем сетевой адаптер, имеющий доступ в Интернет и нажимаем Next (Рис.16):

16. В следующем окне можно выбрать, каким образом будут выдаваться IP-адреса vpn-клиентам: с помощью DHCP или из специального пула, выбираем второй вариант и нажимаем Next (Рис.17):

18. В окне «Address Range Assignment» нажимаем кнопку New (Рис.18):

19. Задаем начальный и конечный адреса диапазона и нажимаем Ок (возвращаемся на предыдущую страницу и нажимаем Next (Рис.19):

20. Далее выбираем метод аутентификации клиентов: с помощью RRAS или RADIUS. Выбираем первый вариант и нажимаем Next (Рис.20):

21. После успешной настройки нажимаем Finish (Рис.21):

22. Если нам нужен VPN PPTP, то настройки на этом завершены. Если нам нужен VPN L2TP, в консоли «Routing and Remote Access» открываем свойства нашего сервера (Рис.22):

23. На вкладке Securuty задаем «Preshared Key» (ставим галку «Allow custom IPsec policy for L2TP/IKEv2 connection») (Рис.23):

24. Далее в консоли RRAS открываем свойства портов, выбираем «WAN miniport (L2TP)» и ограничиваем количество портов (Рис.24):

25. Чтобы дать пользователю доступ к VPN, открываем свойства нужного нам пользователя и переходим на вкладку Dial-in, в разделе Network Access Permission выбираем «Allow Access» и нажимаем Apply (Рис.25):

26. Также необходимо открыть следующие порты на фаерволе:

- PPTP TCP — 1723

- L2TP — UDP порт 1701

- IKE — UDP порт 500

- IPSec ESP — UDP порт 50

- IPSec NAT-T — UDP порт 4500

- SSTP — TCP 443