- Соединение офисов для совместной работы в 1С

- Использование ZeroTier для объединения ПК в виртуальную локальную сеть

- Создаем аккаунт и сеть ZeroTier

- Подключаем компьютеры к сети ZeroTier

- Добавляем ZeroTier в автозагрузку

- Настройки безопасности ZeroTier

- Включаем и настраиваем RDP на «сервере»

- Включаем протокол RDP на Windows 7

- Задаем пароль для пользователя

- Отключаем срок действия пароля

- Проверяем подключение по RDP

- Установка RDPWrapper для активации многопользовательского RDP

- Настройка RDPConf

- Проверка работы

- Выводы

- Настройка локальной сети через ZeroTier

- Powered by ZeroTier. Практическое руководство по строительству виртуальных сетей. Часть 1

- Сетевой контроллер

- Первоначальная настройка

- Создание виртуальной сети

- Подключение узлов сети

- Проверка сетевой связности узлов

- Прячем доступ к GUI сетевого контроллера извне.

- Вместо заключения

Соединение офисов для совместной работы в 1С

Задача: в удаленном офисе есть компьютер (условно назовем его «сервер»), на котором установлена файловая база 1С. Необходимо удаленно организовать доступ к этому ПК для совместной работы в 1С и M.E.Doc.

Задачу усложняет 2 факта:

- оба офиса находятся за NAT’ом и прямое подключение не представляется возможным;

- на «сервере» установлена не серверная версия ОС (Windows 7 Максимальная). Подключение для настройки к нему возможно только через TeamViewer.

Принимая во внимание то, что количество пользователей в базе будет не более 3-х, разобьем задачу на этапы:

- Объединение компьютеров в виртуальную локальную сеть (с помощью ZeroTier);

- С помощью RDPWrap включаем возможность подключения к «серверу» по RDP.

Использование RPPWrap, вероятно, нарушает пользовательское соглашение Microsoft, поэтому задача будет рассматриваться исключительно в тестовом ключе. Для реальной многопользовательской эксплуатации RDP необходима Windows Server и лицензии User CAL + RDP User CAL.

Использование ZeroTier для объединения ПК в виртуальную локальную сеть

ZeroTier — это виртуальный управляемый Ethernet-свитч. Добавленные в одну сеть ZeroTier, устройства взаимодействуют так, будто бы они находятся в одной локальной сети независимо от расстояния между ними. На момент написания статьи, ZeroTier поддерживает работу в Windows, Linux, MacOS, Android и iOS. Бесплатная версия ZeroTier поддерживает добавление до 100 устройств в сеть, что, в нашем случае, более чем достаточно.

Создаем аккаунт и сеть ZeroTier

Для создания аккаунта ZeroTier необходимо указать e-mail и пароль:

Безо всяких подтверждений почты попадаем в личный кабинет:

В разделе «Networks» создаем новую сеть и сразу наблюдаем ID сети (он понадобится для подключения):

По клику на ID переходим на страницу настроек сети. Поскольку устройств в нашей сети будет не много, поменяем диапазон IP-адресов сети на «192.168.191.*»

Подключаем компьютеры к сети ZeroTier

В нашей сети будут только устройства с ОС Windows и нам понадобится загрузить соответствующий дистрибутив ZeroTier One. Установка его не представляет проблем:

После установки в правом нижнем углу появится иконка ZeroTier. При клике на нее появится предложение авторизоваться:

Появляется список сетей нашего аккаунта. Присоединяемся с помощью кнопки «Join«

В списке сетевых адаптеров появляется новый адаптер ZeroTier, которому присваивается случайный IP-адрес из выбранного диапазона:

Для простоты, мы зададим «серверу» IP-адрес «192.168.191.1». Все это можно сделать в разделе настроек сети. По мере присоединения к сети устройств, они будут появляться в разделе «Members». Зададим понятное имя и IP-адрес (для этого можно ввести IP-адрес вручную и нажать на «+»):

Аналогичным образом подключаем к виртуальной сети все остальные компьютеры.

Добавляем ZeroTier в автозагрузку

Для того чтобы ZeroTier загржался автоматически при запуске ПК, заходим в Preferences и добавляем его в автозагрузку:

Настройки безопасности ZeroTier

Сейчас в нашей сети ZeroTier разрешен любой трафик, по аналогии с ЛВС. Однако, ZeroTier предоставляет возможность управлять трафиком с помощью т. н. Flow Rules (правила потоков), которые задаются в настройках сети ZeroTier Central. Фактически, нам необходимо разрешить трафик к порту 3389 «сервера» и обратный трафик к клиентам. Поэтому, наши правила Flow Rules будут иметь следующий вид:

Включаем и настраиваем RDP на «сервере»

Включаем протокол RDP на Windows 7

В редакции Windows 7 Максимальная есть возможность включить подключение через удаленный рабочий стол в Дополнительных параметрах системы.

Задаем пароль для пользователя

Если у текущего пользователя нет пароля — самое время его создать. Иначе подключение по RDP может заканчиваться ошибкой про истекший срок действия пароля или вот такой:

Отключаем срок действия пароля

Для комфортной работы будет лучше отключить максимальный срок действия пароля (по умолчанию 42 дня). Инструкция

Проверяем подключение по RDP

После задания пароля пользователя, подключение уже возможно. IP-адрес нашего «сервера» — 192.168.191.1. На вопрос про сертификат отвечаем положительно:

Однако, многопользовательская работа по прежнему не возможна. При подключении через RDP, рабочий стол «сервера» автоматически блокируется.

Установка RDPWrapper для активации многопользовательского RDP

Проект RDPWrap ставит перед собой целью включение возможности удаленного доступа по RDP (в т. ч. для нескольких пользователей) для «домашних» редакций Windows (и не только). Он не подменяем файлы операционной системы, а «встраивается» в нее. Проект сомнителен с точки зрения лицензионности, однако, для нашей тестовой задачи подойдет.

Для установки RDPWrap необходимо загрузить пакет последней версии, распаковать его и запустить install.bat:

Настройка RDPConf

Надпись «[supported partially]» говорит нам, что утилита работает в ограниченном режиме (максимум 2 одновременных сессии RDP). Версия termsrv.dll «6.1.7601.24326» поддерживается не полностью. Однако, если поискать в Google, можно найти вот такую тему.

Для полноценной работы, в файл rdpwrap.ini («C:\Program Files\RDP Wrap«) необходимо добавить такие настройки:

После перезапуска ПК, запустим утилиту RDPConf и убедимся что надпись поменялась на «[fully supported]» (полная поддержка).

Проверка работы

Для проверки создадим еще 2-х пользователей и 2 подключения по RDP. Дополнительно к этому, на «сервере» будет работать локальный пользователь.

Скриншот 2-х одновременных подключений:

Выводы

Из обычного ПК с Windows 7 Максимальная, при помощи RDPWrap, мы сделали простой сервер для совместной работы 3-х пользователей в 1С. Софтверные ограничения нашего решения:

- для RDPWrap — до 15 одновременных сессий RDP

- для бесплатной версии ZeroTier — 100 устройств в сети.

Благодаря ZeroTier, пользователи 1С могут быть разнесены географически как угодно (разные города, разные страны). Благодаря встроенной безопасности и Flow Rules, наша сеть ZeroTier надежно защищена. В ней допускается хождение только пакетов RDP по направлению к серверу и обратно.

Настройка локальной сети через ZeroTier

1402 просмотров 4 2020-11-10 2020-12-17

Если вам нужно поднять локальную сеть, чтобы поиграть по ней с другом или забрать какие-то большие файлы (например, фильмы), вы можете сделать это на минимальном тарифе RUVDS.

Понадобится буквально 5 минут на все, включая подключение. Мы будем использовать софт ZeroTier Network Controller, который есть у нас в маркетплейсе.

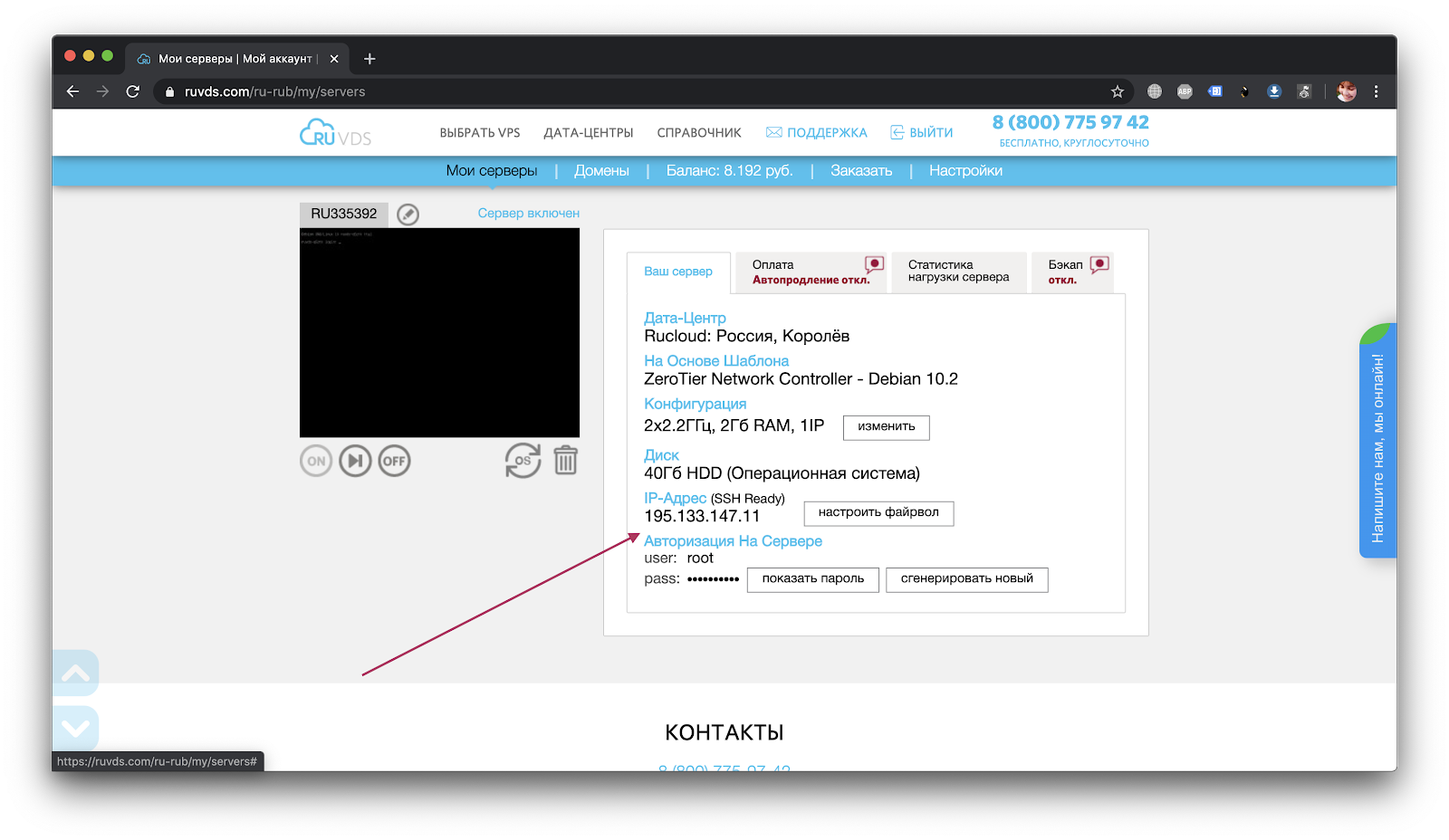

1. Сначала надо заказать сервер с Zero Tier. Выберите его в шаблонах при создании сервера.

2. Через пару минут сервер будет готов к использованию и у вас появится его IP-адрес.

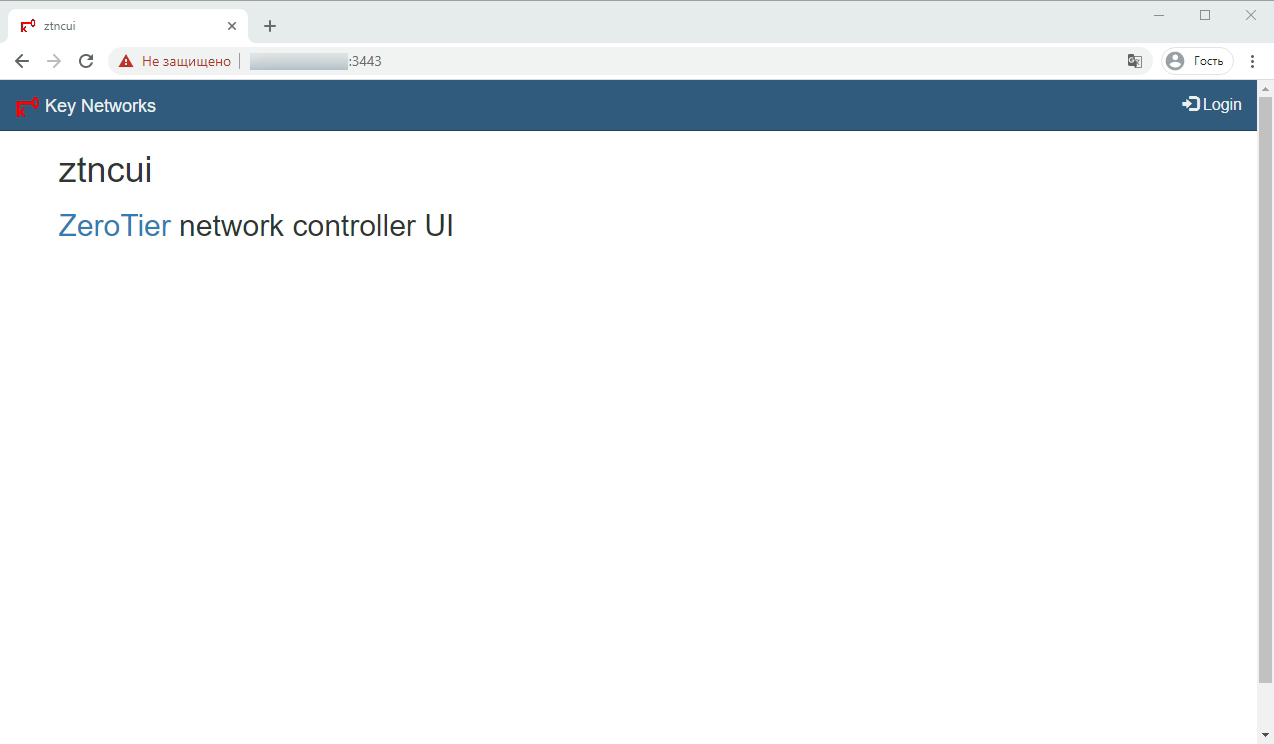

3. Теперь нам надо попасть в админку созданного Zero Tier сервера. Введите в браузере httрs://:3443

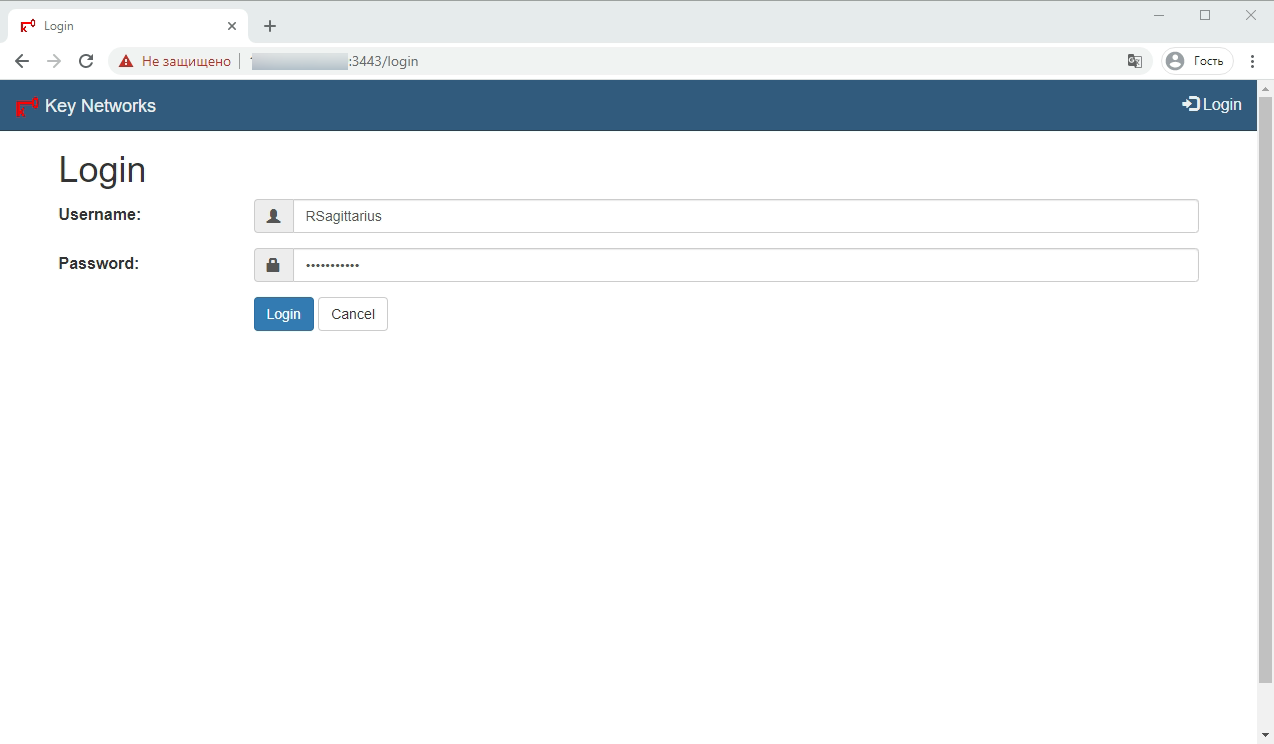

4. При первом входе пользователя в систему Login с установленными по умолчанию логину и паролю — admin и password:

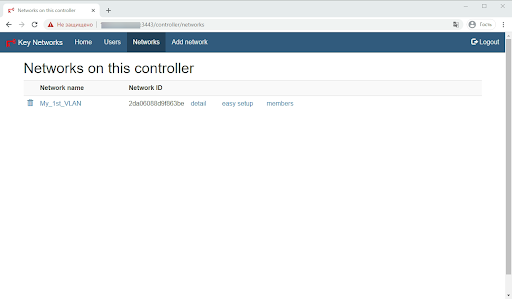

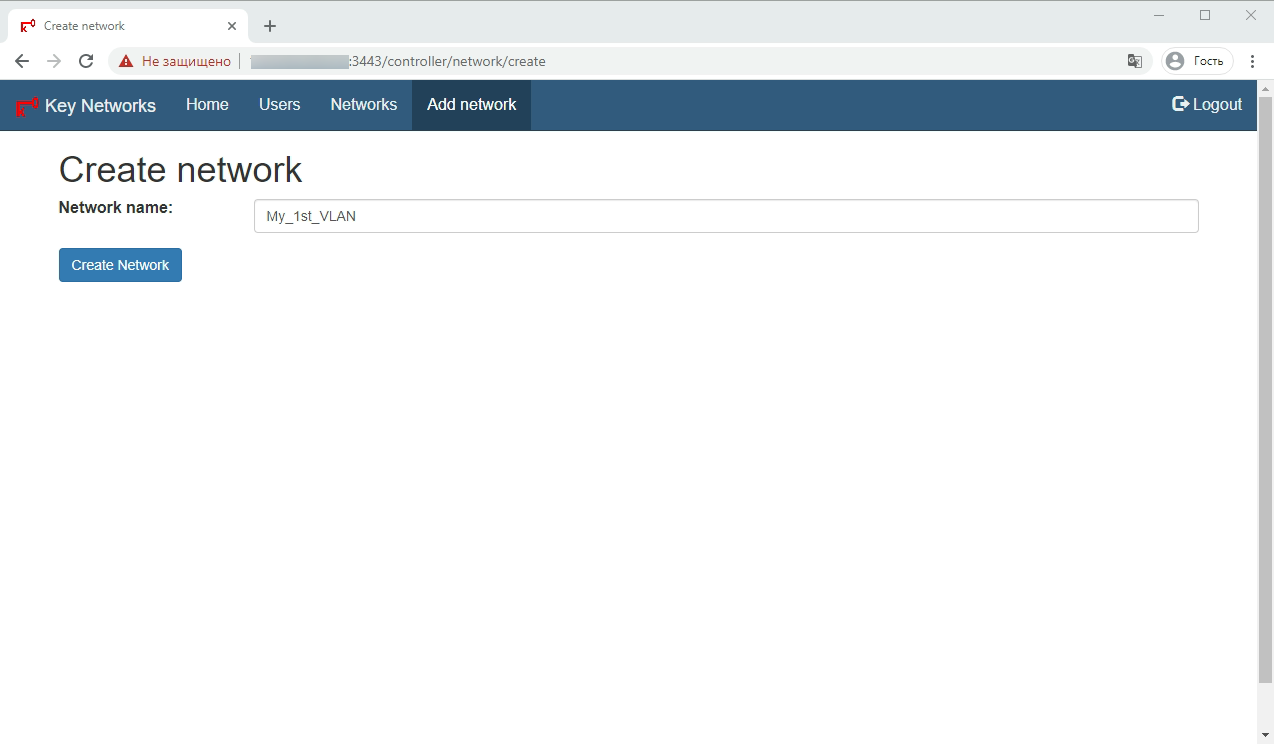

5. Для создания виртуальной сети пользователю необходимо перейти во вкладку Add network. Из пункта User это можно осуществить через страницу Home — главную страницу Web-GUI, на которой отображён ZeroTier-адрес данного сетевого контроллера и присутствует ссылка на страницу списка сетей, через него созданных.

6. На странице Add network пользователь назначьте имя вновь создаваемой сети.

7. Теперь надо перейти во вкладку Easy Setup и нажать на Generate network address

8. Теперь вам нужно скачать ZeroTier на устройство, с которого вы будете подключаться через VPN.

9. Устанавливаем ZeroTier.

10. Дальше нажимаем на значок в верхнем правом углу, нажимаем на Join Network.

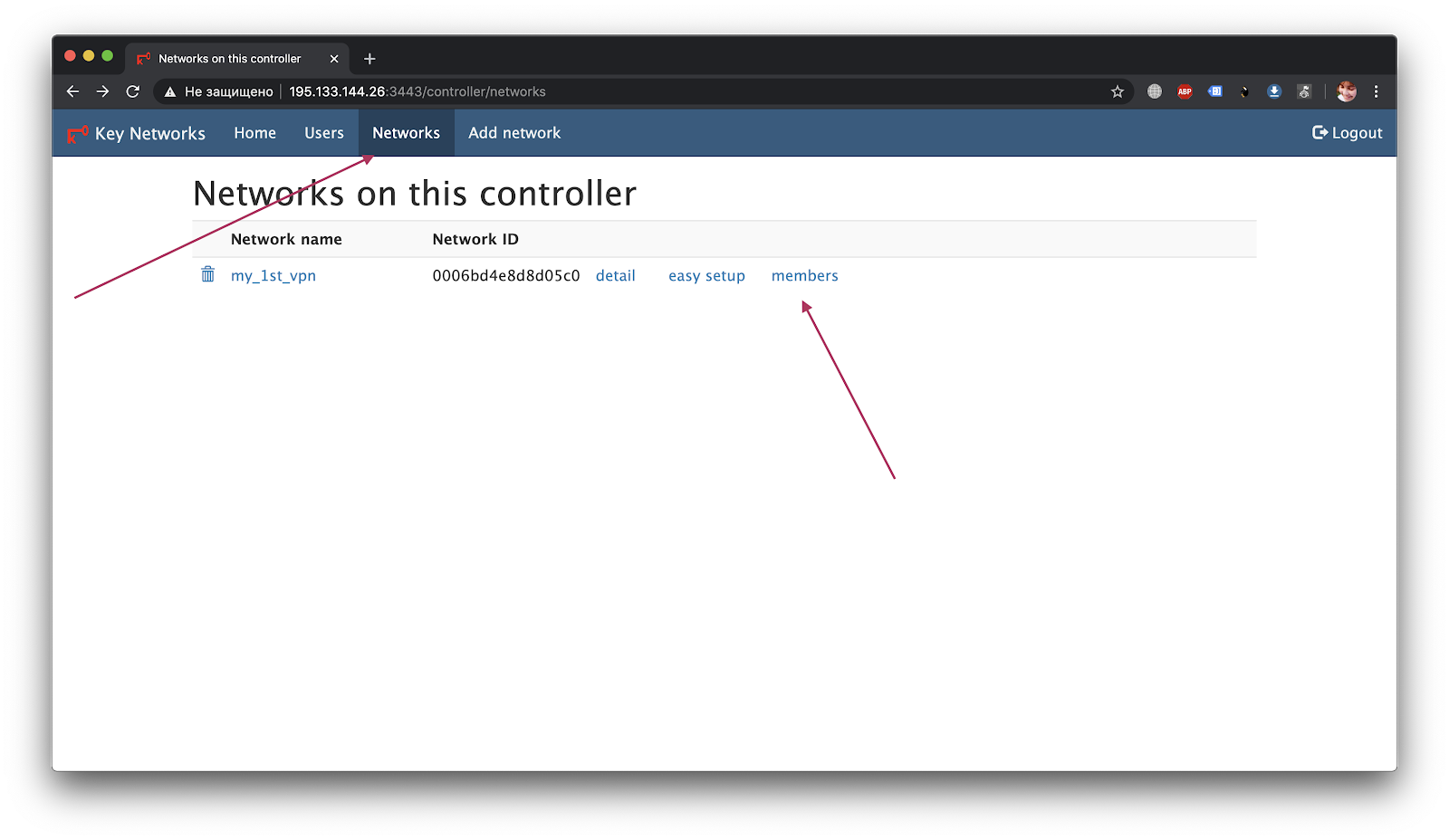

11. Вводим Network ID созданной сети. Взять его можно в админке, во вкладке Networks.

12. Подключаемся, нажав на Join.

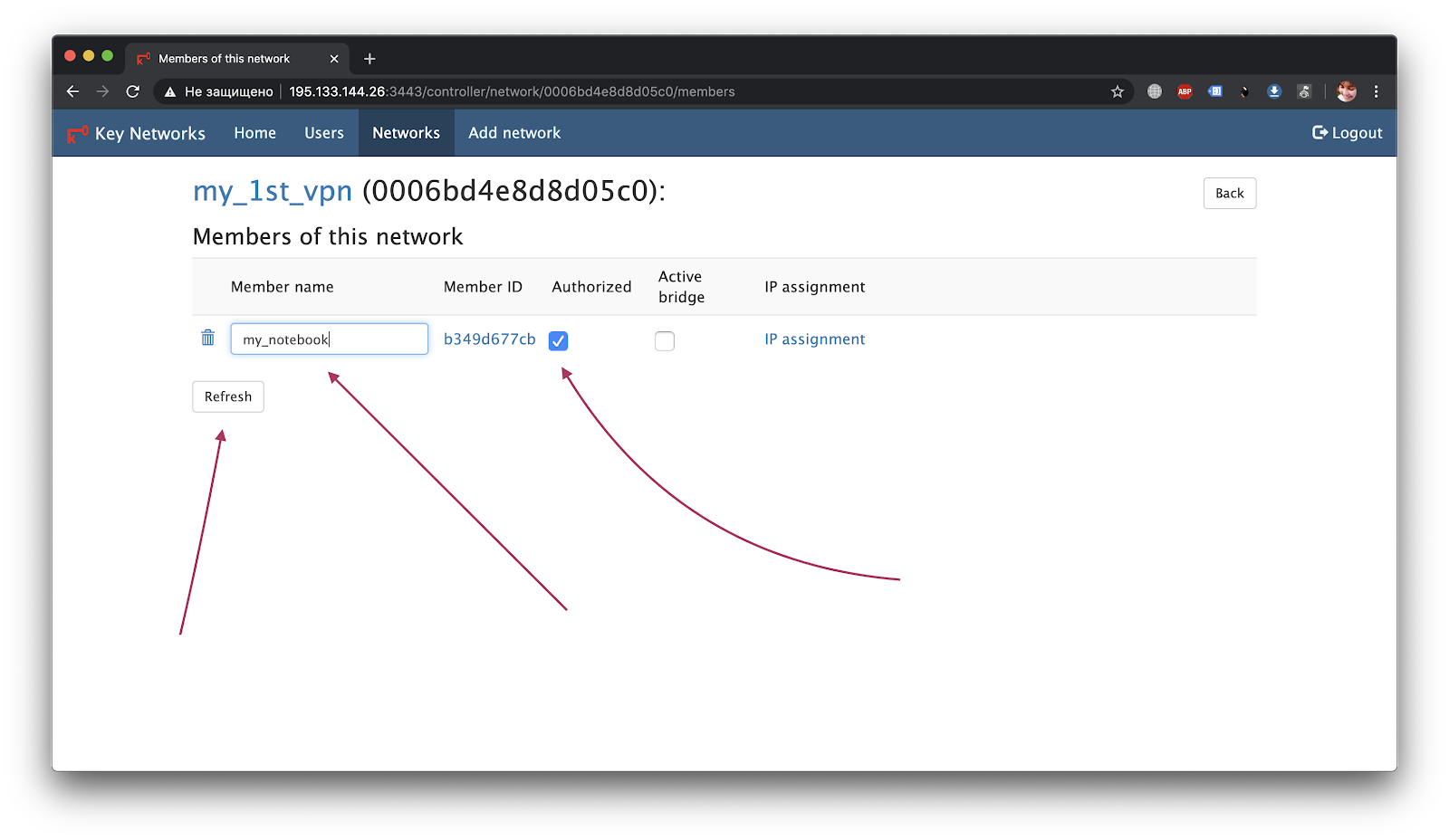

13. Теперь осталось добавить пользователя и устройство. Переходим на вкладку Networks, затем members.

14. Вводим ник для устройства и ставим галочку, нажимаем Resfresh.

15. Все готово! Теперь у вас есть собственная локальная сеть.

Powered by ZeroTier. Практическое руководство по строительству виртуальных сетей. Часть 1

Продолжая рассказ о ZeroTier, от теории, изложенной в статье «Интеллектуальный Ethernet-коммутатор для планеты Земля», перехожу к практике, в которой:

- Создадим и настроим частный сетевой контроллер

- Создадим виртуальную сеть

- Настроим и подключим к ней узлы

- Проверим сетевую связность между ними

- Закроем доступ к GUI сетевого контроллера извне

Сетевой контроллер

Как уже было сказано ранее, для создания виртуальных сетей, управления ими, а также подключения узлов, пользователю необходим сетевой контроллер, графический интерфейс (GUI) для которого существует в двух ипостасях:

- Один от разработчика ZeroTier, доступного в виде публичного облачного решения, предоставляемого по модели SaaS, с четырьмя планами подписки, в том числе бесплатным, но ограниченным по количеству управляемых устройств и уровню поддержки

- Второй — от независимого разработчика, несколько упрощённого по функционалу, но доступного в качестве приватного open source решения, для использования on-premise или на облачных ресурсах.

В своей практике я пользовался обеими и в результате всё-таки остановился на второй. Причиной чему послужило предостережения разработчика.

«Сетевые контроллеры служат центрами сертификации для виртуальных сетей ZeroTier. Файлы содержащие секретные ключи контроллера должны тщательно охраняться и надежно архивироваться. Их компрометация позволяет неавторизованным злоумышленникам создавать мошеннические конфигурации сетей., а потеря — приводит к потере способности контролировать и управлять сетью, фактически делая её непригодной для использования»

А также, признаки собственной ИБ-параноидальности 🙂

- Даже если придёт Чебурнет — у меня должен оставаться доступ к своему сетевому контроллеру;

- Сетевым контроллером должен пользоваться только я. При необходимости, предоставляя доступ своим доверенным лицам;

- Должна быть возможность ограничения доступа к сетевому контроллеру извне.

Отдельно останавливаться на том, как развернуть сетевой контроллер и GUI для него на on-premise физических или виртуальных ресурсах, в этой статье я не вижу особого смысла. И тому тоже есть 3 причины:

- букв получится больше чем планировал

- об этом уже рассказано на GitHub разработчика GUI

- тема статьи о другом

Поэтому, выбрав путь меньшего сопротивления, буду использовать в данном повествовании сетевой контроллер с GUI на основе VDS, созданного из шаблона, любезно разработанного моими коллегами из RuVDS.

Первоначальная настройка

После создания сервера из указанного шаблона, доступ к Web-GUI контроллера пользователь получает через браузер, обратившись по адресу httрs:// :3443

По умолчанию сервер уже содержит предварительно созданный самоподписанный TLS/SSL сертификат. Для меня этого достаточно, так как я закрываю доступ к нему извне. Для тех же, кто желает использовать другие типы сертификатов, есть инструкция по установке на GitHab разработчика GUI.

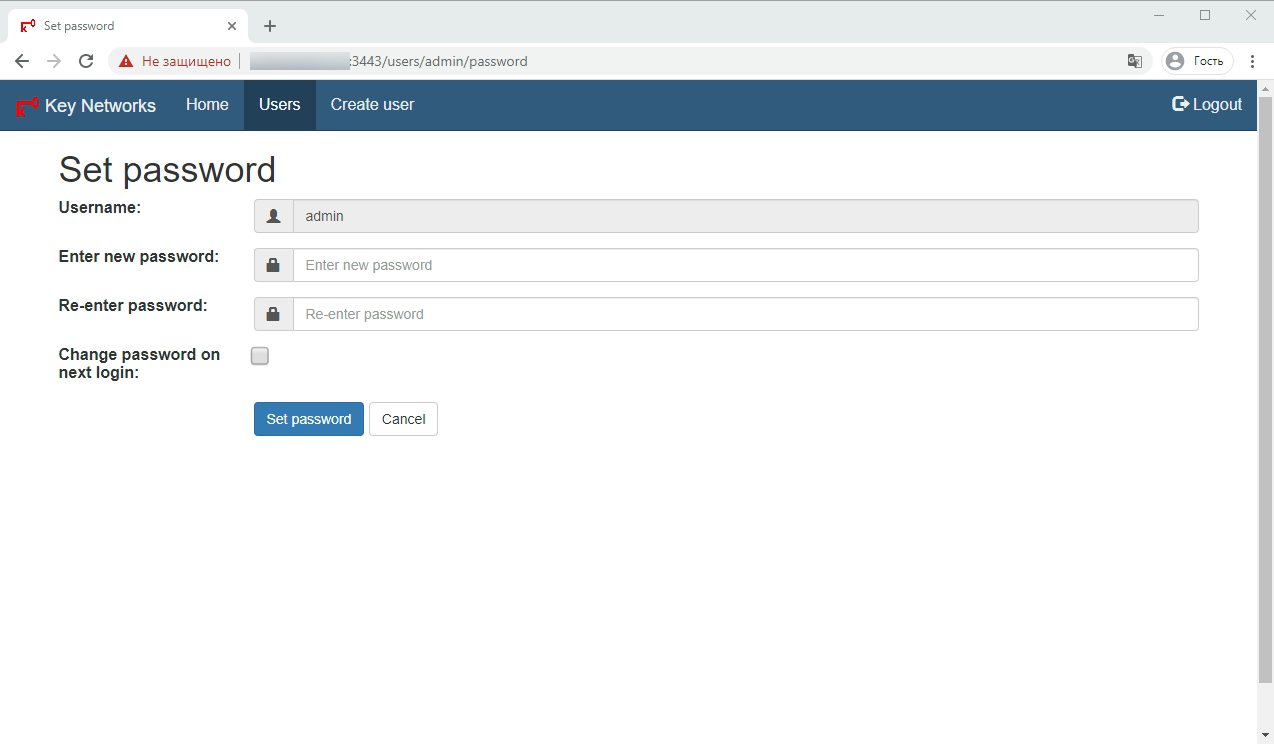

При первом входе пользователя в систему Login с установленными по умолчанию логину и паролю — admin и password:

Она предлагает изменить пароль по умолчанию на пользовательский

Я поступаю чуть иначе — не меняю пароль у существующего пользователя, а создаю нового — Create User.

Задаю имя нового пользователя — Username:

Задаю новый пароль — Enter new password:

Подтверждаю новый пароль — Re-enter password:

Вводимые символы чувствительны к регистру — будьте внимательны!

Чек-бокс подтверждения смены пароля при следующем входе — Change password on next login: не отмечаю.

Для подтверждения введенных данных жму Set password:

Потом: перелогиниваюсь — Logout / Login, уже под учётными данными нового пользователя:

Далее перехожу во вкладку пользователи — Users и удаляю пользователя admin, кликнув на иконку корзины, которая находится слева от его имени.

В дальнейшем изменить пароль пользователя, можно кликнув либо на его имя, либо на set password.

Создание виртуальной сети

Для создания виртуальной сети пользователю необходимо перейти во вкладку Add network. Из пункта User это можно осуществить через страницу Home — главную страницу Web-GUI, на которой отображён ZeroTier-адрес данного сетевого контроллера и присутствует ссылка на страницу списка сетей, через него созданных.

На странице Add network пользователь назначает имя вновь создаваемой им сети.

При применении вводимых данных — Create Network пользователь попадает на страницу со списком сетей, на которой указаны:

Network name — имя сети в виде ссылки, при переходе по которой можно его изменить

Network ID — идентификатор сети

detail — ссылка на страницу с детальными параметрами сети

easy setup — ссылка на страницу для простой настройки

members — ссылка на страницу управления узлами

Для дальнейшей настройки переходим по ссылке easy setup. На открывшейся странице пользователь задаёт диапазон IPv4 — адресов для создаваемой сети. Сделать это можно автоматически, нажатием кнопки Generate network address или вручную, введя в соответствующее поле сетевую маску сети CIDR.

При подтверждении успешного ввода данных необходимо вернуться на страницу со списком сетей с помощью кнопки Back. На этом основную настройку сети можно считать завершённой.

Подключение узлов сети

- Для начала на узел, который пользователь желает подключить к сети, необходимо установить сервис ZeroTier One.

ZeroTier One — работающий на ноутбуках, настольных компьютерах, серверах, виртуальных машинах и контейнерах сервис, который обеспечивает подключения к виртуальной сети через виртуальный сетевой порт, подобно VPN-клиенту.

После установки и запуска службы к виртуальным сетям можно подключиться, используя их 16-значные адреса. Каждая сеть выглядит как виртуальный сетевой порт в системе, который ведет себя так же, как обычный порт Ethernet.

Ссылки на дистрибутивы, а также команды установки можно найти на странице производителя.

Управлять установленным сервисом можно через терминал командной строки (CLI) с правами админа/рута. В Windows/MacOS ещё с помощью графического интерфейса. В Android/iOS только с помощью GUI.

Проверка успешности установки сервиса:

200 info ebf416fac1 1.4.6 ONLINE

GUI:

Сам факт его работы приложения и наличие в нём строчки с Node ID с адресом узла.

Подключение узла к сети:

Windows: кликом правой кнопкой мыши на иконке ZeroTier One в системном трее и выбора пункта — Join Network.

MacOS: Запустить приложение ZeroTier One в bar menu, если ещё не запущен. Клик на значке ⏁ и выбор Join Network.

Android/iOS: + (изображение плюса) в приложении

В появившемся поле введите указанный в GUI сетевого контроллера Network ID, и жмёте Join / Add Network.

Назначение узлу IP-адреса

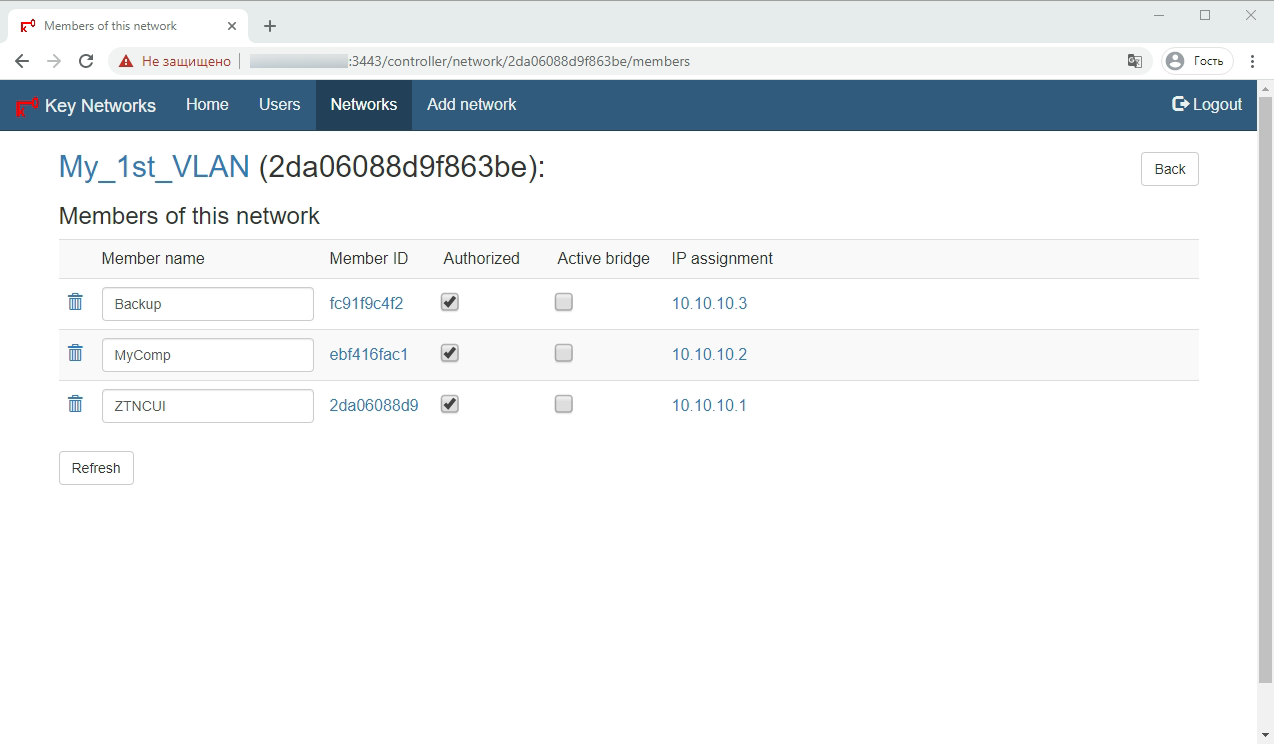

Теперь возвращаемся к сетевому контроллеру и на странице со списком сетей перейти по ссылке members. Если на экране вы увидели картинку аналогичной этой — значит ваш сетевой контроллер получил запрос на подтверждение подключения к сети от подключаемого узла.

На этой странице оставляем пока всё как есть и по ссылке IP assignment переходим на страницу назначения узлу IP-адреса:

После назначения адреса, по кнопке Back возвращаемся на страницу списка подключенных узлов и задаём название — Member name и отмечаем чек-бокс для авторизации узла в сети — Authorized. Кстати, этот чек-бокс очень удобная вещь для отключения/подключения от сети узла в дальнейшем.

Сохраняем изменения с помощью кнопки Refresh.

Проверка статуса подключения узла к сети:

Для проверки статуса подключения на самом узле выполняем:

CLI:

200 listnetworks

200 listnetworks 2da06088d9f863be My_1st_VLAN be:88:0c:cf:72:a1 OK PRIVATE ethernet_32774 10.10.10.2/24

GUI:

Статус сети должен быть OK

Для подключения остальных узлов повторяем операции 1-5 для каждого из них.

Проверка сетевой связности узлов

Я делаю это с помощью выполнения команды ping на подключённом к сети устройства, которым в данный момент управляю.

На скриншоте Web-GUI контроллера можно увидеть три подключенных к сети узла:

- ZTNCUI — 10.10.10.1 — мой сетевой контроллер с GUI — VDS в одном из ДЦ RuVDS. Для обычной работы нет необходимости добавлять его в сеть, но я сделал это, так как хочу закрыть доступ к веб-интерфейсу извне. Об этом чуть позже.

- MyComp — 10.10.10.2 — мой рабочий компьютер — физический ПК

- Backup — 10.10.10.3 — VDS в другом ДЦ.

Поэтому со своего рабочего компьютера я проверяю доступность других узлов командами:

Pinging 10.10.10.1 with 32 bytes of data:

Reply from 10.10.10.1: bytes=32 time=14ms TTL=64

Reply from 10.10.10.1: bytes=32 time=4ms TTL=64

Reply from 10.10.10.1: bytes=32 time=7ms TTL=64

Reply from 10.10.10.1: bytes=32 time=2ms TTL=64

Ping statistics for 10.10.10.1:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 2ms, Maximum = 14ms, Average = 6ms

Pinging 10.10.10.3 with 32 bytes of data:

Reply from 10.10.10.3: bytes=32 time=15ms TTL=64

Reply from 10.10.10.3: bytes=32 time=4ms TTL=64

Reply from 10.10.10.3: bytes=32 time=8ms TTL=64

Reply from 10.10.10.3: bytes=32 time=4ms TTL=64

Ping statistics for 10.10.10.3:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 4ms, Maximum = 15ms, Average = 7ms

Пользователь вправе использовать другие инструменты проверки доступности узлов в сети, как встроенные в ОС, так и такие как NMAP, Advanced IP Scanner и т.д.

Прячем доступ к GUI сетевого контроллера извне.

Вообще, уменьшить вероятность несанкционированного доступа к VDS, на котором находится мой сетевой контроллер, я могу средствами файрвола в личном кабинете RuVDS. Эта тема скорее для отдельной статьи. Поэтому, тут я покажу как обеспечить доступ к GUI контроллера только из сети, которую создал в этой статье.

Для этого необходимо подключившись по SSH к VDS на котором находится контроллер, открыть файл конфигурации с помощью команды:

В открывшемся файле, после строки «HTTPS_PORT=3443», содержащей адрес порта, по которому открывается GUI, нужно добавить дополнительную строку с адресом, по которому GUI будет открываться — в моём случае это HTTPS_HOST=10.10.10.1.

Далее сохраню файл

и выполняю команду:

И всё, теперь GUI моего сетевого контроллера доступен только для узлов сети 10.10.10.0/24.

Вместо заключения

На этом первую часть практического руководства по созданию виртуальных сетей на основе ZeroTier хочу закончить. Жду ваших комментариев.

А пока, чтобы скоротать время до момента публикации следующей части, в которой я расскажу, как объединить виртуальную сеть с физической, как организовать «road warrior» режим и кое-что ещё, предлагаю вам попробовать организовать собственную виртуальную сеть с помощью приватного сетевого контроллера с GUI на основе VDS из маркетплейса на сайте RUVDS. Тем более, что для всех новых клиентов действует бесплатный тестовый период — 3 дня!