- Lan2net NAT Firewall для Windows

- Что такое брандмауэр (Firewall) NAT и как он работает?

- Что такое NAT и как он работает?

- Как NAT защищает?

- NAT и VPN

- Работа со средствами NAT и брандмауэрами Working with NATs and Firewalls

- Влияние преобразования сетевых адресов на обмен данными How NATs Affect Communication

- Влияние брандмауэров на обмен данными How Firewalls Affect Communication

- Использование Teredo Using Teredo

- Выбор транспорта и шаблона обмена сообщениями Choosing a Transport and Message Exchange Pattern

Lan2net NAT Firewall для Windows

| Оценка: |

3.93 /5 голосов — 15 |

| Лицензия: | Условно-бесплатная | Цена: 600 руб. |

| Версия: | 3.2.425 | Сообщить о новой версии |

| Обновлено: | 04.07.2013 |

| ОС: | Windows Vista, XP |

| Интерфейс: | Английский, Русский |

| Разработчик: | Lan2net |

| Категории: | Firewalls — Мониторинг, Анализ — Учет и контроль трафика |

| Загрузок (сегодня/всего): | 0 / 18 883 | Статистика |

| Размер: | 15,69 Мб |

| СКАЧАТЬ | |

Lan2Net NAT Firewall — программный firewall для организации безопасного доступа в Интернет, контроля и подсчета трафика, защиты сети. Позволит подключить локальную сеть к Интернет через один внешний IP адрес, надежно защитит LAN от несанкционированного доступа извне. Предоставит администратору инструменты для учета, мониторинга и контроля трафика пользователей, позволит гибко управлять загрузкой канала. Lan2Net NAT Firewall идеально подходит для использования в корпоративных сетях малого и среднего размеров.

Отличительные особенности Lan2Net NAT Firewall:

- Удобство администрирования — гибкая настройка firewall с помощью цепочки правил.

- Точный подсчет и учет трафика пользоватей локальной сети. Возможность ограничений дневного, месячного и суммарного трафика.

- Мониторинг использования Интернет в реальном времени, — просмотр дерева соединений, данных о скорости.

- Полноценная реализация технологии трансляции адресов NAT (Network address translation) — производительность NAT в Lan2Net NAT Firewall выше, чем у аналогов.

- Port mapping (назначение портов) — позволяет перенаправлять определенный трафик на любой порт и адрес.

- Уникальная система динамического управления загрузкой канала (traffic shaper) с использованием принципов QoS.

- Различные способы аутентификации пользователей.

- Встроенный web сервер, на базе которого реализована система статистики трафика пользоватей с возможностью создания различных отчетов.

Lan2Net NAT Firewall — работающий на системном уровне высокопроизводительный драйвер, который прехватывает все пакеты, проходящие через сетевые интерфейсы. Настройка программы осуществляется через панель администратора, которая может быть запущена с любой машины локальной сети.

Благодаря понятной логике настройки программы, а также простому и удобному интерфейсу, конфигурирование Lan2Net NAT Firewall не вызовет сложностей даже у начинающих администраторов.

Что такое брандмауэр (Firewall) NAT и как он работает?

Чтобы понять, что такое брандмауэр NAT, сначала нужно разобраться, что такое брандмауэр и что он делает. Когда вы серфите в интернете, вы отправляете запросы на получение информации на определенные серверы сайта. Брандмауэр находится между вашей локальной сетью и более широкой сетью. Брандмауэр сравнивает возвращаемую информацию с той, которую вы запросили – и все, что совпадает, он пропускает, а все, что он не может распознать, отбрасывает. Так брандмауэр защищает от вредоносного трафика, который может нанести вред системе.

Существуют различные типы брандмауэров, которые делятся на три категории — программные, аппаратные и облачные. Они применяют различные методы фильтрации, что делает их очень надежными.

Что такое NAT и как он работает?

NAT расшифровывается как «преобразование сетевых адресов». Он был изобретен для того, чтобы решить проблемы нехватки IP-адресов IPv4. Еще несколько лет назад, основатели протокола IPv4 считали, что 4,3 миллиарда IP-адресов будет достаточно для всех устройств, подключенных к интернету. Но учитывая, что в мире насчитывается более 7 миллиардов человек и многие из нас имеют более одного устройства, очевидно, что их стало недостаточно.

Вашему роутеру, который подключается к интернету, присваивается один публичный IP-адрес. Он виден в глобальной сети и необходим для связи с серверами. Любые устройства, подключенные к роутеру локально, имеют частные IP-адреса, которые не позволяют им напрямую «общаться» с серверами. Именно здесь в игру вступает NAT — он направляет трафик туда и обратно.

Вот как работает NAT:

- Ваше устройство посылает запрос на сервер, отправляя пакеты данных. Эти пакеты содержат информацию, такую как IP отправителя и получателя, номера портов, и какая информация запрашивается.

- Трафик проходит через роутер с брандмауэром NAT. NAT изменяет частный IP-адрес пакета данных на публичный IP роутера. Он отмечает это изменение и добавляет его в таблицу переадресации NAT.

- Пакеты данных доходят до сервера и получают необходимую информацию.

- Информация возвращается на роутер. Теперь задача NAT — отправить информацию обратно на устройство, которое ее запросило.

- NAT изменяет публичный IP пакета данных на предыдущий частный IP-адрес и отправляет его запрашиваемому устройству.

Как NAT защищает?

- Он скрывает IP-адреса любых устройств в вашей сети от внешнего мира, давая им всем один адрес.

- Он требует, чтобы каждый входящий пакет информации был запрошен устройством. Любой вредоносный пакет данных, которого нет в списке ожидаемых сообщений, будет отклонен.

- Некоторые брандмауэры могут использовать белые списки для блокирования неавторизованного трафика.

Более изощренные атаки все-таки могут обойти защиту NAT, особенно те, в которых используются методы фишинга или социальной инженерии. Однако это не означает, что вы не должны его использовать. Без NAT любому хакеру-любителю было бы легко получить доступ к вашему компьютеру.

NAT и VPN

Некоторые пользователи утверждают, что VPN не должен использоваться с NAT. Почему? VPN шифрует ваш трафик, прежде чем он достигнет интернета, что делает его неразборчивым. NAT должен знать хоть какую-то информацию о трафике, чтобы выполнять свою работу. Устаревшие протоколы VPN (PPTP и IPSec) не дают достаточно информации для NAT и могут быть в результате заблокированы. Чтобы решить эту проблему, вашему роутеру нужен будет VPN passthrough.

Большинство роутеров имеют встроенный VPN passthroughs. Даже если это не так, то основная масса популярных провайдеров VPN предлагают продвинутые протоколы, которые не требуют passthroughs.

Работа со средствами NAT и брандмауэрами Working with NATs and Firewalls

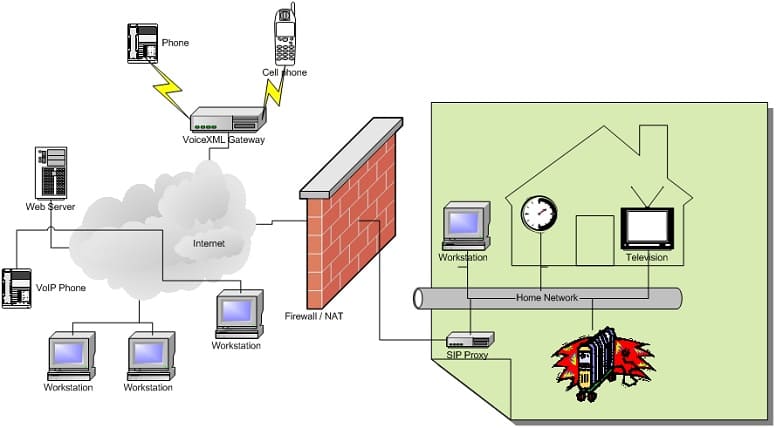

Зачастую в сетевом подключении между клиентом и сервером отсутствует прямой и открытый путь для взаимодействия. The client and server of a network connection frequently do not have a direct and open path for communication. Пакеты фильтруются, перенаправляются, анализируются и преобразуются как на конечных, так и на промежуточных компьютерах в сети. Packets are filtered, routed, analyzed, and transformed both on the endpoint machines and by intermediate machines on the network. Типичными примерами промежуточных приложений, участвующих в сетевом взаимодействии, служат средства преобразования сетевых адресов (NAT) и брандмауэры. Network address translations (NATs) and firewalls are common examples of intermediate applications that can participate in network communication.

Windows Communication Foundation (WCF) транспорты и шаблоны обмена сообщениями (шаблонов обмена сообщениями) по-разному реагируют на присутствие сетевых адресов и брандмауэров. Windows Communication Foundation (WCF) transports, and message exchange patterns (MEPs) react differently to, the presence of NATs and firewalls. В этом разделе описано, как работают средства NAT и брандмауэры в типичных топологиях сети. This topic describes how NATs and firewalls function in common network topologies. Рекомендации для конкретных сочетаний переносимых транспортов и шаблонов обмена сообщениями WCF позволяют сделать ваши приложения более надежными для сетевых NAT и брандмауэров в сети. Recommendations for specific combinations of WCF transports and MEPs are given that help make your applications more robust to NATs and firewalls on the network.

Влияние преобразования сетевых адресов на обмен данными How NATs Affect Communication

Преобразование сетевых адресов позволяет нескольким компьютерам использовать один внешний IP-адрес. NAT was created to enable several machines to share a single external IP address. При преобразовании сетевых адресов с сопоставлением портов внутреннему IP-адресу и порту подключения сопоставляется внешний IP-адрес с новым номером порта. A port-remapping NAT maps an internal IP address and port for a connection to an external IP address with a new port number. Новый номер порта позволяет сопоставлять возвращаемый трафик с исходной передачей данных. The new port number allows the NAT to correlate return traffic with the original communication. В настоящее время многие домашние пользователи имеют один личный маршрутизируемый IP-адрес и используют преобразование сетевых адресов для глобальной маршрутизации пакетов. Many home users now have an IP address that is only privately routable and rely on a NAT to provide global routing of packets.

Преобразование сетевых адресов не обеспечивает периметр безопасности. A NAT does not provide a security boundary. Однако в распространенных конфигурациях NAT прямая адресация внутренних компьютеров не поддерживается. However, common NAT configurations prevent the internal machines from being directly addressed. Это, с одной стороны, позволяет защитить внутренние компьютеры от некоторых нежелательных подключений, а, с другой стороны, затрудняет создание серверных приложений, которым требуется асинхронно отправлять данные назад клиенту. This both protects the internal machines from some unwanted connections and makes it difficult to write server applications that must asynchronously send data back to the client. Средство NAT переписывает адреса в пакетах таким образом, чтобы они напоминали подключения, исходящие от компьютера NAT. The NAT rewrites the addresses in packets to make it seem like connections are originating at the NAT machine. Это приводит к сбою сервера при попытке открытия обратного подключения к клиенту. This causes the server to fail when it attempts to open a connection back to the client. Если сервер использует полученный адрес клиента, происходит сбой, поскольку отсутствует возможность открытой маршрутизации на адрес клиента. If the server uses the client’s perceived address, it fails because the client address cannot be publicly routed. Если сервер использует адрес NAT, происходит сбой из-за отсутствия прослушивающего приложения на этом компьютере. If the server uses the NAT address, it fails to connect because no application is listening on that machine.

Некоторые средства NAT поддерживают настройку правил переадресации, чтобы разрешить внешним компьютерам подключаться к определенному внутреннему компьютеру. Some NATs support the configuration of forwarding rules to allow external machines to connect to a particular internal machine. Инструкции по настройке правил переадресации различаются в разных системах NAT, поэтому в большинстве случаев не рекомендуется обращаться к конечным пользователям с просьбой изменить конфигурацию NAT. The instructions for configuring forwarding rules varies among different NATs, and asking end users to change their NAT configuration is not recommended for most applications. Кроме того, многие конечные пользователи не смогут или не захотят изменять конфигурацию NAT ради одного приложения. Many end users either cannot or do not want to change their NAT configuration for a particular application.

Влияние брандмауэров на обмен данными How Firewalls Affect Communication

Брандмауэр — это программное или аппаратное устройство, которое применяет правила к трафику, проходящему через, чтобы решить, следует ли разрешить или запретить передачу данных. A firewall is a software or hardware device that applies rules to the traffic passing through to decide whether to allow or deny passage. Брандмауэры можно настроить для проверки входящего или исходящего трафика. You can configure firewalls to examine incoming and/or outgoing streams of traffic. Брандмауэр создает в сети периметр безопасности либо на границе сети, либо на узле конечной точки. The firewall provides a security boundary for the network at either the edge of the network or on the endpoint host. Корпоративные пользователи традиционно размещали свои серверы за брандмауэром для предотвращения вредоносных атак. Business users have traditionally kept their servers behind a firewall to prevent malicious attacks. С момента появления личного брандмауэра в Windows XP с пакетом обновления 2 (SP2) также значительно увеличилось число домашних пользователей за брандмауэром. Since the introduction of the personal firewall in Windows XP SP2, the number of home users behind a firewall has greatly increased as well. Скорее всего, одна или обе конечных точки подключения снабжены брандмауэром, проверяющим пакеты. This makes it likely that one or both ends of a connection have a firewall examining packets.

Брандмауэры очень сильно различаются по своей сложности и возможностям проверки пакетов. Firewalls vary greatly in terms of their complexity and capability for examining packets. Простые брандмауэры применяют правила на основании исходного и конечного адресов и портов, указанных в пакетах. Simple firewalls apply rules based on the source and destination addresses and ports in packets. Более сложные брандмауэры также проверяют содержимое пакетов. Intelligent firewalls can also examine the contents of packets to make decisions. Такие брандмауэры поставляются в различных конфигурациях и часто используются для специализированных приложений. These firewalls come in many different configurations and are often used for specialized applications.

В типичной конфигурации домашнего пользователя брандмауэр запрещает входящие подключения кроме случаев, когда ранее было установлено исходящее подключение к этому компьютеру. A common configuration for a home user firewall is to prohibit incoming connections unless an outgoing connection was made to that machine previously. В типичной конфигурации корпоративного пользователя брандмауэр запрещает входящие подключения ко всем портам за исключением группы заданных портов. A common configuration for a business user firewall is to prohibit incoming connections on all ports except a group specifically identified. Примером служит брандмауэр, который запрещает подключения ко всем портам, кроме портов 80 и 443 для предоставления услуг HTTP и HTTPS. An example is a firewall that prohibits connections on all ports except for ports 80 and 443 to provide HTTP and HTTPS service. Также домашним и корпоративным пользователям предлагаются управляемые брандмауэры, которые разрешают доверенному пользователю или процессу изменять конфигурацию брандмауэра. Managed firewalls exist for both home and business users that permit a trusted user or process on the machine to change the firewall configuration. Управляемые брандмауэры чаще используются домашними пользователями, у которых нет корпоративной политики по контролю за использованием сети. Managed firewalls are more common for home users where there is no corporate policy controlling network usage.

Использование Teredo Using Teredo

Teredo является технологией перехода на IPv6, позволяющей напрямую обращаться к адресам компьютеров, находящихся за устройством преобразования сетевых адресов (NAT). Teredo is an IPv6 transition technology that enables the direct addressability of machines behind a NAT. Teredo опирается на использование сервера, который может публично и глобально маршрутизироваться для объявления возможных подключений. Teredo relies on the use of a server that can be publicly and globally routed to advertise potential connections. Сервер Teredo служит общей точкой пересечения для клиента и сервера приложения, с помощью которой они могут обмениваться информацией о подключении. The Teredo server gives the application client and server a common meeting point at which they can exchange connection information. Затем компьютеры запрашивают временный адрес Teredo, а пакеты туннелируются по существующей сети. The machines then request a temporary Teredo address, and packets are tunneled through the existing network. Для поддержки Teredo в WCF требуется включить поддержку IPv6 и Teredo в операционной системе. Teredo support in WCF requires enabling IPv6 and Teredo support in the operating system. Операционные системы Windows XP и более поздних версий поддерживают Teredo. Windows XP and later operating systems support Teredo. Операционная система Windows Vista и более поздних версий поддерживает IPv6 по умолчанию и требует, чтобы только пользователь включил Teredo. Windows Vista and later operating systems support IPv6 by default and only require the user to enable Teredo. Для Windows XP SP2 и Windows Server 2003 требуется, чтобы пользователь включил протоколы IPv6 и Teredo. Windows XP SP2 and Windows Server 2003 require the user to enable both IPv6 and Teredo. Дополнительные сведения см. в обзоре Teredo. For more information, see the Teredo Overview.

Выбор транспорта и шаблона обмена сообщениями Choosing a Transport and Message Exchange Pattern

Выбор транспорта и шаблона обмена сообщениями осуществляется в три этапа. Selecting a transport and MEP is a three-step process:

Анализ возможности адресации компьютеров конечной точки. Analyze the addressability of the endpoint machines. В большинстве случаев для корпоративных серверов доступна прямая адресация, а возможность адресации конечных пользователей блокируется средствами NAT. Enterprise servers commonly have direct addressability, while end users commonly have their addressability blocked by NATs. Если обе конечные точки защищены средствами NAT, например в одноранговых сценариях взаимодействия между конечными пользователями, для обеспечения возможности адресации может потребоваться использование такой технологии, как Teredo. If both endpoints are behind a NAT, such as in peer-to-peer scenarios between end users, then you might need a technology such as Teredo to provide addressability.

Анализ ограничений протокола и портов компьютеров конечной точки. Analyze the protocol and port restrictions of the endpoint machines. Корпоративные серверы, как правило, находятся за мощными брандмауэрами, которые блокируют многие порты. Enterprise servers are typically behind strong firewalls that block many ports. Однако зачастую открыт порт 80 для трафика HTTP и порт 443 для трафика HTTPS. However, port 80 is frequently open to permit HTTP traffic, and port 443 is open to permit HTTPS traffic. Ограничения портов у конечных пользователей применяются реже, однако может использоваться брандмауэр, разрешающий только исходящие подключения. End users are less likely to have port restrictions but might be behind a firewall that permits only outgoing connections. В некоторых брандмауэрах предусмотрена возможность избирательного открытия подключений для отдельных приложений на конечной точке. Some firewalls permit management by applications on the endpoint to selectively open connections.

Выбор транспортов и шаблонов обмена сообщениями с учетом возможности адресации и ограничения портов в сети. Compute the transports and MEPs that the addressability and port restrictions of the network permit.

В типичной топологии клиент-серверных приложений клиенты расположены за средством NAT без поддержки Teredo с брандмауэром, разрешающим только исходящий трафик. При этом сервер с возможностью прямой адресации расположен за мощным брандмауэром. A common topology for client-server applications is to have clients that are behind a NAT without Teredo with an outbound-only firewall and a server that is directly addressable with a strong firewall. Для такого сценария хорошо подходит транспорт TCP с дуплексным шаблоном обмена сообщениями и транспорт HTTP с шаблоном обмена сообщениями типа «запрос-ответ». In this scenario, the TCP transport with a duplex MEP and an HTTP transport with a request-reply MEP work well. В типичной топологии одноранговых приложений обе конечные точки находятся за средствами NAT и брандмауэрами. A common topology for peer-to-peer applications is to have both endpoints behind NATs and firewalls. В таком сценарии и в сценариях с неизвестной топологией сети необходимо учитывать следующие рекомендации. In this scenario, and in scenarios where the network topology is unknown, consider the following recommendations:

Не используйте двусторонние транспорты. Do not use dual transports. Двусторонний транспорт открывает больше подключений, что снижает вероятность успешного установления подключения. A dual transport opens more connections, which reduces the chance of connecting successfully.

Поддержка установления обратных каналов в исходном подключении. Support establishing back channels over the originating connection. При использовании обратных каналов, например дуплексного TCP, открывается меньшее количество подключений, что повышает вероятность успешного установления подключения. Using back channels, such as in duplex TCP, opens fewer connections, which increases the chance of connecting successfully.

Использование доступной службы либо для регистрации конечных точек, либо для перенаправления трафика. Employ a reachable service for either registering endpoints or relaying traffic. Использование глобально доступной службы подключения, например сервера Teredo, существенно повышает вероятность успешного подключения в случае неизвестной топологии сети или топологии сети с ограничениями. Using a globally reachable connection service, such as a Teredo server, greatly increases the chance of connecting successfully when the network topology is restrictive or unknown.

В следующих таблицах рассматриваются односторонние, запрос-ответ и дуплексные шаблонов обмена сообщениями, а также стандартные протоколы TCP, TCP с Teredo, стандартные и два транспорта HTTP в WCF. The following tables examine the one-way, request-reply, and duplex MEPs, and the standard TCP, TCP with Teredo, and standard and dual HTTP transports in WCF.