- Как удаленно управлять Linux из Windows

- Вам понадобится IP-адрес устройства Linux

- Как получить доступ к рабочему столу Linux из Windows через RDP

- Удаленный В Linux Из Windows С VNC

- Remote Into Linux через SSH

- Удаленный доступ к Linux с SSH в Windows PowerShell

- Подключайтесь к Linux удаленно, используя SSH в PuTTY

- Три способа удаленного управления Linux из Windows

- Как удалить сетевой интерфейс?

- Как очистить историю rdp подключений в linux?

- Как удалить пользователя в Linux (и удалить все его «хвосты»)

- Учётные записи пользователей в Linux

- Наш сценарий

- Проверка входа

- Просмотр процессов пользователя

- Блокировка учётной записи

- Остановка процессов пользователя

- Архивирование домашнего каталога пользователя

- Удаление заданий cron

- Удаление заданий на печать

- Удаление учётной записи пользователя

Как удаленно управлять Linux из Windows

Настроить сервер Linux? Возможно, вы настроили его как решение для сетевого хранилища. Или, может быть, у вас есть рабочий компьютер с Linux, медиацентр или простой дополнительный компьютер в другой комнате.

Как бы то ни было, в какой-то момент вам понадобится удаленный доступ к устройству Linux с ПК с Windows или ноутбука. Итак, каково решение?

У пользователей Windows есть несколько инструментов, которые обеспечивают простой удаленный рабочий стол из Windows в Linux. Хотите знать, как получить доступ к вашему рабочему столу Linux из Windows? Читай дальше!

Вам понадобится IP-адрес устройства Linux

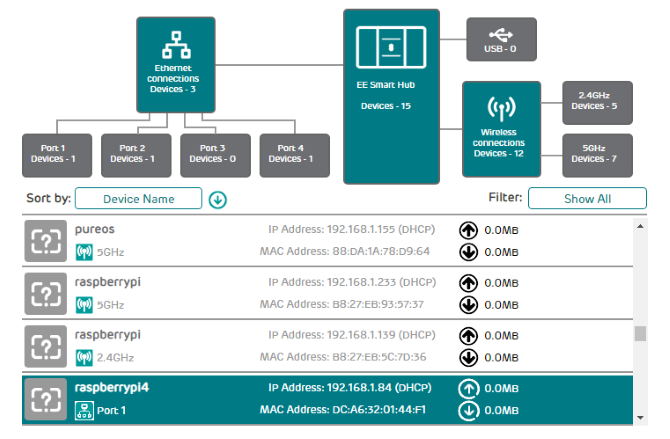

Прежде чем начать, найдите IP-адрес вашего устройства Linux. Это необходимо для всех параметров удаленного подключения, хотя в некоторых случаях подходит имя хоста (сетевое имя устройства).

Самый простой способ проверить IP-адрес — войти в систему на вашем устройстве Linux и открыть терминал. Войти:

IP-адрес устройства будет отображаться.

Если у Linux есть Ethernet-соединение, адрес будет указан вместе с eth0. Если он подключен по беспроводной сети, найдите IP-адрес, указанный для wlan0.

Если это не легко или не удобно, есть другой метод, который почти такой же простой. В окне браузера подключитесь к маршрутизатору. Обычно это адрес 192.168.0.1 или 192.168.0.100 . Вы должны быть в состоянии проверить, посмотрев на сам маршрутизатор или на документацию, поставляемую с ним.

После входа в маршрутизатор найдите опцию «Подключенные устройства» или аналогичную. Просмотрите IP-адреса, чтобы найти ваше устройство Linux по имени хоста. Некоторые маршрутизаторы могут даже отображать операционную систему устройства. Вы найдете IP-адрес, указанный рядом.

Запишите IP-адрес, так как он понадобится вам позже. И убедитесь, что вы знаете имя пользователя и пароль для вашего компьютера или сервера Linux!

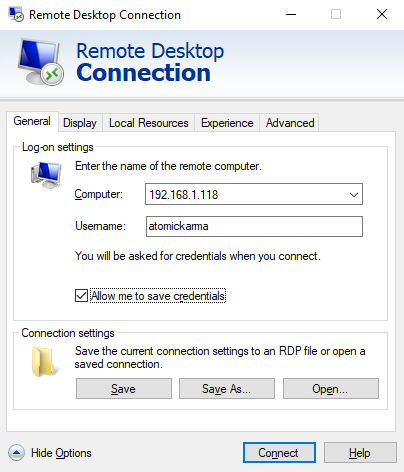

Как получить доступ к рабочему столу Linux из Windows через RDP

Первый и самый простой вариант — RDP, протокол удаленного рабочего стола, встроенный в Windows.

Перед началом вам необходимо установить программное обеспечение xrdp на вашем Linux-компьютере. Вы можете сделать это лично или используя SSH (см. Ниже) с помощью одной команды:

Чтобы перевести RDP в Linux, запустите программное обеспечение Remote Desktop на вашем компьютере с Windows. В Windows 8 и более поздних версиях его можно найти с помощью поиска, просто введя буквы «rdp».

При открытом окне «Подключение к удаленному рабочему столу»:

- Введите IP-адрес

- Используйте Показать параметры для любых дополнительных требований к соединению

- Нажмите Подключиться

Преимущества RDP: хотя настройка может занять немного больше времени, использование RDP обеспечивает высокую надежность и удаленный доступ к рабочему столу в Linux. Это делает его идеальным инструментом для удаленной работы с машинами Linux.

Если вы планируете использовать RDP на регулярной основе, вы можете сэкономить время, создав эти пользовательские конфигурации для Windows RDP.

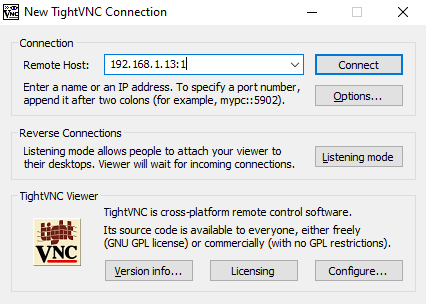

Удаленный В Linux Из Windows С VNC

Виртуальное сетевое соединение (VNC) также предоставляет удаленный доступ к вашему рабочему столу Linux. Однако, как и в случае с RDP, вам необходимо установить специальное программное обеспечение. На коробке Linux требуется программное обеспечение VNC-сервера; в Windows клиентское приложение.

TightVNC — один из самых популярных вариантов подключения к Linux через VNC. Вы найдете клиентское программное обеспечение Windows на веб-сайте , но убедитесь, что выбрали правильную версию.

После того, как вы это сделаете, установите Inversion-сервер на вашем Linux-компьютере. Это может быть через SSH (см. Следующий раздел) или с физическим доступом к компьютеру.

Во-первых, в Linux проверьте наличие обновлений:

Далее выполните эту команду:

После установки, запустите silentvncserver и установите пароль при появлении запроса.

Существует восемь символов для паролей. Теперь, когда закручивается туго настроенный сервер, вы увидите уведомление с номером порта — запишите его.

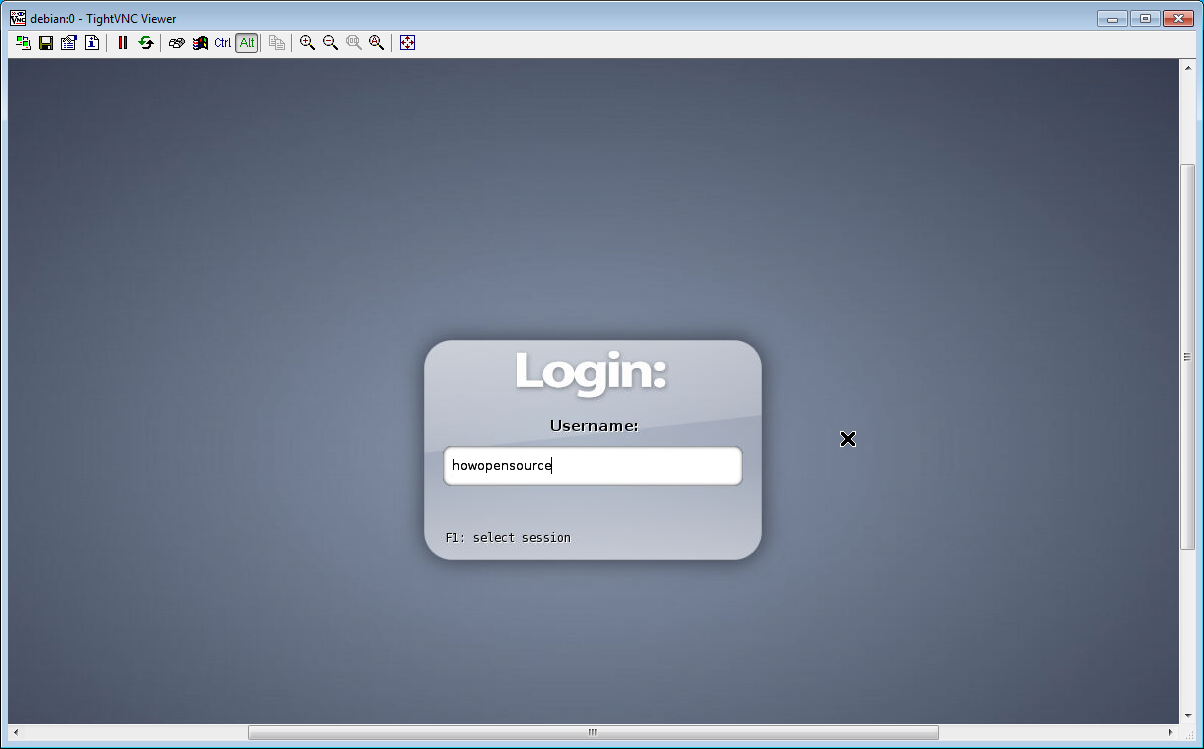

Для удаленного подключения к Linux из Windows:

- Запустите приложение TightVNC Viewer в Windows

- Введите IP-адрес и номер порта

- Нажмите Подключиться

- Введите пароль, который вы установили при появлении запроса

После этого откроется удаленный рабочий стол, и вы сможете начать использовать приложение по своему выбору — в пределах разумного. Некоторые приложения с высокими графическими требованиями вряд ли будут работать надежно, если вообще будут работать.

Преимущества VNC: предлагая быстрый доступ к удаленному ПК, TightVNC имеет свои ограничения. Вы можете выполнять стандартные вычислительные задачи, но действия, связанные со СМИ, строго ограничены.

Remote Into Linux через SSH

SSH (Secure Shell) — отличный способ получить удаленный доступ к вашему устройству Linux. Вы также не ограничены Windows с этой опцией, так как SSH может использоваться практически с любого устройства. Это также очень безопасно.

У вас есть два варианта SSH в Windows:

- SSH в Windows PowerShell

- Загрузите инструмент PuTTY SSH

Давайте посмотрим на оба.

Удаленный доступ к Linux с SSH в Windows PowerShell

Windows PowerShell — это новый инструмент командной строки в Windows 10, заменивший старое приложение командной строки. Чтобы найти его, щелкните правой кнопкой мыши «Пуск», чтобы получить доступ к меню питания, и выберите Windows PowerShell. В SSH введите:

Поэтому, если устройство Linux имеет IP-адрес 192.168.13.123, введите:

- ssh 192.168.13.123

- При появлении запроса примите сертификат

- Введите имя пользователя и пароль

Теперь у вас есть удаленный SSH-доступ к Linux.

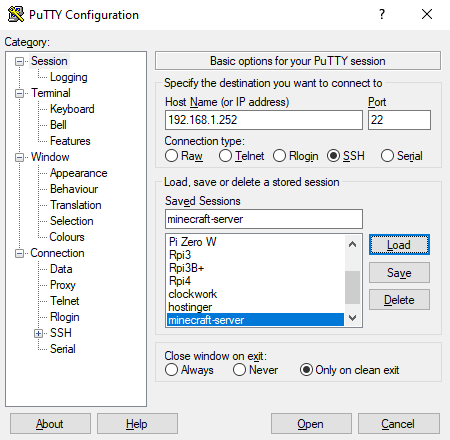

Подключайтесь к Linux удаленно, используя SSH в PuTTY

Хотя приложение PuTTY изначально недоступно в Windows, его можно загрузить. PuTTY не установлен, однако. Вместо этого вы просто запускаете загруженный EXE-файл.

Скачать: PuTTY

Для удобства рекомендуется создать ярлык на рабочем столе.

Чтобы использовать PuTTY для SSH:

- Выберите Session > Host Name

- Введите имя сети компьютера Linux или введите IP-адрес, который вы указали ранее

- Выберите SSH, затем Открыть

- Когда будет предложено принять сертификат для подключения, сделайте это

- Введите имя пользователя и пароль для входа в ваше устройство Linux

Преимущества SSH: использование этого метода позволяет быстро вносить изменения в Linux, не пачкая рук. Особенно подходит для установки программного обеспечения и изменения администратора. Это также полезно для настройки следующей опции, VNC! SSH также идеально подходит для серверов без установленной среды рабочего стола.

Однако, если вам нужно удаленное подключение к рабочему столу Linux, попробуйте VNC или RDP.

Три способа удаленного управления Linux из Windows

Независимо от вашего варианта использования, есть подходящий вариант для удаленного доступа к устройству Linux из Windows. Эти методы работают независимо от того, является ли устройство сервером, настольным ПК на работе, медиацентром или даже Raspberry Pi.

От простого к сложному удаленного доступа к Linux из Windows, используя:

- RDP (протокол удаленного рабочего стола)

- VNC (виртуальное сетевое соединение)

- SSH (Secure Shell)

Если ваш дистрибутив Linux является Ubuntu, у вас уже есть встроенный VNC-совместимый инструмент удаленного рабочего стола.

Источник

Как удалить сетевой интерфейс?

Есть несколько сетевых интерфейсов, сконфигурированных посредством

/etc/sysconfig/network/ifcfg-*

Один интерфейс нужно удалить (под удалением предлагаю понимать исчезание интерфейса из вывода ip/ifconfig)

Я удалил конфиг интерфейса, и дёрнул сеть через service network restart — не помогло.

В моём случае это надо для переделки обычного интерфейса в VLAN интерфейс или наоборот, а каждый раз перезагружать машину скучно

Попробуй вернуть конфиг на место и сделать ifdown интерфейсу.

Попробуй вернуть конфиг на место и сделать ifdown интерфейсу.

ок, буду попробовать

усложним задачу, сценарий номер 2 — конфига нет изначально, интерфейс был поднят как параметр ядра при загрузке

конфига нет изначально, интерфейс был поднят как параметр ядра при загрузке

P.S. Читайте маны — они рулёз!

Если не ошибаюсь, у меня были случаи когда ifconfig не выполнял, не помню почему. Приходилось делать ifconfig 0.0.0.0 Поэтому, что бы не возникало лишних неоднозначностей, так и предложил.

В выхлопе ip addr будет

eth0: mtu 1500 qdisc pfifo_fast state DOWN group default qlen 1000

но интерфейс не исчезнет.

Чтобы из выхлопа ip интерфейс исчез нужно убить вождя выгрузить модуль ядра. Не помню точно как в шапках (может быть иначе), но в дебьянах именно так.

В моём случае это надо для переделки обычного интерфейса в VLAN интерфейс или наоборот, а каждый раз перезагружать машину скучно

почитай как вланы делать в шапке, там про удаление слова нет, надо просто настройки физического интерфейса убрать и написать два конфига для вланов, потом поднять вланы через ifup и всё

Источник

Как очистить историю rdp подключений в linux?

Как в linux очистить историю rdp подключений? Для windows в интернете много статей, для linux нет.

Имеется whonix (клиент) и linux на vps. От whonix идёт подключение по rdp к vps. Между ними (whonix и linux) удалённый рабочий стол. Необходимо, чтобы во whonix не осталось следов подключения к этому адресу после завершения сеанса. Вообще никаких. Есть клиенты vncviewer, remmina, для подключения по rdp. Можно ли там удалять подключения, определённый адрес, чтобы не было следов? Для этого нужно удалять программу?

И то же самое для linux. Какие команды в терминале писать, чтобы очистить историю подключений? Где хранится информация о подключениях? И какие команды писать в терминале whonix?

В домашнем каталоге пользователя каждая программа создаёт свою рабочую директорию.

Это может быть как просто «.программа», так и «.config/программа», у реммина вроде бы «.config/remmina».

Так что смотри, что есть и либо удаляй полностью директории, либо смотри их содержимое и правь его, если тебе нужно, чтобы прошлые настройки сохранились.

Спасибо. Если полностью удалить директорию программы, это не отразится на её работе?

В whonix нигде не останется следов rdp-подключений к linux после этого?

В whonix нигде не останется следов rdp-подключений к linux после этого?

Салам дворам. Я бы заюзал снапшот. Оно же у тебя в виртуалочке? 😉

Может помочь переустановка системы.

Удаление файлов логов: # rm /var/log -R

Еще есть спецпрограммы: Sweeper и Bleachbit

Источник

Как удалить пользователя в Linux (и удалить все его «хвосты»)

Удаление пользователя в Linux требует большего, чем вы думаете. Если вы системный администратор, вам нужно удалить все следы учётной записи и доступа к ней из своих систем. Мы покажем вам, что нужно сделать.

Если вы просто хотите удалить учётную запись пользователя из своей системы и не беспокоитесь о завершении каких-либо запущенных процессов и других задачах очистки, выполните действия, описанные в разделе «Удаление учётной записи пользователя» ниже. Вам понадобится команда userdel (у этой команды есть альтернатива deluser). Команду userdel необходимо запускать в Linux от имени пользователя root.

Учётные записи пользователей в Linux

С тех пор как в начале 1960-х годов появились первые системы разделения времени, которые дали возможность нескольким пользователям работать на одном компьютере, возникла необходимость изолировать и отделить файлы и данные каждого пользователя от всех остальных пользователей. Так родились учётные записи пользователей и пароли.

Учётные записи пользователей связаны с работой системного администратора. Их нужно создавать, когда пользователю впервые нужен доступ к компьютеру. Их необходимо удалить, когда этот доступ больше не требуется. В Linux существует последовательность шагов, которые необходимо выполнить, чтобы правильно и методично удалить пользователя, его файлы и его учётную запись с компьютера.

Если вы системный администратор, то ответственность ложится на вас. Эта статья расскажет, как это сделать.

Наш сценарий

Существует множество причин, по которым может потребоваться удаление аккаунта. Сотрудник может перейти в другую команду или вообще покинуть компанию. Учётная запись могла быть создана для краткосрочного сотрудничества с посетителем из другой компании. Команды — обычное дело в академических кругах, где исследовательские проекты могут охватывать факультеты, разные университеты и даже коммерческие организации. По завершении проекта системный администратор должен выполнить уборку и удалить ненужные учётные записи.

Худший сценарий — это когда учётная запись используется для несанкционированной деятельности. Такие события обычно происходят внезапно, без особого предупреждения. Это даёт системному администратору очень мало времени на планирование и срочную необходимость заблокировать, закрыть и удалить учётную запись оставив резервную копию файлов пользователя на случай, если они понадобятся для любой последующей криминалистической экспертизы.

В нашем сценарии мы предположим, что пользователь Эрик, сделал что-то, что требует его немедленного удаления из помещения. При этом в данный момент он выполнил вход в Linux и всё ещё работает.

Проверка входа

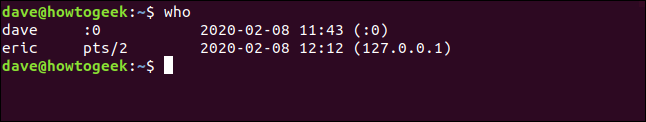

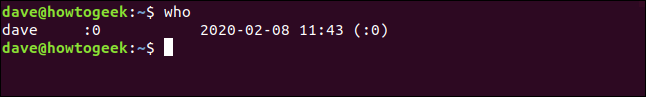

Давайте посмотрим, действительно ли он вошёл в систему, и если он есть в ней, то с каким количеством сессий он работает. Команда who выведет список активных сеансов.

Эрик авторизован. Посмотрим, какие процессы он запускает.

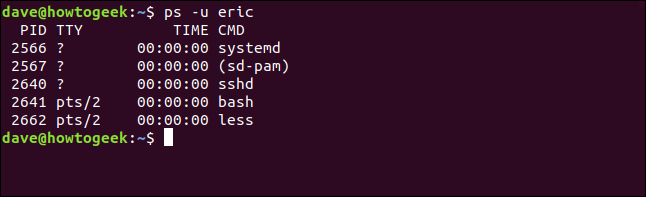

Просмотр процессов пользователя

Мы можем использовать команду ps для вывода списка процессов, запущенных этим пользователем. Параметр -u (пользователь) позволяет нам указать ps ограничить его вывод процессами, выполняемыми под владельцем этой учётной записи.

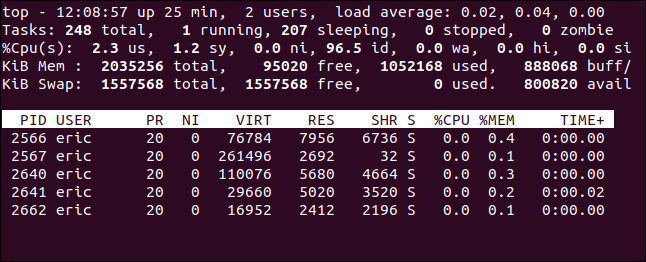

Мы можем увидеть те же процессы с дополнительной информацией, используя команду top. top также имеет опцию -U (пользователь), чтобы ограничить вывод процессами, принадлежащими одному пользователю. Обратите внимание, что на этот раз это заглавная буква «U».

Мы можем видеть использование памяти и ЦП каждой задачей и можем быстро найти что-либо с подозрительной активностью. Мы собираемся принудительно завершить все его процессы, поэтому безопаснее всего воспользоваться моментом, чтобы быстро просмотреть процессы, а также проверить и убедиться, что другие пользователи не будут испытывать неудобств, если вы завершите процессы учётной записи пользователя eric.

Не похоже, что он немного что делает, просто использует less для просмотра файла. Мы можем продолжить. Но прежде чем мы убьём его процессы, мы заблокируем учётную запись, заблокировав пароль.

Блокировка учётной записи

Мы заблокируем учётную запись, прежде чем убивать процессы, потому что, когда мы убиваем процессы, это приведёт к выходу пользователя из системы. Если мы уже изменили его пароль, он не сможет снова войти в систему.

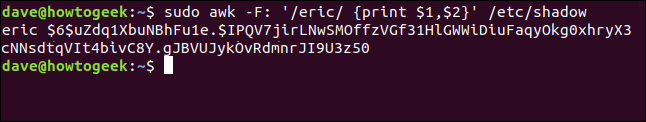

Зашифрованные пароли пользователей хранятся в файле /etc/shadow. Обычно вы не беспокоитесь о следующих шагах, но чтобы вы могли видеть, что происходит в файле /etc/shadow, когда вы блокируете учётную запись, мы чуть отклонимся от темы. Мы можем использовать следующую команду, чтобы просмотреть первые два поля записи для учётной записи пользователя eric.

Команда awk анализирует поля из текстовых файлов и при необходимости манипулирует ими. Мы используем параметр -F (разделитель полей), чтобы указать awk, что файл использует двоеточие «:» для разделения полей. Мы будем искать строку включающей «eric». Для сопоставления строк мы напечатаем первое и второе поля. Это имя учётной записи и зашифрованный пароль (точнее говоря, это хеш пароля).

Для нас напечатана запись для учётной записи пользователя eric.

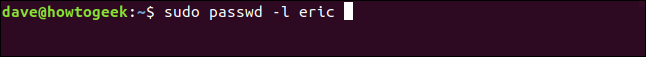

Чтобы заблокировать учётную запись, мы используем команду passwd. Мы воспользуемся параметром -l (блокировка) и передадим имя учётной записи пользователя для блокировки.

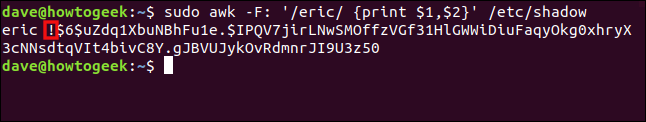

Если мы ещё раз проверим файл /etc/shadow, мы увидим, что произошло.

В начале зашифрованного пароля добавлен восклицательный знак. Он не перезаписывает первый символ, он просто добавляется в начало пароля. Это всё, что нужно, чтобы пользователь не мог войти в эту учётную запись.

Теперь, когда мы предотвратили повторный вход пользователя в систему, мы можем убить его процессы и выйти из системы.

Остановка процессов пользователя

Есть разные способы убить процессы пользователя, но показанная здесь команда широко доступна и является более современной реализацией, чем некоторые из альтернатив. Команда pkill найдёт и завершит процессы. Мы передаём сигнал KILL и используем параметр -u (пользователь).

Команда ничего не вывела. Чтобы убедиться, что что-то произошло, давайте ещё раз проверим командой who:

Его сеанс закончился. Он вышел из системы, и его процессы остановлены. Теперь мы можем немного расслабиться и продолжить зачистку.

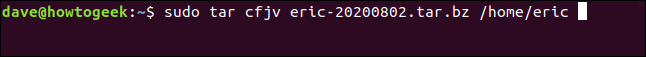

Архивирование домашнего каталога пользователя

Не исключено, что в подобном сценарии в будущем потребуется доступ к файлам пользователя. Либо в рамках расследования, либо просто потому, что их замене, возможно, придётся обратиться к работе их предшественника. Мы будем использовать команду tar для архивации всего домашнего каталога.

Мы используем следующие опции:

- c: создать архивный файл.

- f: использовать указанное имя файла в качестве имени архива.

- j: использовать сжатие bzip2.

- v: Предоставлять подробный вывод при создании архива.

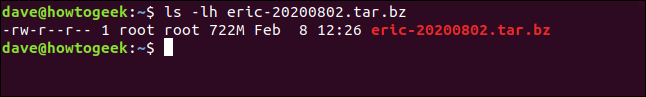

Большая часть вывода на экран будет прокручиваться в окне терминала. Чтобы проверить, создан ли архив, используйте команду ls. Мы используем параметры -l (длинный формат) и -h (удобочитаемый).

Создан файл размером 722 МБ. Его можно скопировать в безопасное место для последующего просмотра.

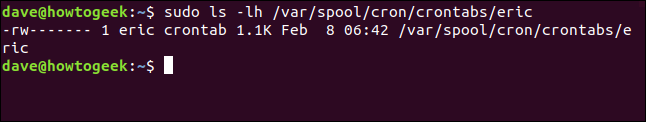

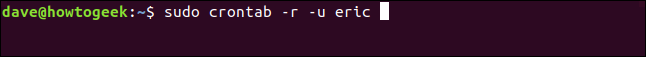

Удаление заданий cron

Нам лучше проверить, не запланированы ли какие-либо задания cron для учётной записи пользователя eric. Задание cron — это команда, которая запускается через определённое время или через определённые промежутки времени. Мы можем проверить, есть ли какие-либо задания cron для этой учётной записи пользователя, используя ls:

Обратите внимание, что задания cron в Debian и производных дистрибутивах помещены в папку вида «/var/spool/cron/crontabs/ПОЛЬЗОВАТЕЛЬ». В Arch Linux и производных дистрибутивах эти задания помещены в папку вида «/var/spool/cron/ПОЛЬЗОВАТЕЛЬ».

Если что-то существует в этом месте, это означает, что для этой учётной записи пользователя поставлены в очередь задания cron. Мы можем удалить их с помощью этой команды crontab. Параметр -r (удалить) удаляет задания, а параметр -u (пользователь) сообщает crontab, чьи задания следует удалить.

Задания автоматически удаляются. Насколько нам известно, если бы Эрик подозревал, что его собираются выселить, он мог бы добавить в расписание злонамеренную задачу. Не стоит пренебрегать этим шагом.

Удаление заданий на печать

Возможно, у пользователя были отложенные задания на печать? На всякий случай мы можем очистить очередь печати от любых заданий, принадлежащих учётной записи пользователя eric. Команда lprm удаляет задания из очереди печати. Параметр -U (имя пользователя) позволяет удалять задания, принадлежащие указанной учётной записи пользователя:

Задания будут удалены, и вы вернётесь в командную строку.

Удаление учётной записи пользователя

Мы уже создали резервные копии файлов из каталога /home/eric/, поэтому мы можем продолжить и одновременно удалить учётную запись пользователя и каталог /home/eric/.

Имеется две разных команды с одинаковыми функциями: userdel и deluser. Проверьте, какая из них присутствует в вашей системе. На проверенных мной дистрибутивах всегда присутствовала userdel, поэтому я покажу на её примере, как на более универсальной утилите.

Поскольку мы также хотим, чтобы их домашний каталог был удалён, мы используем флаг —remove:

Можно добавить опцию -f для принудительного удаления файлов, даже если они не принадлежат указанному пользователю:

Все следы учётной записи пользователя eric были стёрты. Мы можем проверить, что каталог /home/eric/ был удалён:

Группа eric также была удалена, поскольку учётная запись пользователя eric была единственной записью в ней. Мы можем довольно легко это проверить, передав содержимое /etc/group через grep:

Чтобы найти все файлы пользователя eric, выполните команду:

Вы можете найти файлы пользователя eric и поменять разрешения на них следующим образом:

Источник