- Нет возможности включить bitlocker для USB Flash на Windows 10 pro

- Как включить BitLocker без TPM

- Разрешить BitLocker без совместимого TPM в Windows 10 последней версии

- Разрешение использования BitLocker без совместимого TPM в Windows 10, 8 и Windows 7

- Восстановление BitLocker: известные проблемы BitLocker recovery: known issues

- Windows 10 подсказок для не существующего пароля восстановления BitLocker Windows 10 prompts for a non-existing BitLocker recovery password

- Разрешение Resolution

- Пароль восстановления для ноутбука не был восстановлен, и ноутбук заблокирован The recovery password for a laptop was not backed up, and the laptop is locked

- Разрешение Resolution

- Планшетные устройства не поддерживают использование manage-bde-forcerecovery для тестирования режима восстановления Tablet devices do not support using Manage-bde -forcerecovery to test recovery mode

- Причина Cause

- Обходной путь Workaround

- После установки обновлений прошивки UEFI или TPM на Surface BitLocker подсказок для пароля восстановления After you install UEFI or TPM firmware updates on Surface, BitLocker prompts for the recovery password

- Причина Cause

- Разрешение Resolution

- Шаг 1. Отключите защитники TPM на накопителе загрузки Step 1: Disable the TPM protectors on the boot drive

- Шаг 2. Использование surface BMR для восстановления данных и сброса устройства Step 2: Use Surface BMR to recover data and reset your device

- Шаг 3. Восстановление значений PCR по умолчанию Step 3: Restore the default PCR values

- Step 4: Suspend BitLocker during TPM or UEFI firmware updates

- После установки обновления на компьютер с поддержкой Hyper V BitLocker подсказок для пароля восстановления и возвращает 0xC0210000 After you install an update to a Hyper V-enabled computer, BitLocker prompts for the recovery password and returns error 0xC0210000

- Обходной путь Workaround

- Разрешение Resolution

- Credential Guard/Device Guard на TPM 1.2. При каждом перезапуске BitLocker подсказывая пароль восстановления и возвращает ошибку 0xC0210000 Credential Guard/Device Guard on TPM 1.2: At every restart, BitLocker prompts for the recovery password and returns error 0xC0210000

- Причина Cause

- Разрешение Resolution

Нет возможности включить bitlocker для USB Flash на Windows 10 pro

ОС Windows 10 pro, со всеми обновлениями на данный момент.

Недавно заметил, что нет возможности включить шифрование диска Bitlocker для флешек (USB Flash)

Выражается проблема в следующем:

1. В контекстном меню диска не доступен пункт меню «Включить Bitlocker»

2. В панели управления Шифрование диска Bitlocker, диск вида «USB Flash» так же не отображается.

Пробовал:

Разные компьютеры с Win 10 pro

Разные флеш карты (2-3 модели 16-32 гб)

Разные системы форматирования (NTFS, EXfat, FAT32)

На всех проверенных ПК и устройствах при любых раскладах такая же проблема.

Что, интересно симптоматика одинакова на всех проверенных ПК:

1) — включение Biclocker доступно для:

- Cистемного диска

- Подключенных HDD через Sata

- Флеш карт типа SD подключенных через встроенный карт ридер нотубука

- USB HDD

2) Если подключить ранее зашифрованный USB Flash то система как бы «вспоминает» что для флешек доступно шифрование и дает возможность для этого диска

- Разблокировать диск

- Отключить / включить шифрование

- и другие пункты меню

Если снять шифрование, форматнуть то диск поять не возможно зашифровать

В интернете почти нет информации по такой проблеме кроме этой

Кто сталкивался с такой проблемой и знает как решить?

Проверьте пож-та у какая ситуация у Вас на Win 10 на данный момент?

Как включить BitLocker без TPM

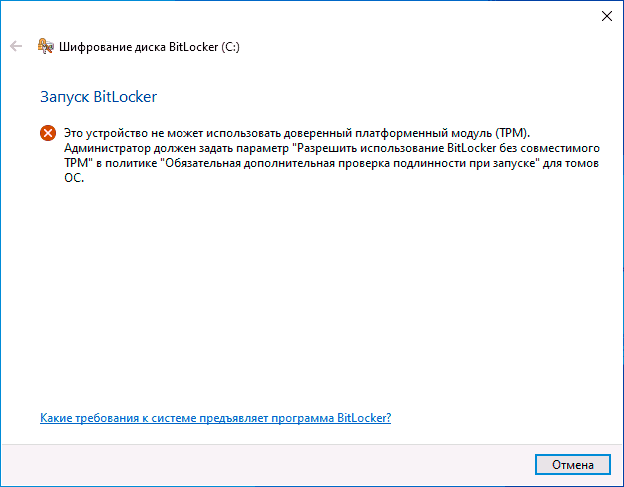

Однако, при включении шифрования BitLocker для системного раздела жесткого диска, большинство пользователей сталкиваются с сообщением о том, что «Это устройство не может использовать доверенный платформенный модуль (TPM). Администратор должен задать параметр Разрешить использование BitLocker без совместимого TPM». О том, как это сделать и зашифровать системный диск с помощью BitLocker без TPM и пойдет речь в этой короткой инструкции. См. также: Как поставить пароль на флешку с помощью BitLocker.

Краткая справка: TPM — специальный криптографический аппаратный модуль, использующийся для задач шифрования, может быть интегрирован в материнскую плату или подключаться к ней. Примечание: если ваш компьютер или ноутбук оснащен модулем TPM, а вы видите указанное сообщение, это может означать, что по какой-то причине TPM отключен в БИОС или не инициализирован в Windows (нажмите клавиши Win+R и введите tpm.msc для управления модулем).

Разрешить BitLocker без совместимого TPM в Windows 10 последней версии

В последней версии Windows 10 (1903 May 2019 Update) расположение политики, отвечающей за разрешение использования BitLocker для шифрования системного раздела диска без модуля TPM несколько изменилось (для предыдущих версий расположение описывается в следующем разделе).

Для включения шифрования BitlLocker без TPM в новой версии ОС проделайте следующие шаги:

- Нажмите клавиши Win+R на клавиатуре, введите gpedit.msc и нажмите Enter.

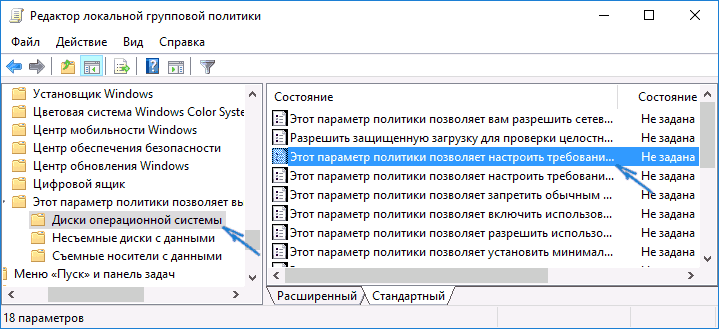

- Откроется редактор локальной групповой политики. Перейдите к разделу: Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Шифрование диска BitLocker — Диски операционной системы.

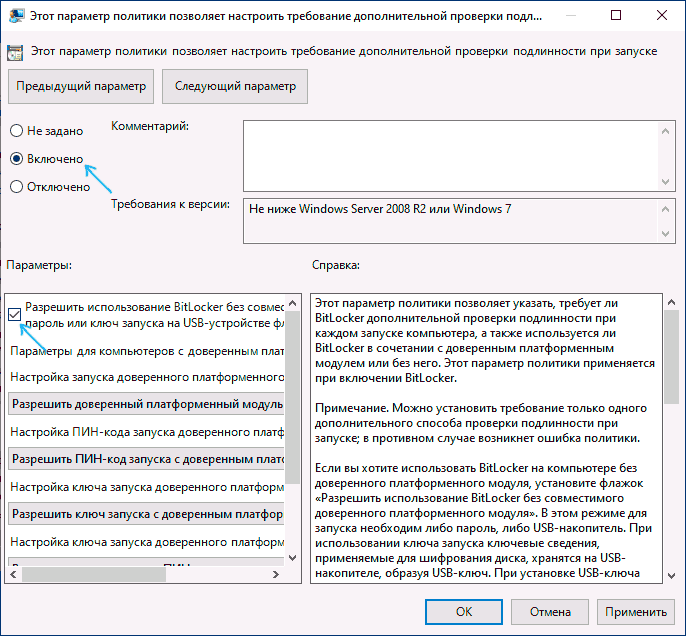

- В правой панели редактора локальной групповой политики найдите параметр «Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске» и дважды кликните по нему мышью. Обратите внимание, что в списке есть два параметра с таким именем, нам требуется тот, который без указания Windows Server.

- В открывшемся окне выберите пункт «Включено» и убедитесь, что пункт «Разрешить использование BitLocker без совместимого TPM включен». Примените сделанные настройки.

На этом процесс завершен и теперь вы можете включить шифрование BitLocker для системного раздела диска Windows 10.

Это же разрешение вы можете включить и с помощью редактора реестра: для этого в разделе HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\FVE создайте параметр DWORD с именем EnableBDEWithNoTPM и установите для него значение 1.

Разрешение использования BitLocker без совместимого TPM в Windows 10, 8 и Windows 7

Для того, чтобы возможно было зашифровать системный диск с помощью BitLocker без TPM, достаточно изменить один единственный параметр в редакторе локальной групповой политики Windows.

- Нажмите клавиши Win+R и введите gpedit.msc для запуска редактора локальной групповой политики.

- Откройте раздел (папки слева): Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Этот параметр политики позволяет выбрать шифрование диска BitLocker — Диски операционной системы.

- В правой части дважды кликните по параметру «Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске.

- В открывшемся окне, установите «Включено», а также убедитесь, что стоит отметка «Разрешить BitLocker без совместимого доверенного платформенного модуля» (см. скриншот).

- Примените сделанные изменения.

После этого вы можете использовать шифрование дисков без сообщений об ошибках: просто выберите системный диск в проводнике, кликните по нему правой кнопкой мыши и выберите пункт контекстного меню «Включить BitLocker», после чего следуйте указаниям мастера шифрования. Также этом можно сделать в «Панель управления» — «Шифрование диска BitLocker».

Вы сможете либо задать пароль для получения доступа к зашифрованному диску, либо создать USB-устройство (флешку), которая будет использоваться в качестве ключа.

Примечание: в ходе шифрования диска в Windows 10 и 8 вам будет предложено сохранить данные для расшифровки в том числе в вашей учетной записи Майкрософт. Если она у вас должным образом настроена, рекомендую это сделать — по собственному опыту использования BitLocker, код восстановления доступа к диску из учетной записи в случае возникновения проблем может оказаться единственным способом не потерять свои данные.

А вдруг и это будет интересно:

Почему бы не подписаться?

Рассылка новых, иногда интересных и полезных, материалов сайта remontka.pro. Никакой рекламы и бесплатная компьютерная помощь подписчикам от автора. Другие способы подписки (ВК, Одноклассники, Телеграм, Facebook, Twitter, Youtube, Яндекс.Дзен)

15.12.2016 в 14:39

Спасибо, ваша статья помогла мне

11.01.2017 в 05:19

Спасибо, работает. Спасает в нашей стране, где TPM запрещены и не купишь…

11.01.2017 в 10:26

Хм… а я видел ноутбуки в продаже из всяких Pro-серий со встроенным TPM

10.04.2017 в 22:59

Не знаю про какую вы страну. В России купил Asus UX310UQ c win10pro модуль TPM есть, tpm.msc пишет состояние «Доверительный платформенный модуль готов к использованию» производитель INTC, версия спецификации 2.0. Так что все норм

22.02.2017 в 12:38

Здравствуйте! Спасибо вам за ваши инструкции! Все четко и по делу!

23.02.2017 в 13:08

Спасибо за отзыв!

13.04.2017 в 22:41

Такой вопрос. На рабочем ПК получилось настроить шифрование системного диска с windows 10. Можно разблокировать как ключом (usb флэшка), так и с помощью пароля если флэшка не вставлена. Так вот, на домашнем ПК так не получается, либо либо. Что посоветуете? В политиках все одинаково.

14.04.2017 в 10:06

Здравствуйте. Рад бы помочь, но если честно сам не знаю — не экспериментировал именно в таком виде, только либо то либо другое. А провести эксперимент сейчас не на чем.

24.05.2017 в 20:21

Хотите верте — хотите нет, но сегодня у меня USB диск запароленный BitLocker открылся простым автозапуском без пароля. Установлена система Windows 7 Sp1 x64 с последними обновлениями Convenience Rollup по апрель 2016 и с заплаткой от WannaCrypt 2017г.

После перезагрузке Windows — USB диск опять оказался запаролен BitLocker.

Годом раньше такое же произошло с флеш накопителем от Silicon Power — BitLocker открылся автозапуском в windows XP.

Спешу сообщить об этом всем!

25.05.2017 в 07:42

Очень странно. А не после режима сна это случайно было?

25.05.2017 в 22:18

Дмитрий, а что вы сами думаете о Bitlocker? Интересует именно шифрование разделов, и именно системных разделов. Известная статья в «Хакере» от марта 2016 г. ставит его на первое место по скорости работы (наряду с TrueCrypt), но как быть с защищенностью?

TrueCrypt больше не развивается, к тому же устарел и не поддерживает GPT-диски.

Для создания шифрованных файловых контейнеров использую VeraCrypt, но он тоже не поддерживает GPT (хоть разработчики и обещают), к тому же уступает им в скорости.

В общем, BitLocker видится оптимальным вариантом, но не хотелось бы, чтобы доступ к важным данным получил какой-нибудь подросток (вспоминая высмеивание BitLocker автором TrueCrypt). Хочу быть уверенным, что без пароля раздел не расшифрует НИКТО.

26.05.2017 в 12:46

Тут нужно быть экспертом в криптографии, чтобы определенно ответить. Насколько я понимаю, при условии, что вы шифруете, не сохраняя куда-либо в учетку майкрософт код восстановления, навряд ли кто-то когда-то расшифрует (ну и если пароль не из тех, что можно подобрать за вменяемое время). Во всяком случае, никогда не читал о прецедентах. Но: НИКТО — это вряд ли, вполне вероятно, что всяческие околоправительственные удалые спец.чуваки, особенно из США, имеют такие возможности.

26.06.2017 в 20:50

Существует множество дешифраторов, существуют спец. сайты где такой дешифратор можно купить, но ТОЛЬКО работникам ПРАВООХРАНИТЕЛЬНЫХ ОРГАНОВ. Просто так физическое лицо дешифратор не найдет, да и дешифратором расшифровать не возможно в один клик (ответ Ивану)

Помнится история как парень подбирал 25-значный ключ в течении 3-х месяцев но не смог — бросил затею

20.10.2017 в 03:01

Hi. Дмитрий, спасибо за детальную инструкцию вкл. модуля ТРМ. Полезная штука. Respect.

20.10.2017 в 09:11

Ну тут не инструкция по включению модуля (модуль в биосе включается при наличии), а инструкция по использованию bitlocker без него : )

31.10.2017 в 17:17

У меня другая проблема. Есть модуль TPM ASRock, вставленный в мать ASRock. Опытным путем определил, что для работы модуля необходим режим UEFI. В спецификации модуля заявлена совместимость с Win 7, 8.1 и 10. Поставил 10ку в режиме UEFI, включил модуль, включил BitLocker — работает. Думаю, в 8ке тоже без проблем. Ставлю Win7 в UEFI. Поставил, накатил обновление KB2920188 для обновления драйвера TPM и Битлокера. Модуль нашелся, я его проинициализировал. Но когда пытаюсь включить Битлокер, он мне говорит, что бут менеджер данной ОС несовместим с Битлокером. И что надо пропатчить BOOTMGR. Я так понимаю, что Битлокер, который в Win7, не умеет нормально работать с дисками GPT. Вопрос — как сделать, чтобы в 7ке Битлокер заработал? Вроде же заявлена совместимость с ней.

01.11.2017 в 11:59

Здравствуйте.

Сам не сталкивался, сейчас поискал,

support.microsoft.com/en-us/help/929834/error-message-when-you-try-to-run-the-bitlocker-drive-encryption-progr

msdn.microsoft.com/en-us/library/windows/desktop/dd542648(v=vs.85).aspx

Я так понимаю у вас что-то вроде вот этого: The boot manager of this operating system is not compatible with BitLocker Drive Encryption. Use the Bootrec.exe tool in the Windows Recovery Environment to update or repair the boot manager (BOOTMGR).

Как итог прочтения (хоть там никаких четких инструкций и нет), есть подозрение что что-то не так у вас с загрузчиком просто. Еще где-то нашел, что в 7-ке bitlocker вполне себе работает с GPT. А вот что там с загрузчиком может быть — не знаю.

08.11.2017 в 12:57

Система свежеустановленная. Windows 7 x64 Enterprise или Ultimate русская. Что может быть не так в загрузчике, если все грузится и работает?

Переустанавливал уже раз 20, наверное. На нескольких разных ПК. Везде одно и то же. Вылезает эта ошибка.

Утилита Bootrec в среде восстановления Windows вообще ни одной загрузочной записи BOOTMGR не видит. Опять же, связываю это с тем, что диск GPT. Загрузочная запись содержится на отдельном скрытом шифрованном разделе EFI.

09.11.2017 в 08:32

А этот скрытый EFI раздел случаем не от 10/8 остался? 7-ка, если я правильно помню, не создает его при установке в UEFI/GPT. Если от предыдущей ОС, то поставьте систему так:

1. загрузились, зашли в настройку раздела для установки

2. снесли все разделы до раздела с данными (если там такие есть), включая скрытые (за исключением, если есть, скрытого раздела на 10-30 Гб с recovery от производителя, но не от предыдущей Win).

3. выбрали незанятую область в начале диска нажали «далее».

09.11.2017 в 11:58

Windows 7, 8 и 10 — все они создают EFI раздел, если ставишь систему в режиме UEFI (а не Legacy). Семерка создает разделы: 1. EFI, 2. MSR, 3. Primary. Восьмерка я не помню, как, а десятка создает первым еще один раздел, Recovery, то есть при ее установке создается 4 раздела. Основной из них 4й.

EFI раздел нужен, чтобы с него грузиться. Он отформатирован в FAT32. Как известно, UEFI ничего, кроме FAT32, не понимает. Поэтому загрузка начинается с этого раздела, потом загрузившийся Boot Manager (который понимает NTFS) передает управление основному разделу (в формате NTFS).

10.11.2017 в 13:49

В общем, можно считать, что проблема решена. Проблема была в конкретной модели материнки ASRock (может, и на других моделях этого производителя проявится). Видимо, ее БИОС как-то плохо приспособлен к такой конфигурации (Windows 7 в UEFI). На материнках MSI и Asus все работает идеально.

Восстановление BitLocker: известные проблемы BitLocker recovery: known issues

В этой статье описываются распространенные проблемы, которые могут помешать BitLocker вести себя так, как ожидалось при восстановлении диска, или что может привести к неожиданному началу восстановления BitLocker. This article describes common issues that may prevent BitLocker from behaving as expected when you recover a drive, or that may cause BitLocker to start recovery unexpectedly. В статье содержится руководство по устранению этих проблем. The article provides guidance to address these issues.

В этой статье «пароль восстановления» ссылается на 48-значный пароль восстановления, а «ключ восстановления» — на 32-значный ключ восстановления. In this article, «recovery password» refers to the 48-digit recovery password and «recovery key» refers to 32-digit recovery key. Дополнительные сведения см. в дополнительных сведениях о защитниках ключей BitLocker. For more information, see BitLocker key protectors.

Windows 10 подсказок для не существующего пароля восстановления BitLocker Windows 10 prompts for a non-existing BitLocker recovery password

Windows 10 подсказок для пароля восстановления BitLocker. Windows 10 prompts you for a BitLocker recovery password. Однако пароль восстановления BitLocker не был настроен. However, you did not configure a BitLocker recovery password.

Разрешение Resolution

В задаваемой проблеме BitLocker и Active Directory Domain Services (AD DS) решаются ситуации, которые могут привести к этому симптому, и предоставляется информация о том, как устранить проблему: The BitLocker and Active Directory Domain Services (AD DS) FAQ addresses situations that may produce this symptom, and provides information about how to resolve the issue:

Пароль восстановления для ноутбука не был восстановлен, и ноутбук заблокирован The recovery password for a laptop was not backed up, and the laptop is locked

У вас есть домашний ноутбук Windows 10, и вам необходимо восстановить его жесткий диск. You have a Windows 10 Home-based laptop, and you have to recover its hard disk. Диск был зашифрован с помощью шифрования драйвера BitLocker. The disk was encrypted by using BitLocker Driver Encryption. Однако пароль восстановления BitLocker не был восстановлен, и обычный пользователь ноутбука не может предоставить пароль. However, the BitLocker recovery password was not backed up, and the usual user of the laptop is not available to provide the password.

Разрешение Resolution

Вы можете использовать любой из следующих методов для ручного восстановления или синхронизации существующей информации о восстановлении клиента в Интернете: You can use either of the following methods to manually back up or synchronize an online client’s existing recovery information:

Создайте сценарий инструментов управления Windows (WMI), который будет создавать дополнительные сведения. Create a Windows Management Instrumentation (WMI) script that backs up the information. Дополнительные сведения см. в сообщении поставщика шифрования дисков BitLocker. For more information, see BitLocker Drive Encryption Provider.

В окне Командная подсказка с повышенными уровнями используйте команду manage-bde для обратного использования данных. In an elevated Command Prompt window, use the manage-bde command to back up the information.

Например, чтобы выполнить back up all of the recovery information for the C: drive to AD DS, open an elevated Command Prompt window and run the following command: For example, to back up all of the recovery information for the C: drive to AD DS, open an elevated Command Prompt window and run the following command:

BitLocker не управляет этим процессом резервного копирования автоматически. BitLocker does not automatically manage this backup process.

Планшетные устройства не поддерживают использование manage-bde-forcerecovery для тестирования режима восстановления Tablet devices do not support using Manage-bde -forcerecovery to test recovery mode

У вас есть планшетное или шиферное устройство, и вы пытаетесь протестировать восстановление BitLocker, подав следующую команду: You have a tablet or slate device, and you try to test BitLocker Recovery by running the following command:

Однако после ввода пароля восстановления устройство не может запуститься. However, after you enter the recovery password, the device cannot start.

Причина Cause

Планшетные устройства не поддерживают команду manage-bde-forcerecovery. Tablet devices do not support the manage-bde -forcerecovery command.

Эта проблема возникает из-за того, что диспетчер загрузки Windows не может обрабатывать сенсорный ввод на этапе предварительной загрузки при запуске. This issue occurs because the Windows Boot Manager cannot process touch input during the pre-boot phase of startup. Если диспетчер загрузки обнаруживает, что устройство является планшетом, он перенаправляет процесс запуска в среду восстановления Windows (WinRE), которая может обрабатывать сенсорный ввод. If Boot Manager detects that the device is a tablet, it redirects the startup process to the Windows Recovery Environment (WinRE), which can process touch input.

Если WindowsRE обнаруживает протектор TPM на жестком диске, он делает повторное окно PCR. If WindowsRE detects the TPM protector on the hard disk, it does a PCR reseal. Однако команда manage-bde-forcerecovery удаляет защитники TPM на жестком диске. However, the manage-bde -forcerecovery command deletes the TPM protectors on the hard disk. Таким образом, WinRE не может повторно переопроверять PCRs. Therefore, WinRE cannot reseal the PCRs. Этот сбой запускает бесконечный цикл восстановления BitLocker и предотвращает запуск Windows. This failure triggers an infinite BitLocker recovery cycle and prevents Windows from starting.

Это поведение по дизайну для всех версий Windows. This behavior is by design for all versions of Windows.

Обходной путь Workaround

Чтобы устранить цикл перезагрузки, выполните следующие действия: To resolve the restart loop, follow these steps:

- На экране восстановления BitLocker выберите Пропустить этот диск. On the BitLocker Recovery screen, select Skip this drive.

- Выберите командную команду >устранения неполадок >расширенные параметры. Select Troubleshoot >Advanced Options >Command Prompt.

- В окне Командная подсказка запустите следующие команды: In the Command Prompt window, run the following commands :

- Закрой окно Командная подсказка. Close the Command Prompt window.

- Выключи устройство. Shut down the device.

- Запустите устройство. Start the device. Windows должна начинаться в обычном режиме. Windows should start as usual.

После установки обновлений прошивки UEFI или TPM на Surface BitLocker подсказок для пароля восстановления After you install UEFI or TPM firmware updates on Surface, BitLocker prompts for the recovery password

У вас есть устройство Surface, включающее шифрование диска BitLocker. You have a Surface device that has BitLocker Drive Encryption turned on. Вы обновляете прошивку TPM устройства или устанавливаете обновление, которое меняет подпись прошивки системы. You update the firmware of the device TPM or install an update that changes the signature of the system firmware. Например, вы устанавливаете обновление Surface TPM (IFX). For example, you install the Surface TPM (IFX) update.

На устройстве Surface вы испытываете один или несколько следующих симптомов: You experience one or more of the following symptoms on the Surface device:

- При запуске вам будет предложен пароль восстановления BitLocker. At startup, you are prompted for your BitLocker recovery password. Вы вводите правильный пароль восстановления, но Windows не запустится. You enter the correct recovery password, but Windows doesn’t start up.

- Запуск развивается непосредственно в параметры интерфейса UEFI с унифицированными надувными программами Surface. Startup progresses directly into the Surface Unified Extensible Firmware Interface (UEFI) settings.

- Устройство Surface находится в бесконечном цикле перезагрузки. The Surface device appears to be in an infinite restart loop.

Причина Cause

Эта проблема возникает, если TPM устройства Surface настроен на использование значений реестра конфигурации платформы (PCR), помимо значений PCR 7 и PCR 11 по умолчанию. This issue occurs if the Surface device TPM is configured to use Platform Configuration Register (PCR) values other than the default values of PCR 7 and PCR 11. Например, следующие параметры могут настроить TPM следующим образом: For example, the following settings can configure the TPM this way:

- Безопасная загрузка отключена. Secure Boot is turned off.

- Значения PCR были явно определены, например, групповой политикой. PCR values have been explicitly defined, such as by Group Policy.

Устройства, поддерживают подключение к режиму ожидания (также известные как InstantGO или Always On, всегдаподключенные компьютеры), включая устройства Surface, должны использовать PCR 7 TPM. Devices that support Connected Standby (also known as InstantGO or Always On, Always Connected PCs), including Surface devices, must use PCR 7 of the TPM. В конфигурации по умолчанию в таких системах BitLocker связывается с PCR 7 и PCR 11, если правильно настроены PCR 7 и Secure Boot. In its default configuration on such systems, BitLocker binds to PCR 7 and PCR 11 if PCR 7 and Secure Boot are correctly configured. Дополнительные сведения см. в странице «О реестре конфигурации платформы (PCR)» в параметрах групповой политики BitLocker). For more information, see «About the Platform Configuration Register (PCR)» at BitLocker Group Policy Settings).

Разрешение Resolution

Чтобы проверить значения PCR, которые используются на устройстве, откройте окно Командная подсказка и запустите следующую команду: To verify the PCR values that are in use on a device, open and elevated Command Prompt window and run the following command:

В этой команде операционной системы. In this command, represents the drive letter of the operating system drive.

Чтобы устранить эту проблему и отремонтировать устройство, выполните следующие действия. To resolve this issue and repair the device, follow these steps.

Шаг 1. Отключите защитники TPM на накопителе загрузки Step 1: Disable the TPM protectors on the boot drive

Если установлено обновление TPM или UEFI, и устройство не может запуститься, даже если вы введите правильный пароль восстановления BitLocker, вы можете восстановить возможность начать с помощью пароля восстановления BitLocker и изображения восстановления Surface для удаления протекторов TPM с загрузочного диска. If you have installed a TPM or UEFI update and your device cannot start, even if you enter the correct BitLocker recovery password, you can restore the ability to start by using the BitLocker recovery password and a Surface recovery image to remove the TPM protectors from the boot drive.

Для этого выполните следующие действия: To do this, follow these steps:

- Получение пароля для восстановления BitLocker из Microsoft.com учетной записи. Obtain your BitLocker recovery password from your Microsoft.com account. Если bitLocker управляется другим методом, например управлением и мониторингом Microsoft BitLocker (MBAM), обратитесь за помощью к администратору. If BitLocker is managed by a different method, such as Microsoft BitLocker Administration and Monitoring (MBAM), contact your administrator for help.

- С помощью другого компьютера можно скачать изображение восстановления Surface с помощью скачивания изображения восстановления для surface. Use another computer to download the Surface recovery image from Download a recovery image for your Surface. Используйте загруженное изображение для создания накопителя восстановления USB. Use the downloaded image to create a USB recovery drive.

- Вставьте диск восстановления USB Surface в устройство Surface и запустите устройство. Insert the USB Surface recovery image drive into the Surface device, and start the device.

- При запросе выберите следующие элементы: When you are prompted, select the following items:

- Язык операционной системы. Your operating system language.

- Макет клавиатуры. Your keyboard layout.

- Выберите командную команду >устранения неполадок >расширенные параметры. Select Troubleshoot >Advanced Options >Command Prompt.

- В окне Командная подсказка запустите следующие команды: In the Command Prompt window, run the following commands: В этих командах находится пароль восстановления BitLocker, полученный на шаге 1, и это буква диска, назначенная диску операционной системы. In these commands, is the BitLocker recovery password that you obtained in step 1, and is the drive letter that is assigned to your operating system drive.

Дополнительные сведения об использовании этой команды см. в пункте manage-bde: unlock. For more information about how to use this command, see manage-bde: unlock.

После отключения протекторов TPM шифрование диска BitLocker больше не защищает ваше устройство. After you disable the TPM protectors, BitLocker Drive Encryption no longer protects your device. Чтобы повторно включить шифрование диска BitLocker, выберите Начните, введите Управление BitLockerи нажмите кнопку Ввод. To re-enable BitLocker Drive Encryption, select Start, type Manage BitLocker, and then press Enter. Выполните действия по шифрованию диска. Follow the steps to encrypt your drive.

Шаг 2. Использование surface BMR для восстановления данных и сброса устройства Step 2: Use Surface BMR to recover data and reset your device

Чтобы восстановить данные с устройства Surface, если вы не можете запустить Windows, выполните шаги от 1 до 5 шага 1, чтобы вернуться в окно Командная подсказка, а затем выполните следующие действия: To recover data from your Surface device if you cannot start Windows, follow steps 1 through 5 of Step 1 to return to the Command Prompt window, and then follow these steps:

В командной подсказке запустите следующую команду: At the command prompt, run the following command:

В этой команде находится пароль восстановления BitLocker, полученный на шаге 1 шага 1, и является буквой диска, назначенной диску операционной системы. In this command, is the BitLocker recovery password that you obtained in step 1 of Step 1, and is the drive letter that is assigned to your operating system drive.

После разблокировки диска используйте команду копирования или xcopy для копирования пользовательских данных на другой диск. After the drive is unlocked, use the copy or xcopy command to copy the user data to another drive.

Дополнительные сведения об этих командах см. в командной версии Windows. For more information about the these commands, see the Windows commands.

Чтобы сбросить устройство с помощью образа восстановления Surface, выполните инструкции в разделе «Как сбросить поверхность с помощью usb-накопителя восстановления» в разделе Создание и использование накопителя восстановления USB. To reset your device by using a Surface recovery image, follow the instructions in the «How to reset your Surface using your USB recovery drive» section in Creating and using a USB recovery drive.

Шаг 3. Восстановление значений PCR по умолчанию Step 3: Restore the default PCR values

Чтобы предотвратить повторение этой проблемы, настоятельно рекомендуется восстановить конфигурацию безопасной загрузки по умолчанию и значения PCR. To prevent this issue from recurring, we strongly recommend that you restore the default configuration of Secure Boot and the PCR values.

Чтобы включить безопасную загрузку на устройстве Surface, выполните следующие действия: To enable Secure Boot on a Surface device, follow these steps:

- Приостановка BitLocker. Suspend BitLocker. Для этого откройте окно повышенной Windows PowerShell и запустите следующий cmdlet: to do this, open an elevated Windows PowerShell window, and run the following cmdlet: В этой команде является буквой, назначенной вашему диску. In this command, is the letter that is assigned to your drive.

- Перезапустите устройство и отредактируете BIOS, чтобы установить параметр Secure Boot только для Microsoft. Restart the device, and then edit the BIOS to set the Secure Boot option to Microsoft Only.

- Перезагрузите устройство. Restart the device.

- Откройте окно PowerShell с повышенными уровнями и запустите следующий кодлет: Open an elevated PowerShell window, and run the following cmdlet:

Чтобы сбросить параметры PCR в TPM, выполните следующие действия: To reset the PCR settings on the TPM, follow these steps:

Отключите любые объекты групповой политики, которые настраивают параметры PCR, или удалите устройство из любых групп, которые исполняют такие политики. Disable any Group Policy Objects that configure the PCR settings, or remove the device from any groups that enforce such policies.

Подробнее: Параметры групповой политики BitLocker. For more information, see BitLocker Group Policy settings.Приостановка BitLocker. Suspend BitLocker. Для этого откройте окно повышенной Windows PowerShell и запустите следующий cmdlet: To do this, open an elevated Windows PowerShell window, and run the following cmdlet:

где это письмо, назначенное вашему диску. where is the letter assigned to your drive.

Запустите следующий cmdlet: Run the following cmdlet:

Step 4: Suspend BitLocker during TPM or UEFI firmware updates

You can avoid this scenario when you install updates to system firmware or TPM firmware by temporarily suspending BitLocker before you apply such updates.

TPM and UEFI firmware updates may require multiple restarts while they install. To keep BitLocker suspended during this process, you must use Suspend-BitLocker and set the Reboot Count parameter to either of the following values:

- 2 or greater: This value sets the number of times the device can restart before BitLocker Device Encryption resumes.

- 0: This value suspends BitLocker Drive Encryption indefinitely, until you use Resume-BitLocker or another mechanism to resume protection.

To suspend BitLocker while you install TPM or UEFI firmware updates:

- Open an elevated Windows PowerShell window, and run the following cmdlet: В этом комлете является буква, назначенная вашему диску. In this cmdlet is the letter that is assigned to your drive.

- Установите драйвер устройства Surface и обновления прошивки. Install the Surface device driver and firmware updates.

- После установки обновлений прошивки перезапустите компьютер, откройте окно PowerShell с повышенными уровнями и запустите следующий cmdlet: After you install the firmware updates, restart the computer, open an elevated PowerShell window, and then run the following cmdlet:

Чтобы повторно включить шифрование диска BitLocker, выберите Начните, введите Управление BitLockerи нажмите кнопку Ввод. To re-enable BitLocker Drive Encryption, select Start, type Manage BitLocker, and then press Enter. Выполните действия по шифрованию диска. Follow the steps to encrypt your drive.

После установки обновления на компьютер с поддержкой Hyper V BitLocker подсказок для пароля восстановления и возвращает 0xC0210000 After you install an update to a Hyper V-enabled computer, BitLocker prompts for the recovery password and returns error 0xC0210000

У вас есть устройство с Windows 10, версией 1703, Windows 10, версией 1607 или Windows Server 2016. You have a device that runs Windows 10, version 1703, Windows 10, version 1607, or Windows Server 2016. Кроме того, Hyper-V включен на устройстве. Also, Hyper-V is enabled on the device. После установки затронутой версии и перезапуска устройства устройство вступает в режим восстановления BitLocker, и вы увидите код ошибки 0xC0210000. After you install an affected update and restart the device, the device enters BitLocker Recovery mode and you see error code 0xC0210000.

Обходной путь Workaround

Если ваше устройство уже находится в этом состоянии, вы можете успешно запустить Windows после приостановки BitLocker из среды восстановления Windows (WinRE). If your device is already in this state, you can successfully start Windows after suspending BitLocker from the Windows Recovery Environment (WinRE). Для этого выполните следующие действия: To do this, follow these steps:

Извлеките 48-значный пароль восстановления BitLocker для диска операционной системы с портала организации или из того места, где пароль был сохранен при первом включении шифрования диска BitLocker. Retrieve the 48-digit BitLocker recovery password for the operating system drive from your organization’s portal or from wherever the password was stored when BitLocker Drive Encryption was first turned on.

На экране Восстановления нажмите кнопку Ввод. On the Recovery screen, press Enter. При запросе введите пароль восстановления. When you are prompted, enter the recovery password.

Если устройство запускается в (WinRE) и снова подсказывало пароль восстановления, выберите Пропустить диск. If your device starts in the (WinRE) and prompts you for the recovery password again, select Skip the drive.

Выберите дополнительные параметры > Устранение > проблем расширенных параметров > Командная подсказка. Select Advanced options > Troubleshoot > Advanced options > Command Prompt.

В окне Командная подсказка запустите следующие команды: In the Command Prompt window, run the following commands:

Эти команды разблокировать диск, а затем приостановить BitLocker, отключив защитники TPM на диске. These commands unlock the drive and then suspend BitLocker by disabling the TPM protectors on the drive. Последняя команда закрывает окно Командная подсказка. The final command closes the Command Prompt window.

Эти команды приостанавливать BitLocker для одного перезапуска устройства. These commands suspend BitLocker for one restart of the device. Параметр -rc 1 работает только в операционной системе и не работает в среде восстановления. The -rc 1 option works only inside the operating system and does not work in the recovery environment.

Выберите пункт Продолжить. Select Continue. Windows должна начаться. Windows should start.

После запуска Windows откройте окно командной подсказки и запустите следующую команду: After Windows has started, open an elevated Command Prompt window and run the following command:

Если вы не приостанавливали BitLocker перед запуском устройства, эта проблема повторяется. Unless you suspend BitLocker before you start the device, this issue recurs.

Чтобы временно приостановить работу BitLocker перед перезапуском устройства, откройте окно командной подсказки и запустите следующую команду: To temporarily suspend BitLocker just before you restart the device, open an elevated Command Prompt window and run the following command:

Разрешение Resolution

Чтобы устранить эту проблему, установите соответствующее обновление на затронутом устройстве: To resolve this issue, install the appropriate update on the affected device:

- Для Windows 10 версия 1703: 9 июля 2019 г. — KB4507450 (сборка ОС 15063.1928) For Windows 10, version 1703: July 9, 2019—KB4507450 (OS Build 15063.1928)

- Для Windows 10 версии 1607 и Windows Server 2016: 9 июля 2019 г. — KB4507460 (сборка ОС 14393.3085) For Windows 10, version 1607 and Windows Server 2016: July 9, 2019—KB4507460 (OS Build 14393.3085)

Credential Guard/Device Guard на TPM 1.2. При каждом перезапуске BitLocker подсказывая пароль восстановления и возвращает ошибку 0xC0210000 Credential Guard/Device Guard on TPM 1.2: At every restart, BitLocker prompts for the recovery password and returns error 0xC0210000

У вас есть устройство с TPM 1.2 и windows 10 версии 1809. You have a device that uses TPM 1.2 and runs Windows 10, version 1809. Кроме того, устройство использует функции безопасности на основе виртуализации, такие как Device Guard и Credential Guard. Also, the device uses Virtualization-based Security features such as Device Guard and Credential Guard. Каждый раз при запуске устройства устройство вступает в режим восстановления BitLocker, и вы видите код ошибки 0xc0210000 и сообщение, напоминающее следующее. Every time that you start the device, the device enters BitLocker Recovery mode and you see error code 0xc0210000, and a message that resembles the following.

Компьютер и устройство необходимо отремонтировать. Your PC/Device needs to be repaired. Не удалось получить доступ к необходимому файлу, так как клавиша BitLocker была загружена неправильно. A required file couldn’t be accessed because your BitLocker key wasn’t loaded correctly.

Код ошибки 0xc0210000 Error code 0xc0210000

Вам потребуется использовать средства восстановления. You’ll need to use recovery tools. Если у вас нет средств установки (например, диска или USB-устройства), обратитесь к администратору ПК или производителю ПК и устройств. If you don’t have any installation media (like a disc or USB device), contact your PC administrator or PC/Device manufacturer.

Причина Cause

Дополнительные сведения об этой технологии см. в Защитник Windows System Guard: как аппаратный корень доверия помогает защитить Windows 10 For more information about this technology, see Windows Defender System Guard: How a hardware-based root of trust helps protect Windows 10

Разрешение Resolution

Чтобы устранить эту проблему, сделайте одно из следующих: To resolve this issue, do one of the following:

- Удалите любое устройство, использующее TPM 1.2, из любой группы, которая подвержена объектам групповой политики (GPOs), которые используют безопасный запуск. Remove any device that uses TPM 1.2 from any group that is subject to Group Policy Objects (GPOs) that enforce Secure Launch.

- Изменить GPO безопасности на основе виртуализации, чтобы установить отключенную конфигурацию **** безопасного запуска. Edit the Turn On Virtualization Based Security GPO to set Secure Launch Configuration to Disabled.

—>