- Устранение ошибки «Обнаружение интерактивных служб» в Windows 7

- Как убрать «Обнаружение интерактивных служб»

- Решение возможных проблем

- Заключение

- Служба обнаружения интерактивных служб в Windows Server 2012

- Без Крипто Про никуда: раскрываем секреты настроек

- Крипто Про ー что это такое и с чем его едят

- Выбираем версию ЭЦП Крипто Про

- Установка на ПК: инструкция и важные нюансы

- Не разрешать интерактивные сервисы windows криптопро

- Не разрешать интерактивные сервисы windows криптопро

- КриптоПро Winlogon — Использование

- Архитектура аутентификации в Windows

- Аутентификация по протоколу Kerberos в Microsoft® Windows®

- Аутентификация с помощью смарт-карты

- Поддерживаемые КриптоПро Winlogon ключевые носители

- Использование КриптоПро Winlogon для интерактивной регистрации в домене Microsoft Windows 2003 Server

- Настройка ISA-сервера

- Настройка SQL-сервера

- Настройка Exchange-сервера

- Настройка серверов других ОС

Устранение ошибки «Обнаружение интерактивных служб» в Windows 7

Как убрать «Обнаружение интерактивных служб»

Начнём с причин появления сбоя. Дело в том, что в старых версиях Виндовс (до XP включительно) в системе присутствовали компоненты под названием «Интерактивные службы», которые позволяли той или иной программе создавать дополнительные сообщения. В Windows Vista и новее они отсутствуют, но присутствует служба-заменитель для обратной совместимости. Однако порой она только мешает, поскольку программа может запускаться и без интерактивных служб, так что этот элемент можно отключить для решения проблемы.

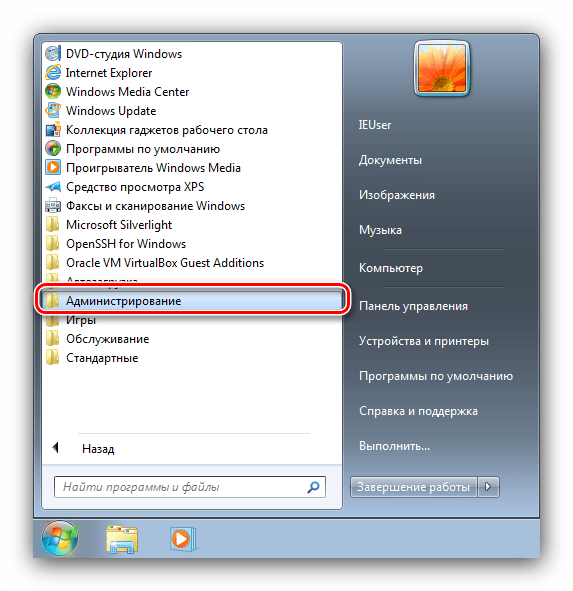

- Откройте «Пуск» и перейдите по пути «Все программы» – «Служебные» – «Администрирование».

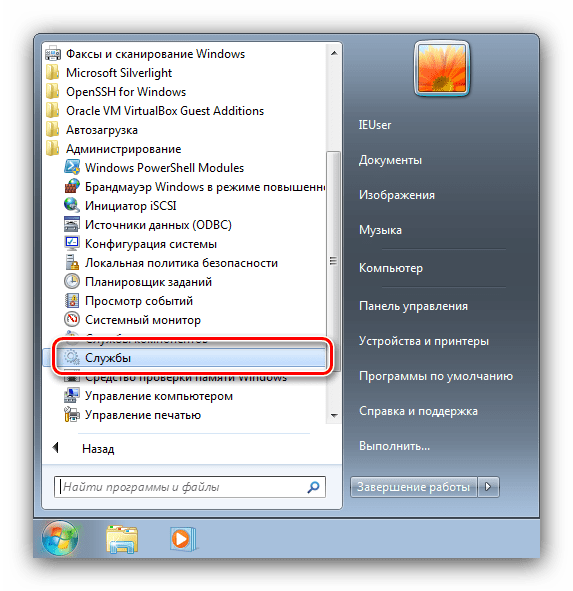

Откроется каталог с ярлыками средств администрирования – найдите пункт «Службы» и запустите его двойным кликом левой кнопкой мыши.

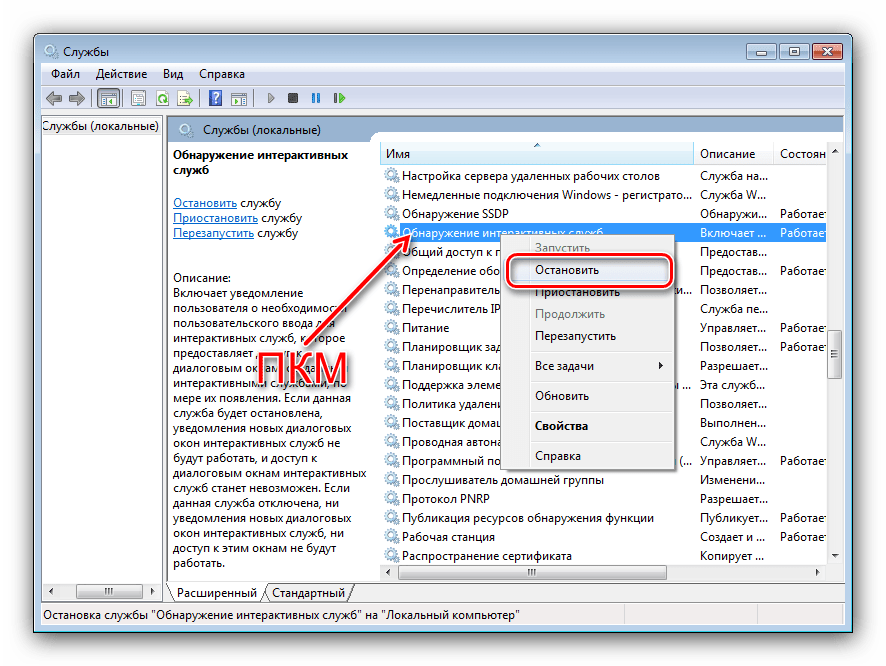

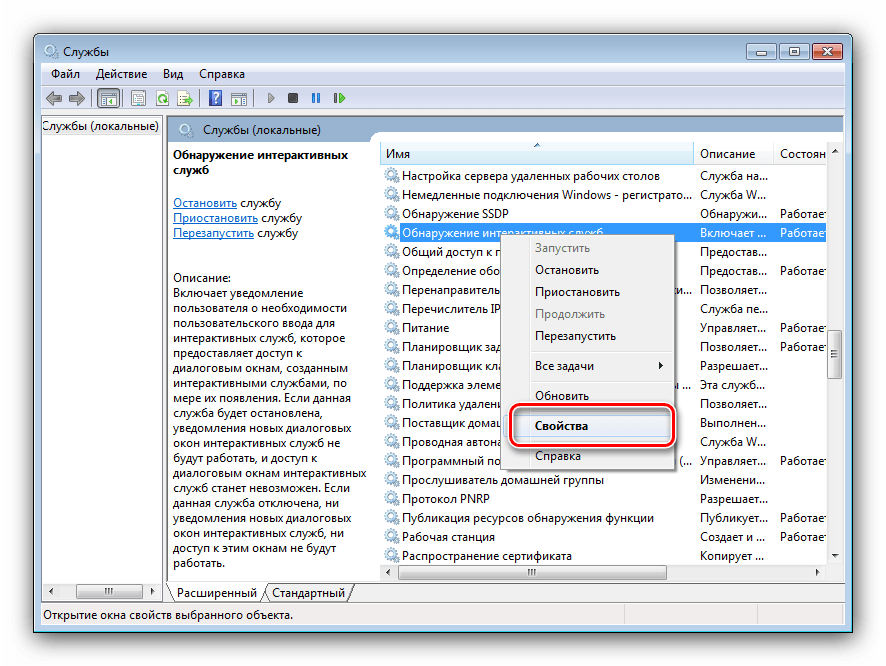

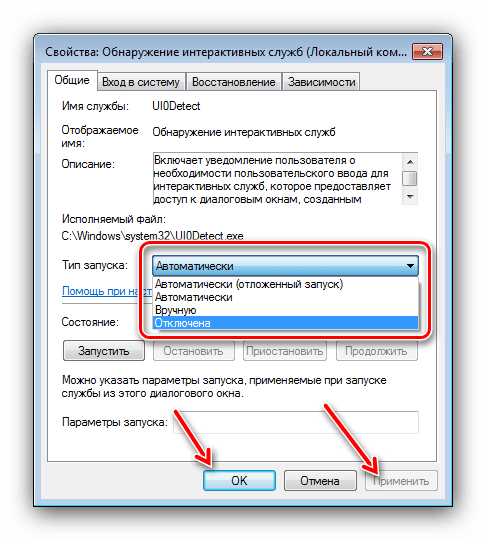

Снова вызовите контекстное меню службы, но на этот раз выберите пункт «Свойства».

Обратитесь к выпадающему списку «Тип запуска» – в нём следует выбрать вариант «Остановлена». Далее нажмите кнопки «Применить» и «ОК».

Перезагрузите компьютер, после чего проблема должна быть устранена.

Решение возможных проблем

Нередко попытка устранить рассматриваемую неполадку приводит к проявлению дополнительных сбоев. Рассмотрим самые частые и предложим способы их устранения.

Не открываются «Службы»

Самой частой дополнительной ошибкой является невозможность открыть оснастку «Службы». В большинстве случаев это означает повреждение системных файлов (что, кстати, может быть и причиной основной неполадки, которую мы рассматриваем в настоящей статье). Само собой, методом устранения проблемы будет восстановление повреждённых компонентов, однако перед этим стоит проверить систему на вирусы – не исключено, что именно их активность и нарушила целостность данных.

После этого можно переходить к восстановлению.

После устранения проблемы перестали запускаться другие программы

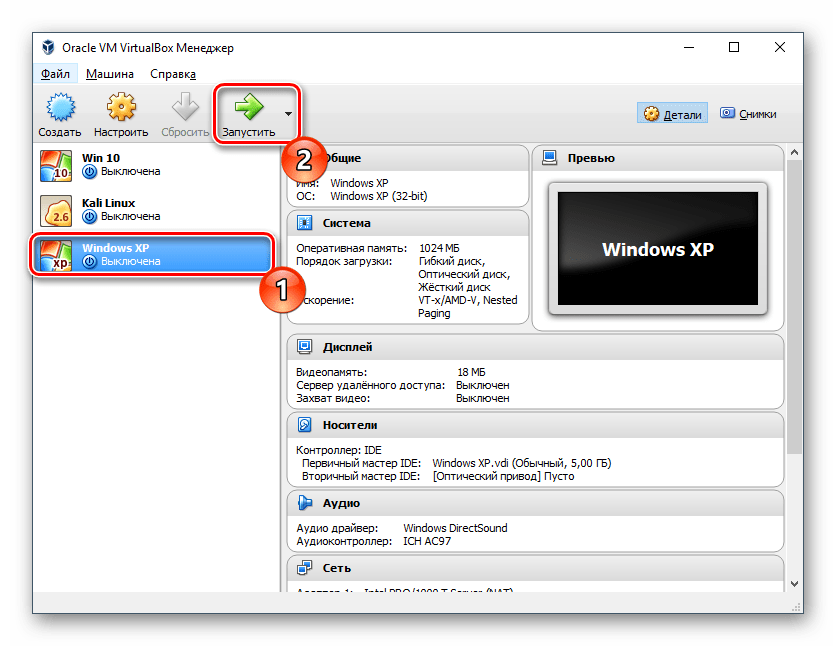

Отключение элемента «Обнаружение интерактивных служб» иногда приводит к тому, что другие программы, преимущественно также старые, начинают либо не запускаться вовсе, либо работать с ошибками. Единственным методом устранения этого сбоя будет включение «Обнаружения интерактивных служб» – выполняйте инструкцию выше, только на шаге 4 выберите вариант «Автоматически». В дальнейшем, во избежание подобных неполадок, рекомендуем установить Windows XP на виртуальную машину, и из-под неё работать с проблемным софтом.

Заключение

Мы рассмотрели способ устранения проблемы с ошибкой «Обнаружение интерактивных служб» на Виндовс 7. Подводя итоги, отметим, что у многих старых программ существуют более современные аналоги, в которых нередко сохраняется обратная совместимость с рабочими форматами старых, поэтому использовать такой софт будет компромиссным решением.

Служба обнаружения интерактивных служб в Windows Server 2012

В разных инфраструктурах могут до сих пор встречаться устаревшие приложения, которые пытаются использовать так называемую «нулевую сессию». Например у нас есть достаточно старое приложение “Эффект Офис” версии 2.8, где разработчики решили вопрос с автозапуском именно таким образом. Конечно, этому приложению не важно, запущена служба обнаружения интерактивных служб или нет и оно вполне сможет работать в новой системе, однако может возникнуть ситуация когда графический интерфейс старого приложения может быть доступен только в «нулевой сессии» и поэтому запуск выше-обозначенной системной службы просто необходим.

Для разрешения проблемы необходимо изменить значение параметра NoInteractiveServices c 1 на 0 в ключе реестра HKLM\SYSTEM\CurrentControlSet\Control\Windows

После чего нам удастся запустить службу и появиться предложение входа в режим эмуляции нулевой сессии для доступа к графическому интерфейсу нашего устаревшего приложения.

Без Крипто Про никуда: раскрываем секреты настроек

“Онлайн-касса”: многих уже потрясывает от этого слова. И чем ближе заветная дата ー 1 июля, тем больше и потрясывает. Первое, что нужно сделать предпринимателю ー приобрести электронную подпись. Что это, где и как оформить? Не ломаем голову, читаем статью.

Крипто Про ー что это такое и с чем его едят

Сразу важный момент: для онлайн-кассы не подходит обычная электронная подпись! Нужна специализированная ЭП на основе криптографических алгоритмов. Только такую подпись можно использовать для регистрации кассы в онлайн режиме, передачи сведений в ФНС, подписания документов, заключения и расторжения договоров.

Осуществлять криптографические операции позволяет криптопровайдер (СКЗИ). Это программное обеспечение, создающее и проверяющее электронную подпись. Оно обеспечивает полноту и конфиденциальность данных.

На сегодняшний день Крипто Про CSP ー ведущий разработчик криптопрограмм в России. Это платное программное обеспечение, и именно оно рекомендовано для работы с ККТ.

Программу с ключом регистрации можно приобрести на официальном сайте, заказать на диске или купить у других поставщиков. Создание подписи невозможно без установки Крипто Про Browser plugin: он нужен для увеличения возможностей СКЗИ.

Программный модуль решает ряд задач:

- подтверждает дату и время создания документа, его подлинность и правдивость ЭП;

- предупреждает изменения файла без разрешения владельца;

- хранит документы в архиве.

Выбираем версию ЭЦП Крипто Про

С 1 января 2019 года вступил в силу ГОСТ 24.10/11-2012. Это обновлённый стандарт, который регулирует создание и проверку цифровой подписи, и центры сертификации обязаны сейчас следовать только ему.

Те бизнесмены, которые будут переходить на онлайн-кассы в этом году, должны использовать Крипто Про Browser plugin версии 2.0.

В отличие от предыдущей версии 1.5 он уже приспособлен для работы по новому ГОСТу. При этом программное обеспечение Крипто Про CSP не должно быть ниже версии 4.0.

Установка на ПК: инструкция и важные нюансы

Плагин используется практически на всех операционных системах. Наиболее распространёнными являются Microsoft Windows и Apple iOS. Рассмотрим, в чём заключается процесс установки и какие существуют отличительные особенности.

Процедура для Windows проста и аналогична установке любой другой программы. После скачивания файла cadesplugin.exe запускаем утилиту и подтверждаем нажатием на кнопку “Да”. Следуем инструкции, дожидаемся завершения процедуры и кликаем на “Ок”. Перезагружаем браузер, затем компьютер, и на этом установка закончена.

Для Apple macOS процесс несколько иной:

- скачиваем архив macos-uni.tgz с сайта www.cpdn.cryptopro.ru ;

- распаковываем его;

- открываем файл cprocsp-pki-2.0.0.dmg, нажимаем на документ cprocsp-pki-2.0.0.mpkg и ждём начала установки;

- нажимаем “Продолжить” в областях “Информация” и “Лицензионное соглашение”;

- соглашаемся на установку;

- ждём её окончания и закрываем программу;

- проверяем правильность установки плагина на сайте www.cpdn.cryptopro.ru . Если всё хорошо, то он будет помечен флажком зелёного цвета.

Основные ошибки: на что обратить внимание

Как правило, процесс установки не занимает больше 20 минут, и не вызывает осложнений. Но если вы всё сделали согласно инструкции, а браузер никак не отвечает на установленное ПО, значит что-то вы упустили:

- может скачали дистрибутив, но не запустили его на ПК;

- не перезапустили компьютер;

- не почистили историю загрузок (перед установкой плагина рекомендуется чистить кэш-память);

- не разрешили браузеру добавить новый модуль, поэтому расширение не активировалось.

Если вы всё же не смогли найти и устранить проблему самостоятельно, обратитесь в техподдержку Крипто Про. Подробно опишите вашу проблему и дождитесь указаний.

А у вас были какие-либо проблемы с установкой плагина? Поделитесь в комментариях.

Если информация была полезной, то ставьте палец вверх и подписывайтесь на канал ЗДЕСЬ , так вы не пропустите новое и важное !

Не разрешать интерактивные сервисы windows криптопро

Ниже приведён перечень требуемых, согласованных с ФСБ настроек, отключающих функцию обработки телеметрии в ОС Windows 10 / Windows Server 2016

Для блокирования сбора телеметрии на ОС Windows 10/Server 2016 при загрузке операционной системы до старта системных служб удаляются конфигурации службы диагностики (DiagTrack) и записи событий трассировки (AutoLogger-DiagTrack-Listener) при включенном усиленном контроле. Служба диагностики и сборщики данных удаляются из системы и более не могут быть запущены.

В документ ЖТЯИ.00087-01 91 02. Руководство администратора безопасности. Windows добавлено: «Для отключения функций телеметрии на ОС Windows 10/Server 2016 необходимо выполнить следующие действия:

1. Проверить наличие и статус сервиса DiagTrack (Панель управления -> Система и безопасность -> Администрирование -> Службы).

2. Если сервис запущен, то остановить его.

3. Удалить запись регистрации сервиса DiagTrack из реестра (Пуск -> выполнить -> regedit, раздел HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services. Здесь необходимо найти и удалить папку DiagTrack).

4. Удалить подготовленные к отправке данные, которые сохраняются в четырех файлах с расширением *.rbs, хранящихся в директории %ProgramData%\Microsoft\Diagnosis. Имена файлов для production сборок ОС – event00.rbs, event01.rbs, event10.rbs и event11.rbs. Для insider сборок ОС имена могут отличаться, поэтому необходимо удалить все файлы с расширением *.rbs. При возникновении проблем с удалением данных файлов необходимо в свойствах на вкладке «Безопасность» разрешить полный доступ к файлу, а затем удалить.

5. Остановить автоматическую (AutoLogger) ETW сессию AutoLogger-DiagTrack-Listener, которую DiagTrack активирует в процессе своей остановки.

6. Удалить файл, в который автоматическая (AutoLogger) ETW сессия AutoLogger-DiagTrack-Listener сохраняла собранные данные.

Путь к файлу хранится в реестровой записи AutoLogger-DiagTrack-Listener в значении FileName. Конфигурации автоматических (AutoLogger) ETW сессий находятся в ключе реестра HKLM\SYSTEM\CurrentControlSet\Control\WMI\AutoLogger. Конфигурация целевой сессии хранится в данном ключе под записью AutoLogger-DiagTrack-Listener.

В настоящее время данные сохраняются в файл %ProgramData%\Microsoft\Diagnosis\ETLLogs\AutoLogger\AutoLogger-DiagTrack-Listener.etl.

7. Удалить запись регистрации конфигурации автоматической (AutoLogger) ETW сессии AutoLogger-DiagTrack-Listener из реестра

Данные действия необходимо выполнять после каждого кумулятивного обновления, поскольку данные обновления являются по сути полной переустановкой ОС и удаленные сервисы восстанавливаются.

Не разрешать интерактивные сервисы windows криптопро

КриптоПро Winlogon — Использование

Архитектура аутентификации в Windows

В ОС семейства Windows применялось несколько различных методов авторизации и аутентификации пользователей: SMB, NTLM, Novell, RADIUS, Kerberos и т.п. На сегодняшний день большинство этих методов представляют лишь исторический интерес. Современные методы авторизации и аутентификации пользователей RADIUS (EAP) и Kerberos являются открытыми промышленными стандартами и позволяют достичь любого необходимого уровня защиты информации с помощью дополнительных методов аутентификации. КриптоПро Winlogon — расширяет метод первоначальной аутентификации PKINIT протокола Kerberos. Дополнительную информацию по использованию аутентификации Kerberos в ОС семейства Windows можно найти по нижеследующим ссылкам:

Аутентификация по протоколу Kerberos в Microsoft® Windows®

В операционной системе Microsoft® Windows® 2000/XP/2003 аутентификация пользователей в домене производится по умолчанию с помощью протокола Kerberos. Использование этого стандарта создает надежную основу для взаимодействия между различными платформами и при этом значительно повышает безопасность сетевой аутентификации.

В Windows 2000/XP/2003 применяется последняя редакция протокола Kerberos версии 5 (RFC 4120). Безопасность системы обеспечивает клиент Kerberos с помощью интерфейса Security Support Provider Interface. Первоначальная проверка пользователя производится в рамках процесса Winlogon, которая обеспечивает единую регистрацию пользователей в системе. Центр распределения ключей Key Distribution Center (KDC) Kerberos интегрирован с другими службами безопасности Windows 2000/2003, установленными на контроллере домена. Учетные записи безопасности хранятся в базе данных службы каталогов Active Directory.

Windows для доступа с помощью смарт-карт использует сообщения PKINIT протокола Kerberos версии 5 (RFC 4120). КриптоПро Winlogon добавляет в PKINIT поддержку российских криптографических алгоритмов.

Несколько упрощая, можно сказать, что процесс аутентификации по протоколу Kerberos работает по принципу проверки и передачи учетных данных между клиентами и серверами. Вот как это происходит. Когда пользователь входит в домен Windows 2000/2003, операционная система находит сервер Active Directory и службу аутентификации Kerberos и передает ей учетные данные клиента. Для этого формируется запрос в специальном формате, часть которого зашифровывается с помощью ключа, полученного из введенного пользователем пароля.

Служба KDC (Key Distribution Center) Kerberos, называемая службой распространения ключей после проверки данных клиента, необходимых для подтверждения подлинности, выдает пользователю билет TGT (Ticket-Granting Ticket). Этот билет затем используется для идентификации клиента, когда он запрашивает последующие билеты Kerberos для получения доступа к сетевым ресурсам. Хотя это сложный процесс, участие пользователя заключается лишь во введении пароля при входе.

На приведенном ниже рис. 1 показано взаимоотношения между клиентом, центром KDC и сервером ресурсов, использующими протокол аутентификации Kerberos.

Рис. 1. Процесс аутентификации по протоколу Kerberos

Аутентификация с помощью смарт-карты

При регистрации с помощью смарт-карт используется пара, состоящая из личного и открытого ключей, которая хранится в памяти смарт-карты. Расширение протокола Kerberos, определяющее порядок применения открытых ключей при обмене по подпротоколу AS Exchange, предусматривает следующий порядок использования такой пары.

Открытая ее часть служит для шифрования сеансового ключа пользователя службой KDC, а личная – для расшифрования этого ключа клиентом.

Регистрация начинается с того, что пользователь вставляет свою смарт-карту в специальное считывающее устройство, подключенное к компьютеру. При соответствующей конфигурации Windows это равносильно сигналу SAS, то есть, одновременному нажатию клавиш CTRL+ALT+DEL. В ответ Winlogon направляет на настольную систему, динамически подключаемую библиотеку MSGINA, которая выводит на экран стандартное диалоговое окно регистрации. Правда, теперь пользователю нужно ввести только один параметр – персональный идентификационный номер PIN (Personal Identification Number).

Kerberos SSP клиентского компьютера направляет в службу KDC сообщение KRB_AS_REQ – первоначальный запрос на аутентификацию. В поле данных предварительной аутентификации этого запроса включается сертификат открытого ключа пользователя. KDC проверяет подлинность сертификата и извлекает из него открытый ключ, которым шифрует ключ сеанса регистрации. После этого он включает этот ключ вместе с билетом TGT в сообщение KRB_AS_REP и направляет его клиенту. Расшифровать сеансовый ключ сможет только тот клиент, у которого есть секретная половина криптографической пары, функции которой на этом заканчиваются. Вся дальнейшая связь между клиентом и службой KDC поддерживается на основе сеансового ключа. Никаких других отклонений от стандартного процесса регистрации и вхождения в сеть не требуется.

По умолчанию поставщик Kerberos, работающий на клиентском компьютере, в качестве данных предварительной аутентификации направляет в службу KDC зашифрованную метку времени. На системах же, конфигурация которых предусматривает регистрацию с применением смарт-карты, роль данных предварительной аутентификации отводится сертификату открытого ключа.

Поддерживаемые КриптоПро Winlogon ключевые носители

КриптоПро Winlogon Клиент поддерживает следующие типы смарт-карт:

- российские интеллектуальные карты (РИК1, Оскар) с использованием считывателей смарт-карт, поддерживающих протокол PS/SC (GemPlus GCR-410, Towitoko, Oberthur OCR126 и др.);

- электронный ключ с интерфейсом USB;

КриптоПро Winlogon KDC для хранения секретного ключа KDC может использовать любой ключевой носитель, поддерживаемый КриптоПро CSP или, для наилучшей защищённости, использовать Атликс HSM.

Использование КриптоПро Winlogon для интерактивной регистрации в домене Microsoft Windows 2003 Server

Использование КриптоПро Winlogon для интерактивной регистрации пользователей в домене Microsoft Windows обеспечивает аутентификацию пользователей на российских криптографических алгоритмах ГОСТ 28147-89, ГОСТ Р 34.10-2001 и ГОСТ Р 34.11-94.

При успешном прохождении процесса регистрации пользователь вместе с билетом TGT получает данные авторизации. Аутентифицированный и авторизованный пользователь получает доступ к разрешенным сервисам и серверам домена. Например, для доступа к локальному компьютеру домена, общим папкам других пользователей, серверу MS Exchange, ISA серверу без дополнительной аутентификации.

Возможная конфигурация изображена на рисунке 2.

Рис. 2. Возможная конфигурация защищенного домена

Настройка ISA-сервера

Microsoft ISA Server может быть настроен, например, для ограничение доступа пользователей домена во внешние сети. Для этого необходимо на рабочие места пользователей установить Firewall Client. А в параметрах брандмауэра установить обязательную аутентификацию клиентов внутренней сети и создать правило доступа/запрета доступа для необходимых клиентов (групп).

Для защиты трафика между сервером и клиентом может быть использован протокол КриптоПро TLS.

Настройка SQL-сервера

MS SQL Server также может быть настроен на использование протокола аутентификации Kerberos, так, что только прошедшие проверку пользователи получат доступ к серверу.

Настройка Exchange-сервера

Если для подключения MS Outlook к MS Exchange серверу используется протокол exchange, аутентификация клиентов будет производиться по протоколу Kerberos. Дополнительно можно потребовать «Всегда запрашивать имя и пароль» — в этом случает будет отображаться окно ввода пароля/вставки смарт-карты на MS Windows XP и старше.

Также сертификаты и ключи со смарт-карты (при использовании соответствующего шаблона сертификатов, например, «пользователь со смарт-картой») могут быть использованы для ЭЦП и шифрования почтовых сообщений. (На MS Windows XP и старше – устанавливаются в хранилище автоматически при вставке смарт-карты).

Настройка серверов других ОС

Для настройки серверов функционирующих под управлением других ОС, таких как семейство Unix (Solaris, Linux, FreeBSD), следует:

Настроить получение учётных данных пользователя из Active Directory;

Настроить получение результатов первоначальной аутентификации по протоколу Kerberos;

Настроить прикладные сервера на использование GSS-API (или Kerberos);