- Как запускать старые программы в Windows 10

- Добавление неподписанного приложения в политику целостности кода Add unsigned app to code integrity policy

- В этом разделе In this section

- Создание политики целостности кода на основе эталонного устройства Create a code integrity policy based on a reference device

- Создание файлов каталога для неподписанного приложения Create catalog files for your unsigned app

- Подписывание каталога с помощью портала Device Guard Catalog signing with Device Guard signing portal

Как запускать старые программы в Windows 10

Приведенные ниже советы применимы к самым разным приложениям – от программ для Windows XP и старых компьютерных игр с DRM защитой до приложений под DOS и Windows 3.1.

Запуск от имени администратора

Многие приложения, написанные для Windows XP, без проблем работают и в современных версиях Windows, однако есть один нюанс. Во времена Windows XP среднестатистический пользователь обычно имел права администратора, и приложения создавались с расчетом на это. При отсутствии прав администратора они могут не запускаться. Конец постоянному использованию программ с правами администратора положило появление контроля учетных записей пользователя, и поначалу это приводило к возникновению определенных проблем.

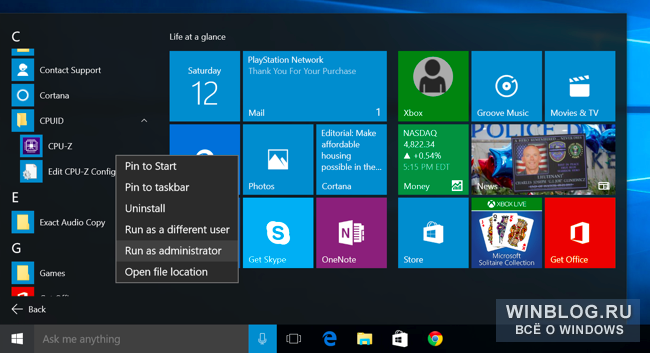

Если устаревшее приложение работает некорректно, попробуйте нажать правой кнопкой мыши на его ярлыке или .exe-файле и выбрать опцию «Запуск от имени администратора» (Run as Administrator). Если программа действительно нуждается в правах администратора, можно настроить ее так, чтобы она всегда запускалась от имени администратора, о чем ниже.

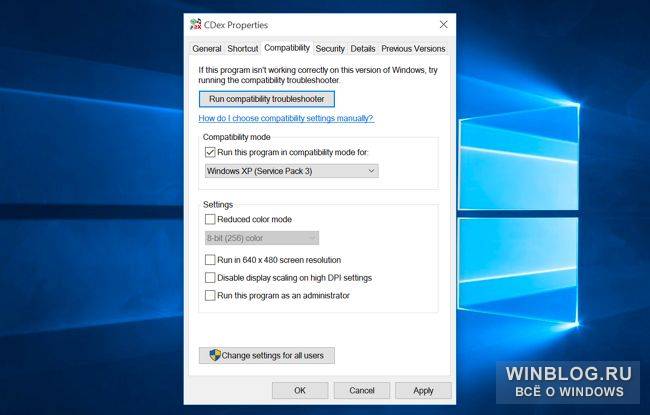

В Windows есть настройки совместимости, позволяющие наладить нормальную работу устаревших приложений. Чтобы получить к ним доступ, нажмите правой кнопкой мыши на ярлыке или .exe-файле приложения и выберите пункт «Свойства» (Properties). Чтобы добраться до ярлыка в Windows 10, нажмите правой кнопкой мыши на значке приложения в меню «Пуск» (Start) и выберите опцию «Открыть расположение файла» (Open file location), а уже затем в открывшейся папке нажмите правой кнопкой мыши на ярлыке приложения и выберите пункт «Свойства». Откройте вкладку «Совместимость» (Compatibility). Здесь можно воспользоваться кнопкой «Запустить средство устранения проблем с совместимостью» (Use the compatibility troubleshooter) или сделать все самостоятельно.

Например, если приложение не работает в Windows 10, но прекрасно работало в Windows XP, поставьте флажок «Запустить программу в режиме совместимости с» (Run this program in compatibility mode) и выберите вариант «Windows XP (пакет обновления 3)» (Windows XP (Service Pack 3)).

Можно попробовать и другие настройки. Например, очень старые игры могут заработать, если включить «Режим пониженной цветности» (Reduced color mode). А на мониторах высокого разрешения можно выбрать опцию «Отключить масштабирование изображения при высоком разрешении экрана» (Disable display scaling on high DPI settings), чтобы программа выглядела нормально.

32-битные драйверы и драйверы без подписи

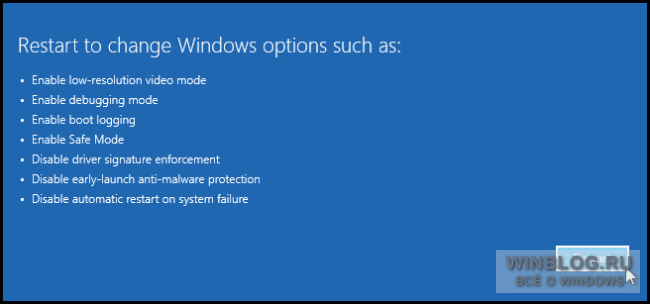

В 64-битной версии Windows 10 используется принудительная проверка подписей драйверов, так что установить неподписанный драйвер просто нельзя. В 32-битной версии Windows 10 с этим проще, но на новых компьютерах с UEFI тоже требуются драйверы с подписями. Это повышает безопасность и стабильность системы, защищая ее от ненадежных и вредоносных драйверов. Неподписанные драйверы можно устанавливать только в том случае, если это действительно необходимо, а их безопасность гарантирована.

Если старое программное обеспечение нуждается в неподписанных драйверах, придется воспользоваться специальной опцией загрузки системы, чтобы их установить. Если нужные драйверы 32-битные, придется поставить 32-битную версию Windows 10, поскольку в 64-битной будут работать только 64-битные же драйверы.

Игры с DRM-защитой SafeDisc и SecuROM

В Windows 10 не работают игры с DRM-защитой SafeDisc и SecuROM. От этих технологий управления цифровыми правами больше проблем, чем пользы, поэтому даже хорошо, что Windows 10 больше не позволяет замусоривать ими систему. Однако по этой причине некоторые старые игры на CD и DVD-дисках с такой защитой запускаться и работать нормально, увы, не будут.

Выходов может быть несколько: найти патч «no CD» для конкретной игры (что, впрочем, потенциально очень небезопасно, поскольку такие патчи обретаются на сомнительных пиратских сайтах); купить игру в цифровом магазине GOG или Steam; либо поискать официальный патч, снимающий DRM-защиту, на сайте издателя или разработчика.

Более продвинутый вариант – установить на компьютер вторую, более старую версию Windows параллельно с Windows 10 или попробовать запустить игру в виртуальной машине под управлением более старой версии Windows. Вполне возможно, что мощности виртуальной машины будет достаточно – игры с такой DRM-защитой, как правило, очень старые и нетребовательные к современным ресурсам.

Виртуальные машины для старого ПО

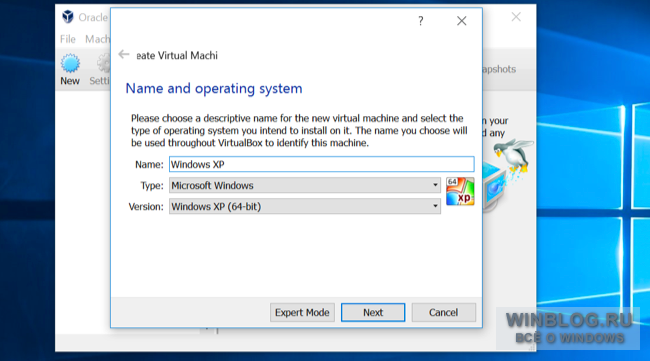

В Windows 7 был специальный «режим Windows XP» – по сути, встроенная виртуальная машина с бесплатной лицензией Windows XP. Из Windows 10 этот режим убрали, но его можно реализовать самостоятельно.

Все, что для этого потребуется – программа для создания виртуальных машин, например VirtualBox , и действующая лицензия на Windows XP. Можно установить Windows XP в виртуальную машину и пользоваться ею в отдельном окне внутри Windows 10.

Решение довольно ресурсоемкое и сложное, но в большинстве случаев действенное – если только программное обеспечение, которое предполагается таким способом использовать, не нуждается в доступе непосредственно к оборудованию и устройствам. Виртуальные машины поддерживают лишь ограниченный круг периферийных устройств.

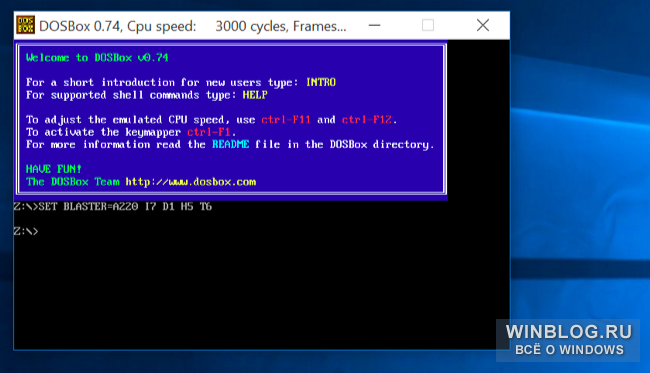

Приложения для DOS и Windows 3.1

DOSBox позволяет запускать старые DOS-приложения (в основном игры) в окнах на рабочем столе. Это гораздо удобнее, чем командная строка. DOSBox справляется с DOS-программами намного лучше.

Windows 3.1 – по сути, тоже DOS-приложение, а значит, можно установить ее в DOSBox и запускать написанные под нее 16-битные приложения через DOSBox.

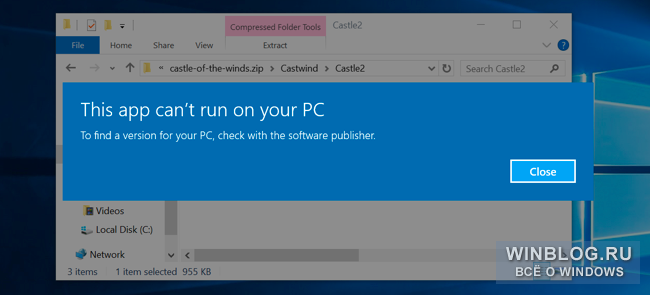

16-битные программы не поддерживаются в 64-битных версиях Windows, поскольку там отсутствует уровень совместимости WOW16, позволяющий запускать такие приложения. При попытке запустить 16-битную программу в 64-битной версии Windows появляется сообщение о том, что это приложение нельзя запустить на данном компьютере.

Если без 16-битных приложений никак не обойтись, придется установить 32-битную версию Windows 10 вместо 64-битной. Впрочем, вовсе не обязательно переустанавливать систему – можно поставить в виртуальную машину 32-битную версию Windows и использовать ее для запуска 16-битных приложений. Или установить Windows 3.1 в DOSBox.

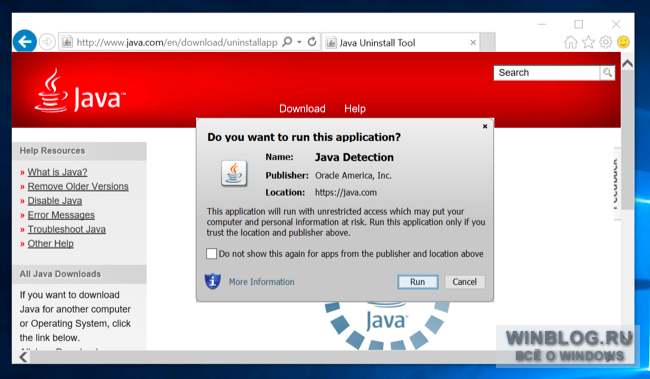

Сайты, требующие Java, Silverlight, ActiveX или Internet Explorer

В Windows 10 по умолчанию используется новый браузер Microsoft Edge, который не поддерживает Java, ActiveX, Silverlight и другие подобные технологии. В браузере Google Chrome тоже больше нет поддержки NPAPI-плагинов типа Java и Silverlight.

Для запуска старых веб-приложений, нуждающихся в этих технологиях, используйте браузер Internet Explorer. Он включен в состав Windows 10 как раз из соображений обратной совместимости и по-прежнему поддерживает ActiveX. Кроме того, Java и Silverlight поддерживаются в Mozilla Firefox.

Запустить Internet Explorer можно через меню «Пуск» либо через меню Microsoft Edge – там есть опция «Открыть в Internet Explorer» (Open with Internet Explorer), позволяющая открыть текущую страницу в IE.

Но в большинстве случаев, если старое приложение не работает в Windows 10, лучше поискать нормальный современный аналог. Однако старые игры и бизнес-приложения порой незаменимы, и тогда на помощь придут описанные выше решения.

Добавление неподписанного приложения в политику целостности кода Add unsigned app to code integrity policy

Мы представляем новую версию службы подписей охранников устройств (DGSS), которая будет более удобной для автоматизации. We are introducing a new version of the Device Guard Signing Service (DGSS) to be more automation friendly. Новая версия службы (DGSS v2) теперь доступна. The new version of the service (DGSS v2) is now available. Как было объявлено ранее, до конца декабря 2020 г. необходимо перейти на DGSS v2. As announced earlier, you will have until the end of December 2020 to transition to DGSS v2. В конце декабря 2020 г. существующие веб-механизмы для текущей версии службы DGSS будут отменены и больше не будут доступны для использования. At the end of December 2020, the existing web-based mechanisms for the current version of the DGSS service will be retired and will no longer be available for use. Пожалуйста, заделайте планы перехода на новую версию службы до конца декабря 2020 г. Please make plans to migrate to the new version of the service by the end of December 2020.

Следующие основные изменения, которые мы внося в службу: Following are the major changes we are making to the service:

- Метод потребления службы будет изменяться на более эффективный метод автоматизации на основе cmdlets PowerShell. The method for consuming the service will change to a more automation-friendly method based on PowerShell cmdlets. Эти cmdlets доступны в качестве загрузки NuGet, https://www.nuget.org/packages/Microsoft.Acs.Dgss.Client/ . These cmdlets are available as a NuGet download, https://www.nuget.org/packages/Microsoft.Acs.Dgss.Client/.

- Для достижения нужной изоляции вам потребуется получить новую политику CI из DGSS v2 (и необязательно подписывать ее). In order to achieve desired isolation, you will be required to get a new CI policy from DGSS v2 (and optionally sign it).

- DGSS v2 не будет поддерживать загрузку листовых сертификатов, используемых для подписывания файлов (однако корневой сертификат будет доступен для скачивания). DGSS v2 will not have support for downloading leaf certificates used to sign your files (however, the root certificate will still be available to download). Обратите внимание, что сертификат, используемый для подписания файла, можно легко извлечь из самого подписанного файла. Note that the certificate used to sign a file can be easily extracted from the signed file itself. В результате после того, как DGSS v1 завершится в конце декабря 2020 г., вы больше не сможете скачать листовые сертификаты, используемые для подписи файлов. As a result, after DGSS v1 is retired at the end of December 2020, you will no longer be able to download the leaf certificates used to sign your files.

Следующие функции будут доступны с помощью этих окей PowerShell: The following functionality will be available via these PowerShell cmdlets:

- Получить политику CI Get a CI policy

- Подписание политики CI Sign a CI policy

- Подписание каталога Sign a catalog

- Загрузка корневого сертификата Download root cert

- Скачайте историю операций по подписанию Download history of your signing operations

Для любых вопросов свяжитесь с нами по DGSSMigration@microsoft.com. For any questions, please contact us at DGSSMigration@microsoft.com.

Относится к: Applies to

- Windows 10 Windows 10

- Windows 10 Mobile Windows 10 Mobile

Если вы хотите добавить неподписанное приложение в политику целостности кода, необходимо начать с политики целостности кода, созданной на эталонном устройстве. When you want to add an unsigned app to a code integrity policy, you need to start with a code integrity policy created from a reference device. Затем создайте файлы каталога для неподписанного приложения, подпишите их и объедините политику по умолчанию, которая содержит ваш сертификат подписи, с имеющимися политиками целостности кода. Then, create the catalog files for your unsigned app, sign the catalog files, and then merge the default policy that includes your signing certificate with existing code integrity policies.

В этом разделе In this section

Создание политики целостности кода на основе эталонного устройства Create a code integrity policy based on a reference device

Чтобы добавить неподписанное приложение в политику целостности кода, политику целостности кода необходимо создать на компьютере с «золотым» образом. To add an unsigned app to a code integrity policy, your code integrity policy must be created from golden image machine. Подробнее: Создание политики целостности кода Device Guard на основании эталонного устройства. For more information, see Create a Device Guard code integrity policy based on a reference device.

Создание файлов каталога для неподписанного приложения Create catalog files for your unsigned app

Создание файлов каталога запускает процесс добавления неподписанного приложения в политику целостности кода. Creating catalog files starts the process for adding an unsigned app to a code integrity policy.

Перед началом работы обязательно изучите эти рекомендации и требования. Before you get started, be sure to review these best practices and requirements:

Требования Requirements

- Во время этого процесса вы будете использовать Package Inspector. You’ll use Package Inspector during this process.

- Выполняйте этот процесс только с политикой целостности кода, запущенной в режиме аудита. Only perform this process with a code integrity policy running in audit mode. Не следует использовать этот процесс в системе, в которой принудительно применяется политика Device Guard. You should not perform this process on a system running an enforced Device Guard policy.

Рекомендации Best practices

- Соглашение об именовании. Использование соглашения об именовании упрощает поиск развернутых файлов каталога. Naming convention — Using a naming convention makes it easier to find deployed catalog files. В этой статье в качестве такого соглашения мы будем использовать *-Contoso.cat. We’ll use *-Contoso.cat as the naming convention in this topic. Дополнительные сведения см. в разделе Файлы каталога инвентаризации с помощью Microsoft Endpoint Manager в руководстве по развертыванию Device Guard. For more information, see the section Inventorying catalog files by using Microsoft Endpoint Manager in the Device Guard deployment guide.

- Где необходимо развернуть политику целостности кода?Созданную политику целостности кода следует развернуть в системе, в которой запущен Package Inspector. Where to deploy code integrity policy — The code integrity policy that you created should be deployed to the system on which you are running Package Inspector. Это гарантирует, что двоичные файлы политики целостности кода будут доверенными. This will ensure that the code integrity policy binaries are trusted.

Скопируйте команды для каждого этапа в сеанс Windows PowerShell с повышенными правами. Copy the commands for each step into an elevated Windows PowerShell session. При помощи Package Inspector вы сможете найти все двоичные файлы в приложении и сделать их доверенными. You’ll use Package Inspector to find and trust all binaries in the app.

Создание файлов каталога для неподписанного приложения To create catalog files for your unsigned app

Запустите Package Inspector и выполните сканирование диска C. Start Package Inspector to scan the C drive.

PackageInspector.exe Start C:

Скопируйте установочный носитель на диск C. Copy the installation media to the C drive.

Копирование установочного носителя на диск C позволяет Package Inspector обнаружить и внести в каталог установщик. Copying the installation media to the C drive ensures that Package Inspector finds and catalogs the installer. Если вы пропустите этот шаг, будущая политика целостности кода может разрешить запуск приложения, но запретить его установку. If you skip this step, the code integrity policy may trust the application to run, but not trust it to be installed.

Установите и запустите приложение. Install and start the app.

Все двоичные файлы, которые используются во время работы Package Inspector, станут частью файлов каталога. All binaries that are used while Package Inspector is running will be part of the catalog files. После установки запустите приложение и убедитесь, что все обновления продукта установлены и скачиваемое содержимое обнаружено во время сканирования. After the installation, start the app and make sure that any product updates are installed and any downloadable content was found during the scan. После этого закройте и перезапустите приложение, чтобы проверить, все ли двоичные файлы найдены в ходе сканирования. Then, close and restart the app to make sure that the scan found all binaries.

Остановите сканирование и создайте файлы определений и каталога. Stop the scan and create definition and catalog files.

После завершения установки приложения остановите Package Inspector и создайте файлы каталога и определений на рабочем столе. After app install is complete, stop the Package Inspector scan and create catalog and definition files on your desktop.

PackageInspector.exe Stop C: -Name $CatFileName -cdfpath $CatDefName

Package Inspector выполнит сканирование каталогов в поисках хэш-значений для каждого найденного двоичного файла. The Package Inspector scan catalogs the hash values for each binary file that is finds. При обновлении приложения, которое было отсканировано, необходимо повторить этот процесс, чтобы добавить в список доверенных хэш-значения новых двоичных файлов. If the app that was scanned are updated, do this process again to trust the new binaries hash values.

После завершения файлы сохранятся на рабочий стол. After you’re done, the files are saved to your desktop. Вам все равно нужно подписать файл каталога, чтобы он был доверенным в рамках политики целостности кода. You still need to sign the catalog file so that it will be trusted within the code integrity policy.

Подписывание каталога с помощью портала Device Guard Catalog signing with Device Guard signing portal

Для подписывания файлов каталога с помощью портала подписи Device Guard необходимо зарегистрироваться в Microsoft Store для бизнеса. To sign catalog files with the Device Guard signing portal, you need to be signed up with the Microsoft Store for Business.

Подписывание каталога — это очень важный этап добавления неподписанных приложений в политику целостности кода. Catalog signing is a vital step to adding your unsigned apps to your code integrity policy.

Подписывание файла каталога с помощью портала подписи Device Guard To sign a catalog file with Device Guard signing portal

Нажмите кнопку Параметры, выберите Параметры Store, а затем — Device Guard. Click Settings, click Store settings, and then click Device Guard.

Щелкните Отправить, чтобы отправить неподписанные файлы каталога. Click Upload to upload your unsigned catalog files. Это файлы каталога, созданные ранее в разделе Создание файлов каталога для неподписанного приложения. These are the catalog files you created earlier in Create catalog files for your unsigned app.

После отправки файлов нажмите кнопку Подписать, чтобы подписать файлы каталога. After the files are uploaded, click Sign to sign the catalog files.

Щелкните «Скачать», чтобы скачать все элементы: Click Download to download each item:

подписанный файл каталога; signed catalog file

политику по умолчанию; default policy

корневой сертификат для организации. root certificate for your organization

При использовании портала Device Guard для подписывания файла каталога сертификат подписи добавляется к политике по умолчанию. When you use the Device Guard signing portal to sign a catalog file, the signing certificate is added to the default policy. При скачивании подписанного файла каталога вам также следует скачать политику по умолчанию и объединить эту политику целостности кода с имеющимися политиками целостности кода, чтобы защитить компьютеры, использующие этот файл каталога. When you download the signed catalog file, you should also download the default policy and merge this code integrity policy with your existing code integrity policies to protect machines running the catalog file. Это действие необходимо, чтобы сделать файлы каталога доверенными и запустить их. You need to do this step to trust and run your catalog files. Подробнее см. в разделе «Объединение политик целостности кода» руководства по развертыванию Device Guard. For more information, see the Merging code integrity policies in the Device Guard deployment guide.

Откройте корневой сертификат, который вы скачали, и следуйте инструкциям мастера импорта сертификатов для установки сертификата в хранилище сертификатов компьютера. Open the root certificate that you downloaded, and follow the steps in Certificate Import wizard to install the certificate in your machine’s certificate store.

Разверните подписанные каталоги на управляемых устройствах. Deploy signed catalogs to your managed devices. Дополнительные сведения см. в руководстве по развертыванию файлов каталога с групповой политикой или развертывании файлов каталога с Microsoft Endpoint Manager в руководстве по развертыванию Device Guard. For more information, see Deploy catalog files with Group Policy, or Deploy catalog files with Microsoft Endpoint Manager in the Device Guard deployment guide.