- Windows 10: нет подключения к Интернету после подключения к VPN-серверу (РЕШЕНО)

- Не работает DNS через VPN в Windows 10 (РЕШЕНО)

- Исправляем проблемы с VPN подключением в Windows 10 1903

- Не появляется запрос пароля для L2TP VPN подключения

- Ошибка RASMAN для Always on VPN

- При одключении от VPN пропадает Интернет

Windows 10: нет подключения к Интернету после подключения к VPN-серверу (РЕШЕНО)

При подключении из дома к корпоративному серверу VPN (AlwaysOnVPN, Windows Server RRAS или OpenVPN) пользователи жалуются, что у них нет доступа в Интернет на своём компьютере с активным подключением VPN. В этой статье мы обсудим, почему вы не можете получить доступ к Интернету в Windows 10 при подключении к VPN и как решить эту проблему.

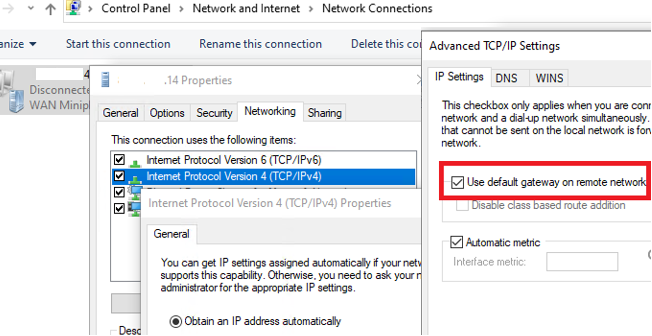

При создании нового VPN-соединения в Windows (все версии) опция Use default gateway on remote network (Использовать шлюз по умолчанию в удалённой сети) включена по умолчанию. Это означает, что весь трафик с вашего компьютера проходит через VPN-туннель. Если на сервере VPN удаленным клиентам разрешён доступ только к локальным корпоративным ресурсам, а доступ в Интернет ограничен, удалённый пользователь не сможет получить доступ к внешним веб-сайтам и другим Интернет-ресурсам со своего компьютера. После отключения от VPN весь пользовательский трафик будет проходить через обычную сеть и появится доступ в Интернет.

Режим, когда часть трафика (доступ к корпоративным ресурсам) отправляется через VPN-туннель, а остальной трафик (доступ в Интернет) проходит через подключение к локальной сети, называется split tunneling (раздельным туннелированием).

В Windows 10 вы можете включить разделённое туннелирование (отключить маршрутизацию интернет-трафика через VPN-туннель) тремя способами:

- В настройках TCP/IP VPN-подключения

- В файле rasphone.pbk

- Использование командлета Set-VpnConnection с параметром SplitTunneling в PowerShell

Самый простой способ — изменить настройки TCP/IP вашего VPN-соединения через панель управления.

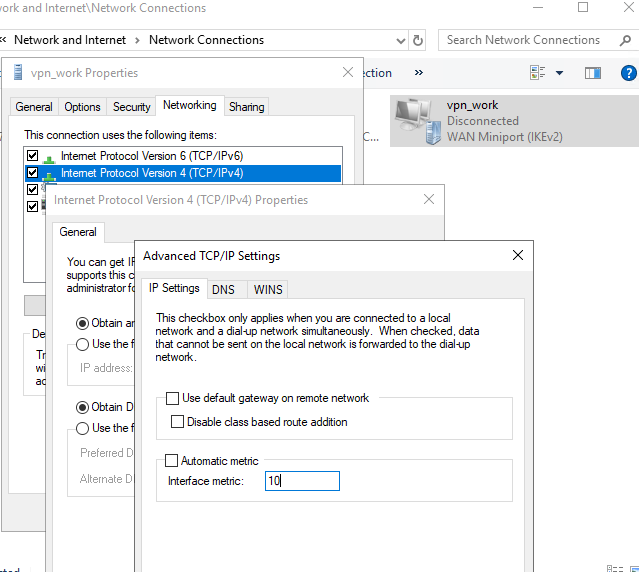

- Откройте список сетевых подключений в Панели управления (Панель управления\Сеть и Интернет\Сетевые подключения) и перейдите в свойства вашего VPN-подключения;

- Откройте вкладку «Сеть», выберите «IP версии 4 (TCP/IPv4)» и нажмите «Свойства».

- На вкладки «Общие» нажмите кнопку «Дополнительно».

- Убедитесь, что на вкладке «Параметры IP» установлен флажок «Использовать шлюз по умолчанию в удаленной сети».

После того как вы снимите флажок «Использовать шлюз по умолчанию в удаленной сети» (“Use default gateway on remote network”) и повторно подключитесь к шлюзу VPN, вы получите доступ в Интернет на своём компьютере через подключение к Интернет-провайдеру. Однако в некоторых сборках Windows 10 эта опция недоступна по некоторым причинам (есть разные проблемы: вы не можете редактировать поле, настройка не сохраняется или форма настройки не открывается при нажатии на свойства «IP версии 4 (TCP/IPv4)»), поэтому возможно, вам придётся использовать другие способы решения проблемы.

Файл rasphone.pbk находится в папке C:\ProgramData\Microsoft\Network\Connections\pbk\ (если вы создали VPN-соединение для всех пользователей компьютера) или в каталоге профиля пользователя C:\Users\username\AppData\Roaming\Microsoft\Network\Connections\Pbk (если VPN-соединение доступно только вашему пользователю).

Откройте rasphone.pbk в любом текстовом редакторе (подойдёт даже notepad.exe). В этом файле хранятся настройки всех настроенных VPN-подключений. Найдите параметр IpPrioritizeRemote. По умолчанию его значение равно 1. Измените его на 0, сохраните rasphone.pbk и перезапустите VPN-соединение.

Вы можете использовать rasphone.pbk для развёртывания правильно настроенного VPN-подключения к компьютерам пользователей.

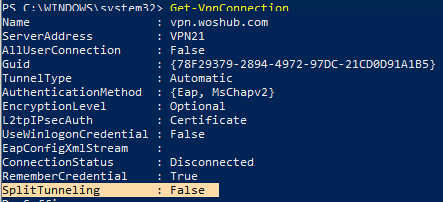

Также вы можете настроить раздельное туннелирование VPN через PowerShell. Отобразите список всех доступных VPN-подключений:

Убедитесь, что SplitTunneling для подключения отключён (SplitTunneling: False).

Чтобы включить SplitTunneling, укажите имя вашего VPN-соединения:

Повторно подключитесь к своему VPN-серверу и убедитесь, что у вас есть доступ к Интернету на вашем компьютере и доступ к корпоративным ресурсам за VPN-шлюзом. Включение SplitTunneling делает то же самое, что и при снятии флажка «Использовать шлюз по умолчанию в удаленной сети» в настройках TCP/IPv4 вашего VPN-соединения. (Если вы запустите команду, показанную выше, этот параметр не будет изменён).

Ещё одна типичная проблема с активным VPN-соединением — проблема с разрешением имени DNS. Имя ресурсов в вашей локальной сети перестаёт распознаваться, поскольку по умолчанию используются DNS-серверы, указанные в настройках VPN-подключения. Проблема описана здесь: «Невозможно разрешить локальные записи DNS при подключении к VPN».

Не работает DNS через VPN в Windows 10 (РЕШЕНО)

DNS-серверы и суффиксы, настроенные для VPN-подключений, используются в Windows 10 для разрешения имён с помощью DNS в режиме Force Tunneling (принудительного туннелирования) (включён параметр Use default gateway on remote network («Использовать шлюз по умолчанию в удаленной сети»)), если ваше VPN-подключение активно. В этом случае вы не можете преобразовать DNS-имена в своей локальной сети или получить доступ в Интернет через внутреннюю локальную сеть.

В то же время вы можете проверить связь с любыми ресурсами в вашей локальной сети (попробуйте проверить связь со своим шлюзом, соседним компьютером или IP-адресом принтера). Они доступны только по IP-адресам, но не по именам хостов. Дело в том, что Windows 10 пытается разрешить имена хостов в вашей локальной сети через DNS-серверы, указанные в настройках VPN-подключения.

Я нашёл несколько рекомендаций по отключению протокола IPv6 для вашего локального (LAN) интерфейса, и это поможет, если вы хотите использовать режим Force-Tunneling.

Если вы используете Split Tunneling (раздельное туннелирование) (опция Use default gateway on remote network («Использовать шлюз по умолчанию в удаленной сети») не отмечена) для вашего VPN-соединения, вы можете получить доступ к Интернету из своей локальной сети, но вы не можете разрешать DNS-адреса в удалённой сети VPN (отключение IPv6 здесь не поможет).

Вы должны понимать, что Windows отправляет DNS-запрос из сетевого интерфейса, который имеет наивысший приоритет (меньшее значение метрики интерфейса). Например, ваше VPN-соединение работает в режиме раздельного туннелирования (вы хотите получить доступ в Интернет из вашей локальной сети и ваших корпоративных ресурсов через VPN).

Проверьте значения всех метрик сетевого интерфейса из PowerShell:

На приведённом выше снимке экрана показано, что локальное соединение Ethernet имеет более низкую метрику (25), чем интерфейс VPN (100). Таким образом, трафик DNS проходит через интерфейс с меньшим значением метрики. Это означает, что ваши DNS-запросы отправляются на ваши локальные DNS-серверы, а не на DNS-серверы для VPN-подключения. В этой конфигурации вы не можете разрешать имена в подключённой внешней сети VPN.

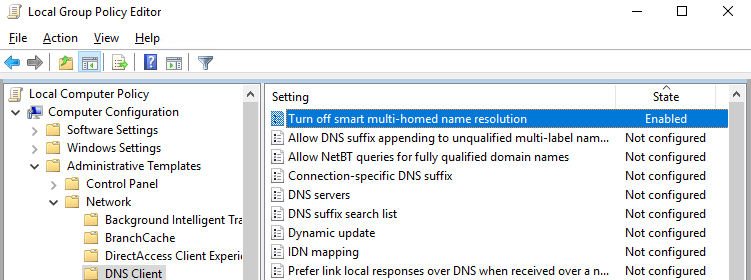

Кроме того, здесь следует упомянуть новую функцию DNS-клиента для Windows 8.1 и Windows 10. В эти версии ОС было добавлено Smart Multi-Homed Name Resolution (SMHNR) (интеллектуальное разрешение многодомных имён) для более быстрого ответа на запросы DNS. По умолчанию SMHNR отправляет одновременные запросы DNS ко всем DNS-серверам, известным системе, и использует ответ, полученный первым (запросы LLMNR и NetBT также отправляются). Это небезопасно, поскольку внешние DNS-серверы (указанные для вашего VPN-соединения) потенциально могут видеть ваш DNS-трафик (утечка ваших DNS-запросов). Вы можете отключить SMHNR в Windows 10 через GPO: Конфигурация компьютера → Административные шаблоны → Сеть → DNS-клиент → Отключить интеллектуальное многосетевое разрешение имен = Включено.

В английской версии: Computer Configuration → Administrative Templates → Network → DNS Client → Turn off smart multi-homed name resolution = Enabled.

Или вы можете отключить SMHNR, используя следующие команды (в Windows 8.1):

В Windows 10 Creators Update (1709) и новее запросы DNS отправляются на все известные DNS-серверы один за другим (не параллельно). Вы можете повысить приоритет определённого DNS-сервера, если снизите его значения метрики.

Таким образом, изменение метрики интерфейса позволяет вам отправлять DNS-запросы через соединение (LAN или VPN), где разрешение имён является для вас самым приоритетным.

Таким образом, чем ниже значение метрики интерфейса, тем выше приоритет соединения. Windows автоматически назначает метрики интерфейсов IPv4 в зависимости от их скорости и типа. Например, соединение LAN со скоростью > 200 Мбит/с имеет значение метрики, равное 10, а соединение Wi-Fi со скоростью 50-80 Мбит/с имеет значение 50 (смотрите таблицу https://docs.microsoft.com/en-us/troubleshoot/windows-server/networking/automatic-metric-for-ipv4-routes).

Вы можете изменить метрику интерфейса из графического интерфейса Windows, PowerShell или с помощью команды netsh.

Например, вы хотите, чтобы ваши DNS-запросы отправлялись через VPN-соединение. Вам необходимо увеличить показатели ваших подключений к локальной сети, чтобы их значения превышали 100 (в моем примере).

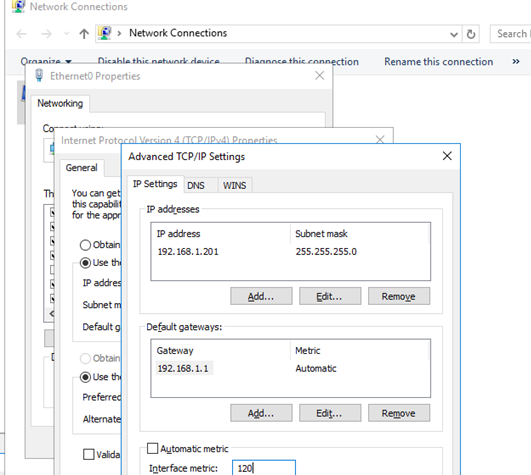

Перейдите в Панель управления → Сеть и Интернет → Центр управления сетями и общим доступом → Изменение параметров адаптера (либо используйте путь «Панель управления\Сеть и Интернет\Сетевые подключения»). Затем откройте свойства вашего Ethernet-соединения, выберите «IP версии 4 (TCP/IPv4)». На вкладки «Общие» нажмите кнопку «Дополнительно». Снимите флажок «Автоматическое назначение метрики» и измените метрику интерфейса на 120.

Вы можете сделать то же самое с помощью следующей команды PowerShell (используйте индекс вашего интерфейса LAN, который вы можете получить с помощью командлета Get-NetIPInterface):

Или с помощью netsh (укажите имя вашего LAN-соединения):

Таким же образом вы можете уменьшить значение метрики в свойствах вашего VPN-соединения.

Также вы можете изменить настройки своего VPN-подключения, изменив режим на Split Tunneling и указав DNS-суффикс для подключения с помощью PowerShell:

Исправляем проблемы с VPN подключением в Windows 10 1903

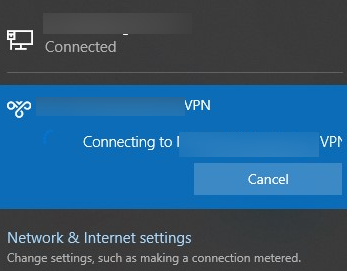

В Windows 10 1903 обнаружил несколько странных багов с настроенными VPN подключениями. Первая проблема: при попытке подключиться к удаленному VPN L2TP серверу окно с VPN-подключением замирает в состоянии “connecting”. При этом не появляется даже запрос логина и пароля, а подключение через какое-то время разрывается без сообщения об ошибке.

Не появляется запрос пароля для L2TP VPN подключения

Такое ощущение, что в этом диалоге VPN подключения почему-то блокируется вывод окна с запросом данных пользователя. В результате VPN подключение никак не может завершиться

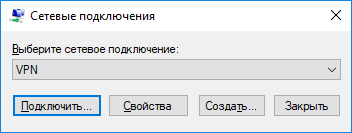

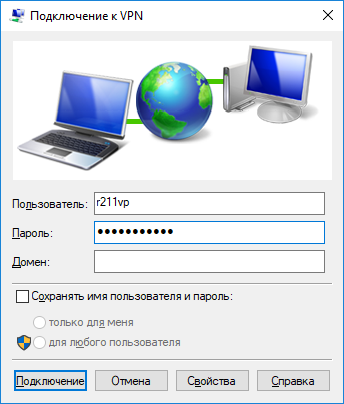

Есть обходное решение этой проблемы. Попробуйте использовать для установления VPN подключения старую-добрую Windows утилиту rasphone.exe, которая все еще присутствует в современных версиях Windows 10 (эта утилита должна быть знакома всем тем, кто пользовался dial-up подключением в Windows).

- Запустите утилиту: Win+R -> C:\Windows\System32\rasphone.exe

- Выберите ваше VPN подключение и нажмите кнопку “Подключить”;

- После этого появится стандартное окно с указанием имени пользователя и пароля для VPN подключения;

- VPN туннель должен успешно подняться.

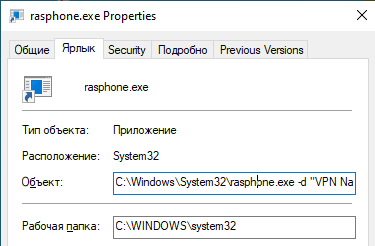

Для удобства пользователей вы можете вынести ярлык на rasphone.exe на рабочий стол. Для автоматического подключения вы можете указать в настройках ярлыка имя вашего VPN подключения так: C:\WINDOWS\system32\rasphone.exe -d «VPN Name» (название VPN подключения можно взять из Control Panel -> Network Adapters и взять его в кавычки, если оно содержит пробелы в имени).

Что интересно, проблема возникает только c L2TP подключением (даже при включенном настроенном параметре реестра AssumeUDPEncapsulationContextOnSendRule = 2). Другое VPN подключение на этом же компьютере, но с протоколом PPTP и типом аутентификации MS-CHAP v2 работает нормально

Ошибка RASMAN для Always on VPN

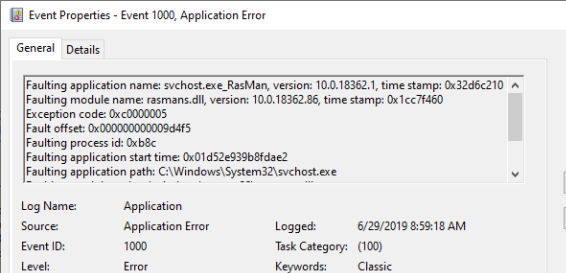

Другая проблема возникает с VPN подключением к корпоративной сети в режиме Always on VPN (AOVPN). При инициализации такого VPN подключения служба RASMAN (Remote Access Connections Manager) останавливается, а в журнале событий Application появляется событие с Event ID 1000 и текстом:

Эта проблема признана Microsoft и по последним данным исправлена в октябрьском обновлении для Windows 10 1903 — KB4522355 (https://support.microsoft.com/en-us/help/4522355/windows-10-update-kb4522355). Вы можете скачать и установить данное обновление вручную или через Windows Update/WSUS.

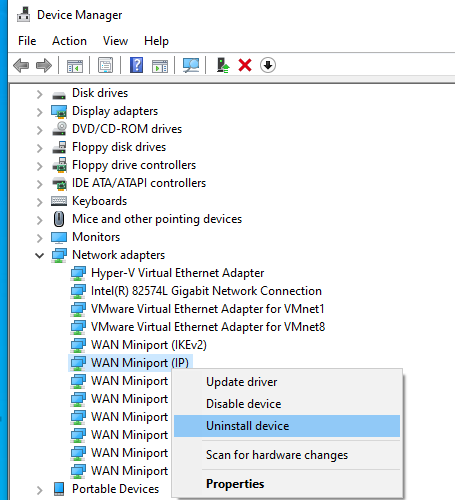

Если обновление не исправило проблему, попробуйте переустановите виртуальные адаптеры WAN miniports в диспетчере устройств.

- Запустите Device manager (devmgmt.msc);

- Разверните секцию Network Adapters

- Последовательно щелкните правой кнопкой по следующим адаптерам и удалите их (Uninstall device): WAN Miniport (IP), WAN Miniport(IPv6) и WAN Miniport (PPTP).

- После удаления выберите в меню Action -> Scan for Hardware changes и дождитесь, пока Windows не обнаружит и не установит драйвера для этих виртуальных устройств;

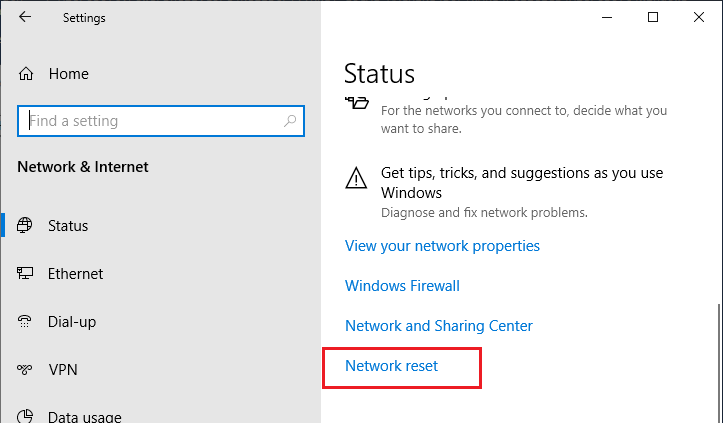

- После этого сбросьте сетевые настройки Windows 10 : Settings -> Network & Internet -> Network Reset ->Reset now;

- Теперь вам нужно пересоздать ваши VPN подключения (Руководство по VPN для начинающих) и проверить подключение.

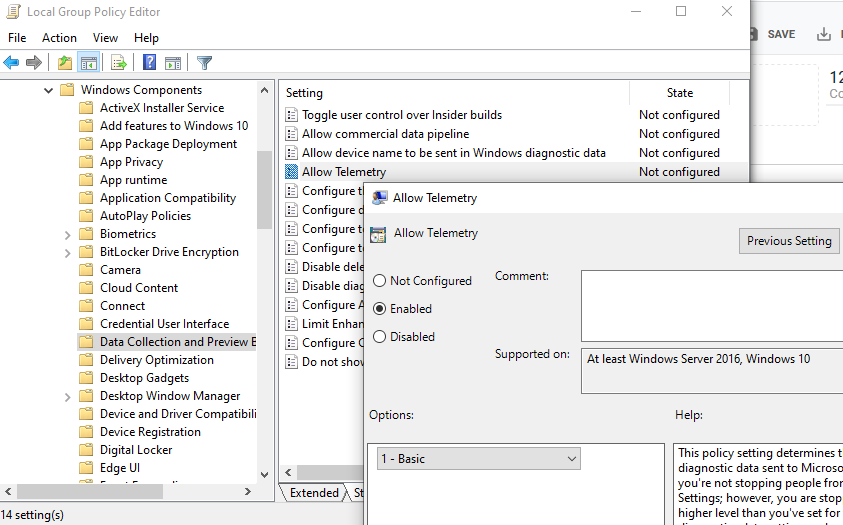

Изначально проблема с режимом Always on VPN подключением была связана с тем, что пользователь отключил на компьютере телеметрию (эх, Microsoft). Для корректной работы Always on VPN подключения вам придется временного включить телеметрию на компьютере. Для включения телеметрии вы можете воспользоваться одним из способов, описанных ниже.

Способ 1. Откройте редактор локальных политики (gpedit.msc) и перейдте в секцию Computer Configuration -> Administrative Templates –> Windows Components -> Data Collection and Preview Builds.

Найдите и включите политику Allow Telemetry = Enabled. Установите один из следующих режимов: 1 (Basic), 2 (Enhanced) или 3 (Full).

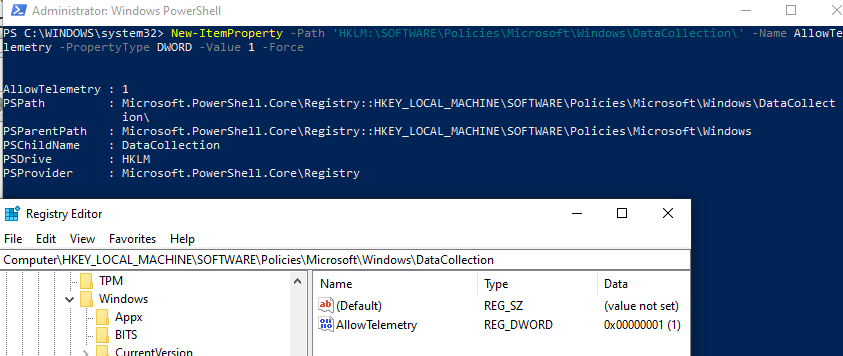

Способ 2. Того же самого эффекта можно добиться, вручную изменив параметр реестра AllowTelemetry (тип REG_DWORD) в ветке HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\DataCollection. Здесь также нужно установить одно из трех значение: 1, 2 или 3.

Вы можете изменить этот параметр с помощью редактора реестра (regedit.exe) или с помощью PowerShell-командлета New-ItemProperty:

New-ItemProperty -Path ‘HKLM:\SOFTWARE\Policies\Microsoft\Windows\DataCollection\’ -Name AllowTelemetry -PropertyType DWORD -Value 1 –Force

После этого нужно перезапустить службу Remote Access Connection Manager (RasMan) через консоль services.msc или с помощью командлета Restart-Service:

Restart-Service RasMan -PassThru

При одключении от VPN пропадает Интернет

Также в Windows 10 был другой баг, когда после отключения от VPN переставал работать доступ в Интернет. Проблема решалась созданием маршрута по-умолчанию или отключением/включением виртуального адаптера WAN Miniport (IP).