- Просмотр истории входа в Linux. Кто и когда входил в систему

- Где хранятся логи входа в систему

- Просмотр истории входа в систему

- Просмотр истории входа для определенного пользователя

- Ограничить количество строк

- Просмотр неудачных попыток входа в систему

- Заключение

- Операционные системы Astra Linux

- Неудачные попытки входа linux

- Примеры использования

- Создание файла журнала

- Вывод информации о неудачных попытках входа в систему

- Вывод информации о неудачных попытках входа в систему за выбранное время

- Просмотр истории входа в Linux. Кто и когда входил в систему

- Где хранятся логи входа в систему

- Просмотр истории входа в систему

- Просмотр истории входа для определенного пользователя

- Ограничить количество строк

- Просмотр неудачных попыток входа в систему

- Заключение

- Лог файлы Linux по порядку

- Основные лог файлы

- И другие журналы

- Чем просматривать — lnav

Просмотр истории входа в Linux. Кто и когда входил в систему

В данной заметке мы рассмотрим, как узнать, какие пользователи и когда именно входили в систему Linux.

Данная информация обычно нужна системным администраторам для просмотра истории входа в систему на многопользовательском сервере.

Помимо этого, бывает полезно узнать о неудачных попытках входа. Это могут быть боты, но могут быть и попытки взлома вашего сервера.

Где хранятся логи входа в систему

Информация о том, кто входил (залогинивался) или пытался войти в систему, хранится в лог файлах. Для этого используется три лог-файла:

/var/log/btmp — неудачные попытки входа.

/var/run/utmp — кто в данный момент залогинен (текущие сессии).

/var/log/wtmp — список всех сессий входа в систему.

Эти файлы, в отличии от большинства других лог-файлов Linux, имеют бинарный формат. Если вы попробуете просмотреть их командой cat, то на экран будет выведена «каша». Для их просмотра используется команда last.

Просмотр истории входа в систему

Для просмотра логов входа в систему используется команда last. По умолчанию команда last выводит информацию из файла /var/log/wtmp, в котором хранятся записи обо всех сессиях входа.

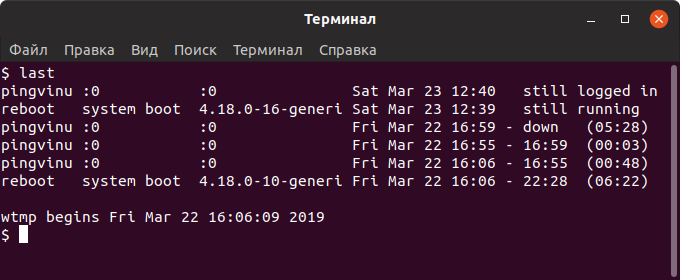

Выполним команду last:

Как вы можете видеть, выводится таблица с информацией. В ней содержатся имена пользователей, IP-адрес, с которого осуществлялся вход, дата и время входа и продолжительность сессии. Запись вида pts/0 означает, что для входа использовалось SSH соединение (или другое удаленное соединение, например, telnet).

Также выводится информация о включении/выключении системы.

Последняя строка в файле /var/log/wtmp показывает, когда был создан файл.

Просмотр истории входа для определенного пользователя

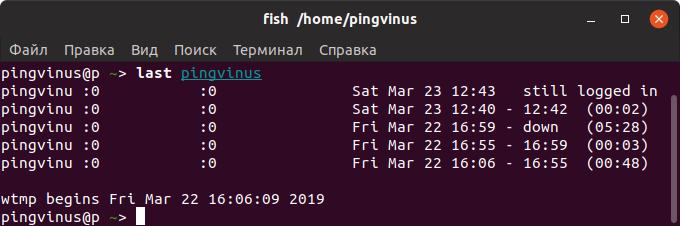

Чтобы показать информацию о сессиях определенного пользователя, то для команды last необходимо указать имя этого пользователя:

Ограничить количество строк

Иногда лог, который выводит команда last, может быть очень большой. Чтобы ограничить количество выводимых строк, используется опция -n ЧислоСтрок или просто -ЧислоСтрок.

Выведем только десять свежих записей:

Просмотр неудачных попыток входа в систему

Как было сказано выше, записи о неудачных попытках входа в систему хранятся в лог-файле /var/log/btmp.

Команда last по умолчанию выводит информацию из файла /var/log/wtmp. Чтобы вывести информацию из другого файла, используется опция -f ИмяФайла

Выведем записи о неудачных попытках входа (из файла /var/log/btmp):

Или же можно воспользоваться командой lastb. Команда lastb работает точно также, как и команда last, но выводит информацию из файла /var/log/btmp

Заключение

Мы рассмотрели использование команды last для просмотра информации об истории входа в систему.

Дополнительную информацию по использованию команды last можно получить, выполнив в терминале:

Источник

Операционные системы Astra Linux

Оперативные обновления и методические указания

Операционные системы Astra Linux предназначены для применения в составе информационных (автоматизированных) систем в целях обработки и защиты 1) информации любой категории доступа 2) : общедоступной информации, а также информации, доступ к которой ограничен федеральными законами (информации ограниченного доступа).

1) от несанкционированного доступа;

2) в соответствии с Федеральным законом от 27.07.2006 № 149-ФЗ «Об информации, информационных технологиях и о защите информации» (статья 5, пункт 2).

Операционные системы Astra Linux Common Edition и Astra Linux Special Edition разработаны коллективом открытого акционерного общества «Научно-производственное объединение Русские базовые информационные технологии» и основаны на свободном программном обеспечении. С 17 декабря 2019 года правообладателем, разработчиком и производителем операционной системы специального назначения «Astra Linux Special Edition» является ООО «РусБИТех-Астра».

На web-сайтах https://astralinux.ru/ и https://wiki.astralinux.ru представлена подробная информация о разработанных операционных системах семейства Astra Linux, а также техническая документация для пользователей операционных систем и разработчиков программного обеспечения.

Мы будем признательны Вам за вопросы и предложения, которые позволят совершенствовать наши изделия в Ваших интересах и адаптировать их под решаемые Вами задачи!

Репозитория открытого доступа в сети Интернет для операционной системы Astra Linux Special Edition нет. Операционная система распространяется посредством DVD-дисков.

Информацию о сетевых репозиториях операционной системы Astra Linux Common Edition Вы можете получить в статье Подключение репозиториев с пакетами в ОС Astra Linux и установка пакетов.

В целях обеспечения соответствия сертифицированных операционных систем Astra Linux Special Edition требованиям, предъявляемым к безопасности информации, ООО «РусБИтех-Астра» осуществляет выпуск очередных и оперативных обновлений.

Очередные обновления (версии) предназначены для:

- реализации и совершенствования функциональных возможностей;

- поддержки современного оборудования;

- обеспечения соответствия актуальным требованиям безопасности информации;

- повышения удобства использования, управления компонентами и другие.

Оперативные обновления предназначены для оперативного устранения уязвимостей в экземплярах, находящихся в эксплуатации, и представляют собой бюллетень безопасности, который доступен в виде:

- инструкций и методических указаний по настройке и особенностям эксплуатации ОС, содержащих сведения о компенсирующих мерах или ограничениях по примене- нию ОС при эксплуатации;

- отдельных программных компонентов из состава ОС, в которые внесены изменения с целью устранения уязвимостей, инструкций по их установке и настройке, а также информации, содержащей сведения о контрольных суммах всех файлов оперативного обновления;

- обновлений безопасности, представляющих собой файл с совокупностью программных компонентов из состава ОС, в которые внесены изменения с целью устранения уязвимостей, а также информации, содержащей сведения о контрольных суммах всех файлов обновлений безопасности, указания по установке, настройке и особенностям эксплуатации ОС с установленными обновлениями безопасности.

Ввиду совершенствования нормативно-правовых документов в области защиты информации и в целях обеспечения соответствия информационных актуальным требованиям безопасности информации, а также обеспечения их долговременной эксплуатации, в том числе работоспособности на современных средствах вычислительной техники, рекомендуется на регулярной основе планировать проведение мероприятий по применению очередных и оперативных обновлений операционной системы.

Источник

Неудачные попытки входа linux

Команда lastb представлена символьной ссылкой на утилиту last и позволяет задействовать данную утилиту для получения информации о неудачных попытках входа в систему. Утилита читает файл журнала /var/log/btmp и выводит информацию об именах пытавшихся войти в систему пользователей, использованных файлах терминалов, а также времени осуществления попыток входа.

Несмотря на всю очевидную полезность данной утилиты, она практически не используется обычными пользователями — современные окружения рабочих столов не записывают данные о неудачных попытках входа в систему в читаемый данной утилитой файл, а отправляют соотвествующую информацию напрямую в подсистему аудита безопасности (посредством Netlink-сокета), где она успешно теряется, так как для ее обработки должны использоваться системы обнаружения вторжений, которые устанавливаются обычными пользователями.

Базовый синтаксис команды выглядит следующим образом:

# lastb [параметры] [имя-пользователя] [имя-терминала]

Утилита поддерживает те же параметры, что и утилита last, причем многие из этих параметров предназначены для форматирования вывода. Наиболее важными параметрами являются произвольный числовой параметр, устанавливающий количество строк для вывода, а также параметры -s и -t, позволяющие выводить информацию о неудачных попытках входа в систему за заданный интервал времени.

Примеры использования

Создание файла журнала

Если файла журнала с указанным выше именем не существует, то журналирование неудачных попыток входа в систему попросту не осуществляется. Убедиться в отсутствии файла достаточно просто — нужно использовать команду без каких-либо параметров:

$ sudo lastb

lastb: невозможно открыть /var/log/btmp: Нет такого файла или каталога

В случае вывода аналогичного сообщения об ошибке пользователь может создать данный файл самостоятельно, просто использовав следующие команды:

$ sudo touch /var/log/btmp

$ sudo chown root:utmp /var/log/btmp

$ sudo chown 660 /var/log/btmp

Для проверки корректности создания файла достаточно снива использовать команду без каких-либо параметров:

btmp begins Sat May 9 18:11:12 2020

Очевидно, что файл журнала был успешно создан и читается утилитой. Данный файл может читаться лишь суперпользователем, поэтому команда lastb и вызывается с привилегиями данного пользователя.

Вывод информации о неудачных попытках входа в систему

Для вывода информации о неудачных попытках входа в систему достаточно использовать команду без каких-либо дополнительных параметров за исключением параметра для ограничения количества выводимых строк:

btmp begins Sat May 9 18:11:12 2020

Журнал пуст. Попробуем сгенерировать запись:

$ sudo login alex

Пароль:

Неверное имя пользователя

layla имя пользователя: ^C

Теперь снова проверим содержимое файла журнала:

$ sudo lastb

alex pts/0 Sat May 9 18:11 — 18:11 (00:00)

btmp begins Sat May 9 18:11:34 2020

Очевидно, что информация о неудачной попытке входа в систему успешно сохранена в файле.

Вывод информации о неудачных попытках входа в систему за выбранное время

Для указания интервала времени, в рамках которого были осуществлены интересующие вас неудачные попытки входа в систему, следует использовать параметры -s и -t. Например, посмотрим информацию о событиях за неделю (от 7 дней назад до текущего момента):

$ sudo lastb -s-7days -tnow

alex pts/0 Sat May 9 18:11 — 18:11 (00:00)

btmp begins Sat May 9 18:11:34 2020

В результате будет выведена информация за неделю. Также утилита выводит информацию о дате начала ведения журнала.

Источник

Просмотр истории входа в Linux. Кто и когда входил в систему

В данной заметке мы рассмотрим, как узнать, какие пользователи и когда именно входили в систему Linux.

Данная информация обычно нужна системным администраторам для просмотра истории входа в систему на многопользовательском сервере.

Помимо этого, бывает полезно узнать о неудачных попытках входа. Это могут быть боты, но могут быть и попытки взлома вашего сервера.

Где хранятся логи входа в систему

Информация о том, кто входил (залогинивался) или пытался войти в систему, хранится в лог файлах. Для этого используется три лог-файла:

/var/log/btmp — неудачные попытки входа.

/var/run/utmp — кто в данный момент залогинен (текущие сессии).

/var/log/wtmp — список всех сессий входа в систему.

Эти файлы, в отличии от большинства других лог-файлов Linux, имеют бинарный формат. Если вы попробуете просмотреть их командой cat , то на экран будет выведена «каша». Для их просмотра используется команда last .

Просмотр истории входа в систему

Для просмотра логов входа в систему используется команда last . По умолчанию команда last выводит информацию из файла /var/log/wtmp , в котором хранятся записи обо всех сессиях входа.

Выполним команду last :

Как вы можете видеть, выводится таблица с информацией. В ней содержатся имена пользователей, IP-адрес, с которого осуществлялся вход, дата и время входа и продолжительность сессии. Запись вида pts/0 означает, что для входа использовалось SSH соединение (или другое удаленное соединение, например, telnet).

Также выводится информация о включении/выключении системы.

Последняя строка в файле /var/log/wtmp показывает, когда был создан файл.

Просмотр истории входа для определенного пользователя

Чтобы показать информацию о сессиях определенного пользователя, то для команды last необходимо указать имя этого пользователя:

Ограничить количество строк

Иногда лог, который выводит команда last , может быть очень большой. Чтобы ограничить количество выводимых строк, используется опция -n ЧислоСтрок или просто -ЧислоСтрок .

Выведем только десять свежих записей:

Просмотр неудачных попыток входа в систему

Как было сказано выше, записи о неудачных попытках входа в систему хранятся в лог-файле /var/log/btmp .

Команда last по умолчанию выводит информацию из файла /var/log/wtmp . Чтобы вывести информацию из другого файла, используется опция -f ИмяФайла

Выведем записи о неудачных попытках входа (из файла /var/log/btmp ):

Или же можно воспользоваться командой lastb . Команда lastb работает точно также, как и команда last , но выводит информацию из файла /var/log/btmp

Заключение

Мы рассмотрели использование команды last для просмотра информации об истории входа в систему.

Дополнительную информацию по использованию команды last можно получить, выполнив в терминале:

Источник

Лог файлы Linux по порядку

Невозможно представить себе пользователя и администратора сервера, или даже рабочей станции на основе Linux, который никогда не читал лог файлы. Операционная система и работающие приложения постоянно создают различные типы сообщений, которые регистрируются в различных файлах журналов. Умение определить нужный файл журнала и что искать в нем поможет существенно сэкономить время и быстрее устранить ошибку.

Журналирование является основным источником информации о работе системы и ее ошибках. В этом кратком руководстве рассмотрим основные аспекты журналирования операционной системы, структуру каталогов, программы для чтения и обзора логов.

Основные лог файлы

Все файлы журналов, можно отнести к одной из следующих категорий:

Большинство же лог файлов содержится в директории /var/log .

- /var/log/syslog или /var/log/messages содержит глобальный системный журнал, в котором пишутся сообщения с момента запуска системы, от ядра Linux, различных служб, обнаруженных устройствах, сетевых интерфейсов и много другого.

- /var/log/auth.log или /var/log/secure — информация об авторизации пользователей, включая удачные и неудачные попытки входа в систему, а также задействованные механизмы аутентификации.

- /var/log/dmesg — драйвера устройств. Одноименной командой можно просмотреть вывод содержимого файла. Размер журнала ограничен, когда файл достигнет своего предела, старые сообщения будут перезаписаны более новыми. Задав ключ —level= можно отфильтровать вывод по критерию значимости.

- /var/log/alternatives.log — Вывод программы update-alternatives , в котором находятся символические ссылки на команды или библиотеки по умолчанию.

- /var/log/anaconda.log — Записи, зарегистрированные во время установки системы.

- /var/log/audit — Записи, созданные службой аудита auditd .

- /var/log/boot.log — Информация, которая пишется при загрузке операционной системы.

- /var/log/cron — Отчет службы crond об исполняемых командах и сообщения от самих команд.

- /var/log/cups — Все, что связано с печатью и принтерами.

- /var/log/faillog — Неудачные попытки входа в систему. Очень полезно при проверке угроз в системе безопасности, хакерских атаках, попыток взлома методом перебора. Прочитать содержимое можно с помощью команды faillog .

- var/log/kern.log — Журнал содержит сообщения от ядра и предупреждения, которые могут быть полезны при устранении ошибок пользовательских модулей встроенных в ядро.

- /var/log/maillog/ или /var/log/mail.log — Журнал почтового сервера, используемого на ОС.

- /var/log/pm-powersave.log — Сообщения службы экономии заряда батареи.

- /var/log/samba/ — Логи файлового сервера Samba , который используется для доступа к общим папкам Windows и предоставления доступа пользователям Windows к общим папкам Linux.

- /var/log/spooler — Для представителей старой школы, содержит сообщения USENET. Чаще всего бывает пустым и заброшенным.

- /var/log/Xorg.0.log — Логи X сервера. Чаще всего бесполезны, но если в них есть строки начинающиеся с EE, то следует обратить на них внимание.

Для каждого дистрибутива будет отдельный журнал менеджера пакетов.

- /var/log/yum.log — Для программ установленных с помощью Yum в RedHat Linux.

- /var/log/emerge.log — Для ebuild -ов установленных из Portage с помощью emerge в Gentoo Linux.

- /var/log/dpkg.log — Для программ установленных с помощью dpkg в Debian Linux и всем семействе родственных дистрибутивах.

И немного бинарных журналов учета пользовательских сессий.

- /var/log/lastlog — Последняя сессия пользователей. Прочитать можно командой last .

- /var/log/tallylog — Аудит неудачных попыток входа в систему. Вывод на экран с помощью утилиты pam_tally2 .

- /var/log/btmp — Еже один журнал записи неудачных попыток входа в систему. Просто так, на всякий случай, если вы еще не догадались где следует искать следы активности взломщиков.

- /var/log/utmp — Список входов пользователей в систему на данный момент.

- /var/log/wtmp — Еще один журнал записи входа пользователей в систему. Вывод на экран командой utmpdump .

И другие журналы

Так как операционная система, даже такая замечательная как Linux, сама по себе никакой ощутимой пользы не несет в себе, то скорее всего на сервере или рабочей станции будет крутится база данных, веб сервер, разнообразные приложения. Каждое приложения или служба может иметь свой собственный файл или каталог журналов событий и ошибок. Всех их естественно невозможно перечислить, лишь некоторые.

- /var/log/mysql/ — Лог базы данных MySQL.

- /var/log/httpd/ или /var/log/apache2/ — Лог веб сервера Apache, журнал доступа находится в access_log , а ошибки — в error_log .

- /var/log/lighthttpd/ — Лог веб сервера lighttpd.

В домашнем каталоге пользователя могут находится журналы графических приложений, DE.

/.xsession-errors — Вывод stderr графических приложений X11.

/.xfce4-session.verbose-log — Сообщения рабочего стола XFCE4.

Чем просматривать — lnav

Почти все знают об утилите less и команде tail -f . Также для этих целей сгодится редактор vim и файловый менеджер Midnight Commander. У всех есть свои недостатки: less неважно обрабатывает журналы с длинными строками, принимая их за бинарники. Midnight Commander годится только для беглого просмотра, когда нет необходимости искать по сложному шаблону и переходить помногу взад и вперед между совпадениями. Редактор vim понимает и подсвечивает синтаксис множества форматов, но если журнал часто обновляется, то появляются отвлекающие внимания сообщения об изменениях в файле. Впрочем это легко можно обойти с помощью .

Недавно я обнаружил еще одну годную и многообещающую, но слегка еще сыроватую, утилиту — lnav, в расшифровке Log File Navigator.

Установка пакета как обычно одной командой.

Навигатор журналов lnav понимает ряд форматов файлов.

- Access_log веб сервера.

- CUPS page_log

- Syslog

- glog

- dpkg.log

- strace

- Произвольные записи с временными отметками

- gzip, bzip

- Журнал VMWare ESXi/vCenter

Что в данном случае означает понимание форматов файлов? Фокус в том, что lnav больше чем утилита для просмотра текстовых файлов. Программа умеет кое что еще. Можно открывать несколько файлов сразу и переключаться между ними.

Программа умеет напрямую открывать архивный файл.

Показывает гистограмму информативных сообщений, предупреждений и ошибок, если нажать клавишу . Это с моего syslog-а.

Кроме этого поддерживается подсветка синтаксиса, дополнение по табу и разные полезности в статусной строке. К недостаткам можно отнести нестабильность поведения и зависания. Надеюсь lnav будет активно развиваться, очень полезная программа на мой взгляд.

Источник