- What’s new in Windows 10, version 20H2 for IT Pros

- Microsoft Edge

- Servicing

- Windows Update

- Deployment

- Windows Autopilot

- Windows Assessment and Deployment Toolkit (ADK)

- Device management

- Security

- Microsoft Defender for Endpoint

- Microsoft Defender Application Guard for Office

- Windows Hello

- Virtualization

- Windows Sandbox

- Windows Virtual Desktop (WVD)

- Windows Shell

- 2-in-1 PCs

- Surface

- Desktop Analytics

- Новые возможности для ИТ-специалистов в Windows 10, версия 1809 What’s new in Windows 10, version 1809 for IT Pros

- Развертывание Deployment

- Режим саморазвертывания Windows Autopilot Windows Autopilot self-deploying mode

- SetupDiag SetupDiag

- Безопасность Security

- BitLocker BitLocker

- Автоматическое принудительное включение для фиксированных жестких дисков Silent enforcement on fixed drives

- Доставка политики BitLocker на устройства AutoPilot во время запуска при первом включении компьютера Delivering BitLocker policy to AutoPilot devices during OOBE

- Усовершенствования Application Guard в Защитнике Windows Windows Defender Application Guard Improvements

- Центр обеспечения безопасности Windows Windows Security Center

- Брандмауэр Защитника Windows теперь поддерживает процессы подсистемы Windows для Linux (WSL). Windows Defender Firewall now supports Windows Subsystem for Linux (WSL) processes

- Групповые политики Microsoft Edge Microsoft Edge Group Policies

- Credential Guard в Защитнике Windows поддерживается по умолчанию на устройствах с 10S, подсоединенных к AAD. Windows Defender Credential Guard is supported by default on 10S devices that are AAD Joined

- Для S-режима в Windows 10 Pro требуется сетевое подключение. Windows 10 Pro S Mode requires a network connection

- Расширенная защита от угроз в Microsoft Defender Microsoft Defender for Endpoint

- Облачный буфер обмена Cloud Clipboard

- Настройка режима киоска Kiosk setup experience

- Улучшения редактора реестра Registry editor improvements

- Более быстрый вход на общий компьютер с Windows 10 Faster sign-in to a Windows 10 shared pc

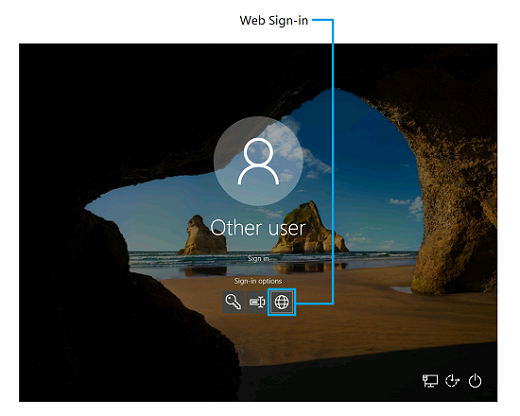

- Веб-вход в Windows 10 Web sign-in to Windows 10

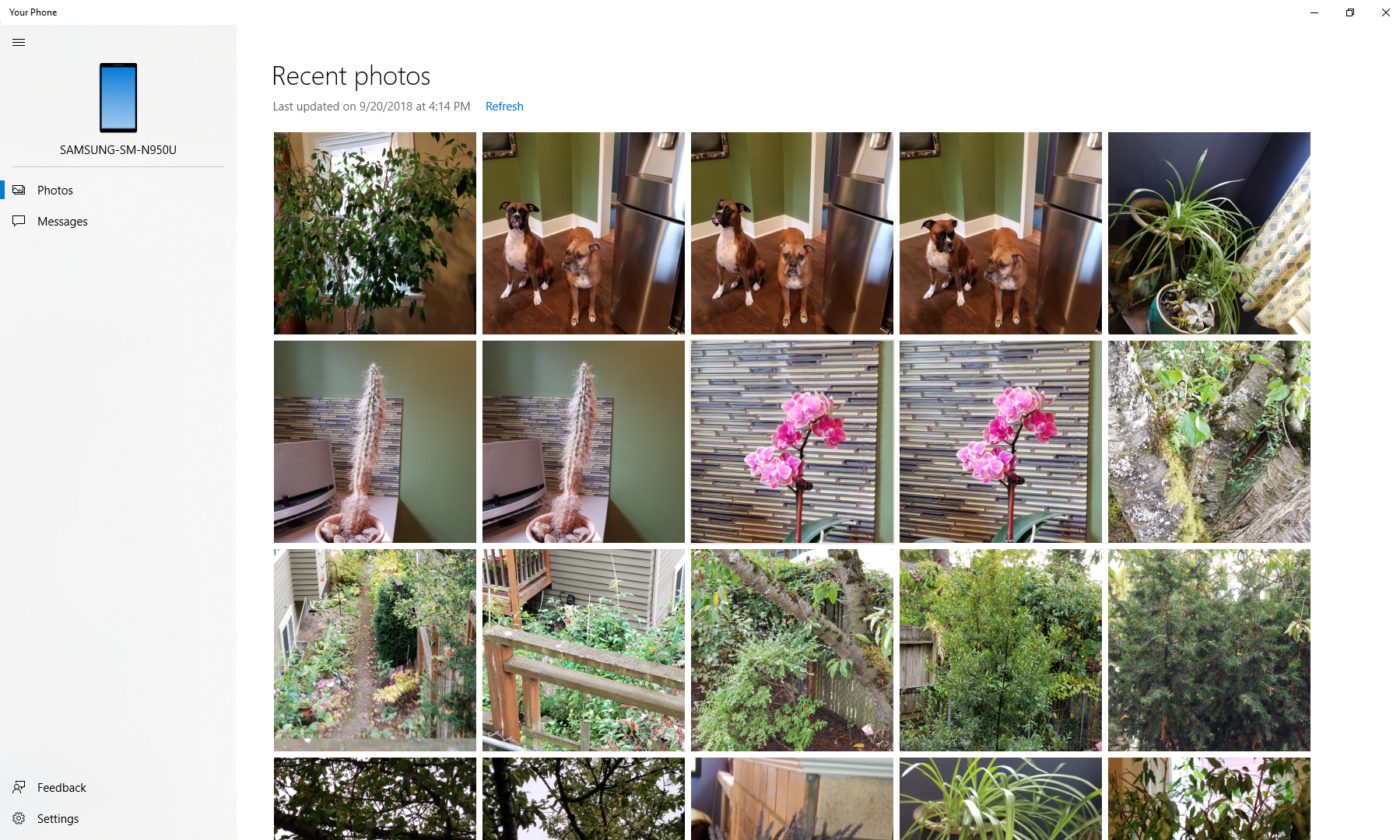

- Приложение «Ваш телефон» Your Phone app

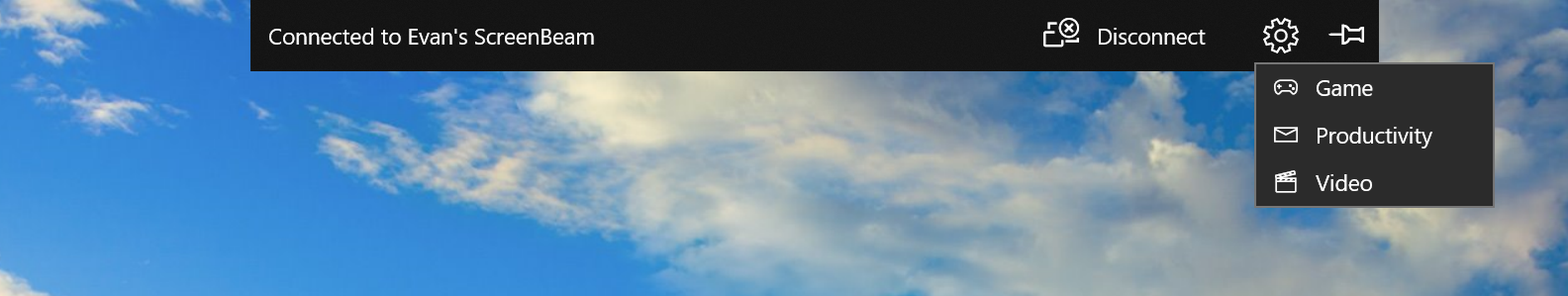

- Беспроводная проекция Wireless projection experience

- Удаленный рабочий стол с функцией биометрии Remote Desktop with Biometrics

What’s new in Windows 10, version 20H2 for IT Pros

Applies to

- WindowsВ 10, version 20H2

This article lists new and updated features and content that is of interest to IT Pros for Windows 10, version 20H2, also known as the Windows 10 October 2020 Update. This update also contains all features and fixes included in previous cumulative updates to Windows 10, version 2004.

With this release and future releases, the Windows 10 release nomenclature is changing from a year and month pattern (YYMM) to a year and half-year pattern (YYH1, YYH2).

As with previous fall releases, Windows 10, version 20H2 is a scoped set of features for select performance improvements, enterprise features, and quality enhancements. As an H2-targeted release, 20H2 is serviced for 30 months from the release date for devices running Windows 10 Enterprise or Windows 10 Education editions.

To download and install Windows 10, version 20H2, use Windows Update (Settings > Update & Security > Windows Update). For more information, including a video, see How to get the Windows 10 October 2020 Update.

Microsoft Edge

This release automatically includes the new Chromium-based Microsoft Edge browser instead of the legacy version of Edge. For more information, see the Microsoft Edge documentation.

Servicing

Windows Update

There are several changes that help improve the security of devices that scan Windows Server Update Services (WSUS) for updates. For more information, see Changes to improve security for Windows devices scanning WSUS.

Starting with Windows 10, version 20H2, LCUs and SSUs have been combined into a single cumulative monthly update, available via Microsoft Catalog or Windows Server Update Services. For more information, see Simplifying on-premises deployment of servicing stack updates.

Deployment

New guidance is available to help prepare a servicing strategy and move your devices to the latest version of Windows 10 quickly and as seamlessly as possible.

Activities are grouped into the following phases: Plan > Prepare > Deploy:

Plan your deployment by evaluating and understanding essential activities:

- Create a phased deployment plan

- Assign roles and responsibilities within your organization

- Set criteria to establish readiness for the upgrade process

- Evaluate your infrastructure and tools

- Determine readiness for your business applications

- Create an effective, schedule-based servicing strategy

Prepare your devices and environment for deployment by performing necessary actions:

Deploy and manage Windows 10 strategically in your organization:

- Use Windows Autopilot to streamline the set up, configuration, and delivery of new devices

- Use Configuration Manager or MDT to deploy new devices and update existing devices

- Use Windows Update for Business with Group Policy to customize update settings for your devices

- Deploy Windows updates with Windows Server Update Services (WSUS)

- Manage bandwidth for updates with Delivery Optimization

- Monitor Windows Updates with Update Compliance

Windows Autopilot

Enhancements to Windows Autopilot since the last release of Windows 10 include:

- Windows Autopilot for HoloLens: Set up HoloLens 2 devices with Windows Autopilot for HoloLens 2 self-deploying mode.

- Windows Autopilot with co-management: Co-management and Autopilot together can help you reduce cost and improve the end user experience.

- Enhancements to Windows Autopilot deployment reporting are in preview. From the Microsoft Endpoint Manager admin center (endpoint.microsoft.com), select Devices >Monitor and scroll down to the Enrollment section. Click Autopilot deployment (preview).

Windows Assessment and Deployment Toolkit (ADK)

There is no new ADK for Windows 10, version 20H2. The ADK for Windows 10, version 2004 will also work with Windows 10, version 20H2. For more information, see Download and install the Windows ADK.

Device management

Modern Device Management (MDM) policy is extended with new Local Users and Groups settings that match the options available for devices managed through Group Policy.

For more information about what’s new in MDM, see What’s new in mobile device enrollment and management

Security

Microsoft Defender for Endpoint

This release includes improved support for non-ASCII file paths for Microsoft Defender Advanced Threat Protection (ATP) Auto Incident Response (IR).

The DisableAntiSpyware parameter is deprecated in this release.

Microsoft Defender Application Guard for Office

Microsoft Defender Application Guard now supports Office: With Microsoft Defender Application Guard for Office, you can launch untrusted Office documents (from outside the Enterprise) in an isolated container to prevent potentially malicious content from compromising your device.

Windows Hello

With specialized hardware and software components available on devices shipping with Windows 10, version 20H2 configured out of factory, Windows Hello now offers added support for virtualization-based security with supporting fingerprint and face sensors. This feature isolates and secures a user’s biometric authentication data.

Virtualization

Windows Sandbox

New policies for Windows Sandbox are available in this release. For more information, see Policy CSP — WindowsSandbox.

Windows Virtual Desktop (WVD)

Note: WVD is not tied directly to a Windows 10 release, but it is included here as an evolving capability of Windows.

Windows Shell

Some enhancements to the Windows 10 user interface are implemented in this release:

- With this release, the solid color behind tiles on the Start menu is replaced with a partially transparent background. Tiles are also theme-aware.

- Icons on the Start menu no longer have a square outline around each icon.

- Notifications are slightly updated in appearance.

- You can now change the monitor refresh rate on advanced display settings.

- Alt+Tab now shows Edge browser tabs by default. You can edit this setting under Settings >System >Multitasking: Alt+Tab.

- The System control panel under System and Security has been updated to the Settings > About page. Links to Device Manager, Remote desktop, System protection, Advanced system settings, and Rename this PC are moved to the About page.

2-in-1 PCs

On a 2-in-1 device, Windows will now automatically switch to tablet mode when you detach the screen.

Surface

Windows 10 Pro and Enterprise are now available on Surface Hub 2. For more information, see What’s new in Surface Hub 2S for IT admins.

Desktop Analytics

Desktop Analytics is a cloud-connected service, integrated with Configuration Manager that provides data-driven insights to the management of Windows endpoints in your organization. Desktop Analytics requires a Windows E3 or E5 license, or a Microsoft 365 E3 or E5 license.

For information about Desktop Analytics and this release of Windows 10, see What’s new in Desktop Analytics.

Новые возможности для ИТ-специалистов в Windows 10, версия 1809 What’s new in Windows 10, version 1809 for IT Pros

Область применения: Windows 10, версия 1809 Applies To: Windows 10, version 1809

В этой статье приводится описание новых и обновленных функций для ИТ-специалистов в Windows 10, версия 1809. In this article we describe new and updated features of interest to IT Pros for Windows 10, version 1809. Это обновление также содержит все функции и исправления, включенные в предыдущие накопительные пакеты обновления для Windows 10 версии 1803. This update also contains all features and fixes included in previous cumulative updates to Windows 10, version 1803.

В следующем трехминутном видео перечислены некоторые новые возможности, доступные для ИТ-специалистов в этой версии. The following 3-minute video summarizes some of the new features that are available for IT Pros in this release.

Развертывание Deployment

Режим саморазвертывания Windows Autopilot Windows Autopilot self-deploying mode

Режим саморазвертывания Windows Autopilot обеспечивает автоматическую подготовку к работе устройств. Windows Autopilot self-deploying mode enables a zero touch device provisioning experience. Просто включите устройство, подключите его к Ethernet и Windows Autopilot автоматически его настроит. Simply power on the device, plug it into the Ethernet, and the device is fully configured automatically by Windows Autopilot.

Благодаря этой возможности саморазвертывания отпадает необходимость во взаимодействии пользователя с программой настройки, а именно в нажатии кнопки «Далее» во время процесса развертывания. This self-deploying capability removes the current need to have an end user interact by pressing the “Next” button during the deployment process.

Режим саморазвертывания Windows Autopilot можно использовать для регистрации устройства в клиенте AAD, регистрации в поставщике MDM вашей организации или подготовки политик и приложений— все это без проверки подлинности пользователя и взаимодействия с соответствующей программой. You can utilize Windows Autopilot self-deploying mode to register the device to an AAD tenant, enroll in your organization’s MDM provider, and provision policies and applications, all with no user authentication or user interaction required.

Дополнительные сведения о режиме саморазвертывания Autopilot и пошаговые инструкции по выполнению развертывания в этом режиме см. в разделе Режим саморазвертывания Windows Autopilot. To learn more about Autopilot self-deploying mode and to see step-by-step instructions to perform such a deployment, Windows Autopilot self-deploying mode.

SetupDiag SetupDiag

Выпущена версия 1.4 средства SetupDiag. SetupDiag version 1.4 is released. SetupDiag — это автономное диагностическое средство, которое можно использовать для устранения проблем с обновлением до Windows 10. SetupDiag is a standalone diagnostic tool that can be used to troubleshoot issues when a Windows 10 upgrade is unsuccessful.

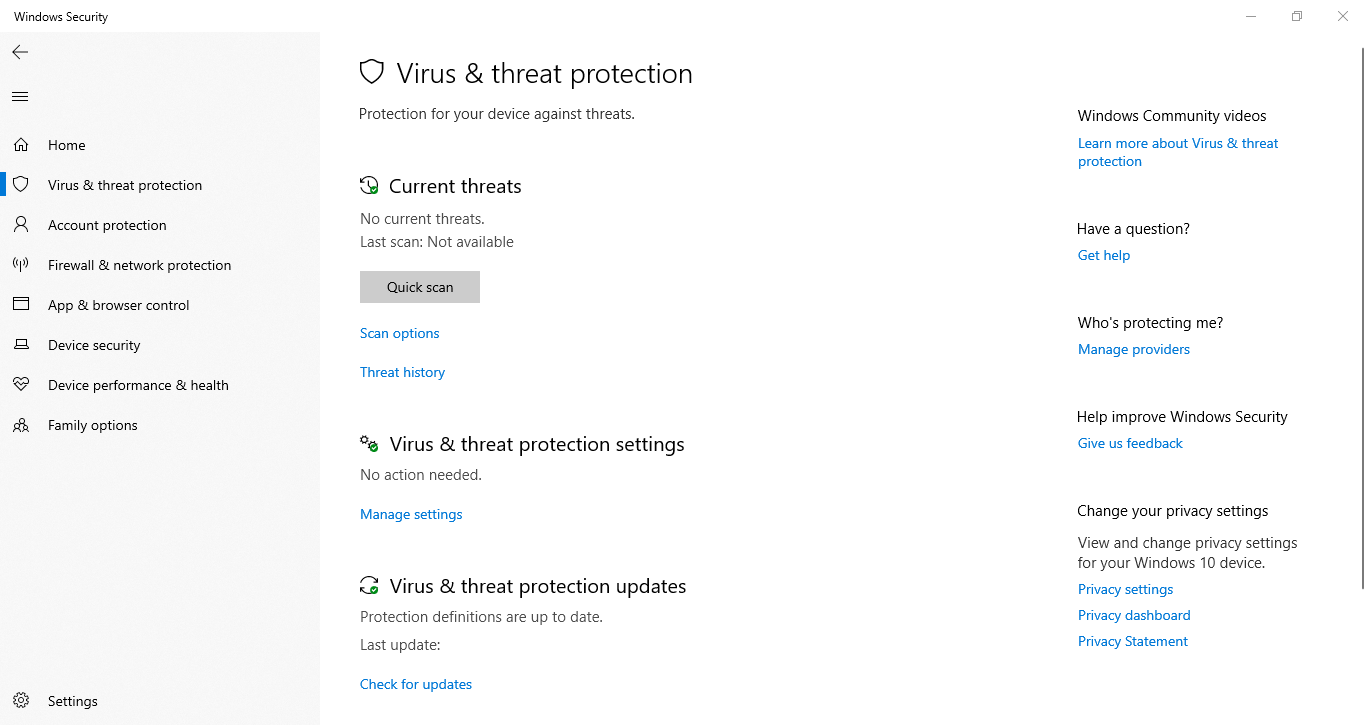

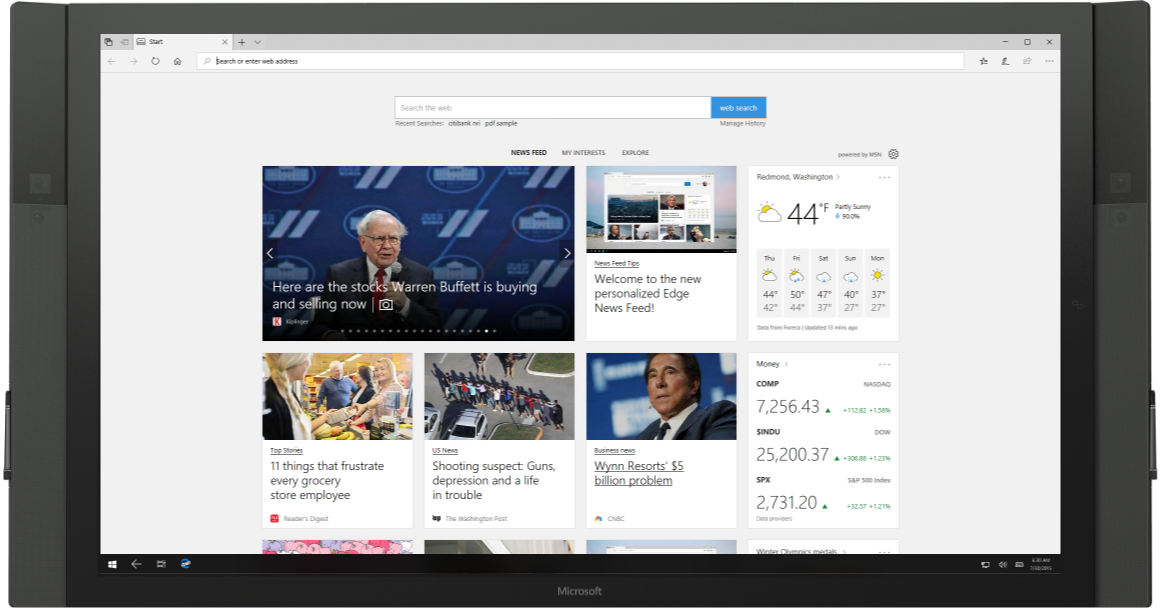

Безопасность Security

Мы продолжили работу над текущими угрозами в компоненте Защита от вирусов и угроз, в которой теперь отображаются все угрозы, которые необходимо устранить. We’ve continued to work on the Current threats area in Virus & threat protection, which now displays all threats that need action. Можно быстро принять соответствующие меры в отношении угроз на этом экране: You can quickly take action on threats from this screen:

Контролируемый доступ к файлам помогает предотвращать изменение ваших личных файлов программами-шантажистами и другими вредоносными программами. With controlled folder access you can help prevent ransomware and other destructive malware from changing your personal files. В некоторых случаях внесение изменений в такие общие папки, как Документы и Изображения, приложениями, которые вы часто используете, может блокироваться. In some cases, apps that you normally use might be blocked from making changes to common folders like Documents and Pictures. Мы упростили процесс добавления приложений, которые были недавно заблокированы, в список разрешенных, чтобы вы могли продолжать пользоваться устройством без полного отключения функции. We’ve made it easier for you to add apps that were recently blocked so you can keep using your device without turning off the feature altogether.

При блокировании приложения, оно будет появляться в списке недавно заблокированных приложений, который можно открыть, щелкнув Управление параметрами в разделе Защита от программ-шантажистов. When an app is blocked, it will appear in a recently blocked apps list, which you can get to by clicking Manage settings under the Ransomware protection heading. Щелкните Разрешить работу приложения через контролируемый доступ к файлам Click Allow an app through Controlled folder access. После отображения запроса нажмите кнопку + и выберите Недавно заблокированные приложения. After the prompt, click the + button and choose Recently blocked apps. Выберите любые приложения, которые необходимо добавить в список разрешенных. Select any of the apps to add them to the allowed list. Кроме того, к приложению можно перейти с этой страницы. You can also browse for an app from this page.

Мы добавили новую функцию для оценки работы службы времени Windows в разделе Производительность и работоспособность устройств. We added a new assessment for the Windows time service to the Device performance & health section. Если мы определим, что время вашего устройства синхронизировано с нашими серверами времени неправильно и служба синхронизации времени отключена, система предоставит вам возможность включить службу. If we detect that your device’s time is not properly synced with our time servers and the time-syncing service is disabled, we’ll provide the option for you to turn it back on.

Мы продолжаем работать над тем, как другие устанавливаемые вами приложения для обеспечения безопасности, отображаются в приложении Безопасность Windows. We’re continuing to work on how other security apps you’ve installed show up in the Windows Security app. Появилась новая страница под названием Поставщики безопасности в разделе Параметры приложения. There’s a new page called Security providers that you can find in the Settings section of the app. Нажмите кнопку Управление поставщиками для просмотра списка всех других поставщиков безопасности (включая антивирусные программы, межсетевой экран и защиту от веб-угроз), работающих на вашем устройстве. Click Manage providers to see a list of all the other security providers (including antivirus, firewall, and web protection) that are running on your device. Здесь можно легко открыть приложения поставщиков или получить дополнительные сведения о способах устранения проблем, о которых сообщает Безопасность Windows. Here you can easily open the providers’ apps or get more information on how to resolve issues reported to you through Windows Security.

Это также означает, что в Безопасности Windows будут отображаться дополнительные ссылки на другие приложения для обеспечения безопасности. This also means you’ll see more links to other security apps within Windows Security. Например, если вы откроете раздел Брандмауэр и защита сети, вы увидите приложения брандмауэра, работающие на вашем устройстве, с разбивкой по типу брандмауэра, то есть доменный, частный и для публичных сетей. For example, if you open the Firewall & network protection section, you’ll see the firewall apps that are running on your device under each firewall type, which includes domain, private, and public networks).

BitLocker BitLocker

Автоматическое принудительное включение для фиксированных жестких дисков Silent enforcement on fixed drives

С помощью политики управления современными устройствами (MDM) BitLocker можно включить автоматически для обычных пользователей, подключенных к Azure Active Directory (AAD). Through a Modern Device Management (MDM) policy, BitLocker can be enabled silently for standard Azure Active Directory (AAD) joined users. В Windows 10 версии 1803 автоматическое шифрование BitLocker было включено для обычных пользователей AAD, тем не менее, требовалось использовать современное оборудование, которое прошло проверку интерфейса проверки безопасности оборудования (HSTI). In Windows 10, version 1803 automatic BitLocker encryption was enabled for standard AAD users, but this still required modern hardware that passed the Hardware Security Test Interface (HSTI). Эта новая функциональная возможность включает шифрование BitLocker через политику даже на устройствах, которые не прошли проверку HSTI. This new functionality enables BitLocker via policy even on devices that don’t pass the HSTI.

Это обновление поставщика служб конфигурации BitLocker, который появился в Windows 10 версии 1703 и использовался Intune и другими службами. This is an update to the BitLocker CSP, which was introduced in Windows 10, version 1703, and leveraged by Intune and others.

Эта функция будет скоро реализована в Olympia Corp в качестве дополнительной функции. This feature will soon be enabled on Olympia Corp as an optional feature.

Доставка политики BitLocker на устройства AutoPilot во время запуска при первом включении компьютера Delivering BitLocker policy to AutoPilot devices during OOBE

Вы можете выбрать алгоритм шифрования, который будет применен к устройствам, поддерживающим автоматическое шифрование BitLocker, чтобы эти устройства не зашифровывали себя сами автоматически с помощью алгоритма по умолчанию. You can choose which encryption algorithm to apply to BitLocker encryption capable devices, rather than automatically having those devices encrypt themselves with the default algorithm. Это позволяет доставить алгоритм шифрования (и другие политики BitLocker, которые должны быть применены до шифрования) до запуска шифрования BitLocker. This allows the encryption algorithm (and other BitLocker policies that must be applied prior to encryption), to be delivered before BitLocker encryption begins.

Например, можно выбрать алгоритм шифрования XTS-AES 256 и применить его к устройствам, которые ранее зашифровывали бы семя сами автоматически с помощью алгоритма XTS-AES 128 по умолчанию во время запуска при первом включении компьютера. For example, you can choose the XTS-AES 256 encryption algorithm, and have it applied to devices that would normally encrypt themselves automatically with the default XTS-AES 128 algorithm during OOBE.

Для этого выполните следующие действия. To achieve this:

- Настройте параметры способа шифрования в профиле Windows 10 Endpoint Protection, выбрав необходимый алгоритм шифрования. Configure the encryption method settings in the Windows 10 Endpoint Protection profile to the desired encryption algorithm.

- Назначьте политику группе устройств Autopilot. Assign the policy to your Autopilot device group.

- ВАЖНО! Эту политику шифрования необходимо назначать устройствам в группе, а не пользователям. IMPORTANT: The encryption policy must be assigned to devices in the group, not users.

- Включите страницу состояния регистрации Autopilot (ESP) для этих устройств. Enable the Autopilot Enrollment Status Page (ESP) for these devices.

- ВАЖНО! Если не включить ESP, политика не будет применена до запуска шифрования. IMPORTANT: If the ESP is not enabled, the policy will not apply before encryption starts.

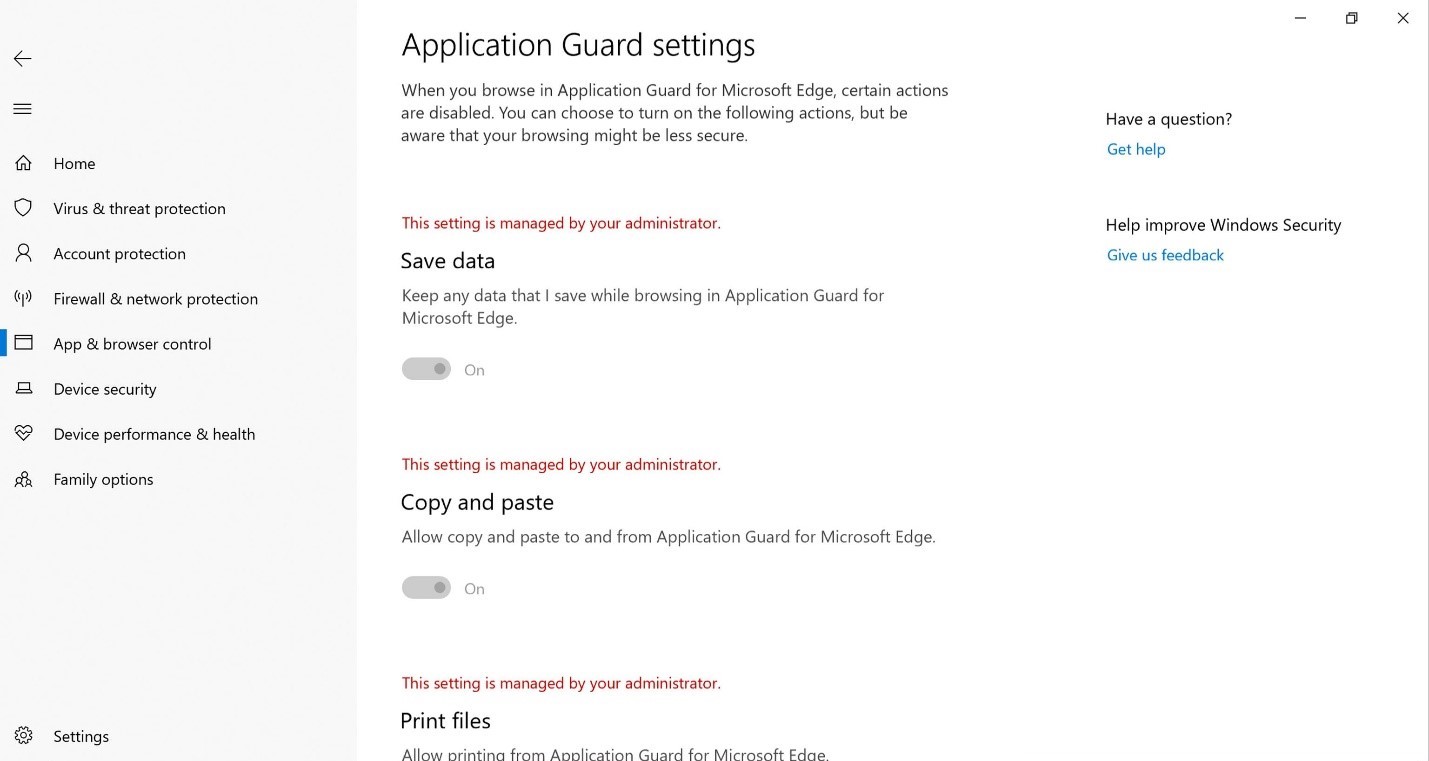

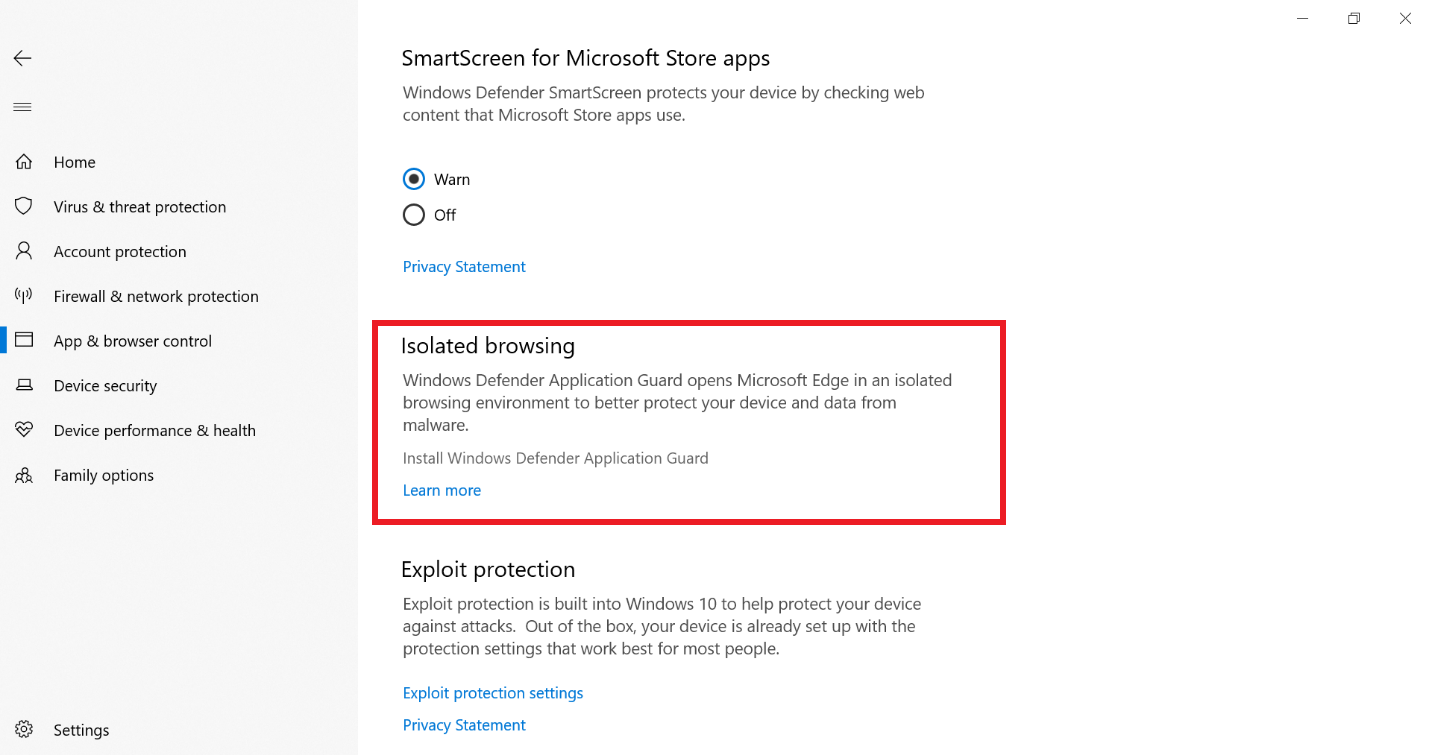

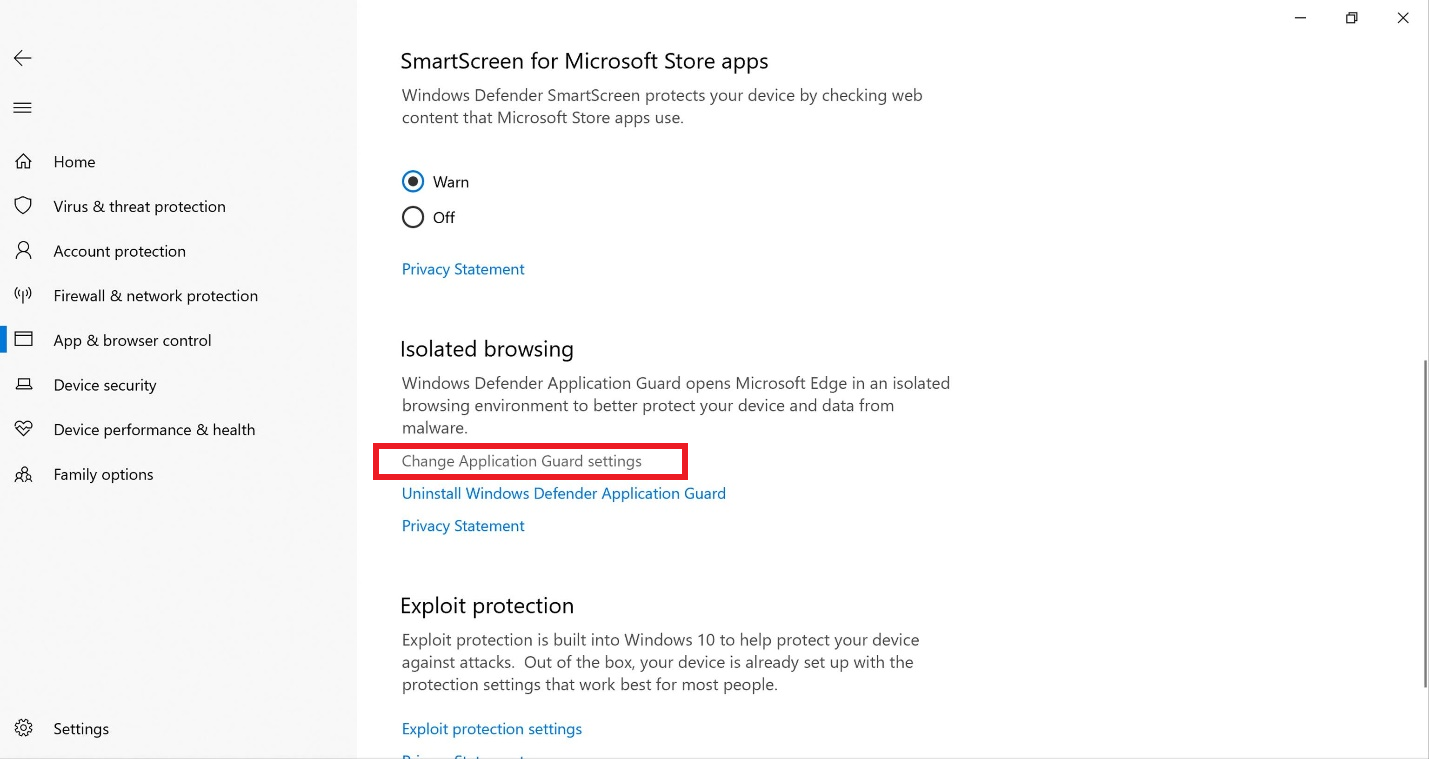

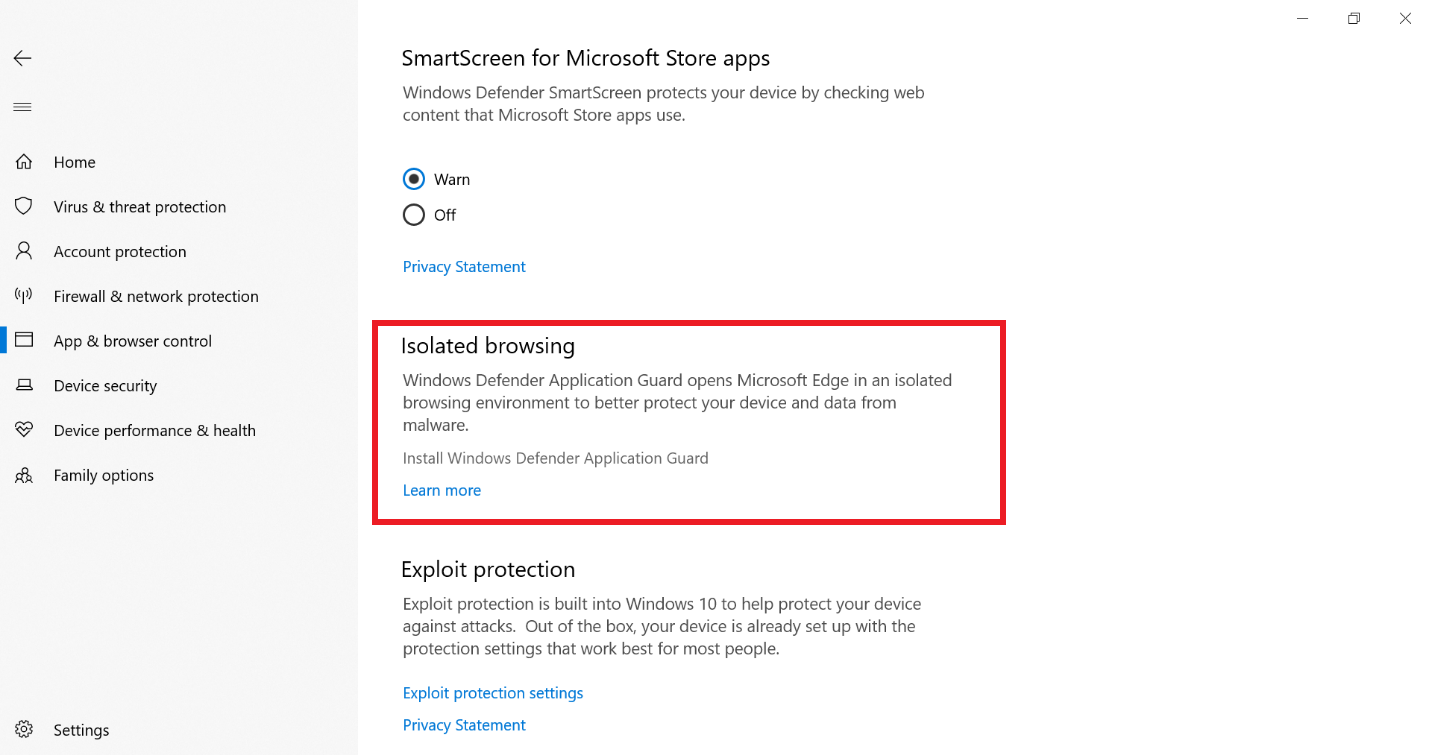

Усовершенствования Application Guard в Защитнике Windows Windows Defender Application Guard Improvements

В этом выпуске в Application Guard в Защитнике Windows (WDAG) добавлен новый пользовательский интерфейс внутри Безопасности Windows. Windows Defender Application Guard (WDAG) introduced a new user interface inside Windows Security in this release. Автономные пользователи теперь могут устанавливать и настраивать параметры Application Guard в Защитнике Windows в «Безопасности Windows» без необходимости в изменении параметров раздела реестра. Standalone users can now install and configure their Windows Defender Application Guard settings in Windows Security without needing to change registry key settings.

Кроме того, пользователи, управляемые с помощью политик предприятия, смогут проверять свои параметры на предмет того, что их администраторы настроили для их компьютеров, чтобы лучше понять поведение Application Guard в Защитнике Windows. Additionally, users who are managed by enterprise policies will be able to check their settings to see what their administrators have configured for their machines to better understand the behavior of Windows Defender Application Guard. Этот новый пользовательский интерфейс повышает общее удобство проверки и администрирования параметров Application Guard в Защитнике Windows для пользователей. This new UI improves the overall experience for users while managing and checking their Windows Defender Application Guard settings. Если устройства отвечают минимальным требованиям, эти параметры будут отображаться в компоненте «Безопасность Windows». As long as devices meet the minimum requirements, these settings will appear in Windows Security. Дополнительные сведения см. в разделе Application Guard в Защитнике Windows в приложении «Безопасность Windows». For more information, see Windows Defender Application Guard inside Windows Security App.

Чтобы оценить эту возможность, выполните следующие действия. To try this:

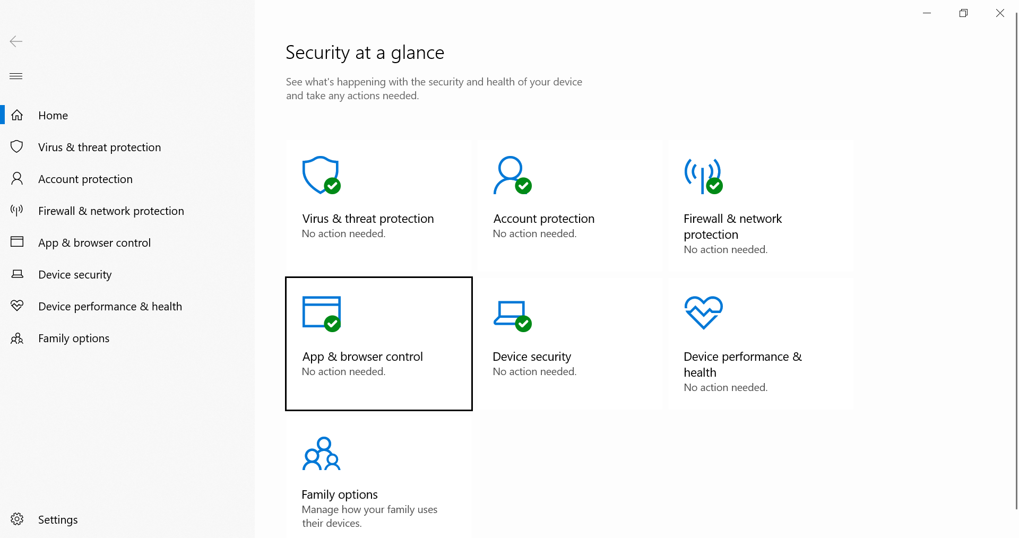

- Перейдите в разделБезопасность Windows и выберите Управление приложениями и браузером. Go toWindows Security and select App & browser control.

- В разделе Изолированный просмотр выберите Установить Application Guard в Защитнике Windows, а затем установите и перезагрузите устройство. Under Isolated browsing, select Install Windows Defender Application Guard, then install and restart the device.

- Выберите Изменить параметры Application Guard. Select Change Application Guard settings.

- Настройте или проверьте параметры Application Guard. Configure or check Application Guard settings.

См. приведенный ниже пример. See the following example:

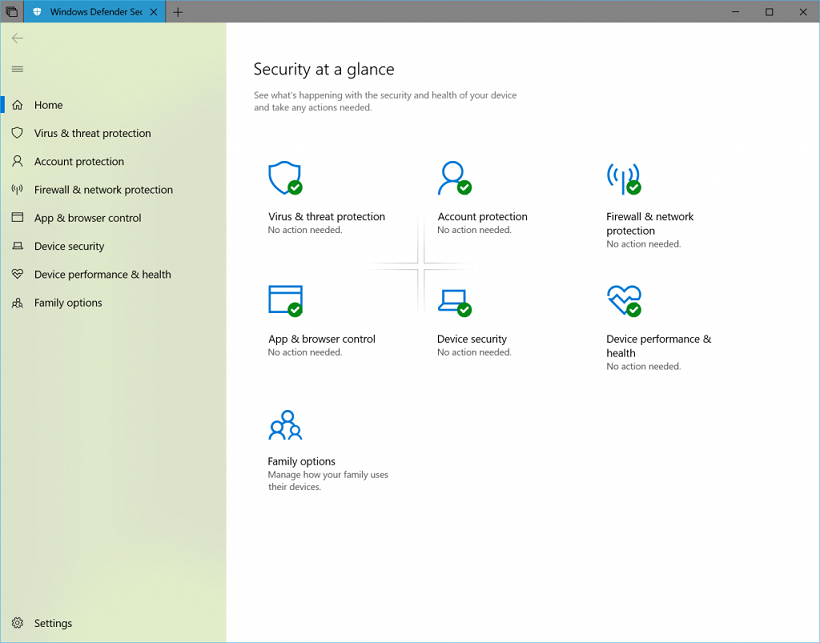

Центр обеспечения безопасности Windows Windows Security Center

Центр безопасности Защитника Windows теперь называется Центр обеспечения безопасности Windows. Windows Defender Security Center is now called Windows Security Center.

Вы по-прежнему можете открыть приложение всеми стандартными способами: просто попросите Кортану открыть центр обеспечения безопасности Windows (WSC) или выберите значок на панели задач. You can still get to the app in all the usual ways – simply ask Cortana to open Windows Security Center(WSC) or interact with the taskbar icon. WSC позволяет управлять всеми функциями безопасности, включая антивирусную программу «Microsoft Defender» и брандмауэр Защитника Windows. WSC lets you manage all your security needs, including Microsoft Defender Antivirus and Windows Defender Firewall.

Теперь, чтобы зарегистрировать антивирусный продукт, служба WSC запрашивает их запуск в качестве защищенного процесса. The WSC service now requires antivirus products to run as a protected process to register. Продукты, в которых этот механизм еще не реализован, не будут отображаться в пользовательском интерфейсе центра обеспечения безопасности Windows и антивирусная программа «Microsoft Defender» будет оставаться включенной параллельно с этими продуктами. Products that have not yet implemented this will not appear in the Windows Security Center user interface, and Microsoft Defender Antivirus will remain enabled side-by-side with these products.

В состав WSC теперь входят всем привычные элементы системы Fluent Design. WSC now includes the Fluent Design System elements you know and love. Вы также заметите, что мы настроили интервалы и заполнение вокруг приложения. You’ll also notice we’ve adjusted the spacing and padding around the app. Теперь размер категорий на главной странице будет динамически изменяться при необходимости освободить место для дополнительных сведений. It will now dynamically size the categories on the main page if more room is needed for extra info. Мы также обновили заголовок окна. В нем будет использоваться цвет элементов при включении этого параметра в разделе Параметры цвета. We also updated the title bar so that it will use your accent color if you have enabled that option in Color Settings.

Брандмауэр Защитника Windows теперь поддерживает процессы подсистемы Windows для Linux (WSL). Windows Defender Firewall now supports Windows Subsystem for Linux (WSL) processes

Определенные правила для процесса WSL в брандмауэре Защитника Windows можно добавлять так же, как и для всех процессов Windows. You can add specific rules for a WSL process in Windows Defender Firewall, just as you would for any Windows process. Кроме того, брандмауэр Защитника Windows теперь поддерживает уведомления для процессов WSL. Also, Windows Defender Firewall now supports notifications for WSL processes. Например, когда средство Linux решит разрешить доступ к порту извне (например, SSH или веб-серверный NGINX), брандмауэр Защитника Windows предложит разрешить доступ так же, как и для процессов Windows, когда порт начинает принимать подключения. For example, when a Linux tool wants to allow access to a port from the outside (like SSH or a web server like nginx), Windows Defender Firewall will prompt to allow access just like it would for a Windows process when the port starts accepting connections. Это было впервые реализовано в сборке 17627. This was first introduced in Build 17627.

Групповые политики Microsoft Edge Microsoft Edge Group Policies

Мы представили новые параметры групповой политики и параметры управления современными устройствами для администрирования Microsoft Edge. We introduced new group policies and Modern Device Management settings to manage Microsoft Edge. Новые политики используются для выполнения следующих действий: включение и отключение полноэкранного режима, печать, отображение панели избранного и сохранение журнала; предотвращение переопределения ошибок сертификатов; настройка кнопки «Домой» и параметров запуска; настройка страницы «Новая вкладка» и URL-адреса кнопки «Домой «, а также управление расширениями. The new policies include enabling and disabling full-screen mode, printing, favorites bar, and saving history; preventing certificate error overrides; configuring the Home button and startup options; setting the New Tab page and Home button URL, and managing extensions. Дополнительные сведения о новых политиках Microsoft Edge. Learn more about the new Microsoft Edge policies.

Credential Guard в Защитнике Windows поддерживается по умолчанию на устройствах с 10S, подсоединенных к AAD. Windows Defender Credential Guard is supported by default on 10S devices that are AAD Joined

Credential Guard в Защитнике Windows — это служба безопасности в Windows 10, разработанная для защиты учетных данных домена Active Directory (AD), чтобы их не могли украсть или неправомерно использовать вредоносные программы на компьютере пользователя. Windows Defender Credential Guard is a security service in Windows 10 built to protect Active Directory (AD) domain credentials so that they can’t be stolen or misused by malware on a user’s machine. Она предназначена для защиты от известных угроз, таких как атаки с передачей хэша и сборщики учетных данных. It is designed to protect against well-known threats such as Pass-the-Hash and credential harvesting.

Компонент Credential Guard в Защитнике Windows всегда был необязательным, но в Windows 10 S эта функция включается по умолчанию при подсоединении компьютера к Azure Active Directory. Windows Defender Credential Guard has always been an optional feature, but Windows 10-S turns this functionality on by default when the machine has been Azure Active Directory joined. Это обеспечивает дополнительный уровень безопасности при подключении к ресурсам домена, которых обычно нет на устройствах с 10 S. This provides an added level of security when connecting to domain resources not normally present on 10-S devices. Обратите внимание, что служба Credential Guard в Защитнике Windows доступна только для устройств в режиме S или с выпусками Windows 10 Корпоративная и для образовательных учреждений. Please note that Windows Defender Credential Guard is available only to S-Mode devices or Enterprise and Education Editions.

Для S-режима в Windows 10 Pro требуется сетевое подключение. Windows 10 Pro S Mode requires a network connection

Теперь сетевое подключение требуется для настройки нового устройства. A network connection is now required to set up a new device. В результате мы удалили пункт «пропустить этот шаг сейчас» на странице настройки сети во время запуска при первом включении компьютера (OOBE). As a result, we removed the “skip for now” option in the network setup page in Out Of Box Experience (OOBE).

Расширенная защита от угроз в Microsoft Defender Microsoft Defender for Endpoint

Служба Расширенной защиты от угроз в Microsoft Defender дополнена многими новыми возможностями. Microsoft Defender for Endpoint has been enhanced with many new capabilities. Дополнительные сведения см. в следующих разделах. For more information, see the following topics:

Аналитика угроз Threat analytics

Threat Analytics — это набор интерактивных отчетов, публикуемых аналитической группой расширенной защиты в Microsoft Defender по мере выявления новых угроз и вирусов. Threat Analytics is a set of interactive reports published by the Microsoft Defender for Endpoint research team as soon as emerging threats and outbreaks are identified. Эти отчеты помогают службам безопасности оценивать влияние угроз на их среду и предоставляют рекомендуемые действия по их локализации, повышению устойчивости организации и предотвращения атак определенного вида. The reports help security operations teams assess impact on their environment and provides recommended actions to contain, increase organizational resilience, and prevent specific threats.

Настраиваемые средства обнаружения угроз Custom detection

С помощью настраиваемых средств обнаружения угроз можно создавать настраиваемые запросы для мониторинга событий в поведении любого типа, например подозрительных и возникающих угроз. With custom detections, you can create custom queries to monitor events for any kind of behavior such as suspicious or emerging threats. Это можно делать, используя возможности расширенного поиска, путем создания пользовательских правил обнаружения. This can be done by leveraging the power of Advanced hunting through the creation of custom detection rules.

Поддержка поставщика управляемых служб безопасности (MSSP) Managed security service provider (MSSP) support

В расширенной защите от угроз в Microsoft Defender реализована поддержка этого сценария за счет интеграции MSSP. Microsoft Defender for Endpoint adds support for this scenario by providing MSSP integration. Интеграция позволяет поставщикам MSSP выполнять следующие действия: осуществлять доступ к порталу Центра безопасности Защитника Windows пользователя MSSP, получать уведомления об электронной почте, а также получать оповещения с помощью средств управления событиями и информацией о безопасности (SIEM). The integration will allow MSSPs to take the following actions: Get access to MSSP customer’s Windows Defender Security Center portal, fetch email notifications, and fetch alerts through security information and event management (SIEM) tools.

Интеграция с Azure Defender Integration with Azure Defender

Расширенная защита от угроз в Microsoft Defender интегрируется с Azure Defender для предоставления исчерпывающего решения для защиты сервера. Microsoft Defender for Endpoint integrates with Azure Defender to provide a comprehensive server protection solution. Благодаря этой интеграции Azure Defender может использовать возможности расширенной защиты от угроз в Microsoft Defender для обеспечения защиты серверов Windows от угроз. With this integration Azure Defender can leverage the power of Microsoft Defender for Endpoint to provide improved threat detection for Windows Servers.

Интеграция с Microsoft Cloud App Security Integration with Microsoft Cloud App Security

Microsoft Cloud App Security использует сигналы расширенной защиты от угроз в Microsoft Defender для прямого мониторинга использования облачных приложений, включая использование неподдерживаемых облачных служб (теневые ИТ-ресурсы) на всех компьютерах, работу которых отслеживает расширенная защита от угроз в Microsoft Defender. Microsoft Cloud App Security leverages Microsoft Defender for Endpoint signals to allow direct visibility into cloud application usage including the use of unsupported cloud services (shadow IT) from all Microsoft Defender for Endpoint monitored machines.

Подключение Windows Server 2019 Onboard Windows Server 2019

Расширенная защита от угроз в Microsoft Defender теперь добавляет поддержку для Windows Server 2019. Microsoft Defender for Endpoint now adds support for Windows Server 2019. Вы сможете подключать Windows Server 2019 таким же способом, как и клиентские компьютеры Windows 10. You’ll be able to onboard Windows Server 2019 in the same method available for Windows 10 client machines.

Подключение предыдущих версий Windows Onboard previous versions of Windows

Вы можете подключить компьютеры с поддерживаемой версией Windows, чтобы они отправляли данные датчику расширенной защиты от угроз в Microsoft Defender. Onboard supported versions of Windows machines so that they can send sensor data to the Microsoft Defender for Endpoint sensor

Облачный буфер обмена Cloud Clipboard

Облачный буфер обмена помогает пользователям копировать содержимое между устройствами. Cloud clipboard helps users copy content between devices. Кроме того, он управляет журналом буфера, чтобы вы могли вставлять старые скопированные данные. It also manages the clipboard history so that you can paste your old copied data. Вы можете получить доступ к нему с помощью сочетания клавиш Windows + V. You can access it by using Windows+V. Настройка облачного буфера обмена: Set up Cloud clipboard:

- Перейдите в раздел Параметры Windows и выберите Системы. Go to Windows Settings and select Systems.

- В меню слева выберите Буфер обмена. On the left menu, click on Clipboard.

- Включите параметр Журнал буфера обмена. Turn on Clipboard history.

- Включите параметр Синхронизация между устройствами. Turn on Sync across devices. Укажите, следует ли автоматически синхронизировать скопированный текст между устройствами. Chose whether or not to automatically sync copied text across your devices.

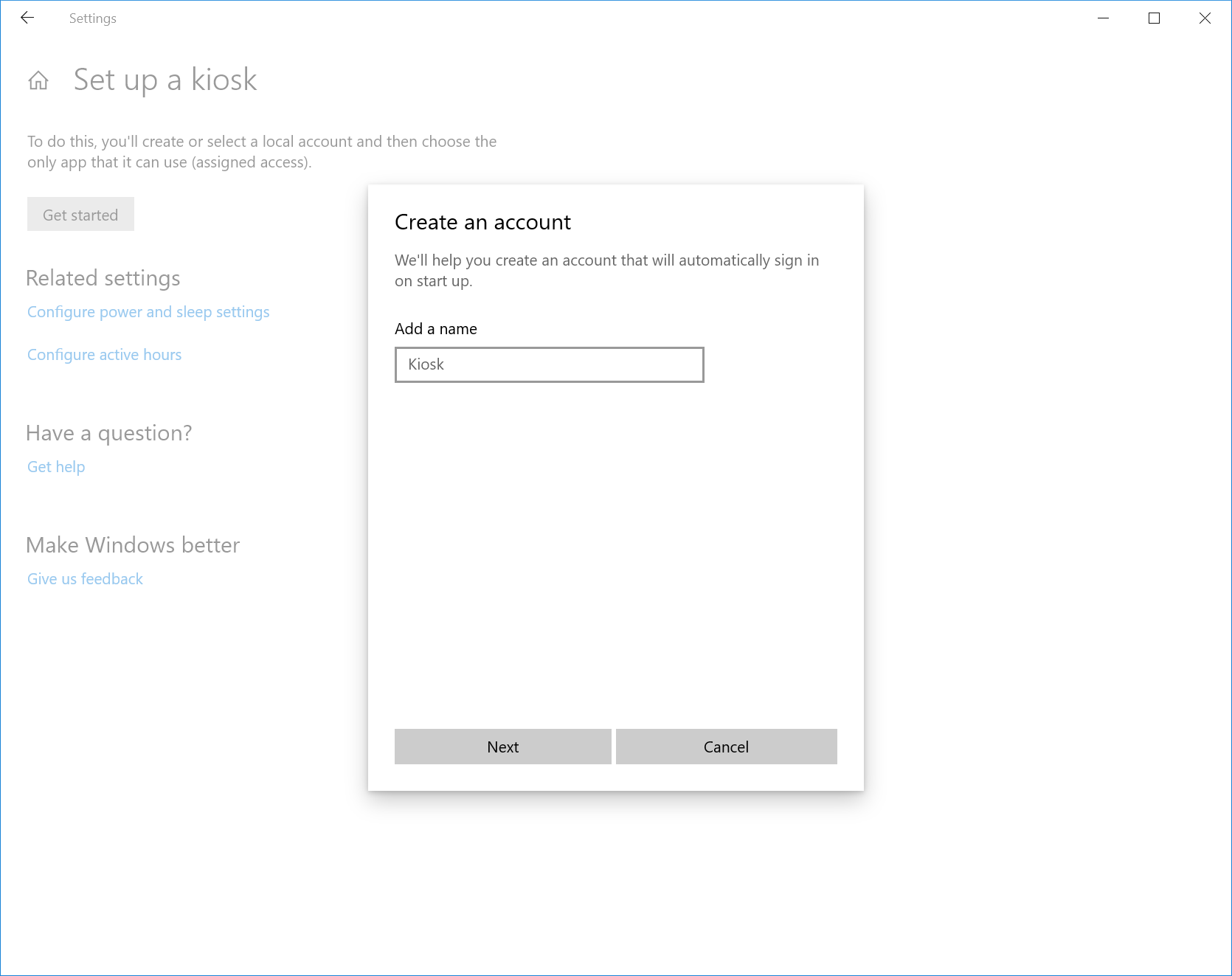

Настройка режима киоска Kiosk setup experience

Мы реализовали упрощенный механизм конфигурации ограниченного доступа в разделе Параметры, который позволяет администраторам легко настраивать компьютер в режиме киоска или цифровой вывески. We introduced a simplified assigned access configuration experience in Settings that allows device administrators to easily set up a PC as a kiosk or digital sign. Эта настройка выполняется с помощью мастера, включая создание учетной записи киоска, вход в которую осуществляется автоматически при запуске устройства. A wizard experience walks you through kiosk setup including creating a kiosk account that will automatically sign in when a device starts.

Чтобы использовать эту функцию, перейдите в раздел Параметры, выполните поиск по запросу ограниченный доступ и откройте страницу Настройка режима киоска. To use this feature, go to Settings, search for assigned access, and open the Set up a kiosk page.

У режима киоска в Microsoft Edge, запущенного для одного приложения с ограниченным доступом, есть два типа киоска. Microsoft Edge kiosk mode running in single-app assigned access has two kiosk types.

- Цифровая/интерактивная вывеска— отображение конкретного веб-сайта во весь экран в режиме InPrivate. Digital / Interactive signage that displays a specific website full-screen and runs InPrivate mode.

- Открытый просмотр веб-страниц— поддержка просмотра веб-страниц на нескольких вкладках в режиме InPrivate с минимальным набором функций. Public browsing supports multi-tab browsing and runs InPrivate mode with minimal features available. Пользователи не могут сворачивать, закрывать или открывать новые окна Microsoft Edge или настраивать их с помощью параметров Microsoft Edge. Users cannot minimize, close, or open new Microsoft Edge windows or customize them using Microsoft Edge Settings. Пользователи могут удалять данные журнала браузера и скачанные файлы, а также перезапускать Microsoft Edge нажатием кнопки Завершить сеанс. Users can clear browsing data and downloads, and restart Microsoft Edge by clicking End session. Администраторы могут настраивать перезапуск Microsoft Edge после периода бездействия. Administrators can configure Microsoft Edge to restart after a period of inactivity.

У режима киоска в Microsoft Edge, запущенного для нескольких приложений с ограниченным доступом, есть два типа киоска. Microsoft Edge kiosk mode running in multi-app assigned access has two kiosk types.

Следующие типы режима киоска Microsoft Edge нельзя настроить с помощью нового мастера упрощенной настройки ограниченного доступа в разделе параметров Windows 10. The following Microsoft Edge kiosk mode types cannot be set up using the new simplified assigned access configuration wizard in Windows 10 Settings.

Открытый просмотр веб-страниц— поддержка просмотра веб-страниц на нескольких вкладках в режиме InPrivate с минимальным набором функций. Public browsing supports multi-tab browsing and runs InPrivate mode with minimal features available. В этой конфигурации Microsoft Edge может быть одним из многих доступных приложений. In this configuration, Microsoft Edge can be one of many apps available. Пользователей могут закрывать и открывать несколько окон в режиме InPrivate. Users can close and open multiple InPrivate mode windows.

Обычный режим— в нем запускается полная версия Microsoft Edge, тем не менее, некоторые функции могут не работать в зависимости от того, какие приложения настроены в режиме ограниченного доступа. Normal mode runs a full version of Microsoft Edge, although some features may not work depending on what apps are configured in assigned access. Например, если Microsoft Store не настроен, пользователи не могут скачивать книги. For example, if the Microsoft Store is not set up, users cannot get books.

Дополнительные сведения см. в разделе Режим киоска Microsoft Edge. Learn more about Microsoft Edge kiosk mode.

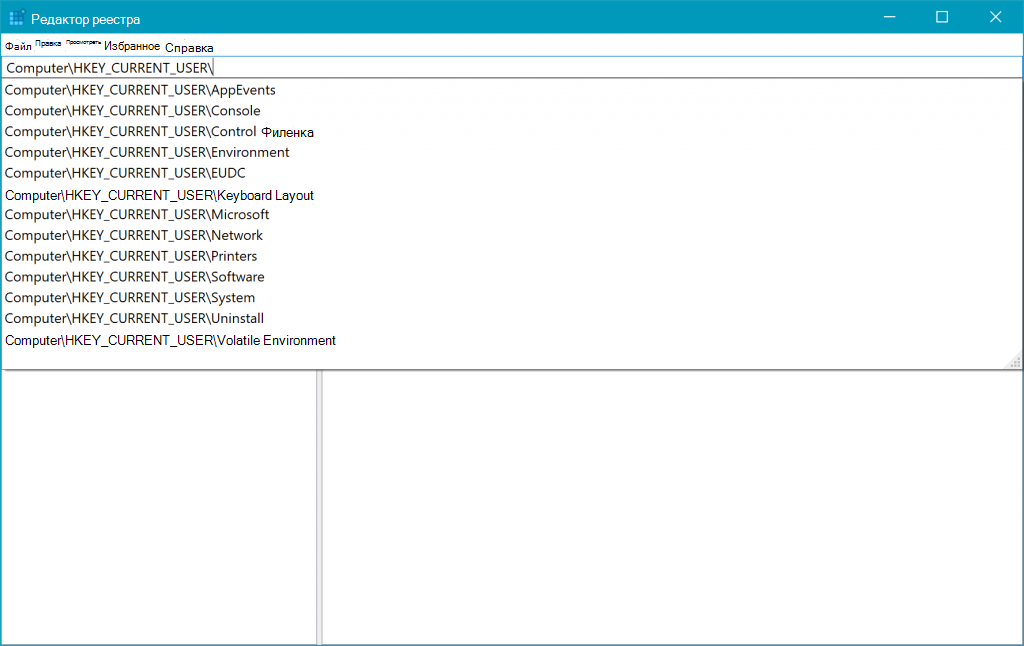

Улучшения редактора реестра Registry editor improvements

Мы добавили раскрывающийся список, отображающийся по мере ввода текста, в котором отображаются слова-подсказки для автозаполнения. We added a dropdown that displays as you type to help complete the next part of the path. Можно также нажать сочетание клавиш Ctrl + Backspace, чтобы удалить последнее слово, и Ctrl + Delete для удаления следующего слова. You can also press Ctrl + Backspace to delete the last word, and Ctrl + Delete to delete the next word.

Более быстрый вход на общий компьютер с Windows 10 Faster sign-in to a Windows 10 shared pc

У вас есть общие устройства, развернутые в вашей организации? Do you have shared devices deployed in your work place? Функция Быстрый вход позволяет пользователям мгновенно выполнять вход на общие компьютеры с Windows 10. Fast sign-in enables users to sign in to a shared Windows 10 PC in a flash!

Чтобы включить функцию быстрого входа, выполните следующие действия. To enable fast sign-in:

Настройте общее или гостевое устройство с Windows 10, версия 1809. Set up a shared or guest device with Windows 10, version 1809.

Настройте включение быстрого входа в поставщике служб конфигурации политики, а также в политиках проверки подлинности и политике EnableFastFirstSignIn. Set the Policy CSP, and the Authentication and EnableFastFirstSignIn policies to enable fast sign-in.

Войдите в общий компьютер сот своей учетной записью. Sign-in to a shared PC with your account. Вы заметите разницу! You’ll notice the difference!

Это частная ознакомительная версия функции. Она не предназначена и не рекомендована для решения производственных задач. This is a private preview feature and therefore not meant or recommended for production purposes.

Веб-вход в Windows 10 Web sign-in to Windows 10

Это частная ознакомительная версия функции. Она не предназначена и не рекомендована для решения производственных задач. This is a private preview feature and therefore not meant or recommended for production purposes.

До недавнего времени процесс входа в Windows поддерживал использование только федеративных удостоверений Active Directory или других поставщиков, которые поддерживают протокол WS-Fed. Until now, Windows logon only supported the use of identities federated to ADFS or other providers that support the WS-Fed protocol. Мы представляем «веб-вход» — новый способ входа на компьютер с Windows. We are introducing “web sign-in,” a new way of signing into your Windows PC. Веб-вход реализует поддержку входа в систему Windows для федеративных поставщиков, отличных от ADFS (например, SAML). Web Sign-in enables Windows logon support for non-ADFS federated providers (e.g.SAML).

Чтобы попробовать веб-вход на практике, выполните следующие действия. To try out web sign-in:

Присоедините компьютер с Windows 10 к Azure AD. Azure AD Join your Windows 10 PC. (Веб-вход поддерживается только на компьютерах, присоединенных к Azure AD.) (Web sign-in is only supported on Azure AD Joined PCs).

Настройте включение веб-входа в поставщике служб конфигурации политики, а также в политиках проверки подлинности и политике EnableWebSignIn. Set the Policy CSP, and the Authentication and EnableWebSignIn polices to enable web sign-in.

На экране блокировки выберите веб-вход в разделе «Параметры входа». On the lock screen, select web sign-in under sign-in options.

Чтобы продолжить, нажмите кнопку «Войти». Click the “Sign in” button to continue.

Это частная ознакомительная версия функции. Она не предназначена и не рекомендована для решения производственных задач. This is a private preview feature and therefore not meant or recommended for production purposes.

Приложение «Ваш телефон» Your Phone app

Пользователям телефонов с Android теперь не нужно отправлять фотографии по электронной почте самим себе. Android phone users, you can finally stop emailing yourself photos. Приложение «Ваш телефон» обеспечивает мгновенный доступ на компьютере к вашим последним фотографиям, сделанным на устройстве с Android. With Your Phone you get instant access to your Android’s most recent photos on your PC. Перетащите фотографию из приложения «Ваш телефон» на компьютер, после чего вы сможете копировать и редактировать фотографию, а также сопровождать ее текстом. Drag and drop a photo from your phone onto your PC, then you can copy, edit, or ink on the photo. Попробуйте сделать это, открыв приложение Ваш телефон. Try it out by opening the Your Phone app. Вы получите SMS со ссылкой для скачивания приложения от корпорации Майкрософт на свой телефон. You’ll receive a text with a link to download an app from Microsoft to your phone. Устройства Android 7.0 и более поздних версий с функциями Ethernet или Wi-Fi и безлимитным тарифным планом совместимы с приложением Ваш телефон. Android 7.0+ devices with ethernet or Wi-Fi on unmetered networks are compatible with the Your Phone app. Для компьютеров, привязанных к китайскому региону, поддержка служб приложения Ваш телефон будет добавлена в будущем. For PCs tied to the China region, Your Phone app services will be enabled in the future.

Пользователям iPhone приложение Ваш телефон также помогает привязать телефон к компьютеру. For iPhone users, Your Phone app also helps you to link your phone to your PC. Просматривайте веб-сайты на телефоне, а затем мгновенно отправляйте веб-страницы на свой компьютер, чтобы продолжить делать на нем то, на чем вы остановились— читать, смотреть видео или просматривать веб-сайты— со всеми преимуществами большого экрана. Surf the web on your phone, then send the webpage instantly to your computer to continue what you’re doing–-read, watch, or browse— with all the benefits of a bigger screen.

Если закрепить приложение на рабочем столе, вы сможете переходить к приложению Ваш телефон напрямую и осуществлять быстрый доступ к содержимому своего телефона. The desktop pin takes you directly to the Your Phone app for quicker access to your phone’s content. Можно также перейти в список всех приложений в меню «Пуск» или с помощью клавиши Windows найти приложение Ваш телефон. You can also go through the all apps list in Start, or use the Windows key and search for Your Phone.

Беспроводная проекция Wireless projection experience

Пользователи сообщали, что им сложно определить, когда выполняется проекция по беспроводной сети, и как завершить сеанс при его запуске из проводника или приложения. One of the things we’ve heard from you is that it’s hard to know when you’re wirelessly projecting and how to disconnect your session when started from file explorer or from an app. В Windows 10, версия 1809, при запуске сеанса в верхней части экрана отображается баннер управления (похожий на тот, который пользователи видят при использовании удаленного рабочего стола). In Windows 10, version 1809, you’ll see a control banner at the top of your screen when you’re in a session (just like you see when using remote desktop). Этот баннер сообщает о состоянии подключения, позволяет быстро отключаться или повторно подключаться к тому же приемнику, а также позволяет настроить подключение в зависимости от того, какие действия вы выполняете. The banner keeps you informed of the state of your connection, allows you to quickly disconnect or reconnect to the same sink, and allows you to tune the connection based on what you are doing. Эта настройка выполняется в разделе Параметры для оптимизации межэкранной задержки на основе одного из трех режимов: This tuning is done via Settings, which optimizes the screen-to-screen latency based on one of the three modes:

- Режим игры сводит к минимуму межэкранную задержку, чтобы можно было играть по беспроводному подключению Game mode minimizes the screen-to-screen latency to make gaming over a wireless connection possible

- Видеорежим используется для увеличения межэкранной задержки, что обеспечивает плавное воспроизведение видео на большом экране Video mode increases the screen-to-screen latency to ensure the video on the big screen plays back smoothly

- Режим максимальной производительности обеспечивает баланс между режимом игры и видеорежимом. В этом режиме достаточно гибкая межэкранная задержка позволяет обеспечить плавность ввода текста и минимальное прерывание видео. Productivity modes strikes a balance between game mode and video mode; the screen-to screen-latency is responsive enough that typing feels natural, while ensuring videos don’t glitch as often.

Удаленный рабочий стол с функцией биометрии Remote Desktop with Biometrics

Пользователи Azure Active Directory и Active Directory, работающие с Windows Hello для бизнеса, могут использовать биометрические данные для проверки подлинности при подключении к сеансу удаленного рабочего стола. Azure Active Directory and Active Directory users using Windows Hello for Business can use biometrics to authenticate to a remote desktop session.

Чтобы приступить к работе, войдите на устройство с помощью Windows Hello для бизнеса. To get started, sign into your device using Windows Hello for Business. Откройте Подключение к удаленному рабочему столу (mstsc.exe), введите имя компьютера, к которому необходимо подключиться, и нажмите кнопку Подключение. Bring up Remote Desktop Connection (mstsc.exe), type the name of the computer you want to connect to, and click Connect. Windows запоминает ваш вход с помощью Windows Hello для бизнеса и автоматически выбирает Windows Hello для бизнеса для проверки подлинности при подключении к сеансу RDP. Windows remembers that you signed using Windows Hello for Business, and automatically selects Windows Hello for Business to authenticate you to your RDP session. Можно также щелкнуть Дополнительные варианты, чтобы выбрать другие учетные данные. You can also click More choices to choose alternate credentials. Windows использует распознавания лиц для проверки подлинности при подключении к сеансу RDP на сервере Windows Server 2016 Hyper-V. Windows uses facial recognition to authenticate the RDP session to the Windows Server 2016 Hyper-V server. Вы можете продолжить использование Windows Hello для бизнеса в удаленном сеансе, но будет необходимо вводить PIN-код. You can continue to use Windows Hello for Business in the remote session, but you must use your PIN.

См. приведенный ниже пример. See the following example: