- Как использовать команду nmap

- Установка Nmap

- Установка Nmap в Ubuntu и Debian

- Установка Nmap на CentOS и Fedora

- Установка Nmap на macOS

- Установка Nmap в Windows

- Использование Nmap

- Указание целевых хостов

- Указание и сканирование портов

- Ping сканирование

- Отключение разрешения DNS-имен

- Определение ОС, служб и версий

- Вывод Nmap

- Механизм сценариев Nmap

- Заключение

- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Сканер портов под Windows

- Как указать Цель в Zenmap (Nmap)

- Что означают Профили в Zenmap

- Результаты сканирования

- Использование Nmap на Windows в командной строке

- Заключение

- Связанные статьи:

- Рекомендуется Вам:

- 2 комментария to Сканер портов под Windows

Как использовать команду nmap

Nmap — это мощный инструмент сетевого сканирования для аудита безопасности и тестирования на проникновение. Это один из основных инструментов, используемых администраторами сети для устранения проблем с подключением к сети и сканирования портов .

Nmap также может определять Mac-адрес, тип ОС , версию службы и многое другое.

В этой статье объясняются основы того, как использовать команду nmap для выполнения различных сетевых задач.

Установка Nmap

Nmap — это многоплатформенная программа, которую можно установить во всех основных операционных системах. Первоначально он был выпущен как инструмент только для Linux, а позже был перенесен на другие системы, такие как BSD, Windows и macOS.

Если вы предпочитаете графический интерфейс, а не командную строку, Nmap также имеет графический пользовательский интерфейс под названием Zenmap.

Официальные бинарные пакеты доступны для загрузки со страницы загрузки Nmap.

Процедура установки проста и зависит от вашей операционной системы.

Установка Nmap в Ubuntu и Debian

Nmap доступен из репозиториев Ubuntu и Debian по умолчанию. Чтобы установить его, запустите:

Установка Nmap на CentOS и Fedora

На CentOS и других производных от Red Hat запускаются:

Установка Nmap на macOS

Пользователи macOS могут установить Nmap, загрузив установочный пакет «.dmg» с сайта Nmap или через Homebrew:

Установка Nmap в Windows

Версия Nmap для Windows имеет некоторые ограничения и, как правило, немного медленнее, чем версия для UNIX.

Самый простой вариант установки Nmap в Windows — это загрузить и запустить самоустанавливающийся exe-файл.

Вы можете запустить Nmap в Windows либо из командной строки, либо запустив программу Zenmap. Для получения дополнительной информации о том, как использовать Nmap в Windows, ознакомьтесь с инструкциями по использованию после установки.

Использование Nmap

Nmap обычно используется для аудита сетевой безопасности, отображения сети, определения открытых портов и поиска сетевых устройств.

Упрощенный синтаксис команды nmap выглядит следующим образом:

Самый простой пример использования Nmap — сканирование одной цели от имени обычного пользователя без указания каких-либо параметров:

При вызове от имени пользователя без полномочий root, у которого нет прав на использование сырых пакетов, nmap запускает сканирование TCP-соединения. Параметр -sT по умолчанию включен в непривилегированном режиме.

Вывод будет выглядеть примерно так, включая основную информацию о сканировании и список открытых и отфильтрованных TCP-портов.

Самым популярным вариантом сканирования является TCP SYN scan ( -sS ), который быстрее, чем вариант подключения, и работает со всеми совместимыми стеками TCP.

-sS включается по умолчанию, когда nmap вызывает пользователь с административными привилегиями:

Для более подробного вывода используйте увеличение детализации с помощью -v или -vv :

Чтобы выполнить сканирование UDP, вызовите команду с параметром ( -sU) от имени пользователя root:

Для получения полного списка методов сканирования портов посетите страницу документации Nmap.

Nmap также поддерживает адреса IPv6. Чтобы указать хост IPv6, используйте опцию -6 :

Указание целевых хостов

Nmap рассматривает все аргументы, которые не являются опциями, как целевые хосты.

Аргументы считаются вариантами, если они начинаются с одинарного или двойного тире ( — , — ).

Самый простой вариант — передать один или несколько целевых адресов или доменных имен:

Вы можете использовать нотацию CIDR, чтобы указать диапазон сети:

Чтобы указать диапазон октетов, используйте символ тире. Например, для сканирования 192.168.10.1, 192.168.11.1и 192.168.12.1:

Другой символ, который вы можете использовать для указания целей, — это запятая. Следующая команда нацелена на те же хосты, что и предыдущая:

Вы можете комбинировать все формы:

Чтобы убедиться, что вы указали правильные хосты перед сканированием, используйте параметр сканирования списка ( -sL ), который перечисляет только цели без запуска сканирования:

Если вы хотите исключить цели, которые включены в указанный вами диапазон, используйте опцию —exclude :

Указание и сканирование портов

По умолчанию Nmap выполняет быстрое сканирование 1000 самых популярных портов. Это не первые 1000 последовательных портов, а 1000 наиболее часто используемых портов в диапазоне от 1 до 65389.

Для поиска всех портов с 1 по 65535 используйте опцию -p :

Каждый порт может находиться в одном из следующих состояний:

- open — программа, запущенная на порту, отвечает на запрос.

- closed — на порту не работает ни одна программа, и хост отвечает на запросы.

- filtered — хост не отвечает на запрос.

Порты и диапазоны портов указываются с помощью опции -p .

Например, чтобы просканировать только порт 443, вы должны использовать следующую команду:

Чтобы указать более одного порта, разделите целевые порты запятой:

Диапазоны портов можно указать с помощью символа тире. Например, чтобы просканировать все порты UDP в диапазоне от 1 до 1024, вы должны запустить:

Порты также можно указать с помощью имени порта. Например, для поиска порта 22, ssh, вы можете использовать:

Ping сканирование

Чтобы выполнить ping-сканирование или обнаружение хоста, вызовите команду nmap с опцией -sn :

Эта опция указывает Nmap только на обнаружение сетевых хостов, а не на сканирование портов. Это полезно, когда вы хотите быстро определить, какой из указанных хостов запущен и работает.

Отключение разрешения DNS-имен

По умолчанию Nmap выполняет обратное разрешение DNS для каждого обнаруженного хоста, что увеличивает время сканирования.

При сканировании больших сетей рекомендуется отключить разрешение обратного DNS и ускорить сканирование. Для этого вызовите команду с опцией -n :

Определение ОС, служб и версий

Nmap может обнаружить операционную систему удаленного хоста с помощью снятия отпечатков стека TCP/IP. Чтобы запустить обнаружение ОС, вызовите команду с опцией -O :

Если Nmap может обнаружить ОС хоста, он напечатает что-то вроде следующего:

Обычно системные службы прослушивают стандартные порты, которые хорошо известны и зарезервированы для них. Например, если порт 22, соответствующий службе SSH, открыт, вы предполагаете, что на хосте работает SSH-сервер. Однако вы не можете быть абсолютно уверены, потому что люди могут запускать службы на любых портах, которые им нужны.

Благодаря обнаружению службы и версии Nmap покажет вам, какая программа прослушивает порт и версию программы.

Для поиска службы и версии используйте опцию -sV :

Вы также можете сканировать ОС, версии и запускать traceroute с помощью одной команды, используя параметр -A :

Вывод Nmap

По умолчанию Nmap выводит информацию на стандартный вывод (stdout).

Если вы сканируете большую сеть или нуждаетесь в информации для дальнейшего использования, вы можете сохранить результат в файл.

Nmap предоставляет несколько типов вывода. Чтобы сохранить вывод в нормальном формате, используйте параметр, за которым следует имя файла -oN :

Самый популярный вариант — сохранить вывод в формате XML. Для этого воспользуйтесь опцией -oX :

Еще один полезный формат — вывод grepable, который можно анализировать с помощью стандартных инструментов Unix, таких как grep , awk и cut . Вывод grepable указывается с опцией -oG :

Механизм сценариев Nmap

Одна из самых мощных функций Nmap — это скриптовый движок. Nmap поставляется с сотнями скриптов , и вы также можете писать свои собственные скрипты на языке Lua.

Вы можете использовать скрипты для обнаружения вредоносных программ и бэкдоров, выполнения атак методом перебора и т.д.

Например, чтобы проверить, скомпрометирован ли данный хост, вы можете использовать:

Заключение

Nmap — это инструмент с открытым исходным кодом, который в основном используется администраторами сети для обнаружения узлов и сканирования портов.

Обратите внимание, что в некоторых странах сканирование сетей без разрешения является незаконным.

Если у вас есть вопросы или замечания, пожалуйста, оставьте комментарий ниже.

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Сканер портов под Windows

Если вам нужно из Windows просканировать порты компьютеров и устройств в локальной сети или в Интернете, то одним из лучших вариантов является связка Nmap и Zenmap (графический интерфейс для Nmap).

Nmap имеет большое количество опций сканирования, а графический интерфейс Zenmap делает использование программы крайне простым.

Возможности Nmap включают:

- сканирование портов

- определение операционной системы удалённого хоста

- определение служб, программного обеспечения и их версий на удалённом хосте

С помощью скриптов Nmap можно проверять удалённые хосты на наличие уязвимостей, на слабые пароли, собирать определённую информацию, искать службы, позволяющие анонимный вход и выполнять другие задачи, связанные с действиями администратора сети или тестера на проникновение.

Чтобы скачать программу для сканирования портов перейдите на страницу загрузки Nmap: https://nmap.org/download.html. Найдите там ссылку на .exe файл. Увидеть все доступные для загрузки файлы можно здесь: https://nmap.org/dist/

Запустите скаченный установщик Nmap, кроме основной программы он также установит несколько компонентов, которые необходимы для работы Nmap в Windows.

Когда всё будет готово, на рабочем столе появится ярлык программы:

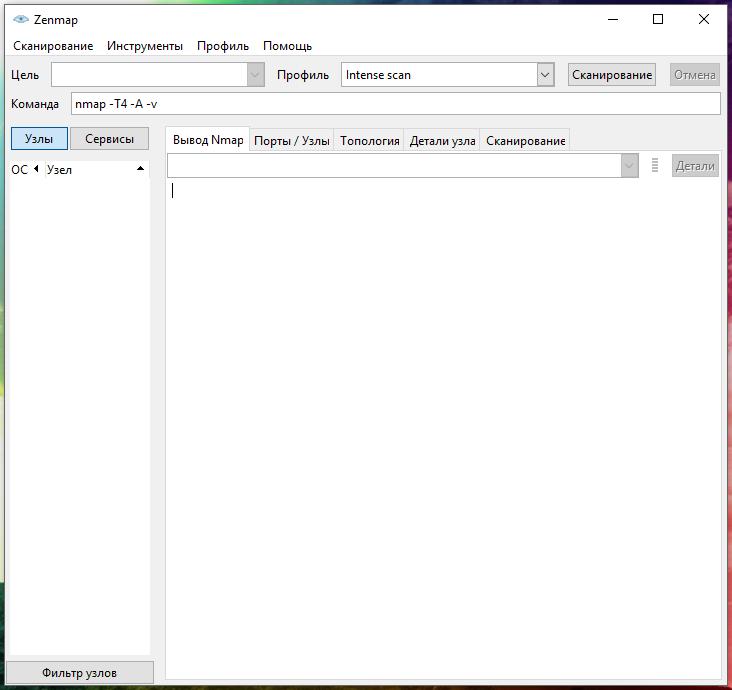

Основное окно программы выглядит так:

В поле Цель нужно указать адрес сайта (URL), IP или диапазон IP адресов для сканирования.

В поле Профиль из выпадающего списка нужно выбрать желаемый профиль.

Как указать Цель в Zenmap (Nmap)

Адреса сайтов следует указывать без протокола, например:

Неправильной было бы указание вида https://mi-al.ru

IP адреса можно указывать по-одному, например, 192.168.0.1; используя адресацию CIDR, например, 192.168.0.1/24; а также указывая диапазоны в одном или нескольких октетах, например, 192.168.0.1-100, или 192.160-170.50-100.1

Что означают Профили в Zenmap

Профили в главном окне Zenmap – это набор опций типичных сканирований. Рассмотрим все профили Zenmap.

- Intense scan (Интенсивное сканирование)

Интенсивное всестороннее сканирование. Опция -A включает сразу несколько других опций: определение версии ОС (-O), определение версий запущенных служб (-sV), сканирование с использованием скриптов (-sC) и трассировку (—traceroute). Без привилегий администратора запускается только определение версии и сканирование с помощью скриптов. Это считается интрузивным (навязчивым) сканированием.

- Intense scan plus UDP (Интенсивное сканирование плюс UDP)

Делает определение ОС (-O), определение версий (-sV), сканирование с помощью скриптов (-sC) и трассировку (—traceroute) в дополнение к сканированию портов TCP и UDP.

- Intense scan, all TCP ports (Интенсивное сканирование, все TCP порты)

Сканирует все TCP порты, затем делает определение ОС (-O), определение версий (-sV), сканирование скриптами (-sC) и трассировку (—traceroute).

- Intense scan, no ping (Интенсивное сканирование без пинга)

Выполняет интенсивное сканирование без предварительной проверки, работают ли цели. Это может быть полезным, когда цели игнорируют обычные зондирования для обнаружения хостов.

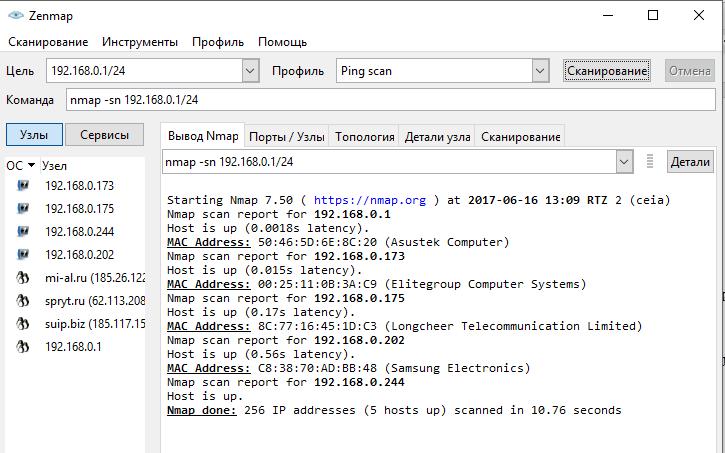

- Ping scan (Пинг)

Это сканирование только определяет, какие цели работают и не выполняет сканирование портов.

- Quick scan (Быстрое сканирование)

Это сканирование быстрее обычного сканирования, поскольку оно использует агрессивный шаблон тайминга и сканирует меньше портов.

- Quick scan plus (Быстрое сканирование плюс)

Быстрое сканирование, плюс определение ОС

- Quick traceroute (Быстрая трассировка)

Трассирует пути до целей без выполнения полного сканирования их портов.

- Regular scan (Обычное сканирование)

Базовое сканирование без дополнительных опций.

- Slow comprehensive scan (Медленное всестороннее сканирование)

Это всестороннее, медленное сканирование. Сканируется каждый TCP и UDP порт. Выполняется определение ОС (-O), определение версии (-sV), сканирование скриптами (-sC) и трассировка (—traceroute). Отправляется множество запросов зондирования для обнаружения хостов. Это очень интрузивное сканирование.

Например, если я хочу узнать, какие узлы подсети пингуются, то я выбираю профиль Ping scan.

С помощью удобного редактора профиля вы можете редактировать и создавать новые профили.

Хотя использование редактора профиля содержит описание выполняемых действий и, следовательно, не требует знания опций Nmap, для более глубокого понимания программы вы можете познакомиться с описанием всех опций Nmap на странице https://kali.tools/?p=1317

Если вы хотите просканировать все TCP порты, то укажите цель и в качестве команды введите nmap -p 1-65535

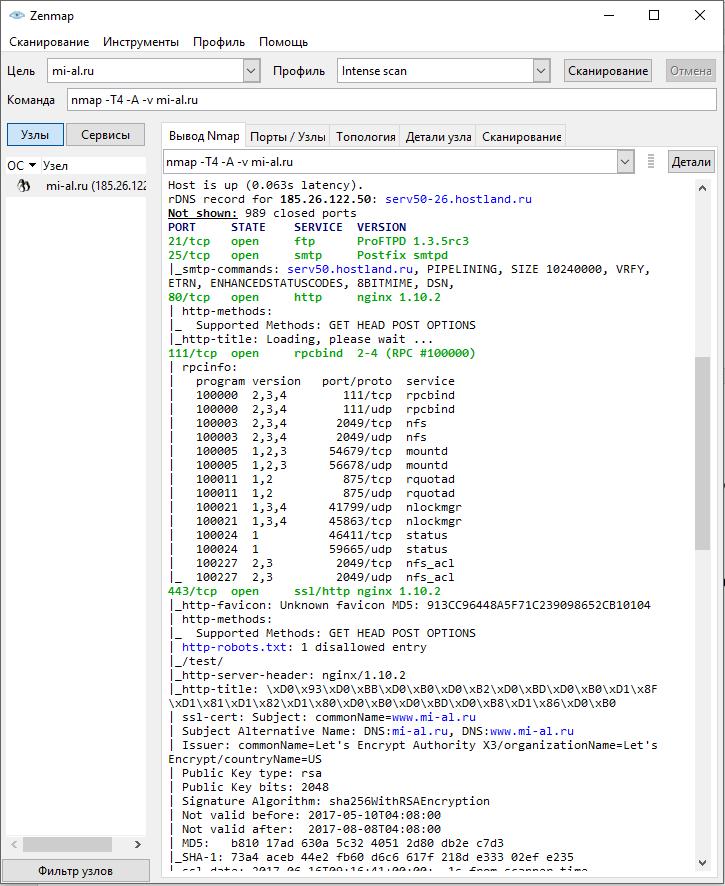

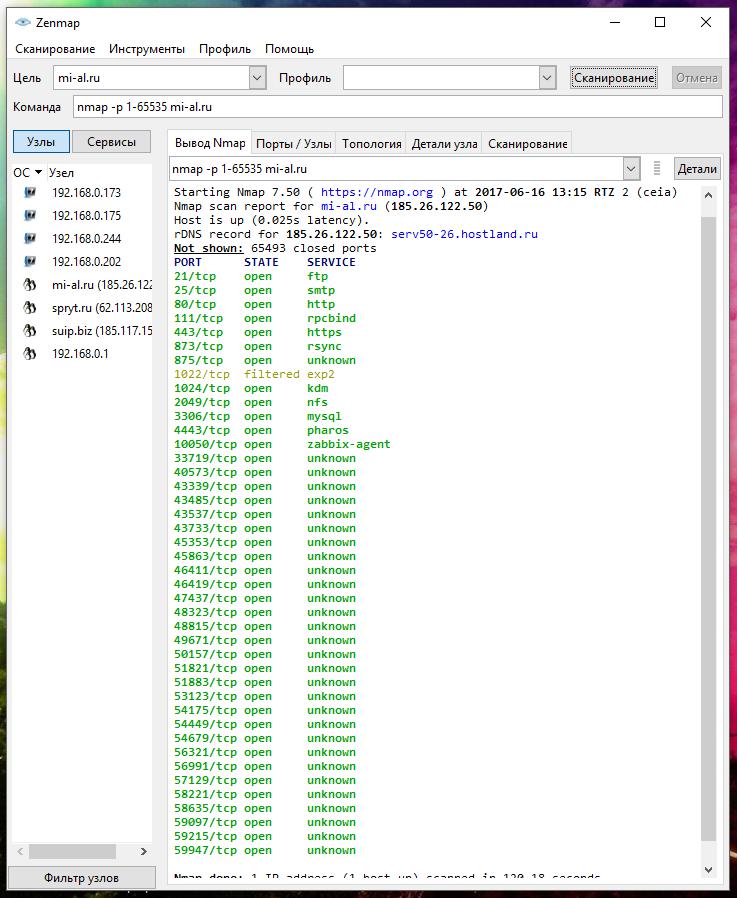

Результаты сканирования

Результаты, полученные при последнем сканировании видны во вкладке Вывод Nmap. В левой части вы можете переключаться между Узлами и Сервисами. При клике на определённый узел, вы увидите предыдущие результаты сканирования. При клике на сервис, вы увидите узлы, на которых данных сервис был обнаружен:

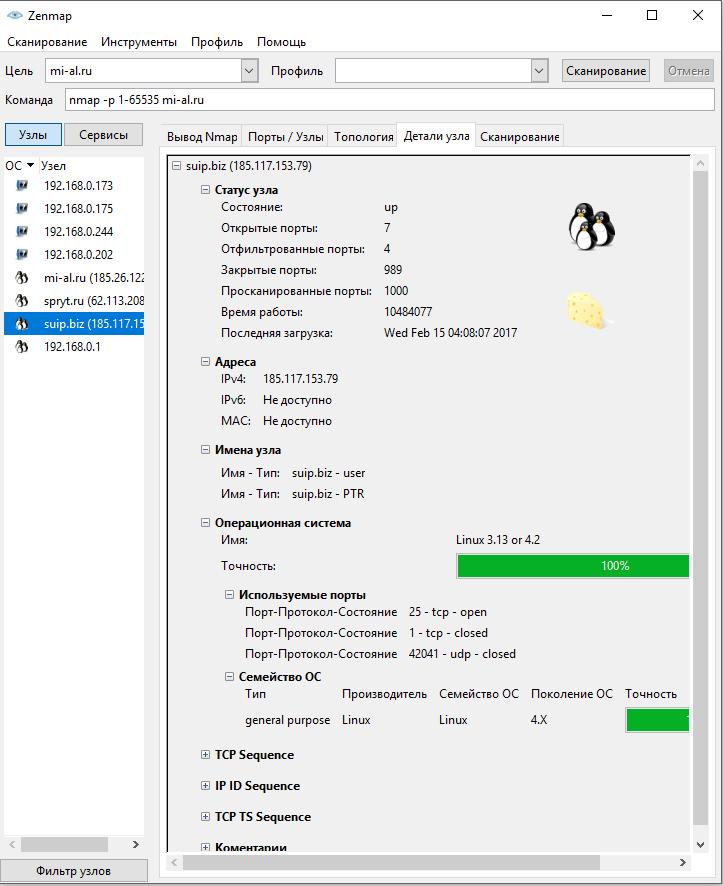

Для просмотра обобщённой информации по узлу, кликните на него и выберите вкладку Детали узла:

Во вкладке Топология вы увидите информацию о связях между просканированными/обнаруженными узлами:

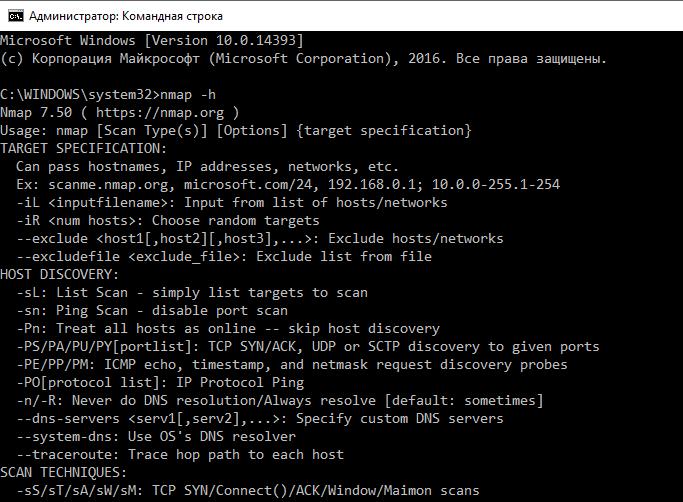

Использование Nmap на Windows в командной строке

Если вам нужна консольная версия Nmap, то вы можете использовать её на Windows точно также, как и на Linux. При установке Nmap добавляет в переменные окружения путь до исполнимого файла Nmap, поэтому в командной строке вам достаточно указать имя программы:

Если вы не использовали установщик, а скачали zip-архив, то в нём отсутствует графический интерфейс. Также вам самостоятельно нужно установить Npcap и Microsoft Visual C++ 2013 Redistributable Package.

Заключение

Программа Nmap позволяет из Windows проводить сканирование компьютеров и других устройств на наличие открытых портов. Также она способна определять запущенные на удалённом хосте службы, их версию.

Графический интерфейс позволяет упростить использование программы, но для получения навыков по различным техникам сканирования рекомендуется ознакомиться со всеми опциями программы.

Кроме своих основных функций – сканирование портов и определение версий установленного ПО – скрипты Nmap позволяют выполнять различные другие задачи, в том числе проверять на наличие уязвимостей, слабые пароли, выполнять сбор информации.

Связанные статьи:

- Трассировка сетевого маршрута (100%)

- Уроки по Nmap. Урок 1: Для чего нужен Nmap, что нового в версии 7, примеры опций (92%)

- Уроки по Nmap. Урок 2: Примеры сбора информации скриптами NSE (92%)

- Поиск и брут-форс служб на нестандартных портах (92%)

- Как узнать MAC-адрес и Как по MAC-адресу узнать производителя (79.9%)

- Продвинутое слежение за Wi-Fi устройствами (RANDOM — 58%)

Рекомендуется Вам:

2 комментария to Сканер портов под Windows

Есть ли возможность сменить язык интерфейса в zenmap на английский? Прога подхватывает язык системы. Инструкция на офф.странице для XP, в win10 не работает.

В конфигурационном файле настройки языка нет. Пробовал добавлять строку типа [locale] с значением en_EN или lang = en, ничего не меняется. Заранее благодарен за помощь.

Приветствую! Конечно можно поменять язык. Самый простой метод «в лоб» — удалить русскую локализацию. Для этого удалите папку C:\Program Files (x86)\Nmap\share\zenmap\locale\ru\ — я проверил, это работает.

Чуть более сложный метод для тех, кому нравится возиться с терминалом.

Метод для Windows XP прекрасно работает — суть в установлении новой переменной среды. В официальной инструкции предлагается делать это на уровне всей системы, но это необязательно.

Откройте PowerShell (Win+x → Windows PowerShell) и введите две команды:

Чтобы каждый раз не вспоминать команды, создайте на рабочем столе файл Zenmap-en.ps1 и скопируйте в него:

Сохраните и закройте.

Чтобы запустить, кликните правой кнопкой и выберите «Выполнить с помощью PowerShell».

И, наконец, если хотите менять переменную на уровне всей системы (как это показано в официальной инструкции), то имя у переменной должно быть «LANG», а её значение (для английского языка) должно быть «C». Если имеются и другие приложения в системе, которые учитывают значение переменной LANG, то это окажет влияние и на них.