- 20 Потрясающих Примеров Команды Nmap

- 1. Сканирование Одного Хоста или IP Адреса

- 2. Сканирование Множества IP Адресов

- 3. Поиск Активных Компьютеров в Сети

- 4. Сканирование Списка Хостов из Файла

- 5. Исключение IP/Хостов/Сетей из Сканирования

- 6. Сканирование Определенных Портов

- 7. Определение Поддерживаемых IP Протоколов

- 8. Сканирование TCP/UDP Портов

- 9. Быстрое Сканирование

- 10. Показывать Причину Состояния Порта

- 11. Показывать Только Открытые Порты

- 12. Определение ОС

- 13. Определение Версии Сервисов

- 14. Обнаружение Фаервола

- 15. Подмена MAC Адреса

- 16. Сканирование Фаервола на Уязвимости

- 17. Скрытое Сканирование

- 18. Отключение Обнаружения Хостов (No Ping)

- 19. Отключение Использования DNS

- 20. Сохранение Результатов Сканирования Nmap в Файл

- Самые употребляемые команды nmap

- Как пользоваться Nmap для сканирования сети

- Как работает Nmap?

- Синтаксис Nmap

- Как пользоваться Nmap для сканирования портов в Linux

- Выводы

20 Потрясающих Примеров Команды Nmap

Ниже вы найдете 20 базовых примеров использования команды Nmap.

Вы узнаете, как использовать Nmap из командной строки в Linux для поиска активных хостов в сети и сканирования открытых портов.

Вы увидите, как удаленно определить операционную систему с помощью отпечатков стека TCP/IP и как узнать версию программного обеспечения запущенного на удаленном сервере.

Я так-же покажу как с помощью Nmap осуществить скрытое сканирование, как определить фаервол и как подменить MAC адрес.

Дельный Совет: Хотите сохранить анонимность? Узнайте как использовать ПРОКСИ из командной строки в Linux. Читать далее →

1. Сканирование Одного Хоста или IP Адреса

Сканировать Отдельный IP Адрес:

Сканировать сервер по Имени Хоста:

Увеличить Уровень Детализации результатов сканирования:

2. Сканирование Множества IP Адресов

Сканировать Множество IP Адресов:

Сканировать Подсеть:

Сканировать Диапазон IP Адресов (192.168.1.0 — 192.168.1.200):

3. Поиск Активных Компьютеров в Сети

Дельный Совет: Сканируйте сеть с помощью одной лишь команды ping ! Вычислите все активные компьютеры! Читать далее →

Сканировать сеть в поиске Активных Хостов:

4. Сканирование Списка Хостов из Файла

Сканирование списка хостов/сетей из Файла:

5. Исключение IP/Хостов/Сетей из Сканирования

Исключить Цели из сканирования Nmap-ом:

Исключить Список хостов, взятых из файла:

Формат файла с исключенными хостами аналогичен приведенному выше.

6. Сканирование Определенных Портов

Сканировать Один Порт:

Сканировать Несколько Портов:

Сканировать Диапазон Портов:

Сканировать Все Порты:

Сканировать несколько самых Распространенных Портов:

7. Определение Поддерживаемых IP Протоколов

Определить какие IP Протоколы (TCP, UDP, ICMP, и т.д.) поддерживает сканируемый хост:

8. Сканирование TCP/UDP Портов

Сканировать все TCP Порты:

Сканировать определенные TCP Порты:

Сканировать все UDP Порты:

Сканировать определенные UDP Порты:

Объединение сканирования разных портов:

9. Быстрое Сканирование

Активировать Быстрый Режим сканирования:

* Сканирует меньшее кол-во портов, чем при обыкновенном сканировании.

10. Показывать Причину Состояния Порта

Показать Причину, по которой Nmap считает что порт находится в определенном состоянии:

11. Показывать Только Открытые Порты

Показать Только Открытые Порты (либо возможно открытые):

12. Определение ОС

Nmap посылает серию TCP и UDP пакетов на удаленный хост и изучает ответы.

После проведения множества тестов, Nmap сравнивает результаты со своей базой данных и, при нахождении соответствий, выводит информацию об ОС.

Включить Определение ОС:

13. Определение Версии Сервисов

Включить Определение Версии Сервисов:

* Определяет версии программ, запущенных на удаленном сервере.

14. Обнаружение Фаервола

Узнать, защищен ли компьютер какими-либо Пакетными Фильтрами или Фаерволом:

15. Подмена MAC Адреса

Подменить MAC Адреса:

Подменить MAC Адрес Случайным MAC-ом:

16. Сканирование Фаервола на Уязвимости

Когда сканируется система отвечающая требованиям RFC, любой пакет, не содержащий установленного бита SYN, RST или ACK, повлечет за собой отправку RST в ответ в случае, если порт закрыт, или не повлечет никакого ответа, если порт открыт.

Т.к. ни один из этих битов не установлен, то любая комбинация трех оставшихся (FIN, PSH и URG) будет являться правильной.

TCP Null сканирование:

* Не устанавливаются никакие биты (Флагов в TCP заголовоке 0).

TCP Fin сканирование:

* Устанавливается только TCP FIN бит.

TCP Xmas сканирование:

* Устанавливаются FIN, PSH и URG флаги (пакет светится как новогодняя елка).

17. Скрытое Сканирование

Дельный Совет: Сохраняйте анонимность во время сканирования портов! Используйте Nmap + Tor + ProxyChains ! Безопасное и простое тестирование на проникновение! Читать далее →

TCP SYN сканирование:

* Известное как сканированием с использованием полуоткрытых соединений, так как не отрывает полных TCP соединений.

18. Отключение Обнаружения Хостов (No Ping)

Не пинговать хосты перед сканированием:

19. Отключение Использования DNS

Дельный Совет: Необходимо усилить безопасность в Linux? Шифруйте DNS трафик для защиты от спуфинга! Читать далее →

Никогда не производить обратное преобразование DNS имен для каждого обнаруженного активного IP адреса:

20. Сохранение Результатов Сканирования Nmap в Файл

Сохранить результат сканирования Nmap в Текстовый Файл:

Сохранить результат сканирования Nmap в XML Файл:

Самые употребляемые команды nmap

Команды nmap : самые популярные из них.

Всем привет, и в продолжение вводной статьи о программе сканирования портов Nmap я хотел бы предложить вам список наиболее используемых на практике команд этой программы, которые помогут использовать утилиту на всю катушку. В прошлый раз мы разбирали лишь общие команды, теперь – чуть подробнее. Итак, как применить команды nmap по полной программе. Здесь могут встретиться и бесконечно устаревшие флаги, но, так как они порой всё-таки “прокатывают”, я приведу и их.

В каждой утилите, в том числе и Nmap, существуют ходовые и проторенные варианты, которые могут значительно облегчить жизнь начинающему. Если что-то не получается, обратитесь к статье Тихое сканирование Nmap или как остаться незамеченным.

Сканируем отдельный IP адрес – базовая команда (здесь и далее я буду опускать ОБЯЗАТЕЛЬНЫЙ флаг -Pn; иначе Nmap будет выдавать ошибку host seems down – “хост, походу, не работает” ):

Сканируем на скорую руку:

Сканируем хост и ещё немного информации в дополнение:

Сканируем одновременно несколько адресов. Это можно сделать сразу несколькими способами и большинство из них даже выглядят логично. Можно сканировать поадресно по подмаске:

аналогична ей команда (и, как видно, побыстрее в наборе):

можно указать диапазон адресов:

или всю подсеть сразу:

И тут вспоминаете, что некоторые адреса для … “анализа” бесполезны или их сканирование просто небезопасно. Можно их исключить – сама сеть может содержать много вкусненького:

Порядок написания адресов после флага exlude такой же, как и в команде поиска: можно указывать несколько адресов подряд или через дефис. Более того. Вы можете сформировать некий список адресов, на которых обожглись или просто не хотите “светиться”. Запишите из в какой-нибудь file.txt и при следующем сканировании диапазона в список исключений можно добавить не адреса, а этот список, указав его емя (file.txt):

Читаем список сетей или хостов из файла. Опция -iL позволяет это сделать. Это полезно при сканировании большого количества сетей. Можно создать текстовый файл на манер:

В нём адреса или их диапазон нужно указывать в одну строку с переносом по строчкам, например:

Соответственно, команда будет выглядеть как:

Следующие команды Nmap заставят узнать название и версию работающей у жертвы операционной системы:

Проверим, работает ли фаерволл на стороне жертвы:

Если фаерволл стоит, попробуем сканировать через него:

Опция -6 позволит сканировать IPv6. Синтаксис команды будет таким:

Сканируем сеть с целью определить какие серверы и устройства запущены и работают:

Эти команды nmap покажут только открытые порты:

Следующая команда покажет пакеты. Отправленные и полученные:

Отобразить интерфейс хостов ( команда покажет устройства с выходом в сеть с присвоенными адресами):

Сканируем специальные порты:

сканирует 80 порт:

сканирует TCP порт 80

сканирует UDP порт 53

сканирует два порта

сканирует порты в диапазоне:

Здесь несколько опций комбинируются:

Вот эти команды nmap сканируют наиболее часто используемые порты:

Самый быстрый способ отсканировать все устройства на предмет открытых портов:

Следующая команда сканирует адреса на предмет версий служб плюс на открытые TCP порты:

После этой команды результаты сканирования SYN по версии ОС и маршрутизации в подробностях, за счёт менее низкого тайминга они более аккуратные:

Ну, и две следующие, одни из самых полных в ожидании результатов команды с различными степенями вероятности и скоростью сканирования:

Как определить удалённую операционную систему? Используем известные вам команды и опции:

Сканируем хост при помощи TCP ACK (PA) и TCP Syn (PS) ping. Если фаерволл блокирует стандартные ICMP пинги, можете попробовать вот эти команды:

Сканируем хост с использованием IP ping:

Сканируем хост с использованием UDP ping (это сканирование помогает обойти фаерволы, которые защищают TCP соединение):

Следующая команда обнаруживает наиболее используемые порты для протокола TCP, используя TCP SYN Scan (команды мало чем отличаются):

Команды nmap для скрытого сканирования:

Сканируем хост на предмет запущенных UDP сервисов:

Сканируем на предмет IP протокола (этот тип протокола позволяет обнаружить, какие Ip протоколы поддерживаются машиной жертвы):

Сканируем фаервол на предмет дыр в безопасности (неплох для тестирования безопасности против типичных атак):

Команда обманет фаервол и заставит отправить ответ:

TCP Fin сканирование для проверки брандмауэра. Устанавливает TCP FIN бит:

Сканируем фаервол на предмет фрагментов пакетов (идея заключается в том, чтобы раздробить заголовки TCP на несколько пакетов, что затрудняет их анализ фильтрами и другими защитными системами; так брандмауэр жертвы не понимает, что вы делаете в данный момент):

Сканируем фаерволл на предмет спуффинга mac адреса.

- Подделаем собственный Mac адрес:

- Добавим ещё немного опций:

- используем случайный MAC адрес. Цифра 0 означает, что nmap выбирает абсолютно случайный MAC адрес:

Как всё это дело сохранить (записать)?

Надоело пользоваться терминалом? Любите пощёлкать мышкой? Вам в помощь утилита zenmap.

Как пользоваться Nmap для сканирования сети

Nmap — это очень популярный сканер сети с открытым исходным кодом, который может использоваться как в Windows, так и в Linux. Программа Nmap или Network Mapper была разработана Гордоном Луоном и на данный момент используется специалистами по безопасности и системными администраторами по всему миру.

Эта программа помогает системным администраторам очень быстро понять какие компьютеры подключены к сети, узнать их имена, а также посмотреть какое программное обеспечение на них установлено, какая операционная система и какие типы фильтров применяются. Функциональность программы может быть расширена за счет собственного скриптового языка, который позволяет администраторам автоматизировать много действий.

Например, с помощью скриптов можно автоматически обнаруживать новые уязвимости безопасности в вашей сети. Namp может использоваться с хорошими и плохими намерениями, будьте аккуратны, чтобы не использовать nmap против закона. В этой инструкции мы рассмотрим как пользоваться namp для сканирования портов в операционной системе Linux. Но сначала нужно попытаться понять как работает эта утилита.

Как работает Nmap?

В компьютерных сетях все подключенные устройства имеют свой ip адрес. Каждый компьютер поддерживает протокол ping, с помощью которого можно определить подключен ли он к сети. Мы просто отправляем ping запрос компьютеру, и если он отзывается, то считаем, что он подключен. Nmap использует немного иной подход. Компьютеры также определенным образом реагируют на те или иные сетевые пакеты, утилита просто отправляет нужные пакеты и смотрит какие хосты прислали ответ.

Но об этом вы, наверное, уже знаете. Более интересно то как Nmap узнает какие сервисы запущены на машине. Суть работы всех сетевых программ основана на портах. Чтобы получить сообщение из сети, программа должна открыть порт на вашем компьютере и ждать входящих соединений. А для отправки сообщения по сети нужно подключиться к уже другой программой (адресатом) порту. Затем программе необходимо будет открыть порт, на котором она будет ждать ответа.

Утилита nmap в процессе сканирования сети перебирает доступный диапазон портов и пытается подключиться к каждому из них. Если подключение удалось, в большинстве случаев, передав несколько пакетов программа может даже узнать версию программного обеспечения, которые ожидает подключений к этому порту. Теперь, после того, как мы рассмотрели основы, рассмотрим как пользоваться nmap для сканирования портов и сети.

Синтаксис Nmap

Команда запуска Nmap очень проста для этого достаточно передать ей в параметрах целевой IP адрес или сеть, а также указать опции при необходимости:

$ nmap опции адрес

Теперь давайте рассмотрим основные опции, которые понадобятся нам в этой статье.

- -sL — просто создать список работающих хостов, но не сканировать порты nmap;

- -sP — только проверять доступен ли хост с помощью ping;

- -PN — считать все хосты доступными, даже если они не отвечают на ping;

- -sS/sT/sA/sW/sM — TCP сканирование;

- -sU — UDP сканирование nmap;

- -sN/sF/sX — TCP NULL и FIN сканирование;

- -sC — запускать скрипт по умолчанию;

- -sI — ленивое Indle сканирование;

- -p — указать диапазон портов для проверки;

- -sV — детальное исследование портов для определения версий служб;

- -O — определять операционную систему;

- -T2 — скорость сканирования, чем больше, тем быстрее;

- -D — маскировать сканирование с помощью фиктивных IP;

- -S — изменить свой IP адрес на указанный;

- -e — использовать определенный интерфейс;

- —spoof-mac — установить свой MAC адрес;

- -A — определение операционной системы с помощью скриптов.

Теперь, когда мы рассмотрели все основные опции, давайте поговорим о том, как выполняется сканирование портов nmap.

Как пользоваться Nmap для сканирования портов в Linux

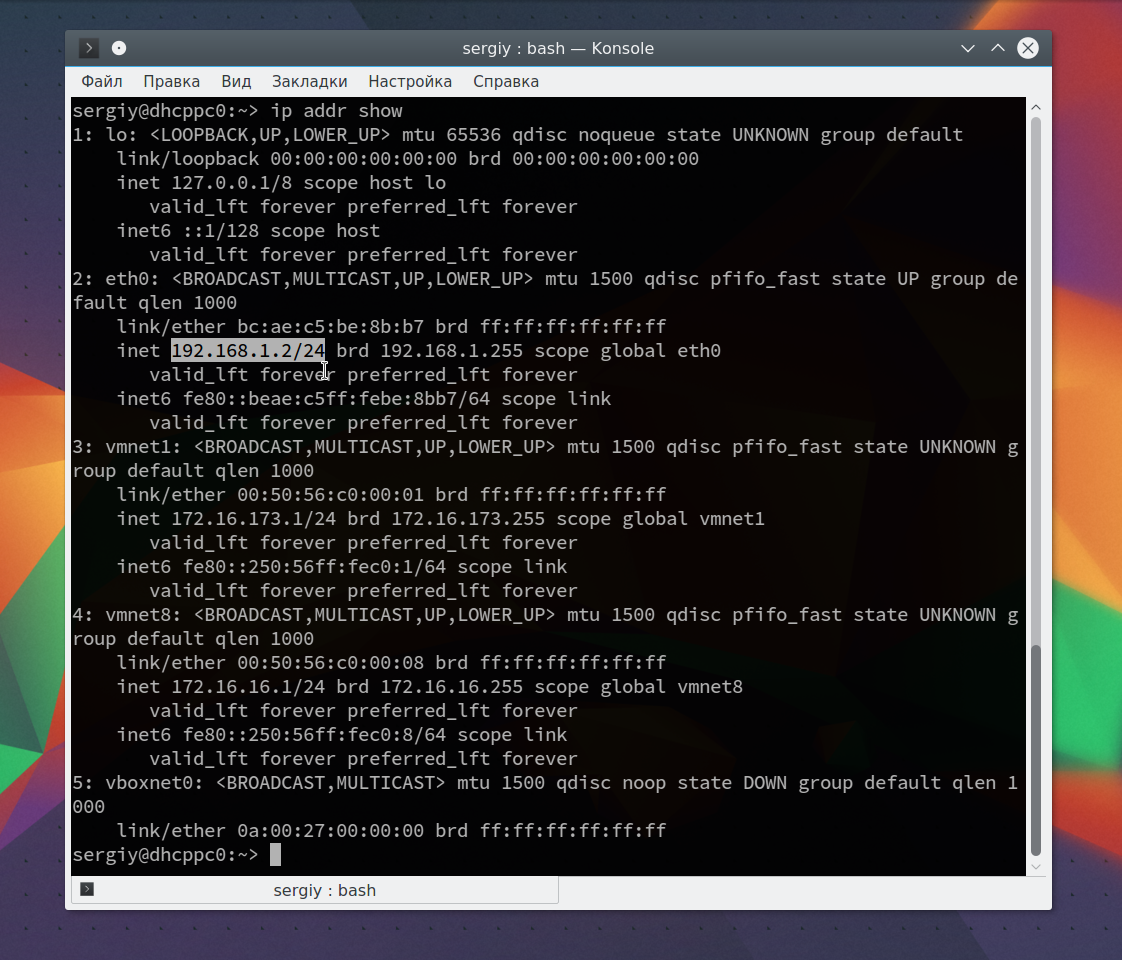

Дальше рассмотрим примеры nmap. Сначала давайте рассмотрим как найти все подключенные к сети устройства, для этого достаточно использовать опцию -sL и указать маску нашей сети. в моем случае это 192.168.1.1/24. Маску вашей локальной сети вы можете найти, выполнив команду:

Из вывода для используемого интерфейса возьмите число после слеша, а до слэша укажите ip вашего роутера. Команда на сканирование сети nmap будет выглядеть вот так:

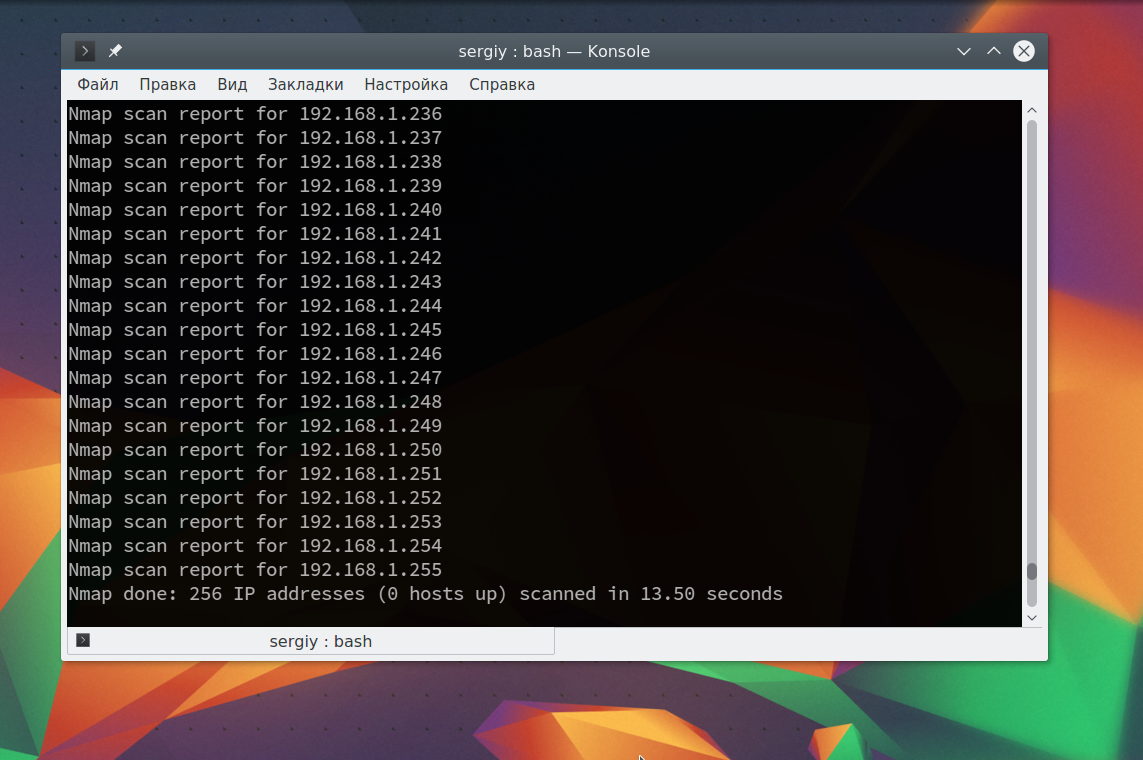

nmap -sL 192.168.1.1/24

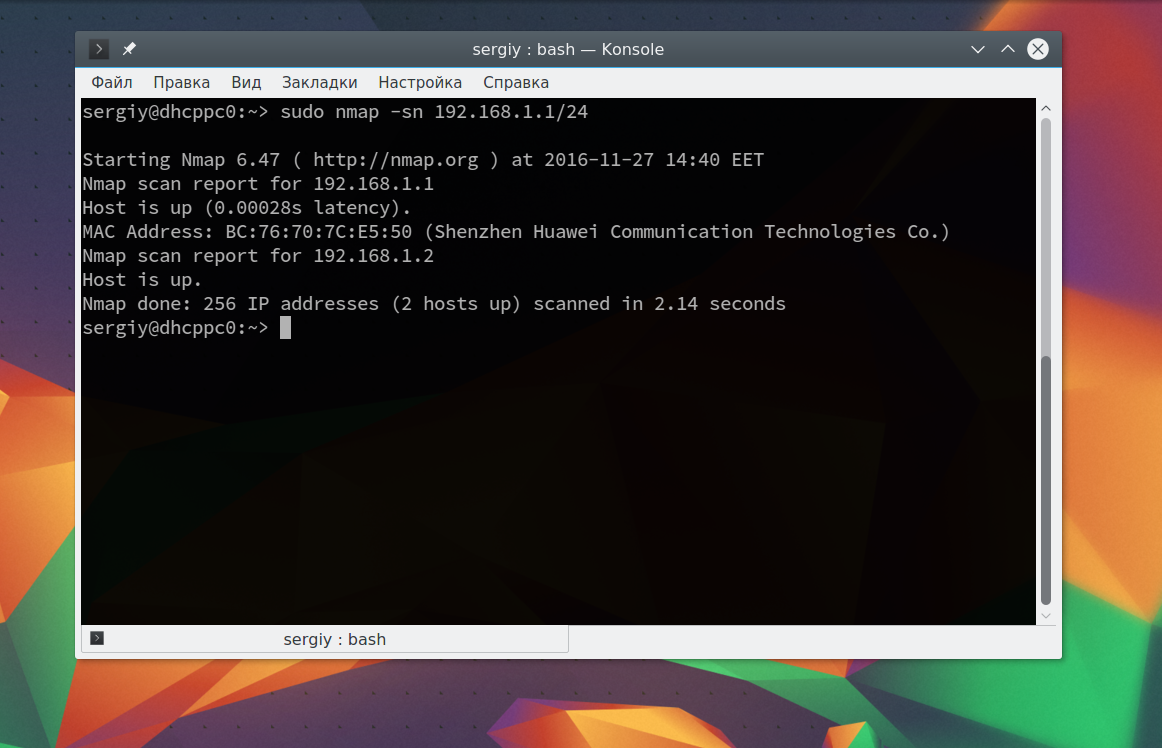

Иногда это сканирование может не дать никаких результатов, потому что некоторые операционные системы имеют защиту от сканирования портов. Но это можно обойти, просто использовав для сканирования ping всех ip адресов сети, для этого есть опция -sn:

nmap -sn 192.168.1.1/24

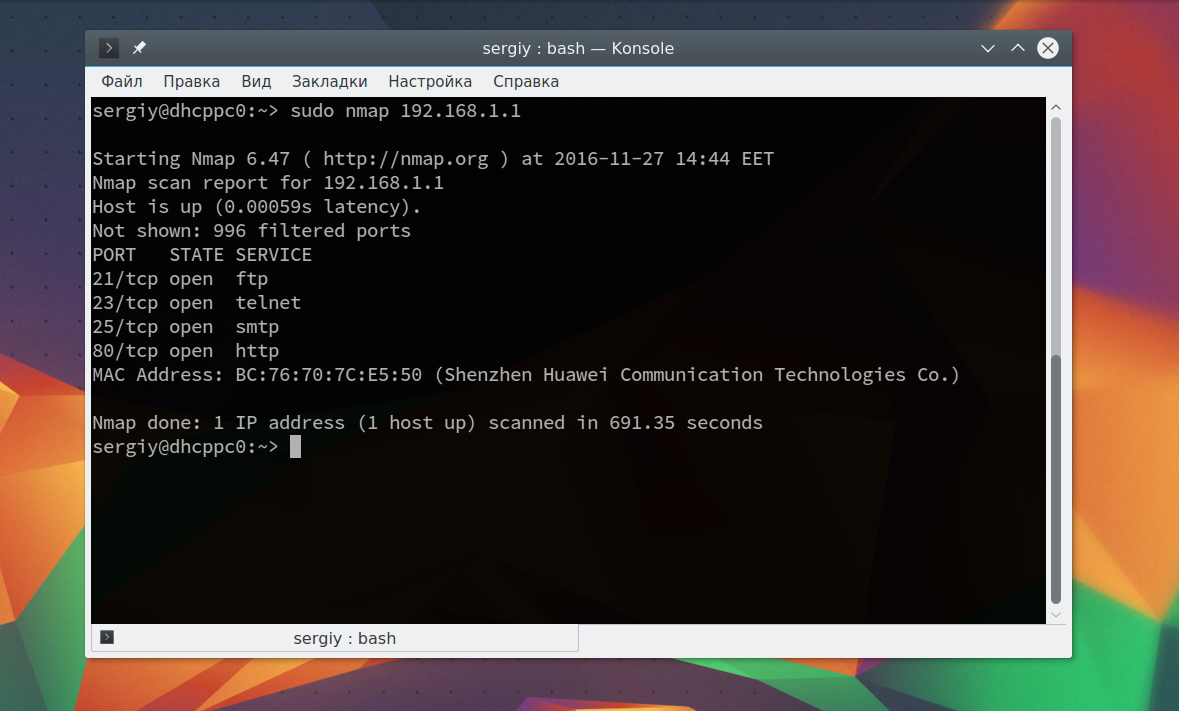

Как видите, теперь программа обнаружила активные устройства в сети. Дальше мы можем сканировать порты nmap для нужного узла запустив утилиту без опций:

sudo nmap 192.168.1.1

Теперь мы можем видеть, что у нас открыто несколько портов, все они используются каким-либо сервисом на целевой машине. Каждый из них может быть потенциально уязвимым, поэтому иметь много открытых портов на машине небезопасно. Но это еще далеко не все, что вы можете сделать, дальше вы узнаете как пользоваться nmap.

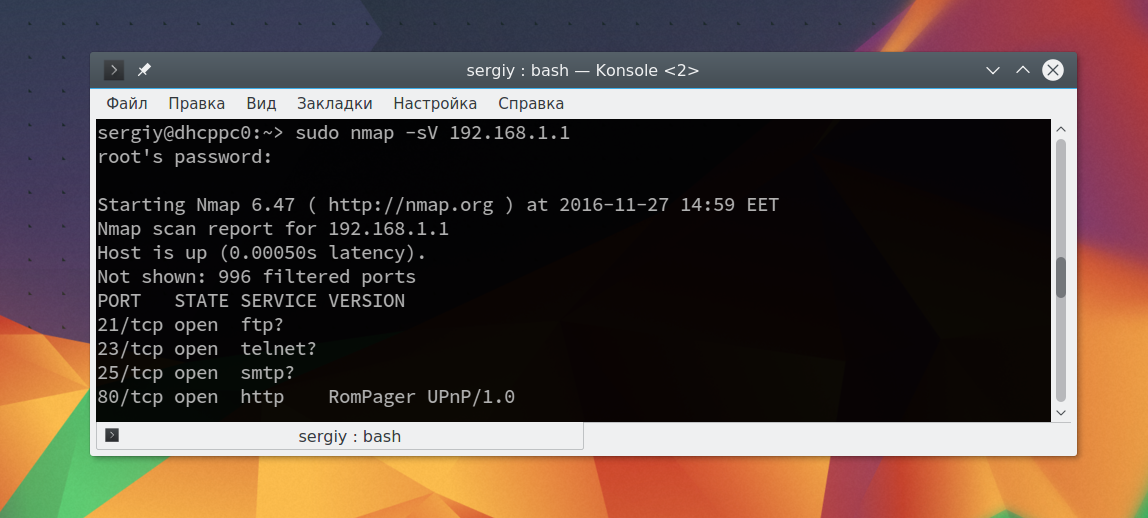

Чтобы узнать более подробную информацию о машине и запущенных на ней сервисах вы можете использовать опцию -sV. Утилита подключится к каждому порту и определит всю доступную информацию:

sudo nmap -sV 192.168.1.1

На нашей машине запущен ftp, а поэтому мы можем попытаться рассмотреть эту службу подробнее с помощью стандартных скриптов nmap. Скрипты позволяют проверить порт более детально, найти возможные уязвимости. Для этого используйте опцию -sC и -p чтобы задать порт:

sudo nmap -sC 192.168.56.102 -p 21

Мы выполняли скрипт по умолчанию, но есть еще и другие скрипты, например, найти все скрипты для ftp вы можете командой:

sudo find /usr/share/nmap/scripts/ -name ‘*.nse’ | grep ftp

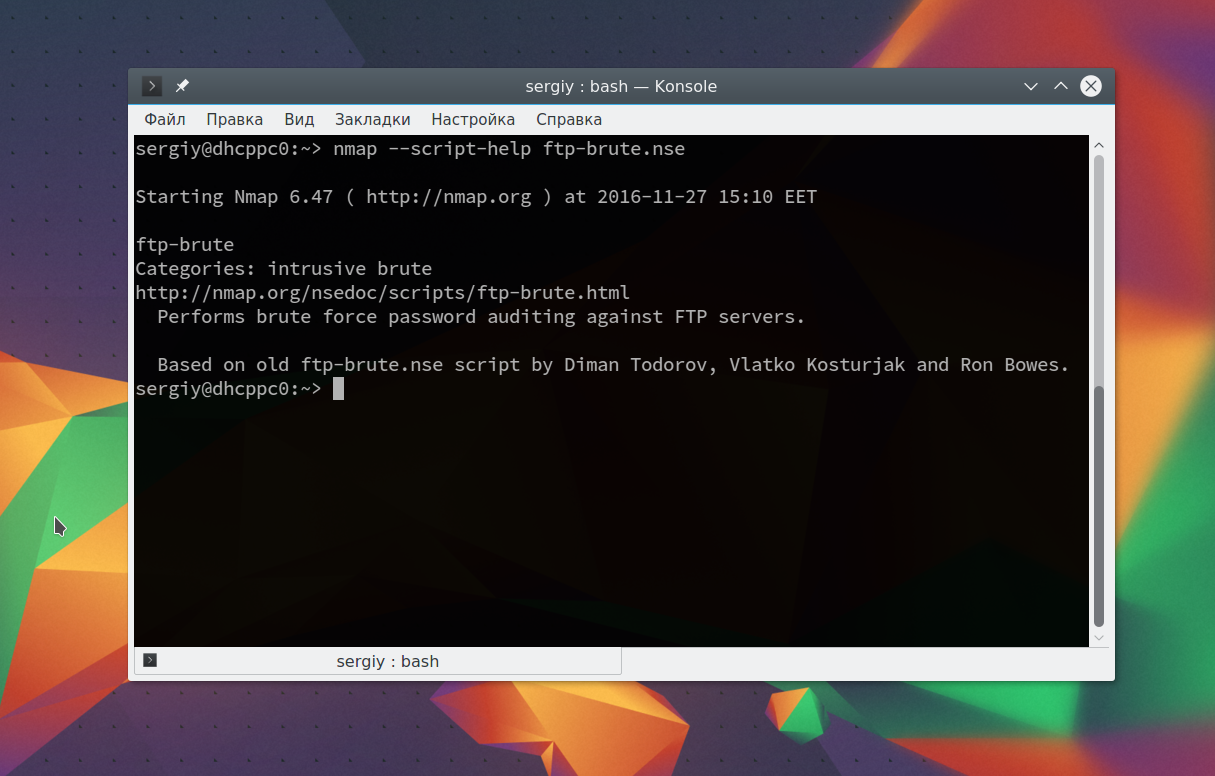

Затем попытаемся использовать один из них, для этого достаточно указать его с помощью опции —script. Но сначала вы можете посмотреть информацию о скрипте:

sudo nmap —script-help ftp-brute.nse

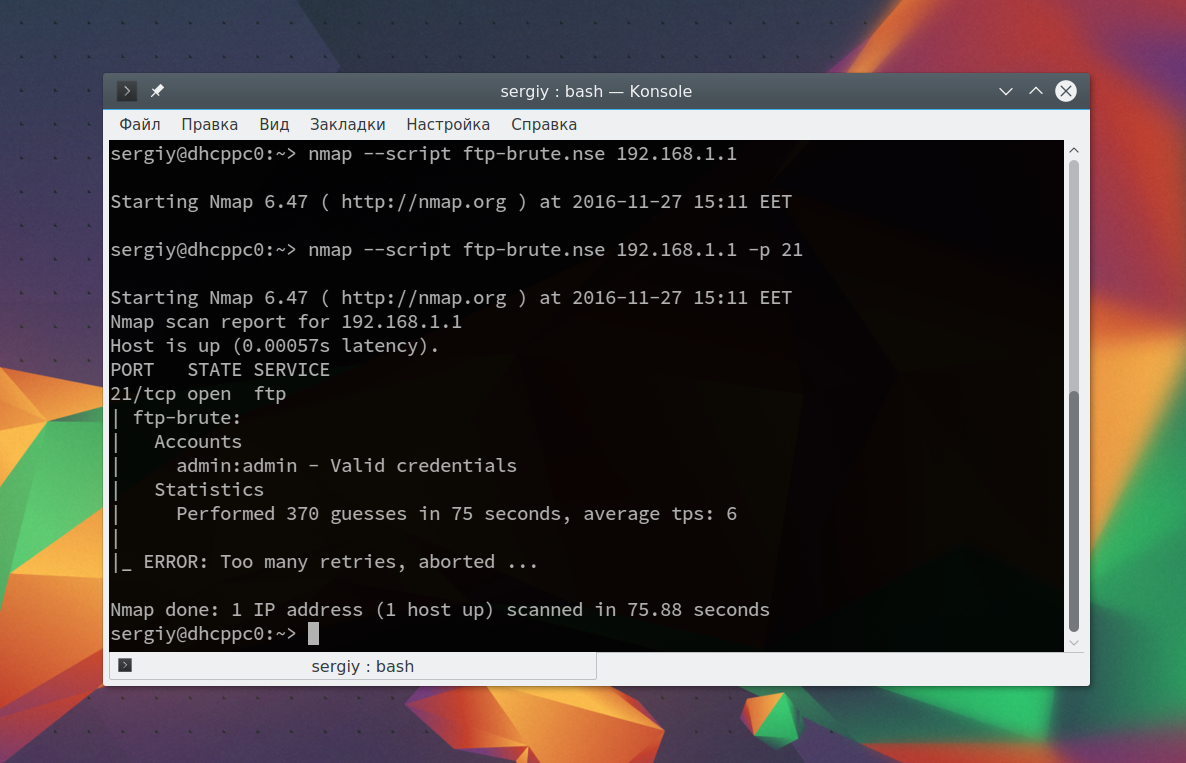

Этот скрипт будет пытаться определить логин и пароль от FTP на удаленном узле. Затем выполните скрипт:

sudo nmap —script ftp-brute.nse 192.168.1.1 -p 21

В результате скрипт подобрал логин и пароль, admin/admin. Вот поэтому не нужно использовать параметры входа по умолчанию.

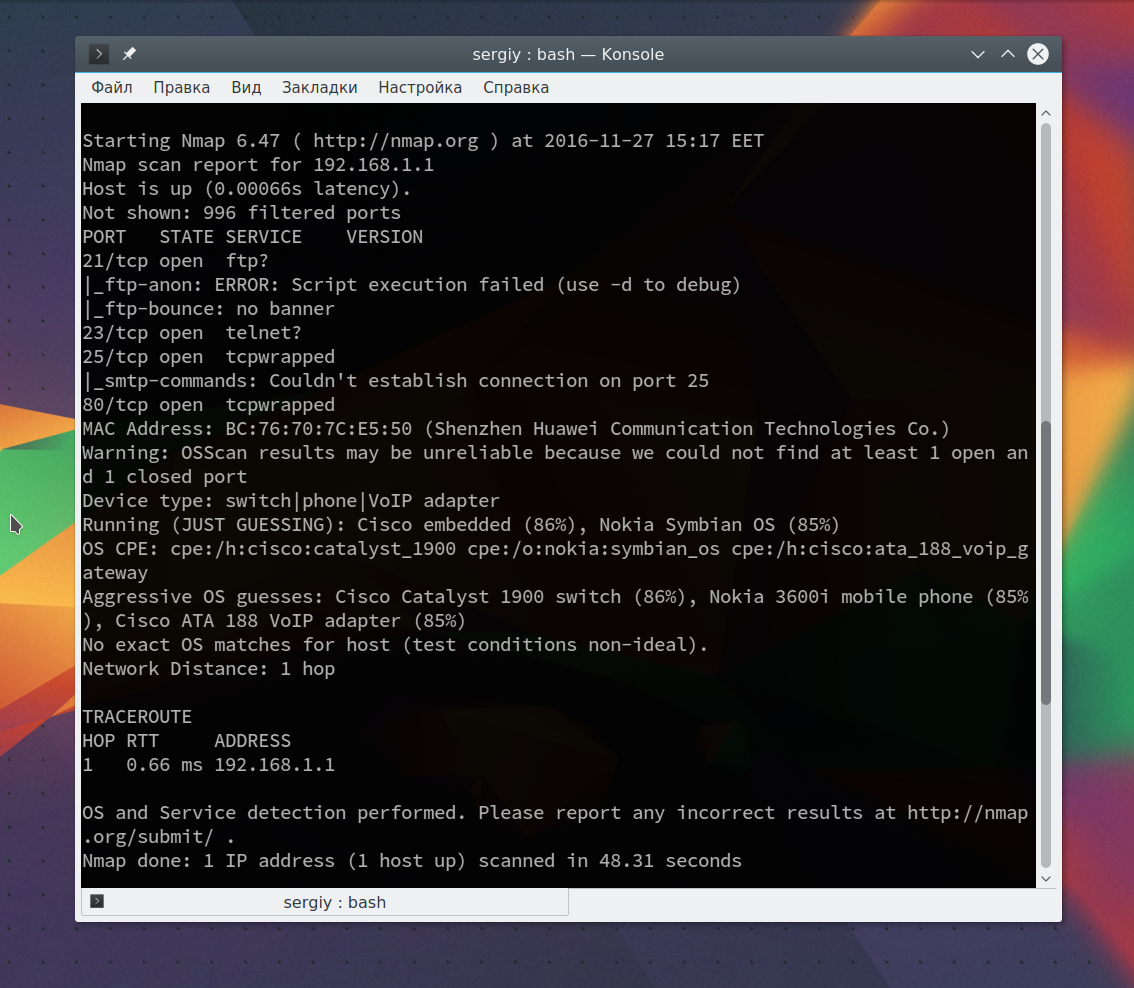

Также можно запустить утилиту с опцией -A, она активирует более агрессивный режим работы утилиты, с помощью которого вы получите большую часть информации одной командой:

sudo nmap -A 192.168.1.1

Обратите внимание, что здесь есть почти вся информация, которую мы уже видели раньше. Ее можно использовать чтобы увеличить защиту этой машины.

Выводы

В этой статье мы рассмотрели как выполняется сканирование портов nmap, а также несколько простых примеров использования этой утилиты. Эти команды nmap могут быть полезными многим системным администраторам, чтобы улучшить безопасность их систем. Но это далеко не все возможности утилиты. Продолжайте экспериментировать с утилитой чтобы узнать больше только не в чужих сетях!