Статья Способы обхода антивирусов

Приветствую всех!

Во время блуждания по сети в поисках интересующих меня ответов на вопросы, мне попалась на глаза занимательная статейка, которую я просто перескажу в переводе. На мой взгляд, она служит неплохим предисловием к теме Ondrik8 в разделе, доступном пользователям групп Paid Access & GreyTeam

Итак, начинаем.

Общее

Как упоминается в статьях CIA Wikileaks, антивирусное программное обеспечение можно обойти, приложив некоторые усилия. И, несмотря на то, что эта статья предназначена в первую очередь для пентестеров, она также покажет, какими способами можно обойти антивирусные программы и ограничения.

Здесь представлены некоторые идеи о том, как работают xak пентестеры. Будут рассмотрены некоторые основы, которые используются для обхода антивирусного программного обеспечения, но, как вы сами понимаете, этим данный список не ограничен.

Иногда при тестировании на проникновение можно столкнуться с ситуацией, когда антивирусное программное обеспечение всегда обнаруживает ваши полезные нагрузки. В этих случаях вам нужен хороший способ обхода антивирусов. Описанные ниже методы довольно общи, но работают практически со всеми антивирусами.

Поскольку основная полезная нагрузка выполняется с помощью msfvenom, можно утверждать, что полезная нагрузка(метод) должна «палиться» AV.

Кстати, метод обхода антивирусов также уклоняется от песочницы. Уклонение так же просто, как попытка открыть какой-либо файл, который обязательно существует при каждой установке-использовании. Например. «C: \ windows \ system.ini» — обычный, но важный ini-файл. Если этого не существует, мы находимся в среде песочницы, созданной антивирусным программным обеспечением, поэтому мы просто ничего не делаем. Когда осуществляется переход в нормальную среду, файл найден, тогда полезная нагрузка выполняется. Отправив файл на Virustotal.com, мы получим вероятность обнаружения 1/59 — всего одно антивирусное ядро обнаружило «подставу».

Кстати, напоминание новичкам и забывчивым (я добавляю от себя лично):

Отправляя файлы на Virustotal.com , вы сами «палите» методы обхода, способы упаковки и шифрования, ведь антивирусные компании получают файл в качестве образца. И он будет немедленно внесен в базы (и способ его получения).

Используемое программное обеспечение:

- Metasploit (msfvenom, multi/handler)

- MinGW

- Notepad

Ограничения

Нужно отметить, что Windows Defender и, возможно, большинство антивирусных программ станут «сигналить» о том, что «какая-то программа пытается подключиться к Интернету». Конечно, в ситуации тестирования на проникновение это может быть показательно по причине грубого написания кода эксплойта, который — напоминаю — нужен нам исключительно для тестирования на проникновение. Тем не менее, если вам удастся получить оболочку, изменив .dll какого-либо программного обеспечения и(или) обманув пользователя для запуска исполняемого файла, вы можете легко получить управление атакуемым ПК. Здесь можно перенести шеллкод на какой-то уже существующий процесс, который уже имеет доступ к Интернету, использовать существующие программы для запуска вредоносного кода, чтобы обойти ограничения на whitelisting. Способов избежать ограничений — множество.

Конечно, в сети атакуемых могут быть некоторые системы межсетевых экранов /IPS /IDS, но их также можно пробовать обойти, например — используя SSL-кодированное соединение обратно к жертве. Но этот вопрос выходит за рамки данной статьи и гораздо серьезнее, чтобы быть рассмотренным в открытой ветке.

Настройка полезной нагрузки

Полезная нагрузка генерируется с помощью msfvenom, который является частью пакета Metasploit. С msfvenom можно создавать исполняемые файлы и dll-файлы прямо по ходу организации атаки, но, поскольку мы пытаемся уклониться от антивируса, то мы создаем полезную нагрузку в формате вывода C-стиля с помощью следующей команды:

DLL Method

Одним из способов обхода антивирусного программного обеспечения может быть создание вредоносного *.dll-файла и подмена некоторых существующих .dll на него несколькими способами.

Как обычно .exe-файлы считаются опасными, они на виду и запоминаются в процессе работы даже простыми пользователями. Но DLL-файлов гораздо больше и простые пользователи обычно не распознают DLL-файлы, как вредоносные. А потому в них куда проще внедрить участок кода.

Для целей тестирования этот фрагмент кода — это очень грубый .dll-файл, который можно запустить из командной строки и который не имеет каких-либо других функций.

Теперь .dll можно проверить с помощью антивирусного программного обеспечения, проверяя с Virustotal.com: ( напоминаю, что эти действия автора не рекомендуются! )

Не обнаружено ничего (0/60) антивирусным программным обеспечением. (а вот после проверки — наверняка будет!)

Теперь, чтобы проверить эксплойт в деле, установим multi/handler meterpreter для ожидания соединения.

И запускаем полезную нагрузку из эксплойта с помощью следующей команды в командной строке:

Шеллкод внутри .dll подключается обратно к атакующему, а оболочка теперь создана! Конечно, в реальной ситуации это остановит всю работу, но оболочка — это далеко не единственное, что может быть помещено в DLL-файл.

Исполняемые

Как и с .dll-файлом, проверим уклонение от песочницы, проверяя какой-либо существующий системный файл. Если файл найден, выполнение кода переносится в полезную нагрузку.

В этот раз после проверки в онлайн-сканере только Baidu заметил, что это — троян. Интересующиеся могут пометить для себя: а ПОЧЕМУ и вернуться к этому вопросу позднее.

Чтобы проверить это, multi/handler может быть настроен так же, как в DLL-методе чуть выше (обратите внимание, на другую полезную нагрузку) просто выполнив файл.

Злонамеренная полезная нагрузка через системы /IPS /IDS

В случае наличия систем /IPS / IDS перед жертвой эти файлы должны пройти через них, но они будут пойманы. Если фактические файлы будут пойманы, просто создайте защищенный паролем ZIP-файл и получите файлы, к примеру, через HTTP. Итак, что-то вроде windows / meterpreter / reverse_https можно использовать в качестве полезной нагрузки со следующими изменениями параметров:

С этими изменениями можно пытаться пройти через брандмауэры с включенными системами /IPS / IDS.

Ну и если все остальное терпит неудачу, то всегда есть dnscat

ВЫВОД

Поскольку атакуемый получит эксплойт (троян), который не обнаружен антивирусными программами, вы получаете управление атакуемым компьютером. Конечно, Windows Defender и антивирус имеют ограничения на новые подключения, но, к сожалению, эти сообщения игнорируются очень часто. Поскольку антивирус ничего не находит, многие чувствуют себя в безопасности.

Нет и еще раз нет! Основная часть ответственности за безопасность по-прежнему лежит на плечах пользователей, а антивирусам / брандмауэрам /IPS /IDS нельзя доверять, чтобы быть защищенными.

Как полностью отключить Защитник Windows на Windows 10

В Windows 10 имеется встроенный антивирус Windows Defender («Защитник Windows»), защищающий компьютер и данные от нежелательных программ: вирусов, шпионских программ, программ-вымогателей и многих других типов вредоносных программ и действий хакеров.

И хотя встроенного решения для защиты достаточно для большинства пользователей, бывают ситуации, в которых вы можете не захотеть пользоваться этой программой. К примеру, если вы настраиваете устройство, которое не будет выходить в сеть; если вам необходимо выполнить задачу, блокируемую этой программой; если вам нужно уложиться в требования политики безопасности вашей организации.

Единственная проблема связана с тем, что полностью удалить или отключить Windows Defender у вас не выйдет – эта система глубоко интегрирована в Windows 10. Однако есть несколько обходных путей, при помощи которых вы можете отключить антивирус – это использование локальной групповой политики, реестра или настроек Windows в разделе «Безопасность» (временно).

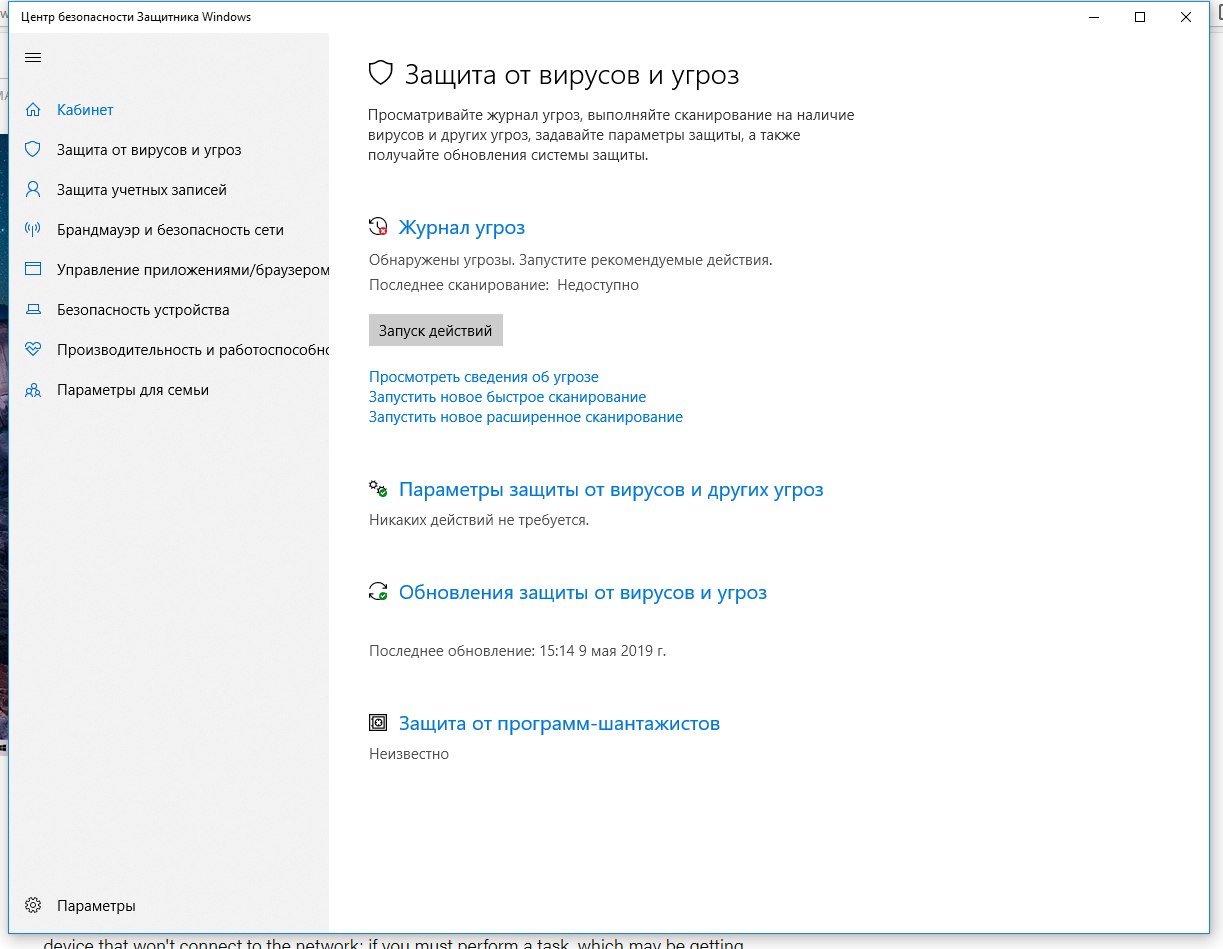

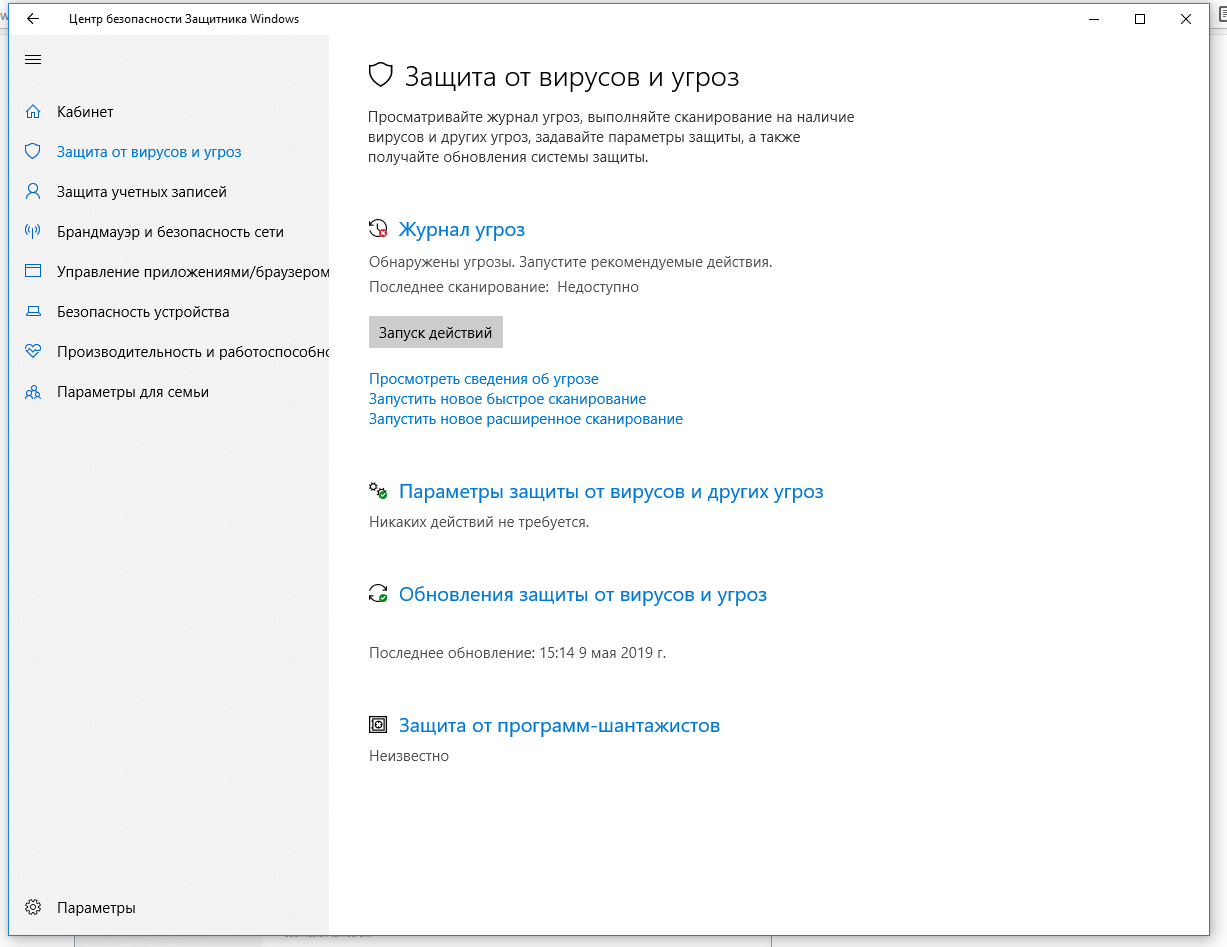

Как отключить Защитник Windows через настройки безопасности Windows

Если вам нужно выполнить определённую задачу, и не нужно отключать Защитника полностью, вы можете сделать это временно. Для этого при помощи поиска в кнопке «Пуск» найдите раздел «Центр безопасности Защитника Windows», и выберите в нём пункт «Защита от вирусов и угроз».

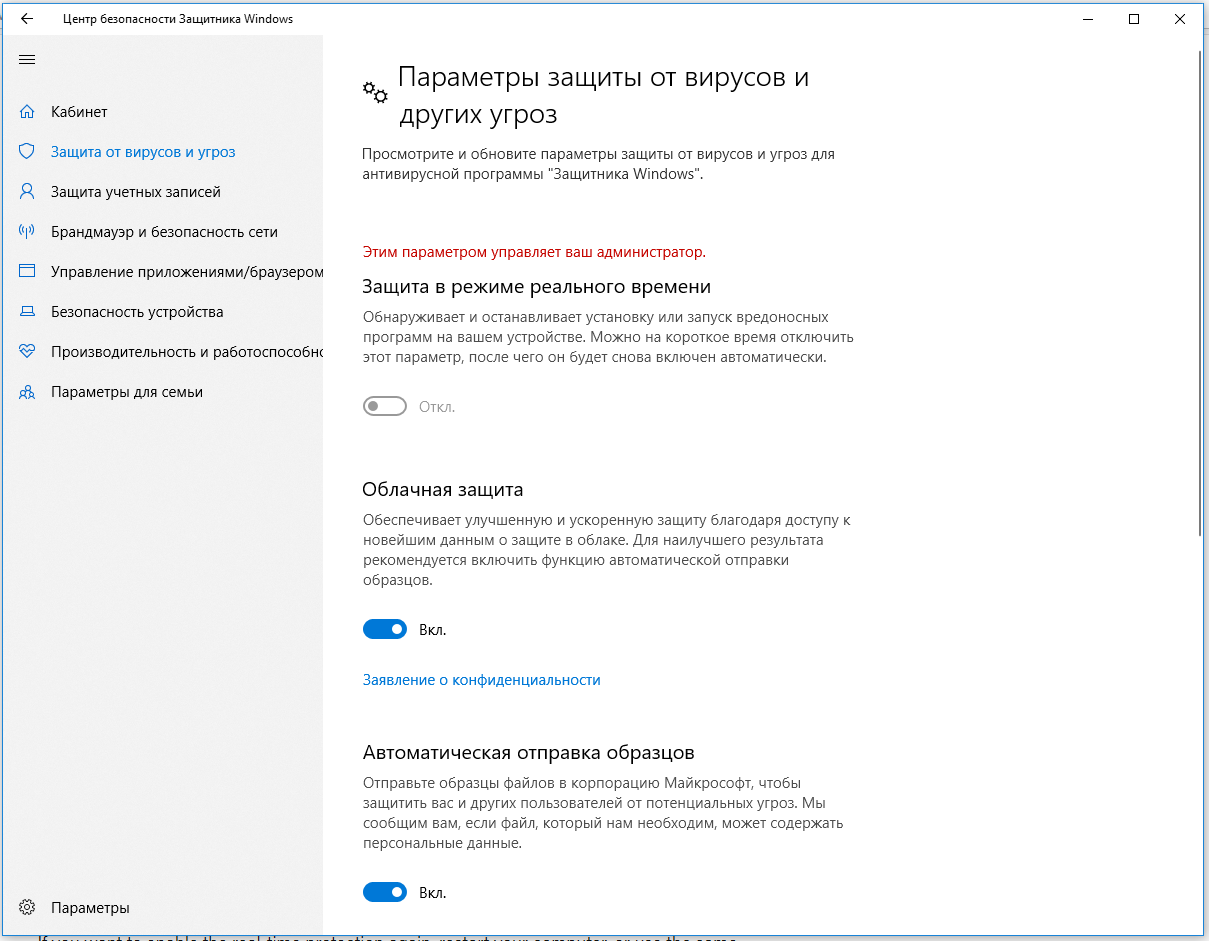

Там перейдите в раздел «Параметры защиты от вирусов и других угроз» и кликните по переключателю «Защита в режиме реального времени».

После этого антивирус отключит защиту компьютера в реальном времени, что позволит вам устанавливать приложения или выполнять определённую задачу, которая была недоступна вам из-за того, что антивирус блокировал необходимое действие.

Чтобы снова включить защиту в реальном времени, перезапустите компьютер или заново пройдите все этапы настроек, но на последнем шаге включите переключатель.

Это решение не является постоянным, но лучше всего подходит для отключения антивируса Windows 10 для выполнения определённой задачи.

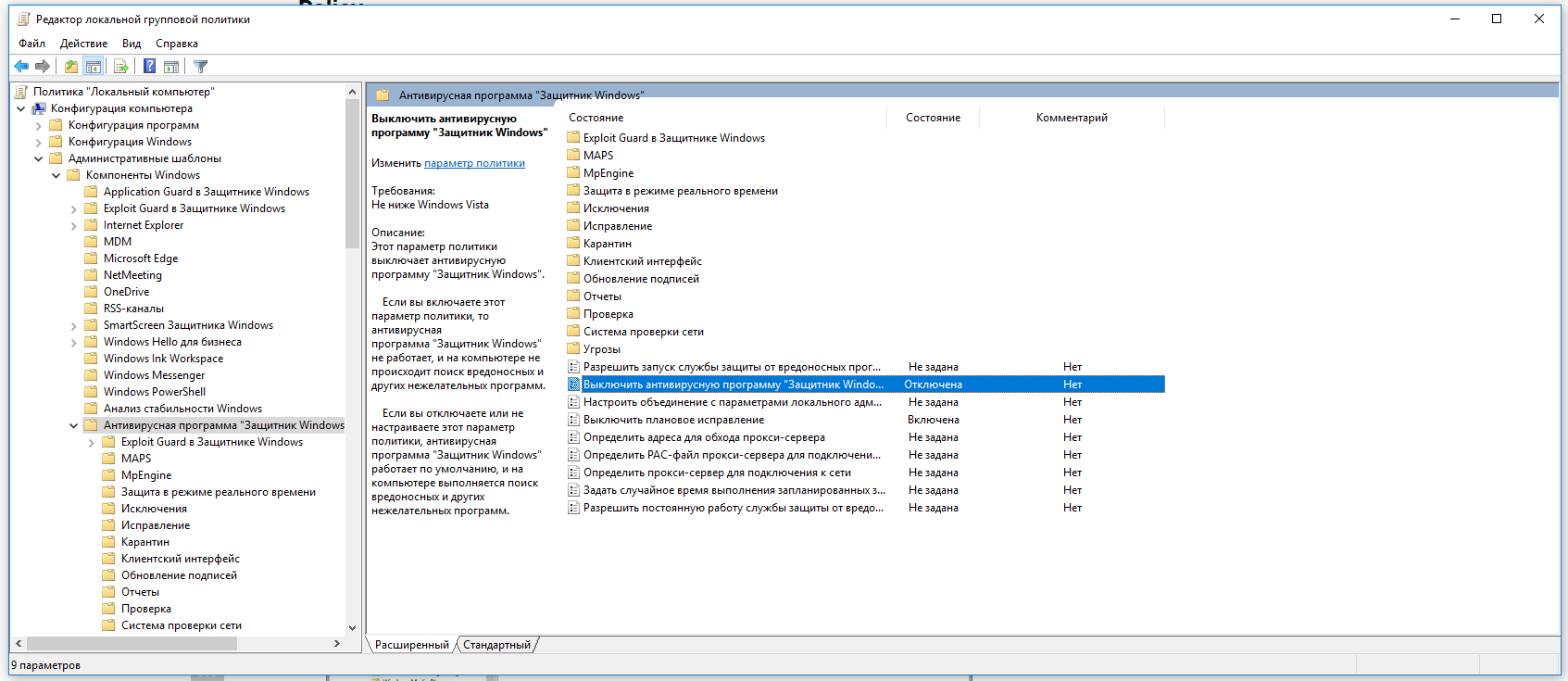

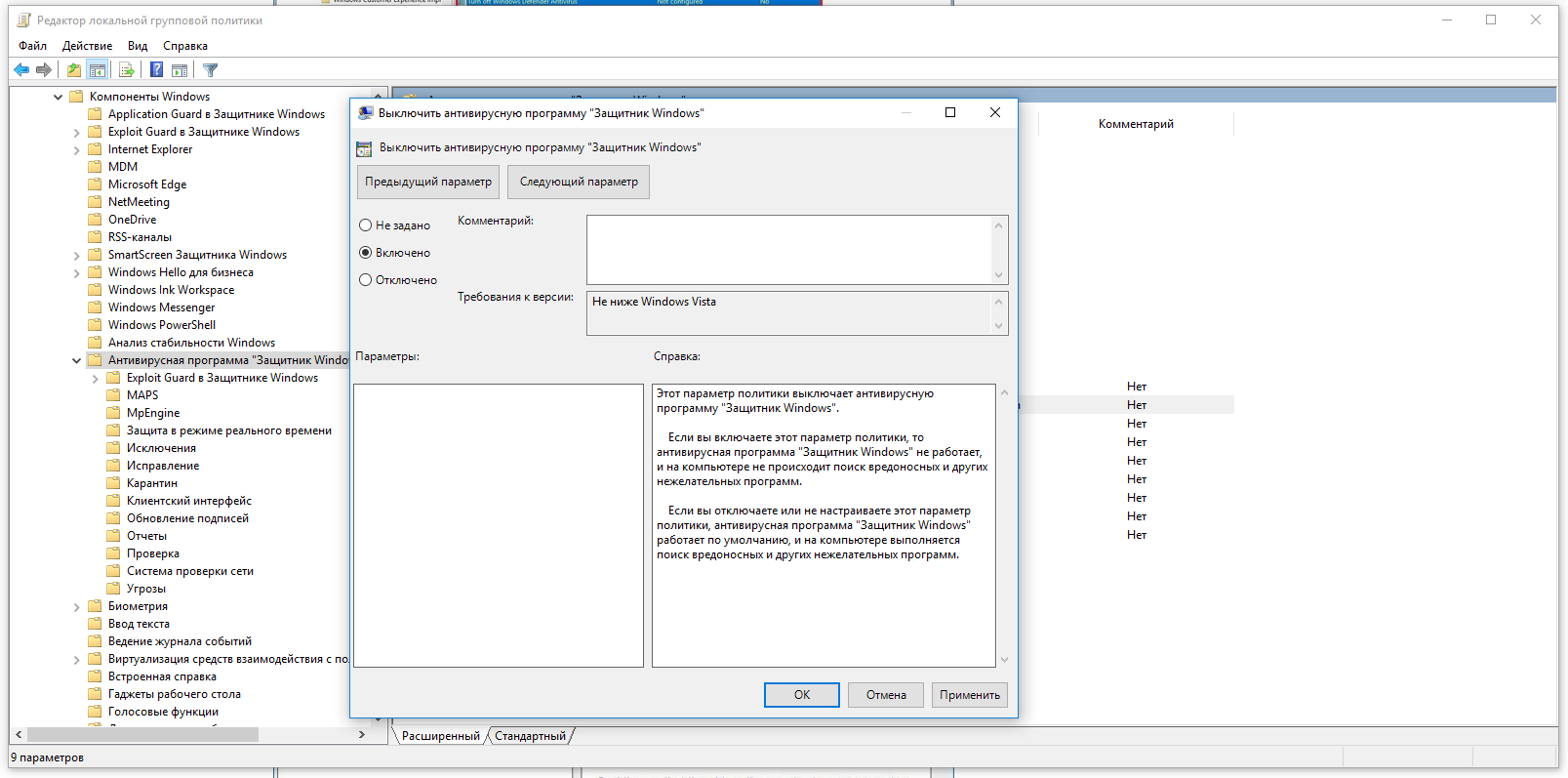

Как отключить Защитник Windows через групповые политики

В версиях Windows 10 Pro и Enterprise вам доступен редактор локальных групповых политик, где можно навсегда отключить Защитника следующим образом:

Через кнопку «Пуск» запустите исполняемый скрипт gpedit.msc. Откроется редактор политик. Перейдите по следующему пути: Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Антивирусная программа «Защитник Windows».

Двойным нажатием откройте пункт «Выключить антивирусную программу „Защитник Windows“». Выберите настройку «Включено» для включения этой опции, и, соответственно, отключения Защитника.

Нажмите «ОК» и перезапустите компьютер.

После этого антивирус будет навсегда отключён на вашем устройстве. Но вы заметите, что иконка со щитом останется в панели задач – так и должно быть, поскольку эта иконка принадлежит к приложению «Безопасность Windows», а не самому антивирусу.

Если вы передумаете, вы всегда можете заново включить Защитника, повторив эти шаги, и на последнем шаге выбрав вариант «Не задано», после чего снова нужно будет перезагрузить компьютер.

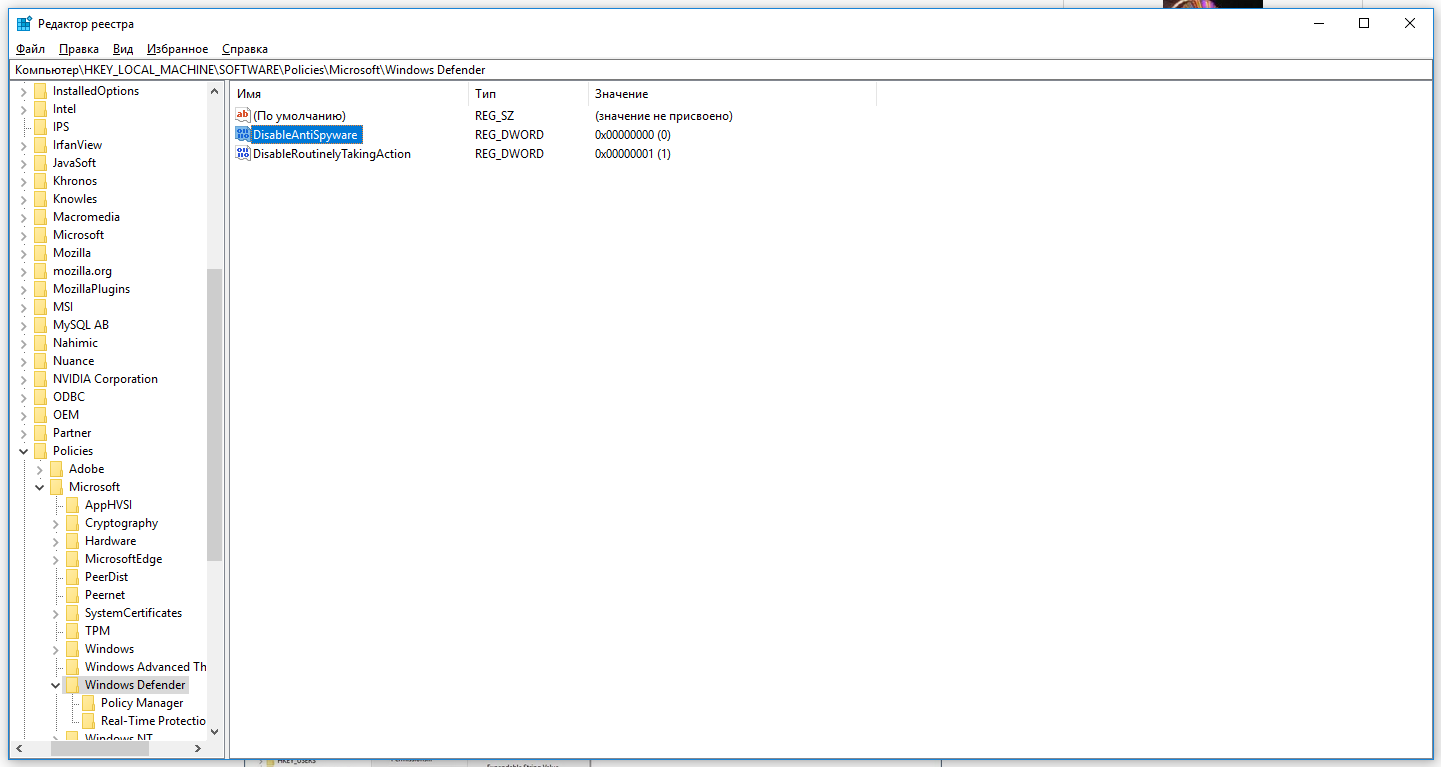

Как отключить Защитник Windows через реестр

Если у вас нет доступа к редактору политик, или у вас установлена Windows 10 Home, вы можете отредактировать реестр Windows, отключив тем самым Защитника.

Напоминаю, что редактировать реестр рискованно, и ошибки в этом деле могут нанести непоправимый ущерб текущей установленной копии Windows. Лучше сделать резервную копию системы перед тем, как начинать редактирование.

Чтобы полностью отключить Защитиника через реестр, запустите через кнопку «Пуск» программу regedit, и перейдите в ней по следующему пути:

Совет: этот путь можно скопировать и вставить в адресную строку редактора реестра.

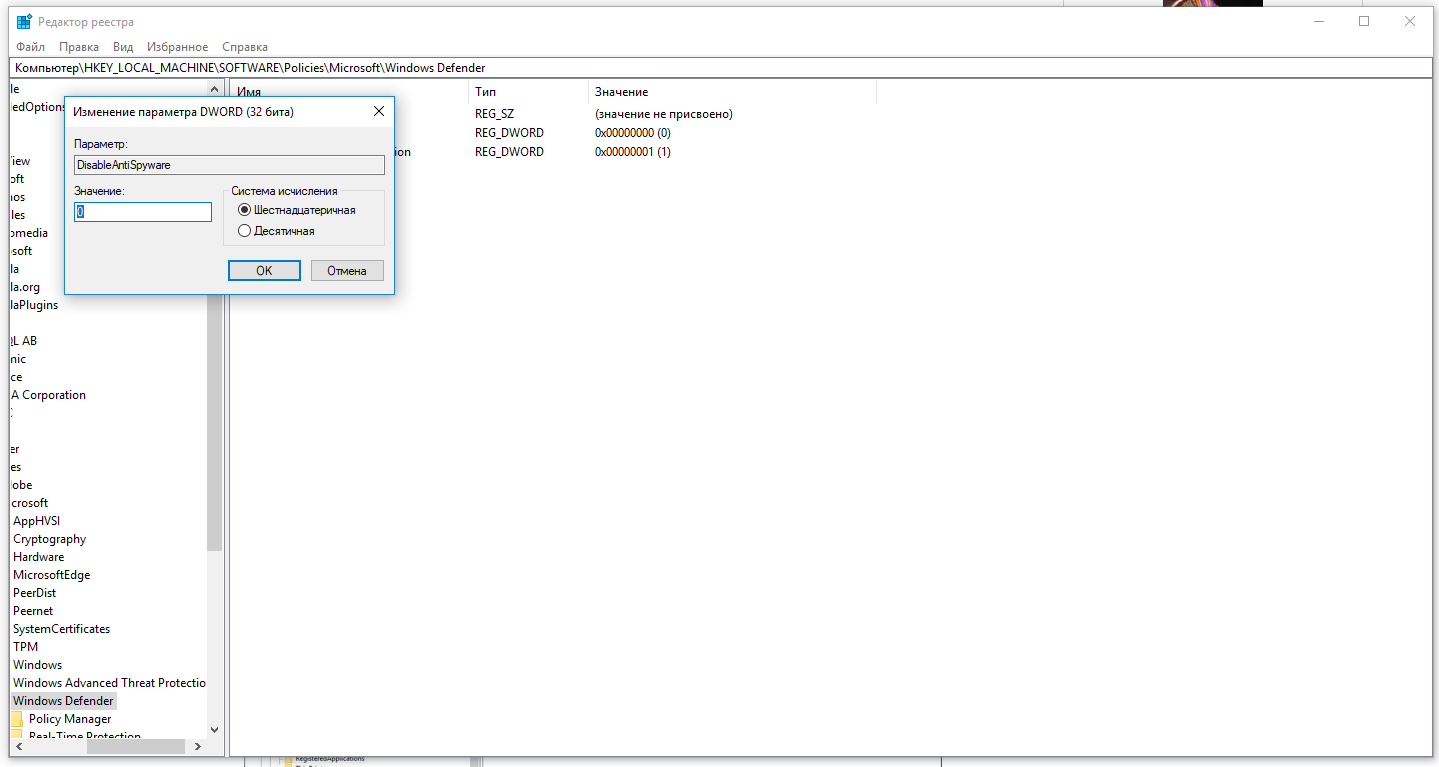

Затем правой клавишей нажмите на ключ (каталог) Windows Defender, выберите «Новый» и DWORD (32-bit) Value. Назовите новый ключ DisableAntiSpyware и нажмите «Ввод». Затем двойным щелчком откройте редактор ключа и задайте ему значение 1.

Нажмите ОК, и перезапустите компьютер.

После этого Защитник Windows уже не будет защищать вашу систему. Если вы захотите отменить эти изменения, повторите все шаги, но в конце удалите этот ключ или назначьте ему значение 0.

Как обойти антивирус за 5 минут

Бумажная безопасность порядком надоела, поэтому я решил немного отвлечься на практику. Не так давно мне представился случай лично убедиться, с какой легкостью злоумышленник, обладающий самой минимальной квалификацией, способен обойти популярные «топовые» антивирусы. Сегодняшний пост посвящен короткой истории поединка скрипт-кидди с одним популярным антивирусом.

Но, сперва, disclaimer:

1) Многое из написанного ниже, для экспертов, несомненно — боян. Но автор и не претендует на «срыв покровов». Статья призвана предостеречь тех пользователей, которые полагаются на антивирус как на панацею, при этом забывая о необходимости комплексного подхода к безопасности.

2) Статья написана исключительно в образовательных целях. Не нужно использовать эту информацию для совершения противоправных действий.

3) Статья не пытается бросить тень на производителей антивирусов. Уверен, что они делают все возможное, чтобы совершенствовать свои продукты.

Как-то раз нелегкая судьба безопасника (от которого часто требуют уметь все) занесла меня в пентесты. Была поставлена задача проверить уязвимость организации к вирусной атаке.

В компании использовалось антивирусное ПО от одного из топ-вендоров. Антивирусы были развернуты и на серверах (включая почтовые и прокси-серверы) и на компьютерах пользователей. Централизованное управление и обновление тоже было.

Неплохая защищенность и небольшой опыт в проведении пентестов не сулили затее особого успеха.

Однако, практическая реализация показала другое: злоумышленник может организовать атаку и обойти средства антивирусной защиты даже при помощи стандартных общеизвестных средств, доступных практически любому специалисту. Каким образом — описано ниже.

Стандартные инструменты

Как уже говорилось, злоумышленнику не нужно обладать высокой квалификацией. Достаточно навыков скрипт-кидди — найти подходящий инструмент.

Причем искать долго не придется — все необходимое есть в Metasploit Framework.

Хотя многие специалисты по ИБ наверняка о нем слышали, на всякий случай напомню: Metasploit представляет собой средство автоматизации пентестов от компании Rapid7 и содержащее большое количество готовых эксплойтов.

Помимо эксплойтов, Metasploit содержит набор готовых «полезных» нагрузок (payloads), проще говоря — вредоносного ПО.

А среди готовых «начинок» выделяется одна из самых популярных – Meterpreter. Meterpreter обладает широким функционалом: кейлоггер, запись фото и видео с веб-камеры, копирование куки и истории браузера, сбор учетных данных множества сервисов, включение RDP, заведение и удаление пользователей… Короче говоря, Meterpreter позволяет сделать с зараженной машиной практически все, что угодно. Meterpreter поддерживает различные варианты взаимодействие с сервером управления (включая TCP, HTTPS, соединение с шифрованием RC4). На роль инструмента для пентеста Meterpreter подходит прекрасно.

Таким образом, злоумышленнику не нужно ничего разрабатывать, достаточно «выгрузить» Meterpreter в подходящем формате (кстати, делается это одной командой).

Но для пользователей есть хорошая новость: Meterpreter обнаруживается практически всеми антивирусами. Если выгрузить его в exe-файл и «скормить» VirusTotal, то получим такой результат:

Как видим, антивирусы, в подавляющем большинстве, детектировали Meterpreterкак вредоносное ПО. Это и не удивительно: ему уже много лет.

Означает ли это победу антивируса над скрипт-кидди? Не совсем.

Антивирусы выходят из игры

После 5 минут поиска в Google находится сразу несколько готовых решений для обхода антивирусов. Познакомимся поближе с инструментом под названием Shellter ( сайт ).

Shellter используется для сокрытия вредоносного кода в исполняемых файлах Windows. Проще говоря, Shellter «вставляет» в нативное 32-разряднное приложение код вредоносной программы, который автоматически начинает выполняться при его запуске. Среди особенностей Shellter можно отметить минимальные изменения, вносимые в структуру исполняемого файла, использование «мусорного» кода и возможность кодирования «нагрузки». Все это затрудняет детектирование итогового файла антивирусами.

В автоматическом режиме работы Shellter требует минимального участия пользователя: Next, Next, Next и готово. Сначала выбирается PE-файл приложения, затем – нужный payload (причем Meterpreter в Shellter уже предусмотрительно встроен).

На выходе получается исполняемый файл, в котором скрыта «полезная» нагрузка в виде Meterpreter (или любого другого кода).

Если создать зараженный файл при помощи Shellter и попытаться проверить его через VirusTotal, то увидим следующее:

Показатель детектирования просто катастрофически упал. Это означает, что большинство антивирусов, установленных на рабочих местах и серверах не определят данный файл как опасный! На все про все, включая установку Shellter, ушло от силы 5 минут.

Таким образом, хотя сигнатура трояна известна уже много лет (Metasploit и Meterpreter входят в стандартную сборку Kali Linux), благодаря Shellter популярные антивирусы ничего не могут с ним поделать.

А как на практике?

Но тест на VirusTotal без испытаний «в поле» не показатель. Может быть при работе троян будет обнаружен по поведенческим признакам? Чтобы проверить это, протестируем файл на двух популярных антивирусах: Eset (5.0.21.26) и Kaspersky Internet Securiy (17.0.0.611).

Беглое тестирование показывает следующее:

1) Копирование и запуск файла не детектируется.

2) При запуске инфециорованного файла сессия до сервера управления (Metasploit) успешно открывается.

3) При выполнении некоторых действий (например, при попытке «миграции» Meterpreter в другие процессы), процесс Meterpreter’а детектируется как угроза.

4) При попытке использования веб-камеры, KIS запрашивает разрешение пользователя.

5) Большое количество функций Meterpreter’а все равно работает без обнаружения. В частности, прекрасно работает кейлоггер, скрипты сбора учетных данных, выгрузка информации из браузеров, скриншоты рабочего стола, копирование файлов. В принципе, этого достаточно для решения злоумышленником своих задач.

Таким образом, антивирусы конечно ограничивают функционал Meterpreter, но все равно оставляют широкий простор для злоумышленника.

Выводы и рекомендации

Тест еще раз показывает, что антивирус не является сам по себе панацеей. Средства обхода антивирусного ПО весьма популярны и находятся в свободном доступе. Разумеется, после загрузки части зараженных файлов на Virustotal, антивирусные базы будут пополняться, и возможности таких средств будут сокращаться. Но для защиты от таргетированных атак это не поможет.

Это не означает, что антивирусное ПО бесполезно. Просто без должной работы с персоналом его эффективность может быть сведена на нет.

История закончилась для пользователей легким «троллингом»: на рабочем столе появилось приглашение на корпоративный тренинг по ИБ. На тренинге им было рекомендовано:

- не открывать подозрительные и рекламные почтовые вложения;

- не включать без особой надобности макросы в документах;

- подключать к компьютеру только проверенные носители информации;

- устанавливать программы только с официальных сайтов;

- не посещать подозрительные сайты;

- проверять, куда ведет та или иная ссылка;

- регулярно обновлять ПО (включая офисные программы и браузеры).

Конечно эти меры сами по себе не помогут обнаружить и нейтрализовать любое вредоносное ПО, но по крайней мере снизят число возможных способов ззаражения им.

На этом, пожалуй, все.

Если эта статья будет полезной — напишите в комментариях. Возможно, стоит сместить акцент блога с нормативки на практическую ИБ.