- Как убрать подлинность Windows 7

- Что в этом случае можно сделать?

- Чиним Windows 7, или как отключить регулярную проверку подлинности

- Политика безопасности

- Блокировка вручную

- Удаление системных файлов

- Активация

- Обход перекрестной проверки Bypass traverse checking

- Справочные материалы Reference

- Возможные значения Possible values

- Рекомендации Best practices

- Location Location

- Значения по умолчанию Default values

- Управление политикой Policy management

- Групповая политика Group Policy

- Вопросы безопасности Security considerations

- Уязвимость Vulnerability

- Противодействие Countermeasure

- Возможное влияние Potential impact

Как убрать подлинность Windows 7

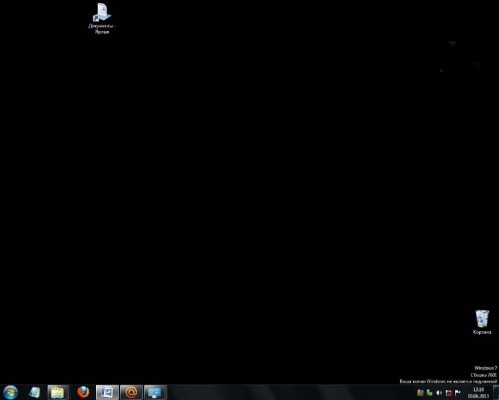

Если на компьютере установлена операционная система Windows 7 Вас наверняка замучили сообщения типа: «Ваша копия Windows 7 не является подлинной», «Ваша копия Windows не прошла проверку подлинности», «Возможно вы стали жертвой подделки программного обеспечения».

Возможно также Вы можете наблюдать в правом нижнем углу надпись Windows 7 Сборка 7600 Ваша копия Windows Не является подлинной.

Что в этом случае можно сделать?

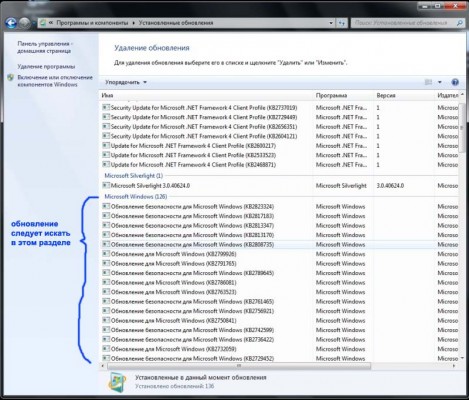

1. Следует отключить ответственный за это компонент системы — проверку подлинности Windows. Для этого нужно удалить установленное обновление KB971033.

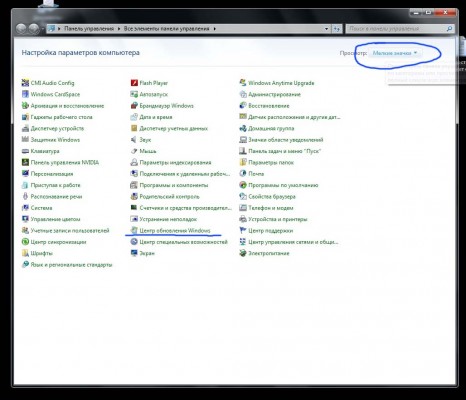

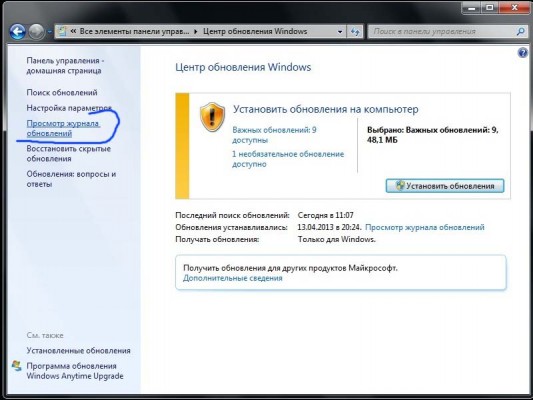

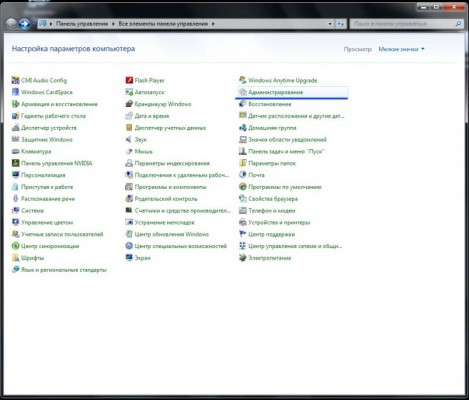

Заходим ПУСК — Панель управления. В правом верхнем углу выбираем «Просмотр: мелкие значки». Далее выбираем «Центр обновления WINDOWS».

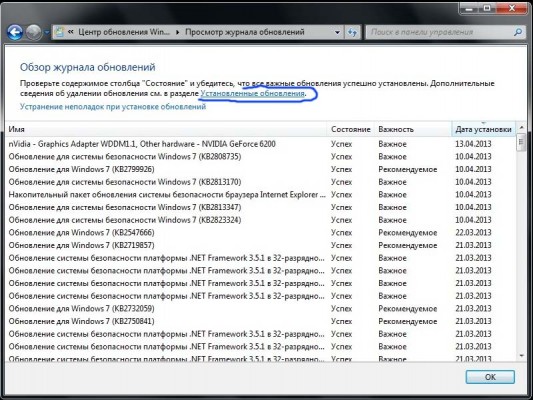

В колонке слева нажимаем «Просмотр журнала обновлений». Там выбираем ссылку «Установленные обновления». В списке всех обновлений находим обновление под номером KB971033. Щелкаем по обновлению правой кнопкой мыши и выбираем «Удалить».

Теперь данное обновление удалено.

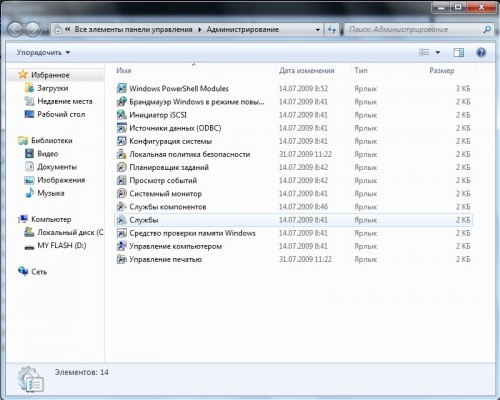

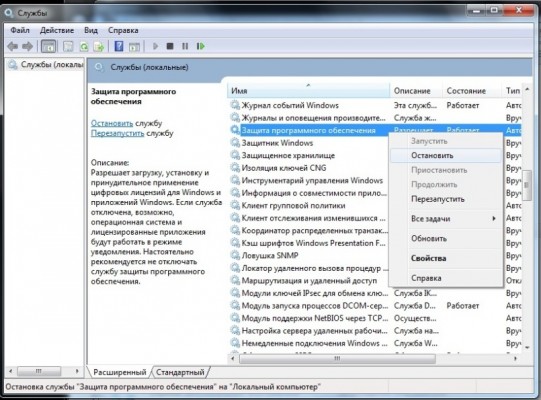

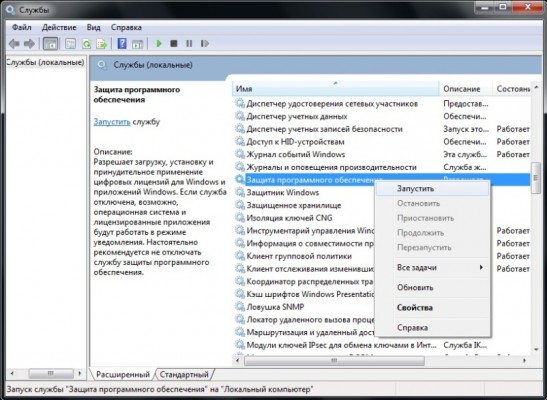

2. Далее следует удалить специальные файлы службы из папки System32, но сначала остановим службу «Защита программного обеспечения Windows».

ПУСК — Панель управления — Администрирование — Службы. Там находим службу «Защита программного обеспечения Windows», нажимаем на ней правой кнопкой мыши и выбираем «Остановить».

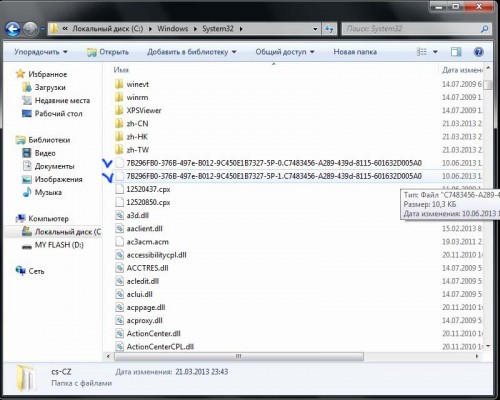

3. После того, как служба остановлена открываем ПУСК — Компьютер — С:\Windows\System32 и находим там два скрытых файла с расширением .C7483456-A289-439d-8115-601632D005A0.

Найти их можно без труда, так как файлы имеют длинные имена. Но файлы скрытые. Поэтому, чтобы их увидеть, надо включить показ скрытых файлов. На фото снизу показано, как это сделать.

Эти два файла нужно удалить. Если при удалении будут возникать сложности, например, такие как, появление сообщения о том, что процесс занят системой и нет возможности удалить данные фалы; или после первой же перегрузке компьютера эти файлы появляются опять в папке «System32», рекомендую временно отключить брандмауэер компьютера, временно отключить защиту антивирусной системы.

4. Главное сделано. Теперь надо запустить службу защиты, которую мы отключили в пункте 2.

5. И последнее, что нужно сделать: убрать надпись на рабочем столе и предупреждающие сообщения. Для этого понадобится активатор, который можно скачать здесь. Просто скачайте архив, разархивируйте его и запустите файл CW.exe.

Так как файл CW.exe активирует не лицензионную копию, то антивирус может видеть в нем угрозу и не даст запустить файл. Отключите антивирус, произведите активацию, перегрузите компьютер. Теперь ваша система чистая без всяких надписей и предупреждений!

Напоминаю: данный активатор распространяется на добровольной основе и не требует отправлять никаких смс-сообщений.

P.S. Чтобы больше не блокировалась операционная система, не устанавливаете «Обновление для Windows 7 (KB971033)».

Галочка напротив обновления должна быть снята. Нажав на правую кнопку мыши, выбираем «Скрыть обновление». Таким образом, не дадим устанавливаться этому обновлению повторно, даже при последующих обновлениях.

Если Вы не нашли решение для своей ситуации, опишите свою проблему, воспользовавшись формой обратной связи. Я постараюсь Вам помочь.

Чиним Windows 7, или как отключить регулярную проверку подлинности

Политика безопасности

Первый способ отключить попытки проверки подлинности – воспользоваться локальной политикой безопасности. Для этого необходимо сделать:

- Нажмите клавишу Windows на своей клавиатуре, выберите меню «Панель Управления».

- Откройте группу «Система и безопасность».

- Зайдите в подраздел «Администрирование» и откройте программу «Локальная политика безопасности».

- Нажмите ПКМ по категории «политика ограниченного использования» и выберите пункт «создать новую политику».

- Далее необходимо открыть подраздел «Дополнительные правила».

- Снова нажмите ПКМ в пустом месте в списке и выберите «создать хеш правило».

- Нажмите на кнопку «Обзор» и укажите путь к файлу « C:\Windows\System32\Wat\WatAdminSvc.exe ».

- Напротив пункта с уровнем безопасности выберите «запретить».

- Создайте еще одно хеш правило, указав следующий путь к файлу « C:\Windows\System32\Wat\WatUX.exe ».

- Аналогично с прошлым разом напротив уровня безопасности выберите пункт «запретить».

- Перезагрузите ваш компьютер.

С помощью вышеуказанных несложных манипуляций можно навсегда отключить проверку подлинности Windows.

Блокировка вручную

Если вы хотите обойти проверку подлинной копии этим путем, вам будет необходимо удалить несколько системных файлов и запретить одно обновление Windows.

Сперва необходимо временно отключить антивирусные программы и brandmauer. В отключении антивируса ничего сложного нет, а брандмауер рассмотрим подробно. Внизу экрана, слева от времени и даты (этот участок экрана называется трей) найдите значок сетевого подключения. Щелкните по нему и выберите пункт «Центр управления общим доступом и сетями». В самом конце меню в левой части окна нажмите на надпись «Брандмауэр Windows». В том же меню слева выберите пункт «Отключение и включение». В обеих категориях поставьте галки напротив пунктов «отключить brandmauer».

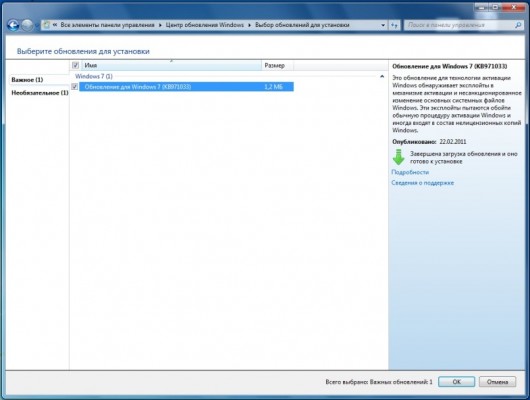

Теперь необходимо отключить обновление проверки подлинности. Для этого надо сделать следующее:

- Нажмите Windows, зайдите в меню «Панель управления».

- Откройте категорию «центр обновлений».

- В меню в левой части окошка выберите подкатегорию «просмотр журнала».

- Здесь необходимо открыть список установленных обновлений и найти в нем обновление KB971033.

- Выберите данное обновление ПКМ и нажмите «удалить».

Таким образом, вы удалили обновление, которое отвечает за проверку подлинности.

Удаление системных файлов

Теперь, когда обновление выключено, необходимо удалить файлы из system32. Перед этим надо остановить службу Windows «защита ПО».

- Нажмите кнопку Win и зайдите в панель управления.

- Откройте категорию меню «Администрирование».

- Зайдите в подкатегорию «Службы».

- Найдите в представленном списке службу с названием «Защита ПО», нажмите по ней ПКМ и отключите.

Теперь можно приступать к удалению системных файлов:

- Откройте «Мой компьютер» и зайдите в системный диск (как правило, он носит букву C).

- Откройте каталог Windows, и вложенный в него System32.

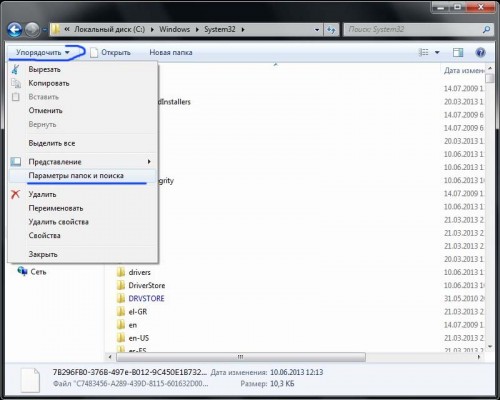

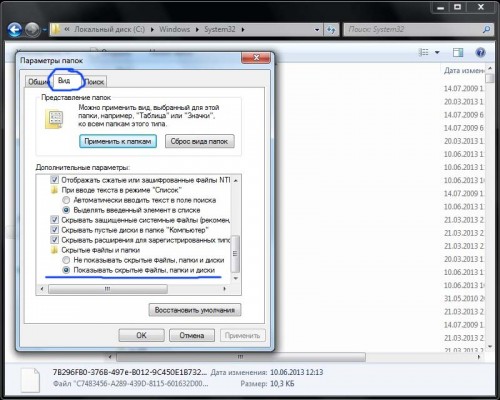

- Если на вашей машине отключен показ скрытых файлов – следует его включить. Для этого в верхнем меню проводника выберите пункт «Упорядочить», далее «Параметры папок», далее «Вид». В списке дополнительных параметров требуется найти пункт «показывать скрытые» и выбрать его.

- В каталоге System32 удалите два файла с громоздкими названиями, начинающимися с символов «7B296FB0».

- Включите обратно службу, которую отключали в предыдущем пункте руководства.

Активация

Теперь, когда проверка подлинности заблокирована и отключено ее обновление, стоит активировать Windows. Для этого скачайте утилиту Chew7, программу от Daz’а или любой другой популярный активатор. Никаких сложных действий с ними совершать не надо, просто запустить и подтвердить намерение активировать систему. Далее компьютер будет перезагружен.

После совершения всех действий по обходу проверки подлинной копии можно установить обратно свои обои для рабочего стола, включить антивирус и возобновить работу брандмауера.

Обход перекрестной проверки Bypass traverse checking

Относится к: Applies to

Дополнительные сведения о том, какие компоненты и функции поддерживаются в каждом выпуске Windows, см. в разделе Сравнение выпусков Windows 10. Learn more about what features and functionality are supported in each Windows edition at Compare Windows 10 Editions.

Описывает лучшие практики, расположение, значения, управление политикой и соображения безопасности для обхода обхода при проверке параметра политики безопасности. Describes the best practices, location, values, policy management, and security considerations for the Bypass traverse checking security policy setting.

Справочные материалы Reference

Этот параметр политики определяет, какие пользователи (или процесс, который действует от имени учетной записи пользователя) имеют разрешение на навигацию по пути объекта в файловой системе NTFS или в реестре без проверки на разрешение специального доступа к папке Traverse. This policy setting determines which users (or a process that acts on behalf of the user’s account) have permission to navigate an object path in the NTFS file system or in the registry without being checked for the Traverse Folder special access permission. Это право пользователя не позволяет пользователю перечислять содержимое папки. This user right does not allow the user to list the contents of a folder. Это позволяет пользователю пересекать папки только для доступа к разрешенным файлам или подмостках. It only allows the user to traverse folders to access permitted files or subfolders.

Constant: SeChangeNotifyPrivilege Constant: SeChangeNotifyPrivilege

Возможные значения Possible values

- Определяемый пользователей список учетных записей User-defined list of accounts

- Не определено Not Defined

Рекомендации Best practices

- Используйте переумерия на основе доступа, если вы хотите запретить пользователям видеть папку или файл, к которому у них нет доступа. Use access–based enumeration when you want to prevent users from seeing any folder or file to which they do not have access.

- В большинстве случаев используйте параметры этой политики по умолчанию. Use the default settings of this policy in most cases. Если вы измените параметры, проверьте свое намерение с помощью тестирования. If you change the settings, verify your intent through testing.

Location Location

Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment

Значения по умолчанию Default values

В следующей таблице приведены фактические и действующие значения по умолчанию для этой политики. The following table lists the actual and effective default policy values. Значения по умолчанию также можно найти на странице свойств политики. Default values are also listed on the policy’s property page.

| Тип сервера или объект групповой политики Server type or GPO | Значение по умолчанию Default value |

|---|---|

| Default Domain Policy Default Domain Policy | Не определено Not Defined |

| Политика контроллера домена по умолчанию Default Domain Controller Policy | Администраторы Administrators Проверка подлинности пользователей Authenticated Users Все пользователи Everyone Локализованная служба Local Service Служба сети Network Service Совместимый доступ до Windows 2000 Pre-Windows 2000 Compatible Access |

| Параметры по умолчанию для автономного сервера Stand-Alone Server Default Settings | Администраторы Administrators Операторы архива Backup Operators Пользователи Users Все пользователи Everyone Локализованная служба Local Service Служба сети Network Service |

| Действующие параметры по умолчанию для контроллера домена Domain Controller Effective Default Settings | Администраторы Administrators Проверка подлинности пользователей Authenticated Users Все пользователи Everyone Локализованная служба Local Service Служба сети Network Service Совместимый доступ до Windows 2000 Pre-Windows 2000 Compatible Access |

| Действующие параметры по умолчанию для рядового сервера Member Server Effective Default Settings | Администраторы Administrators Операторы архива Backup Operators Пользователи Users Все пользователи Everyone Локализованная служба Local Service Служба сети Network Service |

| Действующие параметры по умолчанию для клиентского компьютера Client Computer Effective Default Settings | Администраторы Administrators Операторы архива Backup Operators Пользователи Users Все пользователи Everyone Локализованная служба Local Service Служба сети Network Service |

Управление политикой Policy management

Разрешения на файлы и папки контролируются, хотя соответствующая конфигурация списков управления доступом к файловой системе (ACLs). Возможность обхода папки не предоставляет пользователю разрешений на чтение или написание. Permissions to files and folders are controlled though the appropriate configuration of file system access control lists (ACLs).The ability to traverse the folder does not provide any Read or Write permissions to the user.

Для активации этого параметра политики не требуется перезагрузка компьютера. A restart of the computer is not required for this policy setting to be effective.

Изменения прав пользователя вступают в силу при его следующем входе в учетную запись. Any change to the user rights assignment for an account becomes effective the next time the owner of the account logs on.

Групповая политика Group Policy

Параметры применяются в следующем порядке с помощью объекта групповой политики (GPO), который перезаписывал параметры на локальном компьютере при следующем обновлении групповой политики: Settings are applied in the following order through a Group Policy Object (GPO), which will overwrite settings on the local computer at the next Group Policy update:

- Параметры локальной политики Local policy settings

- Параметры политики сайта Site policy settings

- Параметры политики домена Domain policy settings

- Параметры политики подразделения OU policy settings

Когда локальный параметр серый, он указывает, что GPO в настоящее время контролирует этот параметр. When a local setting is greyed out, it indicates that a GPO currently controls that setting.

Вопросы безопасности Security considerations

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации. This section describes how an attacker might exploit a feature or its configuration, how to implement the countermeasure, and the possible negative consequences of countermeasure implementation.

Уязвимость Vulnerability

Конфигурация по умолчанию для параметра обход обхода для проверки обхода позволяет всем пользователям обход проверки обхода. The default configuration for the Bypass traverse checking setting is to allow all users to bypass traverse checking. Разрешения на файлы и папки контролируются, хотя соответствующая конфигурация списков управления доступом к файловой системе (ACLs), так как возможность обхода папки не предоставляет пользователю разрешений на чтение или написание. Permissions to files and folders are controlled though the appropriate configuration of file system access control lists (ACLs) because the ability to traverse the folder does not provide any Read or Write permissions to the user. Единственный сценарий, в котором конфигурация по умолчанию может привести к срыву, это если администратор, который настраивает разрешения, не понимает, как работает этот параметр политики. The only scenario in which the default configuration could lead to a mishap would be if the administrator who configures permissions does not understand how this policy setting works. Например, администратор может ожидать, что пользователи, которые не могут получить доступ к папке, не смогут получить доступ к содержимому любых папок ребенка. For example, the administrator might expect that users who are unable to access a folder are unable to access the contents of any child folders. Такая ситуация маловероятна, и поэтому эта уязвимость представляет небольшой риск. Such a situation is unlikely, and, therefore, this vulnerability presents little risk.

Противодействие Countermeasure

Организации, которые крайне обеспокоены безопасностью, могут потребовать удалить группу Everyone и, возможно, группу Пользователей из списка групп, которые имеют обход обхода обхода, проверяя право пользователя. Organizations that are extremely concerned about security may want to remove the Everyone group, and perhaps the Users group, from the list of groups that have the Bypass traverse checking user right. Принятие явного контроля над назначениями обхода может быть эффективным способом ограничения доступа к конфиденциальной информации. Taking explicit control over traversal assignments can be an effective way to limit access to sensitive information. Кроме того, можно использовать переумерия на основе доступа. Access–based enumeration can also be used. Если вы используете переумерия на основе доступа, пользователи не могут видеть папку или файл, к которому у них нет доступа. If you use access–based enumeration, users cannot see any folder or file to which they do not have access. Дополнительные сведения об этой функции см. в переумениина основе access. For more info about this feature, see Access-based Enumeration.

Возможное влияние Potential impact

Операционные системы Windows и многие приложения были разработаны с расчетом на то, что любой пользователь, который может законно получить доступ к компьютеру, будет иметь это право пользователя. The Windows operating systems and many applications were designed with the expectation that anyone who can legitimately access the computer will have this user right. Поэтому мы рекомендуем тщательно проверить любые изменения назначений **** обхода обхода, проверяя пользователя перед внесением таких изменений в производственные системы. Therefore, we recommend that you thoroughly test any changes to assignments of the Bypass traverse checking user right before you make such changes to production systems. В частности, IIS требует, чтобы это право пользователя было назначено учетным записям Network Service, Local Service, IIS_WPG, IUSR_ ComputerName и IWAM_* ComputerName.** * In particular, IIS requires this user right to be assigned to the Network Service, Local Service, IIS_WPG, IUSR_ , and IWAM_ accounts. (Она также должна быть назначена учетной записи ASPNET через ее членство в группе пользователей.) Рекомендуется оставить этот параметр политики в конфигурации по умолчанию. (It must also be assigned to the ASPNET account through its membership in the Users group.) We recommend that you leave this policy setting at its default configuration.