- Как обойти защиту BitLocker в Windows 10

- Найден способ обхода защиты Windows 10 от вымогателей

- Обход защиты Windows 10 с помощью одного бита

- Xakep #263. Кредитки в опасности

- Bitlocker Windows 10, как разблокировать?

- Требования

- Как проверить наличие TPM

- Как включить BitLocker

- Что нужно знать

- Как задействовать BitLocker, если на компьютере нет TPM

- Видео — Шифрование системного диска С с BitLocker в Windows 10, активация ТРМ

- Шифрование всех дисков

- Как зашифровать диск с помощью BitLocker без перезапуска системы

- Часть 1. Как зашифровать диск

- Часть 2. Как разблокировать диск

- Как найти потерянный ключ восстановления

- Как/Где найти потерянный ключ восстановления Bitlocker?

- Как деактивировать BitLocker

- Вывод

- Видео — Как зашифровать диск BitLocker

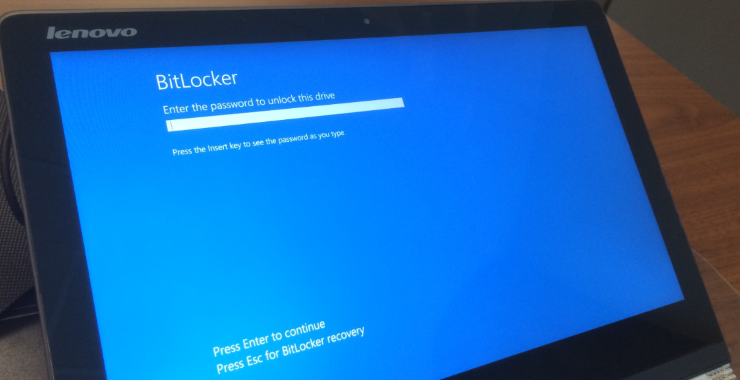

Как обойти защиту BitLocker в Windows 10

Финский IT-специалист Сами Лайхо обнаружил простой способ обхода системы шифрования данных BitLocker в Windows 10. Описанный им способ позволяет получить неавторизованный доступ к зашифрованным файлам на накопителе.

Для обхода защиты BitLocker требуется дождаться, когда компьютер обнаружит обновление операционной системы и начнёт устанавливать его. В ходе подготовки к инсталляции апдейта нужно нажать Shift + F10, после чего запустится командная строка. С помощью этой утилиты можно получить доступ к расшифрованным данным на накопителе устройства. Взлом может быть осуществлён практически любым человеком, каких-либо хакерских знаний для этого не требуется.

Весь процесс взлома описан в видеоролике:

По словам Лайхо, описанной уязвимости подвержены все компьютеры и планшеты, работающие на релизных сборках Windows 10 (1511 — November Update и 1607 — Anniversary Update). Кроме того, этот баг также присутствует во всех инсайдерских сборках, выпущенных до октября 2016 года в рамках подготовки к релизу следующего крупного обновления ОС — Creators Update. В сборках, вышедших в ноябре, этого бага уже нет, так что их можно считать наиболее безопасными. Скорее всего, в ближайшее время Microsoft выпустит патчи для своих операционных систем, которые закроют уязвимость, найденную Лайхо.

Конечно, эту уязвимость вряд ли можно считать очень опасной. Осуществление взлома требует физического доступа хакеру к компьютеру или планшету жертвы. Удалённый взлом невозможен.

BitLocker — криптографическая защита, реализованная в Windows 7, 8 и 10. Оно позволяет зашифровать данные накопителя компьютера или планшета так, что даже если он будет установлен в другое устройство, файлы, хранящиеся на нём, будут недоступны до тех пор, пока вы не введёте пароль, установленный для дешифровки. О том, как установить защиту BitLocker, вы можете прочитать в нашей статье.

Найден способ обхода защиты Windows 10 от вымогателей

Метод заключается во внедрении вредоносной DLL-библиотеки в процесс explorer.exe на этапе запуска.

Исследователь в области кибербезопасности Соя Аояма продемонстрировал метод обхода функции защиты от программ-вымогателей Controlled Folder Access («Контролируемый доступ к папкам»), представленной в Windows 10. Данный функционал, являющийся частью Windows Defender, служит для предотвращения модификации неизвестными приложениями файлов в защищенных папках. Изменения могут осуществляться только программами из «белого» списка, помеченными как таковые пользователем или по умолчанию Microsoft.

Метод заключается во внедрении вредоносной DLL-библиотеки в процесс explorer.exe на этапе запуска. Поскольку Explorer по умолчанию находится в белом списке, внедренная в него DLL-библиотека получит возможность обойти защиту Controlled Folder Access. Как пояснил исследователь, explorer.exe загружает DLL-библиотеки из списка ключа реестра HKEY_CLASSES_ROOT\*\shellex\ContextMenuHandlers. По умолчанию при запуске Explorer загружает Shell.dll из ключа HKEY_LOCAL_MACHINE\SOFTWARE\Classes\CLSID\<90aa3a4e-1cba-4233-b8bb-535773d48449>\InProcServer32. Для внедрения вредоносной DLL-библиотеки Аояма просто создал ключ HKCU\Software\Classes\CLSID\<90aa3a4e-1cba-4233-b8bb-535773d48449>\InProcServer32 и установил в качестве значения вредоносный файл. Таким образом, при перезапуске explorer.exe вместо Shell.dll будет запускаться вредоносная DLL-библиотека.

Более подробно метод описан в видео ниже.

При тестировании атака осталась незамеченной не только антивирусом Windows Defender, но и другими защитными решениями, включая Avast, ESET, Malwarebytes Premium и McAfee (все продукты имеют функцию защиты от вымогательского ПО).

Перед выступлением на конференции DerbyCon Аояма предоставил Microsoft информацию об уязвимости, включая PoC-код, однако в компании не посчитали нужным выплачивать специалисту награду или выпускать соответствующий патч. Представители Microsoft обосновали решение тем, что проблема может быть проэксплуатирована в случае, если компьютер уже скомпрометирован. Кроме того, атака затрагивает только одну жертву и не предоставляет возможность повышения привилегий.

Обход защиты Windows 10 с помощью одного бита

Xakep #263. Кредитки в опасности

В последнем наборе патчей от Microsoft за февраль 2015 года закрыли не только пресловутый JASBUG, но также уязвимость CVE-2015-0057 с таким же максимальным рейтингом опасности (всего в февральском наборе три критичных бага).

Хакер Уди Яво (Udi Yavo), который нашёл этот баг, теперь подробно описал метод эксплуатации и опубликовал видео. Статья Уди называется «Обход защиты Windows XP-10 с помощью одного бита».

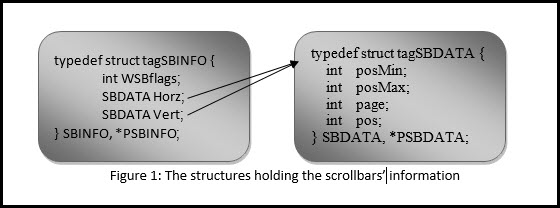

Уязвимость позволяет осуществить эскалацию привилегий, получить полный контроль над компьютером жертвы и обойти все защитные механизмы Windows. Баг находится в GUI-компоненте ядра — модуле Win32k.sys. А именно, в структуре информации о полосах прокрутки в окнах на экране.

Там есть функция xxxEnableWndSBArrows, которая определяет, отображать полосу прокрутки или не отображать полосу прокрутки. Вот здесь и скрыт «жучок», который нашли методом статического анализа кода. В какой-то момент освобождаются биты памяти, где хранились флаги состояний полос прокрутки. Эти биты мы и используем (Use After Free).

На первый взгляд уязвимость кажется незначительной. Но если правильно раскрутить цепочку, то у тебя в руках полный контроль над любой системой из Редмонда. Эксплоит надёжно работает во всех версиях Windows, начиная от XP и заканчивая Windows 10, со всеми включенными механизмами защиты.

Автор уверен, что злоумышленники будут успешно использовать эту уязвимость ещё долгое время.

Bitlocker Windows 10, как разблокировать?

Если компьютер потерян или украден, пароль не защитит данные. Вору даже не нужно заходить в систему — он просто удалит жесткий диск и подключит его к другому компьютеру.

Однако, если данные зашифрованы, их практически невозможно извлечь.

Итак, что можно защитить:

- клиентов от кражи личных данных;

- бизнес от требований, связанных с нарушениями конфиденциальности;

- репутацию.

Microsoft BitLocker обеспечивает простое шифрование данных дисков на компьютере. Таким образом, вы можете оставаться защищенным, если устройство или диск потеряны, или украдены.

Для начала сделайте следующее:

- перед выполнением любого из последующих методов проведите резервное копирование системы;

- проверьте, поддерживает ли Windows шифрование устройств.

Большинство ПК с версией системы 8.1 и выше (но не все) способны шифровать устройства. В основном новые компьютеры под управлением Windows 10 имеют эту функцию.

При входе в качестве администратора BitLocker шифрует только ваш диск.

Ключ восстановления загружается на серверы Microsoft. Он поможет восстановить важные файлы, если вы забудете пароль или не сможете зайти в систему.

Чтобы узнать, поддерживает ли ваш компьютер шифрование устройств, выполните следующие действия:

Шаг 1. Откройте приложение «Параметры» с помощью клавиш «Win+I».

Шаг 2. Выберите «Система», а затем перейдите на вкладку «О программе».

Шаг 3. Найдите раздел «Шифрования устройства» в нижней части окна. Если вы ничего не нашли, значит компьютер не поддерживает эту функцию. В ином случае вы увидите раздел, как на скриншоте ниже.

Требования

Первое требование — наличие необходимой версии ОС. Как правило, BitLocker поддерживает Windows Pro или Ultimate, например:

- Windows Vista и Windows 7: Enterprise и Ultimate;

- выпуски Windows 8 и 8.1: Pro и Enterprise;

- выпуски Windows 10: Pro, Enterprise и Education.

Если вы используете домашнюю Windows, стоит рассмотреть обновление до версии Pro.

Примечание! Обновление операционной системы лучше совместить с покупкой нового компьютера, поскольку почти во все модели включен TPM.

Ваш ПК должен поддерживать Trusted Platform Module (TPM). Его имеют многие ПК, предназначенные для бизнеса (например, Dell Precision и Optiplex, серия Lenovo ThinkCenter, HP Pro и Elite). Кстати, вы можете использовать BitLocker даже без TPM.

Также проверьте следующие требования:

- BIOS должен поддерживать TPM или USB-устройства. В противном случае, чтобы получить последнее обновление прошивки вам нужно посетить сайт производителя;

- жесткий диск должен содержать два раздела: системный с необходимыми файлами для запуска Windows и раздел с операционной системой. Оба из них должны быть отформатированы под файловую систему NTFS;

- процесс шифрования всего жесткого диска не сложен, но отнимает много времени;

- следите за тем, чтобы компьютер был подключен к источнику бесперебойного питания на протяжении всего рабочего процесса.

Как проверить наличие TPM

Вы уже знаете, что компьютер должен иметь TPM. TPM — это специальный микрочип, который позволяет устройству поддерживать расширенные функции безопасности и обеспечивает защищенный от несанкционированного доступа способ хранения ключей шифрования.

Вы можете проверить, есть ли на компьютере TPM, выполнив следующие шаги:

Шаг 1. Выберите клавиши «Windows+R».

Шаг 2. Введите «tpm.msc».

Шаг 3. Нажмите «Enter».

Шаг 1. Чтобы открыть меню «Power User» используйте комбинацию клавиш «Windows+X». Затем выберите «Диспетчер устройств».

Шаг 2. Разверните устройства безопасности. TPM представлен как доверенный платформенный модуль с номером версии.

Примечание! Для поддержки BitLocker на компьютере должен быть чип TPM версии 1.2 или новее.

Однако, если вы видите сообщение «Совместимый доверенный платформенный модуль не найден», то это означает, что на вашем компьютере нет TPM.

Как включить BitLocker

После проверки наличия чипа TPM на компьютере выполните следующие шаги по активации BitLocker:

Шаг 1. Нажмите кнопку «Пуск». В папке служебных программ отыщите «Панель управления».

Шаг 2. Нажмите «Система и безопасность».

Шаг 3. Щелкните «Шифрование диска BitLocker».

Шаг 4. Затем нажмите на текстовую ссылку «Включить BitLocker».

Шаг 5. Выберите способ разблокировки диска во время запуска: вы можете вставить флешку или ввести пароль (мы выбрали второй метод, поскольку он проще).

Шаг 6. Дальше введите пароль, который будет использоваться при загрузке Windows 10 для разблокировки диска (однако, вы должны его хорошенько запомнить). После этого нажмите «Далее».

Примечание! Удостоверьтесь в надежности созданного пароля, используя верхний и нижний регистр, номера и символы.

Шаг 7. Не беспокойтесь о том, что все забудете. Вам будет предоставлено несколько вариантов хранения ключа, который поможет восстановить доступ к файлам:

- в своей учетной записи Microsoft;

- на USB-накопителе;

- в виде файла;

- на бумаге.

Убедитесь, что выбрали наиболее удобный для себя вариант и сохраните ключ восстановления в безопасном месте.

Шаг 8. Нажмите «Далее».

Шаг 9. Теперь выберите опцию шифрования, которая наилучшим образом соответствует вашим потребностям.

Шаг 10. Затем определитесь с этими двумя параметрами.

Шаг 11. Нажмите «Далее».

Шаг 12. Теперь поставьте флажок возле запуска проверки системы BitLocker и нажмите «Продолжить».

Шаг 13. Все готово! Перед началом процесса шифрования просто перезагрузите компьютер.

Шаг 14. Чтобы разблокировать диск BitLocker предложит ввести пароль. Введите его и нажмите «Enter».

Что нужно знать

После перезагрузки компьютер быстро откроет рабочий стол. Это не конец!

После перехода в «Панель управления»>«Система и безопасность»>«Шифрование диска BitLocker» вы увидите, что диск еще не зашифрован.

Что делать в этом случае?

Абсолютно ничего. Просто ждите окончания процесса. Он занимает некоторое время, в зависимости от выбранного вами варианта и размера накопителя. Спокойно используйте свой компьютер, а последние штрихи будут выполняться в фоновом режиме.

Как только вы обнаружите, что процесс шифрования завершен, в «Проводнике» над диском должен появится соответствующий значок BitLocker.

Так вы сможете проверить, включен он или нет.

Как задействовать BitLocker, если на компьютере нет TPM

Для этого выполните следующие действия:

Шаг 1. Чтобы открыть «Редактор локальной групповой политики» (его имеют не все версии системы) используйте комбинацию клавиш «Windows+R». Введите «gpedit.msc» и нажмите «Enter».

Шаг 2. В разделе «Конфигурация компьютера» разверните «Административные шаблоны».

Шаг 3. После этого разверните «Компоненты Windows».

Шаг 4. Теперь откройте «Шифрование диска BitLocker» и выберите «Диски операционной системы».

Шаг 5. С правой стороны дважды щелкните по выделенному на скриншоте параметру.

Шаг 6. Выберите «Включено».

Шаг 7. Теперь поставьте флажок возле соответствующего параметра, как на скриншоте ниже. Нажмите «OK».

Шаг 8. Закройте редактор.

Видео — Шифрование системного диска С с BitLocker в Windows 10, активация ТРМ

Шифрование всех дисков

Вы должны включить BitLocker на всех дисках хранения — как внутренних, так и внешних. Просто повторите описанные выше действия для каждого из имеющихся на компьютере накопителей.

К внешним устройствам хранения данных относятся любые USB-диски, флешки, SD-карты и т. д. Мы не рекомендуем их использовать, поскольку даже после шифрования эти устройства рискуют быть украденными и разблокированными. Нет никаких гарантий касательно того, что любой такой диск не будет дешифрован случайным образом, и что вы хорошо запомните пароль или ключ восстановления.

На заметку! Лучше подумайте об использовании бесплатного и надежного облачного хранилища.

Если внешний диск необходим вам для резервного копирования файлов, тогда включите BitLocker. Для удобства можно установить автоматическое разблокирование при подключении к конкретному компьютеру. Таким образом, вам не придется постоянно вводить пароль, чтобы разблокировать диск. Однако, всегда имейте при себе либо пароль, либо ключ восстановления. Поэтому сохраните их в безопасном месте (например, в учетной записи Microsoft).

Как зашифровать диск с помощью BitLocker без перезапуска системы

По умолчанию Windows автоматически разблокирует диск после входа в учетную запись. Если эта функция отключена, тогда попробуйте снять защиту с диска вручную. Мы покажем вам, как это сделать самостоятельно.

Часть 1. Как зашифровать диск

Прежде чем ставить пароль на накопитель, убедитесь, что функция автоматической блокировки отключена. После завершения работы диск автоматически зашифруется.

Если вы хотите заблокировать диск самостоятельно, то должны сделать это с помощью «Командной строки»:

- Откройте командную строку с правами администратора.

Примечание! Замените d: буквой диска, на который вы хотите поставить защиту «manage-bde -lock d: -forcedismount».

Закройте «Командную строку». С этого момента ваш диск надежно защищен, поэтому вы не можете получить к нему доступ без указанного пароля.

Часть 2. Как разблокировать диск

Снять защиту с диска намного проще, чем поставить на него пароль. Следуйте этим шагам:

- Откройте «Проводник» и щелкните правой кнопкой мыши, выбрав зашифрованный диск. В контекстном меню найдите «Управление BitLocker».

Теперь защита снята, и вы можете получить доступ к файлам, хранящимся на диске.

Конечно, вы также можете разблокировать диск с помощью командной строки.

- Откройте «Командную строку».

Как найти потерянный ключ восстановления

Ключ восстановления создается после первого использования программы BitLocker для каждого выбранного диска. Он предоставляет доступ к сокрытым данным. Ключ также можно использовать для разблокировки зашифрованных на съемном устройстве (например, на внешнем жестком диске или USB-накопителе) с помощью BitLocker To Go файлов и папок, если по какой-то причине вы забыли пароль или компьютер не может получить доступ к диску.

Ключ восстановления Bitlocker выглядит следующим образом (он хранится в файле .BEK с именем Bitlocker+Recovery+Key+4C2392DC-60A8-4B98-95AA-6A91D2191EB4.BEK).

Чтобы убедиться в правильности ключа восстановления, сравните начало указанного выше идентификатора со значением аналогичного в зашифрованном томе Bitlocker.

Как/Где найти потерянный ключ восстановления Bitlocker?

Способ возвращения потерянного ключа зависит от настроенных вами параметров входа в систему:

1. Если вы используете локальную учетную запись, тогда войдите как администратор.

2. Пользователи учетной записи Microsoft должны проверить следующие места:

- аккаунт Microsoft в Интернете. Чтобы получить ключ восстановления, перейдите в свою учетную запись и получите его оттуда;

- сохраненная копия ключа восстановления. Возможно, вы храните его в качестве файла, на флешке или в бумажном виде.

Как деактивировать BitLocker

Первым делом включите компьютер и войдите в Windows.

- Откройте «Проводник» и щелкните правой кнопкой мыши по накопителю, который хотите расшифровать. В появившемся контекстном меню нажмите «Управление BitLocker».

Система перейдет к расшифровке вашего диска.

На заметку! Дешифровка — процесс отнюдь не быстрый. Ее продолжительность зависит от скорости вашего накопителя, производительности центрального процессора и объема данных, которые вы сохранили на выбранном диске.

Через некоторое время дешифровка завершится.

Все готово! BitLocker отключен, и теперь вы сможете получать доступ к файлам без надобности вводить пароль.

Вывод

BitLocker — весьма неплохая функция, способная защитить данные от потери и кражи на любых накопителях (флешках, жестких дисках и т. д.). Это не идеальный инструмент, хоть и весьма полезный. Он не нравится всем пользователям, поскольку запрашивает пароль каждый раз, когда нужно использовать зашифрованный диск. Однако, не стоит недооценивать BitLocker, поскольку однажды он может спасти не только ценную информацию, но и в целом ваш бизнес/репутацию.

Видео — Как зашифровать диск BitLocker

Понравилась статья?

Сохраните, чтобы не потерять!