- Вирус Wannacry. Как установить патч для Microsoft Windows (XP, 7, 8, 10) на всех компьютерах в домене?

- Вирус Wannacry. Как установить патч для Microsoft Windows (XP, 7, 8, 10) на всех компьютерах в домене?

- Патч MS17-010 для исправления уязвимости Windows, используемой WannaCry и Petya

- Установка MS17-010 не требуется

- Установка MS17-010 требуется

- Массовое заражение шифровальщиком WannaCry — @[email protected]

- Атака WannaCry по всему миру

- Как происходит заражение

- Как удалить WanaDecryptor

- Рекомендации по защите

- Атакующий весь мир вирус WannaCry: откуда он взялся, как работает и чем опасен?

Вирус Wannacry. Как установить патч для Microsoft Windows (XP, 7, 8, 10) на всех компьютерах в домене?

Вирус Wannacry. Как установить патч для Microsoft Windows (XP, 7, 8, 10) на всех компьютерах в домене?

В прошлом видео я рассказывал про новый вирус WannaCry, который заражает ОС Microsoft Windows (XP, 7, 8, 10) и о том, как защититься от него. В частности, это установка патча обновления, который закрывает брешь в операционной системе Microsoft Windows (XP, 7, 8, 10), а так же обновление антивирусных баз.

Для домашнего пользователя информации о WannaCry достаточно, так как ему один раз нужно скачать и установить патч обновления и все. Но, если вы IT специалист обслуживающий организации с различным количеством рабочих станций, то процесс установки обновления нужно автоматизировать.

Конечно, можно настроить автоматическое обновление операционной системы и ждать, пока она установит все обновления. Но, этот процесс довольно долгий и требует большое количество перезагрузок конечной рабочей станции, что не особо удобно для пользователя. Автоматическое обновление в любом случае стоит настроить, но сначала нужно в первую очередь скачать и установить патч обновление, закрывающее данную брешь в системе безопасности.

Тем более, некоторые пользователи пишут, что данное обновление может не установить автоматически. А для Windows XP оно не будет установлено, так как данная ОС больше не поддерживается компанией Microsoft.

По этому, мы будем устанавливать обновление MS17-010 принудительно, а чтобы это сделать максимально быстро и на всех компьютерах сразу, воспользуемся групповыми политиками.

Сеть, в которой мы будем выполнять все дальнейшие действия, создавалась при прохождении видеокурса «Установка и настройка Windows Server 2008R2» и курса по «Групповым политикам Windows Server»

Ссылки на обновления:

Действия, которые мы будем выполнять в данном видеоуроке:

1) Создадим групповые политики по установке обновления для Windows XP и Windows 7;

2) Настроим групповые политики

3) Создадим и пропишем скрипты автоматической установки

4) Создаем WMI фильтр

5) Привязываем к домену

6) Отключим обработку политик для пользователей

Патч MS17-010 для исправления уязвимости Windows, используемой WannaCry и Petya

Обновление для системы безопасности MS17-010 устраняет уязвимость сервера SMB, используемую в атаке шифровальщика WannaCry и Petya.

Установка MS17-010 не требуется

Установка патча не требуется, если у вас включено автоматическое обновление Windows, и установлены последние обновления после 14 марта 2017 года для следующих операционных систем:

Windows Vista Service Pack 2, Windows Server 2008 Service Pack 2, Windows 7 Service Pack 1, Windows Server 2008 R2 Service Pack 1, Windows 8.1, Windows Server 2012, Windows Server 2012 R2, Windows RT, Windows 10, Windows Server 2016

Проверьте последние обновления системы в Центре обновления Windows:

- Для Windows Vista, 7, 8.1 в меню Пуск откройте Панель управления > Центр обновления Windows и нажмите «Поиск обновлений».

- Для Windows 10 перейдите в меню Параметры > Обновление и безопасность и нажмите «Проверка наличия обновлений».

Последние обновления для Windows 10 версии 1703 (Creators Update): KB4016871 (15063.296), для Windows 10 версии 1607 (Anniversary Update): KB4019472 (14393.1198)

Установка MS17-010 требуется

Поддерживаемые Microsoft системы

Установка патча требуется, если у вас отключено автоматическое обновление Windows, и вы не устанавливали обновления до 14 марта 2017 года для следующих операционных систем:

Windows Vista Service Pack 2, Windows Server 2008 Service Pack 2, Windows 7 Service Pack 1, Windows Server 2008 R2 Service Pack 1, Windows 8.1, Windows Server 2012, Windows Server 2012 R2, Windows RT, Windows 10, Windows Server 2016

Неподдерживаемые Microsoft системы

Требуется установка обновления KB4012598, если у вас следующие операционные системы:

Windows 8, Windows XP SP3, Windows XP SP2 64-bit, Windows Server 2008 for Itanium-based Systems, Windows Vista, Windows Server 2008, Windows XP Embedded, Windows Server 2003, Windows Server 2003 Datacenter Edition.

Массовое заражение шифровальщиком WannaCry — @[email protected]

Как сообщается российскими СМИ, работа отделений МВД в нескольких регионах России нарушена из-за шифровальщика, поразившего множество компьютеров и грозящего уничтожить все данные. Кроме того, атаке подверглись оператор связи «Мегафон».

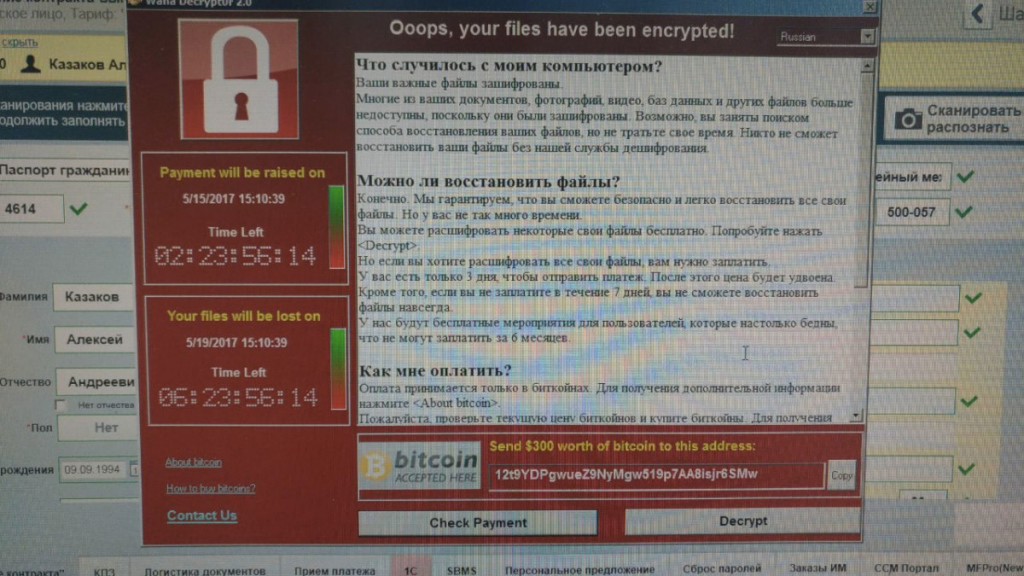

Речь идет о трояне-вымогателе WCry (WannaCry или WannaCryptor). Он шифрует информацию на компьютере и требует заплатить выкуп в размере 300 или 600 долларов биткоинами за расшифровку.

Также на форумах и в социальных сетях о заражениях сообщают обычные пользователи:

@[email protected], зашифрованы файлы, расширение WNCRY. Требуется утилита и инструкция по дешифровке.

WannaCry зашифровывает файлы и документы со следующими расширениями, добавляя .WCRY в конце названия файла:

.lay6, .sqlite3, .sqlitedb, .accdb, .java, .class, .mpeg, .djvu, .tiff, .backup, .vmdk, .sldm, .sldx, .potm, .potx, .ppam, .ppsx, .ppsm, .pptm, .xltm, .xltx, .xlsb, .xlsm, .dotx, .dotm, .docm, .docb, .jpeg, .onetoc2, .vsdx, .pptx, .xlsx, .docx

Атака WannaCry по всему миру

Атаки зафиксированы в более 100 стран. Россия, Украина и Индия испытывают наибольшие проблемы. Сообщения о заражении вирусом поступают из Великобритании, США, Китая, Испании, Италии. Отмечается, что атака хакеров затронула больницы и телекоммуникационные компании по всему миру. В интернете доступна интерактивная карта распространения угрозы WannaCrypt.

Как происходит заражение

Как рассказывают пользователи, вирус попадает на их компьютеры без каких-либо действий с их стороны и бесконтрольно распространяется в сетях. На форуме «Лаборатории Касперского» указывают, что даже включенный антивирус не гарантирует безопасности.

Сообщается, что атака шифровальщика WannaCry (Wana Decryptor) происходит через уязвимость Microsoft Security Bulletin MS17-010. Затем на зараженную систему устанавливался руткит, используя который, злоумышленники запускали программу-шифровальщик. Все решения «Лаборатории Касперского» детектируют данный руткит как MEM:Trojan.Win64.EquationDrug.gen.

Предположительно заражение произошло несколькими днями ранее, однако вирус проявил себя только после того, как зашифровал все файлы на компьютере.

Как удалить WanaDecryptor

Вы сможете удалить угрозу с помощью антивируса, большинство антивирусных программ уже обнаруживают угрозу. Распространенные определения:

Avast Win32:WanaCry-A [Trj], AVG Ransom_r.CFY, Avira TR/FileCoder.ibtft, BitDefender Trojan.Ransom.WannaCryptor.A, DrWeb Trojan.Encoder.11432, ESET-NOD32 Win32/Filecoder.WannaCryptor.D, Kaspersky Trojan-Ransom.Win32.Wanna.d, Malwarebytes Ransom.WanaCrypt0r, Microsoft Ransom:Win32/WannaCrypt, Panda Trj/RansomCrypt.F, Symantec Trojan.Gen.2, Ransom.Wannacry

Если вы уже запустили угрозу на компьютере и ваши файлы были зашифрованы, расшифровка файлов практически невозможна, так как при эксплуатации уязвимости запускается сетевой шифратор. Однако, уже доступно несколько вариантов инструментов дешифрования:

Примечание: Если ваши файлы были зашифрованы, а резервная копия отсутствует, и существующие инструменты дешифрования не помогли, то рекомендуется сохранить зашифрованные файлы перед тем как выполнить очистку угрозы на компьютере. Они пригодятся, если в будущем будет создан работающий у вас инструмент дешифрования.

Рекомендации по защите

Microsoft: Установите обновления Windows

Microsoft заявила, что пользователи с бесплатным антивирусом компании и включенной функцией обновления системы Windows будут защищены от атак WannaCryptor.

Обновления от 14 марта закрывают уязвимость систем, через которую распространяется троян-вымогатель. Сегодня было добавлено обнаружение в антивирусные базы Microsoft Security Essentials / Защитника Windows для защиты от новой вредоносной программы известной как Ransom:Win32.WannaCrypt.

Общие рекомендации

- Убедитесь, что антивирус включен и установлены последние обновления.

- Установите бесплатный антивирус, если на компьютере нет никакой защиты.

- Установите последние обновления системы в Центре обновления Windows:

- Для Windows 7, 8.1 в меню Пуск откройте Панель управления > Центр обновления Windows и нажмите «Поиск обновлений».

- Для Windows 10 перейдите в меню Параметры > Обновление и безопасность и нажмите «Проверка наличия обновлений»..

- Если вы устанавливаете обновления вручную, установите официальный патч MS17-010 от Microsoft, который закрывает уязвимость сервера SMB, используемую в атаке шифровальщика WanaDecryptor.

- Если в вашем антивирусе есть защита от шифровальщиков, включите ее. На нашем сайте также есть отдельный раздел Защита от шифровальщиков, где вы можете скачать бесплатные инструменты.

- Выполните антивирусное сканирование системы.

Как закрыть порт 445

Эксперты отмечают, что самый простой способ обезопасить себя от атаки — это закрыть порт 445.

- Запустите Командную строку (cmd.exe) от имени администратора

- Введите sc stop lanmanserver и нажмите Enter

- Введите для Windows 10: sc config lanmanserver start=disabled , для других версий Windows: sc config lanmanserver start= disabled и нажмите Enter

- Перезагрузите компьютер

- В командной строке введите netstat -n -a | findstr «LISTENING» | findstr «:445» , чтобы убедиться, что порт отключен. Если будут пустые строчки, порт не прослушивается.

При необходимости открыть порт обратно:

- Запустите Командную строку (cmd.exe) от имени администратора

- Введите для Windows 10: sc config lanmanserver start=auto , для других версий Windows: sc config lanmanserver start= auto и нажмите Enter

- Перезагрузите компьютер

Примечание: Порт 445 используется Windows для совместной работы с файлами. Закрытие этого порта не мешает соединению ПК с другими удаленными ресурсами, однако другие ПК не смогут подключиться к данной системе.

Атакующий весь мир вирус WannaCry: откуда он взялся, как работает и чем опасен?

12 мая несколько компаний и ведомств в разных странах мира, в том числе в России, были атакованы вирусом-шифровальщиком. Специалисты по информационной безопасность идентифицировали в нём вирус WanaCrypt0r 2.0 (он же WCry и WannaCry), который шифрует некоторые типы файлов и меняет у них расширения на .WNCRY.

Компьютеры, заражённые WannaCry, оказываются заблокированы окном с сообщением, где говорится, что у пользователя есть 3 дня на выплату выкупа (обычно эквивалент 300 долларов США в биткоинах), после чего цена будет удвоена. Если не заплатить деньги в течение 7 дней, файлы якобы будет невозможно восстановить.

WannaCry попадает только на компьютеры, работающие на базе Windows. Он использует уязвимость, которая была закрыта компанией Microsoft в марте. Атаке подверглись те устройства, на которые не был установлен свежий патч безопасности. Компьютеры обычных пользователей, как правило, обновляются оперативно, а в крупных организациях за обновление систем отвечают специальные специалисты, которые зачастую с подозрением относятся к апдейтам и откладывают их установку.

WannaCry относится к категории вирусов ransomware, это шифровальщик, который в фоновом режиме незаметно от пользователя шифрует важные файлы и программы и меняет их расширения, а затем требует деньги за дешифровку. Окно блокировки показывает обратный отсчёт времени, когда файлы будут окончательно заблокированы или удалены. Вирус может попасть на компьютер с помощью удалённой атаки через известную хакерам и не закрытую в операционной системе уязвимость. Вирусный код автоматически активируется на заражённой машине и связывается с центральным сервером, получая указания о том, какую информацию вывести на экран. Иногда хакерам достаточно заразить всего один компьютер, а он разносит вирус по локальной сети по другим машинам.

По данным сайта The Intercept, WannaCry создан на основе утекших в сеть инструментов, которые использовались Агентством национальной безопасности США. Вероятно, для инъекции вируса на компьютеры хакеры использовали уязвимость в Windows, которая прежде была известна только американским спецслужбам.

Вирус WannaCry опасен тем, что умеет восстанавливаться даже после форматирования винчестера, то есть, вероятно, записывает свой код в скрытую от пользователя область.

Ранняя версия этого вируса называлась WeCry, она появилась в феврале 2017 года и вымогала 0,1 биткоина (177 долларов США по текущему курсу). WanaCrypt0r — усовершенствованная версия этого вредоноса, в ней злоумышленники могут указать любую сумму и увеличивать её с течением времени. Разработчики вируса неизвестны и не факт, что именно они стоят за атаками. Они вполне могут продавать вредоносную программу всем желающим, получая единоразовую выплату.

Известно, что организаторы атаки 12 мая получили от двух десятков жертв в общей сложности как минимум 3,5 биткоина, то есть чуть более 6 тысяч долларов. Получилось ли у пользователей разблокировать компьютеры и вернуть зашифрованные файлы, неизвестно. Чаще всего жертвам хакеров, выплатившим выкуп, действительно приходит ключ или инструмент для дешифрации файлов, но иногда они не получают в ответ ничего.

12 мая Microsoft выпустила патч безопасности для обнаружения и обезвреживания вируса Ransom:Win32/Wannacrypt. Его можно установить через «Центр обновления Windows». Чтобы обезопасить свой компьютер от WannaCry, необходимо установить все обновления Windows и убедиться, что работает встроенный антивирус Windows Defender. Кроме того, будет не лишним скопировать все ценные данные в облако. Даже если они зашифруются на вашем компьютере, вы всё равно сможете восстановить их из облачного хранилища или его корзины, куда попадают удалённые файлы.