- Одноразовые пароли для ПК

- Создаем одноразовые пароли для входа в учетную запись Windows

- Как это работает?

- Средства генерации одноразовых паролей (OTP)

- Инструменты для генерации и аутентификации с помощью одноразовых паролей (OTP)

- Выбор средств защиты

- Поиск

- Мнение

- Описание и назначение

- Информационный портал по безопасности

- Привязка дополниельных одноразовых паролей к окну входа Windows

Одноразовые пароли для ПК

Родительский контроль для компьютера – это важная часть системы воспитания ребенка и подростка. Но иногда базовых функций не хватает для того, чтобы полностью ограничить доступ ребенка к сети, играм или приложениям. В таком случае оптимальным вариантом может стать выдача одноразовых паролей для ПК.

Создаем одноразовые пароли для входа в учетную запись Windows

Ребенок провинился в школе, подросток слишком много времени тратит на онлайн-игры, есть медицинские показания для ограничений работы за компьютером? Вы, как родитель, можете установить полное ограничение доступа к ПК, выдавая одноразовые пароли только тогда, когда считаете нужным.

Мы рекомендуем удобную систему для создания одноразовых паролей RohosLogonKey. Кстати, если вы являетесь пользователем KidLogger, то вы можете приобрести ее с 50% скидкой.

Чтобы ограничить доступ ребенка к компьютеру по одноразовым паролям, необходимо выполнить следующие действия:

- Установите Google Authenticator на свой смартфон. Скачать для Android / для iPhone

- Создайте на ПК учетную запись для ребенка с указанием пароля.

- Установить программу Rohos Logon Key(15-дневная пробная версия);

Далее вам нужно настроить программу:

- В опциях программы выберите «Google Authenticator» в первом списке и «Для пользователей из списка» в третьем.

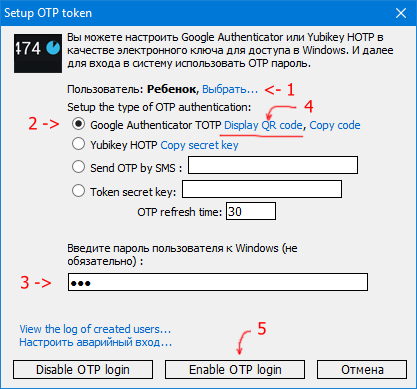

- Из главного окна программы Rohos Logon Key выполните команду «Настроить Ключ Доступа»

- При помощи ссылки «Выбрать» следует выбрать учетную запись ребенка. Появится окно «выбор пользователя». Следует нажать кнопку «Дополнительно», потом – «Поиск». Выберите в списке имя учетной записи вашего ребенка.

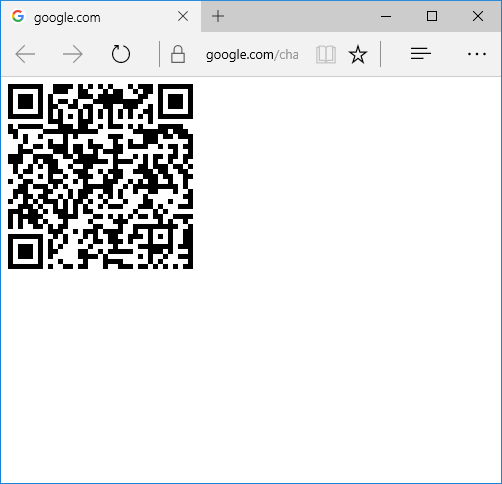

- Введите пароль и нажмите ссылку «Display QR code». На экране появится окно браузера с кодом для программы Google Authenticator.

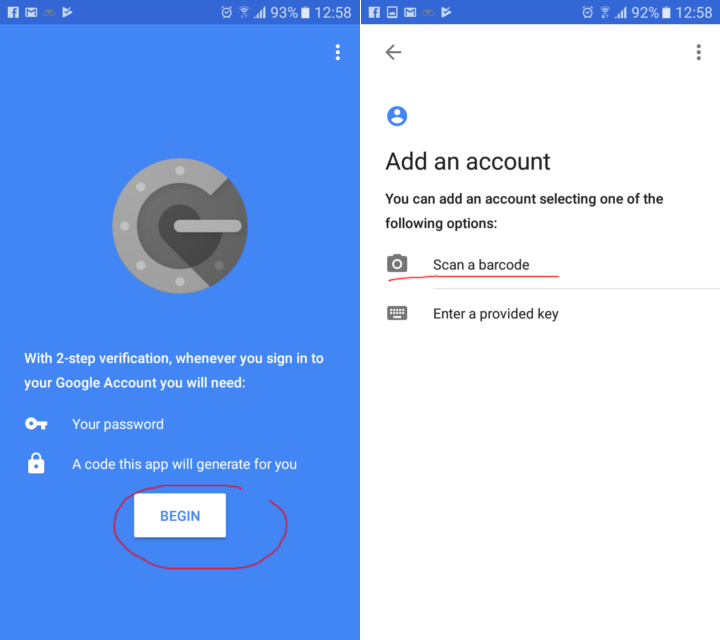

- Запустите на телефоне программу Google Authenticator и выполните в ней команду Setup/Scan a barcode.

- На компьютере нажмите кнопку «Enable OTP Login».

Как это работает?

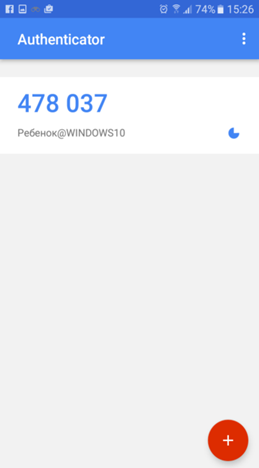

Технология «Google Authenticator» основана на использовании одноразовых паролей, которые генерируются одновременно на компьютере и на телефоне. В нашем случае, чтобы войти в учетную запись, нужно получить одноразовый пароль, который будет отображаться на телефоне. Главное преимущество одноразовых паролей в том, что их нельзя подобрать, поскольку такой пароль меняется каждые 30 секунд. Для успешного входа в систему необходимо чтобы часы на телефоне и компьютере были установлены правильно. На компьютере рекомендуется синхронизировать время с сервером точного времени, а на телефоне использовать время сети.

Когда вы указываете в программе RohosLogonKey «Для пользователей из списка», вы включаете защиту от входа по обыкновенному паролю. Теперь ваш ребенок или любой другой пользователь не сможет войти в систему, не получив одноразовый пароль.

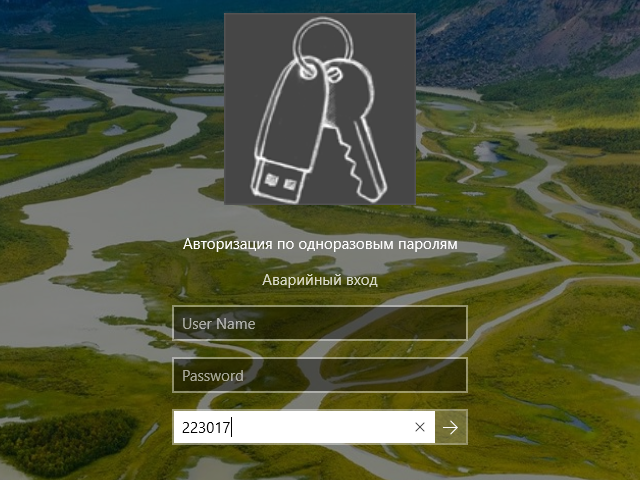

После настройки программы, окно приветствия в Windows изменится: вместо двух полей теперь будет три: Имя пользователя, пароль и OTP.

Если ребенок введет только свое имя и пароль, система его не пропустит.

Для того чтобы все-таки войти в систему, ребенок теперь должен позвонить вам и получить от вас одноразовый пароль (OTP).

Если вы хотите ограничить время работы ребенка за компьютером, рекомендуем воспользоваться встроенным родительским контролем Windows. Подробнее – в нашем следующем материале.

Одноразовые пароли на ПК – это возможность полностью контролировать доступ к компьютеру вашим ребенком или любым другим человеком. Вы можете использовать программу RohosLogonKey в качестве дополнения к Родительскому контролю KidLogger или для повышения уровня безопасности вашего компьютера.

Внимание: Если компьютер перешел в спящий режим или ребенок вышел из своей учетной записи, для повторного входа ему снова понадобится одноразовый пароль.

Хотя одноразовый пароль меняется каждые 30 секунд, он может быть использован на компьютере в течение 1-2 минут.

Специально для читателей этой статьи мы предоставляем 50% ссылку на покупку программы Rohos Logon Key через компанию allsoft.ru. В поле серия купона введите RXL50 а в поле номер — любое число от 1 до 10.

Здесь вы можете найти новости программы KidLogger, интересные статьи и советы по использованию нашего сервиса. Новые возможности, рекомендации по установке и настройке приложения для Windows, Mac, Android, Symbian, Blackberry и iOS.

Средства генерации одноразовых паролей (OTP)

Инструменты для генерации и аутентификации с помощью одноразовых паролей (OTP)

Выбор средств защиты

Поиск

Мнение

Описание и назначение

Cистемы One-time password (OTP), или одноразовые пароли — это способ аутентификации, при котором пользователю предоставляется пароль, активный только для одного сеанса входа или транзакции в информационной системе.

Технология OTP имеет ряд преимуществ, таких как:

- Защищенность от повторных атак. Другими словами, если одноразовый пароль был скомпрометирован и злоумышленник получил вход в систему однажды, после того как его сеанс работы завершится, он не сможет получить доступ к системе по скомпрометированному паролю, так как последний уже утратит срок действия.

- Защита от несанкционированного доступа к ряду систем, в которые есть доступ у пользователя. В отличие от систем, построенных на технологии единого входа (SSO), компрометация одноразового пароля от одной системы не приведет к получению злоумышленником доступа в другие информационные системы.

- Сложные технологии генерации одноразовых паролей. Многие OTP-системы обеспечивают защищенность передаваемых данных для исключения возможности перехвата. Одним из способов защиты является несвязность или непредсказуемость данных, созданных во время предыдущей сессии доступа.

Существуют два основных метода генерации одноразовых паролей:

- Математические алгоритмы. Суть этого метода заключается в том, что каждый новый пароль может быть сгенерирован на основе нескольких паролей, сформированных ранее.

- Синхронизация времени. Заключается в применении персонального токена безопасности, который генерирует постоянно одноразовые пароли. В токене имеются часы, которые синхронизированы со временем на сервере аутентификации. Время в таких OTC-устройствах является частью алгоритма, на основе которого генерируется пароль.

При этом токенами безопасности также могут быть:

- Текстовые сообщения, передаваемые на смартфоны. Однако в этом случае есть высокая вероятность того, что злоумышленники смогут расшифровать передаваемое сообщение. В связи с этим данный способ не рекомендуется для реализации двухфакторной аутентификации из-за возможности перехвата SMS-сообщений.

- Приложения на мобильных устройствах. На смартфонах одноразовые пароли также можно доставлять непосредственно через мобильные приложения, включая специальные приложения для аутентификации, такие как Authy, Duo и Google Authenticator, или в существующем приложении службы, например, в случае Steam. Эти системы не имеют одинаковых уязвимостей безопасности, таких как SMS, и не обязательно требуют подключения к используемой мобильной сети, поскольку они работают при подключении к интернету.

- Веб-метод, позволяющий не использовать токены. Он зависит от способности пользователя распознавать предварительно выбранные категории из случайно созданной сетки изображений. При первой регистрации на веб-сайте пользователь выбирает несколько секретных категорий вещей. Каждый раз, когда пользователь заходит на веб-сайт, ему предоставляется произвольно созданная сетка с изображениями. Пользователь ищет изображения, соответствующие предварительно выбранным категориям, и вводит соответствующие буквенно-цифровые символы для формирования одноразового кода доступа.

Информационный портал по безопасности

Привязка дополниельных одноразовых паролей к окну входа Windows

Автор: admin от 9-02-2016, 13:37, посмотрело: 1 435

На хабре уже давно знают об одноразовых паролях и технологиях OTP (One Time Password). Даже Яндекс придумал собственное решение. Я же хочу поведать вам о том как прикрутил интересную реализацию OTP к окну входа в сервер терминалов Windows.

Как все это работает

Весь функционал решения держится на замечательном проекте multiotp, опенсорсовом PHP софте, умеющим работать как с TOTP так и c HOTP , и даже с OCRA. Причем запустить эту красоту можно и в *nix и в Windows. Есть даже веб-интерфейс и релизы для систем виртуализации, но это уже вы сами копайтесь, мы размеберем минимально необходимый для старта набор действий.

Привязка mutltiotp к окну входа в винду осуществляется при помощи плагина MultiOneTimePassword-CredentialProvider.

Пользователь будет генерировать одноразовые пароли у себя на компьютере или мобильном устройстве.

Порядок действий указан на странице плагина, но в последней версии multiotp изменился синтаксис, поэтому я пробегусь по всем действиям для вас еще раз.

Установка сервиса multiotp

Скачиваем multiotp и располагаем его где-нибудь на сервере. Я брошу в корень системного диска C:multiotp.

Генерация ключей

Затем нужно создать ключ для каждого пользователя, заведенного на сервере. Подчеркну — мы говорим именно о локальных пользователях. У multiotp есть возможность привязки к ldap, но это слишком большая тема для одной статьи.

Для создания пользователей потребуются 160-битные ключи HEX (т.е. 20 символов в шестнадцатеричной системе счисления). Вы можете (и должны) генерировать их у себя сами в защищенное среде, в лабораторных же целях я вам предложу этот генератор. Указываете ему длину ключа (20) и количество пользователей в вашей системе, он все сделает сам. Сохраните куда-нибудь эти ключи, они нам дальше пригодятся.

Создание пользовательских ключей

Команда создания пользователей выглядит так (само собой в cmd перейдите в директорию с распакованным multiotp):

где

%USERNAME% — имя учетки пользователя в Windows;

%TOTP% — создание ключей для технологии TOTP (основанной на метке времени);

%KEY% — ключ созданный на предыдущем шаге;

%PIN% — дополнительный постоянный пин, который пользователь будет дописывать перед своим временным паролем (его можно не использовать, но команда требует указать какой-нибудь ключ);

%LENGTH% — длина одноразовых паролей (рекомендуются 6-ти символьные, так как большинство приложений генерируют именно их);

%LIVETIME% — срок действия одноразовых паролей (рекомендуется указать 30 секунд, так как большинство приложений генерируют именно их).

Пример:

т.е. создал ключ для пользователя rdpclient1 с пином 1234 (синтаксис команды требует указывать пин, даже если мы планируем его не использовать);

т.е. сказал что пин на самом деле не нужен.

Конвертация ключей для пользователей

Теперь нам нужно как-то передать пользователям их ключ, чтоб они могли у себя генерировать одноразовые пароли. Полноценный функционал multiotp позволяет через веб-интерфейс создать QR-код, который мы снимаем на наши телефоны и дальше работаем с ними. Я показываю минимальный функционал без интерфейса, так что придется работать руками.

Нужно будет ключи, созданные на втором шаге переконвертировать из 160-битного HEX в Base32. Опять же лучше это делать у себя в защищенной среде, кому лень, вот вам онлайн конвертер. Он даже не https, так что осторожней с ним. Он вроде бы понятно работает, обращайте внимание на регистр при вводе ключей.

Приложения для создания ключей

Переконвертированные ключи нужно дать пользователю. Есть куча приложений для мобильных ОС, которые могут генерировать одноразовые пароли. Я люблю Google Authenticator, он работает на большинстве ОС. Кому хочется побаловаться и не засорять мобильное устройство — можете поставить плагин в браузер.

Приложению или плагину нужно указать ключ, созданный на четвертом шаге. Там ничего сложного, думаю разберетесь сами.

Проверка работы сервиса

Чтобы проверить корректную работу сервиса multiotp следует потестировать создаваемые ключи в командной строке следующим образом:

где user — имя пользователя в винде;

%GENERATED_TOKEN% — ключ генерируемый приложением на мобильном устройстве (следите за временем, у вас всего 30 сек с момента генерации пароля)

Ответ в командной строке выглядеть должен так:

Подключение плагина авторизации в Windows

Осталось малое — скачать и установить плагин для Windows. Вопросов установщик задает мало. Нужно установить компонент «Default Provider» (иначе он ничего делать не будет), указать путь к multiotp и написать сообщение для окна входа в систему Windows.

Готово. Можно проверять работу.

Нюансы:

1) Обязательно создайте пароли для всех, в том числе для администратора, иначе его не пустит в систему.

2) Обязательно настройте точное время на серваке, иначе ваши ключи не будут работать.

3) Иногда не показывает в командной строке результат, но вы всегда можете почитать лог.

4) Если вам интересно как прикрутить это красоту к домену — скажите, я попробую и отпишусь.

5) Функционал огромный, все есть на вики multiotp: смс, QR, синхронизация, резервное копирование, привязка к чему угодно.

_14_04_2017_15_05_42.png)

_14_04_2017_15_06_06.png)

_14_04_2017_15_15_27.png)

_14_04_2017_15_40_09.png)