- Ограничение доступа пользователей к серверу MultiPoint Server Limit users’ access to the Multipoint server

- Добавление или удаление пользователей или групп в группе «Пользователи удаленный рабочий стол» Add or remove users or groups to the Remote Desktop Users group

- Предоставление доступа к серверу только членам группы Restrict Server Access to Members of a Group Only

- Создание правила брандмауэра, которое предоставляет доступ к изолированного сервера To create a firewall rule that grants access to an isolated server

- Как ограничить доступ пользователям к конкретным папкам?

- Создание правила для разрешения или запрета пользователям на основании входящего утверждения Create a Rule to Permit or Deny Users Based on an Incoming Claim

- Создание правила, разрешив пользователям на основе входящего утверждения в Windows Server 2016 To create a rule to permit users based on an incoming claim on Windows Server 2016

- Создание правила для запрета доступа пользователей на основе входящего утверждения в Windows Server 2016 To create a rule to deny users based on an incoming claim on Windows Server 2016

- Создание правила разрешения или запрета доступа пользователей на основе входящего утверждения в Windows Server 2012 R2 To create a rule to permit or deny users based on an incoming claim on Windows Server 2012 R2

Ограничение доступа пользователей к серверу MultiPoint Server Limit users’ access to the Multipoint server

Когда вы присоединяете MultiPoint Server к домену Active Directory или используете локальные учетные записи пользователей, все пользователи по умолчанию получают доступ к MultiPoint Server. Whether you join MultiPoint server to an Active Directory domain or you use local user accounts, all users have access to MultiPoint server by default. Прежде чем разрешить пользователям входить на станции в среде служб MultiPoint, следует ограничить доступ к серверу. Before you allow users to log on to stations in your MultiPoint Services environment, you should restrict access to the server.

Любой пользователь в группе пользователей удаленный рабочий стол может войти на сервер MultiPoint Server. Any user in the Remote Desktop Users group can log on to MultiPoint server. По умолчанию группа пользователей «все» входит в группу «Пользователи удаленный рабочий стол», поэтому каждый локальный пользователь и пользователь домена могут войти на сервер MultiPoint. By default, the user group Everyone is a member of the Remote Desktop Users group, and therefore every local user and domain user can log on to the MultiPoint Server. Чтобы ограничить доступ к MultiPoint Server, удалите группу пользователей «все» из группы «Пользователи удаленный рабочий стол», а затем добавьте конкретных пользователей или группы в группу «Пользователи удаленный рабочий стол». To restrict access to MultiPoint Server, remove the Everyone user group from the Remote Desktop Users group, and then add specific users or groups to the Remote Desktop Users group.

Добавление или удаление пользователей или групп в группе «Пользователи удаленный рабочий стол» Add or remove users or groups to the Remote Desktop Users group

На начальном экране откройте « Управление компьютером». From the Start screen, open Computer Management.

В дереве консоли в разделе Локальные пользователи и группыщелкните группы. In the console tree, under Local Users and Groups, click Groups.

Дважды щелкните Удаленный рабочий стол пользователии следуйте инструкциям по добавлению или удалению пользователей. Double click Remote Desktop Users, and follow the instructions to add or remove users.

Чтобы ограничить общий доступ к серверу, удалите группу все. To restrict general access to the server, remove the Everyone group.

Чтобы предоставить пользователям MultiPoint Server доступ к станциям, добавьте каждую локальную учетную запись или учетную запись пользователя или группы домена в группу пользователей удаленный рабочий стол. To give your MultiPoint server users access to stations, add each local account or each domain user or group account to the Remote Desktop Users group.

Предоставление доступа к серверу только членам группы Restrict Server Access to Members of a Group Only

Область применения Applies to

- Windows 10 Windows 10

- Windows Server 2016 Windows Server 2016

После настройки правил безопасности подключений IPsec, которые принудительно проходят проверку подлинности клиентских устройств на изолированном сервере, необходимо настроить правила, ограничивающие доступ только к тем устройствам или пользователям, которые были определены в процессе проверки подлинности как члены группы доступа изолированного сервера. After you have configured the IPsec connection security rules that force client devices to authenticate their connections to the isolated server, you must configure the rules that restrict access to only those devices or users who have been identified through the authentication process as members of the isolated server’s access group.

В этом разделе: In this topic:

Учетные данные администратора Administrative credentials

Для выполнения этих процедур необходимо быть членом группы «Администраторы домена» или получить другие делегирование разрешений на изменение таких групп. To complete these procedures, you must be a member of the Domain Administrators group, or otherwise be delegated permissions to modify the GPOs.

Создание правила брандмауэра, которое предоставляет доступ к изолированного сервера To create a firewall rule that grants access to an isolated server

Откройте консоль управления групповыми политиками для Защитник Windows брандмауэра с расширенными мерами безопасности. Open the Group Policy Management Console to Windows Defender Firewall with Advanced Security. Необходимо изменить GPO, который применяет параметры к серверам в изолированной зоне серверов. You must edit the GPO that applies settings to servers in the isolated server zone.

В области навигации щелкните правой кнопкоймыши правила для входящие и выберите «Новое правило». In the navigation pane, right-click Inbound Rules, and then click New Rule.

На странице «Тип правила» щелкните «Настраиваемый» и нажмите кнопку «Далее». On the Rule Type page, click Custom, and then click Next.

Если необходимо ограничить доступ к одной сетевой **** программе, можно выбрать этот путь к программе и указать программу или службу, которой необходимо предоставить доступ. If you must restrict access to a single network program, then you can select This program path, and specify the program or service to which to grant access. В противном случае щелкните «Все программы» и нажмите кнопку «Далее». Otherwise, click All programs, and then click Next.

Если необходимо ограничить доступ только к некоторым номерам портов TCP или UDP, введите номера портов на странице «Протокол и порты». If you must restrict access to only some TCP or UDP port numbers, then enter the port numbers on the Protocol and Ports page. В противном случае установите тип протокола Anyи нажмите кнопку «Далее». Otherwise, set Protocol type to Any, and then click Next.

На странице «Область» выберите любой IP-адрес для локальных и удаленных адресов и нажмите кнопку «Далее». On the Scope page, select Any IP address for both local and remote addresses, and then click Next.

На странице действий нажмите кнопку «Разрешить подключение», если оно защищено. On the Action page, click Allow the connection if it is secure. При необходимости можно также нажать **** кнопку «Настроить» и выбрать «Требовать шифрование подключений». If required by your design, you can also click Customize and select Require the connections to be encrypted. Нажмите кнопку Далее. Click Next.

На **** странице «Пользователи и компьютеры» выберите нужный тип учетных записей (компьютер **** или пользователь), нажмите кнопку «Добавить» и введите учетную запись группы, которая содержит устройство и учетные записи пользователей, которые могут получать доступ к серверу. On the Users and Computers page, select the check box for the type of accounts (computer or user) you want to allow, click Add, and then enter the group account that contains the device and user accounts permitted to access the server.

Как ограничить доступ пользователям к конкретным папкам?

Проблема в следующем в системе 2 раздела:

— C: стоит ОС

— D: файловое хранилище (200 различных папок)

Задача в том чтобы пользователи подключающиеся к серверу могли зайти в те папки к которым у них есть доступ, к остальным запрет

Сейчас сделано вручную для каждой папки в безопасности прописал Группу «Zapret» и указал для нее доступ — полный запрет.

Параллельно добавил сюда и тех пользователей которым доступ разрешен.

Получается:

— в группу «Zapret» входят 3 пользователя. (соответственно им закрыт доступ к папке)

— и для «папки1» есть доступ только у пользователя «1», для «папки2» есть доступ только у пользователя «2», и т.д.

КАК ограничить доступ если этих папок более 200 шт? может есть более грамотный способ?

приветствую вас, уважаемые форумчане! заранее прошу простить за простейшие вопросы. ранее никогда.

Как ограничить доступ к расшаренным папкам?

всем привет, как расшарить папку так, чтобы на нее могли зайти по сети только определенные юзеры.

Как ограничить доступ к использованию BB-кодов пользователям?

Всем привет! Подскажите пожалуйста, если у меня есть обычный форум с обычным набором бб-кодов, как.

Создание правила для разрешения или запрета пользователям на основании входящего утверждения Create a Rule to Permit or Deny Users Based on an Incoming Claim

В Windows Server 2016 можно использовать политику управления доступом для создания правила, которое позволяет или запрещать пользователям на основе входящего утверждения. In Windows Server 2016, you can use an Access Control Policy to create a rule that will permit or deny users based on an incoming claim. В Windows Server 2012 R2 с использованием шаблона Разрешить или запрещать пользователей, основанных на входящем в службы федерации Active Directory (AD FS) AD FS шаблоне правила ( ) авторизации, можно создать правило проверки подлинности, которое будет предоставлять или запрещать доступ пользователя к проверяющей стороне на основе типа и значения входящего утверждения. In Windows Server 2012 R2, using the Permit or Deny Users Based on an Incoming Claim rule template in Active Directory Federation Services (AD FS), you can create an authorization rule that will grant or deny user’s access to the relying party based on the type and value of an incoming claim.

Например, с помощью этого правила можно создать правило, которое позволит получить доступ к проверяющей стороне только пользователям с утверждением группы со значением «Администраторы домена». For example, you can use this to create a rule that will permit only users that have a group claim with a value of Domain Admins to access the relying party. Если вы хотите предоставить всем пользователям доступ к проверяющей стороне, используйте политику разрешения доступа ко всем пользователям или шаблон правило разрешения всех пользователей в зависимости от используемой версии Windows Server. If you want to permit all users to access the relying party, use the Permit Everyone Access Control Policy or the Permit All Users rule template depending on your version of Windows Server. Пользователи, которым разрешен доступ к проверяющей стороне из службы федерации, все еще могут получить отказ в обслуживании проверяющей стороной. Users who are permitted to access the relying party from the Federation Service may still be denied service by the relying party.

Следующую процедуру можно использовать для создания правила утверждения с помощью оснастки управления AD FS — в. You can use the following procedure to create a claim rule with the AD FS Management snap-in.

Для выполнения этой процедуры требуется членство в группе Администраторы или в эквивалентной группе на локальном компьютере. Membership in Administrators, or equivalent, on the local computer is the minimum required to complete this procedure. Просмотрите сведения об использовании соответствующих учетных записей и членстве в группах в локальной среде и группах домена по умолчанию. Review details about using the appropriate accounts and group memberships at Local and Domain Default Groups.

Создание правила, разрешив пользователям на основе входящего утверждения в Windows Server 2016 To create a rule to permit users based on an incoming claim on Windows Server 2016

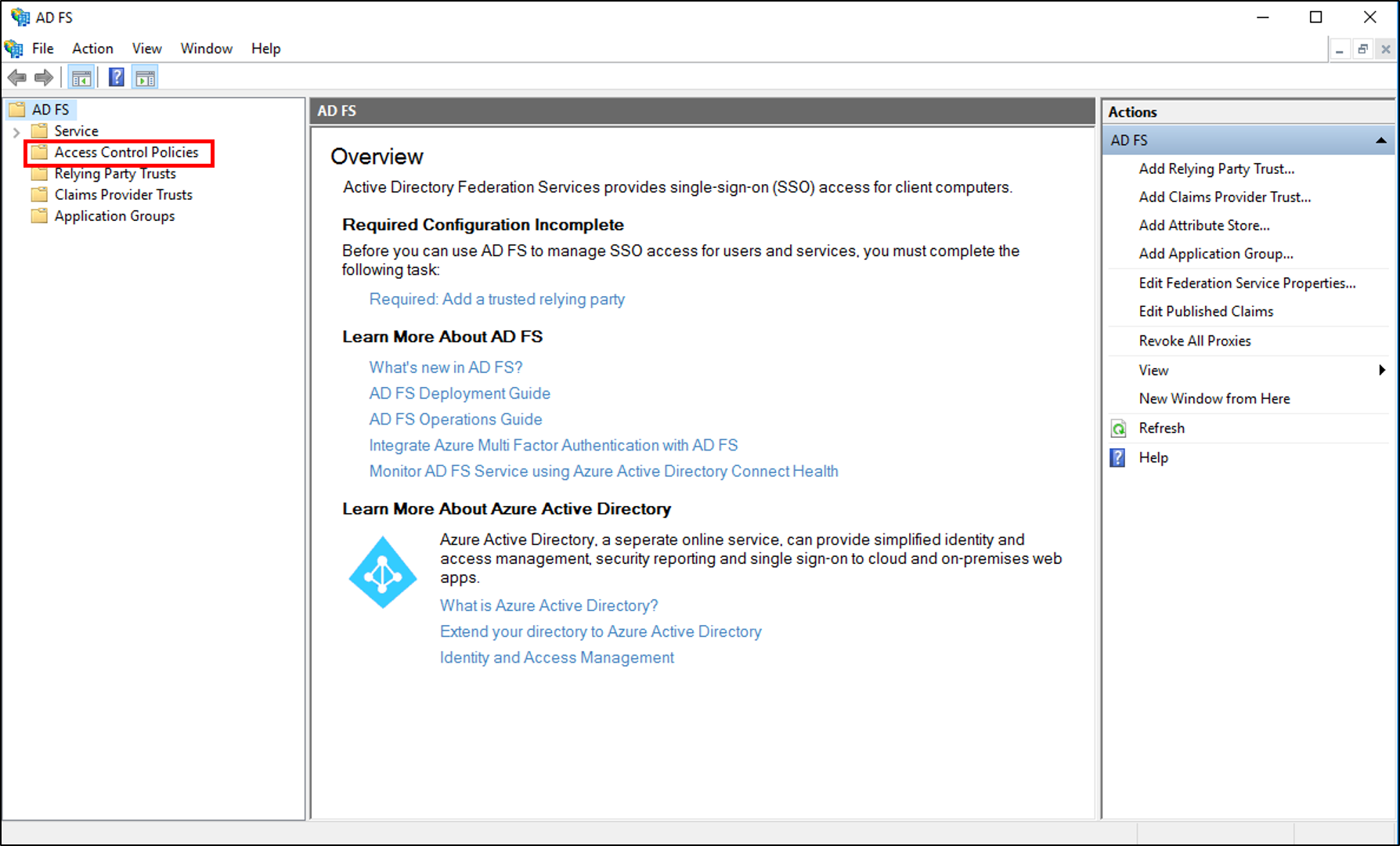

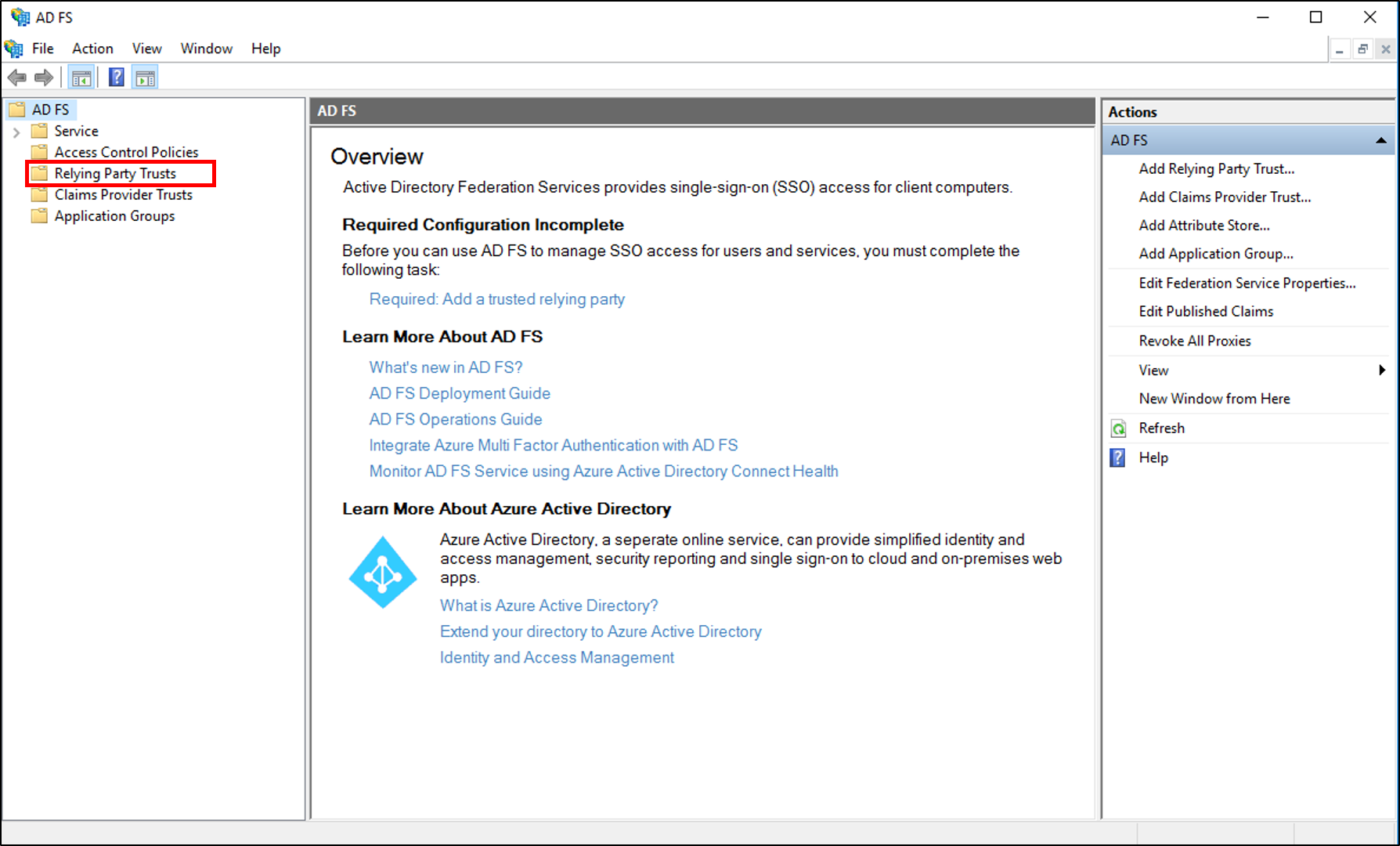

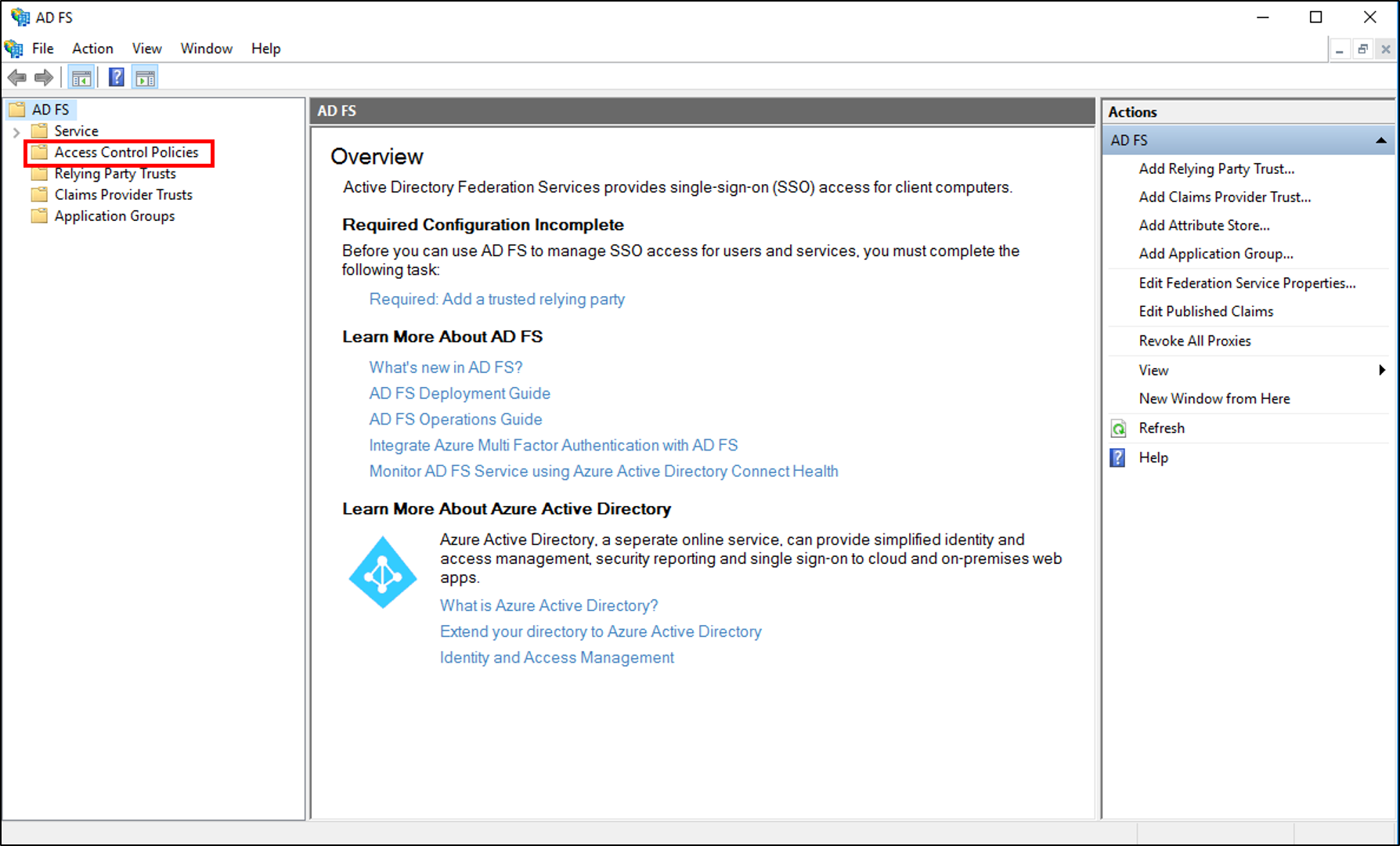

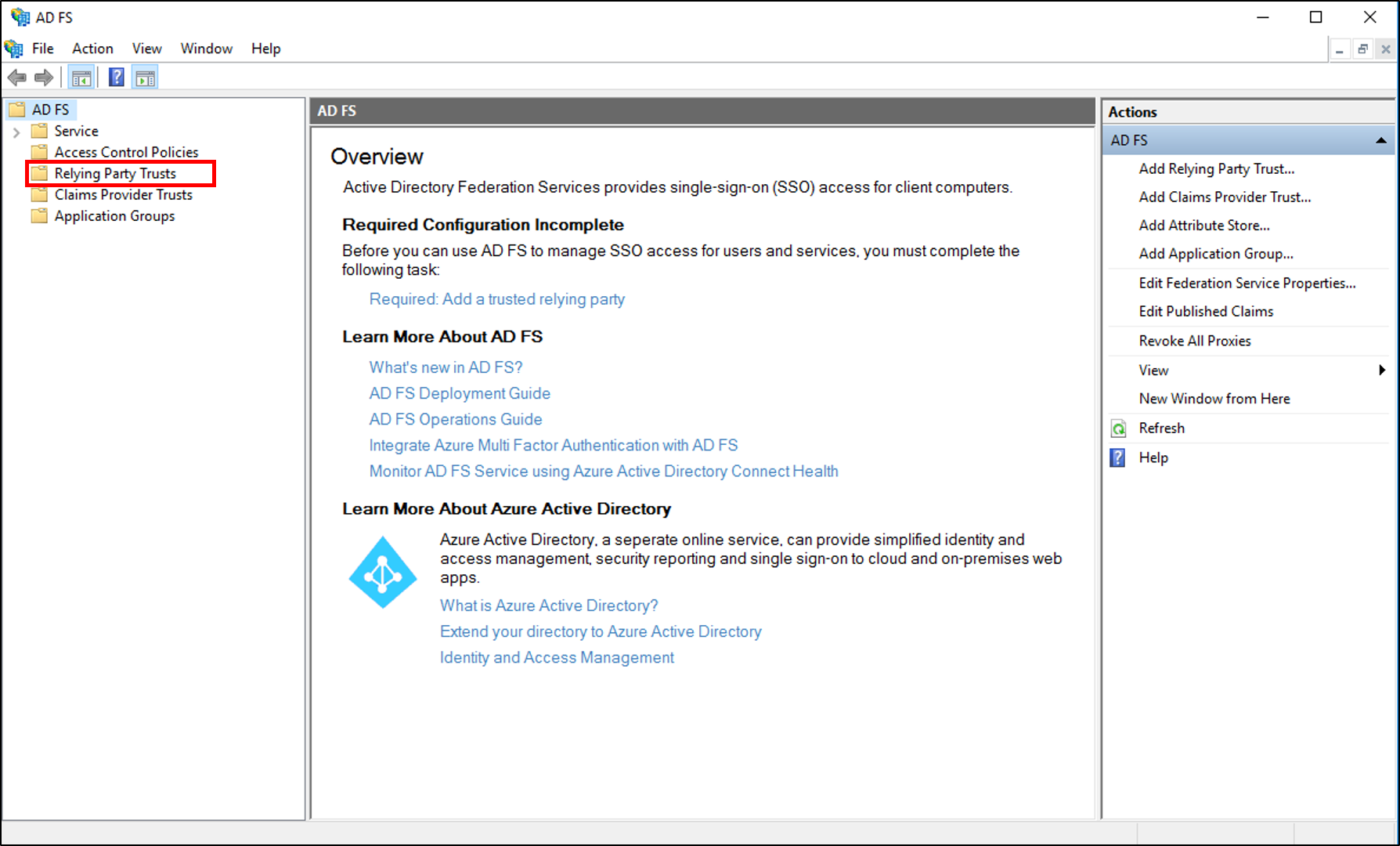

В диспетчере сервера щелкните Средства и выберите Управление AD FS. In Server Manager, click Tools, and then select AD FS Management.

В дереве консоли в разделе AD FS щелкните политики управления доступом. In the console tree, under AD FS, click Access Control Policies.

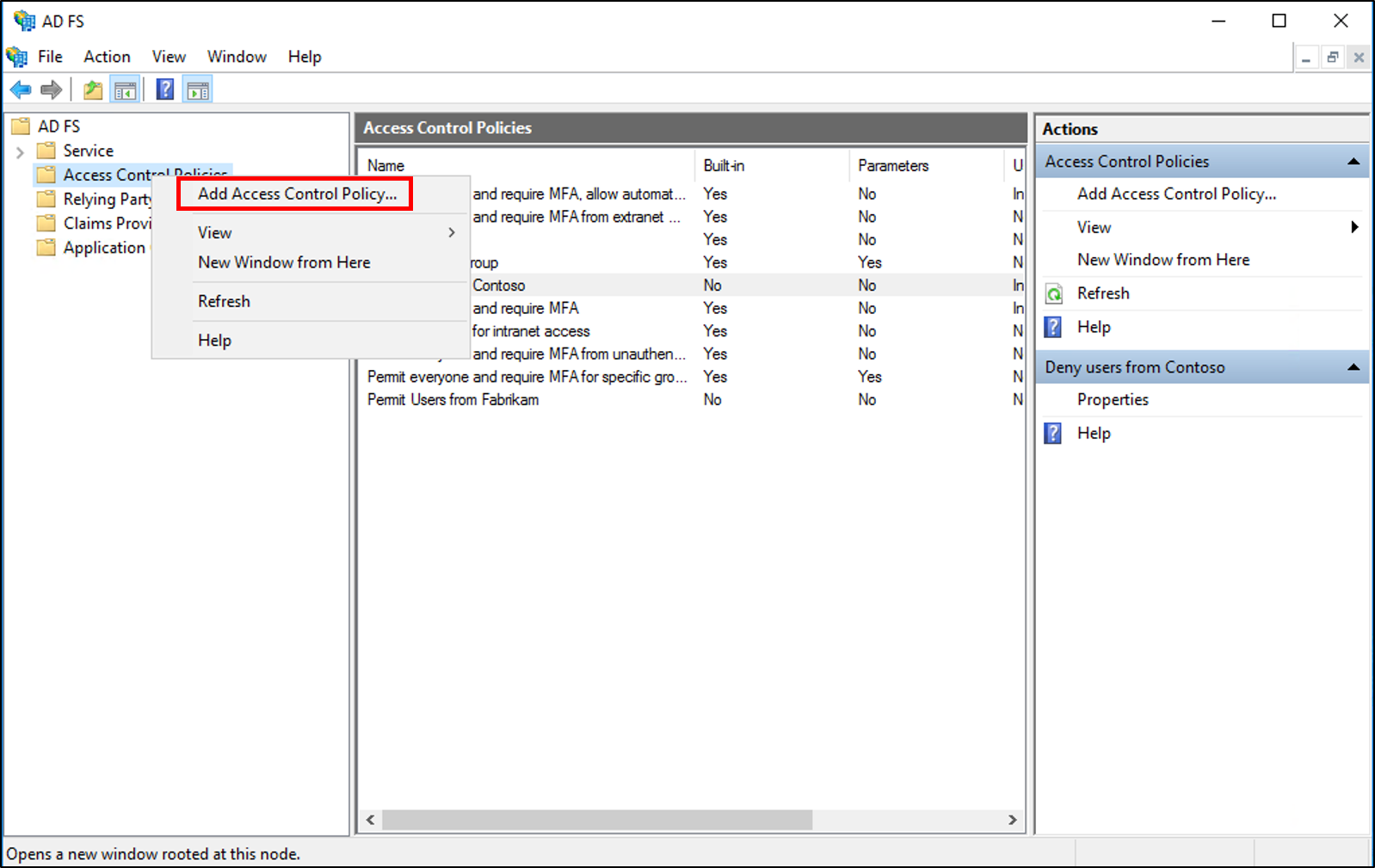

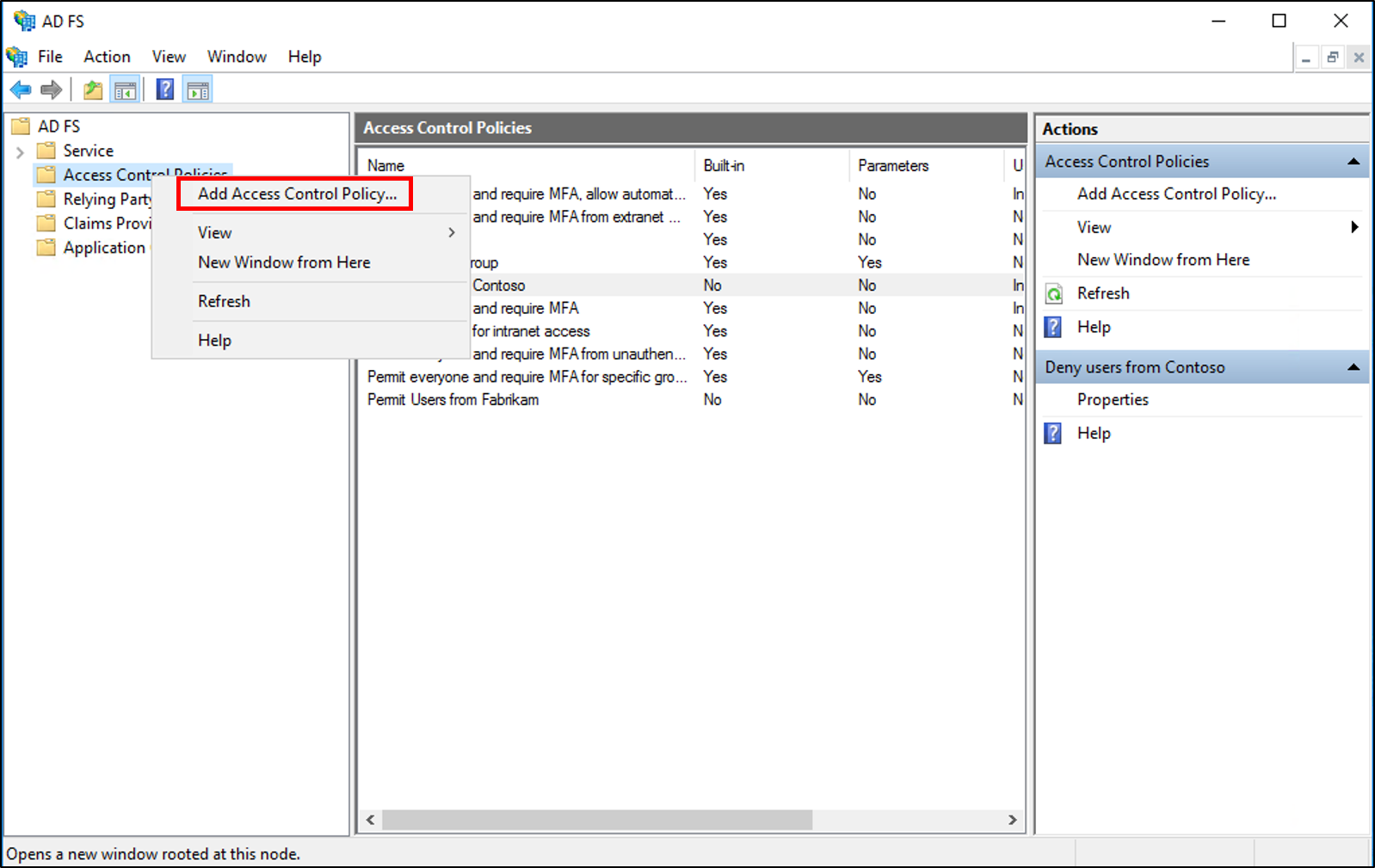

Щелкните правой кнопкой мыши и выберите Добавить политику управления доступом. Right-click and select Add Access Control Policy.

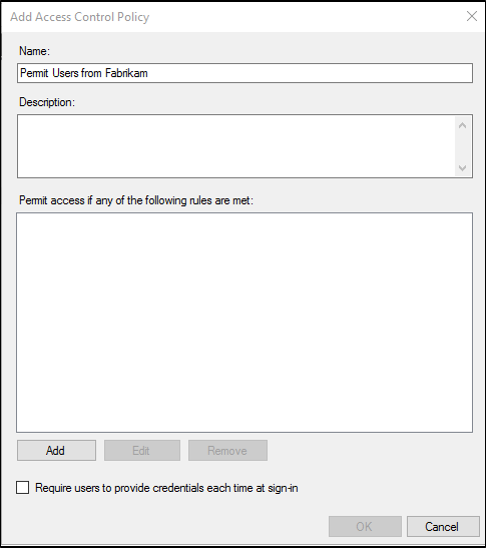

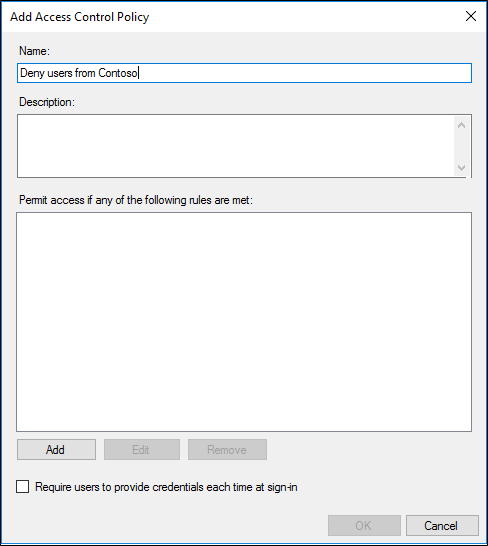

В поле Имя введите имя политики, описание и нажмите кнопку Добавить. In the name box, enter a name for your policy, a description and click Add.

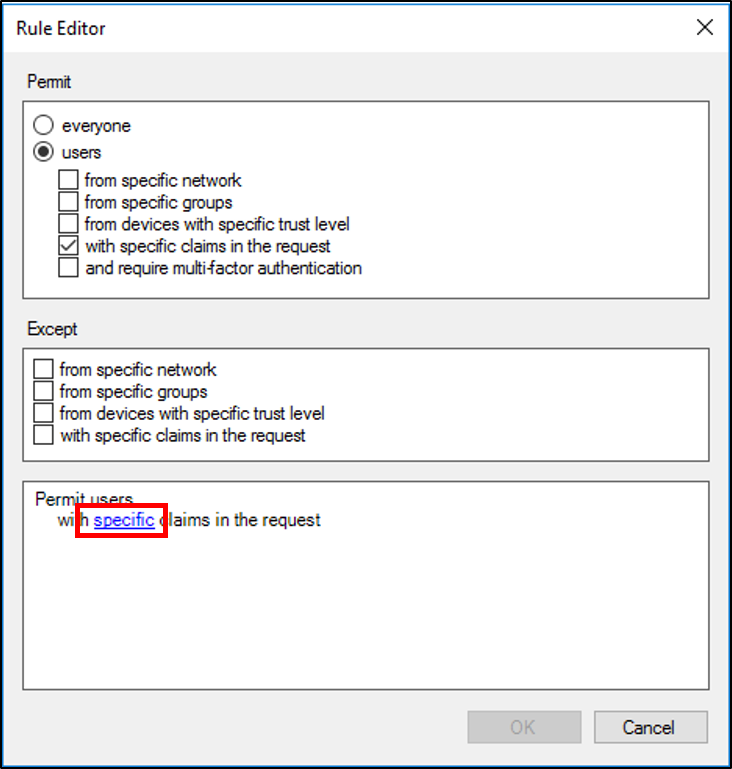

В редакторе правил в разделе Пользователи Поместите флажок с конкретными утверждениями в запросе и щелкните подчеркнутый в нижней части. On the Rule Editor, under users, place a check in with specific claims in the request and click the underlined specific at the bottom.

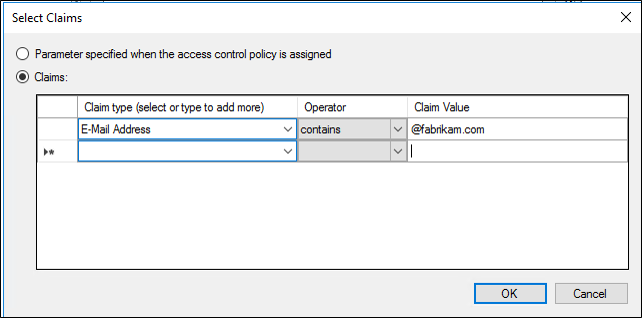

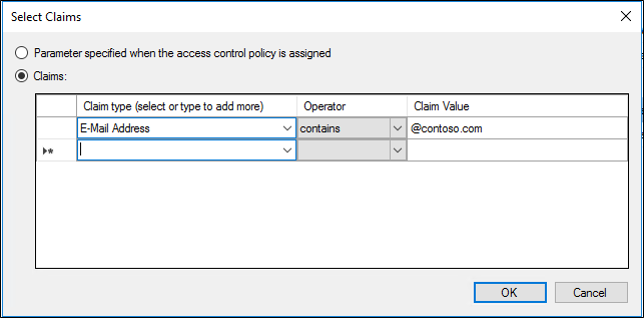

На экране Выбор утверждений щелкните переключатель утверждения , выберите тип утверждения, оператор и значение утверждения , а затем нажмите кнопку ОК. On the Select Claims screen, click the Claims radio button, select the Claim type, the Operator, and the Claim Value then click Ok.

В редакторе правил нажмите кнопку ОК. On the Rule Editor click Ok. На экране Добавить политику управления доступом нажмите кнопку ОК. On the Add Access Control Policy screen, click Ok.

В дереве консоли управления AD FS в разделе AD FS щелкните отношения доверия с проверяющей стороной. In the AD FS Management console tree, under AD FS, click Relying Party Trusts.

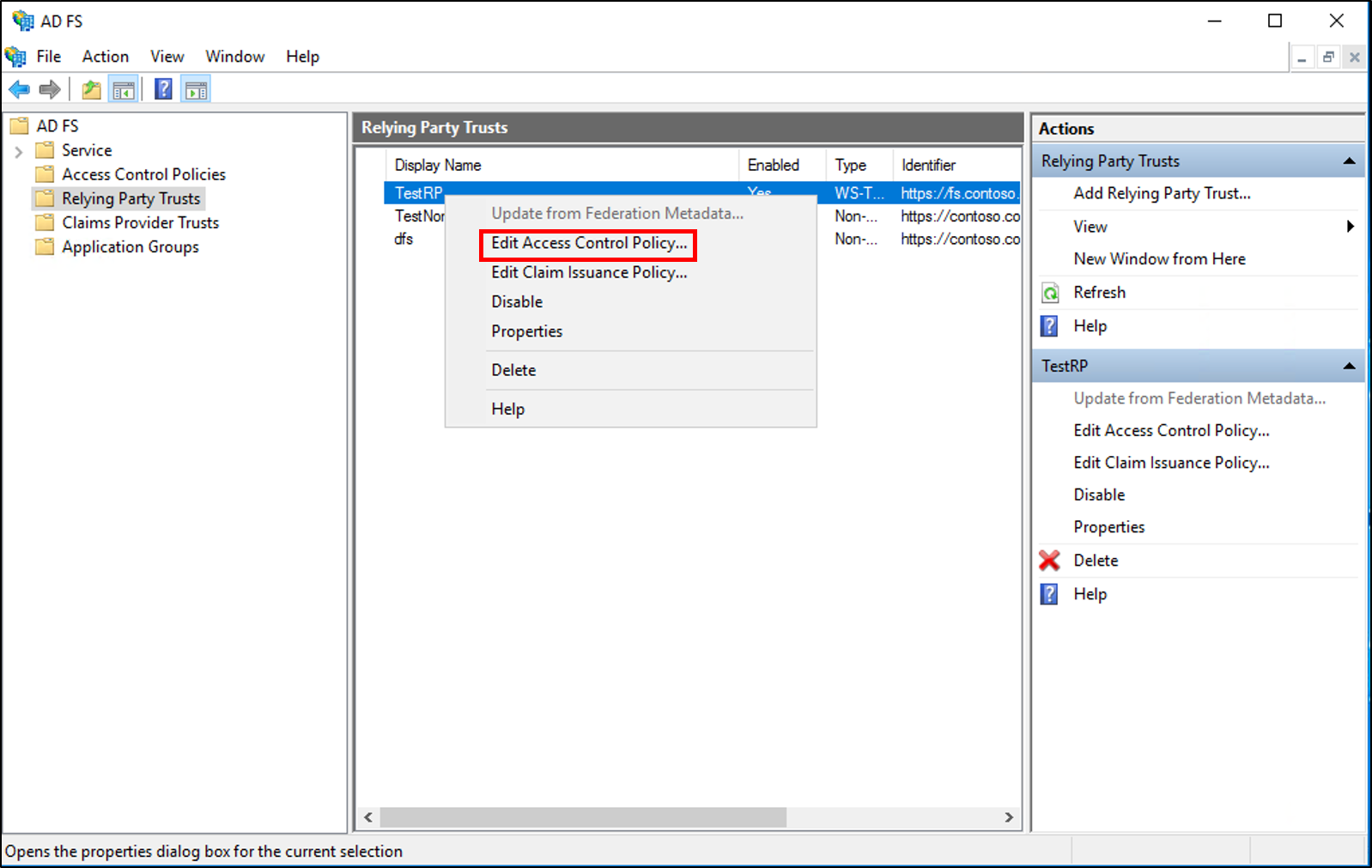

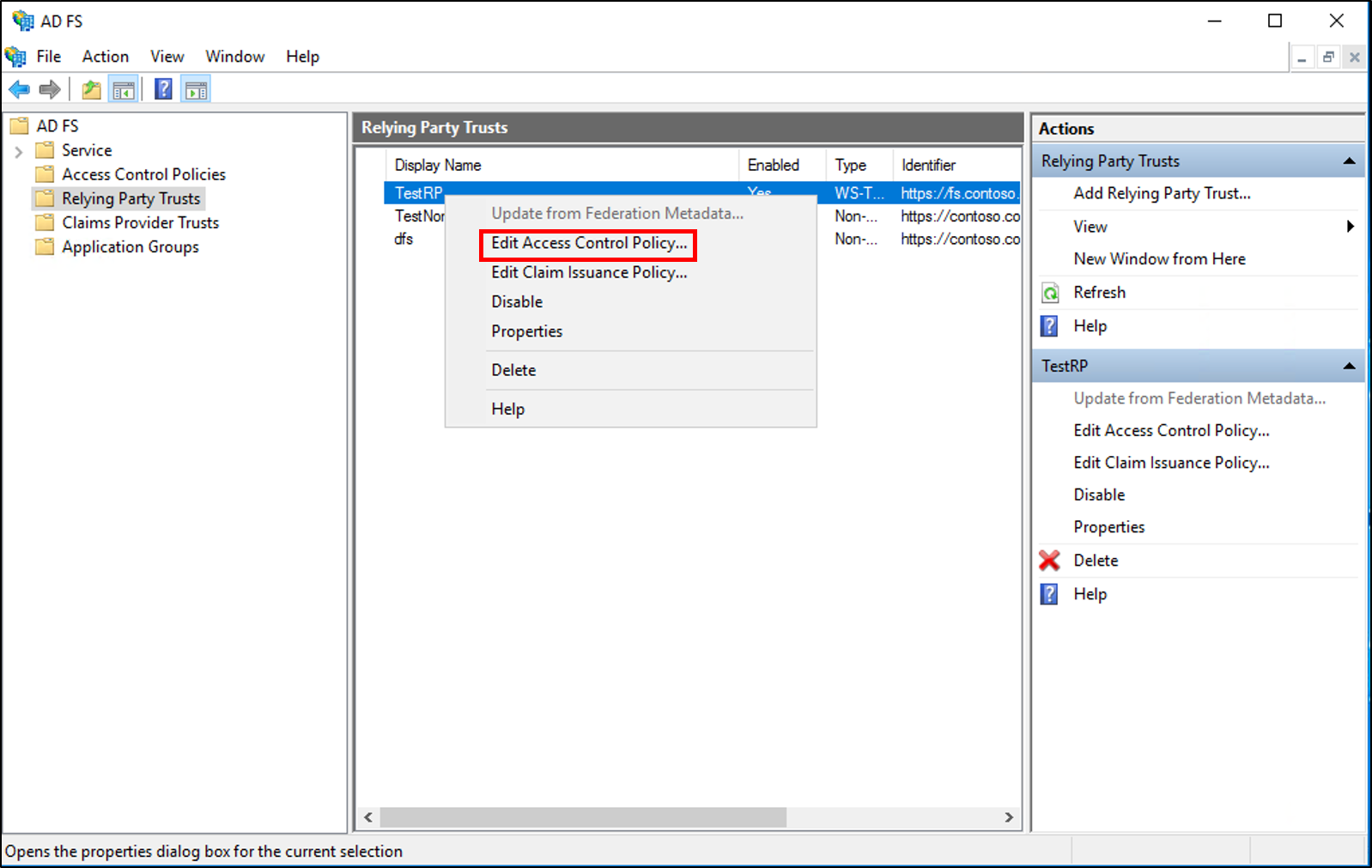

Щелкните правой кнопкой мыши отношение доверия с проверяющей стороной , к которому требуется предоставить доступ, и выберите пункт изменить политику управления доступом. Right-click the Relying Party Trust that you want to permit access to and select Edit Access Control Policy.

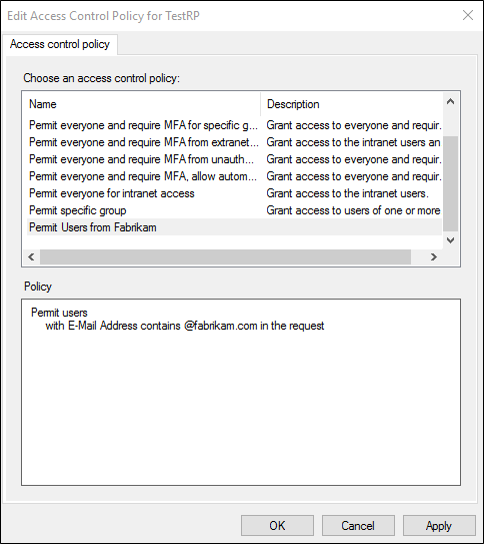

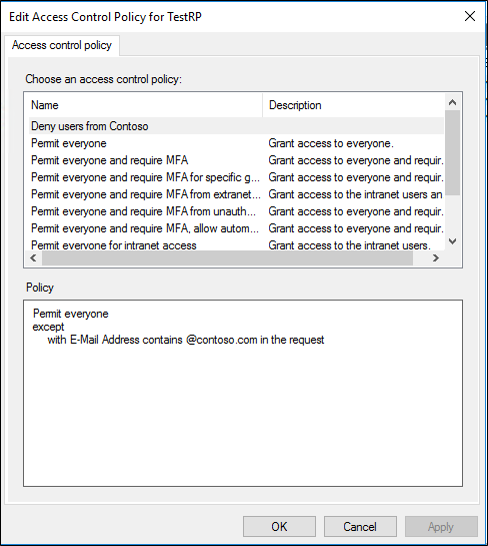

В политике управления доступом выберите политику, а затем нажмите кнопку Применить и ОК. On the Access control policy select your policy and then click Apply and Ok.

Создание правила для запрета доступа пользователей на основе входящего утверждения в Windows Server 2016 To create a rule to deny users based on an incoming claim on Windows Server 2016

В диспетчере сервера щелкните Средства и выберите Управление AD FS. In Server Manager, click Tools, and then select AD FS Management.

В дереве консоли в разделе AD FS щелкните политики управления доступом. In the console tree, under AD FS, click Access Control Policies.

Щелкните правой кнопкой мыши и выберите Добавить политику управления доступом. Right-click and select Add Access Control Policy.

В поле Имя введите имя политики, описание и нажмите кнопку Добавить. In the name box, enter a name for your policy, a description and click Add.

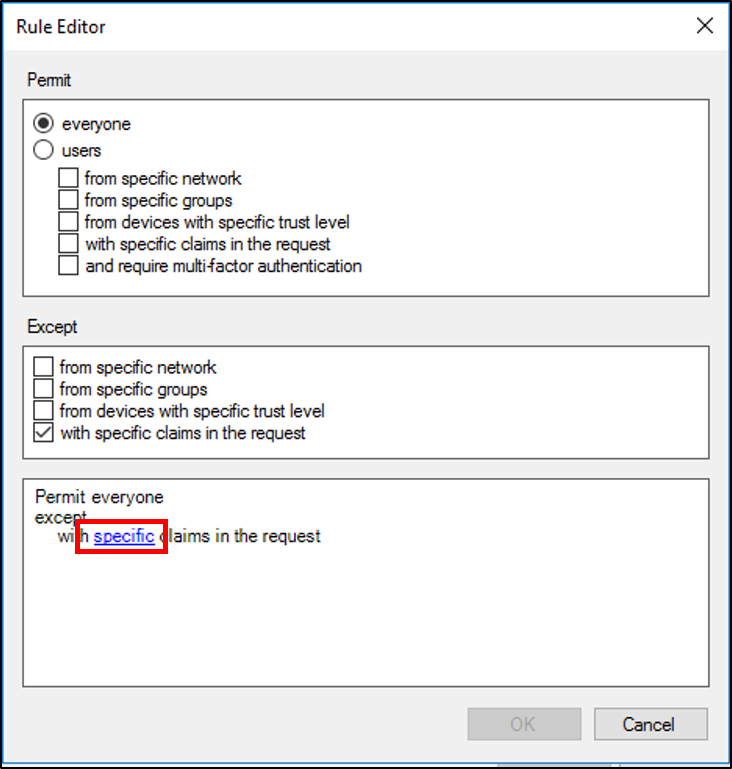

В редакторе правил убедитесь, что выбран параметр все все, а в разделе за исключением установите флажок с конкретными утверждениями в запросе и щелкните подчеркнутое в нижней части. On the Rule Editor, make sure everyone is selected and under Except place a check in with specific claims in the request and click the underlined specific at the bottom.

На экране Выбор утверждений щелкните переключатель утверждения , выберите тип утверждения, оператор и значение утверждения , а затем нажмите кнопку ОК. On the Select Claims screen, click the Claims radio button, select the Claim type, the Operator, and the Claim Value then click Ok.

В редакторе правил нажмите кнопку ОК. On the Rule Editor click Ok. На экране Добавить политику управления доступом нажмите кнопку ОК. On the Add Access Control Policy screen, click Ok.

В дереве консоли управления AD FS в разделе AD FS щелкните отношения доверия с проверяющей стороной. In the AD FS Management console tree, under AD FS, click Relying Party Trusts.

Щелкните правой кнопкой мыши отношение доверия с проверяющей стороной , к которому требуется предоставить доступ, и выберите пункт изменить политику управления доступом. Right-click the Relying Party Trust that you want to permit access to and select Edit Access Control Policy.

В политике управления доступом выберите политику, а затем нажмите кнопку Применить и ОК. On the Access control policy select your policy and then click Apply and Ok.

Создание правила разрешения или запрета доступа пользователей на основе входящего утверждения в Windows Server 2012 R2 To create a rule to permit or deny users based on an incoming claim on Windows Server 2012 R2

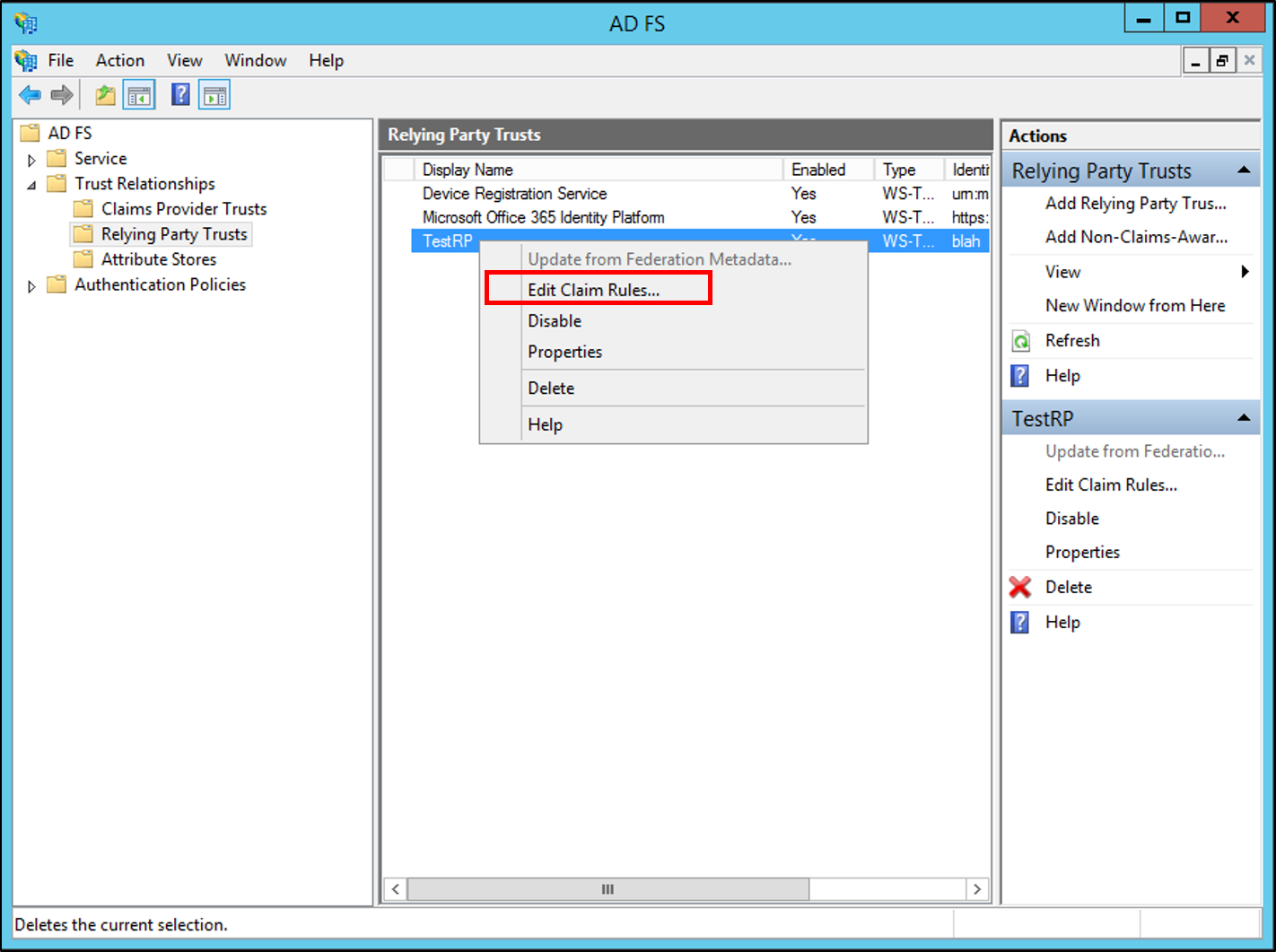

В диспетчере сервера щелкните Средства и выберите Управление AD FS. In Server Manager, click Tools, and then select AD FS Management.

В дереве консоли в разделе AD FS отношения \ доверия с \ проверяющей стороной выберите определенное отношение доверия в списке, в котором вы хотите создать это правило. In the console tree, under AD FS\Trust Relationships\Relying Party Trusts, click a specific trust in the list where you want to create this rule.

Щелкните — Выбранное отношение доверия правой кнопкой мыши и выберите команду изменить правила утверждений. Right-click the selected trust, and then click Edit Claim Rules.

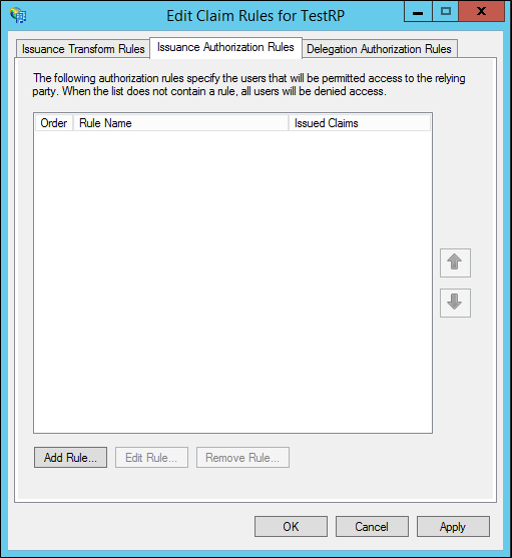

В диалоговом окне изменение правил утверждений перейдите на вкладку правила авторизации выдачи или на вкладку правила авторизации делегирования в ( зависимости от требуемого типа правила авторизации ) , а затем нажмите кнопку Добавить правило , чтобы запустить Мастер добавления правила авторизации. In the Edit Claim Rules dialog box, click the Issuance Authorization Rules tab or the Delegation Authorization Rules tab (based on the type of authorization rule you require), and then click Add Rule to start the Add Authorization Claim Rule Wizard.

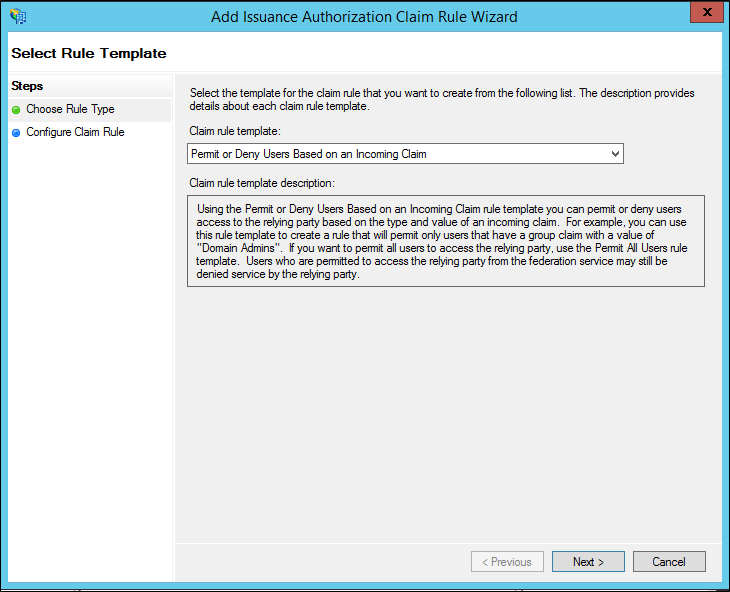

На странице Выбор шаблона правила в разделе шаблон правила утверждения выберите Разрешить или запретить пользователям на основе входящего утверждения из списка, а затем нажмите кнопку Далее. On the Select Rule Template page, under Claim rule template, select Permit or Deny Users Based on an Incoming Claim from the list, and then click Next.

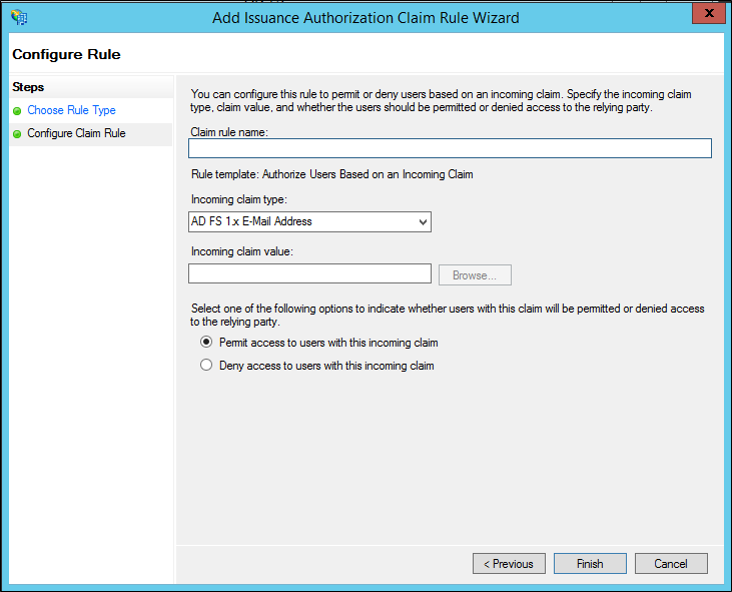

На странице Настройка правила в разделе имя правила утверждения введите отображаемое имя для этого правила в поле тип входящего утверждения выберите тип утверждения в списке, в разделе значение входящего утверждения введите значение или нажмите кнопку Обзор, ( если оно доступно, и выберите ) значение, а затем выберите один из следующих вариантов в зависимости от потребностей Организации. On the Configure Rule page under Claim rule name type the display name for this rule, in Incoming claim type select a claim type in the list, under Incoming claim value type a value or click Browse (if it is available) and select a value, and then select one of the following options, depending on the needs of your organization:

Разрешить доступ пользователям с данным входящим утверждением Permit access to users with this incoming claim

Запретить доступ пользователям с этим входящим утверждением

Нажмите кнопку Готово. Click Finish.

В диалоговом окне изменение правил утверждений нажмите кнопку ОК , чтобы сохранить правило. In the Edit Claim Rules dialog box, click OK to save the rule.