- Как создать пользователя с ограниченными правами

- Как создать учетную запись с ограниченными правами?

- Настройка учетной записи с ограниченными правами

- Как в Windows 10 ограничить права доступа к реестру для отдельных пользователей

- [конспект админа] Меньше администраторов всем

- Ограниченные группы

- Использование встроенных групп безопасности

- Достаточно администрирования

Как создать пользователя с ограниченными правами

Главная страница » Статьи » Windows » Как создать пользователя с ограниченными правами

Желательно, после установки операционной системы windows, создать учетную запись пользователя с ограниченными правами и работать под ней.

Как создать учетную запись с ограниченными правами?

Дополнительную учетную запись в windows 7 можно легко создать, нажав на кнопку «Пуск», перейдя в «Панель управления» и выбрать меню «Учетные записи»-«Добавление и удаление учетных записей пользователя».

В открывшемся окне снизу нужно нажать на строку-ссылку «Создание учетной записи». Стоит заметить, что создать учетную запись можно только из учетной записи, которая имеет права Администратора.

В новом окне необходимо ввести имя новой учетной записи, например «Андрей», отметить точкой права пользователя «Обычный доступ» и нажать на кнопку внизу окна «Создание учетной записи».

Для новой учетной записи обязательно нужно придумать пароль. Для этого по кликаем мышкой по ее ярлыку двойным щелчком, после чего нажимаем на строку-ссылку «Создание пароля». В открывшемся диалоговом окне вводим пароль, затем дублируем его в строке ниже и нажимаем на кнопку «Создать пароль».

Вот и все, новая учетная запись с ограниченными правами создана. Теперь пользователь, который будет из-под нее работать, не сможет ни запустить, ни удалить файлы, если не будет знать пароль администратора.

Чтобы зайти в компьютер под новой учетной записью, перезагрузка не нужна. Для этого всего лишь нужно нажать на кнопку «Пуск», после чего нажать на стрелку в меню «Завершение работы», и выбрать из выпавшего меню «Сменить пользователя». После выбора нужной учетной записи, нажатия на ее ярлык и введения пароля вы сразу же увидите свой новый рабочий стол.

Настройка учетной записи с ограниченными правами

Чтобы при запуске файлов или их удалении открывалось окно с предложением ввести пароль администратора для продолжения работы, а не предупреждение о том, что вы не можете установить программу, так как у вас нет административных привилегий, необходимо изменить степень контроля учетных записей.

Эта опция специально предназначена для уведомления пользователя, который собирается произвести какие-либо манипуляции, требующие административных прав.

Следует заметить, что настраивать учетную запись с ограниченными правами нужно только из-под учетной записи администратора, иначе вы ничего не сможете сделать.

Для этого нужно нажать «Пуск»-«Панель управления», затем нажав на меню «Система и безопасность», выбрать строку «Изменение параметров контроля учетных записей».

В открывшемся окне нужно поднять бегунок на вторую позицию сверху «Всегда уведомлять», нажать «Ок», и в следующем окне, которое всегда теперь будет появляться при попытках запустить или удалить файлы, нажать «Да».

Теперь у вас есть пользователь с ограниченными правами в windows.

Как в Windows 10 ограничить права доступа к реестру для отдельных пользователей

Чтобы исключить возможность применения твиков на корпоративных компьютерах, системные администраторы ограничивают права на редактирование реестра или отключают к нему доступ. Вы можете сделать то же самое на домашнем компьютере, но в более мягкой форме, ограничив пользователям доступ только к конкретным разделам или даже ветвям реестра. Это нетрудно, нужно только помнить, что все устанавливаемые вами разрешения могут наследоваться, то есть распространяться на вложенные элементы раздела или подраздела.

А теперь к делу.

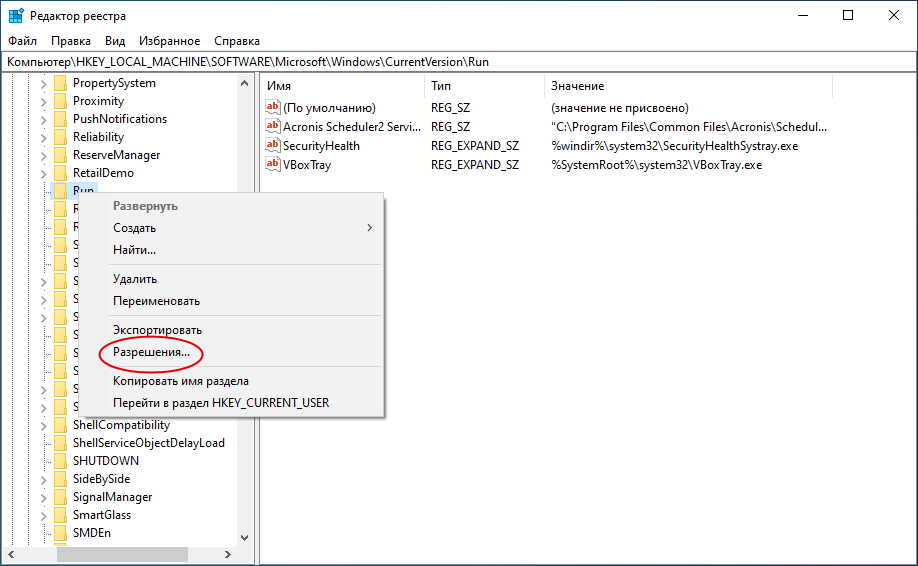

Откройте командой regedit редактор реестра и перейдите к нужному вам ключу, пусть это будет HKLM\Software\Microsoft\Windows\CurrentVersion\Run , отвечающему за добавление элементов автозагрузки на глобальном уровне. Если же вы хотите ограничить доступ к ветке HKCU , то вам нужно будет войти в соответствующую учетную запись и выполнять действия уже в ней.

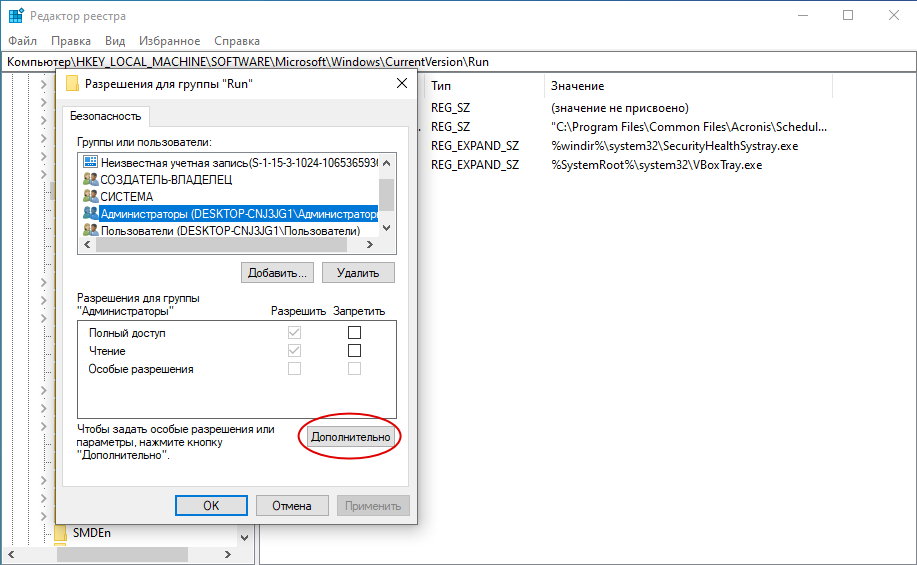

Итак, кликните ПКМ по разделу и выберите в меню «Разрешения».

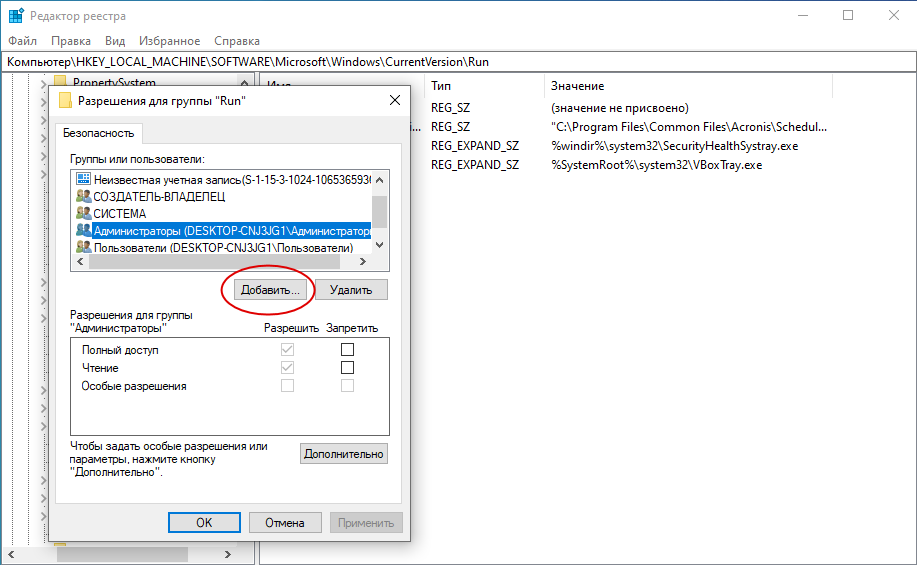

В открывшемся окошке в блоке «Группы или пользователи» укажите пользователя, а если его там нет, нажмите «Добавить».

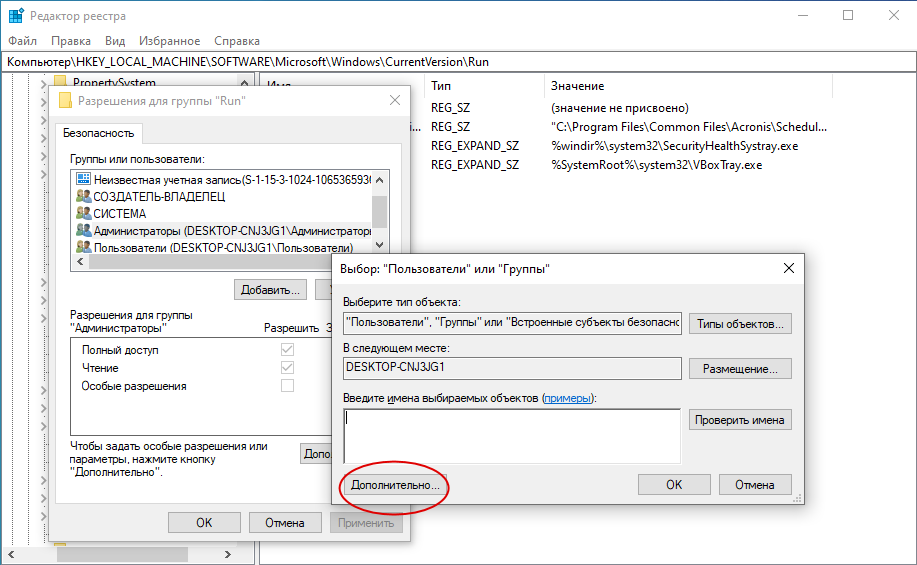

Далее «Дополнительно».

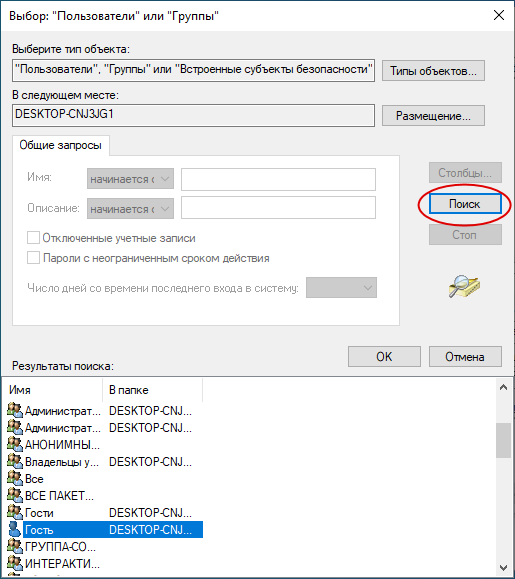

Далее «Поиск» и выберите в нижней области окна «Выбор «Пользователи» или «Группы»» учетную запись, для которой желаете ограничить доступ. Чисто для примера мы выбрали текущего Администратора.

Внизу окна разрешений нажмите «Дополнительно».

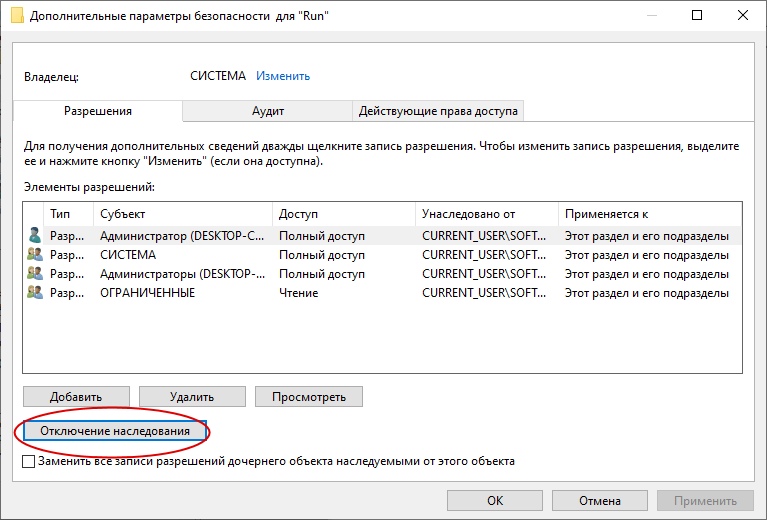

И выберите в открывшемся окне нужного пользователя. Как видите, сейчас юзер Администратор имеет к ключу полный доступ. Нажмите «Отключение наследования».

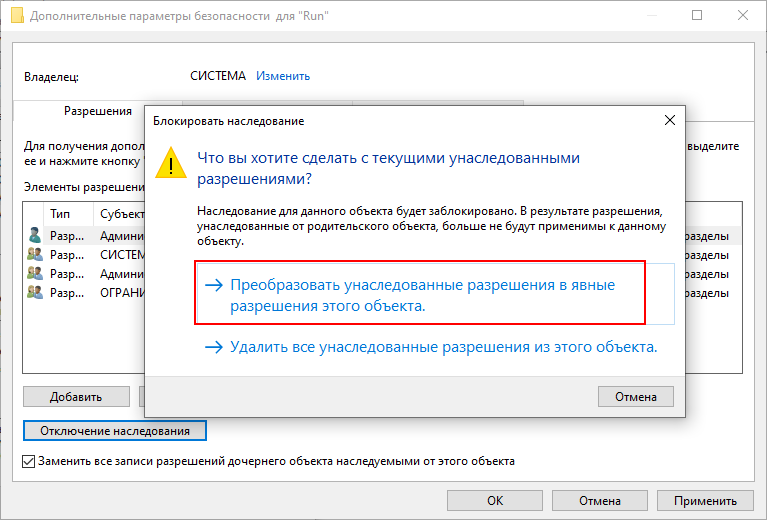

После «Преобразовать унаследованные разрешения».

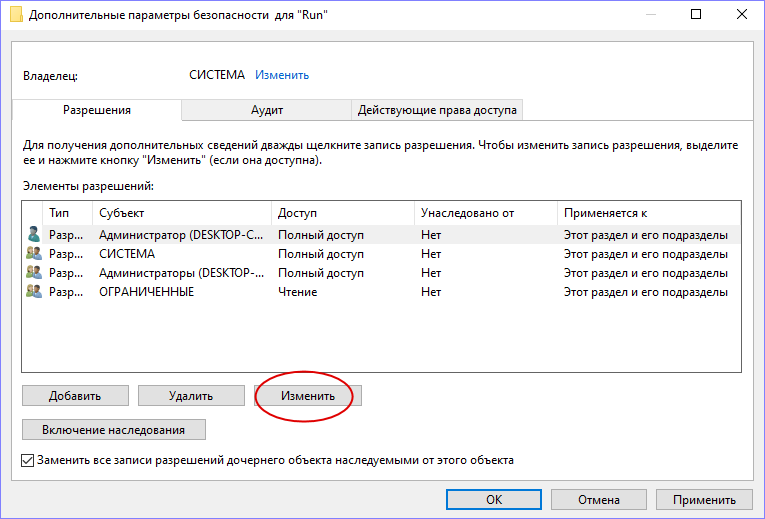

После этого у вас станет доступной кнопка «Изменить», нажмите ее.

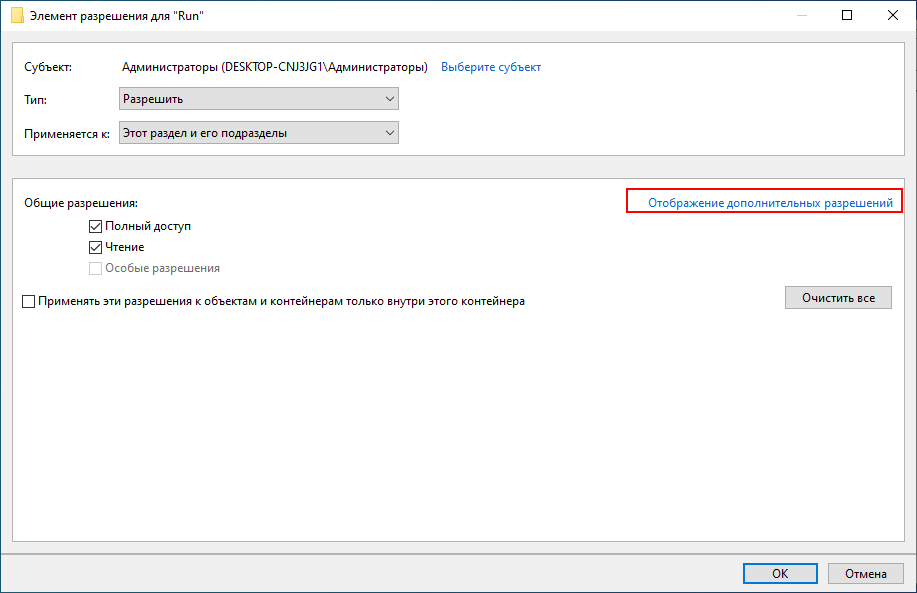

В новом окне кликните по ссылке «Отображение дополнительных разрешений»,

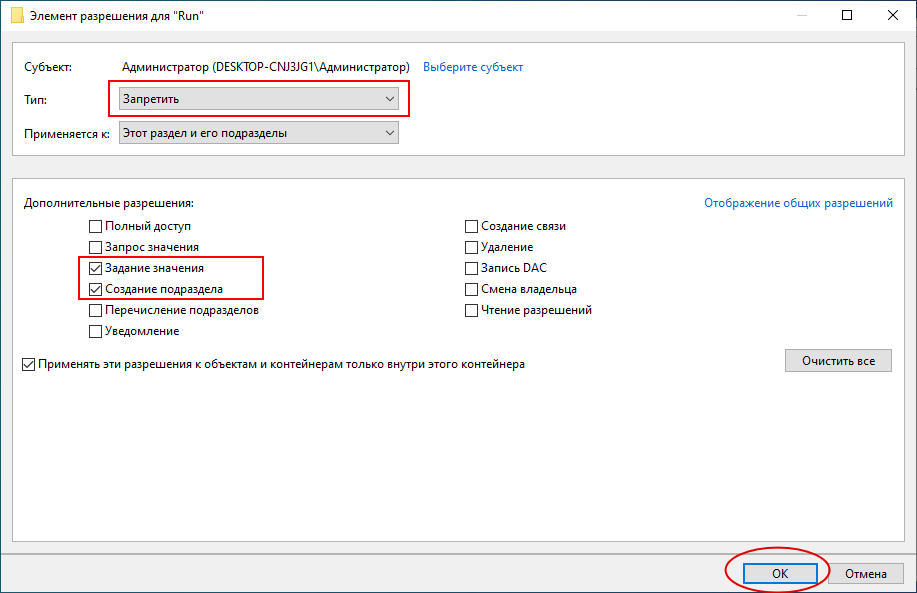

а когда они станут доступны, тип в выпадающем меню выберите «Запретить» и установите птички для нужных разрешений.

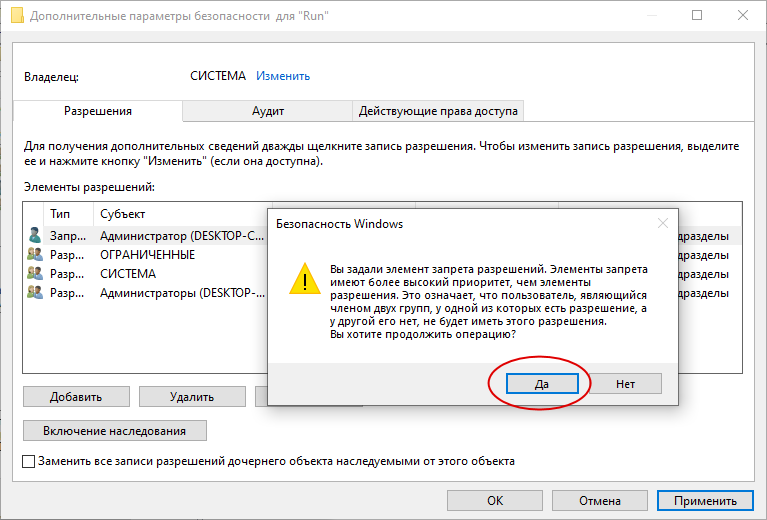

Например, если вы хотите запретить пользователю создавать подразделы и устанавливать значение параметров, установите галки в пунктах «Задание значение» и «Создание подраздела», нажмите «OK», заново включите наследование (можно, кстати и не включать, если на предыдущем шаге вы применили эти разрешения к объектам и контейнерам только внутри этого контейнера) .

Если вы или юзер, для которого вы задали ограничения, теперь попробуете создать в подразделе Run новый подраздел или параметр, то получите ошибку.

[конспект админа] Меньше администраторов всем

Продолжим про безопасность операционных систем – на этот раз «жертвой» станет MS Windows и принцип предоставления минимальных прав для задач системного администрирования.

Сотрудникам, ответственным за определенные серверы и рабочие станции совсем не обязательно выдавать права «администратор домена». Хоть не по злому умыслу, по ошибке, но это может подпортить всем жизнь, а то и стоить чьих-то выходных. Под катом детально разберем принцип предоставления минимальных прав как одну из технологий предоставления минимальных прав.

Ограниченные группы

В качестве примера из практики могу привести грустную историю со счастливым концом. В организации исторически сложилось, что сервер печати находился на контроллере домена. В один прекрасный момент сотруднику отдела IT понадобилось перепрошить принтер, что он и проделал, запустив китайскую утилиту на сервере. Принтер заработал, но вот утилита в процессе перепрошивки перевела время на несколько лет назад. Active directory не очень любит путешественников во времени, и контроллер домена благополучно отправился в «захоронение» (tombstone).

Инцидент добавил седых волос, но второй контроллер домена спас ситуацию: роли FSMO перевели на него, а путешественника во времени повторно сделали контроллером домена. С тех пор в компании права «администратора домена» нужно заслужить.

Для профилактики подобных ситуаций неплохо будет выдавать желающим ровно столько прав, сколько нужно: если нужно администрировать только рабочие станции, достаточно выдать права только на компьютеры пользователей.

Когда компьютеров немного, включить доменную группу безопасности «helpdesk» в локальную группу «администраторы» можно и руками. А вот на большом объеме приходят на помощь групповые политики. Удобных способов два.

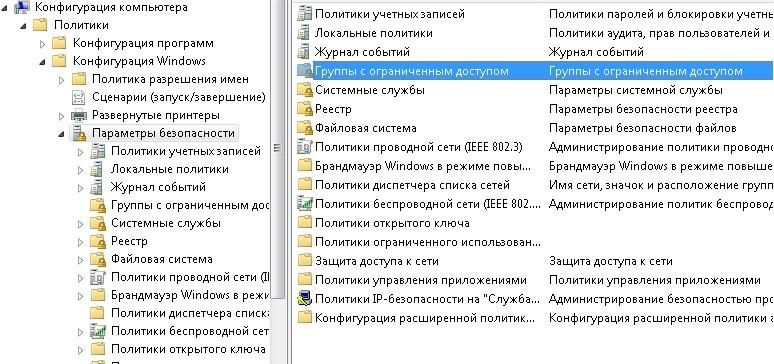

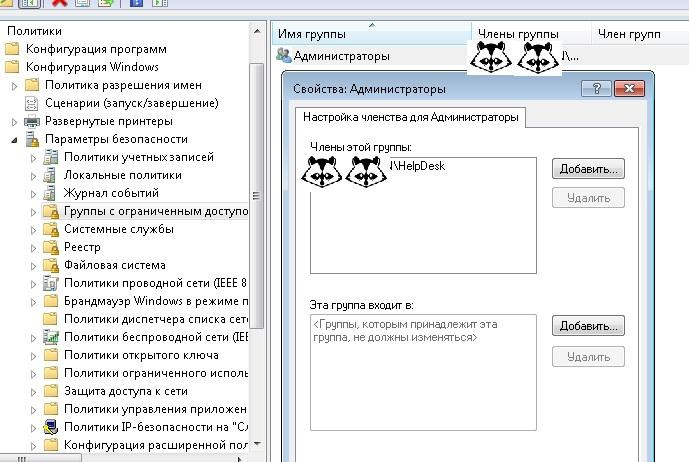

Первый способ: через Группы с ограниченным доступом (Restricted groups), расположенные в групповых политиках по адресу Конфигурация компьютера – Политики – Параметры безопасности.

Расположение политик Restricted groups.

Далее нужно создать группу «Администраторы» и добавить в нее нужную группу. Есть только один нюанс – если сделать именно так, то из локальной группы «Администраторы» исчезнут все, кроме встроенного администратора и самой группы. Даже Domain Admins:

Добавляем группу «Администраторы», в которую добавляем группу helpdesk.

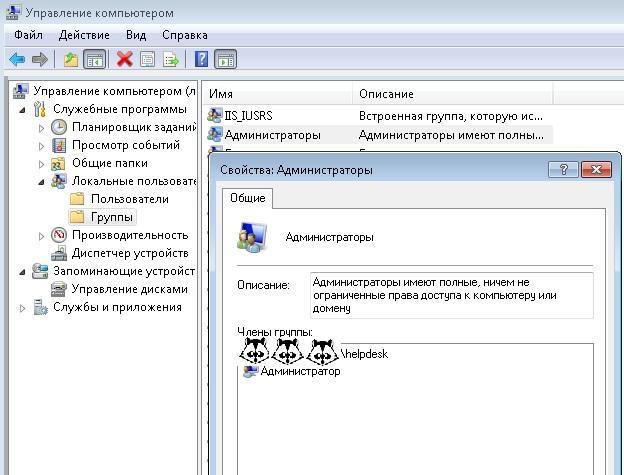

И получаем локальную группу «Администраторы» без Domain admins.

Конечно, эту возможность можно использовать и во благо – зачистить локальные группы от лишних участников. Если же хочется избежать такой зачистки, то можно создать в «Группах ограниченного доступа» доменную группу и ее же назначить входящей в группу «Администраторы»:

При такой настройке локальная группа «Администраторы» не будет зачищена.

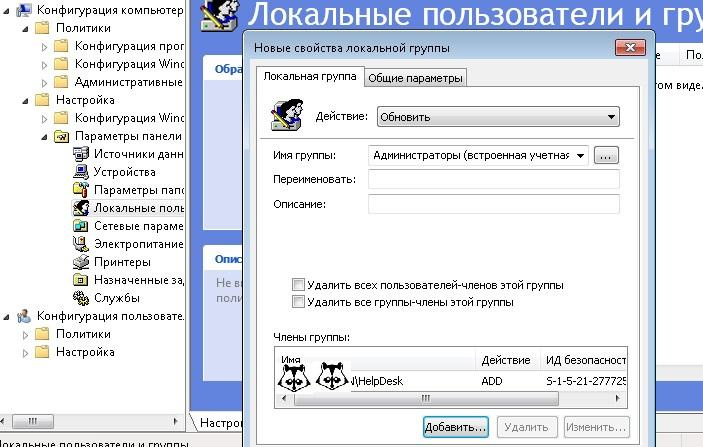

Вторым способом является настройка Предпочтения Групповых Политик (Group Policy Preference, далее – GPP). Искать следует в Конфигурации компьютера – Настройка – Локальные пользователи и группы.

Настройка группы безопасности через GPP.

Как и все настройки в GPP, эта проще в понимании и с более дружелюбным интерфейсом. Но если у вас в инфраструктуре присутствуют не обновленные Windows XP или даже Windows 2000, то остается только первый вариант.

Таким же способом можно дать права и на определенные серверы нужным сотрудникам. Например, дать права группе разработчиков на тестовый стенд.

Использование встроенных групп безопасности

Конечно, сотрудников отдела IT и системные учетные записи (например, под которыми выполняются задачи резервного копирования) проще сразу включить в группу «Enterprise Admins» и не знать горя.

Но из соображений безопасности лучше так не делать. В Windows существует набор встроенных учетных записей с набором типовых прав. Группы немного различаются для компьютера и для домена, а также ряд сервисов привносит свои группы.

| Группа | Описание |

| Администраторы | Полные права на систему. |

| Пользователи | Возможность пользоваться без изменения системных параметров и без записи в системные разделы. Фактически пользователь – полноценный хозяин только в папке своего профиля. |

| Операторы архива | Группа, предназначенная для выполнения резервного копирования и восстановления. Участники группы могут завершать работу системы на серверах и переопределять права доступа в целях резервного копирования. |

| Опытные пользователи | Участники этой группы могут администрировать локальные учетные записи и группы (кроме администраторов), создавать сетевые ресурсы и управлять доступом на них, менять NTFS ACL (кроме смены владельца папки). |

| Пользователи удаленного рабочего стола | Членство дает возможность подключаться к компьютеру по RDP |

| Операторы печати | Операторы могут устанавливать и удалять принтеры, изменять их драйвера и настройки, останавливать и чистить очередь печати. |

| Операторы настройки сети | Могут менять настройки сетевых интерфейсов. Это полезная группа на случай если нужно переназначать получение адреса сетевой картой с автоматического на статическое. Мобильные пользователи скажут спасибо, если добавить их в эту группу. |

| Операторы учета | Пользователи в этой группе могут создавать/удалять/редактировать/перемещать учетные записи в Active Directory. Удобно дать эти права для сервиса, автоматически заводящего учетки сотрудников после приема на работу. |

Познакомиться со всеми группами и более полным описанием можно в официальной документации.

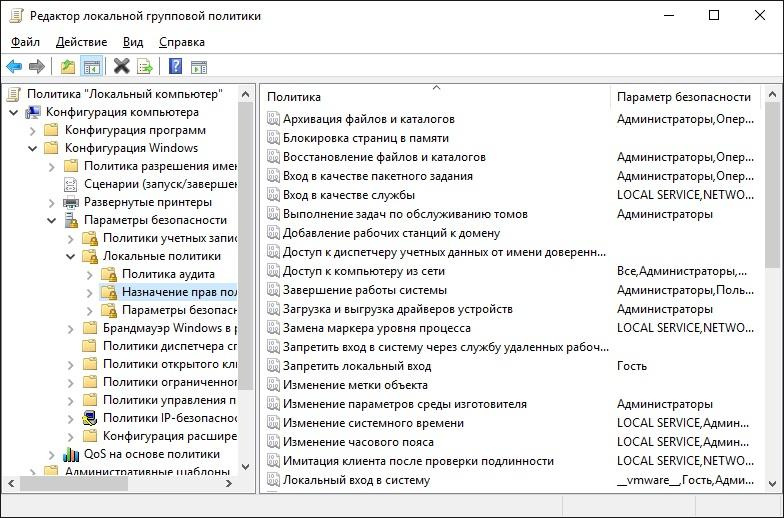

Если стандартных групп не хватает, то Windows позволяет настроить права доступа более тонко. Например, выдать отдельной группе пользователей право менять время или возможность принудительно завершать работу сервера по сети. Для этого существует механизм «назначение прав пользователей». Искать можно в локальной политике безопасности – secpol.msc или в групповой политике по адресу Конфигурация компьютера – Конфигурация Windows – Параметры безопасности – Локальные политики – Назначение прав пользователя.

Настройка прав доступа через групповые политики.

Использовать эту настройку я рекомендую в крайних случаях, и ее обязательно надо документировать. Помните о том, что когда-нибудь вас кто-то сменит и будет разбираться, почему работает так, а не иначе.

Вообще лучше всегда все документировать. Представьте ситуацию, что вы уволились из организации и вместо вас пришел человек с улицы. Поставьте себя на место этого человека. Если начал дергаться глаз или зашевелились волосы – посвятите время написанию документации. Пожалуйста!

Существует еще один хороший метод ограничения доступа к объектам – делегирование. Про эту технологию на Хабре уже писали, поэтому я лишь добавлю, что с помощью делегирования удобно выдаются права для ввода нового компьютера в домен.

Все эти технологии довольно давно существуют в системах Windows. С появлением Windows 10\2016 появилась еще одна интересная возможность ограничить учетные записи – речь о ней пойдет далее.

Достаточно администрирования

Just Enough Administration (JEA) – технология предоставления доступа к командлетам PowerShell. Работает на операционных системах вплоть до Windows 7 при установке Windows Management Framework 5.1 (правда, в самых старых операционных системах поддержка ограничена). Работа производится через так называемые «виртуальные аккаунты» и специально подготовленные файлы конфигурации. Примером использования JEA является выдача ограниченных прав на управление определенными виртуальными машинами – например, для ваших разработчиков.

Подробнее про JEA можно почитать в официальной документации, поэтому разберем конкретный пример предоставления возможности перезапуска виртуальной машины.

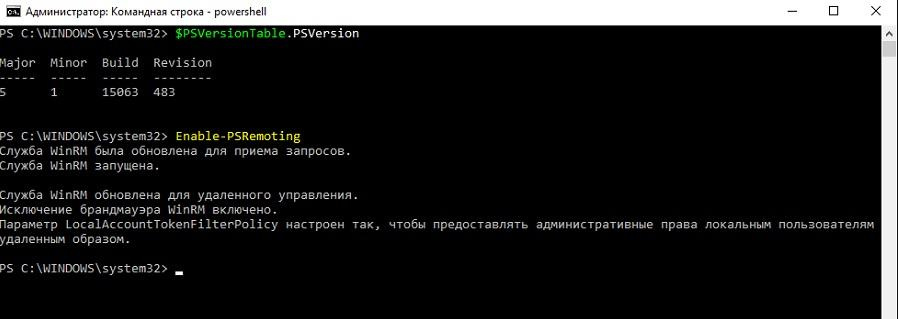

Сначала нам нужно разрешить удаленное подключение к серверу с помощью командлета Enable-PSRemoting, а заодно убедимся, что у нас Windows Management Framework нужной версии при помощи командлета $PSVersionTable.PSVersion.

Проверка версии и разрешение удаленных подключений при помощи PS.

Создадим группу безопасности и специального пользователя:

Теперь создадим нужные для работы конфигурационные файлы и папки. Сначала общие:

А затем создадим конкретный файл конфигурации для нашего оператора виртуальной машины с именем win. Для примера разрешим запуск и остановку виртуальной машины:

Теперь необходимо подготовить файл сессии PowerShell:

Зарегистрируем файл сессии:

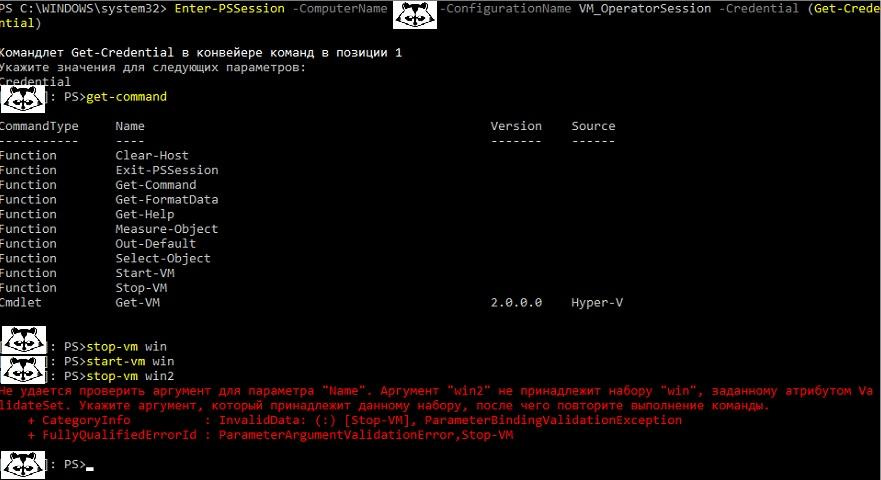

Теперь все готово для проверки. Попробуем подключиться к серверу с учетными данными созданного пользователя командлетом:

Проверим список доступных команд командой get-command и попробуем остановить нашу виртуальную машину win, а затем другую машину win2.

Доступ к серверу ограничен управлением одной виртуальной машиной.

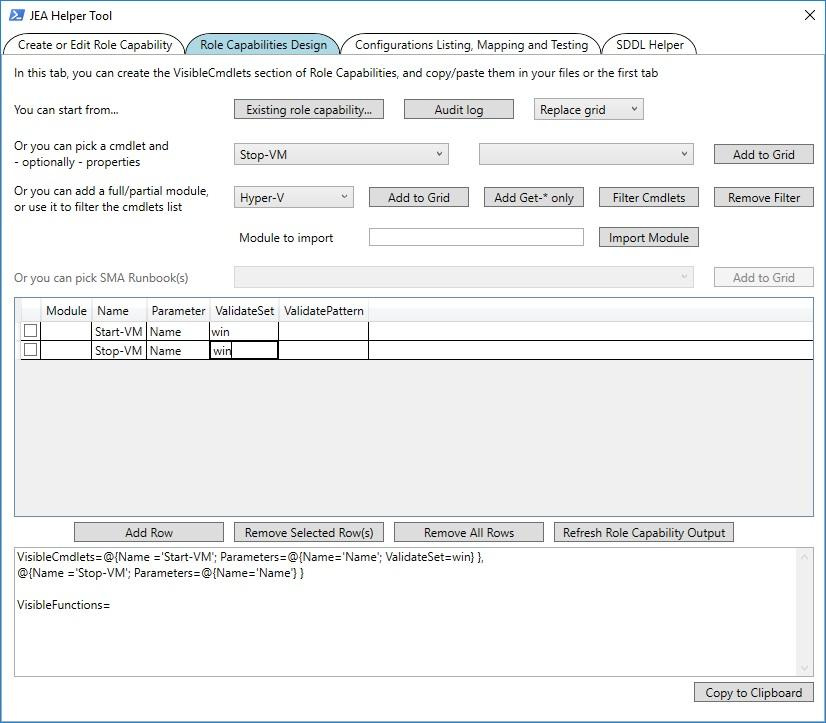

Для облегчения создания файлов конфигурации сообществом была создана утилита под названием JEA Toolkit Helper, где графический интерфейс поможет создать файлы с необходимыми параметрами.

Интерфейс JEA Toolkit Helper.

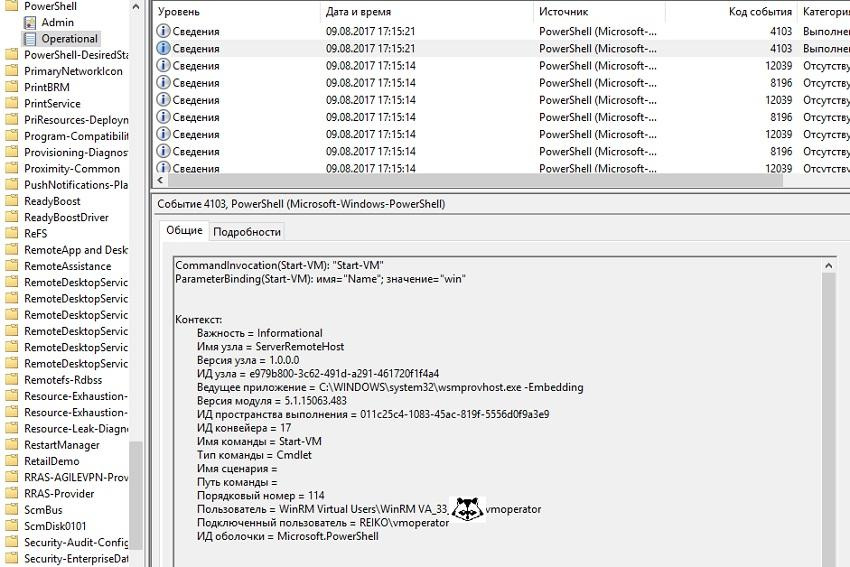

При необходимости есть возможность через групповые политики включить аудит выполнения модулей по адресу Конфигурация компьютера – Административные шаблоны – Windows Powershell – Включить ведение журнала модулей. Тогда в журнале Windows будут отображаться записи о том что, где и когда.

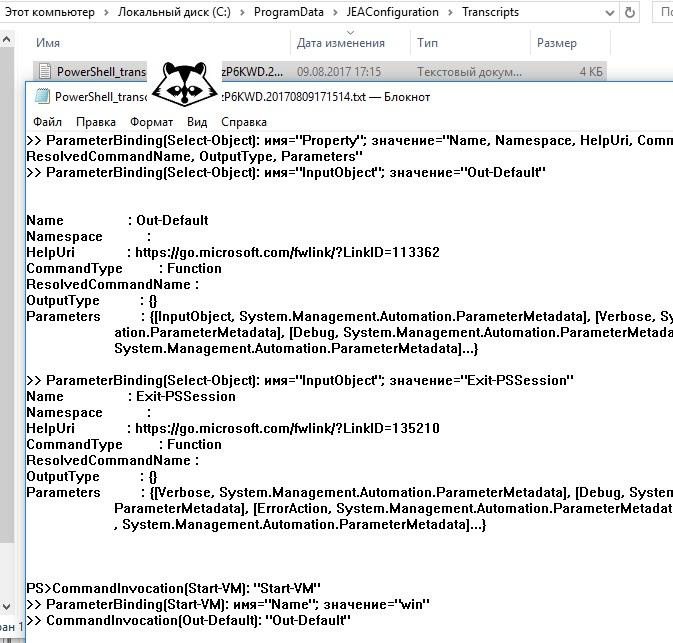

Журнал выполнения PowerShell.

Альтернативой будет включение записи в файл. Также через групповые политики настраивается параметр «Включить транскрипции PowerShell». Путь можно задать как в самой политике (и тогда запись туда будет вестись для всех модулей), так и в файле конфигурации сессии JEA в параметре TranscriptDirectory.

Файловый журнал JEA.

С помощью делегирования, назначения прав и JEA можно добиться отказа от использования учетных записей с администраторскими правами в повседневной работе. В конце-концов, к UAC в Windows ведь тоже привыкли и не отключаем просто потому, что «заткнись, я и так знаю что мне делать со своими файлами!».