- Настройка Windows Server с помощью групповых политик

- Удаляем лишние команды из Проводника

- Запрещаем доступ к командной строке и PowerShell

- Максимальное время работы пользователя

- Отключение элементов панели управления

- Настройка Windows Server 2016 с помощью GPO

- Удаляем лишние команды из Проводника

- Запрещаем доступ к командной строке и PowerShell

- Максимальное время работы пользователя

- Отключение элементов панели управления

- ИТ База знаний

- Полезно

- Навигация

- Серверные решения

- Телефония

- Корпоративные сети

- Курс по сетям

- Пошаговый ввод в домен Windows 10

- Основные команды cmd в Windows

- Поднимаем контроллер домена на Windows 2008 R2

- Новый Windows Admin Center. Новые возможности

- Как перезагрузить Windows Server 2016

- Настройка фаервола в Windows через PowerShell

- Создание ярлыка используя групповые политики GPO

- Windows Server 2016: создаем пользователя и даем RDP права

- Что у вас должно быть

- Шаг 1. Создаем пользователя

- Шаг 2. Даем права на RDP

- Шаг 3. Проверяем пользователя

- Полезно?

- Почему?

- Настройка групповой политики на Windows Server 2016

- При помощи политики возможно:

- Редактирование групповых политик

- Рекомендации по применению политик

Настройка Windows Server с помощью групповых политик

Цель данной статьи — тонкая настройка терминального сервера. Все скриншоты будут соответствовать версии Windows Server 2016. В результате такой настройки вы сможете повысить безопасность сервера и ограничить права терминальных пользователей.

Удаляем лишние команды из Проводника

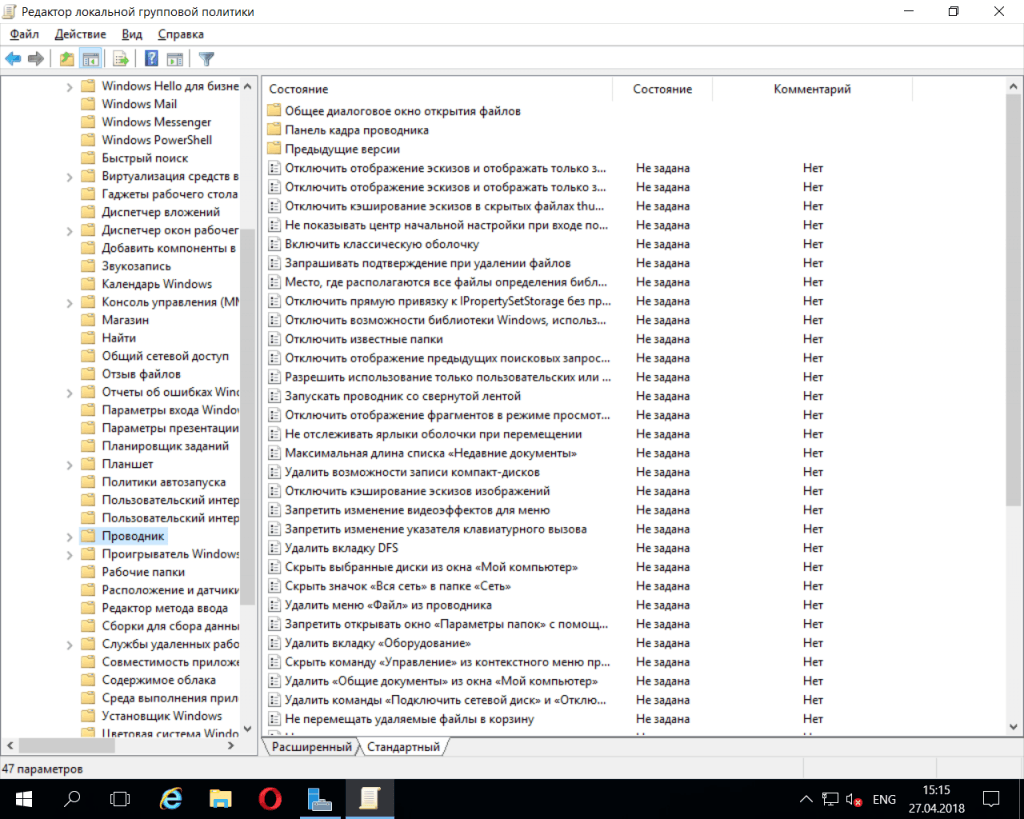

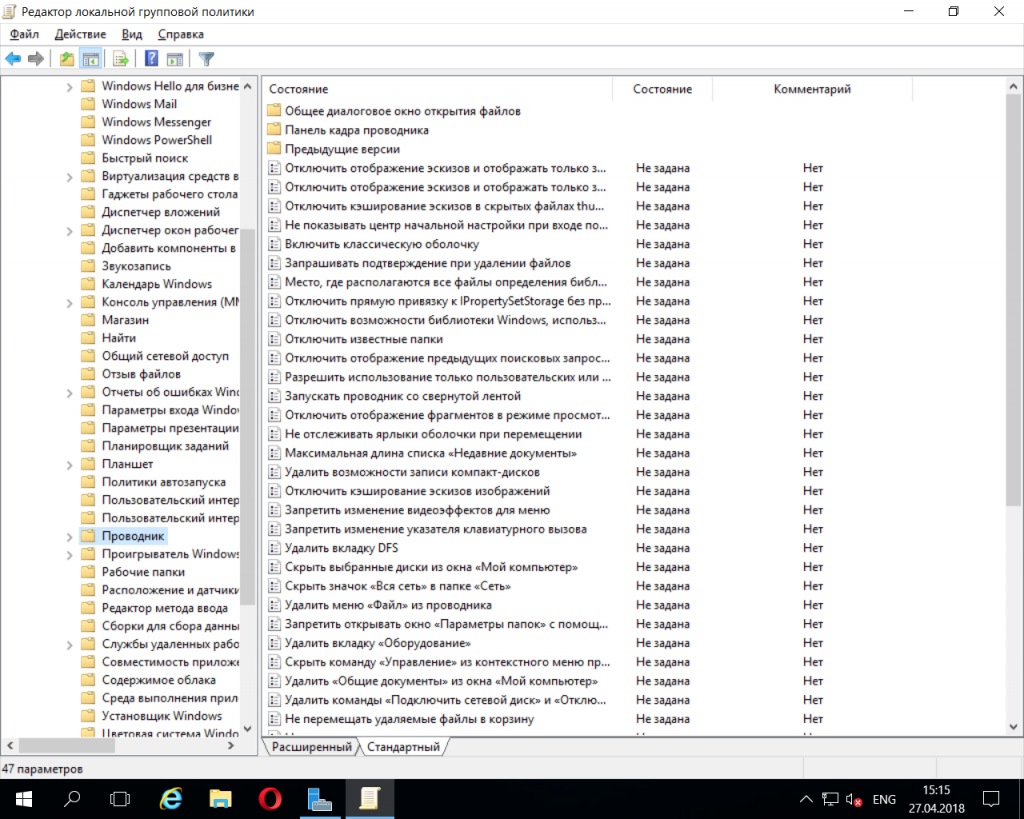

Откройте редактор групповой политики (команда gpedit.msc) и перейдите в раздел Конфигурация пользователя, Административные шаблоны, Компоненты Windows, Проводник (рис. 1.).

Рис. 1. Параметры Проводника

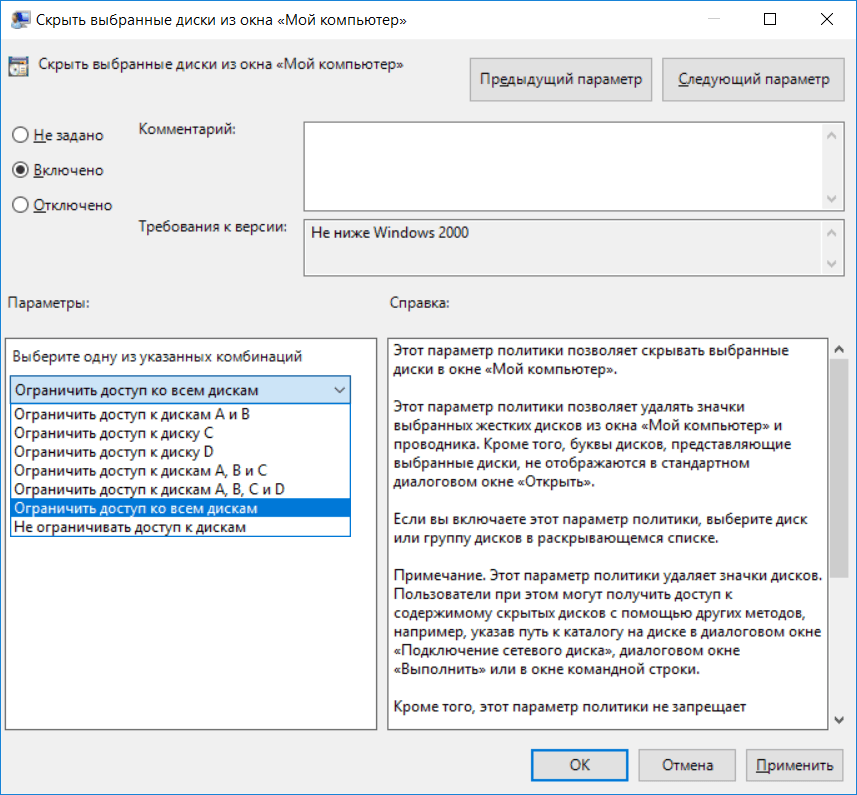

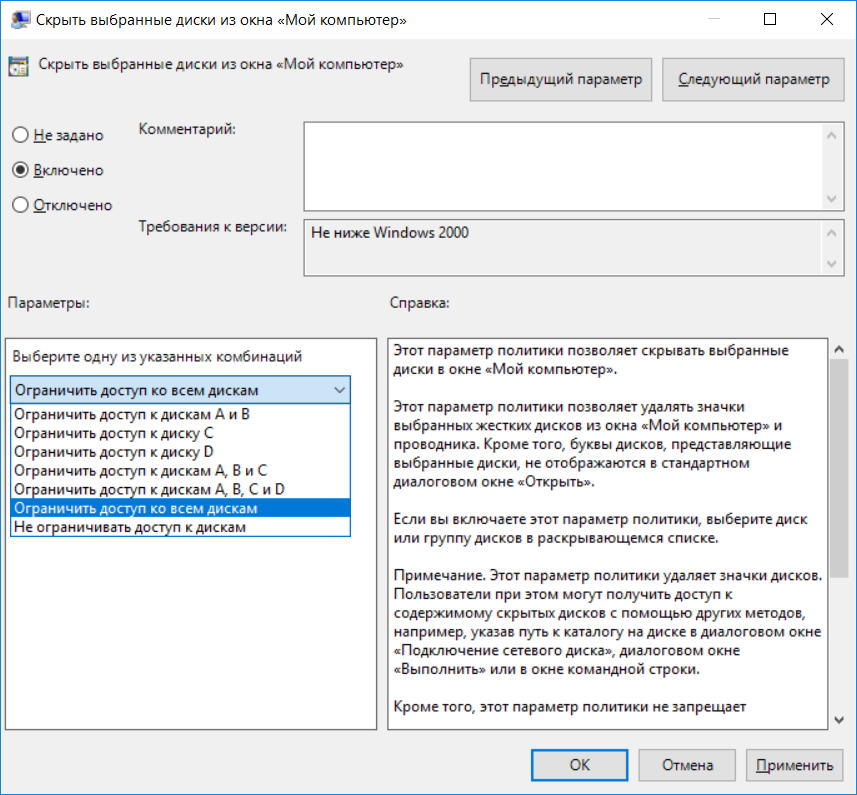

Как видите, есть много полезных и не очень групповых политик в Windows Server 2016. Рассмотрим несколько полезных. Так, Скрыть выбранные диски из окна Мой компьютер (рис. 2) позволяет удалить значки выбранных дисков из окна Этот компьютер (в последних версиях Windows это окно называется именно так).

Рис. 2. Ограничиваем доступ пользователей в Windows Server 2016 к определенным дискам

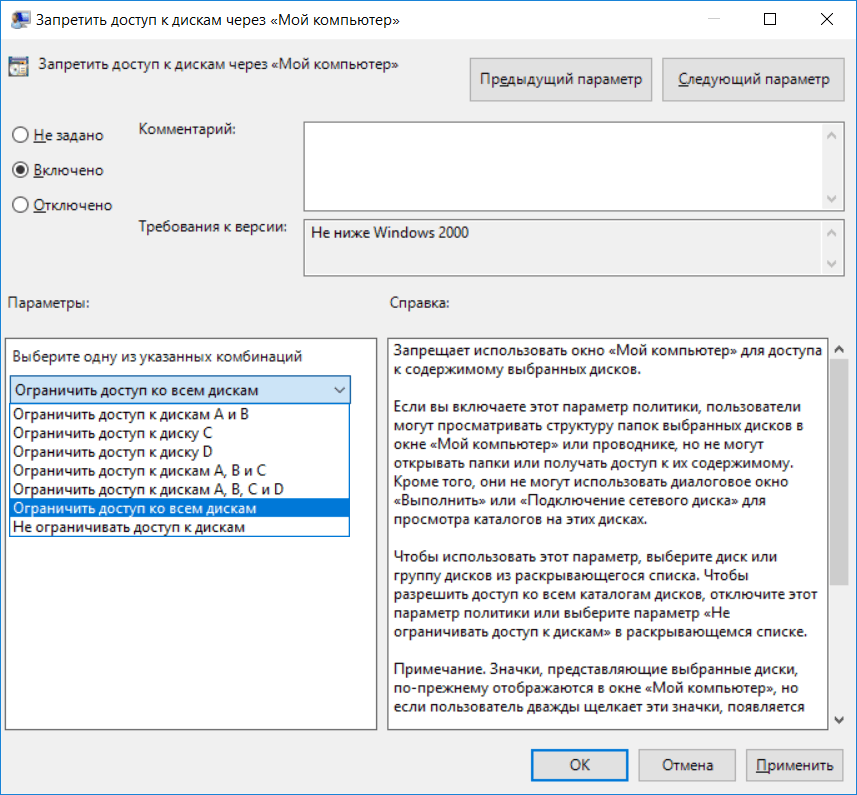

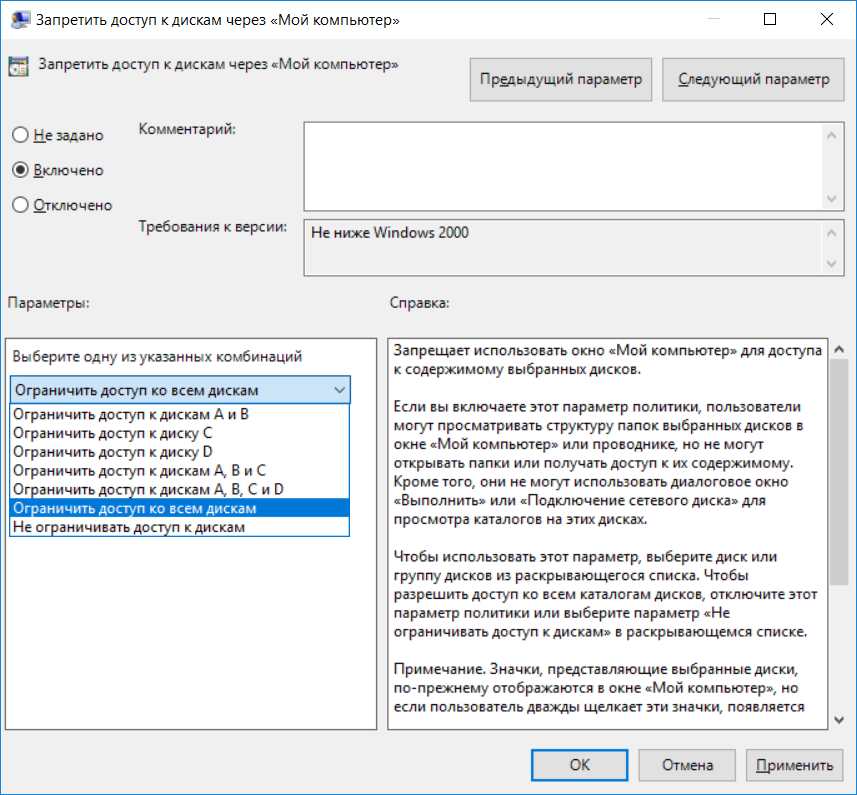

Впрочем, если пользователь окажется умным и введет путь диска (например, D:\) в окне Проводника, он сможет получить доступ к нему. Для таких умных пользователей предназначена групповая политика Запретить доступ к дискам через «Мой компьютер» (рис. 3).

Рис. 3. Запретить доступ к дискам

Неплохо было бы еще и запретить пользователю использовать окно Выполнить (открывается при нажатии Win + R). Для этого нужно включить групповую политику Отключить сочетания клавиш Windows + X. Правда, такая настройка «убьет» все сочетания, в том числе и Win + R, но отдельной групповой политики, которая бы отключала отдельные команды, в современных версиях Windows Server нет (хотя раньше была опция, скрывающая команду Выполнить)

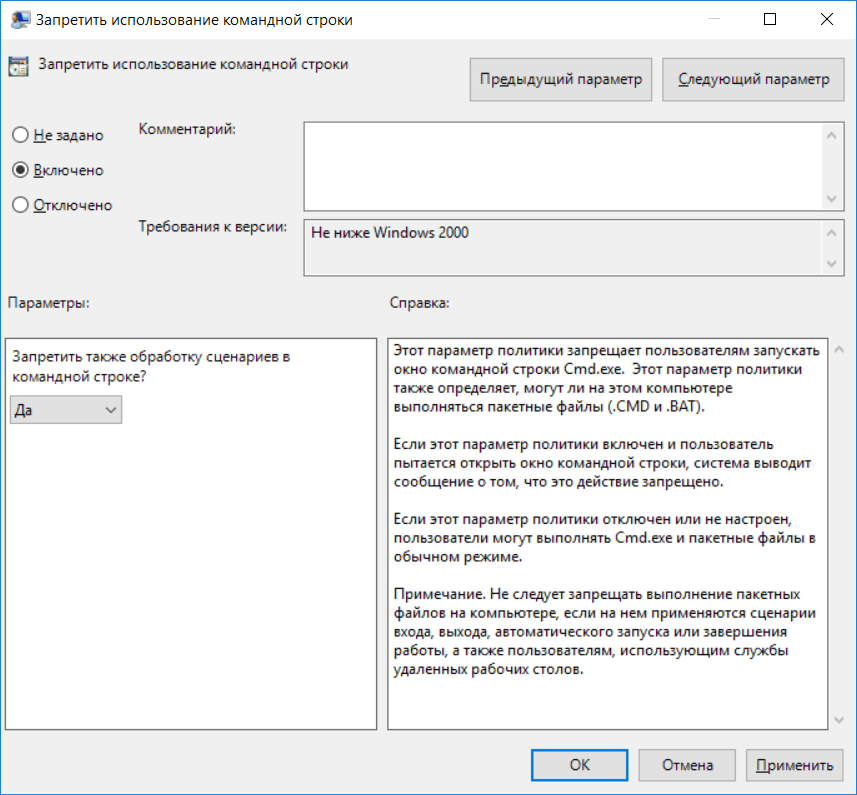

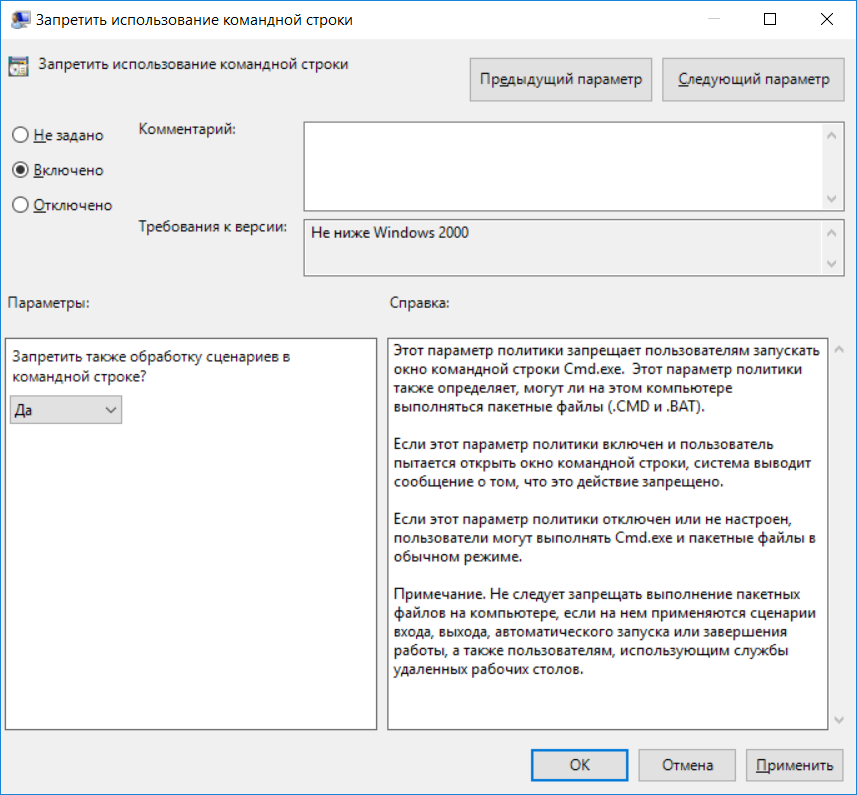

Запрещаем доступ к командной строке и PowerShell

Окно Выполнить используют самые начинающие пользователи. Продвинутые пользователи используют или командную строку, или PowerShell. Запретить пользователям использовать командную строку можно, проведя настройку групповой политики Конфигурация пользователя, Административные шаблоны, Система, Запретить использование командной строки (рис. 4). Также включите опцию Запретить также обработку сценариев в командной строке, чтобы нельзя было запускать сценарии командной строки.

Рис. 4. Запрещаем использование командной строки в Windows Server

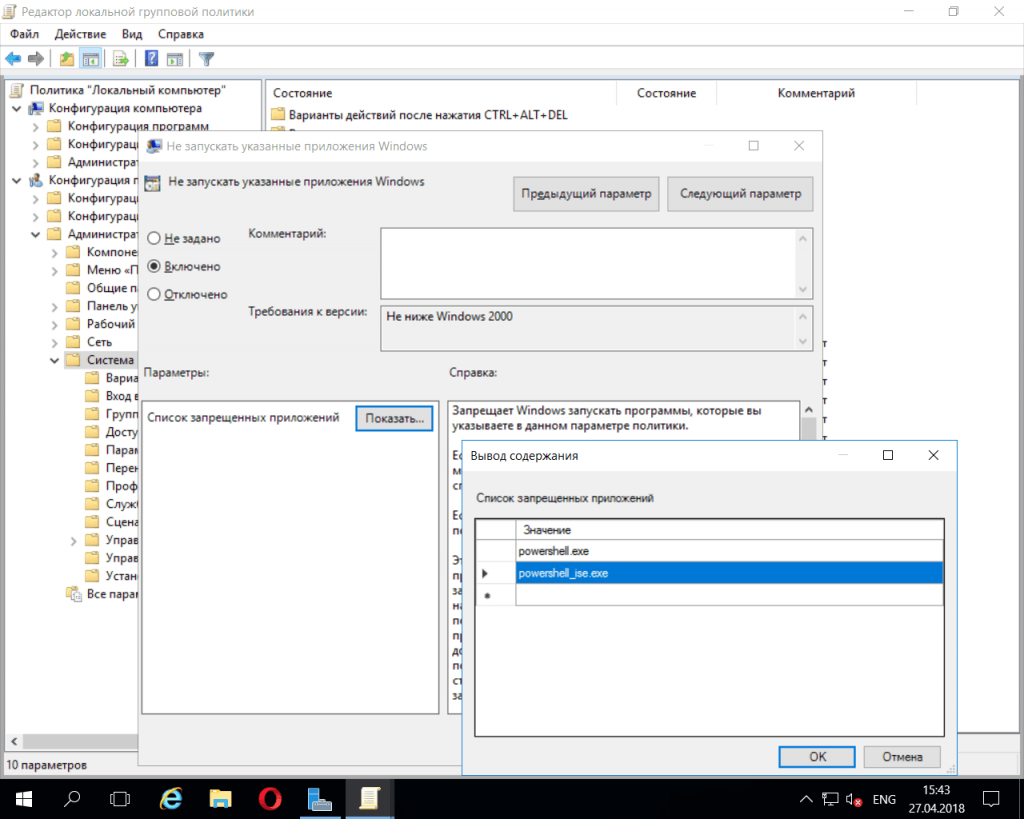

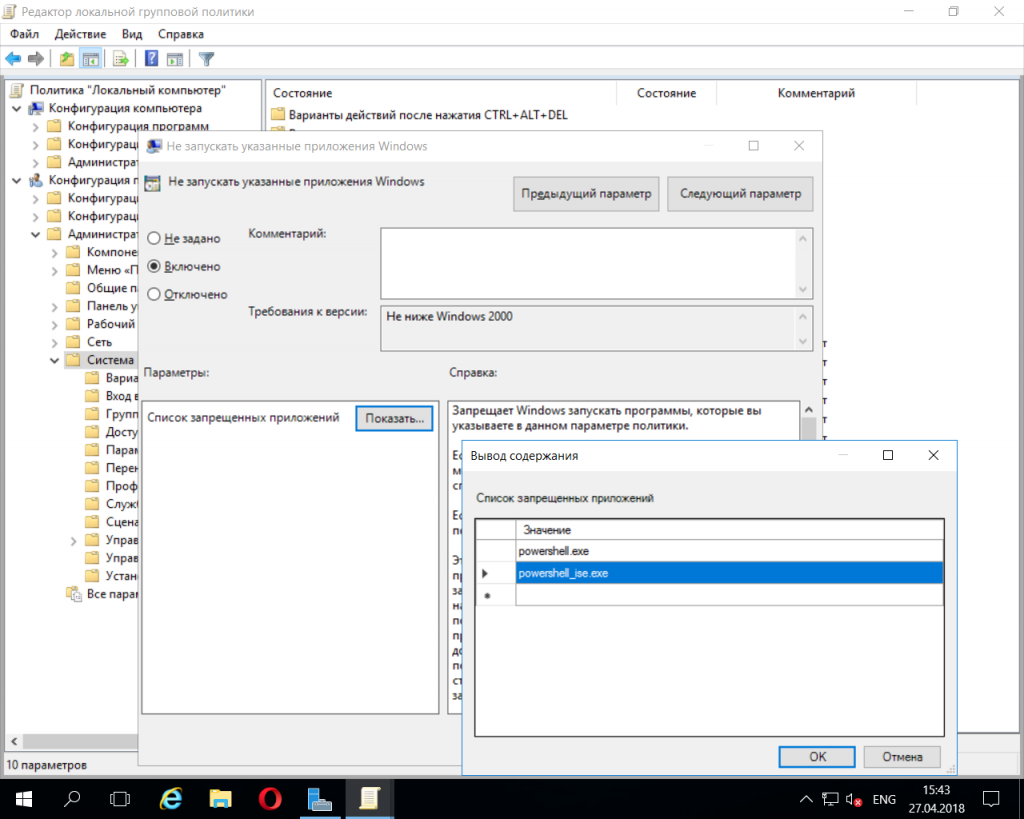

Отдельной групповой политики, запрещающей запуск PowerShell, нет, но есть групповая политика, запрещающая запуск определенных приложений. Она называется Не запускать указанные приложения Windows и находится все в том же разделе Система. Включите ее и запретите запуск powershell.exe and powershell_ise.exe (рис. 5).

Рис. 5. Запрет запуска PowerShell

Также, пока вы еще не «ушли» из раздела Система, неплохо было бы запретить запуск редактора реестра. Для этого включите Запретить доступ к средствам редактирования реестра.

Максимальное время работы пользователя

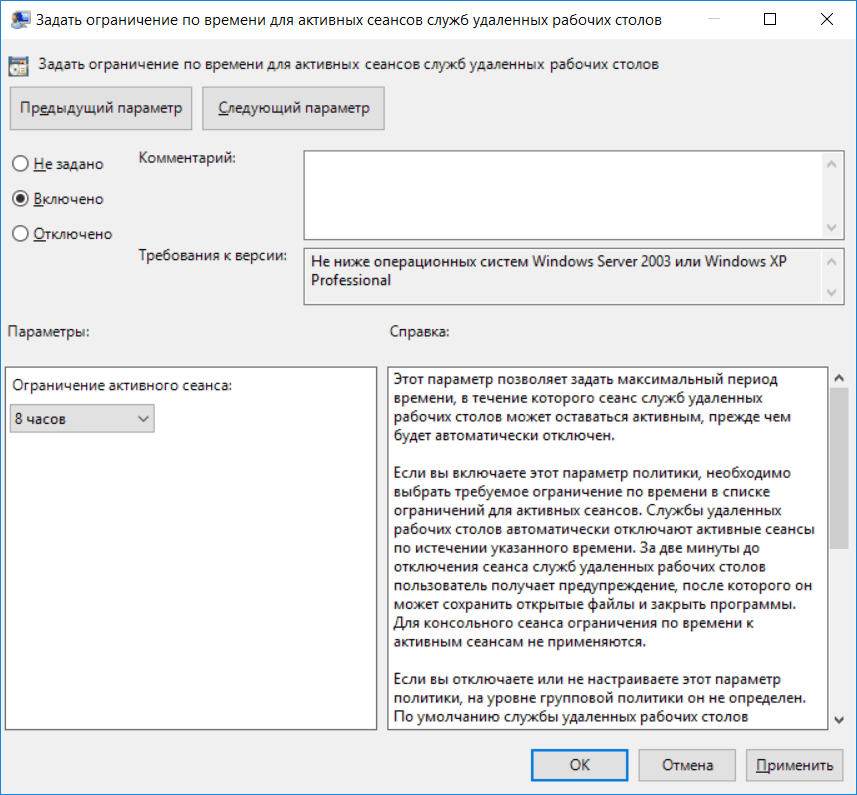

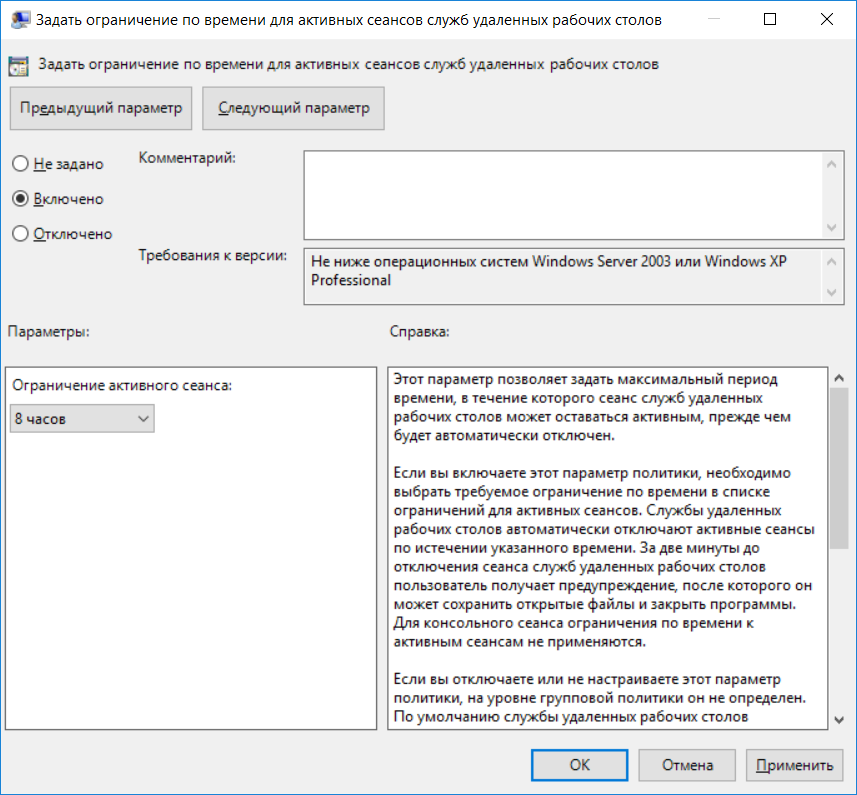

Групповая политика Конфигурация пользователя, Административные шаблоны, Компоненты Windows, Службы удаленных рабочих столов, Узел сеансов удаленных рабочих столов, Ограничение сеансов по времени, Задать ограничение по времени для активных сеансов служб удаленных рабочих столов позволяет задать максимальную продолжительность сеанса. Ее можно установить, например, в 8 часов.

Рис. 6. Ограничиваем время сеанса

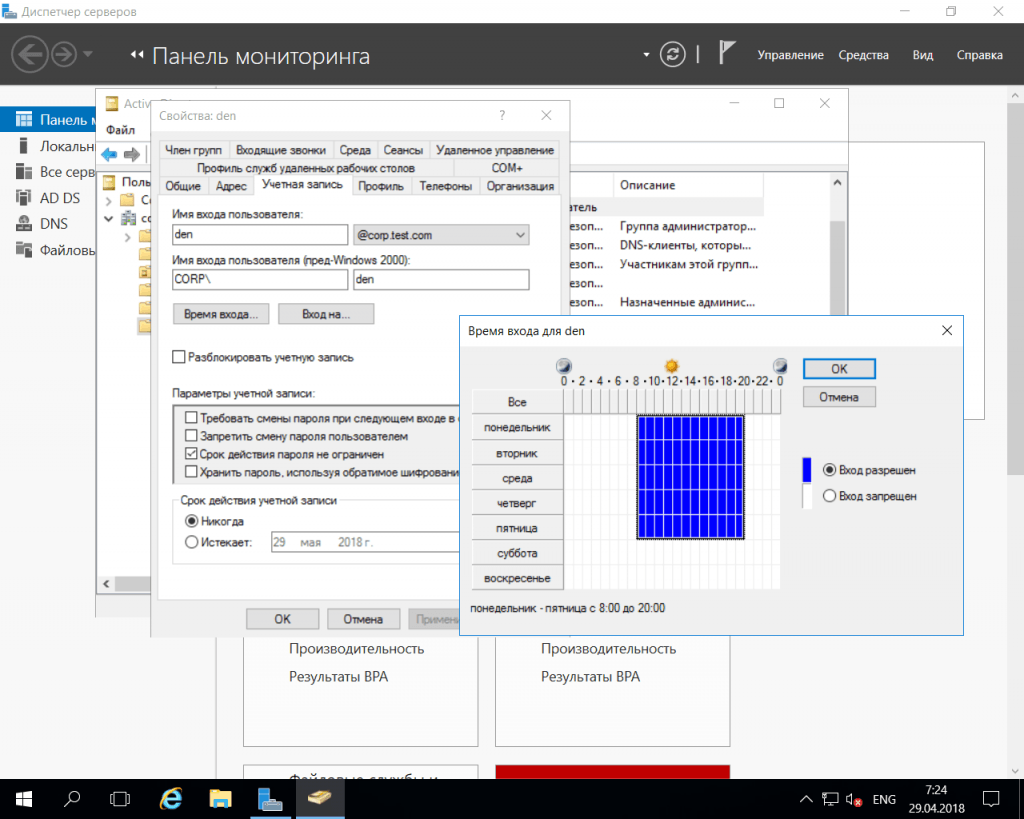

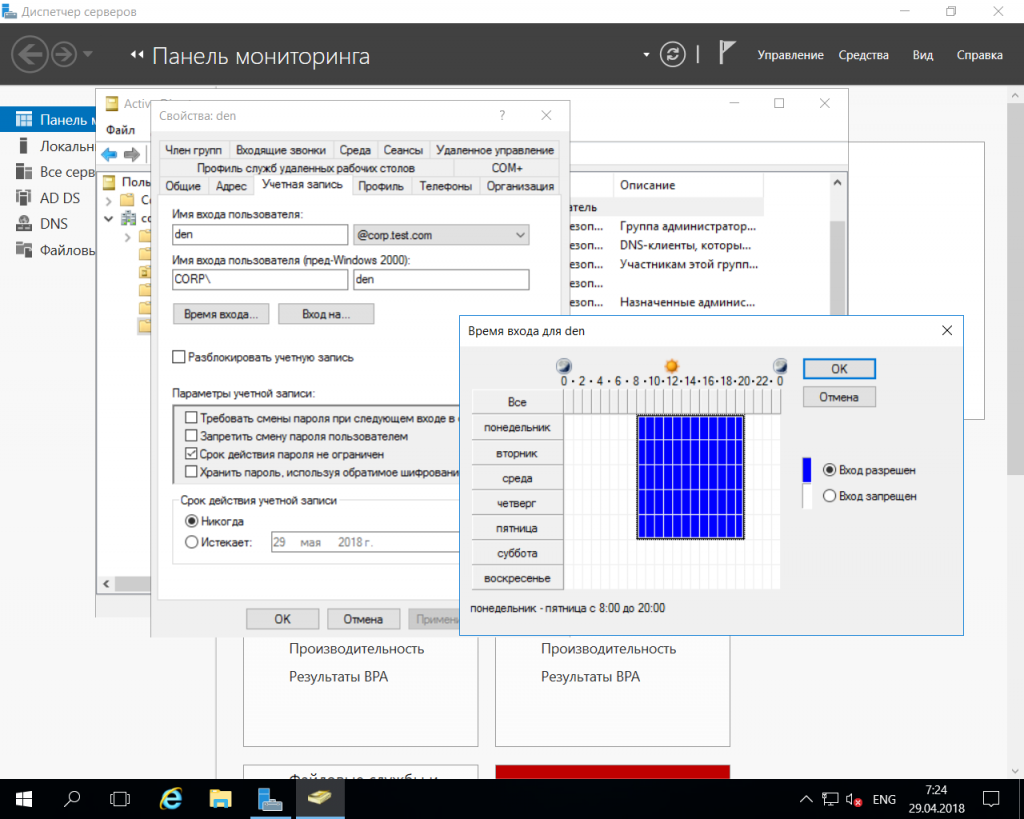

К сожалению, эта настройка не помешает пользователю снова залогиниться на сервере. Ограничить время входа на сервер можно только с помощью оснастки Пользователи и компьютеры Active Directory, но далеко не все терминальные серверы являются контроллерами домена, к сожалению. Разворачивать контроллер домена только ради этой функции не хочется (например, если терминальный сервер у вас используется только ради совместного доступа к 1С, нет смысла проводить настройку контроллера домена).

Рис. 7. Установка времени входа учетной записи в Windows Server

Отключение элементов панели управления

С помощью групповых политик можно отключить некоторые элементы панели управления. В разделе Конфигурация пользователя, Административные шаблоны, Панель управления находятся две замечательных групповые политики — Скрыть указанные элементы панели управления и Запретить доступ к панели управления и параметрам компьютера. Первая позволяет запретить выбранные элементы панели управления, а вторая вообще запрещает доступ к панели управления и к параметрам компьютера.

Надеюсь, прочитав эту статью, администратору будет немного спокойнее — ведь теперь пользователи смогут сделать гораздо меньше, чего стоит только отключение командной строки и PowerShell.

Настройка Windows Server 2016 с помощью GPO

Цель данной статьи — тонкая настройка терминального сервера. Все скриншоты будут соответствовать версии Windows Server 2016. В результате такой настройки вы сможете повысить безопасность сервера и ограничить права терминальных пользователей.

Удаляем лишние команды из Проводника

Откройте редактор групповой политики (команда gpedit.msc) и перейдите в раздел Конфигурация пользователя, Административные шаблоны, Компоненты Windows, Проводник (рис. 1.).

Рис. 1. Параметры Проводника

Как видите, есть много полезных и не очень групповых политик в Windows Server 2016. Рассмотрим несколько полезных. Так, Скрыть выбранные диски из окна Мой компьютер (рис. 2) позволяет удалить значки выбранных дисков из окна Этот компьютер (в последних версиях Windows это окно называется именно так).

Рис. 2. Ограничиваем доступ пользователей в Windows Server 2016 к определенным дискам

Впрочем, если пользователь окажется умным и введет путь диска (например, D:\) в окне Проводника, он сможет получить доступ к нему. Для таких умных пользователей предназначена групповая политика Запретить доступ к дискам через «Мой компьютер» (рис. 3).

Рис. 3. Запретить доступ к дискам

Неплохо было бы еще и запретить пользователю использовать окно Выполнить (открывается при нажатии Win + R). Для этого нужно включить групповую политику Отключить сочетания клавиш Windows + X. Правда, такая настройка «убьет» все сочетания, в том числе и Win + R, но отдельной групповой политики, которая бы отключала отдельные команды, в современных версиях Windows Server нет (хотя раньше была опция, скрывающая команду Выполнить)

Запрещаем доступ к командной строке и PowerShell

Окно Выполнить используют самые начинающие пользователи. Продвинутые пользователи используют или командную строку, или PowerShell. Запретить пользователям использовать командную строку можно, проведя настройку групповой политики Конфигурация пользователя, Административные шаблоны, Система, Запретить использование командной строки (рис. 4). Также включите опцию Запретить также обработку сценариев в командной строке, чтобы нельзя было запускать сценарии командной строки.

Рис. 4. Запрещаем использование командной строки в Windows Server

Отдельной групповой политики, запрещающей запуск PowerShell, нет, но есть групповая политика, запрещающая запуск определенных приложений. Она называется Не запускать указанные приложения Windows и находится все в том же разделе Система. Включите ее и запретите запуск powershell.exe and powershell_ise.exe (рис. 5).

Рис. 5. Запрет запуска PowerShell

Также, пока вы еще не «ушли» из раздела Система, неплохо было бы запретить запуск редактора реестра. Для этого включите Запретить доступ к средствам редактирования реестра.

Максимальное время работы пользователя

Групповая политика Конфигурация пользователя, Административные шаблоны, Компоненты Windows, Службы удаленных рабочих столов, Узел сеансов удаленных рабочих столов, Ограничение сеансов по времени, Задать ограничение по времени для активных сеансов служб удаленных рабочих столов позволяет задать максимальную продолжительность сеанса. Ее можно установить, например, в 8 часов.

Рис. 6. Ограничиваем время сеанса

К сожалению, эта настройка не помешает пользователю снова залогиниться на сервере. Ограничить время входа на сервер можно только с помощью оснастки Пользователи и компьютеры Active Directory, но далеко не все терминальные серверы являются контроллерами домена, к сожалению. Разворачивать контроллер домена только ради этой функции не хочется (например, если терминальный сервер у вас используется только ради совместного доступа к 1С, нет смысла проводить настройку контроллера домена).

Рис. 7. Установка времени входа учетной записи в Windows Server

Отключение элементов панели управления

С помощью групповых политик можно отключить некоторые элементы панели управления. В разделе Конфигурация пользователя, Административные шаблоны, Панель управления находятся две замечательных групповые политики — Скрыть указанные элементы панели управления и Запретить доступ к панели управления и параметрам компьютера. Первая позволяет запретить выбранные элементы панели управления, а вторая вообще запрещает доступ к панели управления и к параметрам компьютера.

Надеюсь, прочитав эту статью, администратору будет немного спокойнее — ведь теперь пользователи смогут сделать гораздо меньше, чего стоит только отключение командной строки и PowerShell.

ИТ База знаний

Курс по Asterisk

Полезно

— Узнать IP — адрес компьютера в интернете

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Калькулятор инсталляции IP — АТС Asterisk

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Популярное и похожее

Курс по сетям

Пошаговый ввод в домен Windows 10

Основные команды cmd в Windows

Поднимаем контроллер домена на Windows 2008 R2

Новый Windows Admin Center. Новые возможности

Как перезагрузить Windows Server 2016

Настройка фаервола в Windows через PowerShell

Создание ярлыка используя групповые политики GPO

Еженедельный дайджест

Windows Server 2016: создаем пользователя и даем RDP права

2 минуты чтения

Стало недостаточно просто локального админа и нужно создать новую учетку на Windows Server 2016? А еще и снабдить УЗ правами на RDP (Remote Desktop Protocol)? Легко – займет 3 минуты твоего времени. Переходим к делу.

Обучайся в Merion Academy

Пройди курс по сетевым технологиям

Начать

Что у вас должно быть

- Собственно, сам сервер с Windows Server 2016. Куда же без него;

- Вы должны быть подключены к серверу под администратором (локально или через RDP – не важно).

Шаг 1. Создаем пользователя

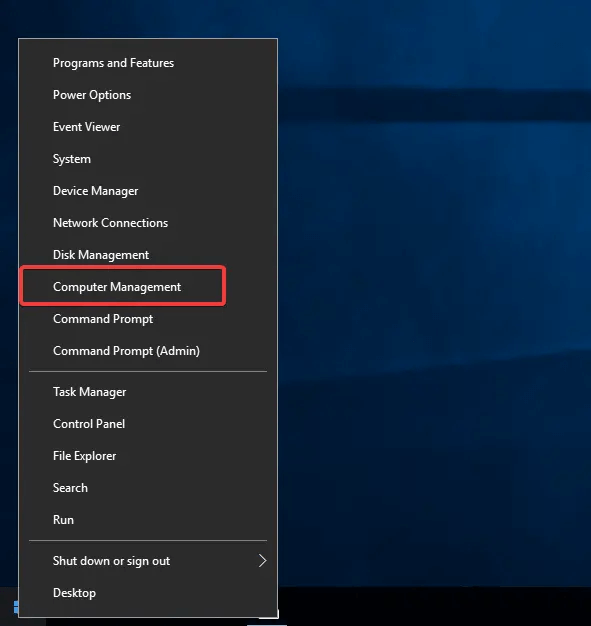

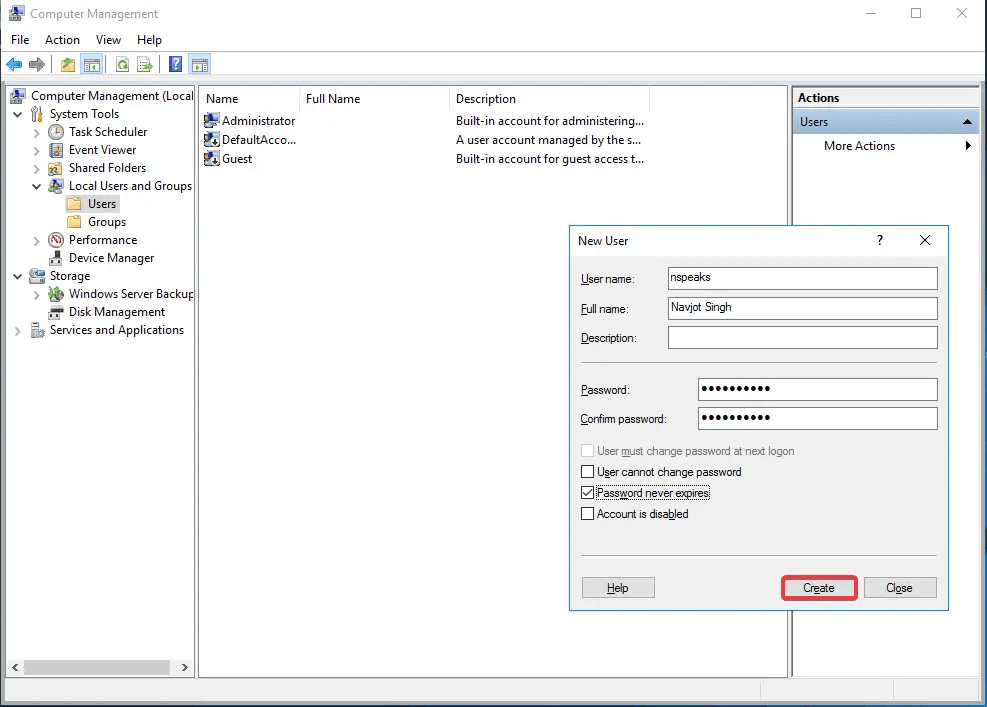

Нажмите правой кнопкой мыши на стартовое меню и найдите Computer Management. Кликните на него:

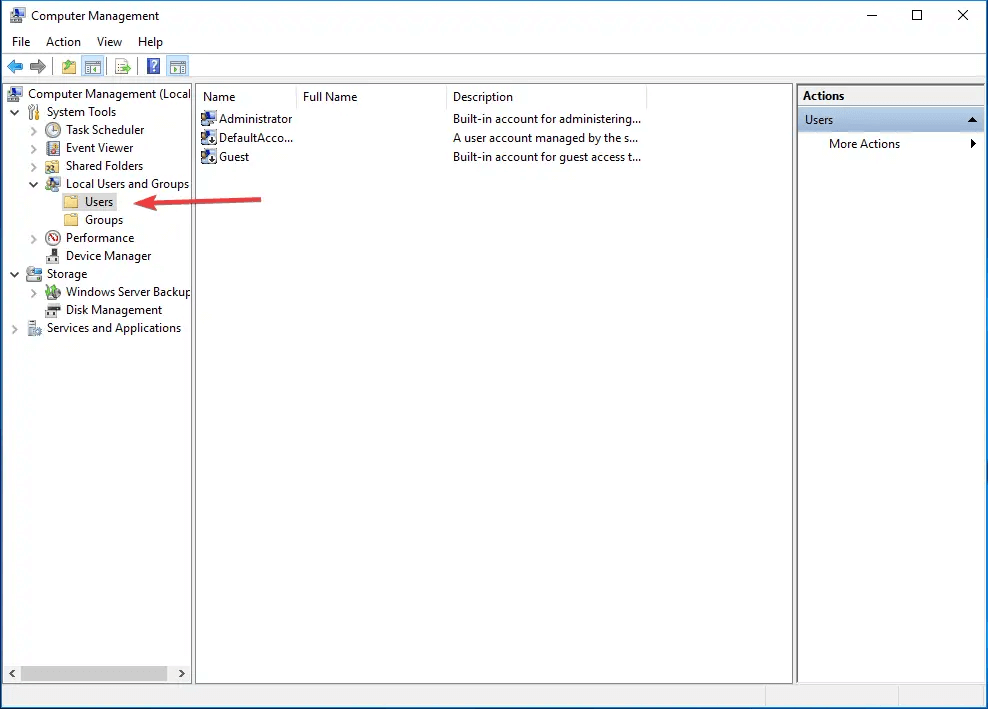

В меню навигации раскройте список Local Users and Groups и нажмите на Users:

Нажмите правой кнопкой мыши и выберите New User. Осталось только заполнить данные о новом пользователе: юзернейм, полное имя, описание и пароль. Особое внимание к галочкам User must change password at next logon (смена пароля после первого входа) и Password never expires (пароль никогда не устаревает – его не нужно менять регулярно):

По окончанию настройки нажмите Create. Готово!

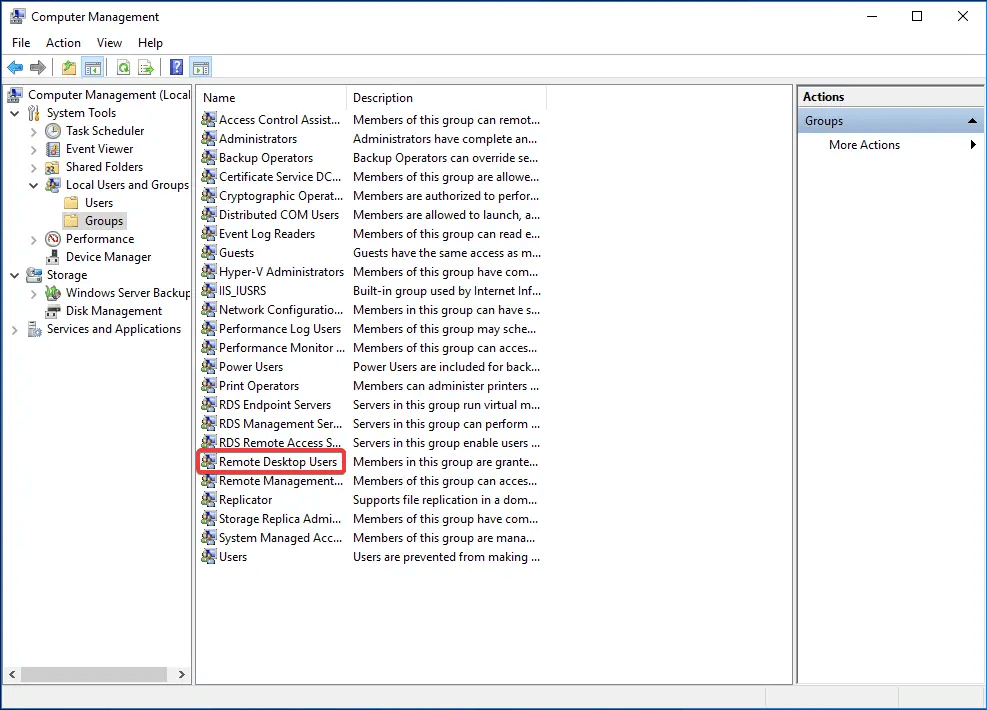

Шаг 2. Даем права на RDP

Нажимаем на Groups и выбираем Remote Desktop Users/ — мы добавим созданного в шаге №1 пользователя в эту группу тем самым, дадим ему права на RDP подключение:

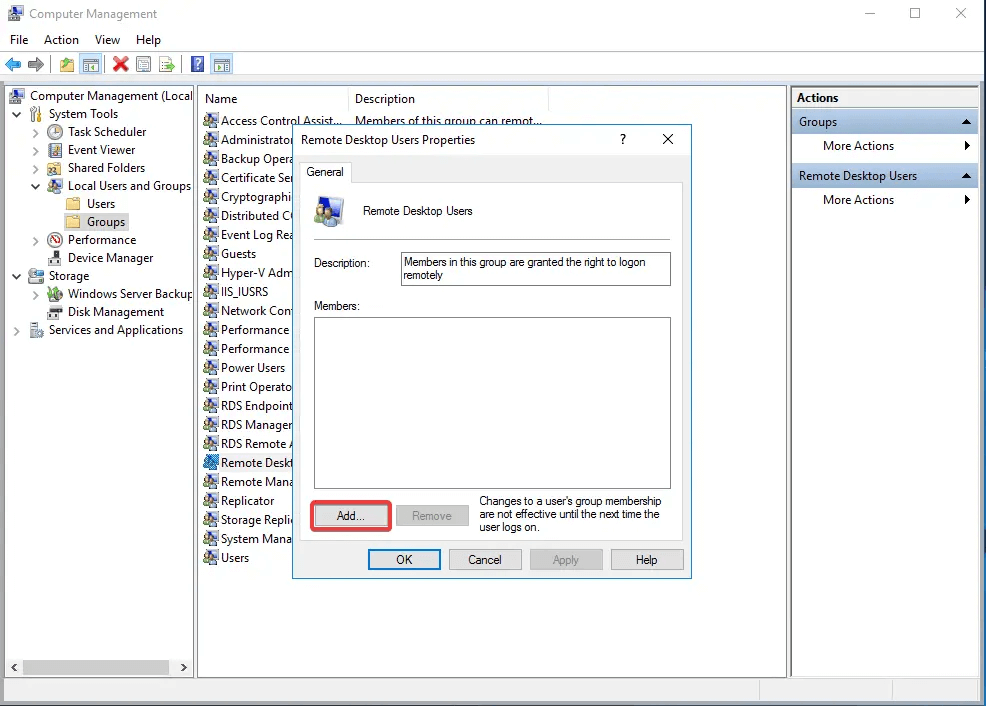

Дважды кликните на Remote Desktop Users и нажмите кнопку Add:

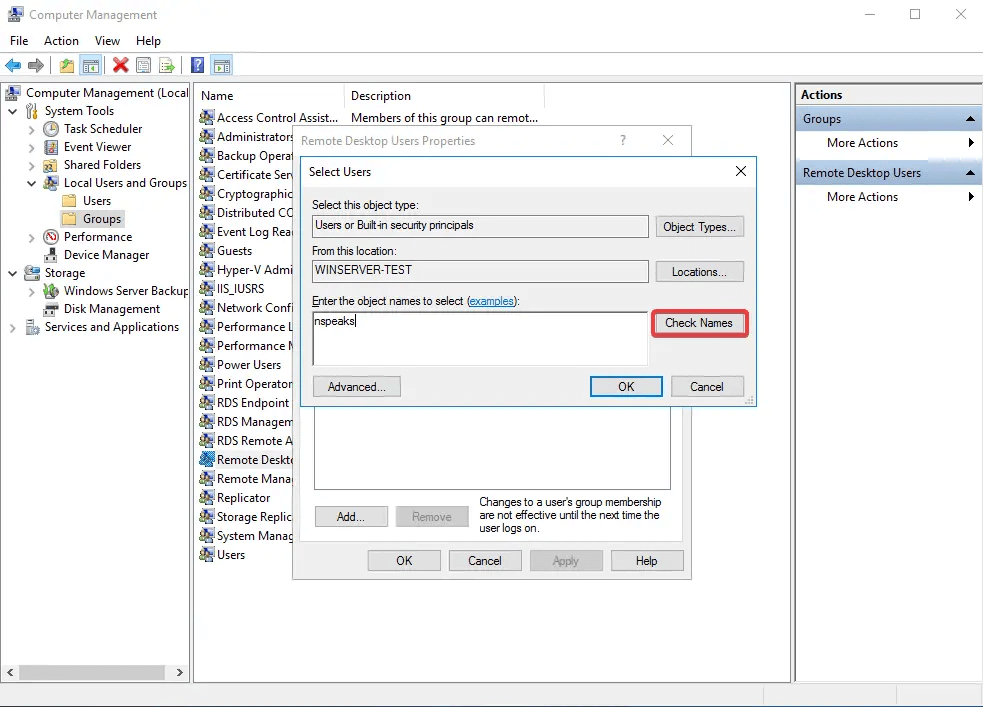

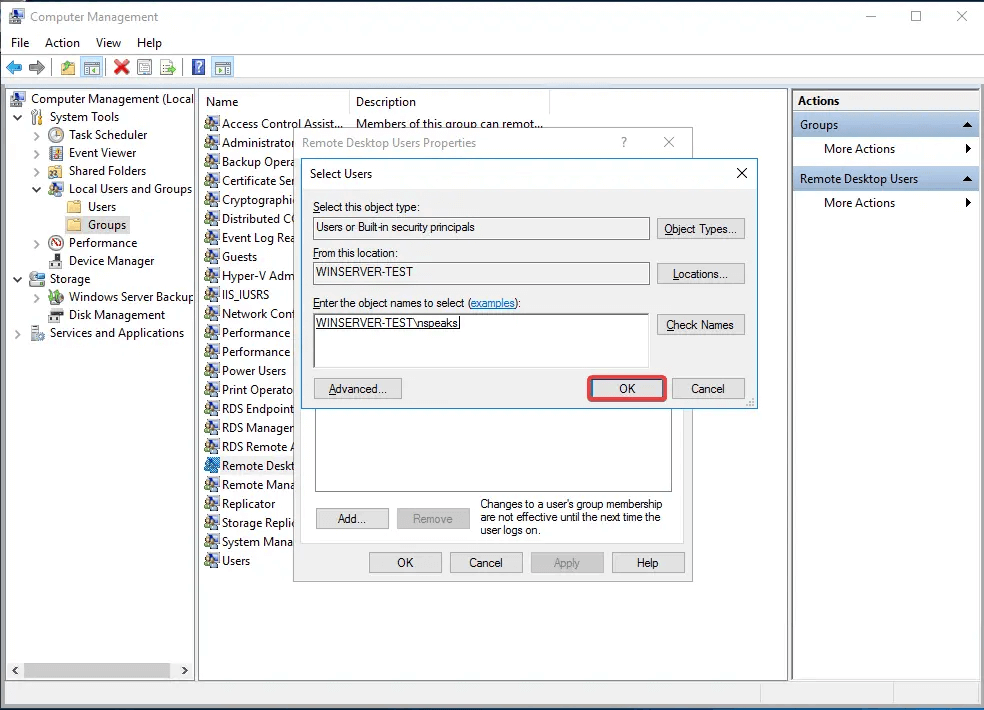

В поле Enter the object names to select начните вводить имя созданного ранее пользователя и нажмите Check Names:

Имя пользователя заполнится автоматически до нужного формата. Нажмите OK в двух местах чтобы завершить настройку:

Шаг 3. Проверяем пользователя

Отключитесь от учетной записи администратора и подключитесь под новым пользователем. Работает!

Обучайся в Merion Academy

Пройди курс по сетевым технологиям

Начать

Полезно?

Почему?

😪 Мы тщательно прорабатываем каждый фидбек и отвечаем по итогам анализа. Напишите, пожалуйста, как мы сможем улучшить эту статью.

😍 Полезные IT – статьи от экспертов раз в неделю у вас в почте. Укажите свою дату рождения и мы не забудем поздравить вас.

Настройка групповой политики на Windows Server 2016

Групповые политики являются одним из самых эффективных способов управления компьютерной сетью, построенной на базе Windows-сетей. Групповые политики используют для упрощения администрирования, предоставляя администраторам централизованное управление привилегиями, правами и возможностями как пользователей, так и компьютеров сети.

При помощи политики возможно:

- назначать сценарии пользователя и сценарии компьютера, запускающиеся в конкретно указанное время;

- определять политики параметров пароля учетных записей, блокировку пользователей;

- распространять программное обеспечение на компьютеры сети при помощи публикации или назначения;

- выполнять набор настроек безопасности для удаленных машин;

- ввести контроль над доступом к windows-компонентам, системным ресурсам, сетевым ресурсам, утилитам панели управления, рабочему столу и экрану;

- проводить настройку по распределению прав на доступ к файлам и папкам;

- настраивать перенаправление определенных папок из профиля пользователя.

Групповые политики возможно применять сразу на нескольких доменах, на отдельных доменах, на подгруппах в домене, на отдельных системах.

Политики, применяемые к отдельным системам, называются локальными групповыми политиками. Такие политики хранятся только на локальном компьютере. Остальные групповые политики соединены в объекты и хранятся в хранилище данных Active Directory.

Управление групповых политик имеется только в профессиональных и серверных версиях Windows.

Для каждой новой версии Windows вносились новые изменения в групповую политику. В некоторых случаях старые политики не применяются на новые версии Windows.

Обычно большинство политик прямо совместимы. Это означает, что, как правило, политики, предоставленные в Windows Server 2003, могут использоваться на Windows 7 и более поздних, а также на Windows Server 2008 и более поздних. Однако, политики для Windows 8/10 и Windows Server 2012/2016 обычно не применимы к более ранним версиям Windows. Для того, чтобы узнать какие версии поддерживает политика, можно открыть окно ее свойств – там посмотреть на поле Требование к версии или поддерживается. В нем указаны версии ОС, на которых эта политика будет работать:

Редактирование групповых политик

Консоль редактирования групповой политики входит в состав сервера, ее требуется установить в диспетчере сервера как дополнительный компонент управления групповыми политиками:

После этого в составе программ меню Администрирование появляется задача Управление групповыми политиками.

В оснастке Управление групповой политикой назначаются политики к подразделениям, а благодаря иерархической структуре можно визуально понять к какой группе относятся какая-либо политика:

Групповая политика изменяется в редакторе управления групповыми политиками – для этого требуется выбрать команду Изменить в меню Действия. Так же новую групповую политику можно создать либо «с нуля», для этого выбираем Объекты групповой политики выбираем команду Создать в меню Действие. Записываем новое имя объекта групповой политики после этого нажимаем ОК. Можно скопировать в нее параметры уже существующей политики в зависимости от требуемой задачи.

Чтобы применить созданную политику, требуется установить для нее связь с соответствующим объектом службы каталогов в оснастке Управление групповой политикой:

Примененную политику можно настроить по фильтру безопасности. Таким способом параметры данного объекта групповой политики возможно разделить только для заданных групп, пользователей и компьютеров, входящих в домен:

Рекомендации по применению политик

Главное заключается в том, чтобы не изменять политику по умолчанию. Потому как если в политике возникнет какая-либо серьезная ошибка, то возврат к начальному состоянию приведет к удалению не только последних настроек, но и всех других параметров. Поэтому для административных действий по управлению системой создавайте новые политики, тогда для изменения настроек вам потребуется только отключать/включать привязку политик к организационной структуре.

Обработка одной политики с наибольшим числом назначенных параметров, не отличается по времени от обработки нескольких политик, в каждой из которых назначается только часть этих параметров. Поэтому удобнее создавать несколько политик, чем включать все изменения в одну.

Не стоит удалять ранее созданные групповые политики – желательно просто отключить привязку их от объекта службы каталогов. Они могут потребоваться в дальнейшем для анализа в случае каких-либо проблем.

В рамках нашей услуги ИТ-обслуживание мы не только настраиваем групповые политики, но и берем на себя обслуживание всей ИТ-структуры клиента, включая все настройки, обновления ПО и поддержку в режиме 24/7.