- OpenSSL и ошибка чтения файла openssl.conf

- Как настроить:

- Openssl windows openssl cfg

- Information Security Squad

- Как установить OpenSSL на Windows Server 2019

- Как установить OpenSSL на Windows Server 2019 ?

- Как использовать OpenSSL на Windows Server 2019 ?

- Установите OpenSSL на Windows Server 2019

- Создание сертификатов с OpenSSL на Windows Server 2019

- OpenSSL для шифрации соединения QNAP NAS SSL WebDav

OpenSSL и ошибка чтения файла openssl.conf

Я запускаю windows xp 32bit

Я только что загрузил Openssl со следующего URL-адреса и установил его.

http://www.slproweb.com/products/Win32OpenSSL.html

а затем я попытался создать самоподписанный сертификат, используя следующую команду

то он начал давать следующую ошибку

Невозможно загрузить конфигурационную информацию из /usr/local/ssl/openssl.cnf

Затем после googling я изменил приведенную выше команду на

Но теперь я получаю следующую ошибку в командной строке

ошибка в строке -1 из C:\OpenSSL\bin\openssl.conf

4220: ошибка: 02001002: системная библиотека: fopen: нет такого файла или каталог:.\Crypto\био\bss_file.c: 126: Еореп ( ‘C:\OpenSSL\Bin\openssl.conf’, ” гь) 4220: ошибка: 2006D080: Подпрограммы BIO: BIO_new_file: нет таких Файл:.\Crypto\био\bss_file.c: 129:

4220: ошибка: 0E078072: файлы конфигурационных файлов: DEF_LOAD: нет таких Файл:.\Crypto\конф\conf_def.c: 197

Пожалуйста, помогите.

Спасибо заранее.

В Windows вы также можете установить свойство среды OPENSSL_CONF . Например, из командной строки вы можете ввести:

чтобы подтвердить его, вы можете ввести:

Вы также можете установить его как часть переменных окружения компьютера, чтобы все пользователи и службы имели его по умолчанию. См., Например, Переменные среды в Windows NT и Как управлять переменными среды в Windows XP.

Теперь вы можете запускать команды openssl без необходимости передавать параметр конфигурации.

Просто добавьте в свою командную строку параметр -config c:\your_openssl_path\openssl.cfg , изменив your_openssl_path на реальный установленный путь.

Просто создайте файл openssl.cnf самостоятельно, как показано на шаге 4: http://www.flatmtn.com/article/setting-openssl-create-certificates

Изменить после того, как ссылка перестала работать

Содержимое файла openssl.cnf было следующим:

Если вы установили Apache с OpenSSL, перейдите в каталог bin. В моем случае D:\apache\bin.

* Эти команды также работают, если у вас есть отдельная установка openssl.

Запустите следующие команды:

* Это создаст самозаверяющий сертификат, который вы можете использовать для целей разработки

Опять же, если у вас установлен Apache в пачке httpd.conf, выполните следующие действия:

Просто попробуйте запустить openssl.exe как администратор.

заботиться о правильном расширении ( openssl.cfg не cnf)!

У меня была аналогичная ошибка с помощью файла openssl.exe из папки Apache для Windows. У меня был флаг -config, указанный с помощью опечатки на пути к файлу openssl.cnf. Я думаю, вы обнаружите, что

Примечание: conf должен быть cnf.

Если установка openssl прошла успешно, найдите “OPENSSL” на диске c, чтобы найти файл конфигурации и установить путь.

Это сработало для меня.

Этот обходной способ помог нам так много на моей работе (Техническая поддержка), мы создали простой командный файл, который мы могли запускать из любого места (у нас не было прав на его установку). Это обходное решение установит переменную, а затем запустит OpenSSL. Он также открывает для вас папку bin (так как это будут файлы, которые вы создаете или изменяете, будут сохранены). Кроме того, это только для Windows.

Как настроить:

- Загрузите двоичные файлы OpenSSL здесь. (Обратите внимание, что это подтверждено для работы с версией 0.9.8h.)

Скопируйте этот код в файл с именем StartOpenSSL.bat. Сохраните это в выбранном вами месте. Его можно запустить из любого места.

Проблема здесь в том, что НЕ НЕ является файлом openssl.cnf, данным с помощью материала GnuWin32 openssl. Вы должны создать его. Вы можете узнать, КАК создать файл openssl.cnf, перейдя сюда:

Где он все это делает для вас, как это сделать.

ПОЖАЛУЙСТА, ОБРАТИТЕ ВНИМАНИЕ: команда openssl, заданная с обратной косой чертой в конце, предназначена для UNIX. Для Windows: 1) Удалите обратную косую черту и 2) Переместите вторую строчку так, чтобы она была в конце первой строки. (Таким образом, вы получаете только одну команду.)

ТАКЖЕ: ОЧЕНЬ важно прочитать комментарии. Есть некоторые изменения, которые вы можете сделать на их основе.

Если вы видите ошибку, например

ошибка в строке -1 c: apacheconfopenssl.cnf

попробуйте переключиться с обратной косой черты на переднюю косую черту в -config.

Запустите команду как администратор и скопируйте файл конфигурации туда, где у вас есть права на чтение, и укажите путь с параметром -config.

- сначала убедитесь, что у вас есть файл openssl.cnf на правильном пути;

- если вы не можете найти его, просто загрузите один и скопируйте его в путь настройки.

Я знаю, что это старо – но думал, что другие, которые происходят на этом (и используют Visual Studio), могли бы извлечь выгоду. Я прочитал это в другом посте, который я не могу найти.

Откройте вашу конфигурацию в notepad++ и убедитесь, что она имеет кодировку UTF-8 (т.е. Не UTF-8-BOM *).

Это спасло бы меня от многих поисков/пробных ошибок…

У меня была такая же проблема на Windows. Это было решено установкой переменной среды следующим образом:

Openssl windows openssl cfg

ВНИМАНИЕ! Используйте OpenSSL версии 1.1.0 или новее

Загрузите модуль интеграции (rtengine) в составе Комплекта разработчика Рутокен с нашего сайта .

Загрузите и установите библиотеку PKCS#11 с нашего сайта .

Установить OpenSSL 1.1.0 или новее.

Модифицируем конфигурационный файл OpenSSL (для Linux: / usr/lib/ssl/openssl.cnf , в Windows файл находится в директории установки OpenSSL). Добавляем следующую информацию в начало файла:

openssl_conf = openssl_def

и в конец файла:

[ openssl_def ]

engines = engine_section

[ engine_section ]

rtengine = gost_section

[ gost_section ]

dynamic_path = /path/to/librtengine.so

MODULE_PATH = /path/to/librtpkcs11ecp.so

RAND_TOKEN = pkcs11:manufacturer=Aktiv%20Co.;model=Rutoken%20ECP

default_algorithms = CIPHERS, DIGEST, PKEY, RAND

dynamic_path — путь до библиотеки rtengine .

MODULE_PATH — путь до библиотеки lib rtpkcs11ecp .

RAND_TOKEN — идентификатор токена откуда будет браться энтропия (в формате pkcs11 uri .)

Возможные компоненты идентификатора:

manufacturer: ID производителя токена;

model: модель токена;

serial: серийный номер токена;

token: метка токена (поле «label»).

Работа с rtengine без токена

Для того, чтобы шифровать и выписывать ГОСТ сертификаты с помощью rtengine без подключенного Рутокена необходимо:

- Убрать из конфигурационного файла секцию RAND_TOKEN, чтобы энтропия не бралась с Рутокена.

- Убрать опцию RAND из default_algorithms .

Для систем на базе Windows все аналогично.

5. Создайте переменную среды OPENSSL_CONF , записав туда путь до конфигурационного файла.

Для Linux, например, выполните, запустив bash :

Information Security Squad

stay tune stay secure

- Home

- 2019

- Март

- 7

- Как установить OpenSSL на Windows Server 2019

Как установить OpenSSL на Windows Server 2019

Как установить OpenSSL на Windows Server 2019 ?

Как использовать OpenSSL на Windows Server 2019 ?

OpenSSL – это библиотека с открытым исходным кодом, которая предоставляет криптографические протоколы, используемые для защиты приложений и передачи информации между системами.

Менеджмент OpenSSL находится под управлением добровольцев по всему миру.

В двух словах, инструментарий OpenSSL реализует протоколы Secure Sockets Layer (SSL v2 / v3) и Transport Layer Security (TLS v1) с полной криптографией.

Это руководство покажет вам, как установить OpenSSL на Windows Server 2019.

Установите OpenSSL на Windows Server 2019

Перейдите на страницу загрузок OpenSSL и скачайте последнюю версию OpenSSL, соответствующую архитектуре вашего процессора.

Для себя я скачаю 64-битную версию.

У вас есть возможность выбрать версию Light или полную версию.

Вы также можете использовать команду curl.exe для загрузки из командной строки.

Смотрите скриншот ниже.

После завершения установки запустите программу установки, дважды щелкнув файл .exe или PowerShell.

Примите лицензионное соглашение и нажмите «Next».

Выберите папку назначения, в которую будет установлен OpenSSL.

Выберите каталог для ярлыка приложения.

Выберите дополнительные задачи для выполнения.

Нажмите «Install», чтобы начать установку OpenSSL на Windows Server 2019.

Подождите установку несколько минут для завершения.

Нажмите «Finish», чтобы завершить успешную установку.

Наконец добавьте C:\OpenSSL-Win64 в PATH среды Windows.

Для 32-разрядной системы замените OpenSSL-Win64 на OpenSSL-Win32.

Создание сертификатов с OpenSSL на Windows Server 2019

Теперь вы готовы использовать OpenSSL на Windows Server 2019 для создания сертификатов.

Начните с экспорта OPENSSL_CONF.

Для 32-разрядной системы замените OpenSSL-Win64 на OpenSSL-Win32. Давайте создадим тестовый SSL-сертификат для проверки нашей установки.

OpenSSL для шифрации соединения QNAP NAS SSL WebDav

Задача — подключить сетевой дисковый массив QNAP TS-420 через интернет для удаленной работы.

Я решил что наилучшее решение для этого будет использование технологии WebDav по защищенному каналу.

Соответственно в официальной инструкции написано как использовать WebDav без шифрации.

В вики тут и тут написано на английском с некоторыми неточностями. В общем для упрощения я решил сваять данную инструкцию.

Требования начальные: Ваш дисковый массив должен быть доступен через интернет на выделенном IP адресе по портам 80 и 8081. Также желательно открыть доступ к массиву по порту 443. Любые изменения (пробрасывания) стандартных портов на нестандартные (к примеру 34000 или иже с ними), приводит к значительным тормозам при подключении и работе с сетевой папкой.

Для начала надо скачать OpenSSL тут или в моей статье (соответственно нужной разрядности 32 или 64).

Если в работе программы будет валиться ошибка:

WARNING: can’t open config file: /usr/local/ssl/openssl.cnf

Unable to load config info from /usr/local/ssl/openssl.cnf

То надо выполнить следующую команду (если программа установлена в папку C:\OpenSSL-Win64):

Set OPENSSL_CONF=C:\OpenSSL-Win64\bin\openssl.cfg

После установки вначале генерируем приватный ключ длиной 2048:

C:\OpenSSL-Win64\bin>openssl genrsa -out priv.key 2048

Loading ‘screen’ into random state — done

Generating RSA private key, 2048 bit long modulus

. +++

. +++

e is 65537 (0x10001)

Потом делаем сертификат на 10 лет. В процессе будут вопросы для сертификата.

Важно только «Common Name (e.g. server FQDN or YOUR name) []:» Надо вбить там адрес нашего дискового массива.

В моем случае я вбил IP адрес 123.456.789.012

Если подключение будет идти через буквенное имя, наподобие nas.mydomain.net, то его и надо вбивать:

C:\OpenSSL-Win64\bin>openssl req -new -key priv.key -out server.crt -x509 -days 3650

Loading ‘screen’ into random state — done

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter ‘.’, the field will be left blank.

——

Country Name (2 letter code) [AU]:ru

State or Province Name (full name) [Some-State]:

Locality Name (eg, city) []:

Organization Name (eg, company) [Internet Widgits Pty Ltd]:

Organizational Unit Name (eg, section) []:khb

Common Name (e.g. server FQDN or YOUR name) []:123.456.789.012

Email Address []:

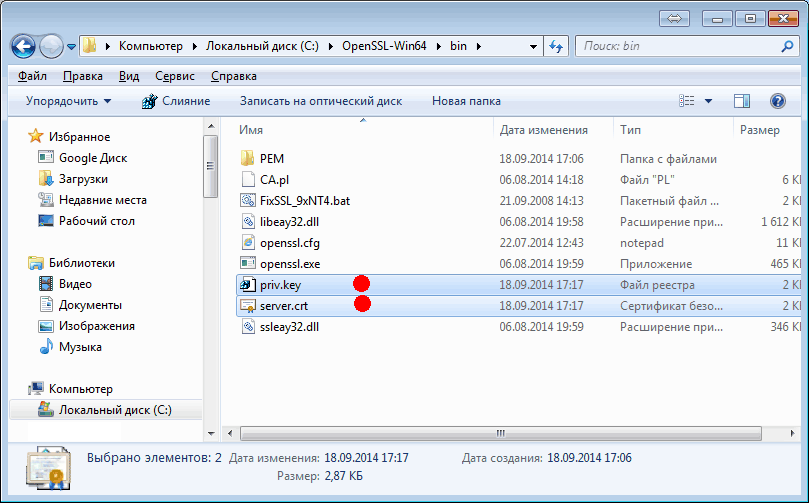

Теперь у нас есть 2 файла: priv.key и server.crt:

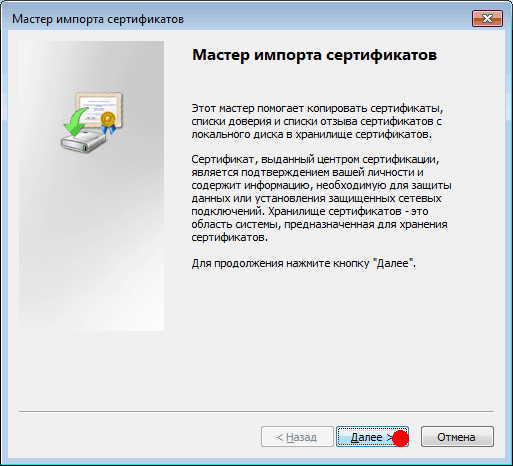

Далее надо импортировать сделанный сертификат, чтобы система ему верила. Дважды кликаем на файл server.crt, появляется окно:

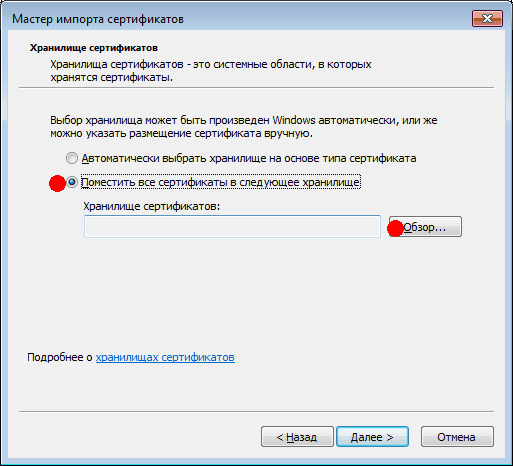

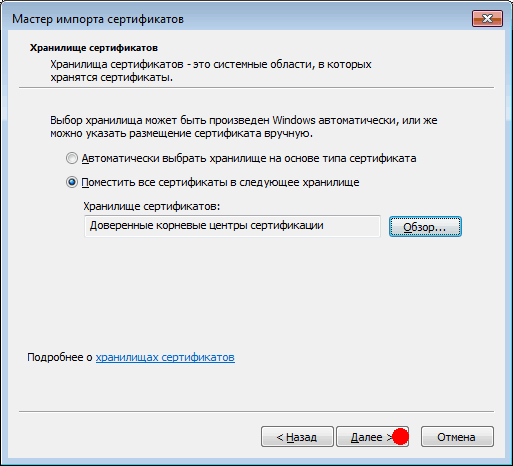

Далее надо выбрать куда этот сертификат положить:

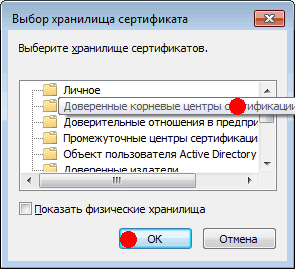

Говорим системе, что это у нас сертификат корневого уровня:

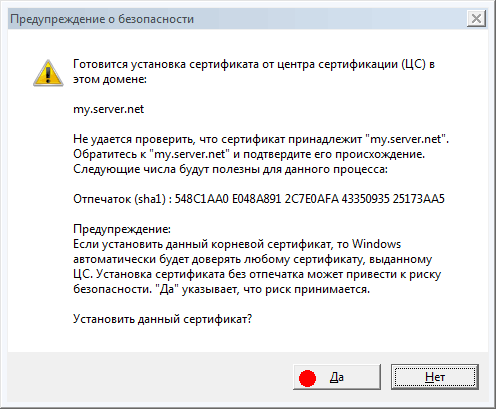

Система крайне подозрительна, но мы ей говорим, что все под контролем:

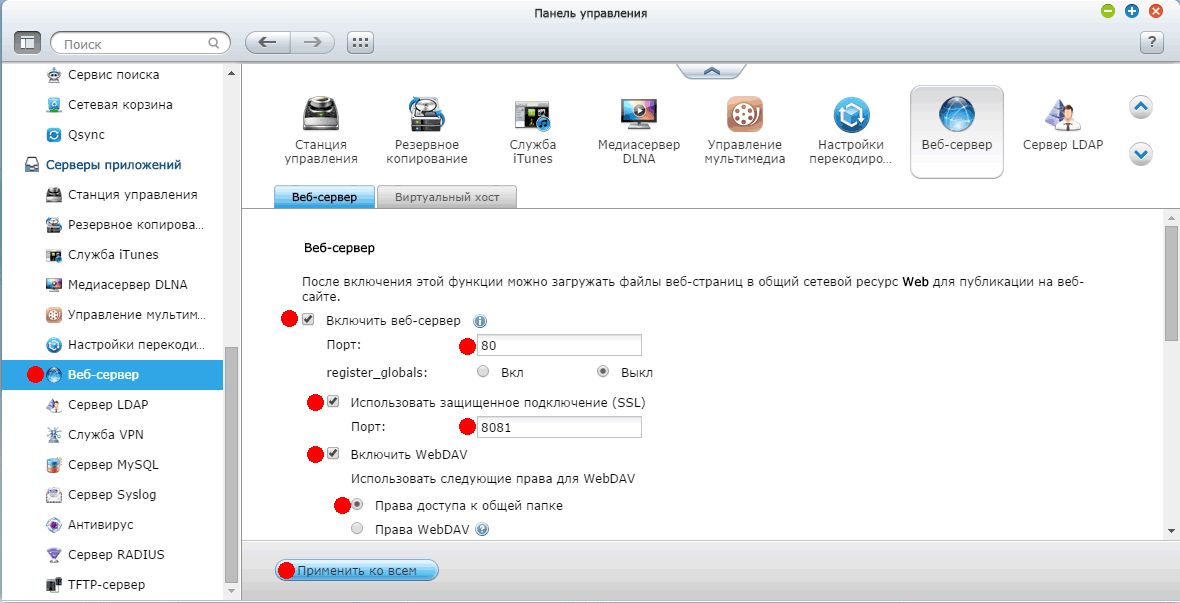

Далее надо зайти на дисковый массив и внести кое-какие изменения в настройки. Все должно быть как на картинке:

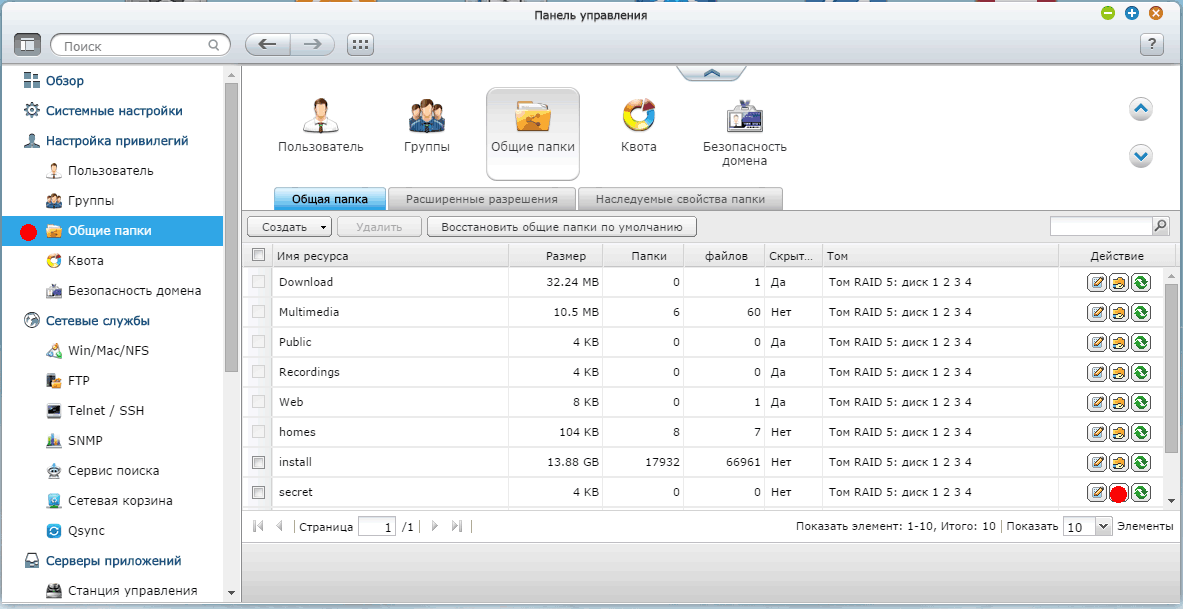

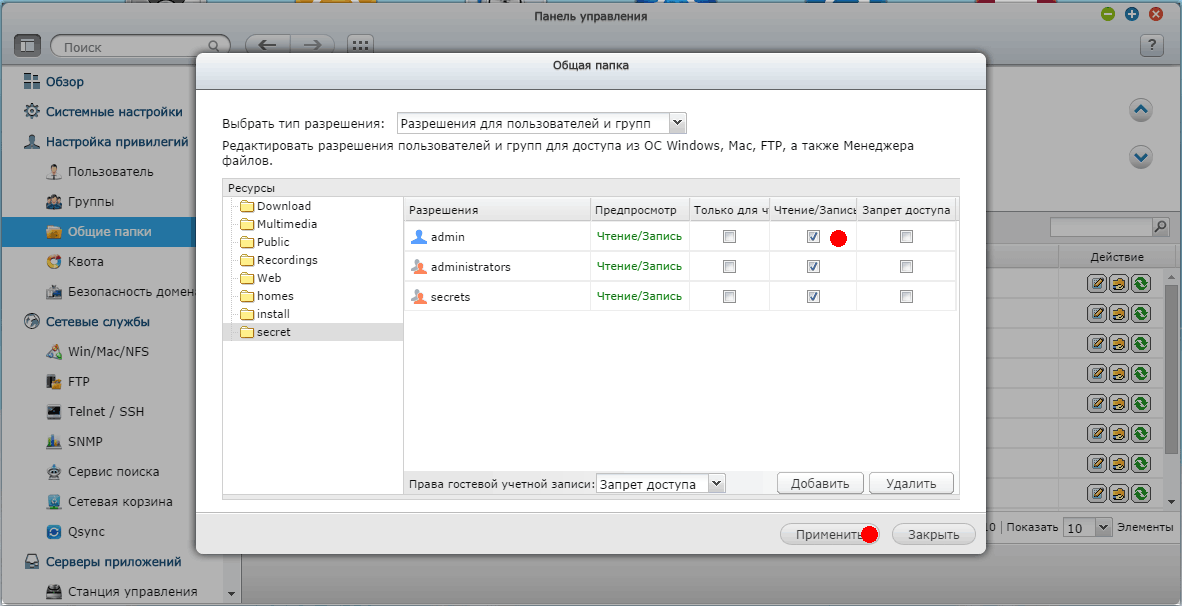

Далее идем в общие папки и нажимаем на настройки папки, которую надо расшарить:

Выбираем пользователей и группы, которым будет доступ к папке:

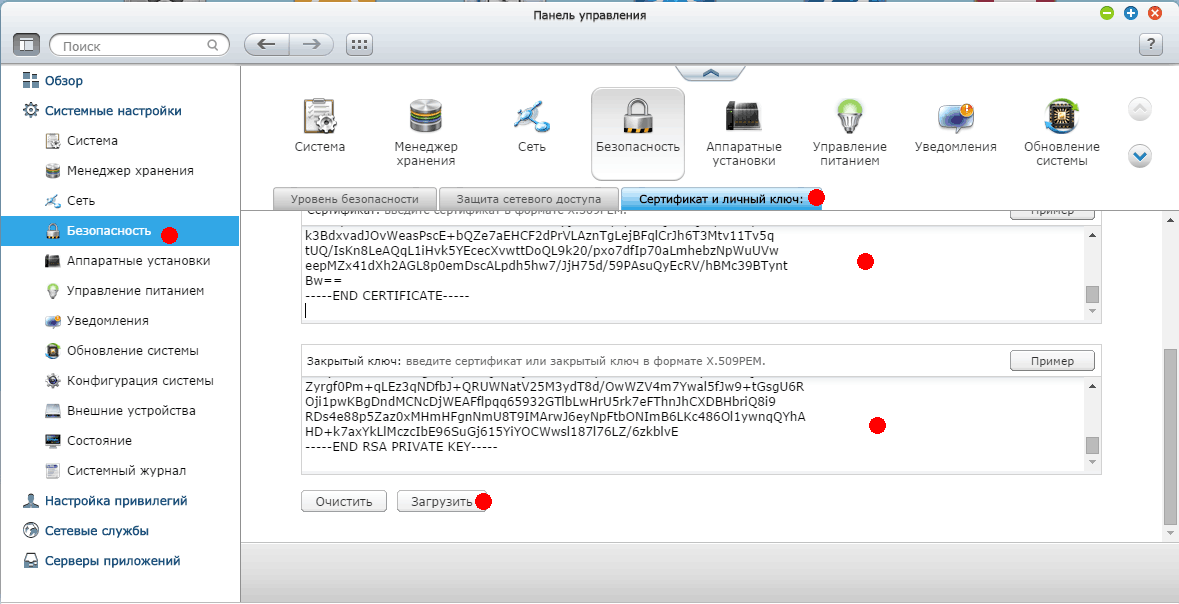

Далее надо добавить наши сертификат и ключ.

Идем в Безопасность.

Открываем параллельно в блокноте наши файлы priv.key и server.crt и копируем соответственно текст из server.crt в верхнее поле а текст из priv.key в нижнее поле. Нажимаем «Загрузить»:

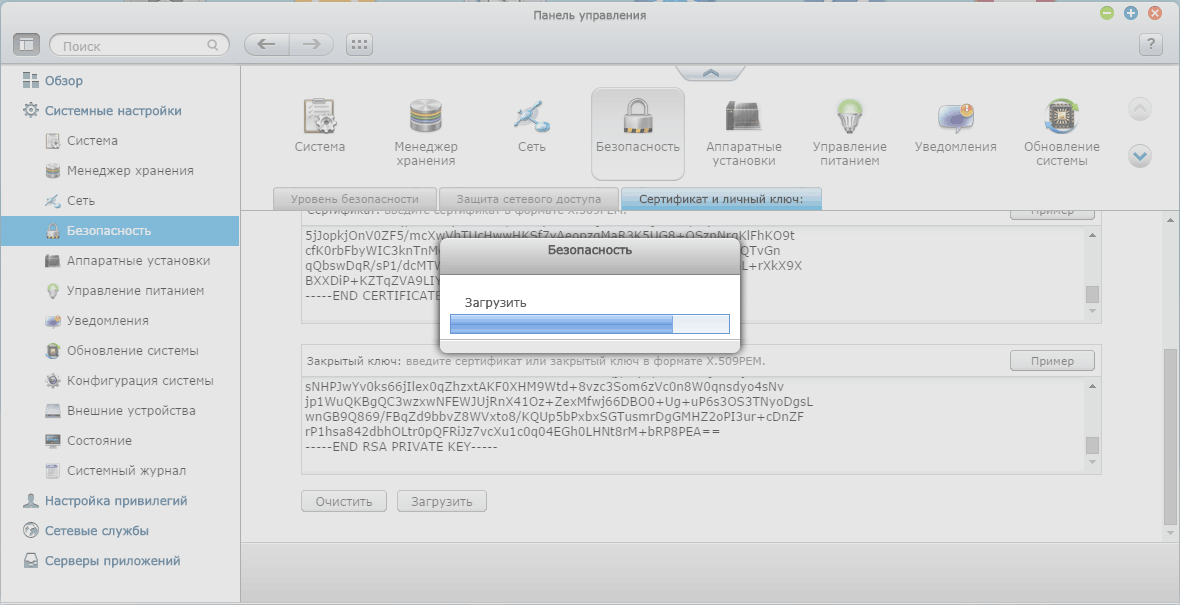

Система выдает такое окошко. Показывает, что загружает сертификаты.

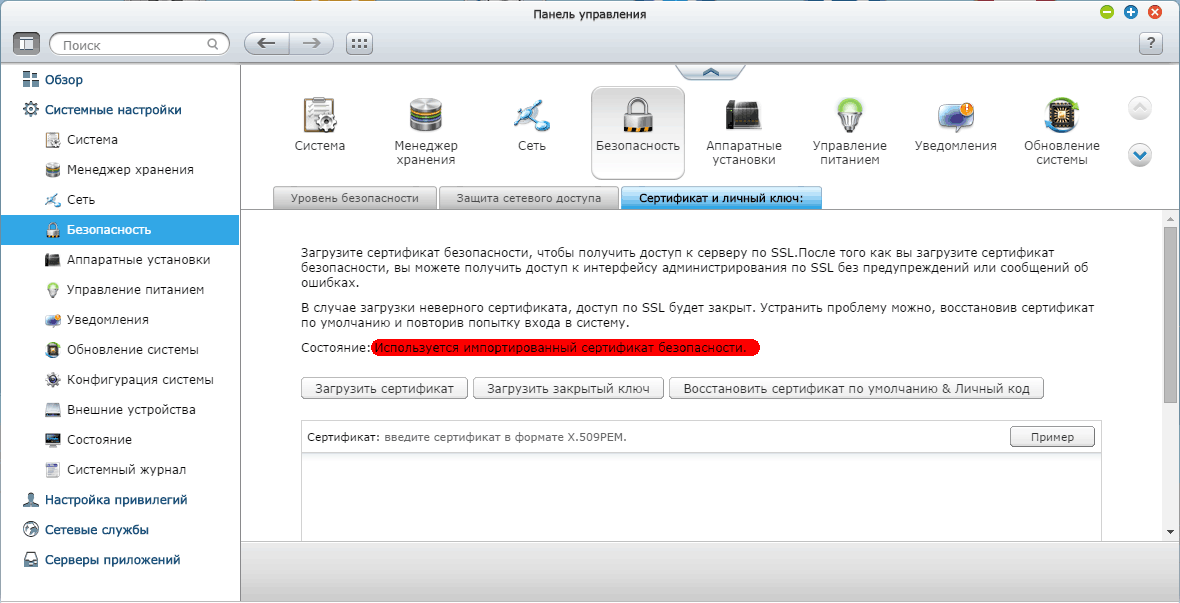

После загрузки должна появиться такая надпись:

На дисковом массиве все готово.

Теперь надо настроить рабочую станцию, чтобы комп мог подключаться к дисковому массиву.

На Windows 7 есть проблема. QNAS требует изменения безопасности в реестре компа.

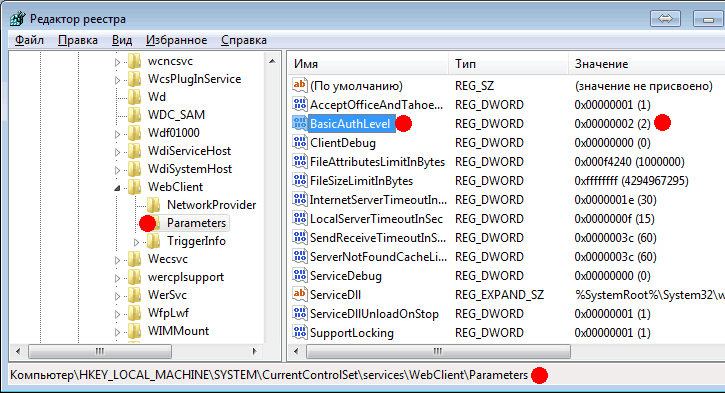

Запускаем regedit и по пути:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\WebClient\Parameters

изменяем параметр BasicAuthLevel на значение 2

После этого надо или перезагрузить компьютер, или перезагрузить службу webclient.

Останавливаем:

C:\Users\raymond>sc stop webclient

Имя_службы: webclient

Тип : 20 WIN32_SHARE_PROCESS

Состояние : 3 STOP_PENDING

(STOPPABLE, NOT_PAUSABLE, IGNORES_SHUTDOWN)

Код_выхода_Win32 : 0 (0x0)

Код_выхода_службы : 0 (0x0)

Контрольная_точка : 0x0

Ожидание : 0x0

Запускаем:

C:\Users\raymond>sc start webclient

Имя_службы: webclient

Тип : 20 WIN32_SHARE_PROCESS

Состояние : 2 START_PENDING

(NOT_STOPPABLE, NOT_PAUSABLE, IGNORES_SHUTDOWN)

Код_выхода_Win32 : 0 (0x0)

Код_выхода_службы : 0 (0x0)

Контрольная_точка : 0x0

Ожидание : 0x7d0

ID_процесса : 376

Флаги :

Готово. Теперь можно попробовать подключиться к нашему дисковому массиву.

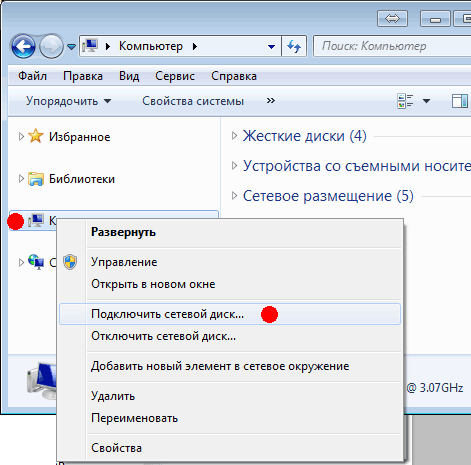

Нажимаем правой кнопкой на компьютере и выбираем «Подключить сетевой диск. »

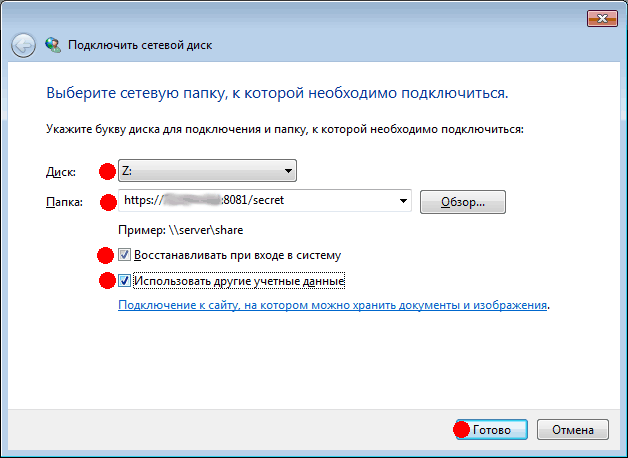

Выбираем букву диска, а в поле папка пишем адрес нашего массива с портом и названием расшаренной папки:

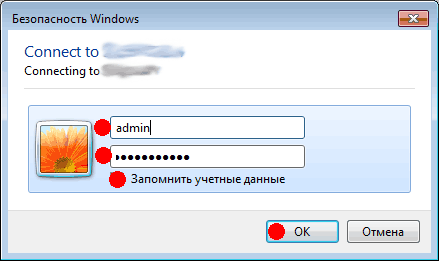

Далее система просит ввести пароль на доступ к папке. Пишем то, что забивали в настройках дискового массива:

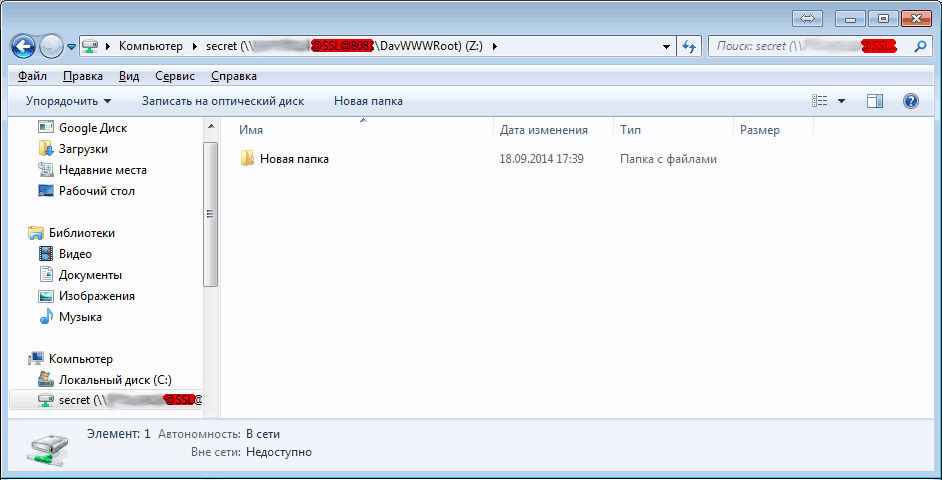

Если все удалось, то появится сетевая WebDav папка с шифрацией через SSL.

В общем все готово! Через 10 лет придется переделывать ключи.

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.