- Openvpn windows auth user pass verify

- Готовим сервер

- Устанавливаем OpenVPN и создаем сертификаты

- Настраиваем сервер и клиента

- Настраиваем аутентификацию через LDAP

- Записки IT специалиста

- Организация каналов между офисами при помощи OpenVPN с дополнительной парольной защитой

- Приступаем к настройке

- Дополнительная защита

- Дополнительные материалы:

Openvpn windows auth user pass verify

В данном примере настройка сервера выполняется с использованием дистрибутива Linux — Ubuntu Server. Клиент настраивается под Microsoft Windows. В качестве LDAP-сервера мною используется Microsoft Active Directory.

Статью можно использовать как основу для настройки OpenVPN на любой операционной системе семейства UNIX.

Готовим сервер

Заходим в систему под суперпользователем:

Устанавливаем часовой пояс (у меня московское время) и синхронизируем его с сервером времени:

| # cp /usr/share/zoneinfo/Europe/Moscow /etc/localtime; ntpdate ru.pool.ntp.org |

Настраиваем задание в cron для автоматической синхронизации времени каждый день в 00:00:

| # mkdir -p /var/cron/tabs && echo ‘0 0 * * * /usr/sbin/ntpdate ru.pool.ntp.org’ >> /var/cron/tabs/crontab && crontab /var/cron/tabs/crontab && crontab -l |

| # apt-get update && apt-get upgrade |

Устанавливаем OpenVPN и создаем сертификаты

Устанавливаем пакеты openvpn и easy-rsa:

| # apt-get install openvpn easy-rsa -y |

Создаем каталог easy-rsa, переходим в него и копируем рабочие файлы:

# mkdir /etc/openvpn/easy-rsa

# cd /etc/openvpn/easy-rsa

# cp -r /usr/share/easy-rsa/* .

Открываем на редактирование скрипт vars и выставляем подходящие значения для своего сертификата:

| # nano ./vars |

Запускаем на исполнение отредактированный скрипт:

На всякий случай, чистим каталоги от старых сертификатов:

| # ./clean-all |

Генерируем первый сертификат:

На все запросы просто нажимаем Enter, так как мы все настроили в переменных с помощью файла vars.

Создаем ключ для сервера:

| # ./build-key-server server |

В конце подтверждаем подписание сертификата ([Y]).

Формируем ключ Диффи-Хеллмана:

Теперь создаем ключ для клиента:

| # ./build-key client |

В конце подтверждаем подписание сертификата ([Y]).

Ну и на последок, TLS-ключ:

| # openvpn —genkey —secret keys/ta.key |

Копируем каталог с созданными сертификатами и ключами в /etc/openvpn:

| # cp -r keys /etc/openvpn/ |

Настраиваем сервер и клиента

Настройка сервера

Создаем конфигурационный файл и вставляем в него следующее содержимое:

| # nano /etc/openvpn/server.conf |

| # mkdir /var/log/openvpn # service openvpn start |

Проверить работоспособность службы можно командой:

| # service openvpn status |

Настройка клиента

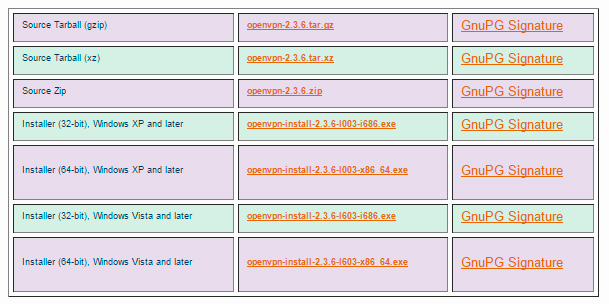

Заходим на официальный сайт openvpn и скачиваем клиента для Windows:

Запускаем скачанный файл и устанавливаем программу, нажимая «Далее».

Переходим в папку C:\Program Files\OpenVPN\config. И копируем в нее файлы ca.crt, client.crt, client.key, dh2048.pem, ta.key из каталога /etc/openvpn/keys на сервере.

** Самый простой способ скопировать файлы с сервера UNIX — воспользоваться программой WinSCP.

У вас, скорее всего, возникнет проблема при открытии папки keys — ошибка permission denied (не хватает прав). Для обхода этой проблемы на сервере Ubuntu скопируйте необходимые ключи во временную папку и предоставьте к ним полный доступ:

| # mkdir /tmp/keys # cd /etc/openvpn/keys # cp ca.crt client.crt client.key dh2048.pem ta.key /tmp/keys # chmod -R 777 /tmp/keys |

По завершении копирования не забываем удалить папку /tmp/keys:

| # rm -R /tmp/keys |

Теперь возвращаемся к компьютеру с Windows, открываем блокнот от имени администратора и вставляем следующие строки:

remote 192.168.166.155 443

tls-auth ta.key 1

keepalive 10 120

*** 192.168.166.155 — IP-адрес сервера VPN.

Сохраняем файл с именем config.ovpn в папке C:\Program Files\OpenVPN\config.

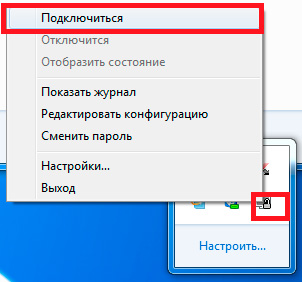

Запускаем с рабочего стола программу «OpenVPN GUI» от имени администратора (это важно).

Нажимаем правой кнопкой по появившемуся в трее значку и выбираем «Подключиться»:

Если все настроено правильно, произойдет подключение и значок поменяет цвет с серого на зеленый.

Настраиваем аутентификацию через LDAP

На сервере OpenVPN

Устанавливаем пакет openvpn-auth-ldap:

| # apt-get install openvpn-auth-ldap -y |

Редактируем конфигурационный файл openvpn (добавляем две строки):

| # nano /etc/openvpn/server.conf |

| # mkdir /etc/openvpn/auth && nano /etc/openvpn/auth/ldap.conf |

| # service openvpn restart |

На сервере Active Directory

Запускаем оснастку для управления пользователями и компьютерами.

В контейнере «Users» создаем учетную запись openvpn с паролем openvpn. Никаких дополнительных прав ей не даем.

***** Данные контейнер, имя и пароль используются для примера. Само собой, вы можете использовать любые значения. Только не забывайте также редактировать конфигурационный файл ldap.conf на сервере.

В том же контейнере создаем группу безопасности «VPN users». В нее добавляем учетные записи всех пользователей, которым хотим предоставить возможность подключаться к VPN.

****** Если в компании сложная структура Active Directory с множеством сайтов, возможно, стоит сделать паузу на 15 минут и подождать окончания репликации.

На клиенте Windows

Запускаем блокнот от имени администратора и открываем конфигурационный файл клиента openvpn (C:\Program Files\OpenVPN\config\config.ovpn).

Добавляем в него одну строку:

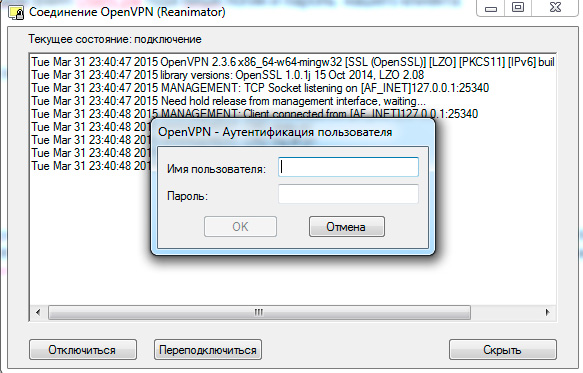

Сохраняем файл и проверяем работоспособность. При включении клиента появится окно для ввода логина и пароля.

Вводим логин и пароль для учетной записи, которую мы добавили в группу «VPN users» — произойдет подключение и значок поменяет цвет с серого на зеленый.

Записки IT специалиста

Технический блог специалистов ООО»Интерфейс»

- Главная

- Организация каналов между офисами при помощи OpenVPN с дополнительной парольной защитой

Организация каналов между офисами при помощи OpenVPN с дополнительной парольной защитой

OpenVPN пользуется заслуженной популярностью у системных администраторов, когда нужно быстро и эффективно соединить VPN-каналами удаленные офисы. Сегодня предлагаем вам статью нашего читателя в которой он расскажет вам как настроить безопасный канал между офисами с дополнительной парольной защитой на платформе Windows.

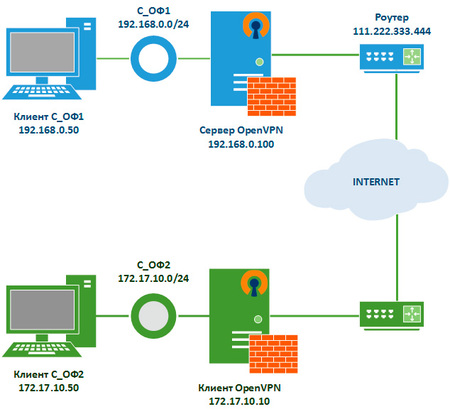

И так нам нужно организовать VPN канал между двумя офисами. Сеть Офис 1 (назовем его С_ОФ1) и Сеть Офис 2 (назовем его С_ОФ2).

Скажу сразу что в моем случае OpenVPN в обоих офисах установлен на Windows 7.

С_ОФ1 включает:

Машина куда ставим OpenVPN Server имеет 2 сетевых интерфейса.

Также на ней установлен прокси-сервер который раздает инет в локалку, тем самым являясь для всех машин в локалке основным шлюзом(192.168.0.100)

192.168.0.100 смотрит в сеть

192.168.1.2 смотрит в мир через роутер. Роутер имеет статический IP скажем 111.222.333.444. На роутере сделан проброс порта 1190 (в моем случае порт 1190 проброшена на 192.168.1.2)

Пользователь в сети: 192.168.0.50

С_ОФ2 включает:

Машина куда ставим OpenVPN Client имеет 2 сетевых интерфейса.

Также на ней установлен прокси-сервер который раздает инет в локалку, тем самым являясь для всех машин в локалке основным шлюзом(172.17.10.10)

172.17.10.10смотрит в сеть

192.168.1.2 смотрит в мир через роутер.

Пользователь в сети: 172.17.10.50

Задача: Пользователь С_ОФ1(192.168.0.50) должен видеть расшареные ресурсы на Пользователе С_ОФ2 (172.17.10.50) и наоборот.

Приступаем к настройке

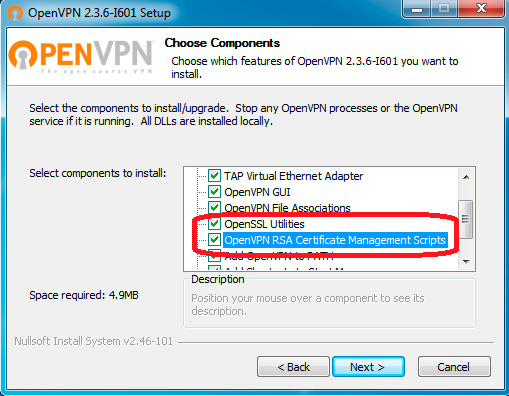

Скачиваем OpenVPN с официального сайта в соответствии с разрядностью системы.

Следующий шаг — путь для установки. Чтобы облегчить себе дальнейшую жизнь, устанавливаем в корень диска С.

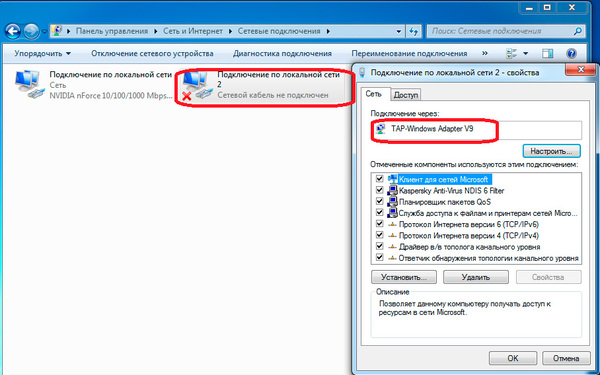

В процессе установки в систему инсталлируется виртуальный сетевой адаптер TAP-Win32 Adapter V9 и, соответственно, драйвер к нему. Этому интерфейсу программа OpenVPN как раз и будет назначать IP адрес и маску виртуальной сети OpenVPN. В нашем случае ему назначен адрес 10.10.10.1с маской 255.255.255.0 на сервере С_ОФ1 и 10.10.10.2 с аналогичной маской на клиенте С_ОФ2.

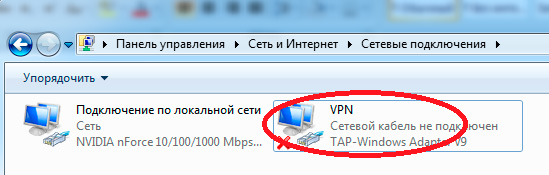

Переименуем его в «VPN»

В директории «C:\OpenVPN» следует сразу же создать дополнительно папку ssl (здесь мы будем хранить ключи аутентификации) папку ccd (здесь будут находится конфигурация настроек сервера для клиента).

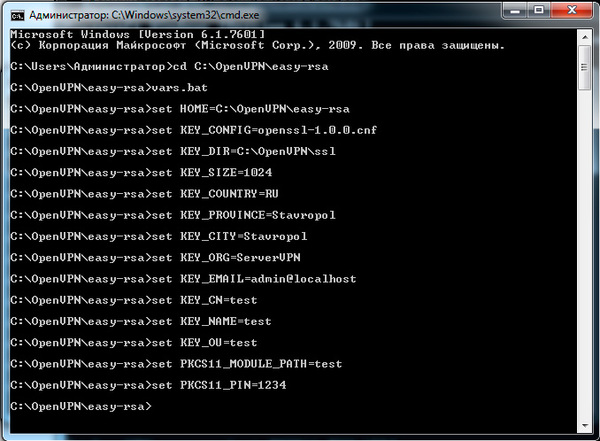

В папке easy-rsa создаем файл vars.bat, данный пакетный файл будет задавать переменные для сеанса генерации сертификатов, в той части что касается организации и расположения заполняем своими данными.

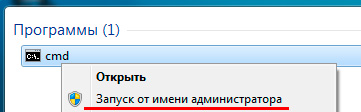

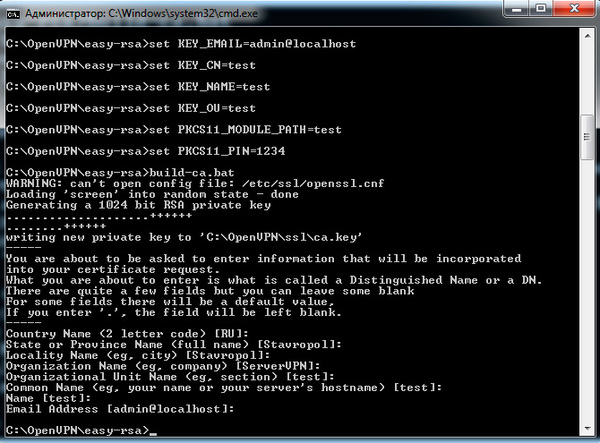

Запускаем командную строку от имени администратора.

Переходим по пути C:\OpenVPN\easy-rsa, набрав для перехода в командной строке команду

Запускаем vars.bat:

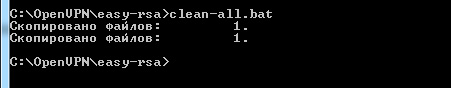

Далее запускаем clean-all.bat:

Теперь запускаем build-ca.bat. Так как вся информация о сервере у нас уже заполнена, все оставляем без изменений:

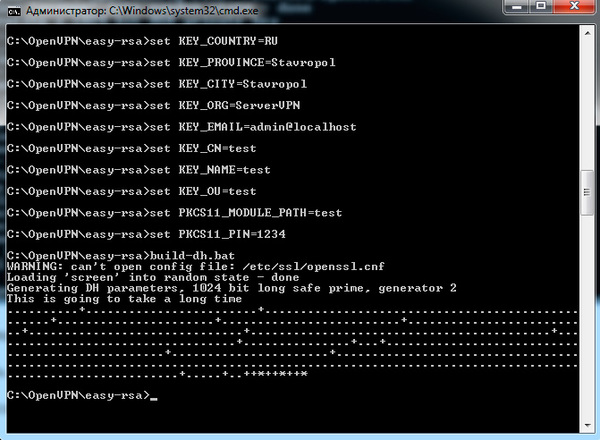

Запускаем build-dh.bat:

в результате у нас в папке ssl появится файл dh1024.pem.

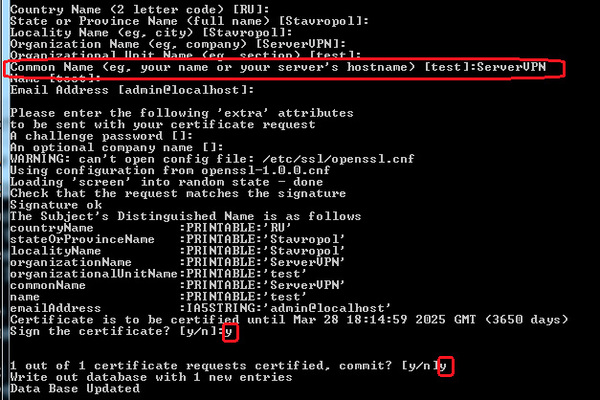

Создаем серверный ключ, для этого вводим команду:

где «ServerVPN» это название нащего VPN сервера, как в моем случае,

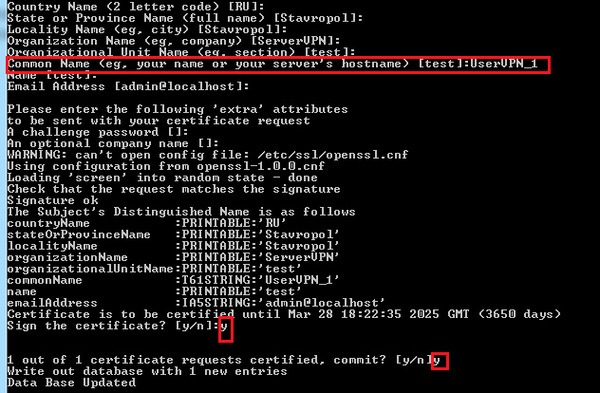

Важно! Указываем параметр «commonname» — пишем имя нашего VPN сервера. Все остальные параметры оставляем по умолчанию, на все вопросы отвечаем yes

в результате у нас в папке ssl появятся файлы ServerVPN.crt, ServerVPN.csr, ServerVPN.key.

Приступаем к формированию клиентских ключей.

где «UserVPN_1» имя нашего клиента.

Важно! Указываем параметр «commonname» — пишем имя нашего VPN клиента(UserVPN_1). Все остальные параметры оставляем по умолчанию, на все вопросы отвечаем yes

В результате у нас в папке ssl появятся файлы UserVPN_1.crt, UserVPN_1.csr, UserVPN_1.key.

Если у вас несколько клиентов, то повторяем формирование ключей; не забывая каждому клиенту присваивать свои имена

Генерация ключа tls-auth (ta.key) для аутентификации пакетов, для этого переходим в корневую папку OpenVPN:

и выполняем команду:

в результате в папке ssl плучим файл ta.key.

Приступаем к созданию конфига сервера. В папке config создаем файл OpenVPN.ovpn:

В папке ccd создаем файл без расширения и называем его точно, как клиента UserVPN_1, открываем его блокнотом и пишем следующее:

Создаем конфиг клиента.

Устанавливаем на клиенте OpenVPN, предаём ему ca.crt, UserVPN_1.crt, UserVPN_1.key, ta.key.

Настраиваем файрволы и антивирусы на клиенте и на сервере для беспрепятственного прохождения пакетов. Описывать не буду все зависит от установленных антивирусов и файрволов.

После всего этого запускаем наш сервер и клиент.

Если все правильно сделали наш сервер получит IP 10.10.10.1 и подключится к нему клиент и получит IP 10.10.10.2 . И так подключение у нас состоялось теперь сервер и клиент пингуют друг друга по IP нашей VPN сети, то есть 10.10.10.1 и 10.10.10.2.

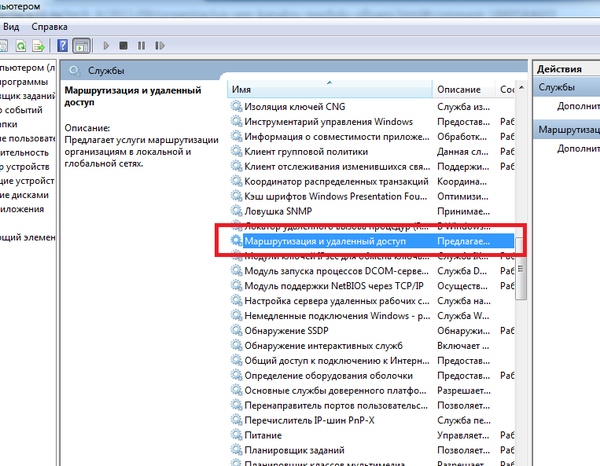

Для того чтобы пинг шел по внутренним адресам наших С_ОФ1 и С_ОФ2 нужно включить службу Маршрутизации и удаленного доступа.

Hужно зайти в свойства службы, настроить ее на автоматическое включение и запустить.

Но у этого способа есть маленький недостаток: после включения этой службы и подключения к нашему VPN-каналу на значке сетевого подключения повиснет красный крест до отключения VPN.

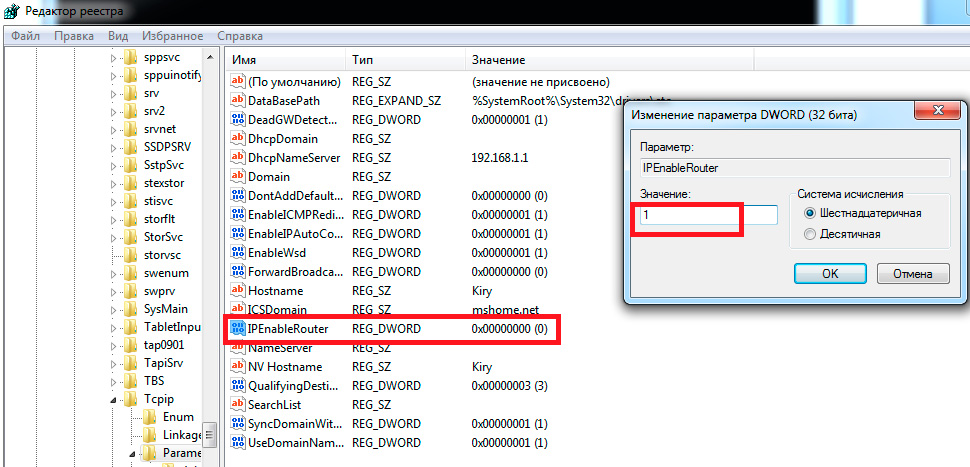

Есть второй способ как сделать видимыми внутренние IP сетей наших сервера и клиента.

Для этого заходим в реестр, открываем ветку реестра:

Находим параметр и меняем значение: IPEnableRouter типа REG_DWORD значение 1.

Не забываем перезагрузить машину, чтобы настройки вступили в силу!

Это нужно проделать и на сервере, и на клиенте.

Итак мы пингуем наши сети по внутренним IP, а так как у нас и сервер и клиент для своих сетей являются шлюзами, то и машины из сети 1 могут видеть машины из сети 2 и наоборот. то есть Пользователь С_ОФ1(192.168.0.50) может видеть расшаренные папки Пользователя С_ОФ2 (172.17.10.50) и наоборот.

Если сервер и клиент не будут являться шлюзами для своих сетей, в том случае придётся прописывать маршруты руками.

Пример для С_ОФ1:

Пример для С_ОФ2:

в моем случае этого не понадобилось.

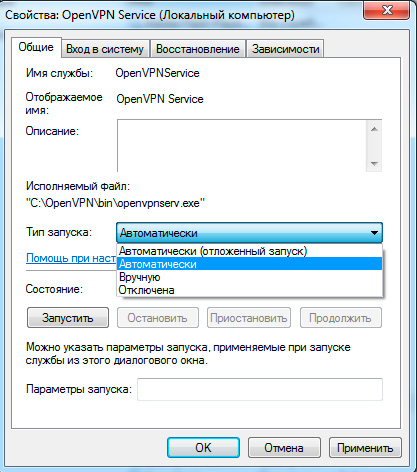

Для автоматического запуска сервера и клиента нам нужно включить службу OpenVPN Service

Дополнительная защита

Как известно в OpenVPN есть возможность аутентификации по сертификатам, как описано выше, а так же по логину и паролю, но можно еще и объединить их вместе. Насколько мне известно только в Linux есть возможность штатными средствами настроить аутентификацию по логину и паролю, но в Windows это тоже можно решить. Для этого в папке config создаем файл auth.vbs и пишем в него следующее

Так же в папке config содаем файл Users.pw туда пише логин и пароль нашего клиента

Если несколько клиентов то:

Дальше нужно в конфиге клиента прописать строку auth-user-pass, теперь когда клиент будет подключаться к серверу у него будет выплывать окно авторизации где нужно ввести логин и пароль, который вы назначили ему в Users.pw,их нужно будет сообщить клиенту.

А для того чтобы аутентификация работала и по сертификату, и по логину с паролем, но при этом не выплывало окно авторизации пользователя, так как это будет задерживать подключение клиента к серверу если, например, у вас включена автоматическая загрузка службы OpenVPN Service (как настроено у меня) или вы просто не хотите каждый раз вводить логин и пароль, в этом случае на клиенте в папке ssl создаем файл pass.txt и пишем в него наш логин и пароль вот так:

а в конфиге клиента меняем строку auth-user-pass на auth-user-pass C:\\OpenVPN\\ssl\\pass.txt.

Теперь я включаю машину где установлен OpenVPN -Server, запускается служба и сервер VPN автоматически поднимается. Клиент запускает машину и у него также проходит автоматическое подключение к моему серверу. Теперь можно заходить в общие папки или по RDP работать, например, в 1С, установленной в другой организации.

Автор: Чурилов Александр Андреевич,

дата написания 31.03.2015.

контакты re-anim@mail.ru

Дополнительные материалы:

Помогла статья? Поддержи автора и новые статьи будут выходить чаще:

Или подпишись на наш Телеграм-канал: