- Описание группы безопасности windows

- Создание группы с помощью консоли Active Directory- Пользователи и компьютеры.

- Создание группы с помощью командной строки.

- Fedoseyev.ru

- Группы безопасности Windows

- Группа безопасности «Защищенные пользователи» Protected Users Security Group

- Обзор Overview

- Требования к группе защищенных пользователей Protected Users group requirements

- Добавление глобальной группы безопасности для защищенных пользователей в домены нижнего уровня Adding Protected User global security group to down-level domains

- Свойства AD для группы защищенных пользователей Protected Users group AD properties

- Как работает группа защищенных пользователей How Protected Users group works

- Защита устройств для пользователей, выполнивших вход с защитой Device protections for signed in Protected Users

- Защита контроллера домена для защищенных пользователей Domain controller protections for Protected Users

- Устранение неполадок Troubleshooting

Описание группы безопасности windows

В этой статье хотел бы подробно рассказать о таком понятии как группы в AD. Группы содержат элементы (пользователей, компьютеры, другие группы), управление которыми осуществляется как одним объектом. В Windows Server существует семь типов групп- две группы доменов с тремя областями действий в каждой и локальная группа безопасности.

Существует два типа групп —безопасности и распространения.

Группа распространения — применяется для создания групп почтовых рассылок. Письмо отправленное на группу распространения дойдет всем пользователям группы. Это группа не предназначена для работы с предоставлением доступа на ресурсы.

Группа безопасности — применяется для управления безопасности доступа к ресурсам. Т.е. если вы хотите для сетевой папки создать группу, для этого необходимо создать группу безопасности. Так же с помощью группы безопасности можно сделать почтовую рассылку, но это не рекомендуется делать поскольку для этого есть группа распространения.

Помимо групп существует три области действия для каждой группы:

Локальная в домене — используется для управления разрешениями доступа к ресурсам в пределах всего домена.

Глобальная группа — используется для определение коллекции объектов доменов на основании бизнес-правил и управление объектами, которые требуют ежедневного использования.

Универсальная группа — Рекомендуется использовать в лесах из множество доменов. С помощью нее можно определять роли и управлять ресурсами, которые распределены на нескольких доменах.

Более наглядное отличие всех трех групп представлено в таблице.

| Область действия группы | Члены группы из того же домена | Члены группы из другого домена в том же лесу | Члены группы из доверенного домена | Группе могут быть назначены разрешения в… | Область действия группы можно преобразовать в… | |

| Локальная в домене | Разрешения члена могут быть назначены только в домене, которому принадлежит родительская локальная группа домена | — в универсальную в том случае, если эта группа не содержит другую локальную группу в домене в качестве члена; | ||||

| Универсальная группа | Нет доступа | Любой домен или лес | Нет доступа | Нет доступа | Разрешения члена могут быть назначены в любом домене | — в универсальную в том случае, если изменяемая группа не является членом другой глобальной группы; |

Последний столбец таблицы показывает, что существующую область действия группы можно изменить на любую из трех, единственный нюанс, что для изменения некоторых областей необходимо выполнить два шага, первый изменить на промежуточный, а уже затем на необходимый. Например для того что бы изменить глобальную группу в локальную, потребуется изменить в начале на универсальную, а уже после этого в локальную группу.

Осталась одна группа, которую я не освятил — Локальная группа. Локальная группа считается самой примитивной, так как она доступна только на одном компьютере. Такая группа создается в базе данных диспетчера безопасности учетных записей рядового компьютера и поэтому в домене управление локальными группами не нужно.

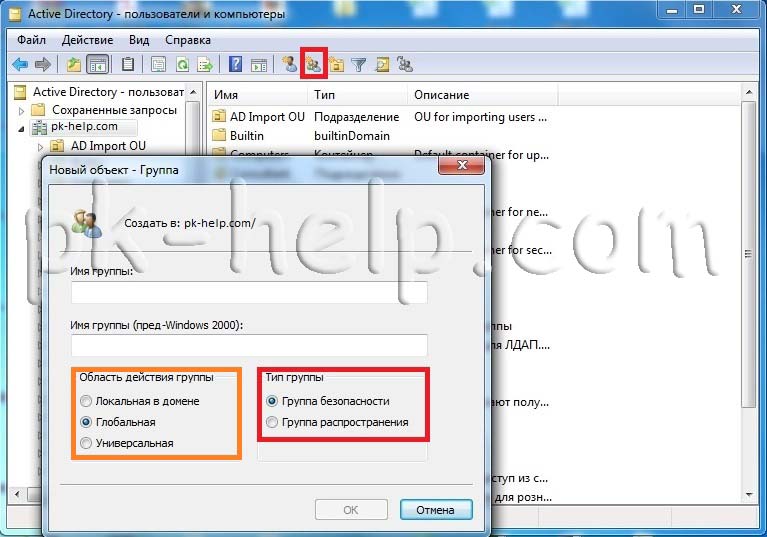

Создание группы с помощью консоли Active Directory- Пользователи и компьютеры.

Для того что бы создать группу, необходимо запустить консоль Active Directory- Пользователи и компьютеры, зайти в необходимое подразделение нажать кнопку «Создание новой группы в текущем контейнере«, в открывшемся окне Новый объект- Группа введите имя группы и выберите необходимый тип и область действия.

Создание группы с помощью командной строки.

Для создания группы в командной строке служит команда Dsadd. Общий вид команды Dsadd group DN_группы + дополнительные параметры.

-secgrp. Данный параметр указывает тип группы: безопасности (yes) или распространения (no). Если параметр не указан, то по умолчанию значением данного параметра считается yes;

-scope. Текущий параметр задает область действия группы. Доступные параметры: локальная в домене (l), глобальная (g) или универсальная (u). По умолчанию, также как и при помощи графического интерфейса, область действия назначается глобальной;

-samid. Этот параметр определяет использование для данной группы SAM имени, как уникального атрибута sAMAccountName группы. Желательно имя для sAMAccountName и группы указывать идентичные;

-desc. Данный параметр отвечает за краткое описание группы;

-memberof. Этот параметр назначает одну или несколько групп, к которым требуется добавить новую. Если групп несколько, то их следует добавлять через пробел;

-members. При помощи этого параметра вы можете добавить членов в группу. Члены должны указываться в виде DN-имен и разделяться пробелами.

Пример создания группы с помощью командной строки:

Dsadd group «CN=Администраторы,OU=Группы,DC=pk-help,DC=com» -secgrp yes -scope g -samid «Администраторы сети» -desc «Администраторы сети»

Fedoseyev.ru

Группы безопасности Windows

Все нижеописанное относится к Windows 2003, являющейся членом домена Active Directory. Итак, по умолчанию в ней существуют следующие группы безопасности:

1) Administrators (Администраторы) — члены группы обладают полным доступом ко всем ресурсам системы. По умолчанию содержит встроенную учетную запись Administrator.

2) Backup Operators (Операторы архива) — члены этой группы имеют право архивировать и восстанавливать файлы в системе независимо от того, какими правами эти файлы защищены. Backup Operators могут входить в систему и завершать ее работу, но они не имеют права изменять настройки безопасности. По умолчанию пуста.

3) Guests (Гости) — эта группа позволяет выполнить регистрацию пользователя с помощью учетной записи Guest и получить ограниченные права на доступ к ресурсам системы. Члены этой группы могут завершать работу системы. По умолчанию содержит пользователя Guest.

4) Power Users (Опытные пользователи) — члены этой группы могут создавать учетные записи пользователей, но они имеют право модифицировать настройки безопасности только для созданных ими учетных записей. Кроме того, они могут создавать локальные группы и модифицировать состав членов созданных ими групп. То же самое они могут делать с группами Users, Guests и Power Users. По умолчанию пуста.

5) Replicator (Репликатор) — членом группы Replicator должна быть только учетная запись, с помощью которой можно зарегистрироваться в службе репликации контроллера домена. Ее членами не следует делать рабочие учетные записи. По умолчанию пуста.

6) Users (Пользователи) — члены этой группы могут выполнять большинство пользовательских функций. Могут создавать локальные группы и регулировать состав их членов. Они не могут получить доступ к общему каталогу или создать локальный принтер. По умолчанию содержит служебные учетные записи NT AUTHORITYAuthenticated Users (S-1-5-11) и NT AUTHORITYINTERACTIVE (S-1-5-4).

7) Network Configuration Operators (Операторы настройки сети) — группа, члены которой имеют некоторые права по настройке сетевых служб и параметров. По умолчанию пуста.

8) Remote Desktop Users (Удаленные пользователи рабочего стола) — эта группа содержит имена пользователей, которым разрешен удаленный доступ к рабочему столу.

9) HelpSenicesGroup (Группа служб поддержки) — группа для поддержки справочной службы Help and Support Service. По умолчанию содержит учетную запись SUPPORT_388945aO.

10) Performance Log Users (Пользователи журналов производительности) — члены этой группы могут просматривать журналы производительности. По умолчанию содержит служебную учетную запись NT AUTHORITYNETWORK SERVICE (S-l-5-20).

11) Performance Monitor Users (Пользователи системного монитора) — группа, члены которой могут выполнять мониторинг производительности системы. По умолчанию пуста.

12) Print Operators (Операторы принтеров) — члены этой группы могут администрировать принтеры в домене. По умолчанию пуста.

13) TelnetClients (Клиенты telnet) — группа, члены которой имеют доступ к службе Telnet Server на данном компьютере. По умолчанию пуста.

Группа безопасности «Защищенные пользователи» Protected Users Security Group

Область применения. Windows Server (Semi-Annual Channel), Windows Server 2016 Applies To: Windows Server (Semi-Annual Channel), Windows Server 2016

В этом разделе для ИТ-специалистов описывается группа безопасности Active Directory «Защищенные пользователи» и объясняются принципы ее работы. This topic for the IT professional describes the Active Directory security group Protected Users, and explains how it works. Эта группа появилась в контроллерах домена Windows Server 2012 R2. This group was introduced in Windows Server 2012 R2 domain controllers.

Обзор Overview

Эта группа безопасности разработана как часть стратегии управления раскрытием учетных данных в рамках предприятия. This security group is designed as part of a strategy to manage credential exposure within the enterprise. К учетным записям членов этой группы автоматически применяются ненастраиваемые функции защиты. Members of this group automatically have non-configurable protections applied to their accounts. По умолчанию предполагается, что членство в группе защищенных пользователей накладывает определенные ограничения и обеспечивает профилактическую защиту. Membership in the Protected Users group is meant to be restrictive and proactively secure by default. Единственный способ изменить вышеуказанные функции защиты для учетной записи — удалить учетную запись из этой группы безопасности. The only method to modify these protections for an account is to remove the account from the security group.

Учетные записи для служб и компьютеров никогда не должны быть членами группы «защищенные пользователи». Accounts for services and computers should never be members of the Protected Users group. Эта группа все равно обеспечивает неполную защиту, так как пароль или сертификат всегда доступны на узле. This group provides incomplete protection anyway, because the password or certificate is always available on the host. Проверка подлинности завершится ошибкой, так » как имя пользователя или пароль неверны » для любой службы или компьютера, добавленного в группу защищенные пользователи. Authentication will fail with the error «the user name or password is incorrect» for any service or computer that is added to the Protected Users group.

Эта глобальная группа, связанная с доменом, активирует ненастраиваемую защиту на устройствах и компьютерах с ОС Windows Server 2012 R2 и Windows 8.1 или более поздних версий для пользователей в доменах с основным контроллером домена под управлением Windows Server 2012 R2. This domain-related, global group triggers non-configurable protection on devices and host computers running Windows Server 2012 R2 and Windows 8.1 or later for users in domains with a primary domain controller running Windows Server 2012 R2 . Это значительно сокращает объем используемой по умолчанию памяти для учетных данных при входе пользователей на компьютеры с этими защитой. This greatly reduces the default memory footprint of credentials when users sign-in to computers with these protections.

Дополнительные сведения см. в разделе как работает группа защищенных пользователей в этой статье. For more information, see How the Protected Users group works in this topic.

Требования к группе защищенных пользователей Protected Users group requirements

Требования для обеспечения защиты устройств для членов группы «защищенные пользователи» включают: Requirements to provide device protections for members of the Protected Users group include:

Глобальная группа безопасности «Защищенные пользователи» реплицируется на все контроллеры домена в домене учетной записи. The Protected Users global security group is replicated to all domain controllers in the account domain.

По умолчанию добавлена поддержка Windows 8.1 и Windows Server 2012 R2. Windows 8.1 and Windows Server 2012 R2 added support by default. Консультационная рекомендация корпорации Майкрософт по безопасности 2871997 добавляет поддержку Windows 7, windows Server 2008 R2 и windows Server 2012. Microsoft Security Advisory 2871997 adds support to Windows 7, Windows Server 2008 R2 and Windows Server 2012.

Для членов группы защищенных пользователей действуют следующие требования к защите на стороне контроллера домена. Requirements to provide domain controller protection for members of the Protected Users group include:

- Пользователи должны находиться в доменах, которые имеют режим работы домена Windows Server 2012 R2 или более поздней версии. Users must be in domains which are Windows Server 2012 R2 or higher domain functional level.

Добавление глобальной группы безопасности для защищенных пользователей в домены нижнего уровня Adding Protected User global security group to down-level domains

Контроллеры домена под управлением операционной системы, предшествующей Windows Server 2012 R2, могут поддерживать Добавление членов в новую защищенную группу безопасности пользователей. Domain controllers that run an operating system earlier than Windows Server 2012 R2 can support adding members to the new Protected User security group. Это позволяет пользователям воспользоваться преимуществами защиты устройств перед обновлением домена. This allows the users to benefit from device protections before the domain is upgraded.

Контроллеры домена не будут поддерживать защиту домена. The domain controllers will not support domain protections.

Группу защищенных пользователей можно создать, передавая роль эмулятора основного контроллера домена на контроллер домена, работающий под управлением Windows Server 2012 R2. Protected Users group can be created by transferring the primary domain controller (PDC) emulator role to a domain controller that runs Windows Server 2012 R2. После этого объект группы реплицируется на другой контроллер домена; роль эмулятора может быть передана доменному контроллеру под управлением более ранних версий Windows Server. After that group object is replicated to other domain controllers, the PDC emulator role can be hosted on a domain controller that runs an earlier version of Windows Server.

Свойства AD для группы защищенных пользователей Protected Users group AD properties

В следующей таблице описываются свойства группы защищенных пользователей. The following table specifies the properties of the Protected Users group.

| attribute Attribute | Значение Value |

|---|---|

| Известный SID/RID Well-known SID/RID | S-1-5-21—525 S-1-5-21—525 |

| Тип Type | Глобальный домен Domain Global |

| Контейнер по умолчанию Default container | CN=Пользователи, DC=, DC= CN=Users, DC=, DC= |

| элементы по умолчанию; Default members | None None |

| Является членом по умолчанию. Default member of | None None |

| Защита через ADMINSDHOLDER? Protected by ADMINSDHOLDER? | Нет No |

| Безопасно ли выходить за пределы контейнера по умолчанию? Safe to move out of default container? | Да Yes |

| Безопасно ли делегировать управление этой группой не администраторам службы? Safe to delegate management of this group to non-service admins? | Нет No |

| Права пользователя по умолчанию Default user rights | Права пользователя по умолчанию отсутствуют. No default user rights |

Как работает группа защищенных пользователей How Protected Users group works

В этом разделе описывается принцип работы группы защищенных пользователей, когда This section explains how the Protected Users group works when:

Подписано на устройстве Windows Signed in a Windows device

Домен учетной записи пользователя находится на функциональном уровне домена Windows Server 2012 R2 или более поздней версии User account domain is in a Windows Server 2012 R2 or higher domain functional level

Защита устройств для пользователей, выполнивших вход с защитой Device protections for signed in Protected Users

Если пользователь, выполнивший вход, входит в группу «защищенные пользователи», применяются следующие средства защиты: When the signed in user is a member of the Protected Users group the following protections are applied:

Делегирование учетных данных (CredSSP) не будет кэшировать учетные данные обычного текста пользователя, даже если параметр Разрешить делегирование учетных данных по умолчанию групповая политика включен. Credential delegation (CredSSP) will not cache the user’s plain text credentials even when the Allow delegating default credentials Group Policy setting is enabled.

Начиная с Windows 8.1 и Windows Server 2012 R2, дайджест Windows не кэширует учетные данные пользователя в виде обычного текста даже при включенном дайджесте Windows. Beginning with Windows 8.1 and Windows Server 2012 R2, Windows Digest will not cache the user’s plain text credentials even when Windows Digest is enabled.

После установки рекомендаций по безопасности Microsoft 2871997 дайджест Windows будет продолжать кэшировать учетные данные до тех пор, пока не будет настроен раздел реестра. After installing Microsoft Security Advisory 2871997 Windows Digest will continue to cache credentials until the registry key is configured. Инструкции см. в статье рекомендации по безопасности корпорации Майкрософт: Обновление для улучшения защиты учетных данных и управления: 13 мая 2014 . See Microsoft Security Advisory: Update to improve credentials protection and management: May 13, 2014 for instructions.

NTLM не будет кэшировать учетные данные пользователя в формате обычного текста или односторонний функции NT (НТОВФ). NTLM will not cache the user’s plain text credentials or NT one-way function (NTOWF).

Протокол Kerberos больше не будет создавать ключи DES и RC4. Kerberos will no longer create DES or RC4 keys. Кроме того, он не кэширует учетные данные обычного текста пользователя или долгосрочные ключи после получения первоначального TGT. Also it will not cache the user’s plain text credentials or long-term keys after the initial TGT is acquired.

Кэшированное средство проверки не создается при входе или разблокировании, поэтому автономный вход больше не поддерживается. A cached verifier is not created at sign-in or unlock, so offline sign-in is no longer supported.

После добавления учетной записи пользователя в группу «защищенные пользователи» Защита начнется при входе пользователя на устройство. After the user account is added to the Protected Users group, protection will begin when the user signs in to the device.

Защита контроллера домена для защищенных пользователей Domain controller protections for Protected Users

Учетные записи, являющиеся членами группы «защищенные пользователи», которые проходят проверку подлинности в домене Windows Server 2012 R2, не могут: Accounts that are members of the Protected Users group that authenticate to a Windows Server 2012 R2 domain are unable to:

Проходить проверку подлинности с помощью проверки подлинности NTLM. Authenticate with NTLM authentication.

Использовать шифрование DES и RC4 в предварительной проверке подлинности Kerberos. Use DES or RC4 encryption types in Kerberos pre-authentication.

Делегироваться в рамках неограниченного или ограниченного делегирования. Be delegated with unconstrained or constrained delegation.

Продлевать действие TGT Kerberos свыше исходного четырехчасового срока действия. Renew the Kerberos TGTs beyond the initial four-hour lifetime.

Ненастраиваемые параметры истечения срока действия TGT задаются для каждой учетной записи в группе защищенных пользователей. Non-configurable settings to the TGTs expiration are established for every account in the Protected Users group. Обычно контроллер домена устанавливает срок действия и период обновления TGT на основании политик домена, Максимальный срок жизни билета пользователя и Максимальный срок жизни для возобновления билета пользователя. Normally, the domain controller sets the TGTs lifetime and renewal, based on the domain policies, Maximum lifetime for user ticket and Maximum lifetime for user ticket renewal. Для группы защищенных пользователей для этих политик домена задается значение в 600 минут. For the Protected Users group, 600 minutes is set for these domain policies.

Устранение неполадок Troubleshooting

Для исправления событий, связанных с защищенными пользователями, имеется два операционных административных журнала. Two operational administrative logs are available to help troubleshoot events that are related to Protected Users. Эти новые журналы находятся в Просмотр событий и отключены по умолчанию и находятся в папке Applications and Services логс\микрософт\виндовс\аусентикатион. These new logs are located in Event Viewer and are disabled by default, and are located under Applications and Services Logs\Microsoft\Windows\Authentication.

| Идентификатор события и журнал Event ID and Log | Описание Description |

|---|---|

| 104 104 ProtectedUser-Client ProtectedUser-Client | Причина: пакет безопасности на клиенте не содержит учетные данные. Reason: The security package on the client does not contain the credentials. Эта ошибка попадает в журнал клиентского компьютера, когда учетная запись является членом группы безопасности «Защищенные пользователи». The error is logged in the client computer when the account is a member of the Protected Users security group. Это событие указывает, что пакет безопасности не кэширует учетные данные, необходимые для проверки подлинности на сервере. This event indicates that the security package does not cache the credentials that are needed to authenticate to the server. Содержит имя пакета, имя пользователя, имя домена и имя сервера. Displays the package name, user name, domain name, and server name. |

| 304 304 ProtectedUser-Client ProtectedUser-Client | Причина: пакет безопасности не хранит учетные данные защищенного пользователя. Reason: The security package does not store the Protected User’s credentials. В клиенте регистрируется информационное событие, указывающее, что пакет безопасности не кэширует учетные данные пользователя для входа. An informational event is logged in the client to indicate that the security package does not cache the user’s sign-in credentials. Ожидается, что такие механизмы проверки подлинности, как дайджест (WDigest), делегирование учетных данных (CredSSP) и NTLM, не могут иметь учетных данных защищенных пользователей для входа. It is expected that Digest (WDigest), Credential Delegation (CredSSP), and NTLM fail to have sign-on credentials for Protected Users. Однако приложения могут выводить запрос на ввод учетных данных. Applications can still succeed if they prompt for credentials. Содержит имя пакета, имя пользователя и имя домена. Displays the package name, user name, and domain name. |

| 100 100 ProtectedUserFailures-DomainController ProtectedUserFailures-DomainController | Причина: Ошибка входа NTLM для учетной записи, которая находится в группе безопасности «защищенные пользователи». Reason: An NTLM sign-in failure occurs for an account that is in the Protected Users security group. Ошибка регистрируется в журнале контроллера домена, указывая, что при проверке подлинности NTLM возникла ошибка в связи с тем, что учетная запись является членом группы безопасности «Защищенные пользователи». An error is logged in the domain controller to indicate that NTLM authentication failed because the account was a member of the Protected Users security group. Содержит имя учетной записи и имя устройства. Displays the account name and device name. |

| 104 104 ProtectedUserFailures-DomainController ProtectedUserFailures-DomainController | Причина: для проверки подлинности Kerberos используются типы шифрования DES или RC4, и для пользователя в группе безопасности защищенных пользователей возникает ошибка входа. Reason: DES or RC4 encryption types are used for Kerberos authentication and a sign-in failure occurs for a user in the Protected User security group. Предварительная проверка подлинности Kerberos завершилась сбоем, поскольку, если учетная запись является членом группы безопасности «Защищенные пользователи», использовать шифрование DES или RC4 нельзя. Kerberos preauthentication failed because DES and RC4 encryption types cannot be used when the account is a member of the Protected Users security group. |