Ошибка gpg astra linux

Иногда при обновлении системы, может возникнуть ошибка GPG — какойто репозиторий поменял ключи.

В этой заметке я покажу, как быстро избавиться от этой ошибки.

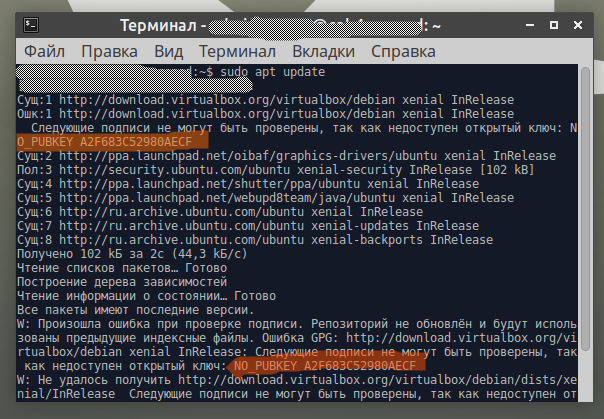

sudo apt-get update

Итак, однажды вы запускаете команду обновления индексов пакетах в репозиториях, привычной нам командой:

И у вас возникает ошибка GPG :

Ничего критично, можно продолжать пользоваться системой и не дергаться на счет этих ключей, ничего не случится в принципе.

Но мы пофиксим эту ошибку — ибо нефиг консоль «ошибками» пачкать.

Рассмотрим первый способ.

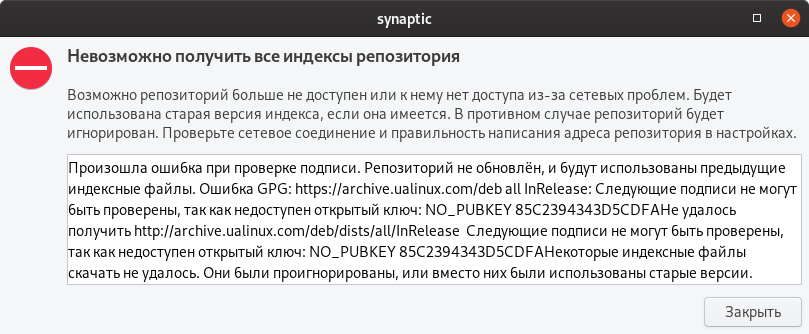

сециально для тех кто делает всё через графический интерфейс.

Находим в главном меню «Менеджер обновлений», открываем и заходим в «Настройки»:

На вкладке «Аутентификация» находим ключ, который выдавал ошибку.

Чтобы узнать значение, в консоле смотрим на ошибку:

Смотрите на значение после NO_PUBKEY, в данном примере оно соответствует значению A2F683C52980AECF

Вот с этим значением нам и надо найти ключ и удалить его, после чего снова запустить обновление индексов пакетов:

Теперь рассмотрим два консольных варианта.

Смотрим на значение NO_PUBKEY, в данном примере оно соответствует значению A2F683C52980AECF и поддставляем это значение в команду

То есть нужно просто выполнить команду:

Если руки прямые — ошибок быть не должно.

Ну и теперь самый лучший способ.

Откройте терминал и выполните следующую команду:

Эта команда к подключенным репозиториям Ubuntu автоматически найдет и добавит отсутствующие ключи безопасности .

Источник

Операционные системы Astra Linux

Оперативные обновления и методические указания

Операционные системы Astra Linux предназначены для применения в составе информационных (автоматизированных) систем в целях обработки и защиты 1) информации любой категории доступа 2) : общедоступной информации, а также информации, доступ к которой ограничен федеральными законами (информации ограниченного доступа).

1) от несанкционированного доступа;

2) в соответствии с Федеральным законом от 27.07.2006 № 149-ФЗ «Об информации, информационных технологиях и о защите информации» (статья 5, пункт 2).

Операционные системы Astra Linux Common Edition и Astra Linux Special Edition разработаны коллективом открытого акционерного общества «Научно-производственное объединение Русские базовые информационные технологии» и основаны на свободном программном обеспечении. С 17 декабря 2019 года правообладателем, разработчиком и производителем операционной системы специального назначения «Astra Linux Special Edition» является ООО «РусБИТех-Астра».

На web-сайтах https://astralinux.ru/ и https://wiki.astralinux.ru представлена подробная информация о разработанных операционных системах семейства Astra Linux, а также техническая документация для пользователей операционных систем и разработчиков программного обеспечения.

Мы будем признательны Вам за вопросы и предложения, которые позволят совершенствовать наши изделия в Ваших интересах и адаптировать их под решаемые Вами задачи!

Репозитория открытого доступа в сети Интернет для операционной системы Astra Linux Special Edition нет. Операционная система распространяется посредством DVD-дисков.

Информацию о сетевых репозиториях операционной системы Astra Linux Common Edition Вы можете получить в статье Подключение репозиториев с пакетами в ОС Astra Linux и установка пакетов.

В целях обеспечения соответствия сертифицированных операционных систем Astra Linux Special Edition требованиям, предъявляемым к безопасности информации, ООО «РусБИтех-Астра» осуществляет выпуск очередных и оперативных обновлений.

Очередные обновления (версии) предназначены для:

- реализации и совершенствования функциональных возможностей;

- поддержки современного оборудования;

- обеспечения соответствия актуальным требованиям безопасности информации;

- повышения удобства использования, управления компонентами и другие.

Оперативные обновления предназначены для оперативного устранения уязвимостей в экземплярах, находящихся в эксплуатации, и представляют собой бюллетень безопасности, который доступен в виде:

- инструкций и методических указаний по настройке и особенностям эксплуатации ОС, содержащих сведения о компенсирующих мерах или ограничениях по примене- нию ОС при эксплуатации;

- отдельных программных компонентов из состава ОС, в которые внесены изменения с целью устранения уязвимостей, инструкций по их установке и настройке, а также информации, содержащей сведения о контрольных суммах всех файлов оперативного обновления;

- обновлений безопасности, представляющих собой файл с совокупностью программных компонентов из состава ОС, в которые внесены изменения с целью устранения уязвимостей, а также информации, содержащей сведения о контрольных суммах всех файлов обновлений безопасности, указания по установке, настройке и особенностям эксплуатации ОС с установленными обновлениями безопасности.

Ввиду совершенствования нормативно-правовых документов в области защиты информации и в целях обеспечения соответствия информационных актуальным требованиям безопасности информации, а также обеспечения их долговременной эксплуатации, в том числе работоспособности на современных средствах вычислительной техники, рекомендуется на регулярной основе планировать проведение мероприятий по применению очередных и оперативных обновлений операционной системы.

Источник

Операционные системы Astra Linux

Оперативные обновления и методические указания

Операционные системы Astra Linux предназначены для применения в составе информационных (автоматизированных) систем в целях обработки и защиты 1) информации любой категории доступа 2) : общедоступной информации, а также информации, доступ к которой ограничен федеральными законами (информации ограниченного доступа).

1) от несанкционированного доступа;

2) в соответствии с Федеральным законом от 27.07.2006 № 149-ФЗ «Об информации, информационных технологиях и о защите информации» (статья 5, пункт 2).

Операционные системы Astra Linux Common Edition и Astra Linux Special Edition разработаны коллективом открытого акционерного общества «Научно-производственное объединение Русские базовые информационные технологии» и основаны на свободном программном обеспечении. С 17 декабря 2019 года правообладателем, разработчиком и производителем операционной системы специального назначения «Astra Linux Special Edition» является ООО «РусБИТех-Астра».

На web-сайтах https://astralinux.ru/ и https://wiki.astralinux.ru представлена подробная информация о разработанных операционных системах семейства Astra Linux, а также техническая документация для пользователей операционных систем и разработчиков программного обеспечения.

Мы будем признательны Вам за вопросы и предложения, которые позволят совершенствовать наши изделия в Ваших интересах и адаптировать их под решаемые Вами задачи!

Репозитория открытого доступа в сети Интернет для операционной системы Astra Linux Special Edition нет. Операционная система распространяется посредством DVD-дисков.

Информацию о сетевых репозиториях операционной системы Astra Linux Common Edition Вы можете получить в статье Подключение репозиториев с пакетами в ОС Astra Linux и установка пакетов.

В целях обеспечения соответствия сертифицированных операционных систем Astra Linux Special Edition требованиям, предъявляемым к безопасности информации, ООО «РусБИтех-Астра» осуществляет выпуск очередных и оперативных обновлений.

Очередные обновления (версии) предназначены для:

- реализации и совершенствования функциональных возможностей;

- поддержки современного оборудования;

- обеспечения соответствия актуальным требованиям безопасности информации;

- повышения удобства использования, управления компонентами и другие.

Оперативные обновления предназначены для оперативного устранения уязвимостей в экземплярах, находящихся в эксплуатации, и представляют собой бюллетень безопасности, который доступен в виде:

- инструкций и методических указаний по настройке и особенностям эксплуатации ОС, содержащих сведения о компенсирующих мерах или ограничениях по примене- нию ОС при эксплуатации;

- отдельных программных компонентов из состава ОС, в которые внесены изменения с целью устранения уязвимостей, инструкций по их установке и настройке, а также информации, содержащей сведения о контрольных суммах всех файлов оперативного обновления;

- обновлений безопасности, представляющих собой файл с совокупностью программных компонентов из состава ОС, в которые внесены изменения с целью устранения уязвимостей, а также информации, содержащей сведения о контрольных суммах всех файлов обновлений безопасности, указания по установке, настройке и особенностям эксплуатации ОС с установленными обновлениями безопасности.

Ввиду совершенствования нормативно-правовых документов в области защиты информации и в целях обеспечения соответствия информационных актуальным требованиям безопасности информации, а также обеспечения их долговременной эксплуатации, в том числе работоспособности на современных средствах вычислительной техники, рекомендуется на регулярной основе планировать проведение мероприятий по применению очередных и оперативных обновлений операционной системы.

Источник

Ошибка GPG недоступен открытый ключ

Когда вы пытаетесь установить программу из сторонних репозиториев разработчика программы или из PPA вы можете столкнуться с ошибкой gpg недоступен открытый ключ. Это не значит, что программа платная и вам надо приобрести к ней ключ. Дело в том, что для защиты репозиториев от подмены используется подписывание пакетов с помощью GPG ключей.

Для того чтобы пакетный менеджер мог проверить подпись пакета, который вы пытаетесь установить необходимо чтобы у вас в системе был GPG ключ этого репозитория. Для официальных репозиториев ключи поставляются автоматически, а вот для сторонних надо их вручную добавить. Давайте рассмотрим пути решения этой проблемы.

Ошибка GPG недоступен открытый ключ

Как вы можете видеть на снимке, программа сообщает какой именно репозиторий вызвал проблему и какого ключа не хватает:

Самый простой и правильный способ решить эту проблему — добавить ключ в систему. Обычно, там где вы нашли информацию о том как добавить репозиторий есть и информация как добавить его ключ. К тому же в выводе информации об ошибке пакетный менеджер сообщает какой ключ он ожидает увидеть. Вы можете попытаться искать такой ключ в Google или на серверах ключей Ubuntu.

В данном случае не хватает ключа от репозитория Google — 78BD65473CB3BD13. Можно попытаться получить его с серверов Ubuntu:

sudo apt-key adv —keyserver keyserver.ubuntu.com —recv-keys 78BD65473CB3BD13

Или с другого сервера:

sudo apt-key adv —keyserver ha.pool.sks-keyservers.net —recv-keys 78BD65473CB3BD13

Если у вас нет ключа от PPA или любого другого репозитория, связанного с разработчиками Ubuntu это должно помочь. Ну и ключ от репозитория Google там есть:

Если же вы получаете ошибку. Ищите данный ключ в интернете, если ключа нет на сайте разработчика, то его можно найти на различных форумах. Скачайте его и добавьте в систему такой командой:

sudo apt-key add /путь/к/файлу.gpg

Ещё одна альтернатива первому способу — попытаться использовать графическую утилиту Y-PPA-Manager от webupd8. Для её установки выполните такие команды:

sudo add-apt-repository ppa:webupd8team/y-ppa-manager

sudo apt install y-ppa-manager

Затем запустите программу из главного меню или терминала. В главном окне программы выберите Advanced:

В открывшемся окне выберите Try to import all missing GPG keys, а потом дождитесь завершения работы утилиты:

После того как ключ добавлен вы можете снова попытаться импортировать репозитории и на этот раз у вас должно всё получится.

Выводы

В этой небольшой статье мы рассмотрели что делать когда возникает ошибка gpg недоступен открытый ключ и как исправить эту ошибку. Даже не думайте, что что можно обойтись без ключа. Все методы, которые позволяли просить APT игнорировать проверку ключей в современных версиях дистрибутива уже не работают. Если у вас остались вопросы, спрашивайте в комментариях!

Источник

Ошибка gpg astra linux

Иногда после добавления в систему нового репозитория или истечения срока действия ключа уже используемого репозитория вы можете наблюдать сообщение которое например содержит такую фразу: NO_PUBKEY 85C2394343D5CDFA.

Для решения этой проблемы мы написали самую полную инструкцию.

Как добавить этот ключ и устранить эту проблему? — возможно это один из наиболее часто возникающих вопросов у всех кто добавлял репозитории в свою систему кроме системных по умолчанию.

В этой статье я постараюсь изложить все варианты решения которые я встретил в Интернет на разных сайтах.

Поэтому хочу попросить вас дочитать ее до конца, а не останавливаться на первой команде, тем более если она выдала у вас ошибку.

Сразу для понимания самой проблемы, определимся зачем нужны эти самые ключи и почему их требует система.

А нужны они всего лишь для одной цели — защита репозитория от подмены злоумышленником в нем информации по технологии открытых/закрытых ключей. Наша система хранит у себя первую часть ключа (открытый ключ), а сам репозиторий откуда мы берем файлы подписан второй частью ключа (закрытый ключ), который нам не доступен.

Другими словами открытый ключ репозитория который хранится в нашей системе — это своего рода цифровая подпись репозитория. Он гарантирует что все что мы загружаем из репозитория — легально и безопасно. Тем более в последних дистрибутивах, если репозиторий не подписан — он считается не достоверным и с него игнорируются все программы. Но не буду углубляться в эту тему сейчас, она достойна еще одной статьи, что бы рассказать как это работает, поэтому продолжим.

За пример возьмем Debian-подобную систему.

Итак, наша система хранит у себя открытые ключи репозиториев в двух местах:

- Файл /etc/apt/trusted.gpg — это один большой файл, в котором может быть информация о нескольких ключах сразу.

- Папка /etc/apt/trusted.gpg.d/ — в этой директории может находится много файлов с разными названиями, подобных указанному в прошлом пункте.

По умолчанию в ней обычно уже находятся такие файлы как:

ubuntu-keyring-2012-archive.gpg

ubuntu-keyring-2012-cdimage.gpg

ubuntu-keyring-2018-archive.gpg

Сразу хочу обратить внимание на расширение файла в этой директории. Система обрабатывает только два возможных варианта файлов ключей.

- файл ключа .gpg — содержимое хранится в двоичном(бинарном) виде.

- файл ключа .asc — содержимое файла должно быть в текстовом виде.

Причем содержимое файла и его расширение не стоит путать между собой, т.е. если у вас ключа в файле будет в текстовом виде, а вы укажете у файла расширение .gpg, то система его попросту проигнорирует.

Открытые ключи, необходимые системе для того, что бы проверить подлинность репозитория к которому она обращается, обычно могут находиться в двух местах:

- На публичных общедоступных серверах хранения публичных ключей. В этом случае рекомендуется брать их из гарантированных источников.

Например:

http://keyserver.ubuntu.com/

https://keyring.debian.org/

http://keys.gnupg.net/

https://pgp.mit.edu/ - Непосредственно у разработчика репозитория. Обычно сам поставщик репозитория об этом и сообщает у себя на странице и публикует краткую инструкцию как его добавить.

- Например, вы можете увидеть вот такую строчку:

wget -q https://www.virtualbox.org/download/oracle_vbox.asc -O- | sudo apt-key add —

которая добавляет ключ репозитория непосредственно в файл /etc/apt/trusted.gpg - или вот такого плана:

sudo curl -o /etc/apt/trusted.gpg.d/agp-debian-key.gpg http://download.ag-projects.com/agp-debian-key.gpg

которая кладет файл репозитория в директорию /etc/apt/trusted.gpg.d/

- Например, вы можете увидеть вот такую строчку:

Мы рассмотрим добавление ключа из серверов хранения открытых ключей. Так как 90% ключей может быть обнаружено на них, а остальные 10% нужно смотреть как их добавить непосредственно на сайте разработчика репозитория.

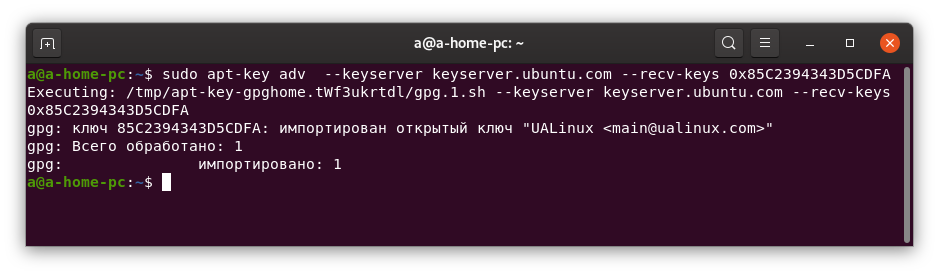

Для этого запускаем терминал и вводим всего одну лишь команду:

$ sudo apt-key adv —keyserver name_keyserver —recv-keys key_id

где

name_keyserver — берем один из доверенных источников публичных ключей. Например keyserver.ubuntu.com.

key_id — цифровой идентификатор необходимого нам ключа. Если брать пример нашего случая, то это будет 85C2394343D5CDFA. Можно также вначале этого кода добавить 0x, что будет говорить системе что это число в шестнадцатеричной системе исчисления.

Итак, вводим команду:

Противник повержен и ключ добавлен в систему !

Теперь я хотел бы озвучить разные дополнительные плюшки решения этой проблемы.

- Если у вас всего один лишь ключ, то строчку можно еще укоротить на пару символов и вместо ключа —recv-keys использовать просто: —recv

$ sudo apt-key adv —keyserver keyserver.ubuntu.com —recv 0x85C2394343D5CDFA - Также можно не указывать спецсимвол 0x в цифровом идентификаторе ключа:

$ sudo apt-key adv —keyserver keyserver.ubuntu.com —recv 85C2394343D5CDFA - Бывают случаи когда на эту команду система не реагирует и начинает долго думать. Спасти ситуацию может следующий синтаксис указания сервера ключей:

$ sudo apt-key adv —keyserver hkp://keyserver.ubuntu.com:80 —recv 85C2394343D5CDFA - Если у вас выход в интернет доступен только через прокси, тогда необходимо добавить соответствующую опцию:

—keyserver-options http-proxy=»http://your_proxy_server:port»

где

your_proxy_server — имя или IP-адрес вашего прокси

port — его порт

В результате получим приблизительно вот такой вид команды

$ sudo apt-key adv —keyserver-options http-proxy=»http://192.168.0.1:3128″ —keyserver keyserver.ubuntu.com —recv 85C2394343D5CDFA - Если у вас недостает сразу много ключей и вы не хотите добавлять каждый по очереди, вам должна помочь вот такая команда:

$ sudo apt-key adv —keyserver keyserver.ubuntu.com —recv-keys `sudo apt-get update 2>&1 | grep -o ‘[0-9A-Z]<16>$’ | xargs`

Которая создаст список всех недостающих ключей и сразу общей кучей их добавит. В этой команде также можно добавлять опции указанные в пунктах 3 и 4. - Еще есть вариант «как делали раньше». Это в том случае, если не помогло все вышесказанное.

- Вначале получаем публичный ключ и сохраняем его непосредственно в пользовательской базе. Ключи у каждого пользователя хранятся в папке

/.gnupg, которая расположена в его домашней папке.

$ gpg —keyserver keyserver.ubuntu.com —recv-keys 0x85C2394343D5CDFA

Эту команду также можно писать в интерпретациях как мы описывали выше.

$ gpg —export —armor 85C2394343D5CDFA | sudo apt-key add —

или так

$ gpg -a —output /tmp/pub.asc —export 85C2394343D5CDFA

$ sudo apt-key add /tmp/pub.asc

$ sudo gpg -a —output /etc/apt/trusted.gpg.d/required_key.asc —export 85C2394343D5CDFA

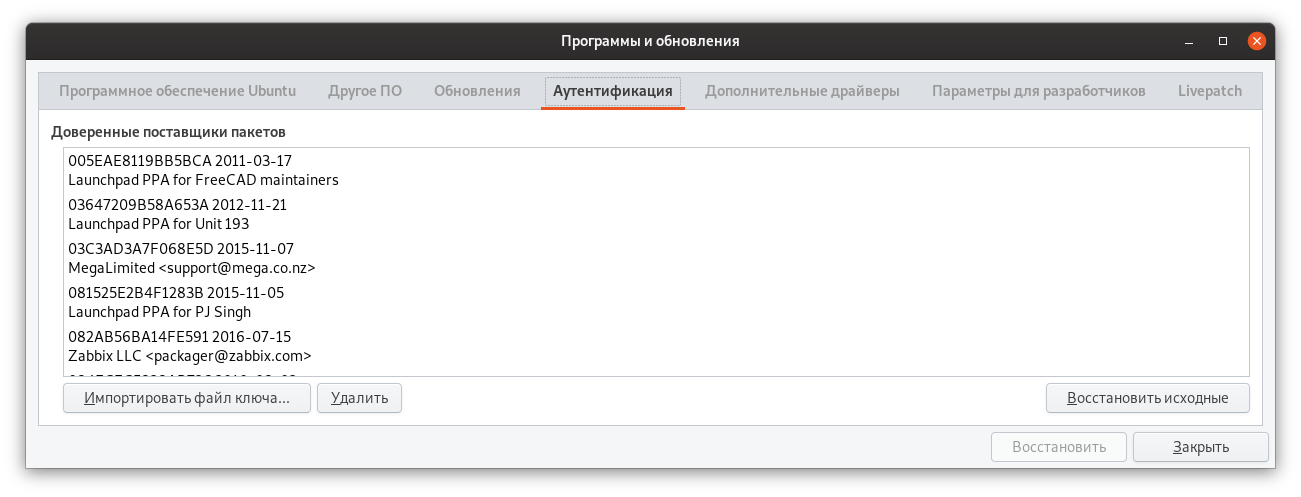

Если у вас есть ключ репозитория в виде файла, его также можно добавить используя графическую утилиту

Как вы догадались, через кнопку «Импортировать файл ключа».

Но как по мне это больше баловство чем удобство, особенно учитывая то, что большинство ключей в файлах не бывает.

В этой же утилите можно просмотреть те ключи, которые уже установленны в системе или удалить.

Все. Вроде ничего не упустил.

Помогла ли вам эта статья?

Или вы знаете еще что-то, чего не указано в этой статье?

Все замечания и неточности прошу указывать в комментариях.

Буду сразу стараться оперативно исправлять ошибки или дополнять статью.

Источник