- Удаленный рабочий стол Windows отключается часто или автоматически

- Удаленный рабочий стол часто отключается

- Как победить постоянно отваливающийся удаленный рабочий стол

- Клиент Удаленного рабочего стола отключается и не может повторно подключиться к тому же сеансу Remote Desktop client disconnects and can’t reconnect to the same session

- Как исправить 8 распространенных проблем подключения к удаленному рабочему столу?

- Ошибка сети удаленного рабочего стола

- Проблемы с брандмауэром

- Проблемы с сертификатом SSL

- Проблемы с DNS

- Ошибки аутентификации

- Превышение емкости инфраструктуры

- Отключенные соединения

- Проблемы CredSSP

Удаленный рабочий стол Windows отключается часто или автоматически

Как следует из названия, функция Удаленный рабочий стол в Windows помогает нам получить удаленный доступ к другому компьютеру. Эта функция играет важную роль в решении проблем в нашей системе, если какой-либо представитель службы поддержки хочет получить удаленный доступ к нашему компьютеру и исправить его. Сегодня, используя эту функцию, я заметил, что могу подключаться к другим компьютерам с моего компьютера, но затем соединение Удаленный рабочий стол автоматически отключается. Итак, я попытался подключиться к другому компьютеру и нашел тот же результат.

Прежде всего, я убедился, что Брандмауэр Windows был отключен, чтобы Брандмауэр не был виновником. Это не помогло. Я где-то читал, что WiFi-принтеры также могут вызывать проблему при использовании функции Удаленный рабочий стол , поэтому я тоже отключил их, но это тоже не решило проблему. Я нашел следующее решение, и оно сработало:

Удаленный рабочий стол часто отключается

1. Нажмите клавишу Windows + R ; введите sysdm.cpl и нажмите Enter . Перейдите на вкладку Удаленный . Убедитесь, что вы выбрали параметры, выделенные на изображении ниже:

2. Чтобы продолжить, нажмите сочетание клавиш Windows + R , введите команду Regedt32.exe в диалоговом окне Выполнить и нажмите Enter, чтобы открыть редактор реестра .

2. Перейдите в следующее местоположение:

HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \ TermService

3. На правой панели этого места найдите строку реестра ( REG_SZ ) с именем ObjectName , если вы действительно столкнулись с проблемой. тогда эта строка должна иметь значение данных как LocalSystem . Дважды щелкните ту же строку, чтобы изменить ее данные значения:

4. В показанном выше поле введите Значение данных как NT Authority \ NetworkService . Нажмите ОК и закройте Редактор реестра и перезагрузите компьютер, чтобы устранить проблему.

Надеюсь, исправление поможет вам.

Как победить постоянно отваливающийся удаленный рабочий стол

В процессе работы с удаленным рабочим столом, клиенты нашей компании часто жаловались на то, что окно подключения к удаленному рабочему столу теряет подключение. При этом сессия остается активной и при переподключении продолжает работать без потери информации. Проблема касается как обычных пользователей, так и администраторов, в том числе и меня. Работая из дома, на своем рабочем компьютере я запустил обновление групповых политик, что привело к разрыву подключения с удаленным рабочим столом. Вот здесь у меня закралось подозрение, что проблема кроется именно в групповых политиках. Повтроное обновление групповых политик подтвердило эту гипотезу.

При дальнейшем изучении проблемы было выяснено, что причина постоянно отваливающегося удаленного рабочего стола кроется в том, что на компьютере, по умолчанию отключены подключения к удаленному рабочему столу, а включаются они через применение групповых политик. При обновлении групповых политик, они сперва удаляются и, на небольшой промежуток времени, служба удаленных столов видит параметр, запрещающий к нему подключения и разрывает соединение. После того, как политика снова применена, можно снова подключиться к удаленному рабочему столу.

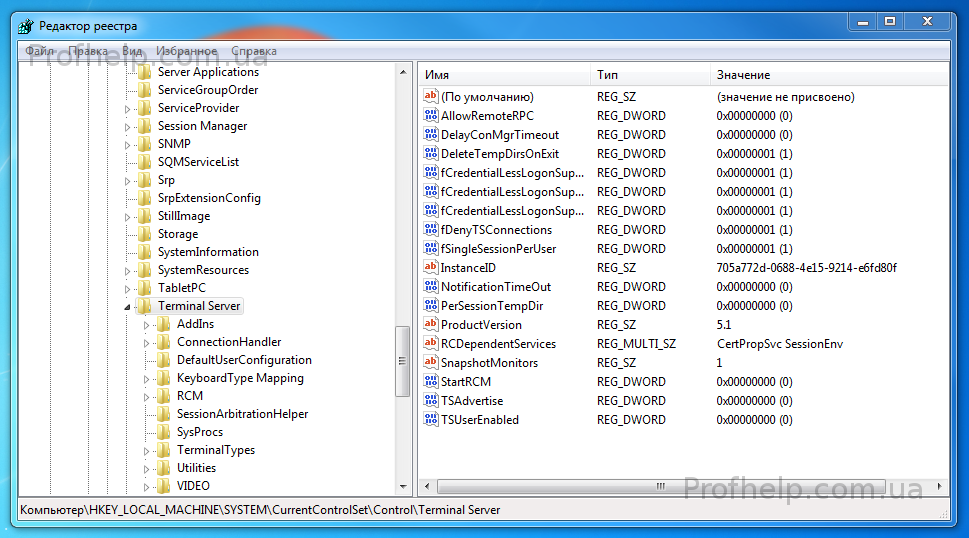

Решить проблему можно следующим образом: Открыть редактор реестра, развернуть ветвь HKEY_Local_machine\System\Currentcontrolset\Control\Terminal server и изменить значение параметра fDenyTSConnections из 1 в 0. Тем самым вы разрешите службе удаленных рабочих столов принимать подключения. После этого, независимо от состояния примененной групповой политики, подключение разрывать не будет.

Клиент Удаленного рабочего стола отключается и не может повторно подключиться к тому же сеансу Remote Desktop client disconnects and can’t reconnect to the same session

Когда клиент удаленного рабочего стола теряет подключение к Удаленному рабочему столу, ему не удается сразу же повторно подключиться. After Remote Desktop client loses its connection to the remote desktop, the client can’t immediately reconnect. Пользователю отображается одно из таких сообщений об ошибке: The user receives one of the following error messages:

- Клиенту не удалось подключиться к серверу терминалов из-за ошибки системы безопасности. The client couldn’t connect to the terminal server because of a security error. Убедитесь, что вы вошли в сеть, и повторите попытку подключения. Make sure you are signed in to the network, then try connecting again.

- Удаленный рабочий стол отключен. Remote Desktop disconnected. Из-за ошибки безопасности клиент не смог подключиться к удаленному компьютеру. Because of a security error, the client could not connect to the remote computer. Убедитесь в том, что вы вошли в сеть, и повторите попытку подключения к серверу. Verify that you are logged onto the network and then try connecting again.

При повторном подключении клиента Удаленных рабочих столов сервер RDSH подключает клиента к новому, а не исходному сеансу. When the Remote Desktop client reconnects, the RDSH server reconnects the client to a new session instead of the original session. Но при проверке состояния сервера RDSH сообщается, что исходный сеанс еще активен и не был отключен. However, when you check the RDSH server, it says that the original session is still active and didn’t enter a disconnected state.

Чтобы устранить эту проблему, можете включить политику Настроить интервал проверяемых на активность подключений в папке групповой политики, выбрав Конфигурация компьютера\Административные шаблоны\Компоненты Windows\Службы удаленных рабочих столов\Узел сеансов удаленных рабочих столов\Подключения. To work around this issue, you can enable the Configure keep-alive connection interval policy in the Computer Configuration\Administrative Templates\Windows Components\Remote Desktop Services\Remote Desktop Session Host\Connections group policy folder. Если вы включите эту политику, нужно будет задать интервал проверки активности. If you enable this policy, you must enter a keep-alive interval. Интервал проверки активности позволяет определить, как часто (в минутах) сервер проверяет состояние сеанса. The keep-alive interval determines how often, in minutes, the server checks the session state.

Эту проблему также можно устранить, изменив параметры аутентификации и настройки. This issue can also be fixed by reconfiguring your authentication and configuration settings. Вы можете изменить их на уровне сервера или с помощью объектов групповой политики. You can reconfigure these settings at either the server level or by using group policy objects (GPOs). Чтобы изменить параметры, выберите Конфигурация компьютера\Административные шаблоны\Компоненты Windows\Службы удаленных рабочих столов\Узел сеансов удаленных рабочих столов\Безопасность. Here’s how to reconfigure your settings: Computer Configuration\Administrative Templates\Windows Components\Remote Desktop Services\Remote Desktop Session Host\Security group policy folder.

- Откройте на сервере узла сеансов Удаленных рабочих столов соответствующее средство настройки. On the RD Session Host server, open Remote Desktop Session Host Configuration.

- В области Подключения щелкните правой кнопкой мыши имя подключения и выберите Свойства. Under Connections, right-click the name of the connection, then select Properties.

- В диалоговом окне Свойства для этого подключения на вкладке Общие в разделе Безопасность выберите метод защиты. In the Properties dialog box for the connection, on the General tab, in Security layer, select a security method.

- Выберите нужное значение для параметра Уровень шифрования. Go to Encryption level and select the level you want. Можно выбрать значение Низкий уровень, Совместимый с клиентом, Высокий уровень или FIPS-совместимый. You can select Low, Client Compatible, High, or FIPS Compliant.

- Если для обмена данными между клиентами и серверами RDSH требуется самый высокий уровень шифрования, используйте FIPS-совместимое шифрование. When communications between clients and RD Session Host servers require the highest level of encryption, use FIPS-compliant encryption.

- Любые параметры уровня шифрования, настроенные в групповой политике, переопределяют параметры, заданные с помощью средства настройки служб удаленных рабочих столов. Any encryption level settings you configure in Group Policy override the settings you configured using the Remote Desktop Services Configuration tool. Кроме того, если включить политику Системная криптография: использовать FIPS-совместимые алгоритмы для шифрования, хэширования и подписывания, она переопределит политику Установить уровень шифрования для клиентских подключений. Also, if you enable the System cryptography: Use FIPS compliant algorithms for encryption, hashing, and signing policy, this setting overrides the Set client connection encryption level policy. Чтобы перейти к папке с системными средствами шифрования, выберите Конфигурация компьютера\Конфигурация Windows\Параметры безопасности\Локальные политики\Параметры безопасности. The system cryptography policy is in the Computer Configuration\Windows Settings\Security Settings\Local Policies\Security Options folder.

- Измененный уровень шифрования вступает в силу при следующем входе пользователя. When you change the encryption level, the new encryption level takes effect the next time a user signs in. Если требуется несколько уровней шифрования на сервере, установите несколько сетевых адаптеров и настройте каждый из них в отдельности. If you require multiple levels of encryption on one server, install multiple network adapters and configure each adapter separately.

- Чтобы убедиться в наличии соответствующего закрытого ключа для сертификата, в средстве настройки служб удаленного рабочего стола щелкните правой кнопкой мыши имя подключения, для которого нужно проверить сертификат, выберите Общие и Изменить. To verify your certificate has a corresponding private key, go to Remote Desktop Services Configuration, right-click the connection that you want to view the certificate for, select General, then select Edit. Затем нажмите Просмотреть сертификат. After that, select View certificate. Если вы перейдете на вкладку Общие, при наличии ключа должно отображаться сообщение «Есть закрытый ключ для этого сертификата». When you go to the General tab, you should see the statement, «You have a private key that corresponds to this certificate» if there’s a key. Эти сведения также можно просмотреть в оснастке диспетчера сертификатов. You can also view this information with the Certificates snap-in.

- FIPS-совместимое шифрование (политика Системная криптография: использовать FIPS-совместимые алгоритмы для шифрования, хэширования и подписывания или параметр FIPS-совместимый в средстве настройки сервера Удаленных рабочих столов) предусматривает шифрование и расшифровку данных, передаваемых между клиентом и сервером, с использованием алгоритмов шифрования федерального стандарта обработки информации (FIPS) 140-1 и криптографических модулей от Майкрософт. FIPS-compliant encryption (the System cryptography: Use FIPS compliant algorithms for encryption, hashing, and signing policy or the FIPS Compliant setting in Remote Desktop Server Configuration) encrypts and decrypts data sent between the server and client with the Federal Information Processing Standard (FIPS) 140-1 encryption algorithms that use Microsoft cryptographic modules. Дополнительные сведения см. в статье Проверка FIPS 140. For more information, see FIPS 140 Validation.

- Если выбрать параметр Высокий уровень, для шифрования данных, передаваемых между клиентом и сервером, будет использоваться 128-битное шифрование. The High setting encrypts data sent between the server and client by using strong 128-bit encryption.

- Если выбрать параметр Совместимый с клиентом, для шифрования данных, передаваемых между клиентом и сервером, будет использоваться ключ максимальной силы, поддерживаемой клиентом. The Client Compatible setting encrypts data sent between the client and the server at the maximum key strength supported by the client.

- Если же выбрать параметр Низкий уровень, для шифрования данных, передаваемых между клиентом и сервером, будет использоваться 56-битное шифрование. The Low setting encrypts data sent from the client to the server using 56-bit encryption.

Как исправить 8 распространенных проблем подключения к удаленному рабочему столу?

Не удается установить соединение между рабочим столом и хостом? Давайте разберем самые распространенные неполадки и узнаем, как их исправить!

Существует множество проблем с подключением к удаленному рабочему столу, с которыми могут столкнуться администраторы, в том числе сбой сети, проблемы с сертификатом безопасности, проблемы с проверкой подлинности и ограничения емкости. Администраторы виртуального рабочего стола смогут предотвращать и решать неполадки удаленного рабочего стола, используя указания, представленные ниже.

Ошибка сети удаленного рабочего стола

Отсутствие допустимого канала связи может помешать клиенту подключиться к сеансу удаленного рабочего стола. Диагностировать проблему можно через процесс устранения.

Сначала попробуйте установить сеанс от клиента, который уже смог успешно подключиться. Цель состоит в том, чтобы выяснить, относится ли проблема к конкретному клиенту или сети.

Если вы подозреваете, что виновата сеть, попробуйте сузить сферу действия проблемы, чтобы найти основную причину. При этом вы можете обнаружить, что проблема затрагивает беспроводные соединения, но не проводные. Кроме того, вы можете обнаружить, что проблема уникальна для трафика VPN или конкретной подсети.

Проблемы с брандмауэром

Чтобы избежать проблем с брандмауэром, убедитесь, что порт, используемый программным обеспечением для удаленного рабочего стола, открыт на любых брандмауэрах, расположенных между клиентскими компьютерами и сервером, к которому они подключаются.

Инструменты на основе протокола удаленного рабочего стола (RDP) по умолчанию используют порт 3389. Некоторые публичные сети блокируют трафик RDP. Это особенно верно в отношении сетей Wi-Fi.

Проблемы с брандмауэром иногда возникают при использовании RDP для доступа к домашнему компьютеру во время работы. Некоторые организации настраивают свой корпоративный брандмауэр для блокировки исходящего трафика RDP, тем самым предотвращая подключение к удаленным системам.

Вам также может потребоваться настроить несколько брандмауэров. Например, клиент и сервер могут запускать брандмауэр Windows, и между двумя системами, вероятно, будет один или несколько аппаратных брандмауэров.

Проблемы с сертификатом SSL

Сертификаты безопасности также могут вызвать проблемы с подключением к удаленному рабочему столу. Многие продукты VDI используют шифрование Secure Sockets Layer (SSL) для пользователей, которые получают доступ к сеансам VDI за пределами периметра сети. Но SSL-шифрование требует использования сертификатов, что создает две проблемы, которые могут привести к неработоспособности удаленного рабочего стола.

Во-первых, если удаленные рабочие столы будут правильно подключаться, клиентские компьютеры должны доверять центру сертификации, выдавшему сертификат. Обычно это не проблема для организаций, которые покупают сертификаты у крупных, известных органов власти, но клиенты не всегда будут доверять сертификатам, которые организация создает самостоятельно. Используйте надежный центр сертификации, чтобы убедиться, что клиенты устанавливают подключение к удаленному рабочему столу.

Если вы используете сертификат, предоставленный центром сертификации предприятия, важно отметить, что сетевые клиенты не доверяют сертификату автоматически. Вам нужно загрузить копию корневого сертификата и добавить ее в хранилище сертификатов клиента таким образом, чтобы он мог доверять центру сертификации, связанному с сертификатом.

Клиент также должен иметь возможность проверить сертификат, который использует сервер. Процесс проверки может прерваться, если срок действия сертификата истек или имя в сертификате не совпадает с именем сервера, использующего его.

Проблемы с DNS

Многие проблемы с подключением к удаленному рабочему столу могут быть связаны с проблемами DNS. Если администратор изменил IP-адрес хоста, клиенты не смогут подключиться к хосту, пока не истечет срок действия кэша распознавателя DNS клиента.

Введите следующую команду на клиентском компьютере, чтобы очистить кэш и принудительно разрешить имена DNS: IPConfig / FlushDNS

У клиентов также могут возникнуть проблемы с подключением к хосту, если они используют внешний DNS-сервер, который не может разрешить хосты в частной сети организации. Решением этой проблемы является изменение настроек IP-адреса клиента, чтобы он использовал один из DNS-серверов организации, а не внешний DNS-сервер. В качестве альтернативы вы можете подключиться к удаленной системе, указав ее IP-адрес, а не имя хоста.

Ошибки аутентификации

Проблемы с аутентификацией могут также возникнуть при доступе к удаленной системе через RDP. В большинстве случаев такие ошибки возникают из-за того, что у учетной записи пользователя нет необходимых разрешений.

Даже если пользователь может войти в систему локально, это не означает, что он сможет войти в систему удаленно. Windows поддерживает отдельные разрешения для входа в систему локально и удаленно. Вы должны убедиться, что пользователи имеют надлежащие учетные данные, связанные с их удаленным рабочим столом, а не только с их локальным рабочим столом.

Превышение емкости инфраструктуры

Вы также можете столкнуться с проблемами подключения к удаленному рабочему столу, если превысите емкость инфраструктуры. Например, в организации с виртуальным рабочим столом или VDI клиенты могут не подключиться, если доступные лицензии были исчерпаны. Некоторые реализации VDI также отклоняют клиентские подключения, если сервер слишком занят или запуск другого сеанса виртуального рабочего стола может снизить производительность существующих сеансов.

Отключенные соединения

Иногда клиент может установить сеанс RDP, но доступная пропускная способность не будет соответствовать требованиям сеанса. В зависимости от используемого клиента RDP эта проблема может проявляться различными способами.

Сеанс может зависнуть или вы можете увидеть черный экран. В некоторых случаях клиент может разорвать соединение и переподключиться. Сообщение о повторном подключении может также отображаться, если хост перезагружается во время сеанса. Это может произойти, если вы недавно установили обновление Windows.

Если вы подозреваете, что может не хватить пропускной способности для поддержки сеанса RDP, попробуйте закрыть все приложения, которые могут потреблять пропускную способность. Если пользователи работают из дома, им следует подумать о выключении любых других устройств, например, потокового видео на другом устройстве, чтобы не ухудшать пропускную способность интернета.

Вы можете настроить клиент RDP для использования более низкого разрешения экрана или глубины цвета и отключить визуальные функции, такие как сглаживание шрифтов или фон Windows.

Проблемы CredSSP

Иногда подключение RDP может не работать из-за проблем с протоколом поставщика поддержки безопасности учетных данных. CredSSP предоставляет средство отправки учетных данных пользователя с клиентского компьютера на хост-компьютер, когда используется сеанс RDP.

В 2018 году Microsoft обновила CredSSP, чтобы исправить уязвимость безопасности. Теперь RDP работает, только если клиент и хост RDP используют обновленного поставщика CredSSP. Если система не включает в себя обновленного поставщика CredSSP, клиент обычно отображает ошибку аутентификации. В зависимости от того, какой клиент RDP вы используете, эта ошибка может даже указывать, что проблема была вызвана CredSSP.

Лучший способ исправить это – убедиться, что на клиенте и на хосте установлены поддерживаемые версии Windows и обе системы полностью обновлены.

Вы можете предотвратить большинство этих проблем с подключением с помощью предварительного планирования, а хорошие навыки устранения неполадок удаленного рабочего стола помогут, когда возникнут другие проблемы. Убедитесь, что ваши SSL-сертификаты обновлены, правильно настроите брандмауэры и следите за возможностями VDI .