- Как отключить сложность пароля: на конроллере домена — Windows Server 2012 R2

- Настройка политики паролей Fine-Grained Password Policy в Windows 2012 R2

- Политики управления паролями Fine-Grained Password Policies

- Настройка Fine-Grained Password Policies в Windows Server 2012 R2

- Настройка политики Fine-Grained Password Policy с помощью PowerShell

- Изменение политики паролей в Windows Server 2012 R2

- Смотрите также:

- Политика пароля Windows Server 2012: отключаем требования сложности

- Политика паролей Server 2012 в Active Directory

- Настройка политики паролей Server:

- Комментарии 2

Как отключить сложность пароля: на конроллере домена — Windows Server 2012 R2

1) Открыть Server Manager, меню Tools, в раскрывшемся меню выбрать Group Policy Management.

2) Раскройте Forrest >> Domains >> Ваш контролер домена.

Правой кнопкой мыши кликнуть на Default Domain Policy и в контекстном меню выбрать Edit .

3) Раскройте Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Account Policies -> Password Policy

Двойной клик мышкой на Passwords Must Meet Complexity Requirements.

4) Выбрать Disabled в пункте Define this policy setting:. Кликнуть

OK и закрыть все окна.

5) Чтобы применить политики без перезагрузки выполните в командной строке (CMD) команду «gpupdate /force«.

Настройка политики паролей Fine-Grained Password Policy в Windows 2012 R2

В версии Active Directory, представленной в Windows Server 2000 можно было создать только одну политику паролей на весь домен. Данная политика настраивалась в рамках стандартной политики Default Domain Policy. В том случае, если администратор назначает новую GPO с иными настройками паролей на OU, клиентские CSE (Client Side Extensions), игнорировали такие политики. Естественно, такой подход не всегда удобен, и чтобы обойти такое ограничение, администраторам приходилось идти на различные ухищрения (дочерние домены и леса, фильтры и т.д.), что создавало дополнительные трудности.

В этой статье мы покажем особенности настройки и управления гранулированных политик управления паролями на базе Windows Server 2012 R2.

Политики управления паролями Fine-Grained Password Policies

В Windows Server 2008, разработчики добавили новый отдельную от GPO возможность управления настройками паролей Fine-Grained Password Policies (FGPP – гранулированные / раздельные политики обеспечения парольной защиты). Fine-Grained Password Policies позволяют администратору создать в одном домене множество специальных политик управления паролями (Password Settings Policy — PSO), определяющих требования к паролям (длина, сложность, история) и блокировки учетных записей. Политики PSO могут быть назначены на конкретных пользователей или группы, но не на контейнеры (OU) Active Directory. Причем, если к пользователю привязана политика PSO, настройки парольной политики из GPO Default Domain Policy к нему более не применяются.

К примеру, с помощью FGPP, можно наложить более высокие требования на длину и сложность пароля для учетных записей администраторов, сервисных учетных записей или пользователей, имеющих внешний доступ к ресурсам домена (через VPN или DirectAccess).

Основные требования для использования множественных политик паролей FGPP в домене:

- функциональный уровень домена Windows Server 2008 или выше

- парольные политики можно назначить на пользователей или глобальные группы безопасности (global security)

- FGPP политика применяется целиком (нельзя часть настроек описать в GPO, а часть в FGPP)

Главный недостаток новшества в Windows Server 2008– отсутствие удобных инструментов управления политиками паролей, настройку которых можно было выполнить только из низкоуровневых утилит по работе с AD, например ADSIEdit, ldp.exe, LDIFDE.exe.

Настройка Fine-Grained Password Policies в Windows Server 2012 R2

В Windows Server 2012 в консоли ADAC (Active Directory Administration Center) появился новый графический интерфейс для управления парольными политиками Fine-Grained Password Policies. В данном примере мы покажи, как назначить отдельную парольную политику на доменную группу Domain Admins.

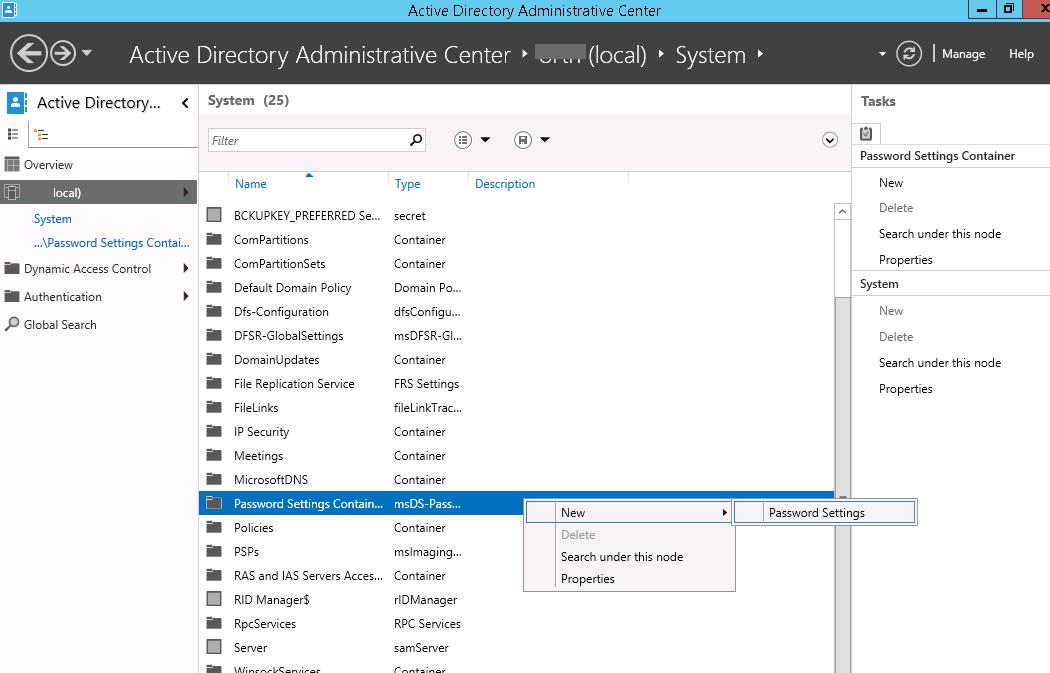

Итак, на контроллере домена с правами администратора запустите консоль Active Directory Administrative Center (ADAC), переключитесь в древовидный вид и разверните контейнер System. Найдите контейнер Password Settings Container, щелкните по нему ПКМ и выберите New -> Password Settings

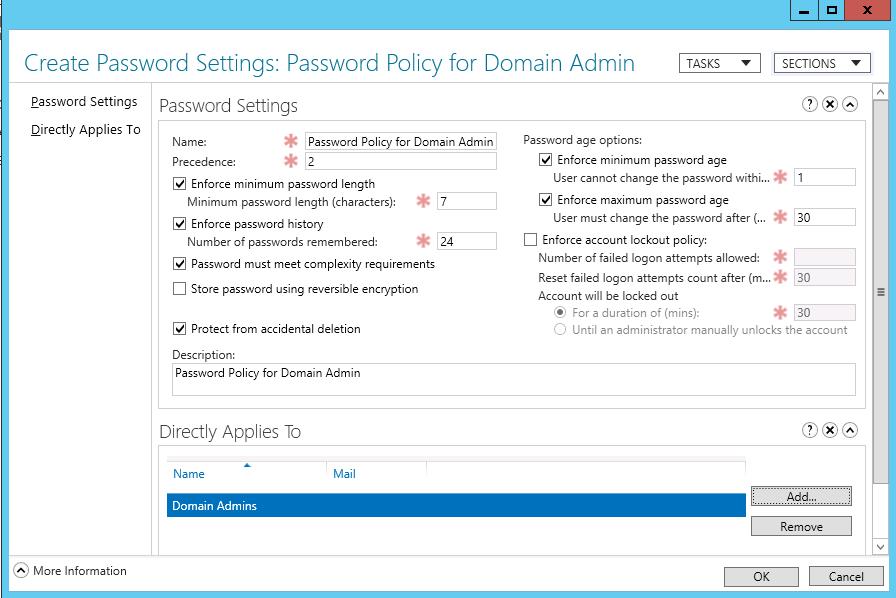

В открывшемся окне нужно указать имя политики паролей (в нашем примере Password Policy for Domain Admin) и задать ее настройки. Все поля стандартные: минимальная длина и сложность пароля, количество хранимых паролей в истории, параметры блокировки при неправильном введении пароля и т.д. Обратите внимание на атрибут Precedence. Данный атрибут определяет приоритет данной политики паролей. Если на объект действую несколько политик FGPP, к объекту будет применена политика с меньшим значением в поле Precedence.

Примечание.

- Если на пользователя действуют две политики с одинаковыми значениями Precedence, будет применена политика с меньшим GUID.

- Если на пользователя назначены несколько политик, причем одна из них действует через группу безопасности AD, а вторая – напрямую на учетную запись, то будет применена политика, назначенная на учетку.

Затем в секции Direct Applies To нужно добавить группы/пользователей, на которых должна действовать политика (в этом примере Domain Admin). Сохраните политику.

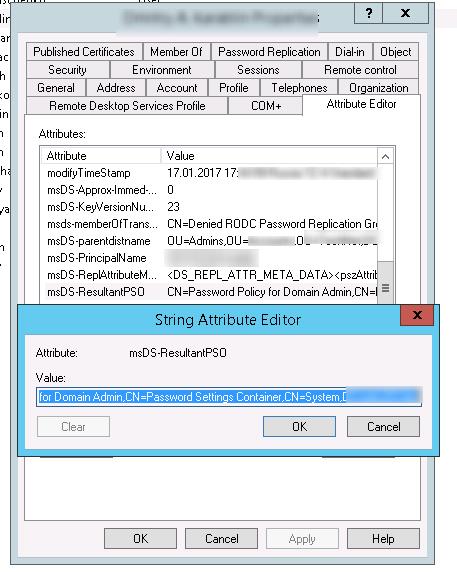

С этого момента данная парольная политика будет применяться на всех членов группы Domain Admin. Запустим консоль Active Directory Users and Computers (с установленной опцией Advanced Features) и откроем свойства любого пользователя из группы Domain Admin. Перейдите на вкладку Attribute Editor и в поле Filter выберите опцию Constructed.

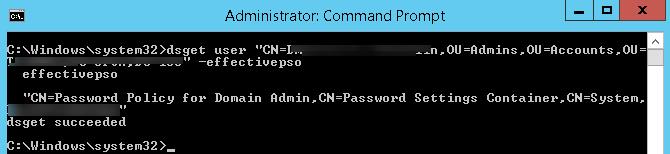

Найдите атрибут пользователя msDS-ResultantPSO. В этом атрибуте указывается действующая на пользователя парольная политика FGPP (CN=Password Policy for Domain Admin,CN=Password Settings Container,CN=System,DC=winitpro,DC=ru).

dsget user «CN=Dmitriy,OU=Admins,DC=winitpro,DC=ru» –effectivepso

Настройка политики Fine-Grained Password Policy с помощью PowerShell

Естественно, в Windows Server 2012 R2 политики PSO можно создать и назначить на пользователей с помощью PowerShell:

Создадим политику:

New-ADFineGrainedPasswordPolicy -Name “Admin PSO Policy” -Precedence 10 -ComplexityEnabled $true -Description “Domain password policy for admins”-DisplayName “Admin PSO Policy” -LockoutDuration “0.10:00:00” -LockoutObservationWindow “0.00:20:00” -LockoutThreshold 5 -MaxPasswordAge “12.00:00:00” -MinPasswordAge “1.00:00:00” -MinPasswordLength 10 -PasswordHistoryCount 4 -ReversibleEncryptionEnabled $false

Назначим политику на группу пользователей:

Add-ADFineGrainedPasswordPolicySubject “Admin PSO Policy” -Subjects “Domain Admins”

Изменение политики паролей в Windows Server 2012 R2

Ниже приведена небольшая инструкция об изменении политики паролей в Microsoft Windows Server 2012 R2. По умолчанию политика паролей определена таким образом, что все пароли учетных записей пользователей должны удовлетворять следующим требованиям:

- Не содержать имени учетной записи пользователя или частей полного имени пользователя длиной более двух рядом стоящих знаков.

- Иметь длину не менее 6 знаков.

- Содержать знаки трех из четырех перечисленных ниже категорий:

- Латинские заглавные буквы (от A до Z)

- Латинские строчные буквы (от a до z)

- Цифры (от 0 до 9)

- Отличающиеся от букв и цифр знаки (например, !, $, #, %)

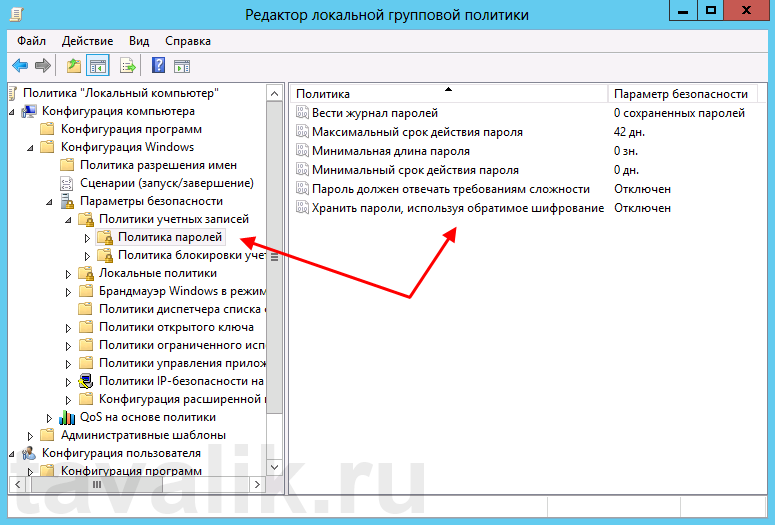

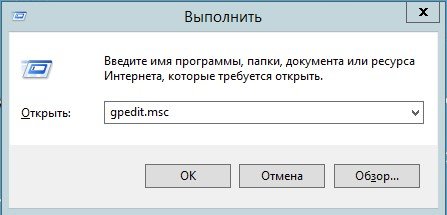

Все параметры политики паролей задаются в локальных групповых политиках. Для запуска Редактора Локальных Групповых Политик (Local Group Policy Editor) необходим выполнить команду gpedit.msc (для этого необходимо нажать комбинацию клавиш Win + R, в окне «Выполнить» (Run) в поле «Открыть:» (Open:) ввести имя команды и нажать «ОК» )

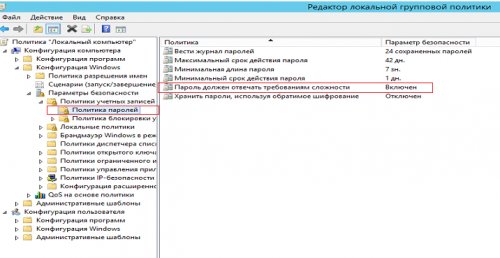

В запустившейся оснастке в дереве групповых политик последовательно раскрываем группы:

- «Конфигурация компьютера» (Computer Configuration)

- «Конфигурация Windows» (Windows Settings)

- «Параметры безопасности» (Security Settings)

- «Политики учетных записей» (Account Policies)

- «Политика паролей» (Password Policy)

- «Политики учетных записей» (Account Policies)

- «Параметры безопасности» (Security Settings)

- «Конфигурация Windows» (Windows Settings)

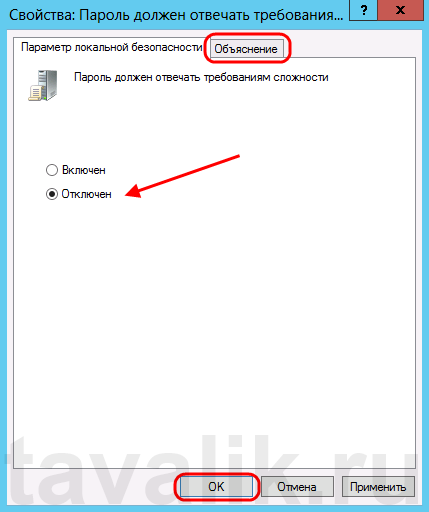

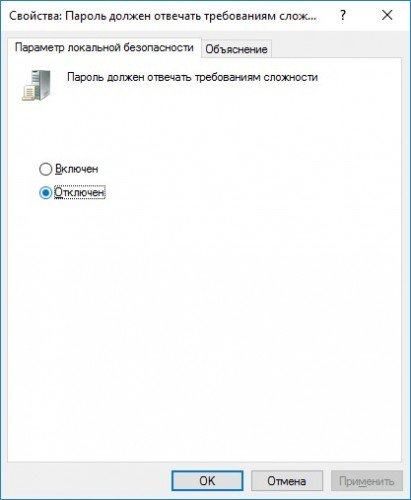

Здесь мы можем изменить необходимую нам политику. В частности, политику сложности паролей. Для этого два раза кликаем по строке «Пароль должен отвечать требованиям сложности» (Password must meet complexity requirements) и в окне свойства политики устанавливаем переключатель в «Отключен» (Disabled)

Для всех политик доступно довольно подробное описание, для доступа к которому необходимо перейти на вкладку «Объяснение» (Explain).

Изменив необходимые параметры, сохраняем настройки и закрываем окна, нажав «ОК» .

В этой же ветке можно изменить Политику блокировки учетных записей (Account Lockout Policy) в случае неверного ввода паролей. Все политики редактируются аналогичным образом.

Необходимо понимать, что изменение политики паролей может сильно снизить безопасность сервера. Лучше использователь специальные программы для генерации с хранения паролей.

Смотрите также:

Здесь будет рассказано как изменить политику паролей в Windows Server 2008. По умолчанию все пароли в Windows должны отвечать политике безопасности, а именно: Не содержать имени учетной записи пользователя…

В данной статье я расскажу как добавить разрешающее правило в Брандмауэр Windows Server 2012 R2 (в Windows Server 2008 R2 действия аналогичны). Правило будем добавлять на примере работы сервера 1С:Предприятие…

Ниже будет подробно рассказано как установить Microsoft .NET Framework 3.5 на локальный сервер под управлением Windows Server 2012, так как в этой ОС не получится установить Microsoft .NET Framework 3.5 через обычный инсталлятор, как на…

Политика пароля Windows Server 2012: отключаем требования сложности

Совсем недавно мы писали о сроке действия пароля для пользователей Windows Server 2012. Сегодня предлагаем, не отходя далеко от темы, обсудить системные требования к сложности пароля, а также целесообразность и способ их отключения.

По умолчанию пароль должен быть не короче шести символов, не содержать в себе имени учетной записи, а еще в него должны входить знаки минимум трех из четырех групп:

- латинские заглавные буквы (A-Z);

- латинские строчные буквы (a-z);

- цифры (0-9);

- неалфавитные символы (!, ?, %, $, # и т. д.)

Но, если у вас есть права администратора, вы можете отключить требования сложности пароля для всех пользователей вашего сервера.

1. Выполните команду gpedit.msc: Win + R > пропишите gpedit.msc> ОК.

2. Перейдите: Конфигурация компьютера > Конфигурация Windows > Параметры безопасности > Политики учетных записей > Политика паролей > Пароль должен отвечать требованиям сложности.

3. Выберите Отключен и нажмите ОК.

Вот и все, требования сложности отключены.

Полезно!

Также в Политике паролей можно изменить минимальный и максимальный сроки действия, длину и другие параметры пароля.

Отключить требования сложности пароля для Windows Server 2012 нетрудно, но мы все же рекомендуем подходить к этому вопросу взвешенно и учитывать элементарные советы по безопасности. В противном случае, будьте готовы однажды найти свой пароль в рейтинге самых ненадежных. Ведь часто именно слабый пароль – главная лазейка для злоумышленников. Необязательно генерировать новую комбинацию каждую неделю или раз в месяц, можно и реже. Просто не используйте для этих целей свою фамилию, имя дочери или название фирмы. И не забудьте позаботиться о безопасном сервере, грамотном администрировании и своевременном бэкапе – обращайтесь к нам за консультацией 24/7.

Политика паролей Server 2012 в Active Directory

Здравствуйте, в данной статье я расскажу вам как произвести изменения в политике паролей Server 2012. Я не буду вдаваться в глубокую теорию и перейду непосредственно к практическому выполнению.

Итак для того что бы зайдите на ваш контроллер домена под учетной записью администратора, для начала вам нужно создать пользователя!

Такого пользователя у уже создал и назвал его admin если вы не имеете представление, как создавать пользователя и вводить компьютер в домен, прочитайте эту статью.

Настройка политики паролей Server:

Что бы изменить политику паролей для пользователей находящихся в домене заходим в «Диспетчер серверо»в далее в верхнем меню жмем «Средства» и переходим в раздел «Управления групповой политикой»

Для того что бы изменить политику паролей необходимо изменить политику по умолчанию домена (Default Domain Police) для этого нажмите ПКМ по данной политике и нажмите на пункт «Изменить»

В открывшимся окне открылся редактор, теперь необходимо найти где же изменять саму политику паролей, редактирование происходит в разделе «Конфигурации компьютера» далее разворачиваем папку «Конфигурация Windows» дальше открываем «Параметры безопасности и политики учетных записей»

Начнем настройку с первого раздела под названием «Политика паролей» открываем его

В открывшимся окошке над доступно для изменения 6 пунктов, каждый из них мы можем изменить, достаточно просто кликнуть на него.

Итак открываем вкладку «Вести журнал паролей» с помощью нее определятся числовое значение новых паролей которые применяются к пользователем прежде чем он сможет снова использовать предыдущий пароль, здесь я оставляю все по умолчанию

Следующая вкладка «Максимальный срок действия пароля» по умолчанию это 42 дня, с помощью этой политике определяется временной интервал в котором используется пароль прежде чем система вновь потребует от пользователя этот пароль поменять, убираем чекбокс и жмем «Применить»

Плавно переходим на раздел «Минимальная длина пароля» тут я не думаю, что требуются какие-либо объяснения по умолчанию это 7 символов, я выставляю как минимум 4 символа

Далее «Минимальный срок действия пароля» с помощью него определяется время с помощью которого пользователь не может изменить пароль по умолчанию значение ноль дней. Убираем галочку и применяем настройки

Самый интересный параметр на мой взгляд «Пароль должен отвечать требованиям сложности» это те требования когда в пароле обязательно должны присутствовать английские буквы, верхнего и нижнего регистра, цифры, не алфавитные символы и т.д Ставим «Отключен» и кликаем «Применить»

Последняя политика «Хранить пароли» используя обратимое шифрование политика не базового уровня и углубляться в пояснения я не буду, скажу лишь то что если в ее включите пароли ваших пользователей в системе будут храниться в открытом виде и если негодяй доберется к вашей сети то он легко может получить доступ к файлам!

Ну а сейчас мы рассмотрим «Политику блокировки учетной записи». В данной политике доступны 3 блока это:

«Время до сброса счетчика блокировки» выставляете время блокировки аккаунта, в качестве примера поставим значение равное 30 мин

«Пороговое значение блокировки» прежде чем аккаунт будет заблокирован, грубо говоря выставляете попытки ввода неверного пароля, после чего наступит блокировка аккаунта пользователя, выставим в качестве примера 3 раза

«Продолжительность блокировки учетной записи» означает что если вы ввели скажем 2 раза неверный пароль и вы не хотите при такой настройке можете подождать 30 мин, и у вас снова будет доступно 3 попытки ввода пароля

Теперь что бы изменить пароль у пользователя заходим в «Пользователи и компьютеры Active Directory»

Ищем учётную запись на которой мы хотим изменить пароль, в моем примере как было описано выше созданная учетная запись «Admin» жмем по ней ПКМ и выбираем пункт «Смена пароля»

В появившимся окне заполняем требуемые поля, в качестве примера я введу пароль из 4-х цифр, после ввода нажимаем «Ок»

Теперь попробуем войти на сервер с новой учетной записью и новым паролем, для этого выполните «Выход из системы»

Осуществляем вход с новой учетной записью

Если у вас возникли небольшие трудности с настройкой делитесь ими в комментариях и не забудьте подписаться на рассылку! Всем спасибо за прочтение и удачи.

Комментарии 2

Можно ли установить пароль на запуск AD? В организации есть несколько пользователей с админскими правами. Я как админ AD не хочу чтбы другие админы могли производить запуск AD без моего разрешения. Удаление их из списка админов DefPol не возможно, т.к. на эту политику завязаны несколько сегментов сети. Есть ли решение, чтобы только один админ мог выполнять вход в AD?

Я если честно подобным вопросом не задавался, но как вариант попробуйте создать отдельное подразделение в AD затем пользователей с админскими правами. Вторым этапом на вновь созданное подразделение назначьте собственную групповую политику и урезайте права именно для данной группы пользователей!