- База знаний Try 2 Fix beta

- Полное отключение Контроля учётных записей или UAC на Windows

- Эти статьи будут Вам интересны

- 1С:Розница 2: 09h, Некорректное значение параметров команды

- Нет Интернета на ПК или ноутбуке

- 1С:Предприятие: публикация на веб-сервере Apache 2.4 Windows

- База знаний «Try 2 Fix» Beta

- Отключение контроля учетных записей (UAC) в Windows Server

- Аннотация

- Дополнительные сведения

- Отключение uac windows server 2016

База знаний

Try 2 Fix beta

Полное отключение Контроля учётных записей или UAC на Windows

13 октября 2016 ВК Tw Fb

Для установки некоторого программного обеспечения, например, криптопровайдеров Крипто-Про или ViPNet CSP, а также некоторых банк-клиентов, требуется отключить контроль учётных записей Windows или UAC. Вроде бы всё просто, но в большинстве случаев нас ждёт подвох.

Спойлер: ползунка в панели управления недостаточно!

Начиная с Windows Vista в линейке ОС Windows появляется Контроль учётных записей Windows (или по-заморскому User Account Control — UAC). Эта «фича» в какой-то степени защищает пользователя от действий, которые он не собирался совершать. При запуске какого-то ПО экран затемниться и появится диалоговое окно с вопросом, действительно ли Вы хотите разрешить этой программе сделать свои дела на Вашем ПК? Вроде бы неплохо. Но есть и обратная сторона: большое количество ПО, которое Вы намерено хотите установить, этот UAC установить Вам и не позволит.

В Windows 7 всё было просто:

- Заходим в Панель управления > Учётные записи пользователей > Изменить параметры контроля учётных записей.

- Двигаем ползунок вниз (как на картинке в заголовке этой темы).

- Перезагружаемся и радуемся — UAC отключен.

А вот начиная с Windows 8 после всех манипуляций с ползунком и перезагрузки, Ваше ПО всё равно будет требовать отключить UAC. Нет, проблема не в нём. Проблема в Windows. Начиная с этой версии, чтобы полностью отключить UAC нужно кроме действий в Панели управления ещё и отключить UAC в реестре. Приступим:

- Открываем реестр Windows.

- Переходим в ветку

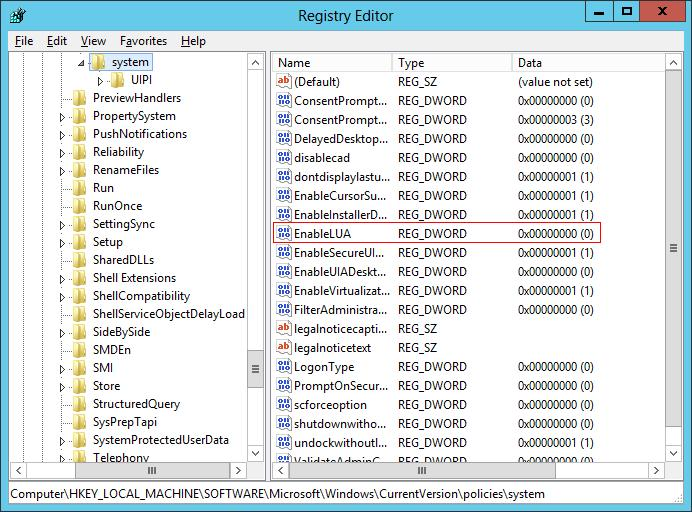

- Меняем значение ключа EnableLUA с 1 на 0.

- Перезагружаемся.

Теперь UAC отключен на 100%! Не за что!

Эти статьи будут Вам интересны

1С:Розница 2: 09h, Некорректное значение параметров команды

При настройке онлайн-кассы Штрих-М на очередном магазине столкнулись с этой проблемой: при закрытии чека появляется следующее сообщение: «Чек не напечатан на устройстве для печати чеков. Дополнительное описание: При выполнении операции произошла ошибка: 09h, Некорректное значение параметров команды». Рассказываем, как от неё избавиться!

Нет Интернета на ПК или ноутбуке

22 октября 2016 ВК Tw Fb

С момента появления Windows 8.1 пользователи этой ОС начали жаловаться на такую странность: на их ПК или ноутбуках пропадал Интернет, при чём на других устройствах сети (другие ПК, смартфоны или планшеты) сеть была. Перезагрузка, обновление драйверов сетевой карты и другие манипуляции не помогали. Всё это выглядело достаточно странно. Такое поведение может наблюдаться и после очистки компьютера от вирусов или вредоносных программ. Не важно, что вызвало эти проблемы, главное, что есть её решение.

1С:Предприятие: публикация на веб-сервере Apache 2.4 Windows

1С:Предприятие на WEB-сервере — набирающая популярность разновидность доступа к базам данных 1С. Есть как свои плюсы, так и свои минусы, но тем не менее, такой вариант очень удобен, особенно если работать приходится удалённо. А если это всё можно сделать не только на проприетарном IIS, а ещё и на Open Source WEB-сервере Apache 2.4 — то это вообще профит! Рассказываем и показываем!

База знаний «Try 2 Fix» Beta

Все материалы свободны

к распространению с обязательным

указанием источника

Отключение контроля учетных записей (UAC) в Windows Server

В этой статье вводится, как отключить контроль учетных записей пользователей (UAC) в Windows Server.

Исходная версия продукта: Windows Server 2012 R2

Исходный номер КБ: 2526083

Аннотация

При определенных ограниченных обстоятельствах отключение UAC в Windows Server может быть приемлемой и рекомендуемой практикой. Эти обстоятельства возникают только в следующих случаях:

- Только администраторы могут в интерактивном режиме войти на сервер Windows на консоли или с помощью служб удаленных рабочих стола.

- Администраторы выполняют вход на сервер под windows только для того, чтобы выполнять на сервере законные системные административные функции.

Если ни один из этих условий не является истинным, UAC должен оставаться включенным. Например, сервер включает роль служб удаленных рабочих стола, чтобы неадминистративные пользователи могли войти на сервер для запуска приложений. В этой ситуации UAC должен оставаться включенным. Аналогичным образом, UAC должен оставаться включенным в следующих ситуациях:

- Администраторы запускают рискованные приложения на сервере. Например, веб-браузеры, почтовые клиенты или клиенты обмена мгновенными сообщениями.

- Администраторы делают другие операции, которые должны быть сделаны из клиентской операционной системы, например Windows 7.

- Это руководство применимо только к операционным системам Windows Server.

- UAC всегда отключен в выпусках основных серверных Windows Server 2008 R2 и более поздних версиях.

Дополнительные сведения

UAC был разработан, чтобы помочь пользователям Windows перейти к использованию стандартных прав пользователей по умолчанию. UAC включает несколько технологий для достижения этой цели. К числу таких технологий относится следующее:

Виртуализация файлов и реестра: когда устаревшее приложение пытается записать данные в защищенные области файловой системы или реестра, Windows автоматически и прозрачно перенаправляет доступ к части файловой системы или реестру, которую пользователь может изменить. Это позволяет многим приложениям, которые требовали прав администратора в более ранних версиях Windows, успешно работать только со стандартными правами пользователя в Windows Server 2008 и более поздних версиях.

Повышение прав на одном рабочем столе: когда авторизованный пользователь запускает и повышает уровень программы, итоговая процедура получает более мощные права, чем права пользователя интерактивного рабочего стола. Объединяя повышение прав с функцией фильтрованного маркера UAC (см. следующий пункт), администраторы могут запускать программы со стандартными правами пользователя. Кроме того, они могут повысить уровень только тех программ, которые требуют прав администратора с одной и той же учетной записью пользователя. Эта функция повышения прав пользователей также называется режимом утверждения администратором. Программы также могут быть запущены с повышенными правами с помощью другой учетной записи пользователя, чтобы администраторы могли выполнять административные задачи на рабочем столе обычного пользователя.

Отфильтрованный маркер: когда пользователь с административными или другими мощными привилегиями или членством в группах входит в систему, Windows создает два маркера доступа для представления учетной записи пользователя. Неотвеченный маркер имеет все права и членство пользователя в группах. Отфильтрованный маркер представляет пользователя с эквивалентом стандартных прав пользователя. По умолчанию этот отфильтрованный маркер используется для запуска программ пользователя. Неотрисованный маркер связан только с программами с повышенными уровнями. Учетная запись называется защищенной учетной записью администратора при следующих условиях:

- Она входит в группу «Администраторы».

- Он получает отфильтрованный маркер, когда пользователь входит в систему

UIPI: UIPI не позволяет программе с низкими привилегиями управлять процессом с высокими привилегиями следующим образом:

Отправка оконных сообщений, таких как искусственные события мыши или клавиатуры, в окно, которое относится к процессу с высокими привилегиями

Защищенный режим Internet Explorer (PMIE): PMIE — это функция глубокой защиты. Windows Internet Explorer работает в режиме защищенного с низким уровнем привилегий и не может выполнять записи в большинстве областей файловой системы или реестра. По умолчанию защищенный режим включен, когда пользователь просматривает сайты в зонах Интернета или ограниченных сайтов. PMIE затрудняет для вредоносных программ, которые заражают запущенный экземпляр Internet Explorer, изменение параметров пользователя. Например, он настраивается на запуск при каждом входе пользователя в систему. PMIE на самом деле не является частью UAC. Но это зависит от функций UAC, таких как UIPI.

Обнаружение установщика: когда новый процесс будет запущен без прав администратора, Windows применяет сюристичные процедуры, чтобы определить, является ли новый процесс устаревшей программой установки. Windows предполагает, что устаревшие программы установки, скорее всего, не будут выполняться без прав администратора. Таким образом, Windows заблаговременно запросит у интерактивного пользователя повышение прав. Если у пользователя нет административных учетных данных, он не сможет запустить программу.

Если вы отключите контроль учетных записей пользователей: запустите всех администраторов в параметре политики режима утверждения администратором. Он отключает все функции UAC, описанные в этом разделе. Этот параметр политики доступен в локальной политике безопасности компьютера, параметрах безопасности, локальных политиках, а затем в параметрах безопасности. Устаревшие приложения, которые имеют стандартные права пользователя, которые ожидают записи в защищенные папки или ключи реестра, не будут работать. Отфильтрованные маркеры не создаются. Все программы запускаются с полными правами пользователя, который вошел в систему на компьютере. Он включает Internet Explorer, так как защищенный режим отключен для всех зон безопасности.

Одно из распространенных представлений об UAC и повышение прав на один рабочий стол, в частности, состоит в том, что оно предотвращает установку вредоносных программ или получение прав администратора. Во-первых, вредоносную программу можно написать, чтобы права администратора не требовали. Кроме того, вредоносные программы можно записывать только в области профиля пользователя. Более того, повышение прав на одном компьютере в UAC не является границей безопасности. Его может перехватить неприносимая программа, которая работает на одном компьютере. Повышение прав на одном и том же рабочем столе следует считать удобной функцией. С точки зрения безопасности защищенный администратор должен считаться эквивалентом администратора. Напротив, использование быстрого переключения пользователей для входов в другой сеанс с использованием учетной записи администратора подразумевает границу безопасности между учетной записью администратора и стандартным сеансом пользователя.

Для сервера под управлением Windows, на котором единственная причина интерактивного иноалога заключается в администрировании системы, цель меньшего количество подсказок повышения прав нецелесообразны или желаема. Системным средствам администрирования по законному характеру требуются права администратора. Когда всем задачам администратора требуются права администратора, и каждая задача может инициировать запрос повышения прав, эти запросы являются лишь помехой для повышения производительности. В этом контексте такие запросы не могут или не могут способствовать разработке приложений, которые требуют стандартных прав пользователя. Такие запросы не улучшают уровень безопасности. Эти запросы просто побуждают пользователей щелкнуть диалоговое окно, не считывая их.

Это руководство применимо только к хорошо управляемым серверам. Это означает, что только администраторы могут входить в систему в интерактивном режиме или через службы удаленного рабочего стола. Кроме того, они могут выполнять только законные административные функции. Сервер должен считаться эквивалентным клиентской системе в следующих ситуациях:

- Администраторы запускают рискованные приложения, такие как веб-браузеры, почтовые клиенты или клиенты обмена мгновенными сообщениями.

- Администраторы выполняют другие операции, которые должны выполняться из клиентской операционной системы.

В этом случае UAC должен оставаться включенным в качестве меры глубокой защиты.

Кроме того, если стандартные пользователи вошел на сервер на консоли или через службы удаленного рабочего стола для запуска приложений, особенно веб-браузеров, UAC должен оставаться включенным для поддержки виртуализации файлов и реестра, а также защищенный режим Internet Explorer.

Еще один способ избежать запроса на повышение прав без отключения UAC — установить для администраторов в политике безопасности «Повышение прав» контроль учетных записей пользователей: поведение запроса на повышение прав для администраторов в политике безопасности «Повышение прав» без запроса. С помощью этого параметра запросы на повышение прав утверждаться автоматически, если пользователь входит в группу администраторов. Этот параметр также оставляет включенными PMIE и другие функции UAC. Однако не все операции, которые требуют повышения прав администратора. Использование этого параметра может привести к повышению уровня некоторых программ пользователя, а к некоторым нет, без какого-либо различия между ними. Например, большинство консольных программ, которые требуют прав администратора, должны быть запущены в командной консоли или в другой программе с повышенными правами. Такие utilities just fail when they’re started at a command prompt that isn’t elevated.

Отключение uac windows server 2016

User Account Control (UAC) is a feature in Windows that can help you stay in control of your computer by informing you when a program makes a change that requires administrator-level permission. UAC works by adjusting the permission level of your user account. If you’re doing tasks that can be done as a standard user, such as reading e‑mail, listening to music, or creating documents, you have the permissions of a standard user—even if you’re logged on as an administrator. However for Windows Server where most of the tasks are done by Administrators by default it’s often getting disabled by Administrators.

Most administrators will disable UAC (User Access Control) using standard approach as it was standard procedure since Windows Vista, continued thru Windows 7 and other client systems. To do that you just had to:

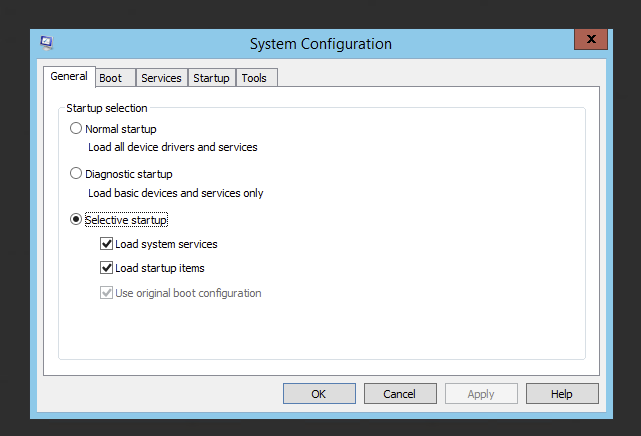

Type in msconfig to start System Configuration tool

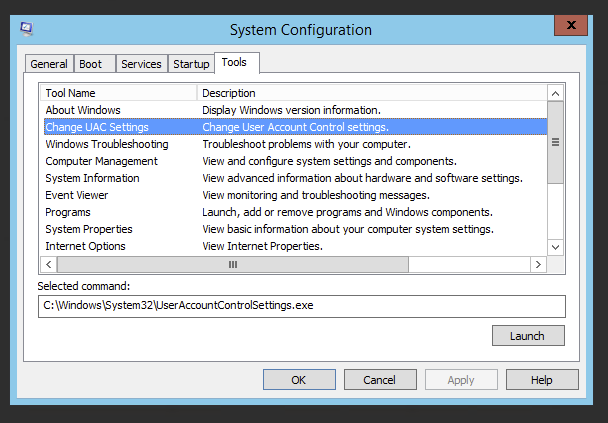

Switch to Tools Tab, and choose Change UAC Settings

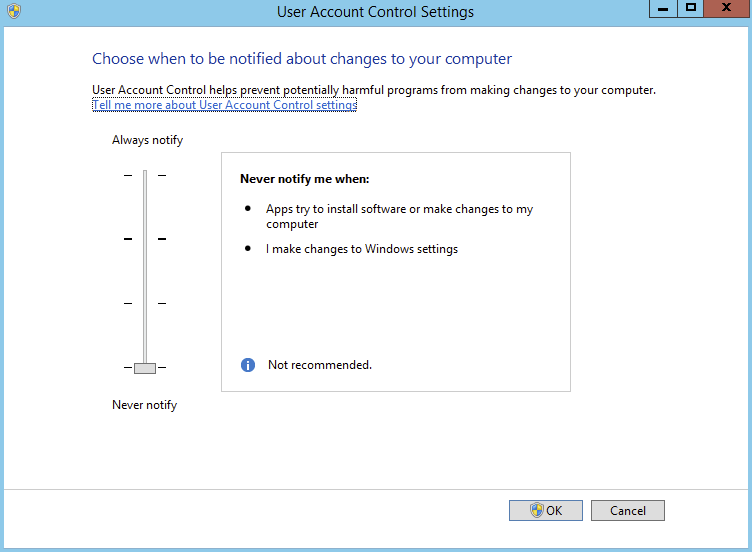

And finally modify settings by choosing Never Notify

While this modification has worked fairly well in Windows client systems (I have not seen the drawbacks of this change), this change in Windows server systems doesn’t always go well. It changes some behaviour such as:

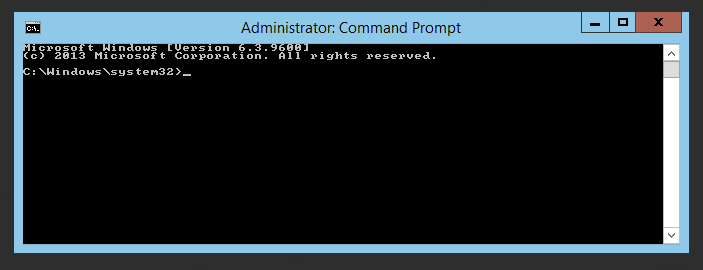

CMD prompt gets started as Administrator

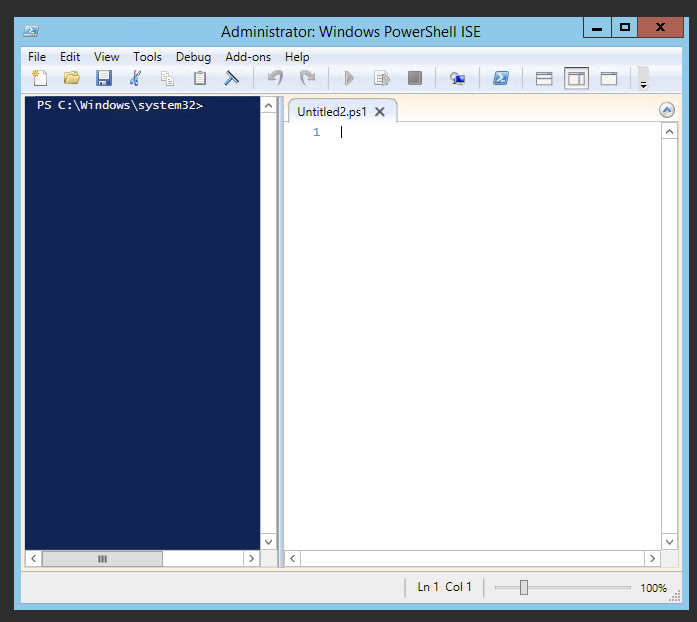

Windows PowerShell ISE starts as Administrator

However some things do not get started that way such as:

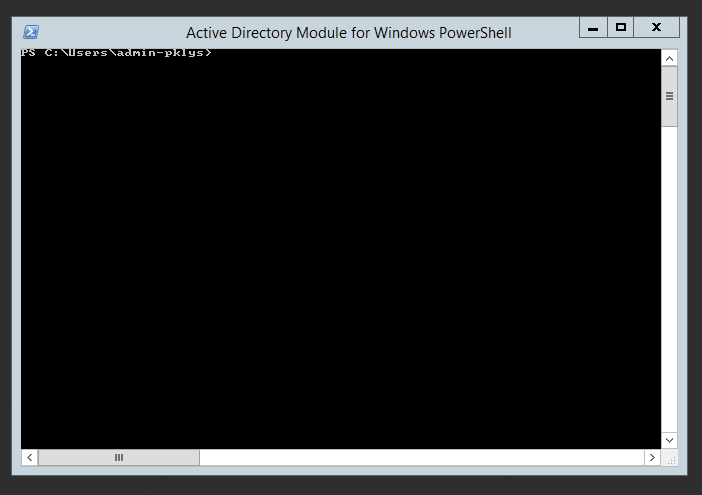

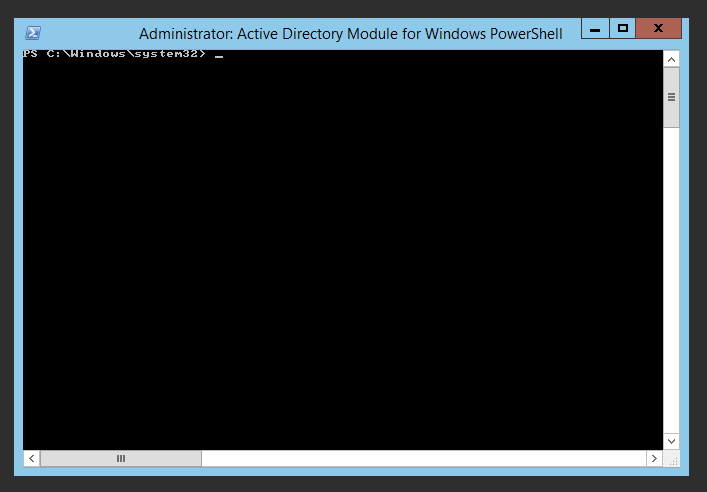

Active Directory Module for Windows PowerShell

You have to explicitly choose Run as Admin to get proper Window. And even thou you don’t get the UAC prompt anymore the PowerShell module gets loaded properly with Administrator rights.

This also happens in multiple other scenarios (installing Exchange, installing Exchange updates . And because it’s not visible at first sight the results are often very unpredictable.

To fully disable UAC one can do this via Registry or via Local Policies interface.

Option 1. You have the option to turn off UAC via registry by changing the DWORD “EnableLUA” from 1 to 0 in “HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\policies\system”, and doing system reboot.

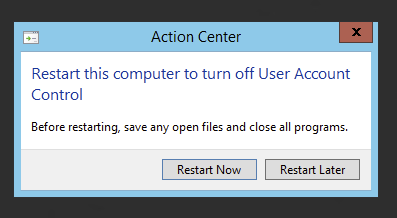

After which you will get prompted to restart computer to activate the change.

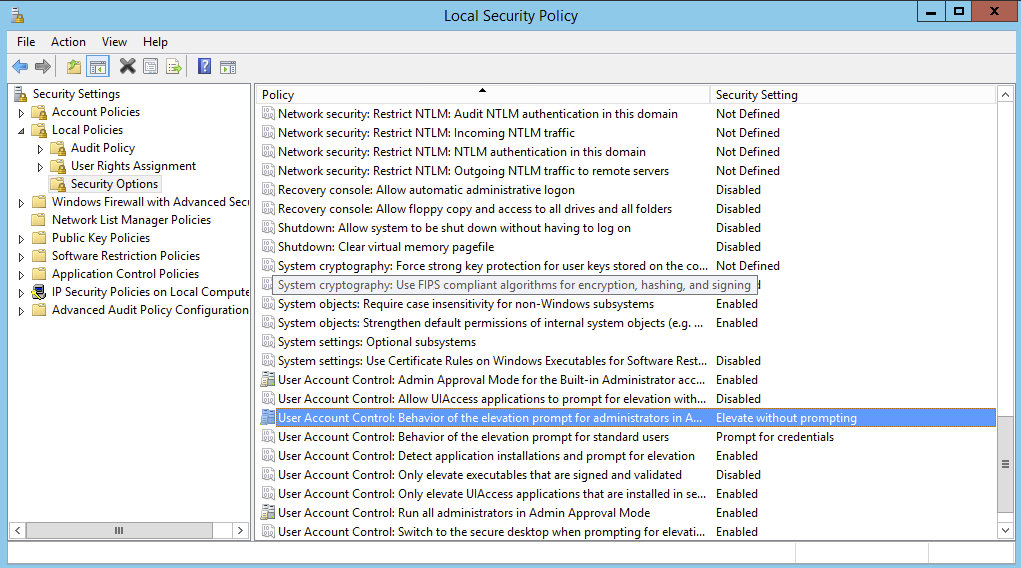

Option 2. Opening Local Security Policy (secpol.msc) and changing User Account Control: Behavior of the elevation prompt to Elevate without Prompting.

Hopefully after applying those settings the problem of weird problems coming from not Run As Admin option will be past.