- Вики IT-KB

- Инструменты пользователя

- Инструменты сайта

- Боковая панель

- Как отключить проверку отзыва сертификата VPN-сервера на клиенте с ОС Windows при использовании SSTP VPN

- Ошибки сертификатов: вопросы и ответы

- Избавляемся от назойливых предупреждений при входе на терминальный сервер

- Шаг нулевой. Подготовка и вопросы доверия

- Шаг первый. Размашисто подписываем файл

- Шаг второй. И снова вопросы доверия

- Шаг третий. Прозрачный вход на сервер

- Настройка доверенных SSL/TLS сертификатов для защиты RDP подключений

- Предупреждение о самоподписанном сертификате RDP

- Создаем шаблон RDP сертификата в центре сертификации (CA)

- Настройка групповой политики для выдачи RDP сертификатов

- Подписываем RDP файл и добавляем отпечаток доверенного RDP сертификата

Вики IT-KB

Пошаговые руководства, шпаргалки, полезные ссылки.

Инструменты пользователя

Инструменты сайта

Боковая панель

Как отключить проверку отзыва сертификата VPN-сервера на клиенте с ОС Windows при использовании SSTP VPN

По умолчанию для VPN-подключений по протоколу SSTP клиенты должны проверить, что сертификат не отозван. Для этого проверяется сервер, указанный в сертификате как сервер, на котором размещается список отзыва сертификатов (CRL). Если с сервером, на котором размещается список отзыва сертификатов, не удается связаться, проверка завершается с ошибкой, а VPN-подключение отбрасывается. Чтобы предотвратить это, следует опубликовать список отзыва сертификатов на сервере, доступном через Интернет, или отменить обязательную проверку этого списка на клиенте.

Чтобы отменить проверку списка отзыва сертификатов, создайте параметр реестра типа DWORD с именем NoCertRevocationCheck в следующем расположении:

Присвойте параметру значение 1.

Имейте ввиду, что отключение проверки отзыва сертификата таким образом повлияет на все VPN-соединения на клиенткой системе, что понизит уровень безопасности клиентской системы в целом, поэтому использовать такой метод имеет смысл лишь в крайних случаях, например на период решения проблем с недоступным CRL

Алексей Максимов

Время публикации: 28.04.2016 12:10

Ошибки сертификатов: вопросы и ответы

Доступен новый браузер, рекомендуемый корпорацией Майкрософт

Получите скорость, безопасность и конфиденциальность с помощью нового Microsoft Edge .

Иногда вы получаете сообщение об ошибке, в котором говорится, что у вас возникла проблема с сертификатом безопасности веб-сайта. Сертификат сайта позволяет браузеру Internet Explorer установить безопасное подключение к сайту. Ошибки сертификата возникают, если есть проблема с сертификатом или с тем, как веб-сервер его использует. Internet Explorer помогает обеспечить более высокий уровень безопасности вашей информации, предупреждая об ошибках сертификатов.

Сообщение об ошибке

Сертификат безопасности веб-сайта был отозван.

Не следует доверять этому веб-сайту. Это часто означает, что сертификат безопасности был получен или использовался данным веб-сайтом обманным путем.

Адрес веб-сайта не соответствует адресу в сертификате безопасности.

Веб-сайт использует сертификат, выданный другому веб-адресу. Эта ошибка может возникнуть, если компания владеет несколькими веб-сайтами и использует один и тот же сертификат для нескольких веб-сайтов.

Истек срок действия сертификата веб-сайта.

Текущая дата попадает в период действия сертификата. Веб-сайты должны своевременно обновлять свои сертификаты в центре сертификации. Сертификаты, срок действия которых истек, могут создавать угрозу безопасности.

Сертификат безопасности данного веб-сайта получен из ненадежного источника.

Internet Explorer не может определить центр сертификации, выдавший этот сертификат. Поддельные сайты часто используют фальшивые сертификаты, вызывающие эту ошибку.

Internet Explorer обнаружил проблему с сертификатом безопасности этого веб-сайта.

Internet Explorer обнаружил проблему с сертификатом, которая не соответствует ни одной из других ошибок. Это может произойти, если сертификат поврежден, подделан, записан в неизвестном формате или не читается. При такой ошибке сертификата не следует доверять удостоверению сайта.

Сертификат веб-сайта предоставляет идентификацию веб-сервера. Ошибка сертификата может означать, что подключение перехвачено или этот веб-сервер выдает себя за какой-либо другой. Если вы полностью уверены в удостоверении веб-сайта, знаете, что подключение не подвержено угрозам, и осознаете риски, то можно перейти на веб-сайт. Тем не менее игнорировать предупреждение о сертификате не рекомендуется.

Да. Хотя это не рекомендуется, для перехода на веб-сайт можно выбрать пункт Продолжить открытие этого веб-сайта (не рекомендуется) на странице предупреждения с сообщением об ошибке сертификата. Если игнорировать страницу предупреждения и продолжить загрузку веб-сайта с ошибкой сертификата, браузер Internet Explorer сохраняет данные об этом сертификате до закрытия. Можно вернуться на сайт; при этом предупреждения для этого сертификата не будут отображаться до перезапуска Internet Explorer.

Нет, вы не можете отключить проверку сертификата в Internet Explorer. Отображение сообщений об ошибках сертификатов указывает на проблемы с сертификатом на посещаемом веб-сайте, а не на сбой в работе Internet Explorer.

Избавляемся от назойливых предупреждений при входе на терминальный сервер

Не так давно внедряли мы решение на терминальном сервере Windows. Как водится, кинули на рабочие столы сотрудникам ярлыки для подключения, и сказали — работайте. Но пользователи оказались зашуганными по части КиберБезопасности. И при подключении к серверу, видя сообщения типа: «Вы доверяете этому серверу? Точно-точно?», пугались и обращались к нам — а все ли хорошо, можно нажимать на ОК? Тогда и было решено сделать все красиво, чтобы никаких вопросов и паники.

Если ваши пользователи все еще приходят к вам с подобными страхами, и вам надоело ставить галочку «Больше не спрашивать» — добро пожаловать под кат.

Шаг нулевой. Подготовка и вопросы доверия

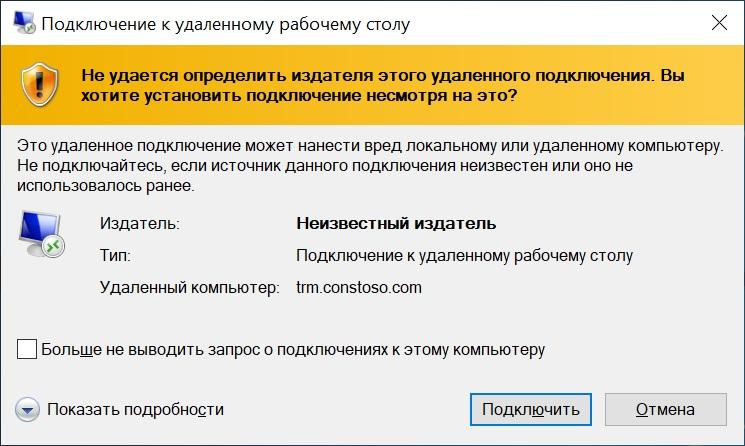

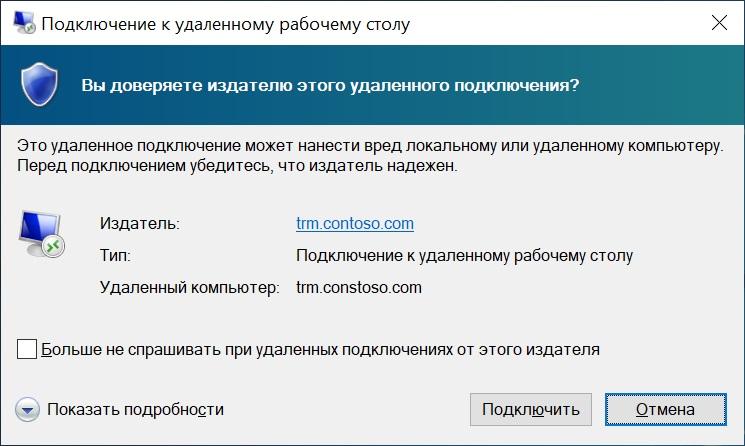

Итак, наш пользователь тыкает на сохраненный файл с расширением .rdp и получает такой вот запрос:

Для избавления от этого окна используется специальная утилита под названием RDPSign.exe. Полная документация доступна, как обычно, на официальном сайте, а мы разберем пример использования.

Для начала нам нужно взять сертификат для подписывания файла. Он может быть:

- Публичным.

- Выданным внутренней службой Certificate Authority.

- Вовсе самоподписанным.

Самое главное, чтобы сертификат имел возможность подписывать (да, можно отобрать

у бухгалтеров ЭЦП), а клиентские ПК ему доверяли. Здесь я буду использовать самоподписанный сертификат.

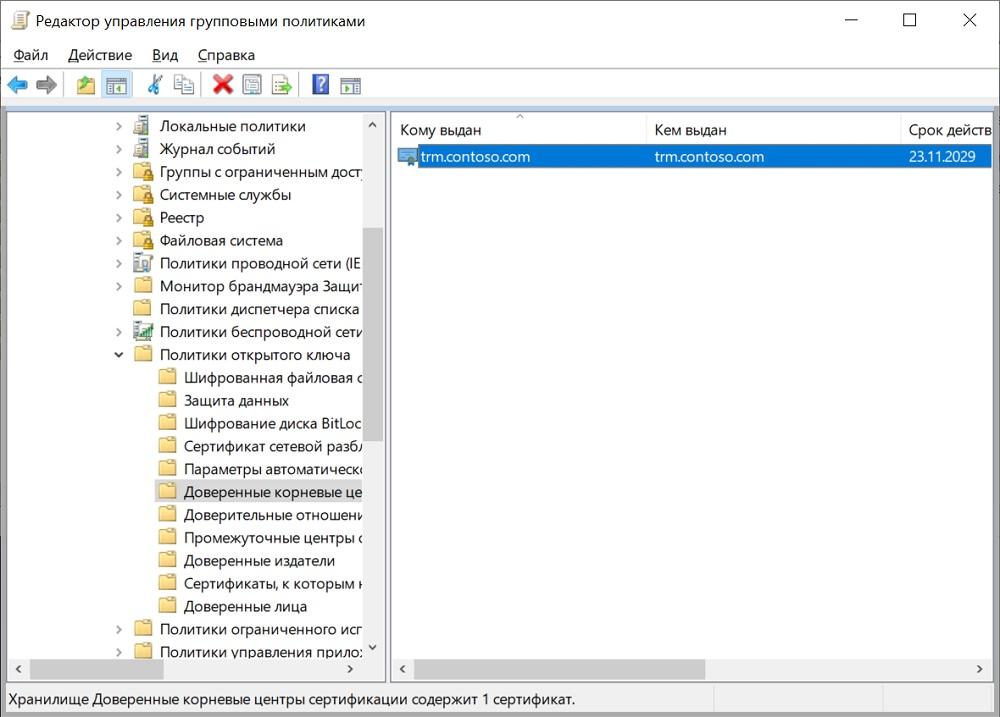

Напомню, что доверие самоподписанному сертификату можно организовать при помощи групповых политик. Чуть больше подробностей — под спойлером.

Для начала нужно взять имеющийся сертификат без закрытого ключа в формате .cer (это можно сделать, экспортировав сертификат из оснастки «Сертификаты») и положить его в сетевую папку, доступную пользователям для чтения. После этого можно настроить групповую политику.

Импорт сертификата настраивается в разделе: Конфигурация компьютера — Политики — Конфигурация Windows — Параметры безопасности — Политики открытого ключа — Доверенные корневые центры сертификации. Далее правой кнопкой мыши импортируем сертификат.

Теперь клиентские ПК будут доверять самоподписанному сертификату.

Если проблемы с доверием решены, переходим непосредственно к вопросу подписи.

Шаг первый. Размашисто подписываем файл

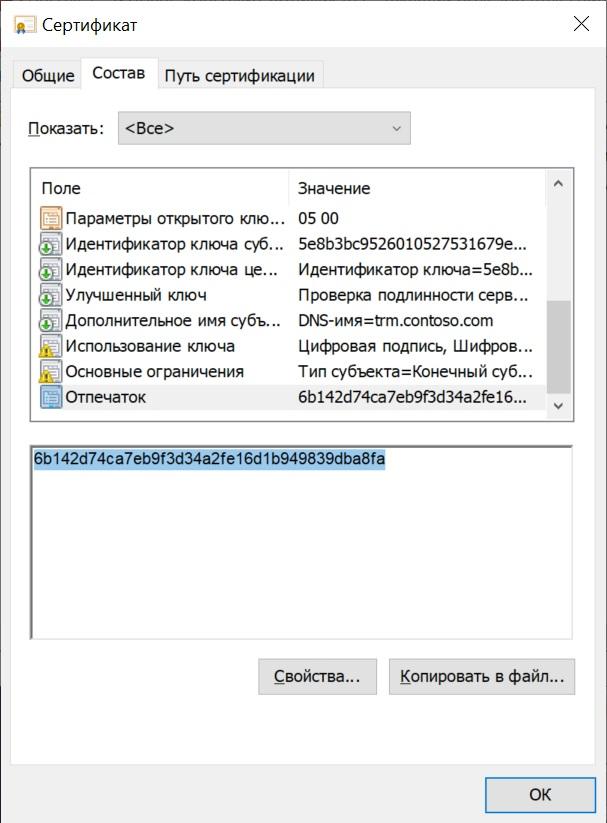

Сертификат есть, теперь нужно узнать его отпечаток. Просто откроем его в оснастке «Сертификаты» и скопируем на вкладке «Состав».

Нужный нам отпечаток.

Лучше сразу его привести к должному виду — только большие буквы и без пробелов, если они есть. Это удобно сделать в консоли PowerShell командой:

Получив отпечаток в нужном формате, можно смело подписывать файл rdp:

Где .\contoso.rdp — абсолютный или относительный путь к нашему файлу.

После того как файл подписан, уже не получится изменить часть параметров через графический интерфейс вроде имени сервера (действительно, иначе смысл подписывать?) А если поменять настройки текстовым редактором, то подпись «слетает».

Теперь при двойном клике по ярлыку сообщение будет другим:

Новое сообщение. Цвет менее опасный, уже прогресс.

Избавимся же и от него.

Шаг второй. И снова вопросы доверия

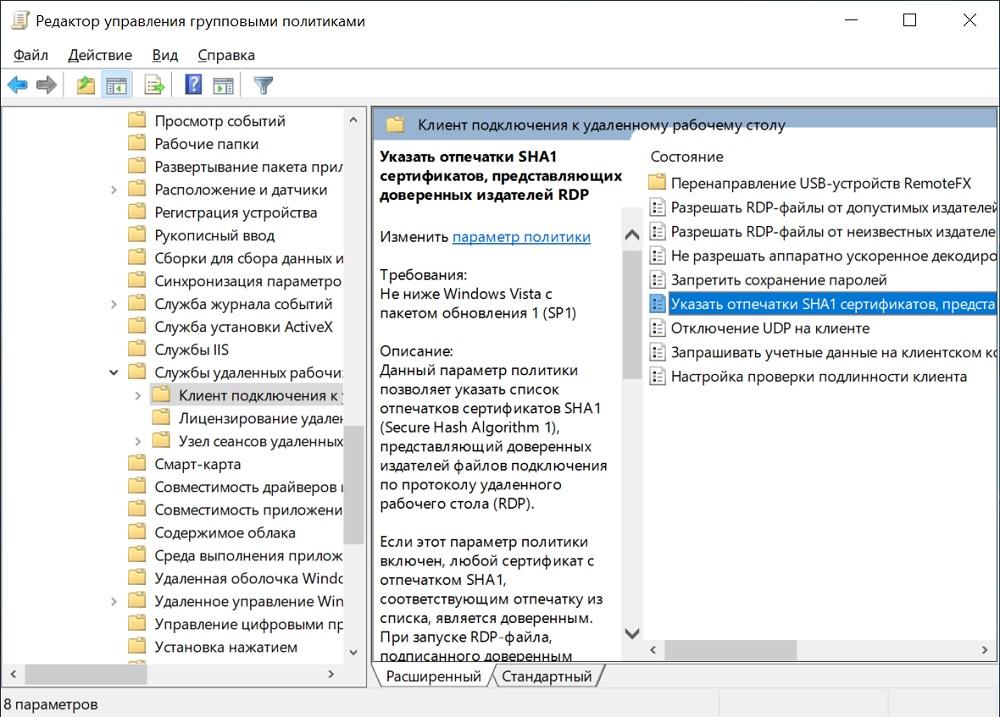

Для избавления от этого сообщения нам снова понадобится групповая политика. На этот раз дорога лежит в раздел Конфигурация компьютера — Политики — Административные шаблоны — Компоненты Windows — Службы удаленных рабочих столов — Клиент подключения к удаленному рабочему столу — Указать отпечатки SHA1 сертификатов, представляющих доверенных издателей RDP.

Нужная нам политика.

В политике достаточно добавить уже знакомый нам отпечаток с предыдущего шага.

Стоит отметить, что эта политика перекрывает политику «Разрешать RDP-файлы от допустимых издателей и пользовательские параметры RDP, заданные по умолчанию».

Вуаля, теперь никаких странных вопросов — только запрос логина-пароля. Хм…

Шаг третий. Прозрачный вход на сервер

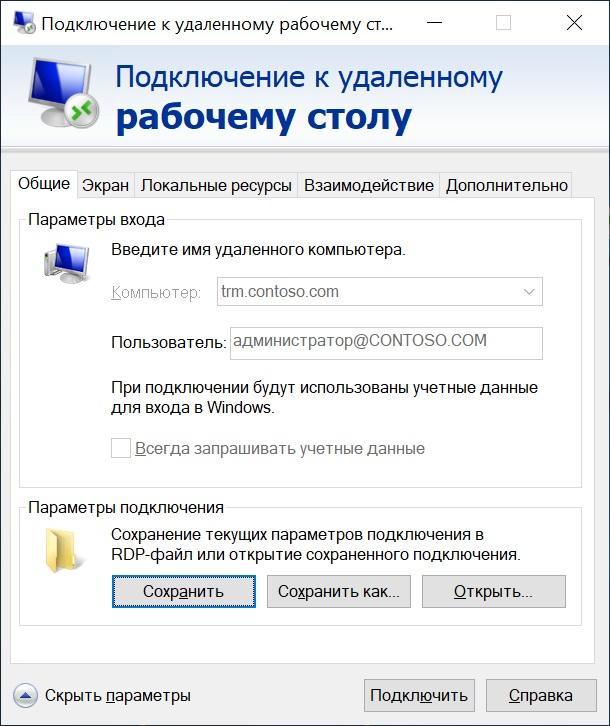

Действительно, если мы уже авторизовались при входе на доменный компьютер, то зачем нам вводить повторно тот же логин и пароль? Передадим же учетные данные на сервер «прозрачно». В случае с простым RDP (без использования RDS Gateway) на помощь нам придет… Правильно, групповая политика.

Идем в раздел: Конфигурация компьютера — Политики — Административные шаблоны — Система — Передача учетных данных — Разрешить передачу учетных данных, установленных по умолчанию.

Здесь в список можно добавить нужные серверы или использовать wildcard. Выглядеть это будет как TERMSRV/trm.contoso.com или TERMSRV/*.contoso.com.

Теперь, если посмотреть на наш ярлык, то выглядеть он будет примерно так:

Имя пользователя не поменять.

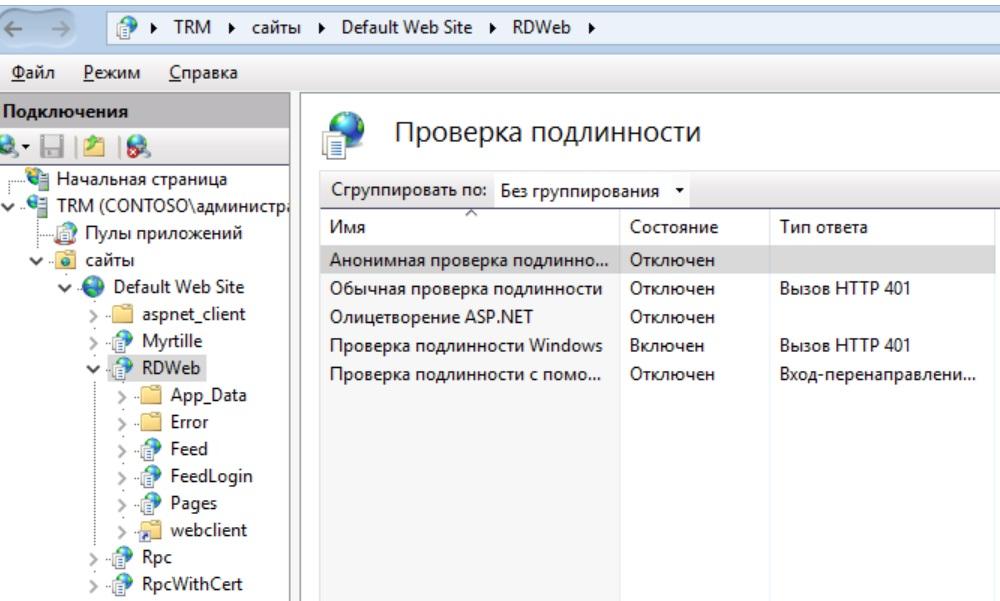

В случае если используется RDS Gateway, понадобится еще и разрешить на нем передачу данных. Для этого в диспетчере IIS нужно в «Методах проверки подлинности» отключить анонимную проверку и включить проверку подлинности Windows.

Не забываем по завершении перезапустить веб-сервисы командой:

Вот теперь все хорошо, никаких вопросов и запросов.

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

Настройка доверенных SSL/TLS сертификатов для защиты RDP подключений

В этой статье мы покажем, как использовать доверенные SSL/TLS сертификаты для защиты RDP подключений к компьютерам и серверам Windows в домене Active Directory. Эти сертфикаты мы будем использовать вместо самоподписанных RDP сертификатов (у пользователей появляется предупреждение о невозможности проверки подлинности при подключению к RDP хосту с таким сертификатом). В этом примере мы настроим специальный шаблон для выпуска RDP сертификатов в Certificate Authority и настроим групповую политику для автоматического выпуска и привязки SSL/TLS сертификата к службе Remote Desktop Services.

Предупреждение о самоподписанном сертификате RDP

По умолчанию в Windows для защиты RDP сессии генерируется самоподписанный

сертификат. В результате при первом подключении к RDP/RDS серверу через клиента mstsc.exe, у пользователя появляется предупреждение:

Чтобы продолжить установление RDP подключении пользователь должен нажать кнопку Да. Чтобы RDP предупреждение не появлялось каждый раз, можно включить опцию “Больше не выводить запрос о подключениях к этому компьютеру».

При этом отпечаток RDP сертификата сохраняется на клиенте в параметре CertHash в ветке реестра с историей RDP подключений (HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers\). Если вы скрыли уведомление о невозможности проверить подлинность RDP сервера, чтобы сбросить настройки, удалите ключ с отпечатком сертификата из реестра.

Создаем шаблон RDP сертификата в центре сертификации (CA)

Попробуем использовать для защиты RDP подключений доверенный SSL/TLS сертификат, выданный корпоративным центром сертификации. С помощью такого сертификата пользователь может выполнить проверку подлинности RDP сервера при подключении. Предположим, что у вас в домене уже развернут корпоративной центр сертификации (Microsoft Certificate Authority), в этом случае вы можете настроить автоматическую выдачу и подключение сертификатов всем компьютерам и серверам Windows в домене.

Н на вашем CA нужно создать новый тип шаблона сертификата для RDP/RDS серверов.

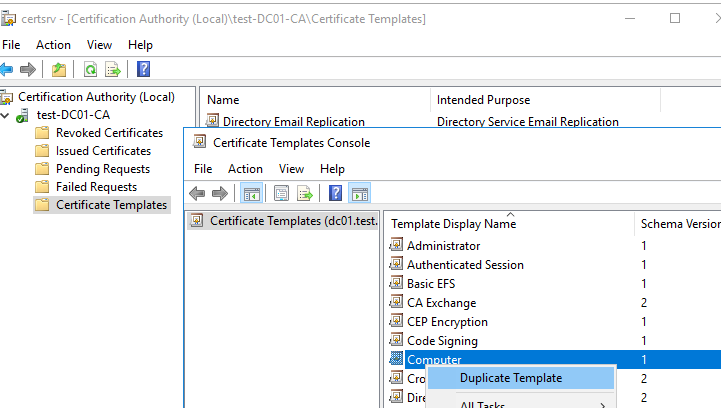

- Запустите консоль Certificate Authority и перейдите в секцию Certificate Templates;

- Сделайте копию шаблона сертификата Computer (Certificate Templates -> Manage -> Computer -> Duplicate);

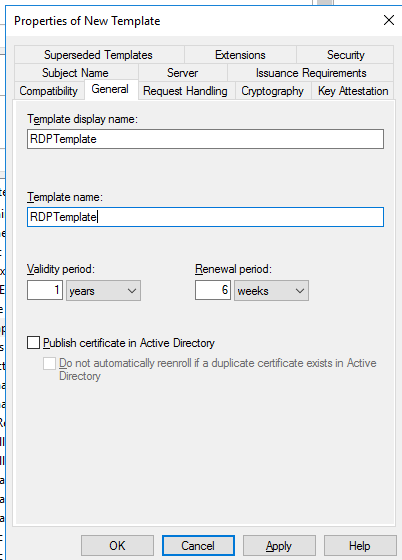

- На вкладке General укажите имя нового шаблона сертификата – RDPTemplate. Убедитесь, что значение поля Template Name полностью совпадает с Template display name;

- На вкладке Compatibility укажите минимальную версию клиентов в вашем домене (например, Windows Server 2008 R2 для CA и Windows 7 для клиентов). Тем самым будут использоваться более стойкие алгоритмы шифрования;

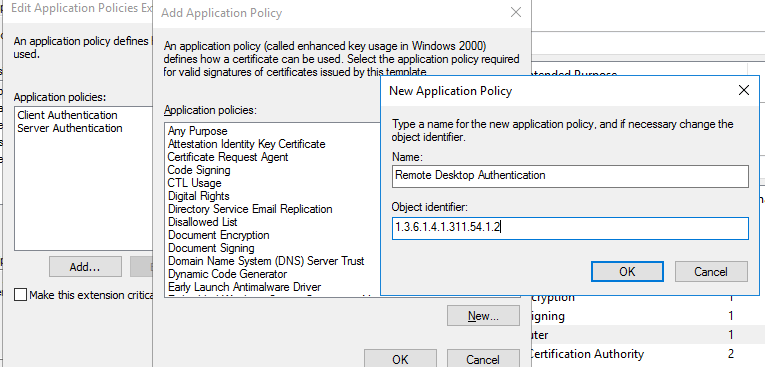

- Теперь на вкладке Extensions в политике приложений (Application policy) нужно ограничить область использования такого сертификата только для Remote Desktop Authentication (укажите следующий object identifier — 1.3.6.1.4.1.311.54.1.2). Нажмите Add -> New, создайте новую политику и выберите ее;

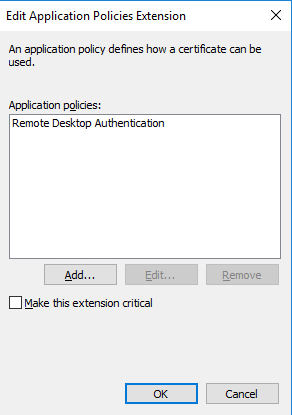

- В настройках шаблона сертификата (Application Policies Extension) удалите все политики кроме Remote Desktop Authentication;

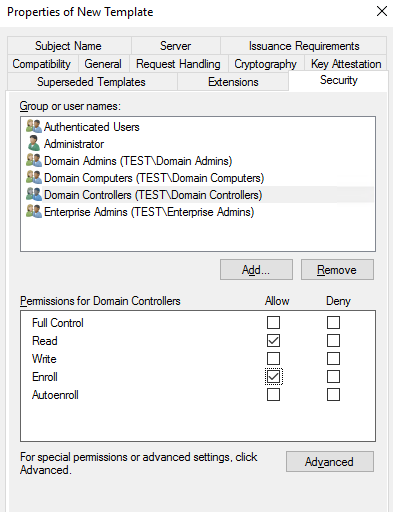

- Чтобы использовать данный шаблон RDP сертификатов на контролерах домена, откройте вкладку Security, добавьте группу Domain Controllers и включите для нее опцию Enroll и Autoenroll;

- Сохраните шаблон сертификата;

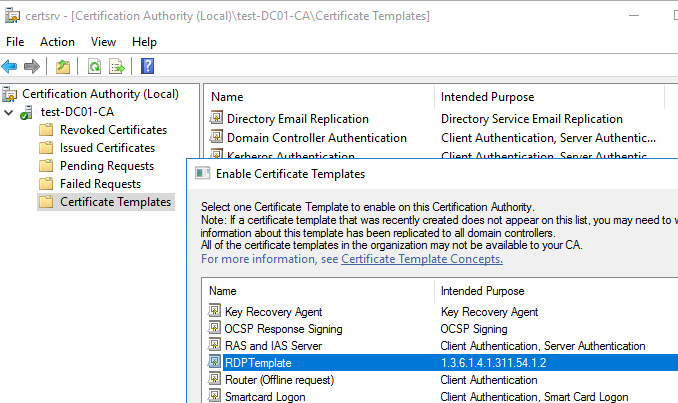

- Теперь в оснастке Certificate Authority, щёлкните по папке Certificate Templates, выберите New ->Certificate Template to Issue -> выберите созданный шаблон RDPTemplate.

Настройка групповой политики для выдачи RDP сертификатов

Теперь нужно настроить доменную политику, которая будет автоматически назначать RDP сертификат компьютерам/серверам согласно настроенного шаблона.

- Откройте консоль управления доменными групповыми политиками gpmc.msc, создайте новый объект GPO и назначьте его на OU с RDP/RDS серверами или компьютерами, для которых нужно автоматически выдавать TLS сертификаты для защиты RDP подключения;

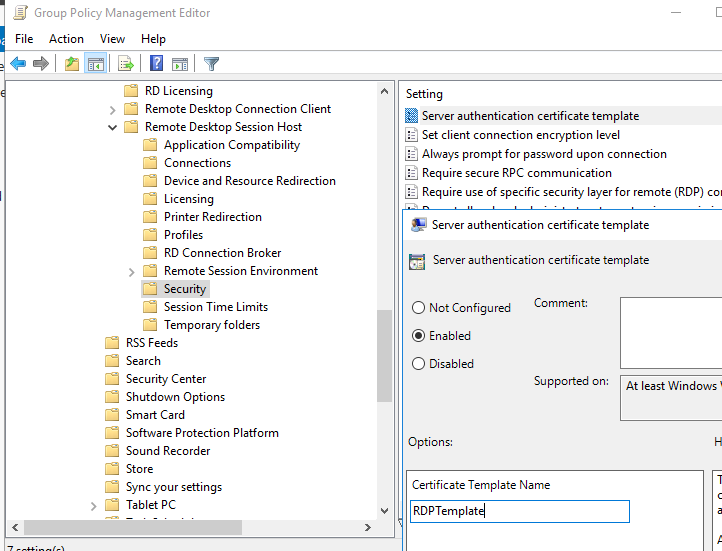

- Перейдите в раздел GPO: Computer Configuration -> Policies -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Session Host -> Security. Включите политику Server Authentication Certificate Template. Укажите имя шаблона CA, который вы создали ранее (RDPTemplate);

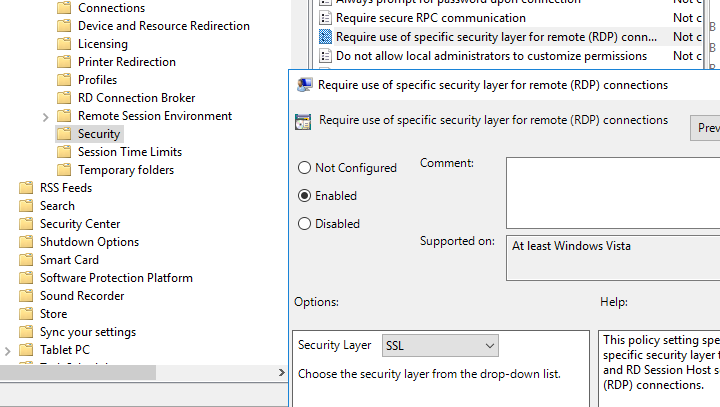

- Затем в этом же разделе GPO включите политику Require use of specific security layer for remote (RDP) connections и установите для нее значение SSL;

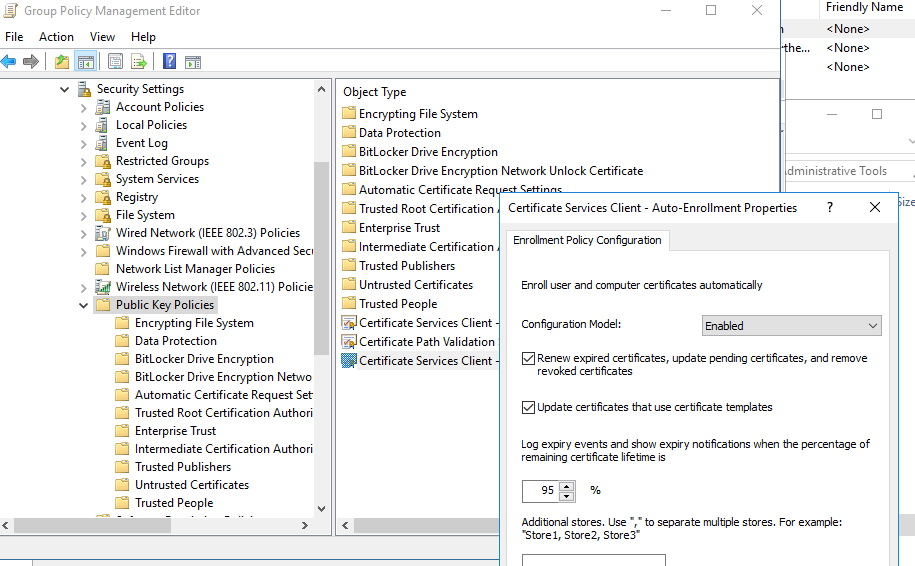

- Для автоматического продления RDP сертификата, перейдите в раздел GPO Computer configuration -> Windows settings -> Security Settings -> Public Key Policies и включите политику Certificate Services Client – Auto-Enrollment Properties. Выберите опции “Renew expired certificates, update pending certificates and remove revoked certificates” и “Update certificates that use certificate templates”;

- Если вы хотите, чтобы клиенты всегда проверяли сертификат RDP сервера, вам нужно настроить политику Configure Authentication for Client = Warn me if authentication fails (секция GPO Computer Configuration -> Policies -> Administrative Templates -> Windows Components -> Remote Desktop Settings -> Remote Desktop Connection Client);

- Если нужно, можете через политики файервола открыть входящий RDP порт TCP/UDP 3389;

- Осталось обновить политики на клиенте, запустить консоль сертификатов компьютера (Certlm.msc), и проверить, что в разделе Personal -> Certificates появился сертификат для Remote Desktop Authentication, выданный вашим CA.

Для применения нового RDP сертификата, перезапустите службу Remote Desktop Services:

Get-Service TermService -ComputerName msk-dc01| Restart-Service –force –verbose

Теперь при RDP подключении к серверу перестанет появляться запрос на доверие сертификату (чтобы появился запрос о доверии сертификату, подключитесь к серверу по IP адресу вместо FQDN имени сервера, для которого выпущен сертификат). Нажмите кнопку “Посмотреть сертификат”, перейдите на вкладку “Состав”, скопируйте значение поля “Отпечаток сертификата”.

Также можете в консоли Certification Authority в секции Issued Certificates проверить, что по шаблону RDPTemplate был выдан сертификат определённому Windows компьютеру/серверу. Также проверьте значение Thumbprint сертификата:

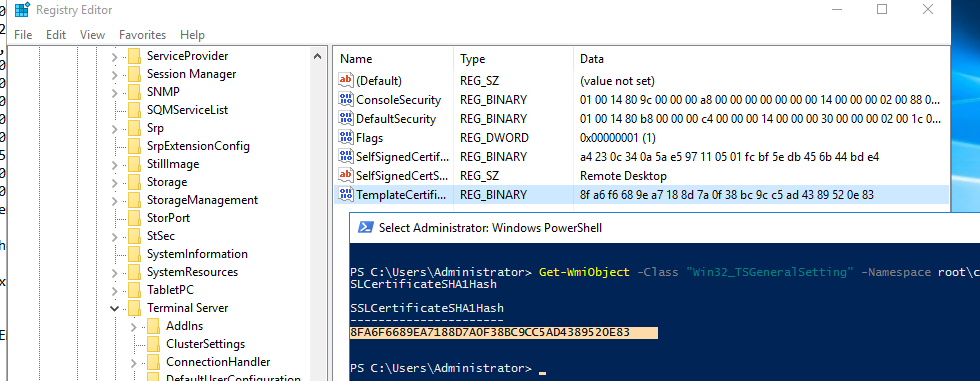

Теперь сравните полученные данные с отпечатком сертификата, который используется службой Remote Desktop Service. Вы можете посмотреть значение отпечатка сертификата службы RDS в реестре (ветка HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations, параметр TemplateCertificate) или командой PowerShell: Get-WmiObject -Class «Win32_TSGeneralSetting» -Namespace root\cimv2\terminalservices|select SSLCertificateSHA1Hash

Теперь, при подключении к удаленном столу любого сервера или компьютера, на который действует эта политика, вы не увидите предупреждения о недоверенном RDP сертификате.

Подписываем RDP файл и добавляем отпечаток доверенного RDP сертификата

Если у вас отсутствует CA, но вы хотите, чтобы при подключении к RDP/RDS серверу у пользователей не появлялось предупреждения, вы можете добавить сертификат в доверенные на компьютерах пользователей.

Как описано выше получите значение отпечатка (Thumbprint) RDP сертификата:

Get-WmiObject -Class «Win32_TSGeneralSetting» -Namespace root\cimv2\terminalservices|select|select SSLCertificateSHA1Hash

Используйте этот отпечаток для подписывания .RDP файла с помощью RDPSign.exe:

rdpsign.exe /sha256 65A27B2987702281C1FAAC26D155D78DEB2B8EE2 «C:\Users\root\Desktop\rdp.rdp»

Теперь через GPO добавим этот отпечаток сертификата в доверенные у пользователей. Укажите отпечатки (через точку с запятою) в политике Specify SHA1 thumbprints of certificates representing trusted .rdp publishers (Указать отпечатки SHA1 сертификатов, представляющих доверенных издателей RDP) в секции Computer Configuration -> Policies -> Administrative Templates -> Windows Components -> Remote Desktop Settings -> Remote Desktop Connection Client.

Чтобы работал прозрачных RDP вход без ввода пароля (RDP Single Sign On), нужно настроить политику Allow delegation defaults credential и указать в ней имена RDP/RDS серверов (см. статью).