- Как отключить сложность пароля: на конроллере домена — Windows Server 2012 R2

- Отключение изменений пароля учетной записи автоматической учетной записи

- Аннотация

- Дополнительные сведения

- Настройка политики паролей Fine-Grained Password Policy в Windows 2012 R2

- Политики управления паролями Fine-Grained Password Policies

- Настройка Fine-Grained Password Policies в Windows Server 2012 R2

- Настройка политики Fine-Grained Password Policy с помощью PowerShell

Как отключить сложность пароля: на конроллере домена — Windows Server 2012 R2

1) Открыть Server Manager, меню Tools, в раскрывшемся меню выбрать Group Policy Management.

2) Раскройте Forrest >> Domains >> Ваш контролер домена.

Правой кнопкой мыши кликнуть на Default Domain Policy и в контекстном меню выбрать Edit .

3) Раскройте Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Account Policies -> Password Policy

Двойной клик мышкой на Passwords Must Meet Complexity Requirements.

4) Выбрать Disabled в пункте Define this policy setting:. Кликнуть

OK и закрыть все окна.

5) Чтобы применить политики без перезагрузки выполните в командной строке (CMD) команду «gpupdate /force«.

Отключение изменений пароля учетной записи автоматической учетной записи

В этой статье описывается, как администратор может отключить изменения пароля учетной записи автоматических компьютеров.

Оригинальная версия продукта: Windows 10 — все выпуски, Windows Server 2012 R2

Исходный номер КБ: 154501

Аннотация

Пароли учетных записей машин регулярно меняются в целях безопасности. По умолчанию на Windows NT компьютеров пароль учетной записи компьютера автоматически меняется каждые семь дней. Начиная с компьютеров на базе Windows 2000, пароль учетной записи машины автоматически изменяется каждые 30 дней.

Если отключать изменения пароля учетной записи компьютера, существуют риски безопасности, так как канал безопасности используется для сквозной проверки подлинности. Если кто-то обнаружит пароль, он может потенциально выполнить сквозную проверку подлинности контроллеру домена.

Дополнительные сведения

Может потребоваться отключить изменения пароля учетной записи автоматической учетной записи по умолчанию по одной из следующих причин:

Необходимо уменьшить количество случаев репликации. В качестве побного эффекта изменения пароля учетной записи автоматических компьютеров домен с большим количеством клиентских компьютеров и контроллеров домена может вызывать частое повторение. Вы можете отключить автоматические изменения пароля учетной записи компьютера, чтобы уменьшить количество случаев репликации.

У вас есть две отдельные установки Windows NT Windows 2000 на одном компьютере в конфигурации с двумя загрузками. В этом случае единственным способом обмена одной и той же учетной записью компьютера между двумя установками Windows NT или Windows 2000 является использование пароля учетной записи компьютера по умолчанию, который создается при вступив в домен.

Если вы часто делаете чистую установку Windows NT Windows 2000, необходимо иметь администратора на домене, который может создать учетную запись машины в домене. Если это проблема, пароль учетной записи машины можно оставить по умолчанию.

Вы можете отключить изменения пароля учетной записи компьютера на рабочей станции, установив запись реестра DisablePasswordChange со значением 1. Для этого выполните следующие действия.

В этот раздел, описание метода или задачи включены действия, содержащие указания по изменению параметров реестра. Однако неправильное изменение параметров реестра может привести к возникновению серьезных проблем. Поэтому следует в точности выполнять приведенные инструкции. Для дополнительной защиты создайте резервную копию реестра, прежде чем редактировать его. Так вы сможете восстановить реестр, если возникнет проблема. Дополнительные сведения см. в дополнительных сведениях отом, как создать и восстановить реестр в Windows.

Начните редактор реестра. Для этого выберите Начните, выберите Выполнить, введите regedit в поле Открыть, а затем выберите ОК.

Найдите и выберите следующий подкай реестра: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Netlogon\Parameters

В правой области выберите запись DisablePasswordChange.

В меню Изменить выберите Изменение.

В поле Значение данных введите значение 1, а затем выберите ОК.

Quit Registry Editor.

В Windows NT версии 4.0 и Windows 2000, Windows Server 2003, Windows Server 2008 и Windows Server 2008 R2 можно отключить изменение пароля учетной записи компьютера, установив запись реестра RefusePasswordChange со значением 1 на всех контроллерах домена в домене, а не на всех рабочих станциях. Для этого выполните следующие действия.

В Windows NT контроллеры домена 4.0 необходимо изменить запись реестра RefusePasswordChange на значение 1 для всех контроллеров домена резервного копирования (BDCs) в домене, прежде чем внести изменения на основном контроллере домена (PDC). Несоблюдение этого порядка приведет к в журналу событий PDC для входа в ИД события 5722.

В этот раздел, описание метода или задачи включены действия, содержащие указания по изменению параметров реестра. Однако неправильное изменение параметров реестра может привести к возникновению серьезных проблем. Поэтому следует в точности выполнять приведенные инструкции. Для дополнительной защиты создайте резервную копию реестра, прежде чем редактировать его. Так вы сможете восстановить реестр, если возникнет проблема. Дополнительные сведения см. в дополнительных сведениях отом, как создать и восстановить реестр в Windows.

Откройте редактор реестра. Для этого выберите Начните, выберите Выполнить, введите regedit в поле Открыть, а затем выберите ОК.

Найдите и выберите следующий подкай реестра: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Netlogon\Parameters

В меню Редактирование указать значение New, а затем выберите значение DWORD.

Введите RefusePasswordChange в качестве имени записи реестра и нажмите кнопку ENTER.

В меню Изменить выберите Изменение.

В поле Данные значения введите значение 1, а затем выберите ОК.

Закройте редактор реестра.

Запись реестра RefusePasswordChange заставляет контроллер домена отказывать в запросах на изменение пароля только с рабочих станций или серверов членов, которые работают Windows NT версии 4.0 или более поздней версии.

Если вы задаёте запись реестра RefusePasswordChange значение 1, после того как рабочей станции или серверу-члену сначала попытается изменить пароль учетной записи компьютера, будут предотвращены дальнейшие попытки изменить пароль (возвращая определенный код состояния). Компьютер Windows NT на основе 4.0 будет пытаться изменить пароль учетной записи компьютера через семь дней, а компьютер на базе Windows 2000 — через 30 дней. Если вы установите запись реестра RefusePasswordChange со значением 1, трафик репликации остановится, но не клиентский трафик. Если вы установите запись реестра DisablePasswordChange со значением 1, трафик клиента и репликации остановится.

Если отключать изменения пароля учетной записи автоматических компьютеров, можно настроить две (или более) установки Windows NT или Windows 2000 на том же компьютере, который использует ту же учетную запись компьютера. Другим возможным использованием для этого объекта являются виртуальные гости, в которых вы возвращаете старые снимки или изображения дисков, и вам не нужно возвращать машину в домен.

Настройка политики паролей Fine-Grained Password Policy в Windows 2012 R2

В версии Active Directory, представленной в Windows Server 2000 можно было создать только одну политику паролей на весь домен. Данная политика настраивалась в рамках стандартной политики Default Domain Policy. В том случае, если администратор назначает новую GPO с иными настройками паролей на OU, клиентские CSE (Client Side Extensions), игнорировали такие политики. Естественно, такой подход не всегда удобен, и чтобы обойти такое ограничение, администраторам приходилось идти на различные ухищрения (дочерние домены и леса, фильтры и т.д.), что создавало дополнительные трудности.

В этой статье мы покажем особенности настройки и управления гранулированных политик управления паролями на базе Windows Server 2012 R2.

Политики управления паролями Fine-Grained Password Policies

В Windows Server 2008, разработчики добавили новый отдельную от GPO возможность управления настройками паролей Fine-Grained Password Policies (FGPP – гранулированные / раздельные политики обеспечения парольной защиты). Fine-Grained Password Policies позволяют администратору создать в одном домене множество специальных политик управления паролями (Password Settings Policy — PSO), определяющих требования к паролям (длина, сложность, история) и блокировки учетных записей. Политики PSO могут быть назначены на конкретных пользователей или группы, но не на контейнеры (OU) Active Directory. Причем, если к пользователю привязана политика PSO, настройки парольной политики из GPO Default Domain Policy к нему более не применяются.

К примеру, с помощью FGPP, можно наложить более высокие требования на длину и сложность пароля для учетных записей администраторов, сервисных учетных записей или пользователей, имеющих внешний доступ к ресурсам домена (через VPN или DirectAccess).

Основные требования для использования множественных политик паролей FGPP в домене:

- функциональный уровень домена Windows Server 2008 или выше

- парольные политики можно назначить на пользователей или глобальные группы безопасности (global security)

- FGPP политика применяется целиком (нельзя часть настроек описать в GPO, а часть в FGPP)

Главный недостаток новшества в Windows Server 2008– отсутствие удобных инструментов управления политиками паролей, настройку которых можно было выполнить только из низкоуровневых утилит по работе с AD, например ADSIEdit, ldp.exe, LDIFDE.exe.

Настройка Fine-Grained Password Policies в Windows Server 2012 R2

В Windows Server 2012 в консоли ADAC (Active Directory Administration Center) появился новый графический интерфейс для управления парольными политиками Fine-Grained Password Policies. В данном примере мы покажи, как назначить отдельную парольную политику на доменную группу Domain Admins.

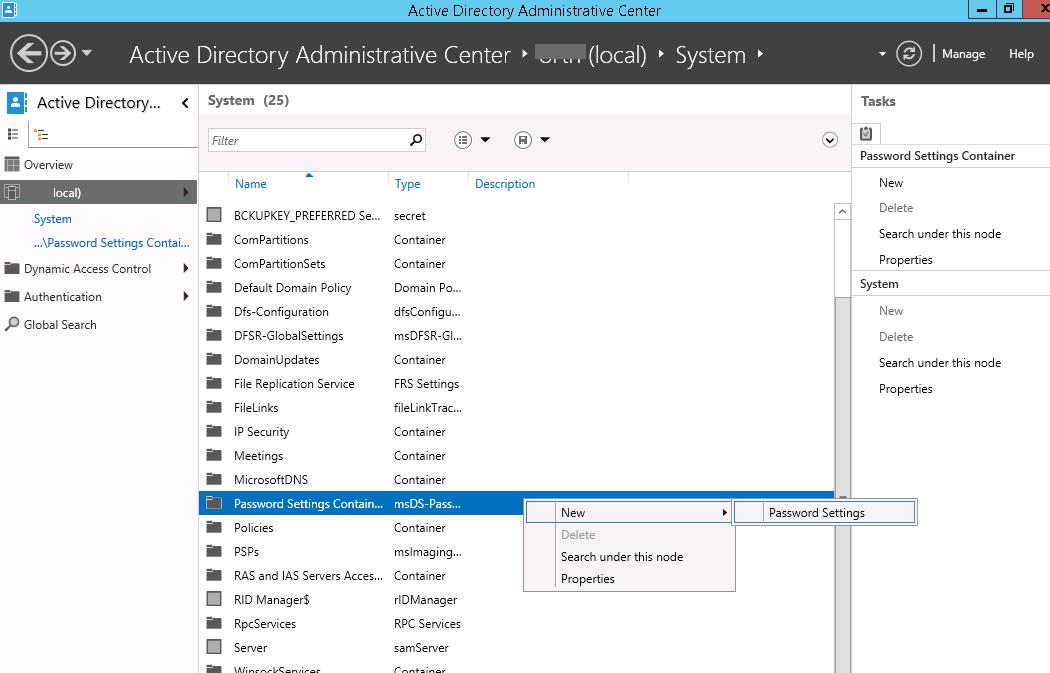

Итак, на контроллере домена с правами администратора запустите консоль Active Directory Administrative Center (ADAC), переключитесь в древовидный вид и разверните контейнер System. Найдите контейнер Password Settings Container, щелкните по нему ПКМ и выберите New -> Password Settings

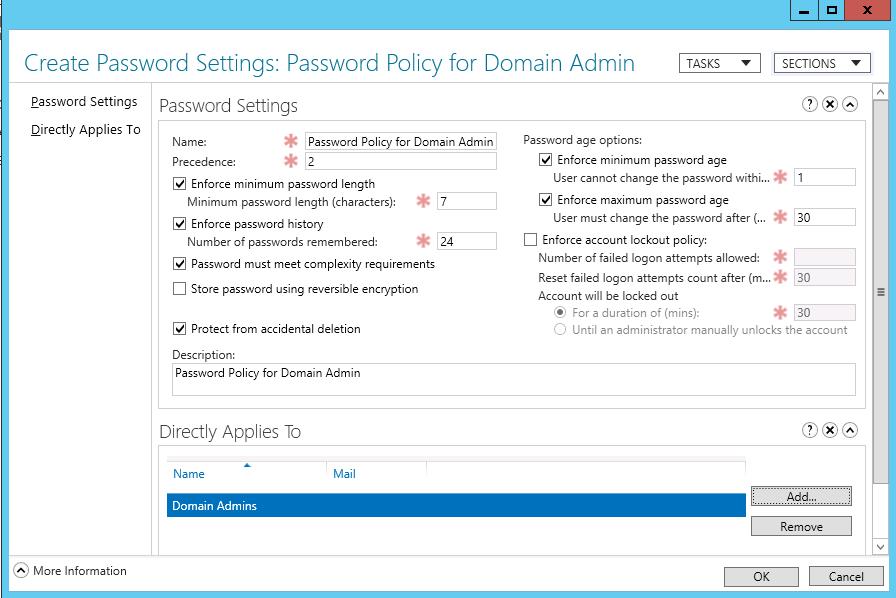

В открывшемся окне нужно указать имя политики паролей (в нашем примере Password Policy for Domain Admin) и задать ее настройки. Все поля стандартные: минимальная длина и сложность пароля, количество хранимых паролей в истории, параметры блокировки при неправильном введении пароля и т.д. Обратите внимание на атрибут Precedence. Данный атрибут определяет приоритет данной политики паролей. Если на объект действую несколько политик FGPP, к объекту будет применена политика с меньшим значением в поле Precedence.

Примечание.

- Если на пользователя действуют две политики с одинаковыми значениями Precedence, будет применена политика с меньшим GUID.

- Если на пользователя назначены несколько политик, причем одна из них действует через группу безопасности AD, а вторая – напрямую на учетную запись, то будет применена политика, назначенная на учетку.

Затем в секции Direct Applies To нужно добавить группы/пользователей, на которых должна действовать политика (в этом примере Domain Admin). Сохраните политику.

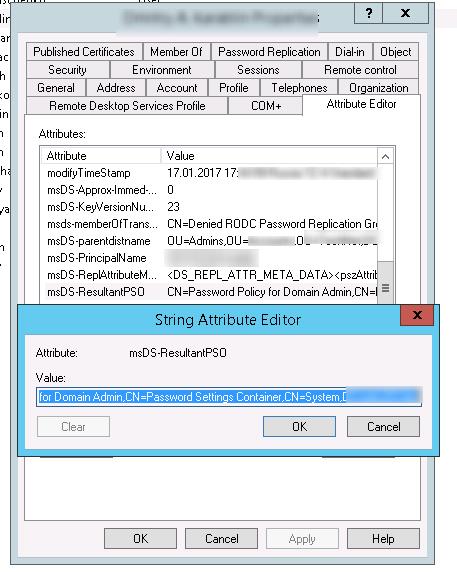

С этого момента данная парольная политика будет применяться на всех членов группы Domain Admin. Запустим консоль Active Directory Users and Computers (с установленной опцией Advanced Features) и откроем свойства любого пользователя из группы Domain Admin. Перейдите на вкладку Attribute Editor и в поле Filter выберите опцию Constructed.

Найдите атрибут пользователя msDS-ResultantPSO. В этом атрибуте указывается действующая на пользователя парольная политика FGPP (CN=Password Policy for Domain Admin,CN=Password Settings Container,CN=System,DC=winitpro,DC=ru).

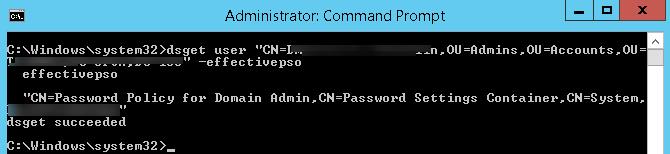

dsget user «CN=Dmitriy,OU=Admins,DC=winitpro,DC=ru» –effectivepso

Настройка политики Fine-Grained Password Policy с помощью PowerShell

Естественно, в Windows Server 2012 R2 политики PSO можно создать и назначить на пользователей с помощью PowerShell:

Создадим политику:

New-ADFineGrainedPasswordPolicy -Name “Admin PSO Policy” -Precedence 10 -ComplexityEnabled $true -Description “Domain password policy for admins”-DisplayName “Admin PSO Policy” -LockoutDuration “0.10:00:00” -LockoutObservationWindow “0.00:20:00” -LockoutThreshold 5 -MaxPasswordAge “12.00:00:00” -MinPasswordAge “1.00:00:00” -MinPasswordLength 10 -PasswordHistoryCount 4 -ReversibleEncryptionEnabled $false

Назначим политику на группу пользователей:

Add-ADFineGrainedPasswordPolicySubject “Admin PSO Policy” -Subjects “Domain Admins”