- Открытие портов в Linux

- Открываем порты в Linux

- Шаг 1: Установка Iptables и просмотр правил

- Шаг 2: Разрешение обмена данными

- Шаг 3: Открытие необходимых портов

- Redhat / CentOS / Fedora Linux Open TCP/UDP Ports

- How to open TCP port 80 on a RHEL/CentOS Linux

- Open port TCP port # 110 on a RHEL

- Open port 143 on a CentOS

- Restart iptables service

- A note about opening a port on CentOS/RHEL 6

- A note about Red Hat Enterprise Linux 7.x and CentOS 7.x

- Verify that port is open

- See also

Открытие портов в Linux

Безопасное соединение узлов сети и обмен информацией между ними напрямую связан с открытыми портами. Подключение и передача трафика производится именно через определенный порт, а если в системе он закрыт, выполнить такой процесс не представится возможным. Из-за этого некоторые пользователи заинтересованы в пробросе одного или нескольких номеров для наладки взаимодействия устройств. Сегодня мы покажем, как выполняется поставленная задача в операционных системах, основанных на ядре Linux.

Открываем порты в Linux

Хоть во многих дистрибутивах по умолчанию присутствует встроенный инструмент по управлению сетями, все же такие решения часто не позволяют в полной мере осуществить настройку открытия портов. Инструкции данной статьи будут основаны на дополнительном приложении под названием Iptables — решение для редактирования параметров межсетевого экрана с использованием прав суперпользователя. Во всех сборках ОС на Линуксе она работает одинаково, разве что отличается команда для установки, но об этом мы поговорим ниже.

Если вы хотите узнать, какие из портов уже открыты на компьютере, вы можете воспользоваться встроенной или дополнительной утилитой консоли. Детальные инструкции по поиску необходимой информации вы найдете в другой нашей статье, перейдя по следующей ссылке, а мы же приступаем к пошаговому разбору открытия портов.

Шаг 1: Установка Iptables и просмотр правил

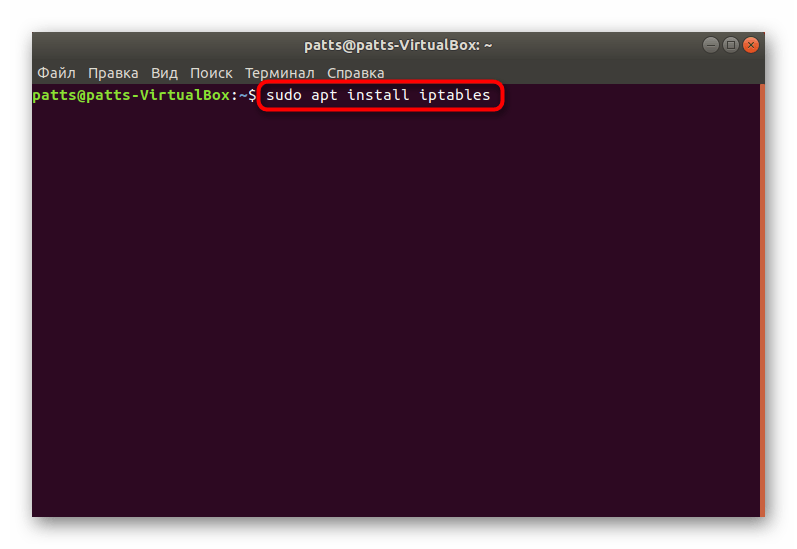

Утилита Iptables изначально не входит в состав операционной системы, из-за чего ее нужно самостоятельно инсталлировать из официального репозитория, а уже потом работать с правилами и всячески изменять их. Установка не занимает много времени и выполняется через стандартную консоль.

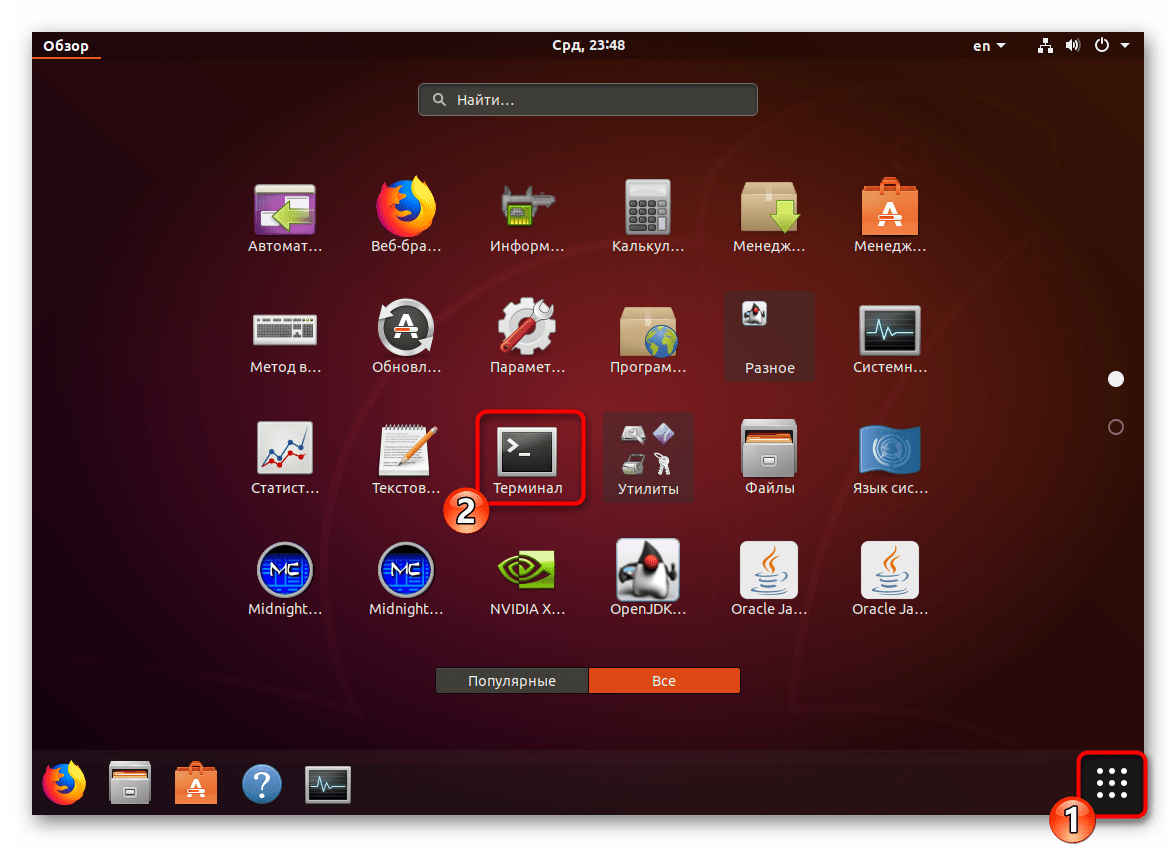

- Откройте меню и запустите «Терминал». Сделать это также можно, используя стандартную горячую клавишу Ctrl + Alt + T.

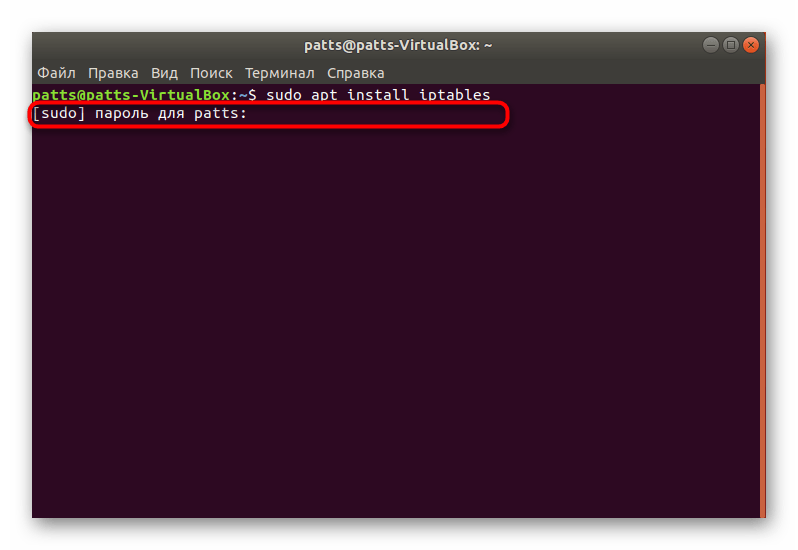

Активируйте права суперпользователя, написав пароль от своей учетной записи. Обратите внимание, что символы во время ввода не отображаются, сделано это для обеспечения безопасности.

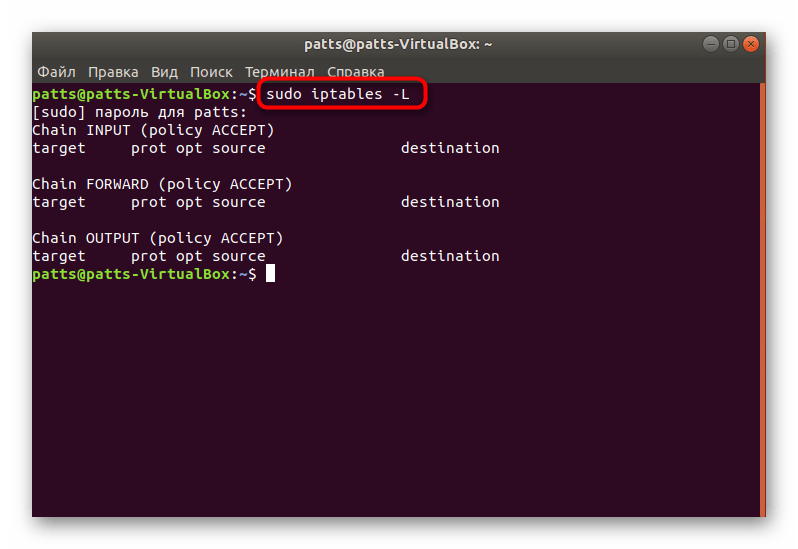

Ожидайте завершения инсталляции и можете убедиться в активности работы инструмента, просмотрев стандартный список правил, задействовав sudo iptables -L .

Как видите, в дистрибутиве теперь появилась команда iptables , отвечающая за управление одноименной утилитой. Еще раз напомним, что работает этот инструмент от прав суперпользователя, поэтому в строке обязательно должна содержаться приставка sudo , а уже потом остальные значения и аргументы.

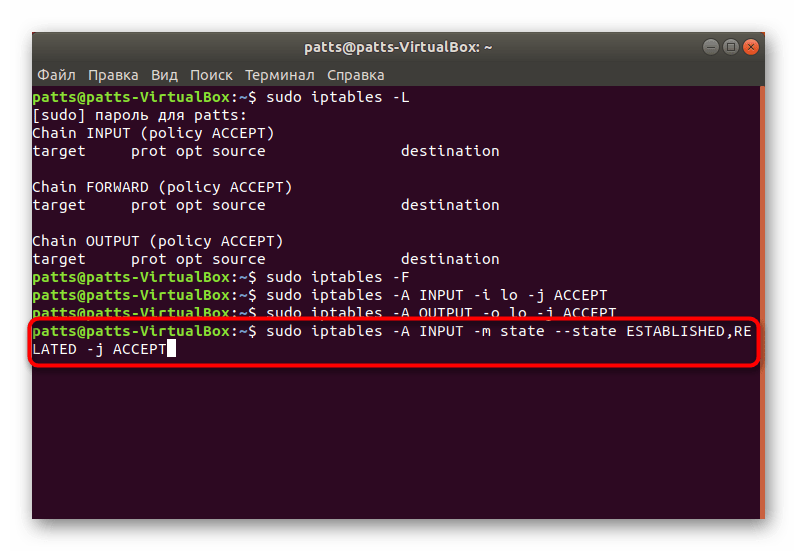

Шаг 2: Разрешение обмена данными

Никакие порты не будут нормально функционировать, если утилита запрещает обмен информацией на уровне собственных правил межсетевого экрана. Кроме всего, отсутствие необходимых правил в дальнейшем может вызывать появление различных ошибок при пробросе, поэтому мы настоятельно советуем выполнить следующие действия:

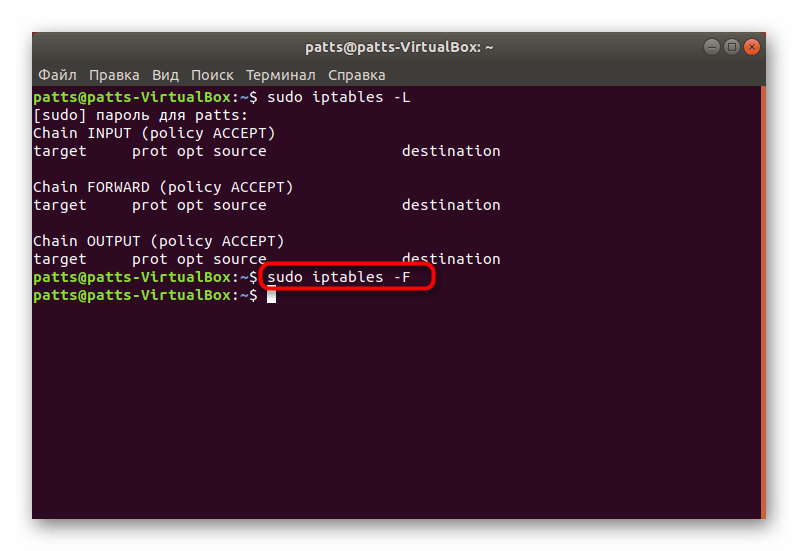

- Убедитесь, что в конфигурационном файле отсутствуют какие-либо правила. Лучше сразу же прописать команду для их удаления, а выглядит она так: sudo iptables -F .

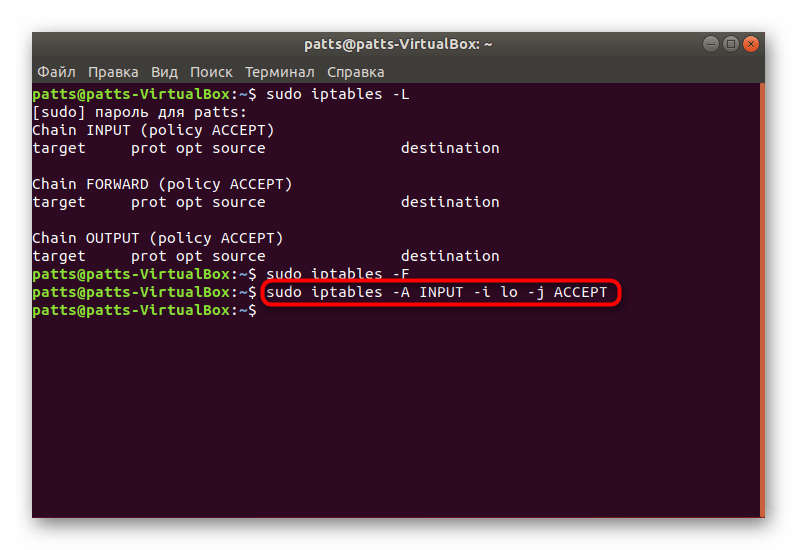

Теперь добавляем правило для вводимых данных на локальном компьютере, вставив строку sudo iptables -A INPUT -i lo -j ACCEPT .

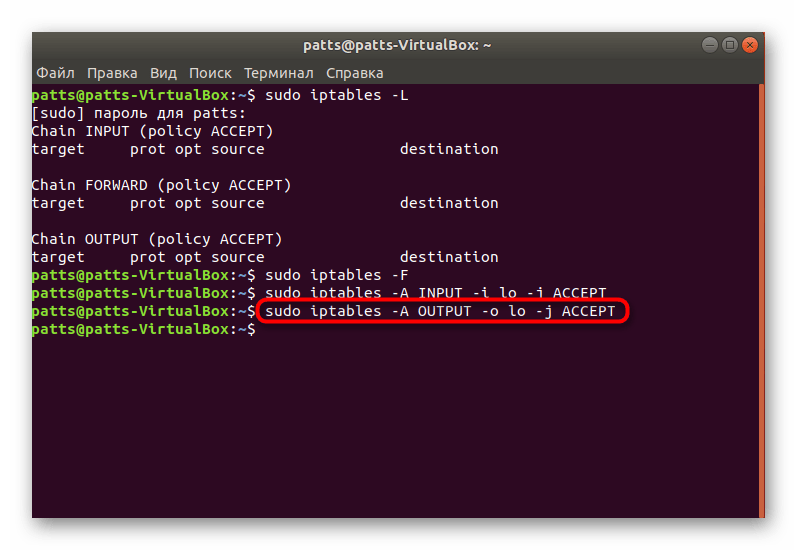

Примерно такая же команда — sudo iptables -A OUTPUT -o lo -j ACCEPT — отвечает за новое правило для отправки информации.

Осталось только обеспечить нормальное взаимодействие указанных выше правил, чтобы сервер смог отправлять обратно пакеты. Для этого нужно запретить новые соединения, а старые — разрешить. Производится это через sudo iptables -A INPUT -m state —state ESTABLISHED,RELATED -j ACCEPT .

Благодаря указанным выше параметрам вы обеспечили корректную отправку и прием данных, что позволит без проблем взаимодействовать с сервером или другим компьютером. Осталось только открыть порты, через которые и будет осуществляться то самое взаимодействие.

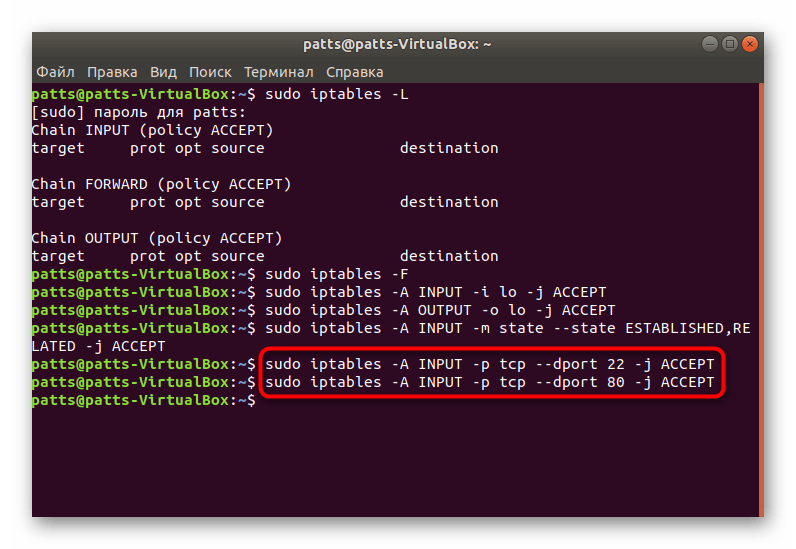

Шаг 3: Открытие необходимых портов

Вы уже ознакомлены с тем, по какому принципу добавляются новые правила в конфигурацию Iptables. Существуют и несколько аргументов, позволяющих открыть определенные порты. Давайте разберем эту процедуру на примере популярных портов под номерами 22 и 80.

- Запустите консоль и введите туда две следующие команды поочередно:

sudo iptables -A INPUT -p tcp —dport 22 -j ACCEPT

sudo iptables -A INPUT -p tcp —dport 80 -j ACCEPT .

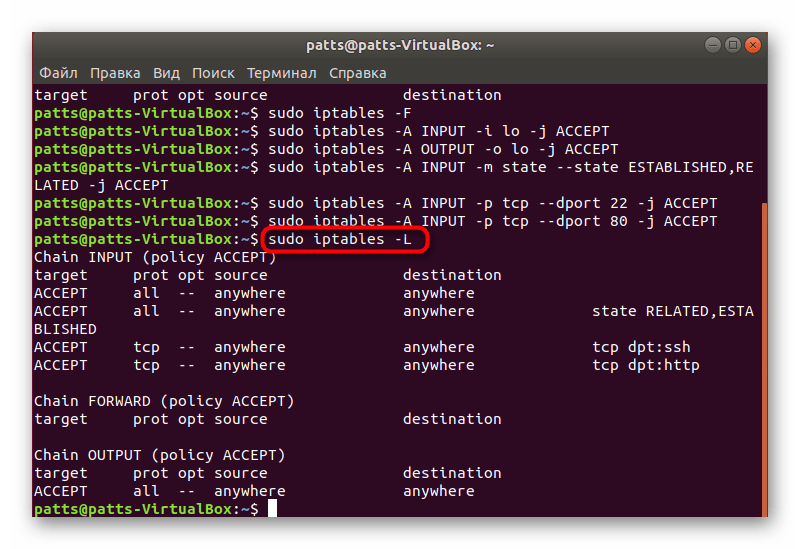

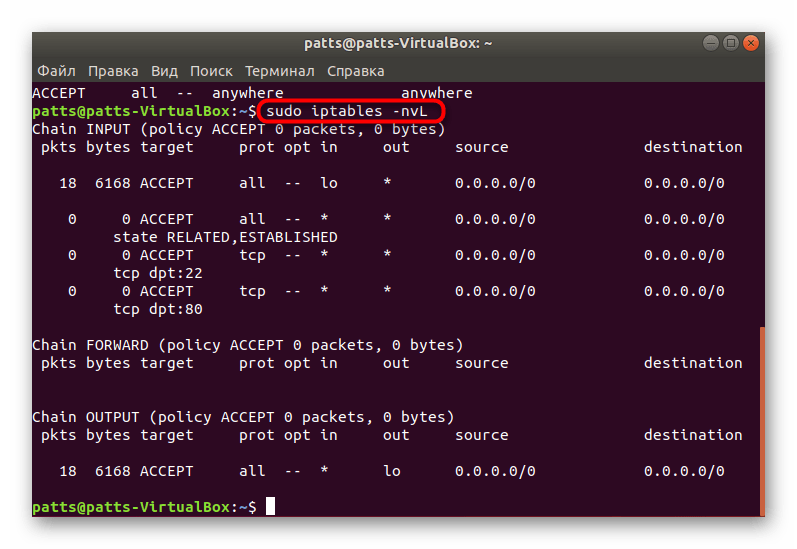

Теперь проверьте список правил, чтобы убедиться в том, что порты были успешно проброшены. Используется для этого уже знакомая команда sudo iptables -L .

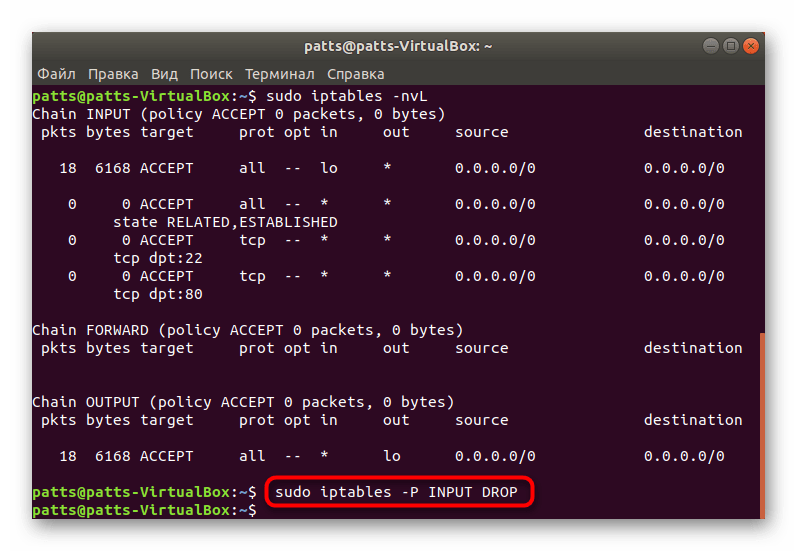

Придать ей читабельный вид и вывести все детали можно с помощью дополнительного аргумента, тогда строка будет такой: sudo iptables -nvL .

Поменяйте политику на стандартную через sudo iptables -P INPUT DROP и можете смело приступать к работе между узлами.

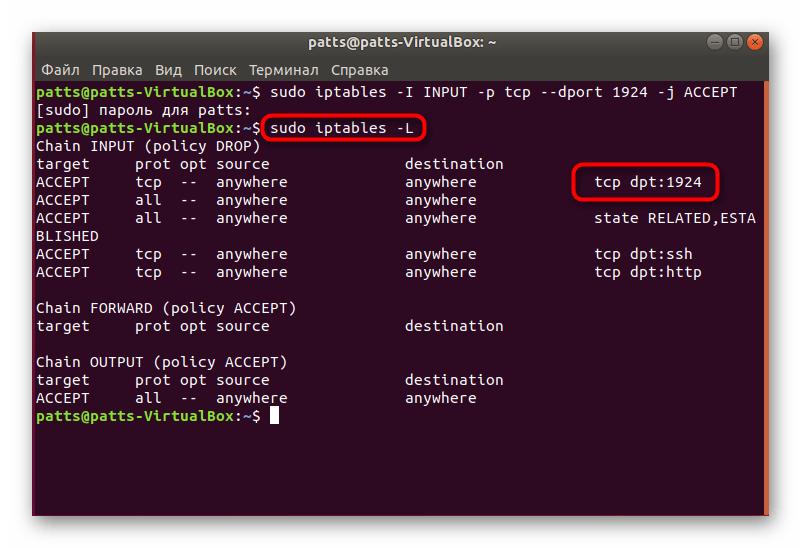

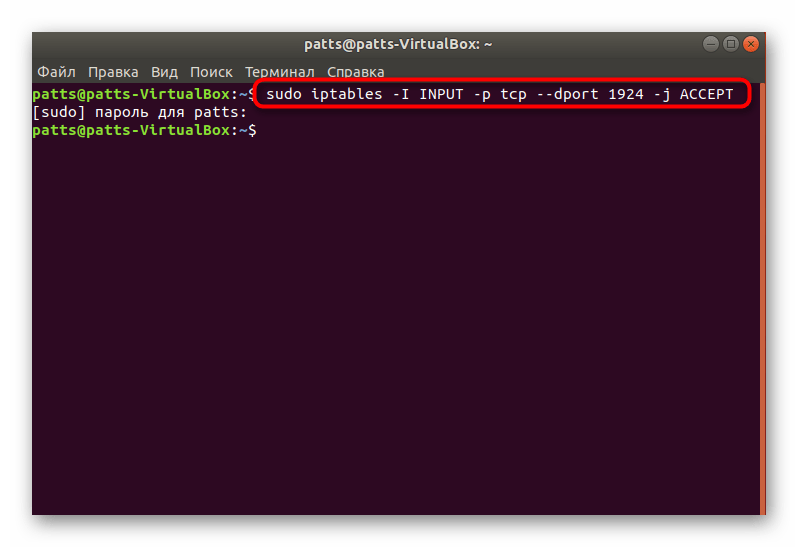

В случае когда уже администратор компьютера внес свои правила в инструмент, организовал сброс пакетов при подходе к точке, например, через sudo iptables -A INPUT -j DROP , вам нужно использовать другую команду sudo iptables: -I INPUT -p tcp —dport 1924 -j ACCEPT , где 1924 — номер порта. Она добавляет необходимый порт в начало цепи, и тогда пакеты не сбрасываются.

Далее вы можете прописать все ту же строку sudo iptables -L и убедиться в том, что все настроено корректно.

Теперь вы знаете, как пробрасываются порты в операционных системах Linux на примере дополнительной утилиты Iptables. Советуем обязательно следить за появляющимися строками в консоли при вводе команд, это поможет вовремя обнаружить какие-либо ошибки и оперативно устранить их.

Помимо этой статьи, на сайте еще 12315 инструкций.

Добавьте сайт Lumpics.ru в закладки (CTRL+D) и мы точно еще пригодимся вам.

Отблагодарите автора, поделитесь статьей в социальных сетях.

Источник

Redhat / CentOS / Fedora Linux Open TCP/UDP Ports

Let us see how to open a port in the firewall on CentOS or RHEL version 5.x/6.x and 7.x including the latest version of Fedora Linux 27 or above.

How to open TCP port 80 on a RHEL/CentOS Linux

Open flle /etc/sysconfig/iptables:

# vi /etc/sysconfig/iptables

Append rule as follows:

-A RH-Firewall-1-INPUT -m state —state NEW -m tcp -p tcp —dport 80 -j ACCEPT

Save and close the file. Restart iptables:

# /etc/init.d/iptables restart

Open port TCP port # 110 on a RHEL

Append rule as follows:

-A RH-Firewall-1-INPUT -m state —state NEW -m tcp -p tcp —dport 110 -j ACCEPT

Open port 143 on a CentOS

Append rule as follows:

-A RH-Firewall-1-INPUT -m state —state NEW -m tcp -p tcp —dport 143 -j ACCEPT

Restart iptables service

Type the following command:

# service iptables restart

A note about opening a port on CentOS/RHEL 6

You can also use the iptable command as follows to open port 443:

# iptables -I INPUT -p tcp -m tcp —dport 443 -j ACCEPT

# service iptables save

- No ads and tracking

- In-depth guides for developers and sysadmins at Opensourceflare✨

- Join my Patreon to support independent content creators and start reading latest guides:

- How to set up Redis sentinel cluster on Ubuntu or Debian Linux

- How To Set Up SSH Keys With YubiKey as two-factor authentication (U2F/FIDO2)

- How to set up Mariadb Galera cluster on Ubuntu or Debian Linux

- A podman tutorial for beginners – part I (run Linux containers without Docker and in daemonless mode)

- How to protect Linux against rogue USB devices using USBGuard

Join Patreon ➔

A note about Red Hat Enterprise Linux 7.x and CentOS 7.x

Above commands or files won’t work on RHEL/CentOS 7.x or the latest version of Fedora Linux. To see current open ports, type:

# firewall-cmd —list-ports

Find list of zones:

# firewall-cmd —get-zones

Sample outputs:

To find about interface name use ip command:

$ ip a

Sample outputs:

To get info about eth0 interface:

# firewall-cmd —get-zone-of-interface=eth0

Sample outputs:

Type the following command to open TCP port 80 for Apache/httpd server:

# firewall-cmd —permanent —add-port 80/tcp

To list open port again, type:

# firewall-cmd —list-ports

Sample outputs:

To open port range between 2000-3000/tcp, enter:

# firewall-cmd —permanent —add-port 2000-3000/tcp

Command to start/stop/restart firewall:

# systemctl start firewalld

# systemctl stop firewalld

# systemctl restart firewalld

# systemctl status firewalld

Sample outputs:

Verify that port is open

Run following command ss command/netstat command:

# netstat -tulpn | less

OR

# ss -tulpn | less

Make sure iptables is allowing port 80 / 110 / 143 connections by listing rules:

# iptables -L -n -v

Please refer to iptables man page for more information about iptables usage and syntax:

man iptables

man firewall-cmd

See also

🐧 Get the latest tutorials on Linux, Open Source & DevOps via

| Category | List of Unix and Linux commands |

|---|---|

| Documentation | help • mandb • man • pinfo |

| Disk space analyzers | df • duf • ncdu • pydf |

| File Management | cat • cp • less • mkdir • more • tree |

| Firewall | Alpine Awall • CentOS 8 • OpenSUSE • RHEL 8 • Ubuntu 16.04 • Ubuntu 18.04 • Ubuntu 20.04 |

| Linux Desktop Apps | Skype • Spotify • VLC 3 |

| Modern utilities | bat • exa |

| Network Utilities | NetHogs • dig • host • ip • nmap |

| OpenVPN | CentOS 7 • CentOS 8 • Debian 10 • Debian 8/9 • Ubuntu 18.04 • Ubuntu 20.04 |

| Package Manager | apk • apt |

| Processes Management | bg • chroot • cron • disown • fg • glances • gtop • jobs • killall • kill • pidof • pstree • pwdx • time • vtop |

| Searching | ag • grep • whereis • which |

| Shell builtins | compgen • echo • printf |

| Text processing | cut • rev |

| User Information | groups • id • lastcomm • last • lid/libuser-lid • logname • members • users • whoami • who • w |

| WireGuard VPN | Alpine • CentOS 8 • Debian 10 • Firewall • Ubuntu 20.04 |

Comments on this entry are closed.

Save and close the file. Restart iptables:

# /etc/init.d/iptables restart

How to close and save a file.

LOL, if you can’t even navigate in a *nix environment why do you even bother with iptables?

nevertheless you can do the following:

1-insert rules you want

2- press Esc

3- press :

4- wq

5- Enter

save and close a file in VI

hit ESC

type :

type x

-A RH-Firewall-1-INPUT -m state –state NEW -m tcp -p tcp –dport 587 -j ACCEPT

hi i used this code in fedora 5 to open up the port 587 in my firewall so sendmail would work using this vi command below:

then i applied the changes and restarted the firewall as you metioned above, ok poped up for all selections. did i do this ok? let me know and thanks. rich.

I wonder what is happening on my newly installed centos5.2 as all connections excepts icmp are periodically refused (up and down in un-orderly fashion)

Please advice whats wrong; action taken

#service iptables stop

#chkconfig iptables off

#chkconfig –del iptables

#mkdir /backup

#mv /etc/init.d/iptables /backup/

#mv /etc/init.d/ip6tables /backup/

#init 6

Yet the connection refuse error keep on happening time to time(more frequently that connected)

You must be using another firewall script such as apf. Most hosting companies install something like this.

Don’t forget to make sure the ACCEPT lines are before any REJECT lines

MOVING the REJECTs to end of file or Above COMMIT Worked for me.

Helped me too. Thanks

good site, helped me a lot to restart a port in linux 5

An application that I use has an in-built Tcl webserver that uses ports 8015/8016. Is there a way to open these ports but at the same time restrict access to only selected IP addresses?

Sweet! I needed to open a port for the Sybase database server I installed on this box. Your instructions worked perfectly. Thanks for taking the time to post these instructions.

THank you so much buddy. That really helped.

Or, you can just run “system-config-securitylevel” and do it the easy way. 🙂

I always hated iptables commands.

thankyou now i can open port 80 🙂

I don’t seem to have a file called iptables.

When I create it in /etc/sysconfig and add one of those lines at the top, I get an error upon restart saying

“Applying iptables firewall rules: iptables-restore: line 1 failed”

Deleting that file again and restarting the service works fine. Any ideas?

Add your lines, ensuring that they appear before the final LOG and DROP lines for the RH-Firewall-1-INPUT chain. Do not add them at the top of the file.

For me, I needed to change the word RH-Firewall-1-INPUT to simply INPUT – I have CentOS 6.4. So, I ended up adding:

-A INPUT -m state –state NEW -m tcp -p tcp –dport 80 -j ACCEPT

I found that by using “iptables -F” followed by “service iptables save” I can generate this file. It then contians several rules – however LOG and DROP are not mentioned.

I’ve tried to add the lines in various places but get an error every time. I’m trying to accept incoming UDP traffic on a couple of ports for use with OSSEC.

the script line you advised for opening port 80 didn’t work for me!

this worked

-I INPUT -p tcp –dport 80 -j ACCEPT

Thanks this one worked for me too

Yup me too – needed to change RH-Firewall-1-INPUT to just INPUT

-A INPUT -m state –state NEW -m tcp -p tcp –dport 80 -j ACCEPT

I’ve made use of this article twice in as many weeks. Thanks!

I am Trying To Install Camfrog Server ( Linux Version ) On My Linus CentOS I can Wget And Install The App But Is Stuck After This Point Does Anyone KNow How to Install This App?

Hi iam totally a newbie to Linux, in my office i am assigned to this task which is install redhat enterprise server 5 and open up the ports 21,22 and 23 to someone else to access the box, he also needs to export the display to his machine as well, as this sounds “GREEK” to me, i need help from you guys to get this completed. pls tell me step by step what should i do?

i need to access java web service which is running on Apache in linux at port 8080 from windows.

Thanks a lot Vivek.

/etc/sysconfig/iptables-config: line 42: -A: command not found

/etc/sysconfig/iptables-config: line 43: -A: command not found

I am getting this error .

someone from outside my network is failing to access my linux server via SSH but i can access it using Putty from within my network. Nothing has changed on my router and there is no firewall in place to block the SSH connection, how can i allow that connection, the guy can ping the server and access other ports.

This information was very useful/handy to me today (2011-07-14) , 5 years after you wrote this article (SEPTEMBER 13, 2007) ! Thank you so much VIVEK GITE. Please keep posing such useful stuff. Regards.

thnx man work fine

I edited my /etc/sysconfig/iptables file. adding in the ports I needed to open. I successfully saved and closed the file, verifying the ports were added to file by viewing the iptables file. I then went to restart it with commands listed above. I kept getting command not found. The first line of the file reads: # Firewall configuration written by system-config-securitylevel

I am running RH Linux 2.6.18-53.el5. How do I stop and start the iptables process so the additional ports will take effect?

Can somebody help me? im trying these methods and they dont work

iptables: Setting chains to policy ACCEPT: filter [ OK ]

iptables: Unloading modules: [ OK ]

iptables: Applying firewall rules: iptables-restore: line 10 failed

[FAILED]

[root@ sysconfig]# nano iptables

and this is what i have in the file

# Generated by iptables-save v1.4.7 on Fri Sep 16 10:50:02 2011

*filter

:INPUT ACCEPT [0:0]

:FORWARD ACCEPT [0:0]

:OUTPUT ACCEPT [13:1276]

-A INPUT -m state –state RELATED,ESTABLISHED -j ACCEPT

-A INPUT -p icmp -j ACCEPT

-A INPUT -i lo -j ACCEPT

-A INPUT -p tcp -m state –state NEW -m tcp –dport 22 -j ACCEPT

-A INOUT -p tcp -m state –state NEW -m tcp –dport 80 -j ACCEPT

-A INPUT -j REJECT –reject-with icmp-host-prohibited

-A FORWARD -j REJECT –reject-with icmp-host-prohibited

COMMIT

# Completed on Fri Sep 16 10:50:02 2011

There was a TYPO my bad but i still cant get port 80 to listen.

iptables: Flushing firewall rules: [ OK ]

iptables: Setting chains to policy ACCEPT: filter [ OK ]

iptables: Unloading modules: [ OK ]

iptables: Applying firewall rules: [ OK ]

[root@ sysconfig]# telnet localhost 80

Trying ::1…

telnet: connect to address ::1: Connection refused

Trying 127.0.0.1…

sorry for the triple post after much googling and router configurations i figured it out

hi, thanks a bunch for an informative article. you literally saved my day today.

thanks again.

I have installed a sever with CentOS 6.0 and then installed mySQL and PHP in it. Then i installed CPanel in it. After rebooting the system, my Login screen is disabled and i can only login via Putty software on port 22 , and can only see a console screen.

My question is:

How can i gain access to my cpanel ? i read in articles that cpanel is accessed via 2082 and 2083 ports. But both are seemed to be blocked.

Thanks in advance. Please help

Terrific info. Very helpful. Thanks.

thanks a lot. it worked perfectly

God bless

Источник