- Управление правилами Windows Firewall с помощью PowerShell

- Управление сетевыми профилями брандмауэра Windows из PowerShell

- Создание, редактирование и удаление правил Windows Firewall из PowerShell

- Вывод правил Windows Firewall через PowerShell

- Открыть порт в брандмауэре Windows 10

- Открыть порт в брандмауэре через панель управления

- Открыть порт в брандмауэре используя netsh

- Открыть порт в брандмауэре используя PowerShell

- Как открыть порты в Брандмауэре Windows 10

- Как открыть порт в Брандмауэре Windows 10

Управление правилами Windows Firewall с помощью PowerShell

Эта статья посвящена основам управления настройками и правилами встроенного Windows Firewall из командной строки PowerShell. Мы рассмотрим, как включать/отключать брандмауэр для различных профилей, создавать и удалять правила файервола, и рассмотрим небольшой скрипт, позволяющий сформировать удобную таблицу с текущим набором активных правил брандмауэра.

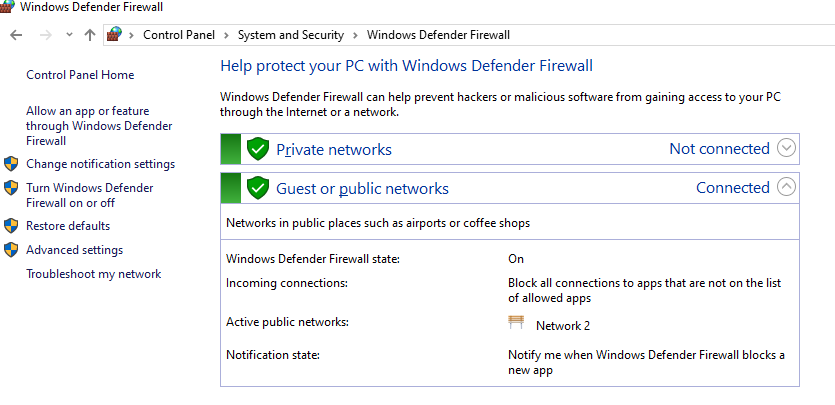

Вы можете управлять настройками Windows Firewall из графической консоли Control Panel -> System and Security -> Windows Defender Firewall. Однако начиная с Windows 8.1 (Windows Server 2012R2) для управления встроенным брандмауэром в систему был добавлен встроенный PowerShell модуль NetSecurity.

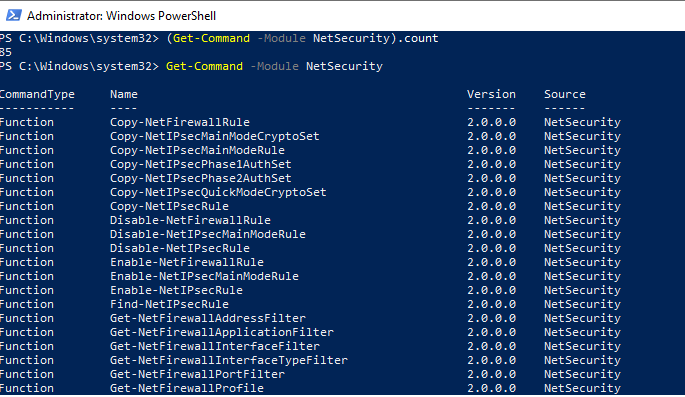

В модуле NetSecurity в Windows 10 доступно 85 команд. Вы можете вывести их список:

Get-Command -Module NetSecurity

Управление сетевыми профилями брандмауэра Windows из PowerShell

В Windows Firewall есть три типа сетевых профилей:

- Domain (Доменный) – применяется к компьютерам, включенным в домен Active Directory;

- Private (Частный) – домашние или рабочие сети;

- Public (Общий) – общедоступные сети.

Каждый профиль может отличаться используемым набором правил файервола. По умолчанию все сетевые интерфейсы компьютера защищены фаейрволом и к ним применяются все три типа профилей.

Чтобы включить все три сетевых профиля Domain, Public и Private, используйте команду:

Set-NetFirewallProfile -All -Enabled True

Либо укажите конкретный профиль вместо All:

Set-NetFirewallProfile -Profile Public -Enabled True

Чтобы отключить файервол для всех трех сетевых профилей, используется команда:

Set-NetFirewallProfile -All -Enabled False

С помощью командлета Set-NetFirewallProfile вы можете изменить параметры профиля (действие по-умолчанию, журналирование, путь и размер файла журнала, настройки оповещений и т.д.).

Как вы вероятно знаете, по умолчанию Windows Firewall включен в современных ОС для всех профилей. В настройках профилей разрешены все исходящие подключения и блокируется входящие (кроме разрешенных).

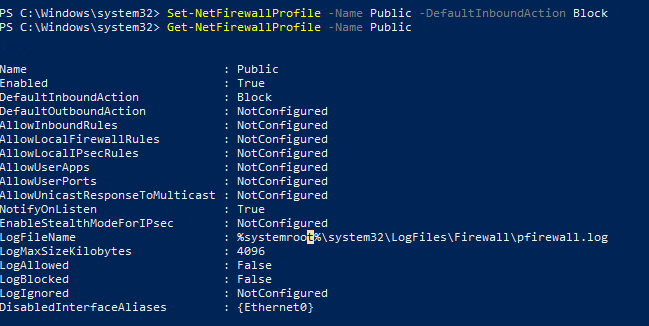

Изменим действие по-умолчнию для профиля Public – заблокировать все входящие подключения.

Set-NetFirewallProfile –Name Public –DefaultInboundAction Block

Текущие настройки профиля можно вывести так:

Get-NetFirewallProfile -Name Public

Если вы управляете настройками Windows Firewall через GPO, вы можете вывести текущие результирующие настройки профилей так:

Get-NetFirewallProfile -policystore activestore

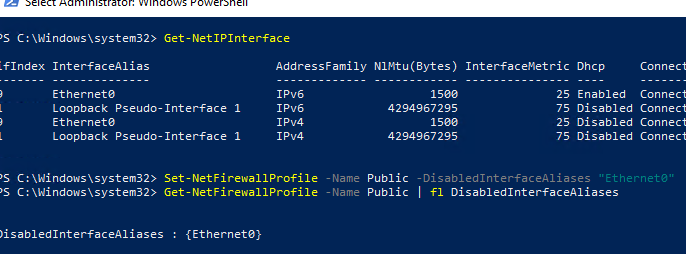

Проверим, что все параметры брандмауэра применяются ко всем сетевым интерфейса компьютера.

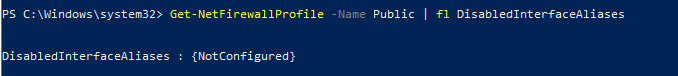

Get-NetFirewallProfile -Name Public | fl DisabledInterfaceAliases

Если все интерфейсы защищены, команда должна вернуть:

Можно отключить определенный профиль для интерфейса (вывести список имен интерфейсов можно с помощью командлета Get-NetIPInterface).

Set-NetFirewallProfile -Name Public -DisabledInterfaceAliases «Ethernet0»

Как вы видите, теперь профиль Public не применяется к интерфейсу Ethernet0:

Вы можете настроить параметры логирования сетевых подключений на уровне каждого профиля. По умолчанию журналы Windows Firewall хранятся в каталоге %systemroot%\system32\LogFiles\Firewall, размер файла – 4 Мб. Вы можете изменить включить журналирование подключений и увеличить максимальный размер файла:

Set-NetFireWallProfile -Profile Domain -LogBlocked True -LogMaxSize 20000 -LogFileName ‘%systemroot%\system32\LogFiles\Firewall\pfirewall.log’

Создание, редактирование и удаление правил Windows Firewall из PowerShell

Для управления правилами брандмауэра есть 9 командлетов:

- New-NetFirewallRule

- Copy-NetFirewallRule

- Disable-NetFirewallRule

- Enable-NetFirewallRule

- Get-NetFirewallRule

- Remove-NetFirewallRule

- Rename-NetFirewallRule

- Set-NetFirewallRule

- Show-NetFirewallRule

Рассмотрим несколко простых примеров открытия портов в Windows Firewall.

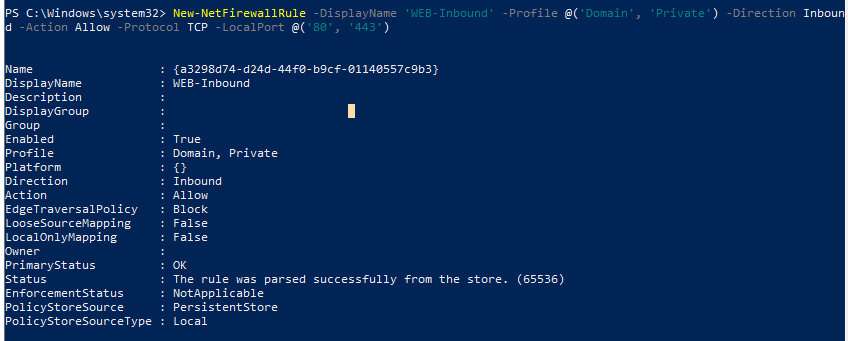

Например, вы хотите разрешить входящие TCP подключения на порты 80 и 443 для профилей Domain и Private, воспользуйтесь такой командой:

New-NetFirewallRule -DisplayName ‘WEB-Inbound’ -Profile @(‘Domain’, ‘Private’) -Direction Inbound -Action Allow -Protocol TCP -LocalPort @(’80’, ‘443’)

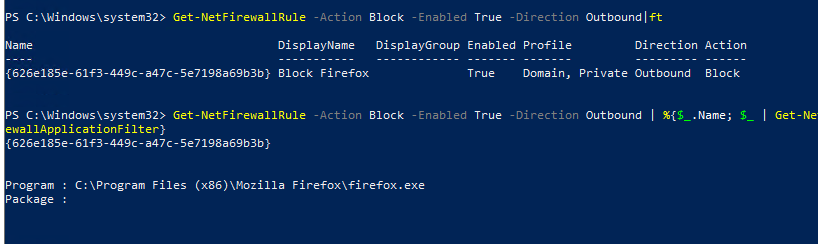

Вы можете разрешить или заблокировать трафик для конкретной программы. Например, вы хотите заблокировать исходящие соединения для FireFox:

New-NetFirewallRule -Program “C:\Program Files (x86)\Mozilla Firefox\firefox.exe” -Action Block -Profile Domain, Private -DisplayName “Block Firefox” -Description “Block Firefox” -Direction Outbound

Разрешим входящее RDP подключение по порту 3389 только с IP одного адреса:

New-NetFirewallRule -DisplayName «AllowRDP» –RemoteAddress 192.168.1.55 -Direction Inbound -Protocol TCP –LocalPort 3389 -Action Allow

Чтобы разрешить ping для адресов из указанной подсети, используйте команды:

$ips = @(«192.168.1.50-192.168.1.60», «192.165.2.22-192.168.2.200», ”10.10.0.0/16”)

New-NetFirewallRule -DisplayName «Allow inbound ICMPv4» -Direction Inbound -Protocol ICMPv4 -IcmpType 8 -RemoteAddress $ips -Action Allow

New-NetFirewallRule -DisplayName «Allow inbound ICMPv6» -Direction Inbound -Protocol ICMPv6 -IcmpType 8 -RemoteAddress $ips -Action Allow

Чтобы отредактировать имеющееся правило брандмауэра, используется командлет Set-NetFirewallRule. Например, вы хотите разрешить входящие подключения с указанного IP адреса для ранее созданного правила:

Get-NetFirewallrule -DisplayName ‘WEB-Inbound’ | Get-NetFirewallAddressFilter | Set-NetFirewallAddressFilter -RemoteAddress 192.168.1.20

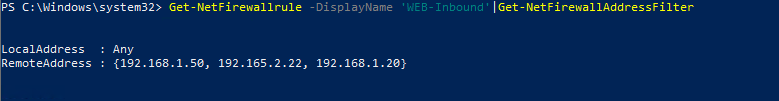

Если нужно добавить в правило файервола несколько IP адресов, используйте такой скрипт:

$ips = @(«192.168.1.50», «192.165.2.22»,”192.168.1.20”)

Get-NetFirewallrule -DisplayName ‘WEB-Inbound’|Set-NetFirewallRule -RemoteAddress $ips

Вывести все IP адреса, которые содержатся в правиле брандмауэра:

Get-NetFirewallrule -DisplayName ‘Allow inbound ICMPv4’|Get-NetFirewallAddressFilter

Вы можете включать/отключать правила файервола с помощью командлетов Disable-NetFirewallRule и Enable-NetFirewallRule.

Disable-NetFirewallRule –DisplayName ‘WEB-Inbound’

Чтобы разрешить ICMP (ping), выполните команду:

Enable-NetFirewallRule -Name FPS-ICMP4-ERQ-In

Чтобы удалить правило брандмауэре используется командлет Remove-NetFirewallRule.

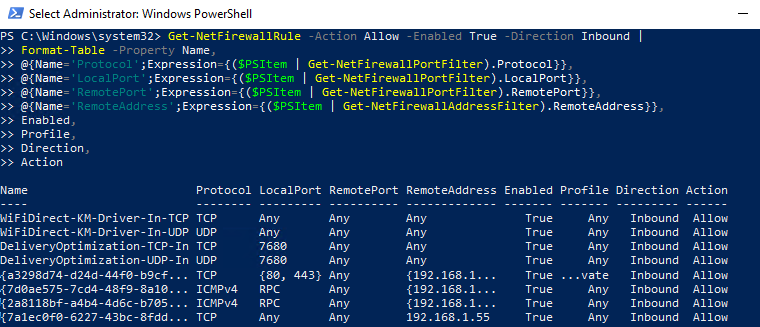

Вывод правил Windows Firewall через PowerShell

Список активных правил для входящего трафика можно вывести так:

Если, например, нам нужно вывести список блокирующих исходящих правил:

Get-NetFirewallRule -Action Block -Enabled True -Direction Outbound

Если нужно отобразить имя программы в правиле:

Get-NetFirewallRule -Action Block -Enabled True -Direction Outbound | %

Как вы видите командлет Get-NetFirewallRule не выводит порты сетевые порты и IP адреса для правил брандмауэра. Чтобы вывести всю информацию о разрешенных входящих (исходящих) подключениях в более удобном виде с отображением номеров портов, используйте такой скрипт:

PowerShell предоставляет широкие возможности по управлению правилами Windows Firewall из командной строки. Вы можете автоматически запускать скрипты PowerShell для открытия/закрытия портов при возникновении определенных событий. В следующей статье мы рассмотрим простую систему на базе PowerShell и Windows Firewall для автоматической блокировки IP адресов, с которых выполняется удаленный перебор паролей по RDP на Windows VDS сервере.

Открыть порт в брандмауэре Windows 10

Сегодня рассмотрим как различными способами открыть порт в брандмауэре Windows 10.

Открыть порт в брандмауэре через панель управления

1. Откройте брандмауэр: один из способов – в строке поиска или в меню “Выполнить” (выполнить вызывается клавишами Win+R) напишите firewall.cpl и нажмите клавишу Enter.

2. С левой стороны выберите “Дополнительные параметры”.

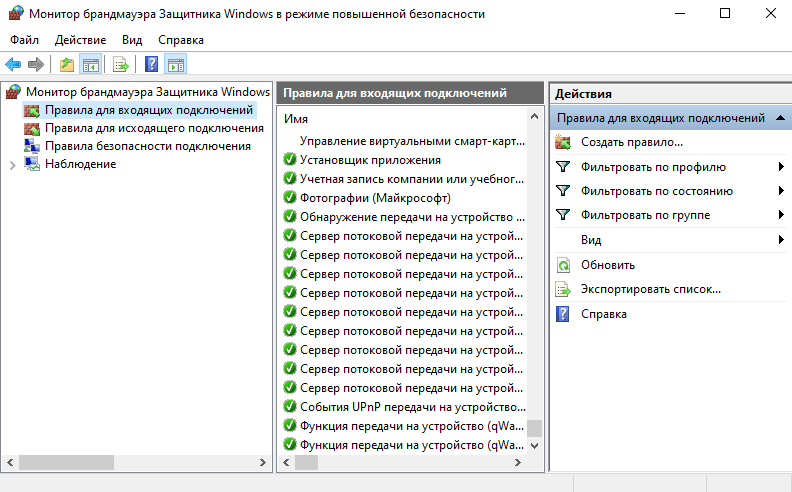

3. Вы открываете порт для входящих или исходящих подключений? Исходящими называются соединения, инициируемые локальным компьютером, входящие — инициируемое удаленным компьютером. Если вам нужно открыть порт для исходящих подключений – с левой стороны выберите “Правила для исходящих подключений” и продолжайте делать написанное далее. Если вам нужно открыть порт для входящих подключений – с левой стороны выберите “Правила для входящих подключений”. С правой стороны нажмите на “Создать правило”.

4. Поставьте точку возле “Для порта” и нажмите “Далее”.

5. Возле “Определенные локальные порты” введите порт, который вы хотите открыть и нажмите “Далее”.

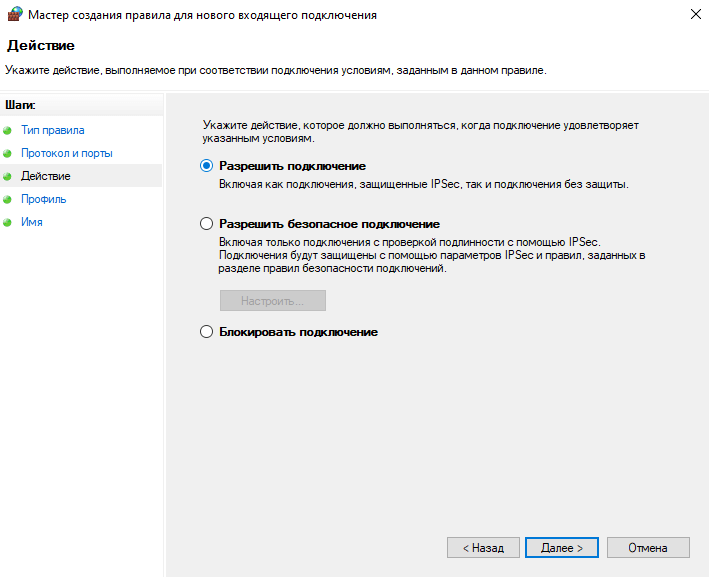

6. Поставьте точку возле “Разрешить подключение” и нажмите “Далее”. Если вы хотите больше настроек для данного порта, выбрать кому дать доступ и т.д. – поставьте точку возле “Разрешить безопасное подключение”.

7. Выберите для каких профилей сети применять правило и нажмите “Далее”.

8. Придумайте и напишите имя для созданного вами правила, чтобы в будущем легче было его найти, также вы можете добавить описание, что не является обязательным. По завершению нажмите “Готово” и можете закрывать брандмауэр, правило создано и уже работает.

Открыть порт в брандмауэре используя netsh

Netsh – консольная утилита, которая позволяет изменять множество параметров, связанных с сетью.

1.Откройте командную строку от имени администратора : один из способов – в строке поиска введите cmd => нажмите правой клавишей мыши на “Командная строка” и выберите “Запустить от имени администратора”.

2. Чтобы открыть порт используйте команду netsh advfirewall firewall add rule name=” Open Port 9996 ” dir=in action=allow protocol=TCP localport= 9996 Вместо Open Port 9996 вы можете написать любое название для правила, вместо 9996 в конце команды напишите номер порта, который нужно открыть.

Чтобы удалить созданное правило нужно использовать команду netsh advfirewall firewall delete rule name=” Open Port 9996 ” protocol=TCP localport= 9996

Открыть порт в брандмауэре используя PowerShell

1. Откройте PowerShell: один из способов – в строке поиска введите PowerShell и выберите его из найденных результатов.

2. Используйте команду New-NetFirewallRule -DisplayName ‘ Open 9996 ‘ -Profile ‘ Private ‘ -Direction Inbound -Action Allow -Protocol TCP -LocalPort 9996

На сегодня все, если вы знаете другие способы – пишите в комментариях! Счастья Вам 🙂

Как открыть порты в Брандмауэре Windows 10

Порты нужны, чтобы различные процессы могли устанавливать соединения между ПК. Представляет собой значение, которое идентифицирует приложение на существующем хосте. Тогда функционирующие на разных компьютерах процессы смогут взаимодействовать.

Эта статья расскажет, как открыть порты на компьютере Windows 10. В брандмауэре можно создавать правила, чтобы разрешить или запретить подключения к определённым портам. Он обеспечивает безопасность сети для компьютеров. Можно открыть только нужные порты.

Как открыть порт в Брандмауэре Windows 10

В поиске (или меню «Пуск») введите Брандмауэр Защитника Windows и нажмите Открыть. В разделе Дополнительные параметры выберите Правила для входящих подключений (или исходящих) и Создать правило… Вам не обойтись без прав администратора Windows 10.

В мастере создания выберите Для порта. Это правило, управляет подключениями TCP или UDP.

Укажите протоколы и порты, к которым оно применяется. Или выберите все локальные порты.

Выберите действие, выполняемое при соответствии подключения заданным условиям.

Далее отмечаем профили, к которым применяется это правило (можно оставить как есть).

И напоследок нужно ввести имя и описание (второе необязательно), чтобы не забыть.

Создать правило можно с помощью командной строки или оболочки Windows PowerShell. Одной командой Вы добавляете правило в Брандмауэр Защитника. Это то же самое, только значительно быстрее. Обязательно нужно выполнять команду от имени администратора.

| Командная строка | netsh advfirewall firewall add rule name=”Port 80” dir=in action=allow protocol=TCP localport=80 |

| Windows PowerShell | New-NetFirewallRule -DisplayName ‘Port 80‘ -Profile ‘Private‘ -Direction Inbound -Action Allow -Protocol TCP -LocalPort 80 |

Итак, в командах Вы можете заменить протокол и порт под свои требования. Показываем на примере номера 80 (часто приходиться именно с ним работать). После создания правила порты будут открыты как для отправки, так и для приема пакетов данных… И неважно, каким способом.

Вот например, сразу же удалить созданное правило в командной строке. Нужно воспользоваться простой командой: netsh advfirewall firewall delete rule name=”Port 80” protocol=TCP localport=80.

Что делать, если не открываются порты?

Сторонний антивирус. Современные антивирусники имеют собственные фаерволы. Они могут работать без учёта Брандмауэра Windows. Придётся вносить изменения в настройки антивируса.

Роутер или модем. А также и топовые роутеры могут блокировать порты. Поскольку имеют встроенный брандмауэр или что-то подобное. Процесс настройки зависит от самого роутера.

В самом Брандмауэре Защитника Windows не составит труда открыть порты. Ранее ещё при запуске серверов Counter Strike 1.6 это нужно было. Вы просто выполняете несколько простых шагов. Можете воспользоваться как настройками Брандмауэра, так и командной строкой…