- Как Настроить Брандмауэр с UFW в Ubuntu 18.04

- Ubuntu firewall и защита сервера

- Настройка брандмауэра с помощью UFW в Ubuntu 18.04

- Настройка правил брандмауэра в Ubuntu 18.04 с UFW

- Открытие и закрытие портов с помощью UFW

- Работа со службами в Ubuntu firewall

- Запретить или разрешить подключения по IP-адресу

- Удаление правила межсетевого экрана в Ubuntu

- Итоги

- Как настроить брандмауэр с UFW в Ubuntu 20.04

- Подготовка

- Установить UFW

- Проверить статус UFW

- Политики UFW по умолчанию

- Профили приложений

- Включение UFW

- Открытие портов

- Портовые диапазоны

- Определенный IP-адрес и порт

- Подсети

- Конкретный сетевой интерфейс

- Отказ от подключений

- Удаление правил UFW

- Отключение UFW

- Сброс UFW

- IP-маскарадинг

- Выводы

Как Настроить Брандмауэр с UFW в Ubuntu 18.04

Безопасность — это то, к чему не следует относиться легкомысленно в эпоху, когда киберпреступления фигурируют в заголовках практически всех статей, связанных с ИТ. Поэтому рекомендуется всегда следить и принимать все возможные меры, чтобы повысить уровень безопасности вашего сервера.

Защищая наш сервер, мы также защищаем наши данные. Эффективный способ сделать это в Ubuntu — настроить брандмауэр, он же firewall, он же межсетевой экран. Благодаря этому мы сможем контролировать входящие и исходящие подключения к нашему серверу. В этом руководстве мы научим вас, как настроить фаервол с помощью UFW в Ubuntu 18.04.

Ubuntu firewall и защита сервера

Брандмауэр — это компьютерное оборудование или программное обеспечение, которое контролирует входящий и исходящий трафик машины. Другими словами, это довольно важный элемент компьютерной безопасности. Если у вас есть компьютер, подключенный к интернету, рекомендуется защитить его, настроив фаервол.

Несмотря на то, что в Linux предусмотрены отличные функции безопасности, дополнительная осторожность не помешает.

Ubuntu поставляется с приложением, которое упрощает настройку брандмауэра. Оно называется UFW (Uncomplicated Firewall), который представляет собой интерфейс Iptables. В Ubuntu 18.04 UFW обычно установлен по умолчанию. Но, скорее всего, он будет отключен. UFW имеет графический интерфейс GUFW, который вы можете установить, если у вас есть среда рабочего стола.

Настройка брандмауэра с помощью UFW в Ubuntu 18.04

Как мы уже говорили, UFW по умолчанию установлен в Ubuntu 18.04, однако он не включен. Таким образом, первое, что нужно сделать, это включить UFW.

Для этого мы должны сначала подключиться к серверу с помощью SSH или, если Ubuntu 18.04 работает локально, просто открыть терминал. Если у вас возникли проблемы со входом на сервер, ознакомьтесь с этим руководством.

Как только у нас будет доступ к нашему серверу, мы включим UFW с помощью следующей команды:

Если вы увидите сообщение об ошибке «Команда не найдена», установите UFW с помощью следующей команды.

Затем мы должны проверить статус UFW.

Как мы видим, теперь UFW включен.

По умолчанию UFW запрещает все входящие и разрешает все исходящие соединения. Для многих пользователей этой конфигурации достаточно, но если у нас есть сетевые службы или приложения, мы должны установить некоторые правила.

Настройка правил брандмауэра в Ubuntu 18.04 с UFW

Правило брандмауэра — это инструкция, определяющая принцип работы межсетевого экрана. Правила определяют, какие соединения принимаются или запрещаются.

Далее мы настроим некоторые правила брандмауэра с помощью UFW:

Открытие и закрытие портов с помощью UFW

Порты — это интерфейсы подключения, используемые приложениями для установления соединения с сервером.

С UFW их довольно легко открывать или закрывать по своему усмотрению. Чтобы открыть порт, нам нужно запустить эту команду:

Если мы говорим о протоколах, то это могут быть TCP или UDP. Всё зависит от наших потребностей. Например:

Это означает, что все приложения или службы, которые пытаются подключиться к нашему серверу через порт 56, будут разрешены.

Однако мы можем запретить использование этого порта с помощью следующей команды:

Теперь все приложения, использующие TCP и пытающиеся подключиться к серверу через порт 56, не смогут этого сделать.

Мы также можем одной командой разрешить или заблокировать ряд портов. Это здорово экономит время. Базовый синтаксис выглядит так:

Чтобы открыть порты, команда будет выглядеть следующим образом:

Или, чтобы запретить их:

Работа со службами в Ubuntu firewall

UFW может применять некоторые сетевые службы. Чтобы управлять ими, нужно знать порт, который они используют для подключения к серверу.

Например, HTTP требует, чтобы был доступен порт 80, а HTTPS — порт 443.

Итак, для HTTP нам нужно запустить эту команду:

Выполнение этой команды эквивалентно включению порта 80.

Таким образом, нам нужно знать только порты, используемые сетевыми службами.

Запретить или разрешить подключения по IP-адресу

Также мы можем запретить доступ для определенного IP-адреса.

Для этого мы должны выполнить следующую команду:

Или наоборот, если мы хотим разрешить доступ только этому IP-адресу.

Ещё, если мы хотим, чтобы IP-адрес мог подключаться только к определённому порту, мы можем уточнить это следующим образом:

В реальном сценарии команда будет выглядеть так:

При таком раскладе IP-адрес сможет устанавливать соединение только в том случае, если он использует порт 44.

Удаление правила межсетевого экрана в Ubuntu

Мы можем удалить отдельное правило из нашего UFW с помощью одной записи в командной строке! Но сначала мы должны перечислить их все. Для этого мы должны запустить эту команду:

После этого удаляем то правило, которое хотим. Для примера давайте удалим правило номер четыре.

Вот мы и перечислили все основные функции, о которых стоит знать. Теперь вы готовы настроить безопасность своего сервера так, как считаете нужным. Если вам нужна дополнительная информация, просмотрите руководство UFW. Вызвать его можно с помощью следующей команды:

Итоги

Процесс настройки брандмауэра в Ubuntu 18.04 прост благодаря UFW. Однако у этого приложения есть ещё много возможностей для усиления защиты нашего сервера. Здесь вы узнали о его основных функциях, которые должен знать каждый. Мы надеемся, что это руководство было полезным для вас. Берегите себя и свои данные!

Ольга уже около пяти лет работает менеджером в сфере IT. Написание технических заданий и инструкций — одна из её главных обязанностей. Её хобби — узнавать что-то новое и создавать интересные и полезные статьи о современных технологиях, веб-разработке, языках программирования и многом другом.

Источник

Как настроить брандмауэр с UFW в Ubuntu 20.04

Брандмауэр — это инструмент для мониторинга и фильтрации входящего и исходящего сетевого трафика. Он работает, определяя набор правил безопасности, которые определяют, разрешить или заблокировать определенный трафик.

Ubuntu поставляется с инструментом настройки межсетевого экрана под названием UFW (Несложный межсетевой экран). Это удобный интерфейс для управления правилами брандмауэра iptables. Его основная цель — упростить или, как следует из названия, упростить управление межсетевым экраном.

В этой статье описывается, как использовать инструмент UFW для настройки и управления брандмауэром в Ubuntu 20.04. Правильно настроенный брандмауэр — один из наиболее важных аспектов общей безопасности системы.

Подготовка

Только root или пользователи с привилегиями sudo могут управлять системным брандмауэром. Лучше всего запускать административные задачи от имени пользователя sudo.

Установить UFW

UFW является частью стандартной установки Ubuntu 20.04 и должен присутствовать в вашей системе. Если по какой-то причине он не установлен, вы можете установить пакет, набрав:

Проверить статус UFW

По умолчанию UFW отключен. Вы можете проверить статус службы UFW с помощью следующей команды:

Вывод покажет, что состояние брандмауэра неактивно:

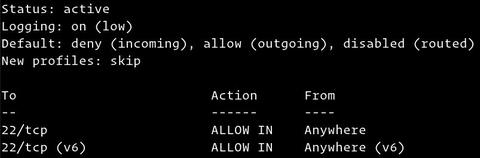

Если UFW активирован, вывод будет выглядеть примерно так:

Политики UFW по умолчанию

По умолчанию межсетевой экран UFW блокирует весь входящий и пересылаемый трафик и разрешает весь исходящий трафик. Это означает, что любой, кто пытается получить доступ к вашему серверу, не сможет подключиться, если вы специально не откроете порт. Приложения и службы, работающие на вашем сервере, смогут получить доступ к внешнему миру.

Политики по умолчанию определены в /etc/default/ufw и могут быть изменены либо путем изменения файла вручную, либо с помощью команды sudo ufw default

Политики брандмауэра — это основа для создания более сложных и определяемых пользователем правил. Как правило, исходные политики по умолчанию UFW являются хорошей отправной точкой.

Профили приложений

Профиль приложения — это текстовый файл в формате INI, который описывает службу и содержит правила брандмауэра для службы. Профили приложений создаются в каталоге /etc/ufw/applications.d во время установки пакета.

Вы можете просмотреть все профили приложений, доступные на вашем сервере, набрав:

В зависимости от пакетов, установленных в вашей системе, вывод будет выглядеть следующим образом:

Чтобы найти дополнительную информацию о конкретном профиле и включенных правилах, используйте следующую команду:

Выходные данные показывают, что профиль «Nginx Full» открывает порты 80 и 443 .

Вы также можете создавать собственные профили для своих приложений.

Включение UFW

Если вы подключаетесь к Ubuntu из удаленного места, перед включением брандмауэра UFW вы должны явно разрешить входящие соединения SSH. В противном случае вы больше не сможете подключиться к машине.

Чтобы настроить брандмауэр UFW для разрешения входящих соединений SSH, введите следующую команду:

Если SSH работает на нестандартном порту , вам необходимо открыть этот порт.

Например, если ваш демон ssh прослушивает порт 7722 , введите следующую команду, чтобы разрешить соединения на этом порту:

Теперь, когда брандмауэр настроен на разрешение входящих соединений SSH, вы можете включить его, набрав:

Вы будете предупреждены, что включение брандмауэра может нарушить существующие соединения ssh, просто введите y и нажмите Enter .

Открытие портов

В зависимости от приложений, которые работают в системе, вам также может потребоваться открыть другие порты. Общий синтаксис открытия порта следующий:

Ниже приведены несколько способов, как разрешить HTTP-соединения.

Первый вариант — использовать имя службы. UFW проверяет файл /etc/services предмет порта и протокола указанной службы:

Вы также можете указать номер порта и протокол:

Если протокол не указан, UFW создает правила как для tcp и для udp .

Другой вариант — использовать профиль приложения; в данном случае Nginx HTTP:

UFW также поддерживает другой синтаксис для указания протокола с помощью ключевого слова proto :

Портовые диапазоны

UFW также позволяет открывать диапазоны портов. Открывающий и закрывающий порты разделяются двоеточием ( : ), и вы должны указать протокол, либо tcp или udp .

Например, если вы хотите разрешить порты с 7100 до 7200 как на tcp и на udp , вы должны выполнить следующую команду:

Определенный IP-адрес и порт

Чтобы разрешить соединения на всех портах с заданного IP-адреса источника, используйте ключевое слово from за которым следует адрес источника.

Вот пример внесения IP-адреса в белый список:

Если вы хотите разрешить данному IP-адресу доступ только к определенному порту, используйте ключевое слово to any port за которым следует номер порта.

Например, чтобы разрешить доступ к порту 22 с машины с IP-адресом 64.63.62.61 , введите:

Подсети

Синтаксис разрешения подключений к подсети IP-адресов такой же, как и при использовании одного IP-адреса. Единственное отличие состоит в том, что вам нужно указать маску сети.

Ниже приведен пример, показывающий, как разрешить доступ для IP-адресов от 192.168.1.1 до 192.168.1.254 до порта 3360 ( MySQL ):

Конкретный сетевой интерфейс

Чтобы разрешить подключения к определенному сетевому интерфейсу, используйте ключевое слово in on за которым следует имя сетевого интерфейса:

Отказ от подключений

Политика по умолчанию для всех входящих подключений настроена на deny , и если вы не изменили ее, UFW заблокирует все входящие подключения, если вы специально не откроете подключение.

Написание запрещающих правил аналогично написанию разрешающих правил; вам нужно только использовать ключевое слово deny вместо allow .

Допустим, вы открыли порты 80 и 443 , и ваш сервер атакован из сети 23.24.25.0/24 . Чтобы запретить все соединения с 23.24.25.0/24 вы должны выполнить следующую команду:

Вот пример 23.24.25.0/24 доступа только к портам 80 и 443 из 23.24.25.0/24 вы можете использовать следующую команду:

Удаление правил UFW

Есть два разных способа удалить правила UFW по номеру правила и указав фактическое правило.

Удалять правила по номеру правила проще, особенно если вы новичок в UFW. Чтобы сначала удалить правило по номеру правила, вам нужно найти номер правила, которое вы хотите удалить. Чтобы получить список пронумерованных правил, используйте команду ufw status numbered :

Чтобы удалить правило номер 3 , которое разрешает подключения к порту 8080 , вы должны ввести:

Второй способ — удалить правило, указав фактическое правило. Например, если вы добавили правило для открытия порта 8069 вы можете удалить его с помощью:

Отключение UFW

Если по какой-либо причине вы хотите остановить UFW и деактивировать все правила, вы можете использовать:

Позже, если вы захотите снова включить UTF и активировать все правила, просто введите:

Сброс UFW

Сброс UFW отключит UFW и удалит все активные правила. Это полезно, если вы хотите отменить все изменения и начать все заново.

Чтобы сбросить UFW, введите следующую команду:

IP-маскарадинг

IP Masquerading — это вариант NAT (трансляция сетевых адресов) в ядре Linux, который преобразует сетевой трафик путем перезаписи исходных и целевых IP-адресов и портов. С помощью IP Masquerading вы можете разрешить одной или нескольким машинам в частной сети связываться с Интернетом, используя одну машину Linux, которая действует как шлюз.

Настройка IP-маскарадинга с помощью UFW включает несколько шагов.

Во-первых, вам нужно включить переадресацию IP. Для этого откройте файл /etc/ufw/sysctl.conf :

Найдите и раскомментируйте строку net.ipv4.ip_forward = 1 :

Затем вам нужно настроить UFW, чтобы разрешить пересылку пакетов. Откройте файл конфигурации UFW:

Найдите ключ DEFAULT_FORWARD_POLICY и измените значение с DROP на ACCEPT :

Теперь вам нужно установить политику по умолчанию для цепочки POSTROUTING в таблице nat и правило маскарада. Для этого откройте файл /etc/ufw/before.rules и добавьте строки, выделенные желтым, как показано ниже:

Добавьте следующие строки:

Не забудьте заменить eth0 в строке -A POSTROUTING чтобы он соответствовал имени публичного сетевого интерфейса:

Когда вы закончите, сохраните и закройте файл.

Наконец, перезагрузите правила UFW, отключив и снова включив UFW:

Выводы

Мы показали вам, как установить и настроить брандмауэр UFW на вашем сервере Ubuntu 20.04. Обязательно разрешите все входящие соединения, которые необходимы для правильного функционирования вашей системы, ограничив при этом все ненужные соединения.

Для получения дополнительной информации по этой теме посетитесправочную страницу UFW .

Если у вас есть вопросы, не стесняйтесь оставлять комментарии ниже.

Источник