- Утилита netcat в Linux

- netcat синтаксис

- netcat опции

- netcat примеры

- Сканирование портов

- Связь при помощи Netcat

- Отправка файлов

- Использование Netcat в качестве простого веб-сервера

- Заключение

- Полезные трюки при работе с netcat

- Практические примеры

- Проверка наличия открытого TCP-порта 12345

- Сканирование TCP-портов с помощью netcat:

- Сканирование UDP-портов.

- Отправка UDP-пакета

- Прием данных на UDP-порту и вывод принятых данных

- Netcact в роли простейшего веб-сервера.

- Чат между узлами

- Реверс-шелл

- Hping3: создание пакетов TCP / IP и выполнение DoS-атак в Linux

- основные черты

- Установить Hping3

- Список команд hping3

- Базовое использование инструмента:

- Режимы работы:

- TCP / UDP

- Общие для всех варианты

- Примеры использования Hping3

- Простой тест ping

- Путь подключения участка

- Сканирование портов с использованием флага TCP SYN

- Подписывать пакеты с помощью настраиваемого текстового файла

- Сгенерируйте несколько запросов для тестирования защиты от DoS и DDoS

Утилита netcat в Linux

Linux славится наличием множества полезных и функциональных утилит командной строки, штатно доступных в большинстве дистрибутивов. Опытный системный администратор может выполнить значительную часть своей работы при помощи встроенных инструментов без необходимости устанавливать дополнительные программы.

В данном руководстве мы разберем использование утилиты netcat. Ее часто называют «швейцарским армейским ножом» среди сетевых инструментов. Это действительно универсальная команда, которая может помочь вам в мониторинге и тестировании сетевых соединений, а также в отправке данных через них. В примерах рассматривается BSD-версия netcat, которая по умолчанию входит в дистрибутив Ubuntu. Работа других версий и их опции могут немного отличаться.

netcat синтаксис

По умолчанию netcat инициирует TCP-соединение с удаленным узлом.

Базовый синтаксис команды следующий:

Команда попытается установить TCP-соединение с указанным узлом и номером порта. В принципе, это работает аналогично старой команде telnet в Linux. Имейте в виду, что ваше соединение будет не зашифровано.

Если вместо установки TCP-соединения вам нужно отправить UDP-пакет, можно воспользоваться опцией –u:

Также можно задать диапазон портов, указав начальный и конечный порты через дефис:

Обычно в таких командах указываются дополнительные флаги, мы рассмотрим их ниже.

В большинстве систем команды netcat и nc взаимозаменяемы и означают одну и ту же утилиту.

netcat опции

Для команды существуют следующие ключи-опции

-h Справка;

-v Вывод информации о процессе работы (verbose)

-o Вывод данных в файл

-i Задержка между отправляемыми данными (в секундах)

-z Не посылать данные (сканирование портов)

-u Использовать для подключения UDP протокол

-l Режим прослушивания

-p Локальный номер порта для прослушивания. Используется с опцией -l

-s Использовать заданный локальный («свой») IP-адрес

-n Отключить DNS и поиск номеров портов по /etc/services

-w Задать тайм-аут (в секундах)

-q Задать время ожидания после передачи данных, после истечение которого соединение закрывается

netcat примеры

Для лучшего понимания как работает netcat рассмотрим несколько примеров

Сканирование портов

Один из наиболее распространенных примеров использования netcat – сканирование портов. Может быть, это не самый продвинутый инструмент (в большинстве случаев лучше воспользоваться nmap), но он позволяет выполнить простое сканирование и легко выявить открытые порты. Для этого нужно указать диапазон портов и опцию –z, которая означает выполнение сканирования вместо попытки установить соединение. Например, следующая команда сканирует порты от 1 до 1000:

Помимо опции -z, мы указали опцию –v, чтобы команда выводила более подробную информацию. Результат будет выглядеть следующим образом:

Как мы видим, для каждого порта указано, успешно ли прошло сканирование. Единственный открытый порт на удаленном компьютере – 22, традиционно используемый для SSH.

Можно ускорить процесс сканирования, если вам известен IP-адрес узла. Он указывается с опцией –n, которая задает команде не определять адрес при помощи DNS.

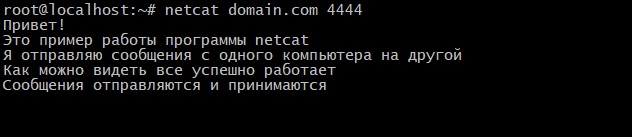

Связь при помощи Netcat

Функции Netcat не ограничены отправкой TCP и UDP пакетов. Она также может прослушивать порты. Это позволяет создать соединение между программами netcat на различных компьютерах по принципу «клиент-сервер». Роли сервера и клиента важны только при первоначальной конфигурации. После установки соединения связь в обоих направлениях будет абсолютно одинаковой. На одной из машин нужно указать команде netcat прослушивать определенный порт. Это осуществляется при помощи опции –l:

Данная команда выполняет прослушивание порта 4444 в ожидании TCP-соединения. Если вы обычный пользователь без root-привилегий, то открывать порты до 1000 вам нельзя из соображений безопасности. Вторую машину можно подключить к первой точно так же, как мы устанавливали соединения ранее, указав тот же номер порта:

После выполнения этой команды на первый взгляд ничего не поменяется. Однако, теперь на любом конце соединения вы можете отправлять сообщения, и они будут видны на другом конце. Введите сообщение и нажмите Enter – оно появится как на локальном,

так и на удаленном экране.

Как уже говорилось, это работает в обоих направлениях. После завершения передачи сообщений для закрытия TCP-соединения можно нажать Ctrl+D.

Отправка файлов

Взяв за основу предыдущий пример, можно выполнять более сложные задачи.

Мы установили обычное TCP-соединение, поэтому можем отправлять по нему практически любые данные, не ограниченные вводимым пользователем текстом. Таким образом, можно использовать netcat в качестве средства передачи файлов.

Нам снова потребуется задать прослушивание порта на одном конце. Однако, вместо вывода информации на экран, как в предыдущем примере, мы будем направлять ее сразу в файл:

На втором компьютере создадим простой текстовый файл:

Теперь этот файл можно использовать в качестве источника входных данных netcat для соединения с прослушивающим компьютером. Файл будет передан точно так же, как будто мы его ввели сами:

В этом примере нет никакой магии, мы просто используем стандартный способ перенаправления потоков

На ожидавшем соединения компьютере появится новый файл с названием «received_file» и содержимым, введенным на другой машине. Это можно проверить при помощи команды cat:

При помощи конвейеров мы легко можем передать по этому соединению совершенно любые данные.

Например, можно передать содержимое всей директории: создать безымянный tar-архив прямо на ходу, передать его удаленной системе и распаковать в удаленную директорию. Следующей командой мы можем задать на приемном конце ожидание файла, которому потребуется распаковка и извлечение:

Дефис (-) в конце команды означает, что tar будет работать со стандартным потоком ввода, в который после установки соединения по сети будет направляться результат netcat.

На передающем конце мы можем упаковать директорию при помощи tar и воспользоваться netcat, чтобы отправить архив на удаленный компьютер:

В данном случае дефис в команде tar задает упаковку содержимого текущей директории (указано маской *) с выводом результатов в стандартный поток вывода. Затем он перенаправляется непосредственно на TCP-соединение, отправляется на другой конец, где распаковывается в текущую директорию на удаленном компьютере. Это всего лишь один из примеров передачи более сложных данных между компьютерами. Другой распространенный вариант – воспользоваться командой dd для создания образа диска на одном конце соединения и передать его на удаленный компьютер.

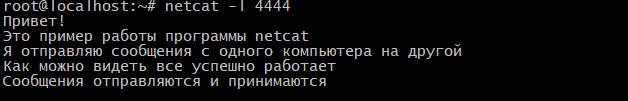

Использование Netcat в качестве простого веб-сервера

В предыдущих примерах мы настроили netcat для ожидания соединения, чтобы передавать сообщения и файлы. Этим же принципом можно воспользоваться, чтобы превратить netcat в простейший веб-сервер. Это полезно для тестирования создаваемых вами страниц.

Сначала создадим на одном из компьютеров HTML-файл с помощью nano:

Введем в него простой HTML-код:

Теперь нужно сохранить и закрыть файл.

Без root-привилегий этот файл нельзя передать через веб-порт по умолчанию, 80. Для примера воспользуемся другим номером порта, допустим, 8888. Если страницу нужно передать один раз для проверки ее вида, можно запустить следующую команду:

printf ‘HTTP/1.1 200 OK\n\n%s’ «$(cat index.html)» | netcat -l 8888

Теперь можно просмотреть эту страницу в браузере:

Сервер передаст страницу, а затем соединение netcat будет закрыто. Если вы обновите страницу, то получите сообщение об ошибке:

Но можно задать netcat бесконечную передачу страницы, заключив предыдущую команду в бесконечный цикл, например:

Это позволит продолжать ожидание соединения после закрытия. Остановить цикл можно комбинацией клавиш Ctrl+C.

Данный прием можно использовать для проверки представления страницы в браузере, но никаких других функций он не обеспечивает. Им нельзя пользоваться для отображения реальных веб-сайтов – это небезопасно, и будут некорректно работать даже такие простые элементы, как ссылки.

Заключение

Надеемся, вы получили достаточное представление о том, как и для чего можно использовать netcat. Это универсальный инструмент, полезный для диагностики проблем и проверки корректности работы базового уровня TCP/UDP соединений. Он позволяет легко и быстро устанавливать связь между компьютерами. Для более подробной информации можно ознакомиться с man-страницей команды.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Источник

Полезные трюки при работе с netcat

В данной статье я рассмотрю популярную сетевую утилиту netcat и полезные трюки при работе с ней.

Netcat — утилита Unix, позволяющая устанавливать соединения TCP и UDP, принимать оттуда данные и передавать их. Несмотря на свою полезность и простоту, многие не знают способы ее применения и незаслуженно обходят ее стороной.

С помощью данной утилиты можно производить некоторые этапы при проведении тестирования на проникновение. Это может быть полезно, когда на атакованной машине отсутствуют (или привлекут внимание) установленные пакеты, есть ограничения (например IoT/Embedded устройства) и т.д.

Что можно сделать с помощью netcat:

- Сканировать порты;

- Перенаправлять порты;

- Производить сбор баннеров сервисов;

- Слушать порт (биндить для обратного соединения);

- Скачивать и закачивать файлы;

- Выводить содержимое raw HTTP;

- Создать мини-чат.

Вообще с помощью netcat можно заменить часть unix утилит, поэтому этот инструмент можно считать неким комбайном для выполнения тех или иных задач.

Практические примеры

Во многих случаях при необходимости проверки того или иного хоста используют телнет, либо собственные сервисные службы для выявления хоста или баннера. Как нам может помочь netcat:

Проверка наличия открытого TCP-порта 12345

nc: connect to 192.168.1.100 12345 (tcp) failed: Connection refused

Connection to 192.168.1.100 22 port [tcp/ssh] succeeded!

SSH-2.0-OpenSSH

Сканирование TCP-портов с помощью netcat:

При таком сканировании не будет соединение с портом, а только вывод успешного соединения:

nc: connectx to 192.168.1.100 port 20 (tcp) failed: Connection refused

nc: connectx to 192.168.1.100 port 21 (tcp) failed: Connection refused

found 0 associations

found 1 connections:

1: flags=82

outif en0

src 192.168.1.100 port 50168

dst 192.168.1.100 port 22

rank info not available

TCP aux info available

Connection to 192.168.1.100 port 22 [tcp/*] succeeded!

nc: connectx to 192.168.1.100 port 23 (tcp) failed: Connection refused

nc: connectx to 192.168.1.100 port 24 (tcp) failed: Connection refused

Сканирование UDP-портов.

Для сканирования UDP портов с помощью nmap необходимы root привилегии. Если их нет — в этом случае нам тоже может помочь утилита netcat:

Connection to 192.168.1.100 port 5555 [udp/*] succeeded!

Отправка UDP-пакета

Это может быть полезно при взаимодействии с сетевыми устройствами.

Прием данных на UDP-порту и вывод принятых данных

После первого сообщения вывод будет остановлен. Если необходимо принять несколько сообщений, то необходимо использовать while true:

Передача файлов. С помощью netcat можно как получать файлы, так и передавать на удаленный хост:

Netcact в роли простейшего веб-сервера.

Netcat может выполнять роль простейшего веб-сервера для отображения html странички.

C помощью браузера по адресу: http://хост netcat:8888/index.html. Для использования стандартного порта веб-сервера под номером 80 вам придется запустить nc c root привелегиями:

Чат между узлами

На первом узле (192.168.1.100):

После выполнения команд все символы, введенные в окно терминала на любом из узлов появятся в окне терминала другого узла.

Реверс-шелл

С помощью netcat можно организовать удобный реверс-шелл:

Теперь можно соединиться с удаленного узла:

Не стоит опускать руки, если нет тех или иных инструментов, зачастую довольно громоздких, иногда задачу можно решить подручными средствами.

Источник

Hping3: создание пакетов TCP / IP и выполнение DoS-атак в Linux

Когда мы хотим проверить подключение, мы все используем команду Ping, инструмент, который отправляет ICMP-пакеты на определенный сервер, чтобы узнать, правильное ли соединение или есть проблема. Однако этот инструмент очень прост и не позволяет практически никаких модификаций пакетов, а также не использует другие протоколы для отправки информации. Hping3 — это более продвинутое приложение, которое позволит нам изменять пакеты, отправляемые по протоколу TCP / IP, чтобы мы могли гораздо лучше контролировать эти пакеты, имея возможность адаптировать их в соответствии с нашими потребностями.

основные черты

Hping3 — это терминальное приложение для Linux это позволит нам легко анализировать и собирать пакеты TCP / IP. В отличие от обычного эхо-запроса, который используется для отправки пакетов ICMP, это приложение позволяет отправлять пакеты TCP, UDP и RAW-IP. Наряду с анализом пакетов это приложение также может использоваться для других целей безопасности, например, для проверки эффективности брандмауэр с помощью различных протоколов, обнаружение подозрительных или измененных пакетов и даже защита от атак. DoS-атака системы или брандмауэра.

В прошлом этот инструмент использовался для решения проблем кибербезопасности, но мы также можем использовать его для тестирования сетей и хостов. Вот некоторые из основных приложений, которые мы можем сделать с помощью этого инструмента:

- Проверьте безопасность и работу межсетевых экранов.

- Используйте его как расширенное сканирование портов, хотя для этой задачи лучше использовать Nmap.

- Сетевые тесты с использованием разных протоколов, ToS, фрагментации и т. Д.

- Узнать MTU на маршруте вручную.

- Расширенная трассировка с использованием всех поддерживаемых протоколов

- Удаленный отпечаток пальца из операционной системы

- Проверить время далеко

- Аудит стека TCP / IP

Из-за большого количества возможностей этого инструмента в этой статье мы покажем вам основные способы использования и способы его использования.

Установить Hping3

Hping3 доступен в официальных репозиториях Ubuntu, Debian, а также другие дистрибутивы Linux, поэтому для его установки нам просто нужно открыть терминал (или менеджер пакетов, например Synaptic) и ввести в нем:

sudo apt install hping3

Инструмент будет занимать около 3,600 КБ, после чего мы сможем начать его использовать.

Список команд hping3

Функции, которые поддерживает эта программа, огромны. От выполнения простого пинга до отправки пакетов через определенный порт, даже с сокрытием исходного IP-адреса. Если мы хотим подробно узнать все параметры, которые предлагает нам эта программа, мы можем обратиться к справке, включенной в инструмент, просто набрав в терминале:

Базовое использование инструмента:

- v –version показывает текущую версию hping3

- -c –счетчик пакетов

- -i –интервальный тайм-аут (uX для X микросекунд, например -i u1000)

- –Быстрые алиасы для -i u10000 (10 пакетов в секунду)

- –Быстрее псевдоним для -i u1000 (100 пакетов в секунду)

- –Flood отправляет пакеты максимально быстро, не отображает ответы.

- -n –числовой вывод с числами

- -q –quiet тихая команда без отображения на экране

- -I –интерфейсное имя интерфейса, если ничего не задано, по умолчанию это интерфейс указанного по умолчанию шлюза.

- -V — подробный режим для отладки

- -D — отладочная информация об отладке

- -z –bind bind ctrl + za ttl (по умолчанию порт назначения)

- -Z –unbind отключает ctrl + z

- –Звук для каждого полученного пакета, который соответствует

Режимы работы:

- Режим по умолчанию — TCP

- -0 –rawip режим RAW IP

- -1 –icmp режим ICMP

- -2 –udp режим UDP

- -8 — режим сканирования Режим сканирования.

- -9 — готовый режим прослушивания

Пример: hping –scan 1-30,70-90 -S www.target.com

- -a –spoof подменить исходный IP-адрес

- –Rand-dest случайный IP-адрес назначения.

- –Rand-source случайный IP-адрес источника.

- -t –ttl ttl (по умолчанию 64)

- -N –id id (по умолчанию случайный)

- -W –winid использовать выигрыш * порядок байтов идентификатора

- -r –rel относит поле id (для оценки трафика хоста)

- -f –frag фрагментирует пакеты более чем на один фрагмент, может проходить по слабым ACL

- -x –morefrag фрагменты подробнее

- -y –dontfrag не фрагментирует пакеты.

- -g –fragoff устанавливает смещение фрагмента

- -m –mtu устанавливает виртуальный MTU, это означает, что фрагмент пакета больше, чем MTU.

- -o –tos тип службы (по умолчанию 0x00), попробуйте выполнить –tos help

- -G –rroute включает параметр RECORD_ROUTE и показывает буфер пути

- –Lsrr свободная маршрутизация от источника и журнал маршрутов

- –Ssrr строгая маршрутизация от источника и журнал маршрутов

- -H –ipproto устанавливает протокол IP, только для режима RAW IP.

- -C –icmptype Тип ICMP (по умолчанию — запрос ICMP Echo)

- -K –icmpcode Код ICMP (по умолчанию 0)

- –Force-icmp отправляет все типы ICMP (по умолчанию отправляет только поддерживаемые типы)

- –Icmp-gw устанавливает адрес шлюза по умолчанию для перенаправления ICMP (по умолчанию 0.0.0.0)

- –Icmp-ts псевдонимы для –icmp –icmptype 13 (временная метка ICMP)

- –Icmp-addr псевдоним для –icmp –icmptype 17 (адрес маски подсети ICMP)

- –Icmp-help отображает справку по другим параметрам icmp.

Коды ICMP

Очень полезно знать некоторые коды ICMP, которые может показать нам hping3, ниже у вас есть все наиболее часто используемые:

TCP / UDP

- -s –baseport базовый исходный порт, по умолчанию — случайный

- -p –destport [+] [+] позиция назначения (по умолчанию 0) ctrl + z прибавка / уб

- -k — сохранить исходный порт

- -w — размер окна Win, по умолчанию 64

- -O –tcpoff устанавливает ложное смещение tcp-данных (вместо tcphdrlen / 4)

- -Q –seqnum показывает только порядковый номер

- -b –badcksum (попытаться) отправлять пакеты с поддельной контрольной суммой IP, многие системы исправят эту контрольную сумму при отправке пакета, поэтому у вас будет неправильная контрольная сумма на уровне UDP / TCP.

- -M –setseq устанавливает порядковый номер TCP

- -L –setack устанавливает TCP-подтверждение

- -F –fin устанавливает флаг FIN

- -S –syn устанавливает флаг SYN

- -R –rst устанавливает флаг RST

- -P –push устанавливает флаг PUSH

- -A –ack устанавливает флаг ACK

- -U –urg устанавливает флаг URG

- -X –xmas устанавливает неиспользуемый флаг X (0x40)

- -Y –ymas устанавливает флаг Y неиспользуемым (0x80)

- –Tcpexitcode использует последние tcp-> th_flags в качестве кода выхода.

- –Tcp-mss включает опцию TCP MSS с заданным значением

- –Tcp-timestamp включает параметр отметки времени TCP для определения времени безотказной работы.

Общие для всех варианты

- d — размер данных данных, по умолчанию 0.

- -E –файловые данные из файла.

- -e –sign добавляет подпись

- -j –дампить дамп пакетов в шестнадцатеричном формате

- -J –print выводит печатаемые символы

- -B –safe включает «безопасный» протокол

- -u –end сообщает вам, когда файл достиг конца

- -T –traceroute режим traceroute (подразумевает –bind и –ttl 1)

- –Tr-stop Выйти, когда первый не-ICMP пакет получен в режиме traceroute

- –Tr-keep-ttl Сохранять фиксированный TTL источника, полезно для мониторинга только одного перехода

- –Tr-no-rtt Не вычисляет и не отображает информацию RTT в режиме traceroute.

- Описание пакета ARS (новое и нестабильное)

- –Apd-send Отправлять пакеты, описанные с помощью APD

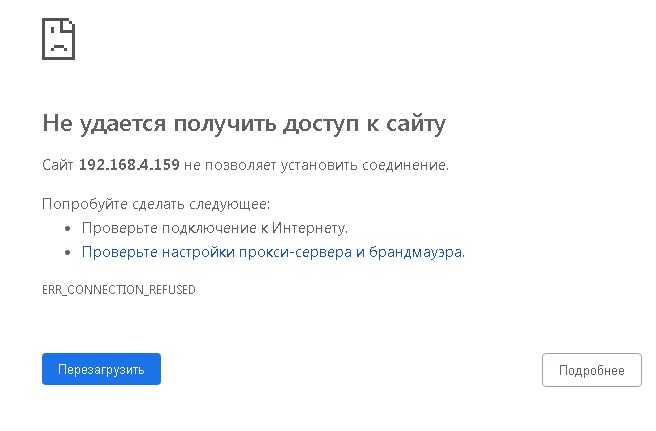

Примеры использования Hping3

Простой тест ping

Мы можем использовать этот инструмент как обычную команду ping, получая практически те же результаты. Для этого нам просто нужно набрать:

И мы увидим, как выполняется этот простой тест подключения. (Мы можем изменить домен Google на любой другой или напрямую использовать IP-адрес для проверки связи).

Путь подключения участка

Аналогично опции «tracert» в Windows или «traceroute» в Linux, с помощью этого инструмента мы также можем отслеживать все переходы между сетями пакета, начиная с момента, когда он покидает наш компьютер, до тех пор, пока он не достигнет пункта назначения, имея возможность в любой момент узнать, есть ли какие-то проблемы подключение.

Для этого нам просто нужно набрать:

hping3 redeszone.net -t 1 —traceroute

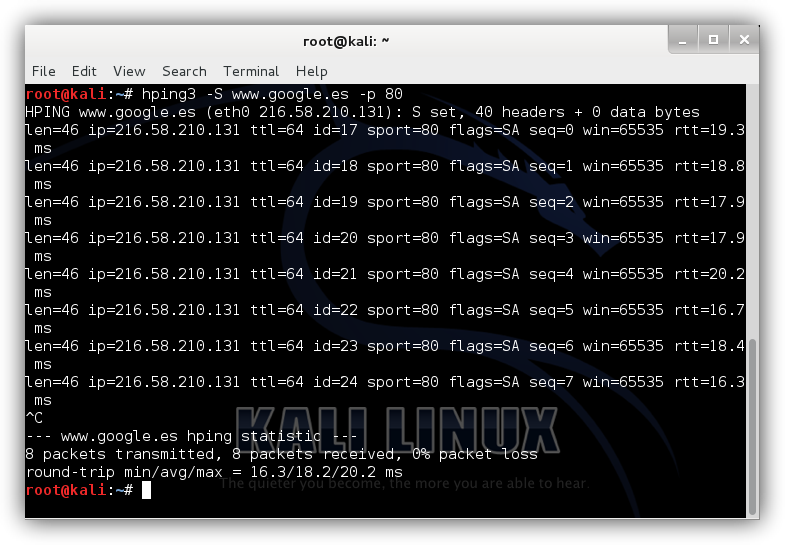

Сканирование портов с использованием флага TCP SYN

Этот инструмент также позволяет нам отправлять пакеты по протоколу TCP в чистом виде. Nmap стиль. Чтобы выполнить сканирование этим методом, мы введем в терминал «hping3 –S [IP-адрес назначения] –p [Порт]», и результат будет примерно таким:

hping3 -S www.google.es –p 80

Результат этого теста вернет SA флаг, что означает, что он соответствует SYN / ACK , то есть сообщение принято или, что то же самое, порт открыт . В противном случае, если значение равно РА это соответствует RST / ACK или что то же самое, что сообщение было выполнено неправильно, потому что порт закрыт или фильтрованный.

Таким образом, мы сможем узнать, например, разрешено ли соединение с определенным портом или фильтрует ли его брандмауэр.

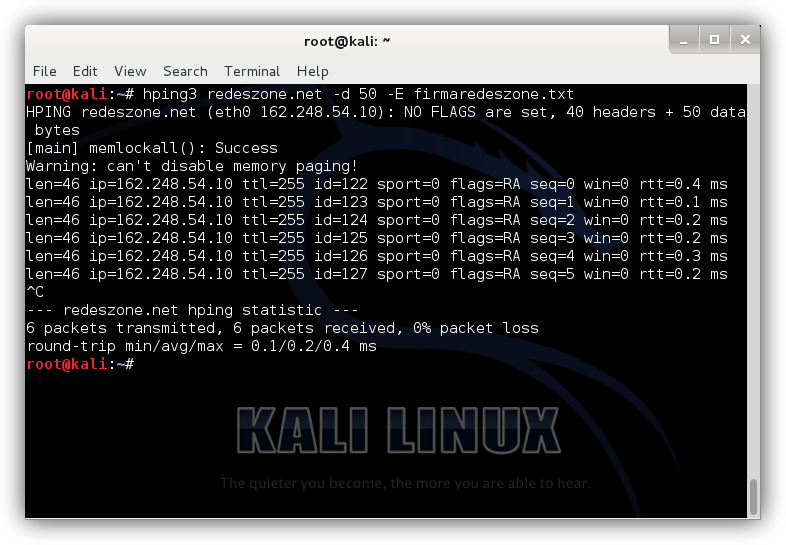

Подписывать пакеты с помощью настраиваемого текстового файла

Этот инструмент можно использовать для изменения отправляемых нами пакетов и вставки в них персонализированного сообщения, похожего на подпись. Для этого нам просто нужно набрать:

hping3 redeszone.net -d 50 -E firmaredeszone.txt

Эта команда введет в пакеты Ping содержимое указанного текстового файла. Если мы проанализируем эти пакеты с помощью подходящего программного обеспечения, такого как WireShark, мы увидим, что внутри них находится содержимое рассматриваемого файла.

Введенные параметры означают:

- -d: длина сообщения, которое мы собираемся ввести, в данном случае 50.

- -E: файл, из которого мы собираемся взять подпись сообщения, которую мы хотим представить пакетам.

Мы также можем использовать другие параметры, например, -p, чтобы указать порт, на который мы хотим отправлять эти пакеты, или -2, чтобы отправлять пакеты через протокол UDP.

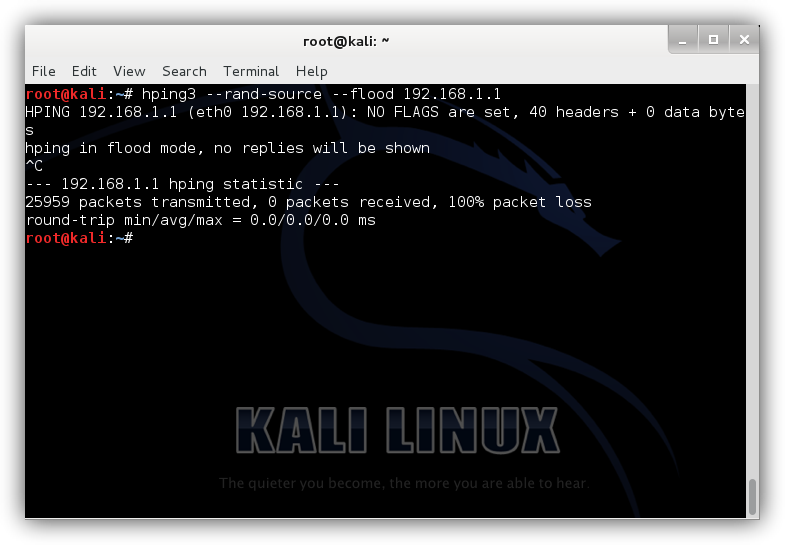

Сгенерируйте несколько запросов для тестирования защиты от DoS и DDoS

Этот инструмент также позволит нам проверить стабильность нашей системы против сетевых атак, таких как DoS и DDoS, генерируя реальные тесты либо в отношении localhost, либо в отношении другого сервера внутри (или вне) сети.

Мы можем сделать серию уникальных эхо-запросов, изменив исходный IP-адрес того же самого в пакетах TCP / IP, просто набрав:

hping3 —rand-source 192.168.1.1

Точно так же мы можем добавить параметр –flood, чтобы пакеты отправлялись в режиме реального времени большими партиями. Таким образом, мы сможем проверить, во-первых, работает ли наш брандмауэр и, во-вторых, насколько хорошо наша система реагирует на угрозу DDoS-атаки.

Для этого мы наберем:

hping3 —rand-source —flood 192.168.1.1

Всего за пару секунд мы сгенерировали более 25,000 XNUMX пакетов, поэтому мы должны быть осторожны, поскольку наша сеть может быть заблокирована и непригодна для использования.

При этом начнет генерироваться большое количество пакетов с «ложным происхождением» (благодаря параметру rand-source), которые будут непрерывно отправляться на сервер назначения (в данном случае 192.168.1.1). Таким образом, мы можем проверить устойчивость нашей системы к DDoS-атакам, поскольку, если система перестает работать или выходит из строя, может произойти сбой конфигурации, и мы должны принять соответствующие меры, чтобы этого не произошло в реальной среде.

Этот инструмент очень полезен, хотя его всегда следует использовать в закрытых и контролируемых средах, поскольку, выходя за пределы, мы можем в конечном итоге провести атаку отказа в обслуживании на команду, чего мы не должны, это незаконно и может в конечном итоге подвергнуться санкциям для этого.

Источник