- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- OWASP Broken Web Applications Project

- Описание OWASP Broken Web Applications Project

- Справка по OWASP Broken Web Applications Project

- Руководство по OWASP Broken Web Applications Project

- Состав OWASP Broken Web Applications Project

- Установка OWASP Broken Web Applications Project

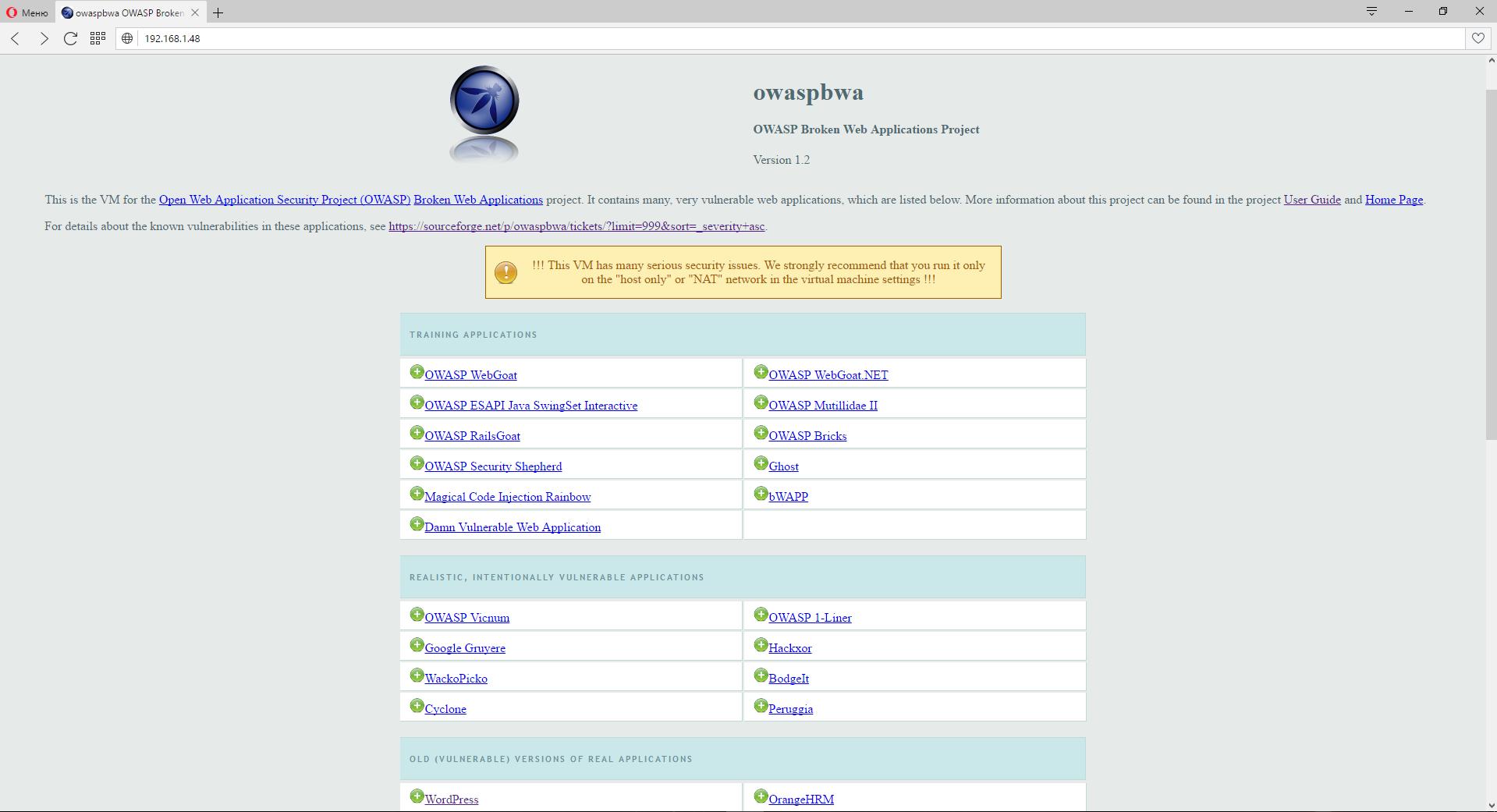

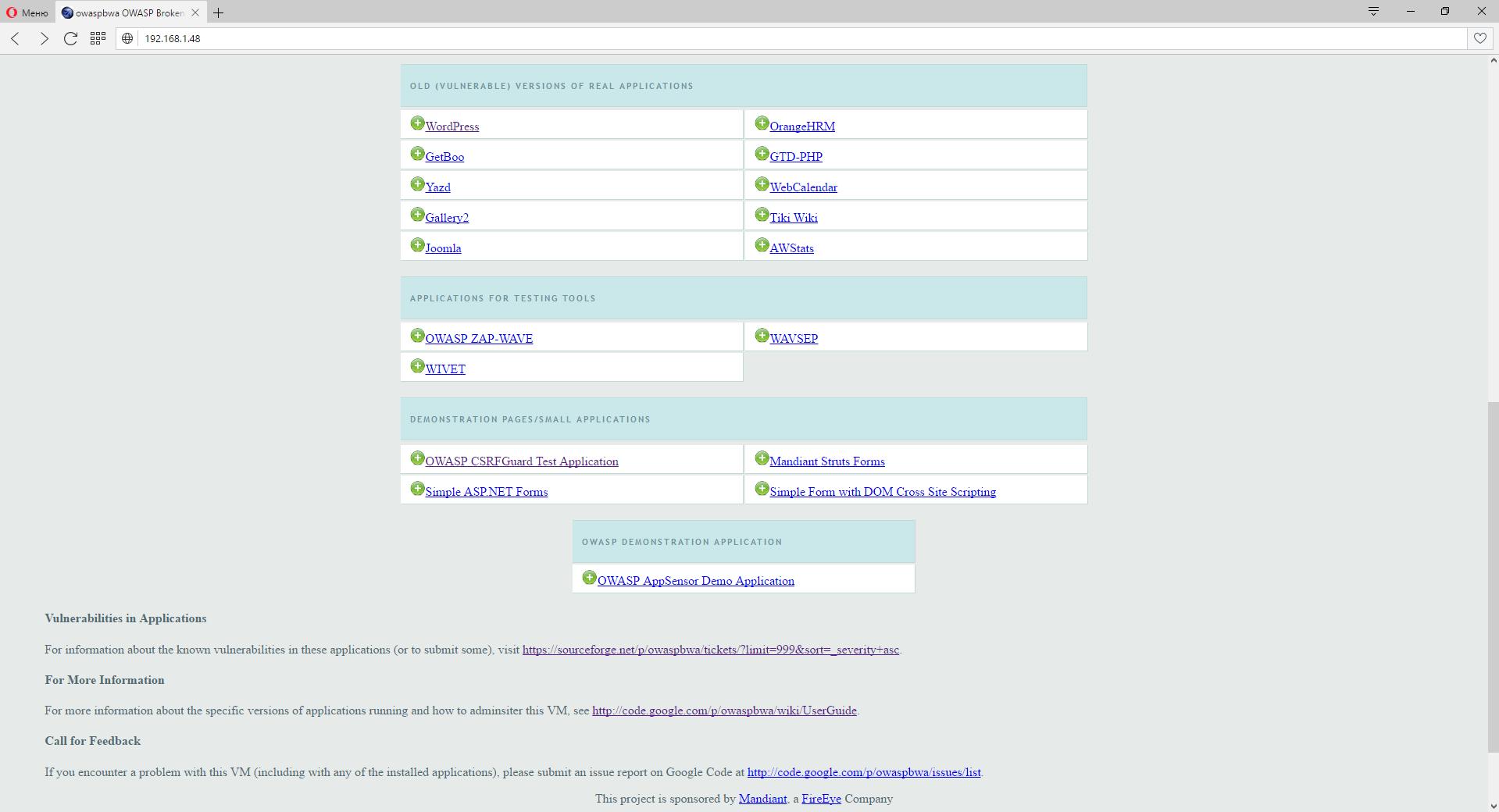

- Скриншоты OWASP Broken Web Applications Project

- Инструкции по OWASP Broken Web Applications Project

- Download ZAP

- ZAP 2.11.0

- Packages and Binaries:

- zaproxy

- Этичный хакинг с Михаилом Тарасовым (Timcore)

- #1 OWASP ZAP. Сканирование веб-сайта на наличие уязвимостей.

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

OWASP Broken Web Applications Project

Описание OWASP Broken Web Applications Project

OWASP Broken Web Applications Project — это коллекция уязвимых веб-приложений, которые размещены в виртуальной машине.

Broken Web Applications (BWA) Project может быть интересен при:

- изучении безопасности веб-приложений

- тестировании ручных методик оценки

- тестировании автоматизированных инструментов

- тестировании инструментов анализа исходного кода

- наблюдении за веб-атаками

- тестировании файерволов веб-приложений (WAF) и подобных технологий

Главная цель программы — сберечь время пентестеров и профессионалов в сфере безопасности, которое им бы пришлось потратить на компилирование, настройку и каталогизацию с нуля всех собранных этих проектом программ.

Кроме коллекции уязвимых веб-приложений для безопасной тренировки в тестировании на проникновение, виртуальная машина также имеет подборку для тестирования инструментов, предназначенных для анализа веб-приложений.

Автор: Chuck Willis

Лицензия: бесплатная, GPLv2, лицензии входящих в состав проекта других продуктов

Справка по OWASP Broken Web Applications Project

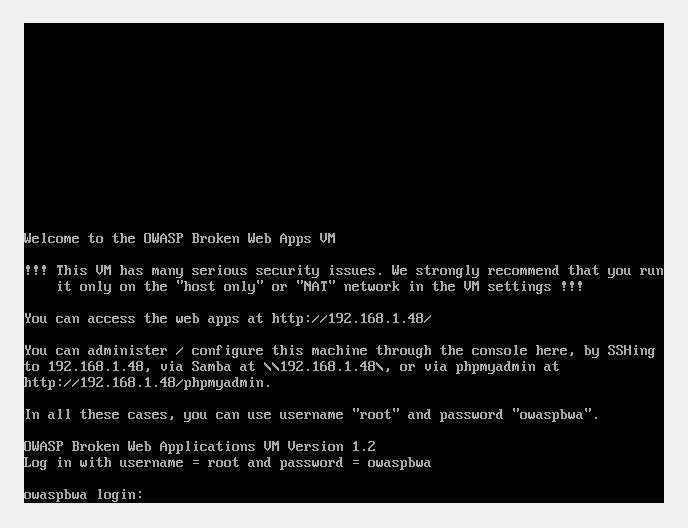

Учётные данные для входа в ОС root:owaspbwa.

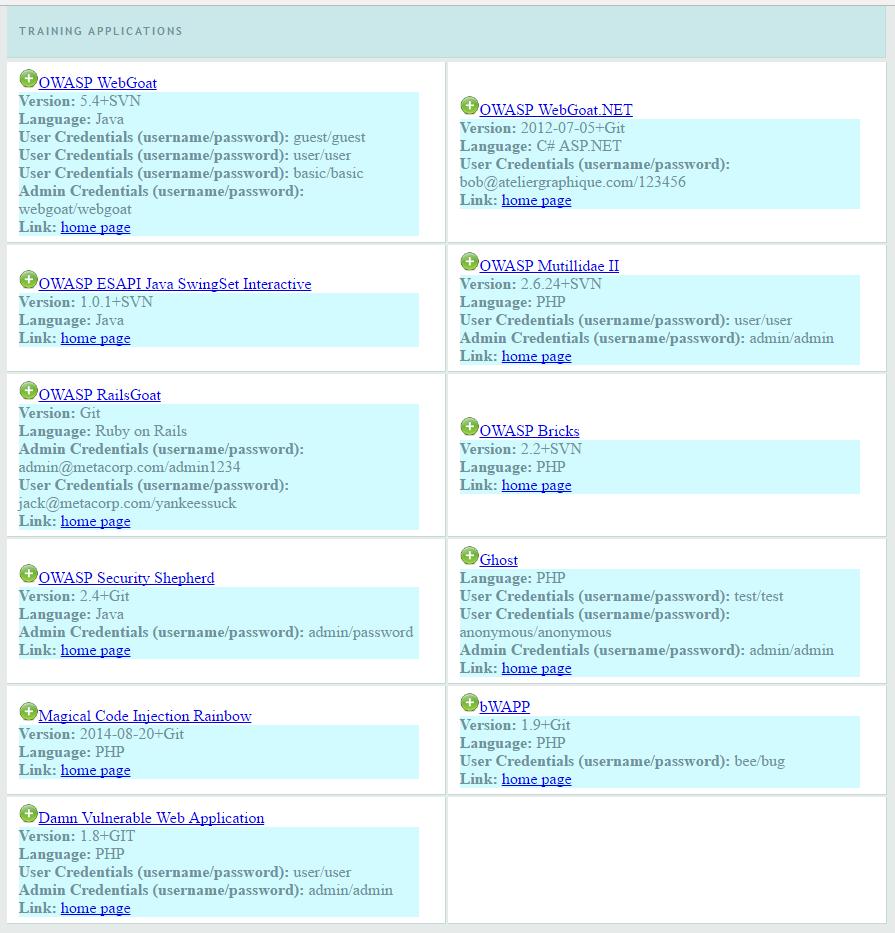

Имена пользователей и пароли приложений

Обычно приложения OWASP BWA настроены с административным аккаунтом, названным ‘admin’ с паролем ‘admin’, а аккаунт «обычного» пользователя назван ‘user’ с паролем ‘user’. В некоторых случаях невозможен или не нужен дополнительный аккаунт.

Чтобы увидеть все списки учётных данных в браузере перейдите на IP виртуальной машины и нажмите зелёный крестик:

Управление

После загрузки, виртуальную машину можно администрировать несколькими различными техниками.

- SSH

- Samba shares

- Консоль входа

- PHPMyAdmin (по адресу http://owaspbwa/phpmyadmin/)

Кстати, их присутствие не подразумевает их уязвимость — они там просто для обеспечения управления.

Во всех случаях используйте имя пользователя «root» и пароль «owaspbwa».

Руководство по OWASP Broken Web Applications Project

Включение и отключение основного набора правил ModSecurity в OWASP

Виртуальная машина поставляется с включённым Apache ModSecurity, но не используются наборы правил (поэтому ничего не блокируется и не записывается в журнал). Виртуальная машина обеспечивает простой механизм для включения и отключения OWASP ModSecurity Core Rule Set как это показано ниже. Цель этой функции — позволить пользователям из первых рук видеть эффективность (и ограничения) основных наборов правил (Core Rule Set) при ловле зловредных запросов.

Для ведения журнала (но не блокировки) любых запросов с использованием OWASP ModSecurity Core Rule Set, запустите следующую команду:

Сообщения журнала будут сохраняться в /var/log/apache2/error.log (общий с \owaspbwa\var\log\apache2\error.log).

Чтобы и блокировать, и вести журнал запросов с использованием OWASP ModSecurity Core Rule Set, запустите:

Для отключения всех правил ModSecurity (возвращение в исходное состояние, в котором виртуальная машина поставляется), запустите:

Пользователи могут отредактировать основной набор правил в /etc/apache2/modsecurity-crs/ (совместно с \owaspbwa\etc\apache2\modsecurity-crs). Пользователи также вольны изменять конфигурацию Apache для использования совершенно других правил ModSecurity.

Ведение нужнала

Настройка ведения жунрала для всех компонентов в виртуальной машине были оставлены на настройках по умолчанию, но пользователи вольны отредактировать конфигурацию логгирования, чтобы увидеть влияние изменений.

Логи располагаются в директории /var/log/ (совместно с \owaspbwa\var\log). Все логи в свежей виртуальной машине удалены, следовательно все записи журнала, которые увидят пользователи, относятся к их собственной активности на этой системе.

Обновление компонентов из репозиториев

Различные компоненты виртуальной машины OWASP BWA могутр быть обновлены из их публичных репозиториев. Все такие обновления несут риск сломать соответствующее приложение, но имеют потенциал принести дополнительные функции без ожидания следующего выпуска виртуальной машины OWASP BWA.

Обычно, пользователи, которые желают эту функцию, пробуют сначала обновить все компоненты.

Все компоненты

Чтобы обновить файлы для OWASP BWA, с кодом приложений, которые доступны из публичных репозиториев кода, запустите команду:

Это может привести к ошибкам приложения, по разным причинам. Часто это случается из-за изменения структуры используемой приложением базы данных. Если это произошло, проверьте инструкции приложения на предмет повторной постройки базы данных. Некоторые приложения включают страницу или ссылку для автоматического перестроения базы данных.

Специфичный контент OWASP BWA

Код и файлы, которые недоступны в каких-либо публичных репозиториях сохраняются в SVN репозитории для OWASP BWA в Google Code. Их можно обновить запуском:

Запуск этой команды также может обновить базы данных приложений, размещённых в виртуальной машине. Это обновление может принести проблемы с приложениями, которые имеют свои собственные репозитории, поскольку сами приложения этой командой не обновляются.

Состав OWASP Broken Web Applications Project

Приложения для тренировки

Приложения, разработанные для обучения, которые направляют пользователя к конкретным, намеренным уязвимостям:

- OWASP WebGoat версии 5.4+SVN (Java)

- OWASP WebGoat.NET версии 2012-07-05+GIT (ASP.NET)

- OWASP ESAPI Java SwingSet Interactive версии 1.0.1+SVN (Java)

- OWASP Mutillidae II версии 2.6.24+SVN (PHP)

- OWASP RailsGoat (Ruby on Rails)

- OWASP Bricks версии 2.2+SVN (PHP)

- OWASP Security Shepherd версии 2.4+GIT (Java)

- Ghost (PHP)

- Magical Code Injection Rainbow версии 2014-08-20+GIT (PHP)

- bWAPP версии 1.9+GIT (PHP)

- Damn Vulnerable Web Application версии 1.8+GIT (PHP)

Реалистичные, намеренно уязвимые приложения

Приложения, которые имеют большое количество намеренных уязвимостей безопасности, но они созданы выглядеть и работать как настоящие приложения:

- OWASP Vicnum версии 1.5 (PHP/Perl)

- OWASP 1-Liner (Java/JavaScript)

- Google Gruyere версии 2010-07-15 (Python)

- Hackxor версии 2011-04-06 (Java JSP)

- WackoPicko версии 2011-07-12+GIT (PHP)

- BodgeIt версии 1.3+SVN (Java JSP)

- Cyclone Transfers (Ruby on Rails)

- Peruggia версии 1.2 (PHP)

Старые версии реальных приложения

Приложения с открытым исходным кодом с одной или более известными проблемами безопасности:

- WordPress 2.0.0 (PHP, выпущен 31 декабря 2005 года) с плагинами: myGallery версии 1.2 и Spreadsheet for WordPress версии 0.6

- OrangeHRM версии 2.4.2 (PHP, выпущен 7 мая 2009 года)

- GetBoo версии 1.04 (PHP, выпущен 7 апреля 2008 года)

- gtd-php версии 0.7 (PHP, выпущен 30 сентября 2006 года)

- Yazd версии 1.0 (Java, выпущен 20 февраля 2002 года)

- WebCalendar версии 1.03 (PHP, выпущен 11 апреля 2006 года)

- Gallery2 версии 2.1 (PHP, выпущен 23 марта 2006 года)

- TikiWiki версии 1.9.5 (PHP, выпущен 5 сентября 2006 года)

- Joomla версии 1.5.15 (PHP, выпущен 4 ноября 2009 года)

- AWStats версии 6.4 (build 1.814, Perl, выпущен 25 февраля 2005 года)

Приложения для тестирования инструментов

Приложения, созданные для тестирования автоматизированных инструментов, таких как сканеров безопасности:

- OWASP ZAP-WAVE версии 0.2+SVN (Java JSP)

- WAVSEP версии 1.5 (Java JSP)

- WIVET версии 3+SVN (PHP)

Демонстрационные страницы / маленькие приложения

Маленькие приложения или страницы с намеренными уязвимостями для демонстрации конкретных концепций:

- OWASP CSRFGuard Test Application версии 2.2 (Java)

- Mandiant Struts Forms (Java/Struts)

- Simple ASP.NET Forms (ASP.NET/C#)

- Simple Form с DOM межсайтовым скриптингом (HTML/JavaScript)

Демонстрационные приложения OWASP

Демонстрация OWASP приложения. Не содержит преднамеренных уязвимостей:

- OWASP AppSensor Demo Application (Java)

Установка OWASP Broken Web Applications Project

Программа поставляется в виде трёх самостоятельных файлов. Два из них являются архивами .zip и .7z. Их содержание абсолютно идентично, но они различаются степенью сжатия. Меньший размер имеет .7z, поэтому для скачивания рекомендуется он.

Если вы планируете использовать OWASP Broken Web Applications в VirtualBox, то скачайте файл с расширением .ova.

После скачивания в VirtualBox перейдите в настройку Файл → Импорт конфигураций… и выберите скаченный файл.

Перед запуском перейдите в настройки виртуальной машины в параметры сетевого адаптера. Измените «Тип подключения» на «Сетевой мост». А также «Неразборчивый режим» на «Разрешить всё»:

После этого запустите виртуальную машину.

Виртуальная машина не имеет графического интерфейса:

Для доступа к веб-приложениям в браузере наберите адрес, который показан в консоли виртуальной машины.

Скриншоты OWASP Broken Web Applications Project

Инструкции по OWASP Broken Web Applications Project

Ссылки на инструкции будут добавлены позже.

Источник

Download ZAP

Checksums for all of the ZAP downloads are maintained on the 2.11.0 Release Page and in the relevant version files.

As with all software we strongly recommend that ZAP is only installed and used on operating systems and JREs that are fully patched and actively maintained.

ZAP 2.11.0

| Windows (64) Installer | 156 MB | Download |

| Windows (32) Installer | 156 MB | Download |

| Linux Installer | 157 MB | Download |

| Linux Package | 155 MB | Download |

| MacOS Installer | 185 MB | Download |

| Cross Platform Package | 173 MB | Download |

| Core Cross Platform Package | 55 MB | Download |

- Most of the files contain the default set of functionality, and you can add more functionality at any time via the ZAP Marketplace.

- The core package contains the minimal set of functionality you need to get you started.

- The Windows and Linux versions require Java 8 or higher to run.

- The macOS version includes Java 8 — you can use the Linux or Cross Platform versions if you do not want to download this.

- The installers are built using a multi-platform installer builder.

- For more information about this release see the release notes.

Launch the installation wizard by double clicking on the downloaded executable file

Read the License agreement and click ‘Accept’ to continue the installation

Источник

Packages and Binaries:

zaproxy

The OWASP Zed Attack Proxy (ZAP) is an easy to use integrated penetration testing tool for finding vulnerabilities in web applications.

It is designed to be used by people with a wide range of security experience and as such is ideal for developers and functional testers who are new to penetration testing as well as being a useful addition to an experienced pen testers toolbox. https://www.owasp.org/index.php/ZAP

Installed size: 156.00 MB

How to install: sudo apt install zaproxy

owasp-zap

# owasp-zap -h Found Java version 11.0.12 Available memory: 7956 MB Using JVM args: -Xmx1989m 573 [main] INFO org.parosproxy.paros.Constant — Copying default configuration to /root/.ZAP/config.xml 667 [main] INFO org.parosproxy.paros.Constant — Creating directory /root/.ZAP/session 668 [main] INFO org.parosproxy.paros.Constant — Creating directory /root/.ZAP/dirbuster 668 [main] INFO org.parosproxy.paros.Constant — Creating directory /root/.ZAP/fuzzers 668 [main] INFO org.parosproxy.paros.Constant — Creating directory /root/.ZAP/plugin Usage: zap.sh [Options] Core options: -version Reports the ZAP version -cmd Run inline (exits when command line options complete) -daemon Starts ZAP in daemon mode, i.e. without a UI -config Overrides the specified key=value pair in the configuration file -configfile

Overrides the key=value pairs with those in the specified properties file -dir Uses the specified directory instead of the default one -installdir Overrides the code that detects where ZAP has been installed with the specified directory -h Shows all of the command line options available, including those added by add-ons -help The same as -h -newsession

Creates a new session at the given location -session

Opens the given session after starting ZAP -host Overrides the host used for proxying specified in the configuration file -port

Overrides the port used for proxying specified in the configuration file -lowmem Use the database instead of memory as much as possible — this is still experimental -experimentaldb Use the experimental generic database code, which is not surprisingly also still experimental -nostdout Disables the default logging through standard output -silent Ensures ZAP does not make any unsolicited requests, including check for updates Add-on options: -script

Источник

Этичный хакинг с Михаилом Тарасовым (Timcore)

Блог об Этичном Хакинге

#1 OWASP ZAP. Сканирование веб-сайта на наличие уязвимостей.

Здравствуйте, дорогие друзья. Мы с Вами уже умеем проверять веб-приложения вручную «ручками». Их достаточное количество, и мы знаем, как они работают, и как их использовать.

В данном уроке я познакомлю Вас с инструментом, который можно использовать для автоматической проверки веб-приложений. С помощью этого инструмента Вы познакомитесь с большим количеством уязвимостей.

Настоятельно рекомендую перед использованием инструмента, потратить какое-то время для изучения уязвимостей и только потом переходить к автоматическому методу. К тому же, он имеет ошибки, так как это программа, и высока вероятность ложного срабатывания уязвимости.

Лучше всего использовать эти программы в качестве резервных, и полагаться на свои навыки по поиску уязвимостей.

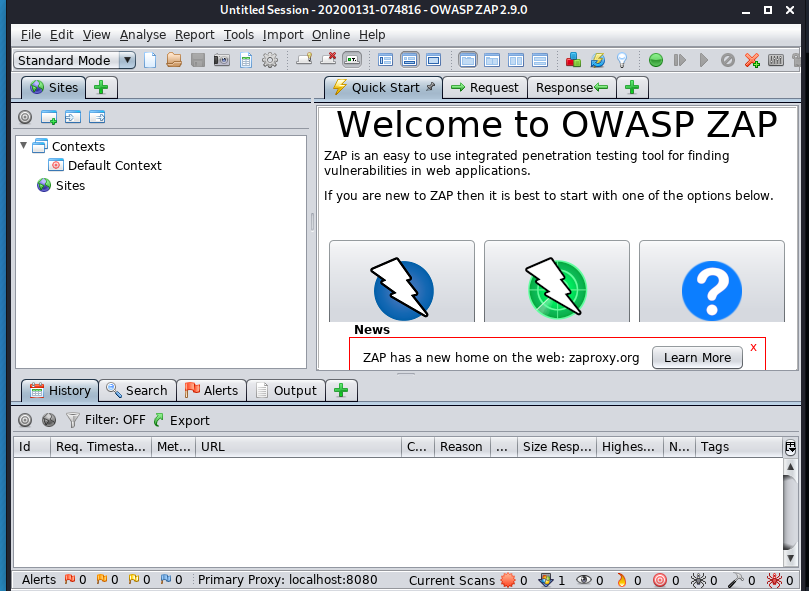

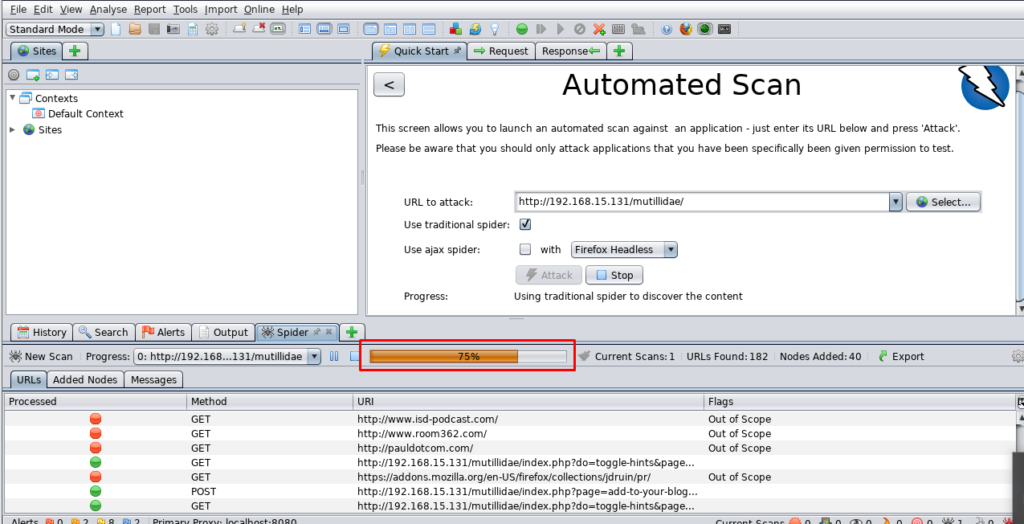

В частности, рассмотрим программу «OWASP ZAP». Это основное окно приложения:

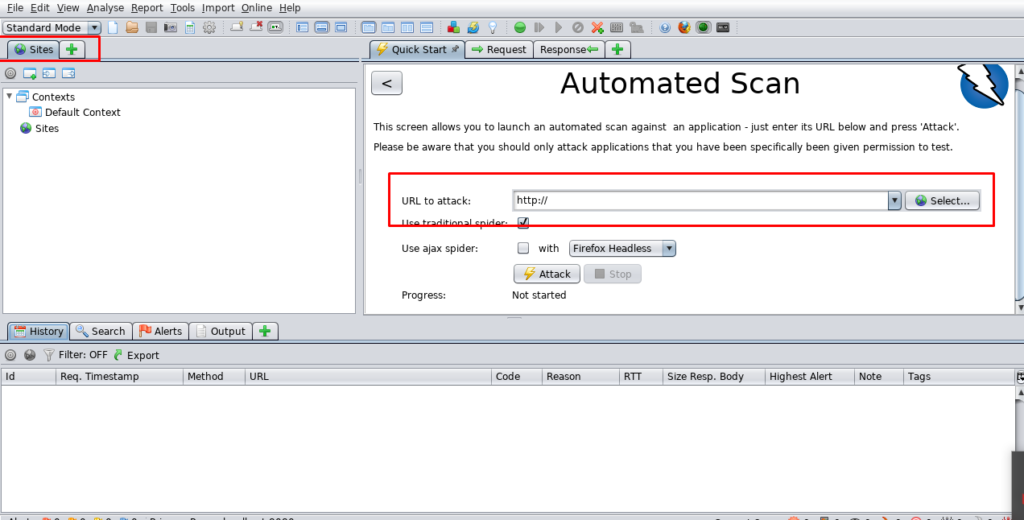

Слева мы можем увидеть веб-сайты Вашей жертвы, а в правой – указать адрес сайта для сканирования:

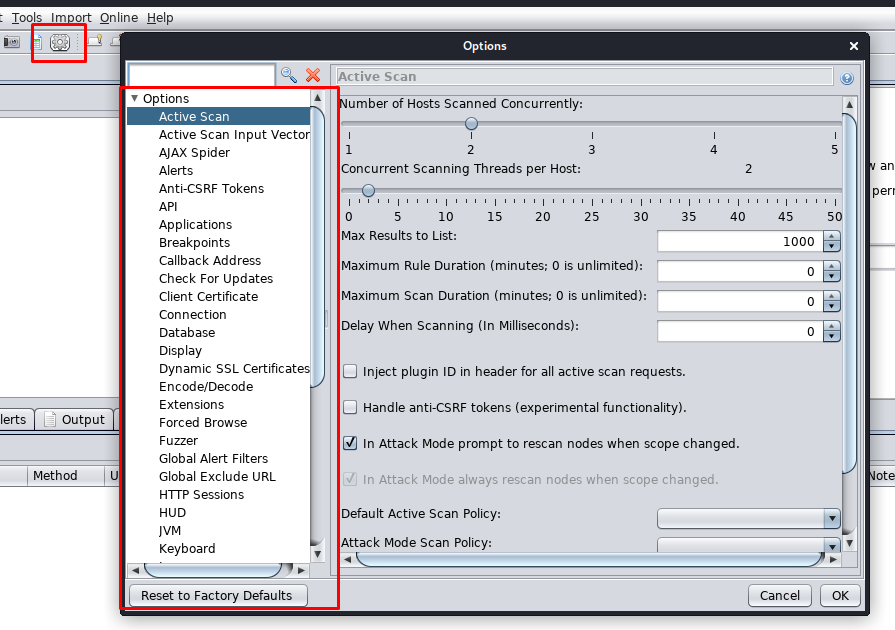

Жмем на шестеренку в панели вверху и нам выводятся настройки встроенных инструментов, которые мы можем корректировать под себя:

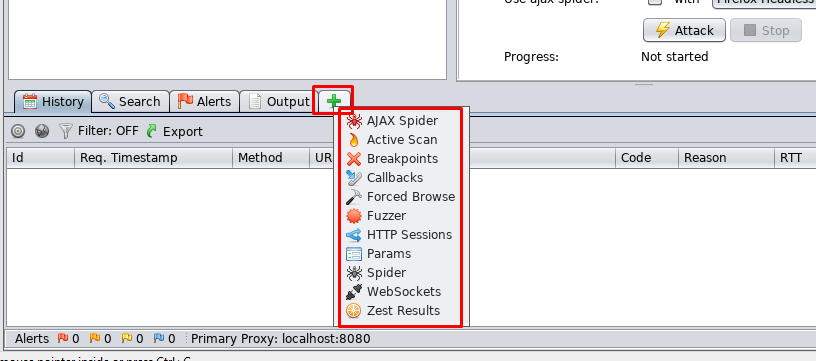

Хочу обратить Ваше внимание на нижнее окно OWASP, где настраиваются политики сканирования. Там есть что настраивать:

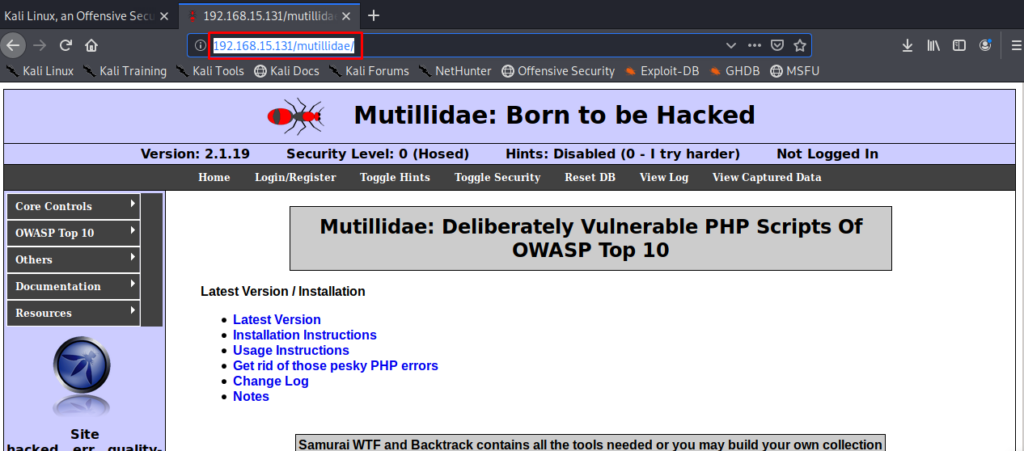

Предлагаю протестировать атаку на веб-приложение «Mutillidae». Копируем адрес ссылки, которая выглядит как «http://192.168.15.131/mutillidae/»:

Вставляем данную ссылку в OWASP ZAP:

Поиск уязвимостей занимает какой-то определенный промежуток времени, так что запаситесь терпением, и Вы получите отчет по данному веб-приложению.

Источник