- Как настроить IPSec в Windows

- Что такое IPSEC?

- Внедрение IPSEC

- Настройка VPN-сервера

- Настройка машины с Windows 10

- Параметры шифрования по умолчанию для VPN-клиента Microsoft L2TP/IPSec

- Аннотация

- Стандарт шифрования данных

- Безопасный алгоритм hash

- Diffie-Hellman Medium

- Режим транспорта

- Протоколы безопасности IPSec

- Типы VPN-подключений VPN connection types

- Встроенный клиент VPN Built-in VPN client

- Подключаемый модуль VPN универсальной платформы Windows Universal Windows Platform VPN plug-in

- Настройка типа подключения Configure connection type

- Настройка VPN (L2TP/IPsec) для Windows и MacOS. Бесплатные серверы VPN Gate

- Содержание

- Настройка VPN (L2TP/IPsec) для Windows

- Предварительная конфигурация

- Важная информация

- Примечание

- Подключение к VPN-серверу

- Интернет без ограничений

- Настройка VPN (L2TP/IPsec) для MacOS

- Предварительная конфигурация

- Важная информация

- Примечание

- Запуск VPN -подключения

- Интернет без ограничений

Как настроить IPSec в Windows

Существует множество приложений, которые будут реализовывать аутентификацию и шифрование сетевого трафика через отдельную стороннюю программу.

Тем не менее, операционная система Microsoft может также реализовать это через конфигурацию IPSEC. В этой статье мы рассмотрим, что такое IPSEC, и простой пример реализации.

Что такое IPSEC?

Internet Protocol Security или IPSEC — это протокол, используемый для аутентификации и шифрования IP-коммуникаций. Это достигается путем взаимной аутентификации между агентами, а также обмена криптографическими ключами в начале сеанса.

IPSEC также позволит добавлять ограничения IP и шифрование на уровне TCP / UDP к приложениям, которые иначе не могут его поддерживать. IPSEC использует IP-протокол 50 (ESP), IP-протокол 51 (AH) и UDP-порт 500.

Внедрение IPSEC

В этом примере мы настроим IPSEC для шифрования связи между двумя компьютерами Windows. Первый компьютер, сервер Windows 2012 будет выступать в качестве сервера VPN.

Второй компьютер, клиент Windows 10, будет действовать как клиент VPN. LT2P IPSEC VPN может обмениваться либо предварительным общим ключом, либо сертификатом. В этом примере мы будем обмениваться предварительным общим ключом.

Настройка VPN-сервера

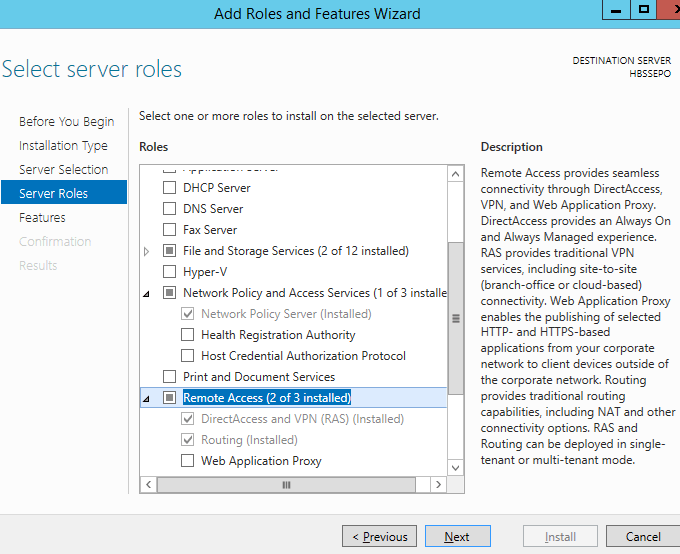

На компьютере с Windows 2012 нам потребуется установить функции маршрутизации и удаленного доступа. Для этого перейдите в диспетчер серверов и добавьте роли и компоненты . Выберите установку на основе ролей или функций . Выберите локальный сервер. Выберите для установки следующие роли сервера.

Сетевая политика и службы доступа

Сервер сетевой политики

Удаленный доступ

Прямой доступ и VPN (RAS)

После установки этих новых функций вам потребуется оснастка для управления ими. Откройте mmc.exe с правами администратора. Перейти к файлу | Добавить / удалить оснастку. Добавьте оснастку маршрутизации и удаленного доступа .

Эта оснастка позволяет настраивать многопротокольные службы маршрутизации LAN-to-LAN, LAN-to-WAN, виртуальная частная сеть (VPN) и трансляция сетевых адресов (NAT).

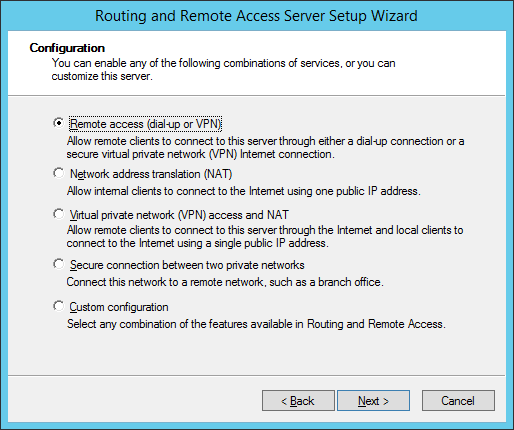

В консоли MMC щелкните правой кнопкой мыши на маршрутизации и удаленного доступа и выберите, чтобы добавить сервер. Выберите локальную машину. Затем щелкните правой кнопкой мыши на только что созданном компьютере и выберите «Настроить и включить маршрутизацию и удаленный доступ» . Выберите Удаленный доступ (Dial Up или VPN).

Затем проверьте параметр VPN . У вас должно быть как минимум две сетевые карты, чтобы это работало. Одним из них может быть петля. Укажите диапазон адресов, которые будут предоставлены для входящего соединения. Убедитесь, что они не конфликтуют с другими адресами, выделенными в вашей существующей сети. В этом примере мы не будем использовать радиус-сервер.

Далее попытайтесь запустить службу маршрутизации и удаленного доступа. Следующий ключ реестра может потребоваться удалить, чтобы запустить службу.

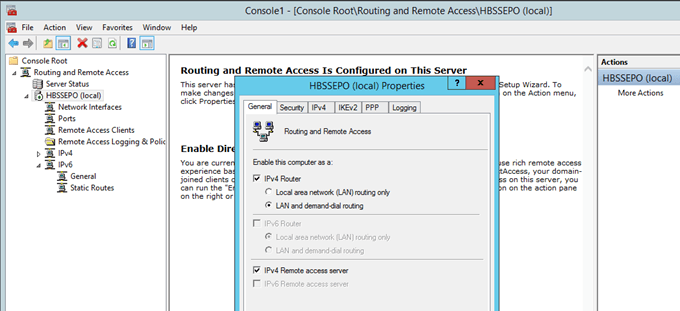

В консоли mmc.exe щелкните правой кнопкой мыши на имени компьютера и перейдите в Свойства. Измените эти свойства на вкладке безопасности.

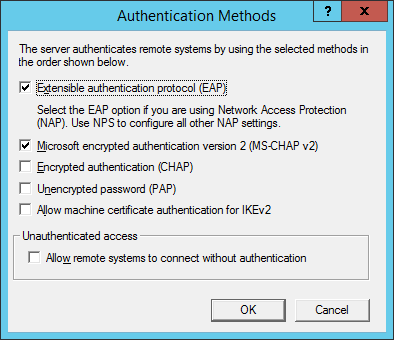

Выберите методы аутентификации, как показано ниже.

Установите флажок, чтобы разрешить настраиваемую политику IPSEC для соединения L2TP / IKEv2. Добавьте предварительный общий ключ.

Наконец, вам нужно будет изменить пользователя, чтобы получить доступ к VPN. Откройте compmgmt.msc, перейдите в раздел «Локальные пользователи и группы» и выберите свойства пользователя, которого вы хотите использовать для VPN.

Перейдите на вкладку Dial Up. Выберите Разрешить доступ и нажмите Применить . На вашем компьютере потребуется перезагрузка. После перезагрузки вы будете готовы протестировать свой первый клиент.

Настройка машины с Windows 10

На компьютере с Windows 10 откройте «Настройки сети и Интернета». Выберите VPN на левой панели и добавьте VPN-соединение. Отредактируйте дополнительные параметры.

Разместите IP-адрес вашего VPN-сервера под именем или адресом сервера. Выберите L2TP/IPSEC с параметром предварительного общего ключа в разделе Тип VPN. Добавьте предварительно общий ключ и имя пользователя и пароль.

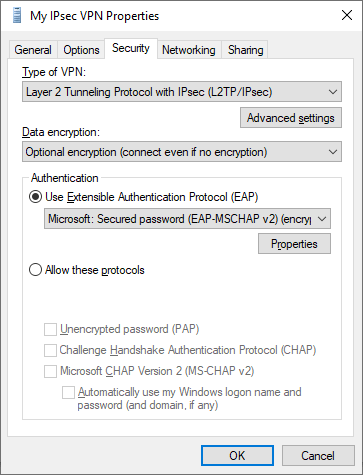

Свойства безопасности для VPN должны быть изменены под сетевым адаптером. На адаптере VPN выберите «Свойства» и перейдите на вкладку «Безопасность». Установите переключатель EAP и выберите Microsoft: защищенный пароль (EAP-MSCHAPv2) (шифрование включено).

Наконец, снова щелкните правой кнопкой на адаптере для подключения. Поздравляем! Вы создали VPN-туннель IPSEC.

Параметры шифрования по умолчанию для VPN-клиента Microsoft L2TP/IPSec

В этой статье описываются параметры шифрования по умолчанию для клиента виртуальной частной сети (VPN) Microsoft L2TP/IPSec.

Исходная версия продукта: Windows 10 — все выпуски

Исходный номер КБ: 325158

Аннотация

Следующий список содержит параметры шифрования по умолчанию для клиента виртуальной частной сети (VPN) Microsoft L2TP/IPSec для клиентов более ранних версий:

- Стандарт шифрования данных

- Безопасный алгоритм hash

- Diffie-theman Medium

- Режим транспорта

- Инкапсуляция полезной нагрузки безопасности

Клиент не поддерживает следующие параметры:

- Режим туннеля

- AH (загон проверки подлинности)

Эти значения жестко задаются в клиенте, и их нельзя изменить.

Стандарт шифрования данных

Стандарт шифрования данных (3DES) обеспечивает конфиденциальность. 3DES — это наиболее безопасный из сочетаний DES, который обеспечивает более низкую производительность. 3DES обрабатывает каждый блок три раза с использованием уникального ключа каждый раз.

Безопасный алгоритм hash

Безопасный алгоритм hash Algorithm 1 (SHA1) с 160-битным ключом обеспечивает целостность данных.

Diffie-Hellman Medium

Diffie-Hellman группы определяют длину базовых основных чисел, используемых во время обмена ключами. Сила любого производного ключа отчасти зависит от Diffie-Hellman группы, на которой основаны основные числа.

Группа 2 (средняя) является более сильной, чем группа 1 (низкая). Группа 1 предоставляет 768 битов материала ключей, а группа 2 предоставляет 1024 бита. Если неучетные группы указаны на каждом одноранговом сайте, согласование не будет успешным. Вы не можете переключить группу во время согласования.

Большая группа приводит к большей entropy и, следовательно, ключу, который сложнее разбить.

Режим транспорта

Существует два режима работы с IPSec:

- Режим транспорта — в режиме транспорта шифруются только данные сообщения.

- Режим туннеля (не поддерживается) — в режиме туннеля данные, загон и сведения о маршруте шифруются.

Протоколы безопасности IPSec

Инкапсуляция полезной нагрузки безопасности

Инкапсуляция полезной нагрузки системы безопасности (ESP) обеспечивает конфиденциальность, проверку подлинности, целостность и защиту от повтора. ESP обычно не подписывания всего пакета, если пакет не был туннелировали. Как правило, защищены только данные, а не IP-заголок. ESP не обеспечивает целостность IP-загона (адрес).

Загон проверки подлинности (не поддерживается)

Загон проверки подлинности (AH) обеспечивает проверку подлинности, целостность и защиту от воспроизведения для всего пакета (как IP-загон, так и данные, которые были в пакете). AH подписывает весь пакет. Он не шифрует данные, поэтому не обеспечивает конфиденциальность. Вы можете читать данные, но не можете изменять их. ДЛЯ подписи пакета в АЛГОРИТМЕ ЕАО используются алгоритмы HMAC.

Типы VPN-подключений VPN connection types

Относится к: Applies to

- Windows 10 Windows 10

- Windows 10 Mobile Windows 10 Mobile

Виртуальные частные сети (VPN) — это соединения точка-точка в частной или общедоступной сети, например в Интернете. Virtual private networks (VPNs) are point-to-point connections across a private or public network, such as the Internet. VPN-клиент использует специальные протоколы на основе TCP/IP или UDP, которые называют протоколами тунеллирования, для виртуального вызова виртуального порта VPN-сервера. A VPN client uses special TCP/IP or UDP-based protocols, called tunneling protocols, to make a virtual call to a virtual port on a VPN server. В стандартом развертывании VPN клиент инициирует виртуальное соединение точка-точка с сервером удаленного доступа через Интернет. In a typical VPN deployment, a client initiates a virtual point-to-point connection to a remote access server over the Internet. Сервер удаленного доступа отвечает на вызов, проверяет подлинность вызывающей стороны и передает данные между VPN-клиентом и частной сетью организации. The remote access server answers the call, authenticates the caller, and transfers data between the VPN client and the organization’s private network.

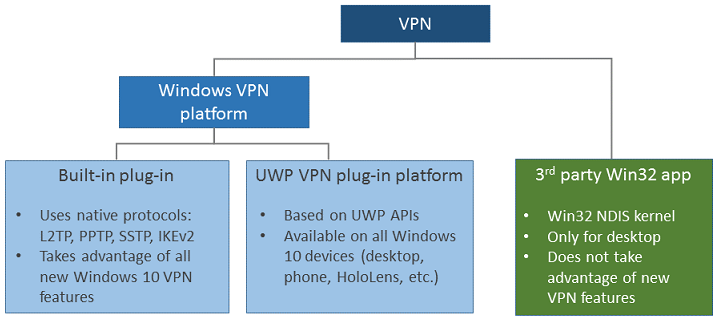

Существует множество вариантов VPN-клиентов. There are many options for VPN clients. В Windows 10 встроенный подключаемый модуль и платформа подключаемых модулей VPN универсальной платформы Windows (UWP) основаны на VPN-платформе Windows. In Windows 10, the built-in plug-in and the Universal Windows Platform (UWP) VPN plug-in platform are built on top of the Windows VPN platform. В этом руководстве рассматриваются клиенты VPN-платформы Windows и возможности, которые можно настроить. This guide focuses on the Windows VPN platform clients and the features that can be configured.

Встроенный клиент VPN Built-in VPN client

Протоколы тунеллирования Tunneling protocols

Настройте свойства шифрования туннеля IPsec/IKE с помощью параметр Пакет средств криптографической защиты в разделе Поставщик службы конфигурации (CSP) VPNv2. Configure the IPsec/IKE tunnel cryptographic properties using the Cryptography Suite setting in the VPNv2 Configuration Service Provider (CSP).

L2TP с проверкой подлинности с общим ключом (PSK) можно настроить с помощью параметра L2tpPsk в разделе VPNv2 CSP. L2TP with pre-shared key (PSK) authentication can be configured using the L2tpPsk setting in the VPNv2 CSP.

SSTP поддерживается только в выпусках Windows для настольных компьютеров. SSTP is supported for Windows desktop editions only. SSTP невозможно настроить с помощью решения управления мобильными устройствами (MDM), но это один из протоколов, который система пытается использовать, если выбран параметр Автоматически. SSTP cannot be configured using mobile device management (MDM), but it is one of the protocols attempted in the Automatic option.

Когда используется VPN-плагин, адаптер будет указан как адаптер SSTP, несмотря на то, что протокол VPN, используемый, является протоколом подключаемого подключения. When a VPN plug-in is used, the adapter will be listed as an SSTP adapter, even though the VPN protocol used is the plug-in’s protocol.

Параметр Автоматически означает, что устройство будет пытаться использовать каждый из встроенных протоколов тунеллирования до успешного подключения. The Automatic option means that the device will try each of the built-in tunneling protocols until one succeeds. Перебор идет от наиболее безопасного до наименее безопасного. It will attempt from most secure to least secure.

Выберите значение Автоматически для параметра NativeProtocolType в разделе VPNv2 CSP. Configure Automatic for the NativeProtocolType setting in the VPNv2 CSP.

Подключаемый модуль VPN универсальной платформы Windows Universal Windows Platform VPN plug-in

Подключаемые модули VPN универсальной платформы Windows (UWP) были представлены в Windows 10, хотя первоначально отдельные версии были доступны для платформ Windows 8.1 Mobile и Windows 8.1. The Universal Windows Platform (UWP) VPN plug-ins were introduced in Windows 10, although there were originally separate versions available for the Windows 8.1 Mobile and Windows 8.1 PC platforms. При использовании платформы UWP сторонние поставщики VPN могут создавать подключаемые модули, размещаемые в контейнере приложений, с помощью API-интерфейсов WinRT, что упрощает процесс и устраняет проблемы, связанные с написанием драйверов системного уровня. Using the UWP platform, third-party VPN providers can create app-containerized plug-ins using WinRT APIs, eliminating the complexity and problems often associated with writing to system-level drivers.

Существует ряд VPN-приложений универсальной платформы Windows, такие как Pulse Secure, Cisco AnyConnect, F5 Access, Sonicwall Mobile Connect и Check Point Capsule. There are a number of Universal Windows Platform VPN applications, such as Pulse Secure, Cisco AnyConnect, F5 Access, Sonicwall Mobile Connect, and Check Point Capsule. Если вы хотите использовать подключаемый модуль VPN платформы UWP, обратитесь к поставщику за сведения о настройке вашего решения VPN. If you want to use a UWP VPN plug-in, work with your vendor for any custom settings needed to configure your VPN solution.

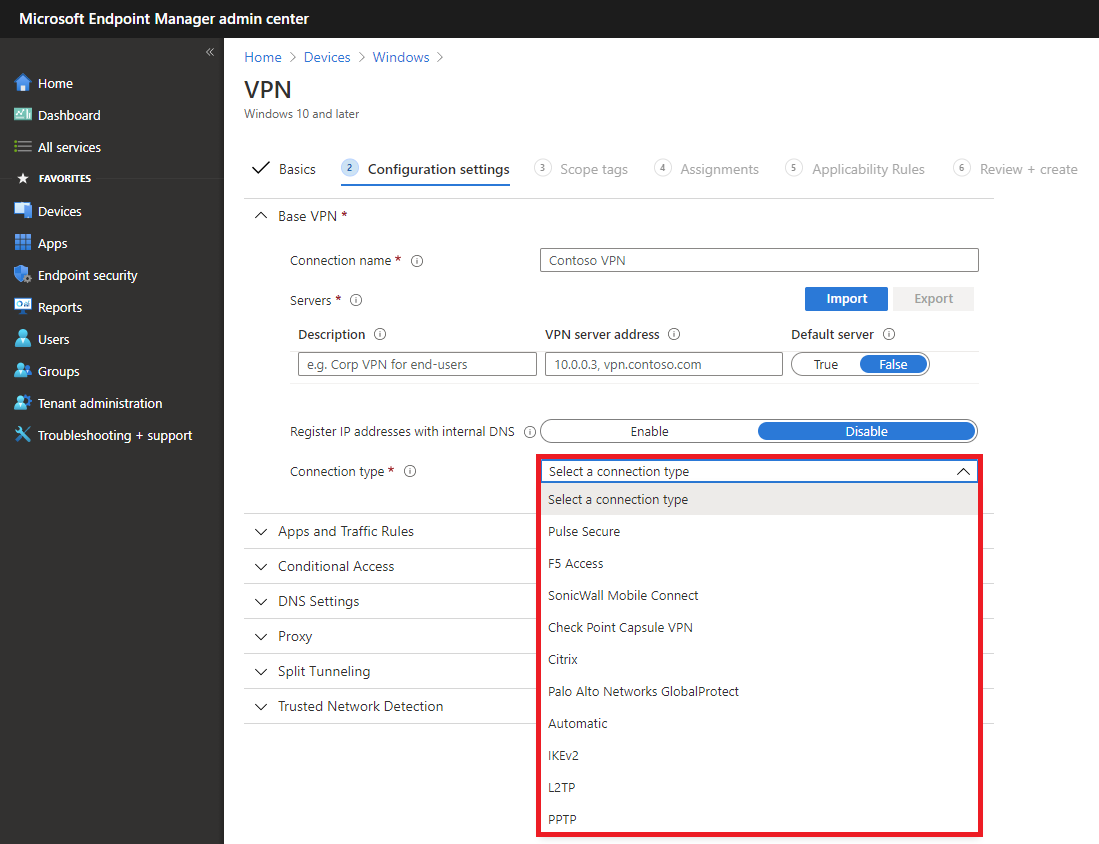

Настройка типа подключения Configure connection type

Сведения о настройке XML см. в разделе Параметры профиля VPN и VPNv2 CSP. See VPN profile options and VPNv2 CSP for XML configuration.

На следующем изображении показаны параметры подключения в политике конфигурации профилей VPN с помощью Microsoft Intune: The following image shows connection options in a VPN Profile configuration policy using Microsoft Intune:

В Intune можно также включить настраиваемый XML для сторонних профилей подключаемого подключения: In Intune, you can also include custom XML for third-party plug-in profiles:

Настройка VPN (L2TP/IPsec) для Windows и MacOS. Бесплатные серверы VPN Gate

Содержание

Настройка VPN (L2TP/IPsec) для Windows

Данная инструкция демонстрирует, как подключиться к серверу ретрансляции VPN Gate с помощью L2TP/IPsec VPN клиента, встроенного в операционные системы Windows 10, 8.1, 8, 7, Vista, XP, RT, Server 2019, 2016 и 2003, 2008, 2012.

Предварительная конфигурация

- Чтобы открыть Центр управления сетями и общим доступом (также доступен в меню Панель управления > Сеть и Интернет), нажмите сочетание клавиш Windows + R и в окне «Выполнить» введите следующую команду:

- Нажмите ОК.

- Выберите опцию Создание и настройка нового подключения или сети на основной странице Центра управления сетями.

- Выберите вариант Подключение к рабочему месту.

- Затем выберите Использовать мое подключение к Интернету (VPN).

- Откройте список публичных серверов ретрансляции http://www.vpngate.net/en/ и выберите VPN-сервер, к которому хотите подключиться.

Важная информация

Для столбца L2TP/IPsec Windows, Mac, iPhone, Android No client required в списке серверов должна быть отмечена галочка, которая сообщает о поддержке настраиваемого протокола L2TP/IPsec.

Вы можете применить фильтр поиска серверов Apply search filters, оставив галочку L2TP/IPsec и нажав кнопку Refresh Servers List, как показано на скриншоте выше

- Скопируйте имя узла DDNS (идентификатор, который заканчивается на «.opengw.net») или IP-адрес (цифровое значение xxx.xxx.xxx.xxx) и введите его в поле “Адрес в Интернете”.

Примечание

Рекомендуется использовать имя DDNS – его можно продолжать использовать, даже если соответствующий DDNS IP-адрес в будущем изменится. Тем не менее, в некоторых странах у вас не получиться использовать имя узла DDNS – в этом случае следует использовать IP-адрес.

- Если появится экран ввода имени пользователя и пароля, то введите vpn в оба поля. Также можно отметить галочку “Запомнить пароль”.

- Затем перейдите в Центр управления сетями и общим доступом и нажмите ссылку Изменение параметров адаптера, или нажмите сочетание клавиш Windows + R и в окне «Выполнить» введите следующую команду:

- Будет показан список настроенных подключений. Щелкните правой кнопкой мыши по иконке VPN-подключения, созданного на предыдущем шаге и нажмите “Свойства”.

- Перейдите на вкладку Безопасность и в поле «Тип VPN» из выпадающего списка выберите вариант Протокол L2TP с IPsec (L2TP/IPsec). Для параметра «Шифрование данных» выберите обязательное (отключиться, если нет шифрования).

- Затем нажмите кнопку Дополнительные параметры. Появится новое окно, на котором нужно выбрать опцию “Для проверки подлинности использовать общий ключ” и введите vpn в поле “Ключ”.

- После завершения конфигурации дважды нажмите кнопку “ОК”, чтобы закрыть экран настроек подключения VPN.

Подключение к VPN-серверу

- Нажмите по значку значку Сеть (интернет) в области уведомления панели задач (системном трее) и выберите созданное VPN подключение. Нажмите кнопку “Подключиться”.

- Если Имя пользователя и Пароль не заполнены автоматически, то введите vpn в оба поля и нажмите ОК.

- При попытке подключения будет показываться сообщение “Подключение к [выбранный VPN-сервер]”. Если при попытке произойдет ошибка, то убедитесь, что в качестве типа VPN используется «L2TP/IPsec», а ключ проверки подлинности задан правильно.

- Если VPN-соединение будет успешно установлен, то в списке сетей появится новый пункт “VPN-подключение” с состоянием “Подключено».

- Теперь вы сможете быстро и просто устанавливать VPN-подключение с помощью соответствующей иконки в списке сетей.

Интернет без ограничений

Когда соединение установлено, весь сетевой трафик будет проходить через VPN-сервер. Убедиться в этом вы сможете с помощью команды tracert 8.8.8.8 в командной строке Windows.

Как показано на скриншоте выше, если пакеты проходят через «10.211.254.254», а значит ваше подключение ретранслируется через один из серверов VPN Gate.

Вы также можете перейти на основную страницу VPN Gate, чтобы посмотреть глобальный IP-адрес. Вы сможете посмотреть видимое из сети местоположение, которое будет отличаться от вашей фактической локации.

При подключении к VPN вы сможете посещать заблокированные веб-сайты и играть в заблокированные игры.

Настройка VPN (L2TP/IPsec) для MacOS

Данная инструкция демонстрирует, как подключиться к серверу ретрансляции VPN Gate с помощью L2TP/IPsec VPN клиента, встроенного в операционную систему MacOS.

Предварительная конфигурация

- Нажмите по иконке сетевого подключения в верхнем-правом углу экрана Mac. Выберите Открыть настройки сети. в меню.

- Нажмите кнопку + на экране настройки сети.

- Выберите интерфейс «VPN», тип подключения «L2TP через IPsec» и нажмите кнопку «Создать».

- Будет создана новая конфигурация VPN (L2TP) и появится экран настроек соединения.

- На данном экране нужно ввести либо имя узла, либо IP-адреса сервера из пула открытых серверов VPN Gate.

- Откройте список публичных серверов ретрансляции http://www.vpngate.net/en/ и выберите VPN-сервер, к которому хотите подключиться.

Важная информация

Для столбца L2TP/IPsec Windows, Mac, iPhone, Android No client required в списке серверов должна быть отмечена галочка, которая сообщает о поддержке настраиваемого протокола L2TP/IPsec.

Вы можете применить фильтр поиска серверов Apply search filters, оставив галочку L2TP/IPsec и нажав кнопку Refresh Servers List, как показано на скриншоте выше

- Скопируйте имя узла DDNS (идентификатор, который заканчивается на «.opengw.net») или IP-адрес (цифровое значение xxx.xxx.xxx.xxx) и введите его в поле «Адрес сервера» на экране конфигурации.

Примечание

Рекомендуется использовать имя DDNS – его можно продолжать использовать, даже если соответствующий DDNS IP-адрес в будущем изменится. Тем не менее, в некоторых странах у вас не получиться использовать имя узла DDNS – в этом случае следует использовать IP-адрес.

- После того, как вы указали «Адрес сервера», введите vpn в поле «Имя учетной записи».

- Затем нажмите кнопку Настройки аутентификации.

- Появится экран настроек аутентификации. Введите vpn в поле «Пароль» и в поле «Общий ключ (Shared Secret)». После этого нажмите кнопку «ОК».

- Затем вернитесь на предыдущий экран, отметьте пункт Показывать статус VPN в строке меню и нажмите кнопку Дополнительно. .

- Откроется экран дополнительных настроек. Отметьте галочку Отправлять весь трафик через VPN и нажмите кнопку ОК.

- На экране настроек VPN-подключения нажмите кнопку «Применить», чтобы сохранить настройки соединение.

Запуск VPN -подключения

- Вы можете в любое время установить новое подключение к VPN-серверу, нажав кнопку «Подключить». Вы можете также запустить подключение к VPN, нажав иконку VPN на верхней панели инструментов MacOS.

- После установки VPN-подключения на экране настроек VPN будет отображаться статус «Подключено», а также вам новый IP-адрес и продолжительность подключения.

Интернет без ограничений

Когда соединение установлено, весь сетевой трафик будет проходить через VPN-сервер. Вы также можете перейти на основную страницу VPN Gate, чтобы посмотреть глобальный IP-адрес. Вы сможете посмотреть видимое из сети местоположение, которое будет отличаться от вашей фактической локации.

При подключении к VPN вы сможете посещать заблокированные веб-сайты и играть в заблокированные игры.