- Подключение к сети VPN в Windows 10

- Создание профиля VPN

- Подключение к сети VPN

- Параметры профиля VPN VPN profile options

- Пример собственного VPN-профиля Sample Native VPN profile

- Пример VPN-профиля подключаемого модуля Sample plug-in VPN profile

- Применение ProfileXML с помощью Intune Apply ProfileXML using Intune

- Параметры устройств Windows 10 и Windows Holographic, позволяющие добавить VPN-подключения с помощью Intune Windows 10 and Windows Holographic device settings to add VPN connections using Intune

- Подготовка к работе Before you begin

- Базовые настройки VPN Base VPN

- Пример для Pulse Secure Pulse Secure example

- Пример для F5 Edge Client F5 Edge Client example

- Пример для SonicWall Mobile Connect SonicWALL Mobile Connect example

- Пример для CheckPoint Mobile VPN CheckPoint Mobile VPN example

- Создание пользовательских команд XML Writing custom XML

- Приложения и правила трафика Apps and Traffic Rules

- Условный доступ Conditional Access

- Параметры DNS DNS Settings

- Proxy (Прокси) Proxy

- Раздельное туннелирование Split Tunneling

- Обнаружение доверенных сетей Trusted Network Detection

- Дальнейшие шаги Next steps

Подключение к сети VPN в Windows 10

Вы можете подключаться к виртуальной частной сети (VPN) на компьютере с Windows 10 как для работы, так и в личных целях. VPN-подключение может обеспечить более безопасное соединение и доступ к корпоративной сети и Интернету, например, если вы работаете из кафе или похожего общественного места.

Создание профиля VPN

Перед подключением к сети VPN вам необходимо настроить профиль VPN на своем компьютере. Чтобы получить профиль VPN от вашей компании, вы можете либо создать профиль VPN самостоятельно или настроить рабочую учетную запись.

Прежде чем начать, выполните указанные ниже действия.

Если VPN-подключение будет использоваться для работы, проверьте наличие параметров и/или приложения VPN на сайте интрасети вашей компании во время работы или обратитесь к специалисту службы поддержки вашей компании.

Если вы подписываетесь на службу VPN в личных целях, посетите Microsoft Store , чтобы проверить наличие приложения для этой службы, а затем перейдите на веб-сайт службы VPN, где могут быть указаны необходимые параметры VPN-подключения.

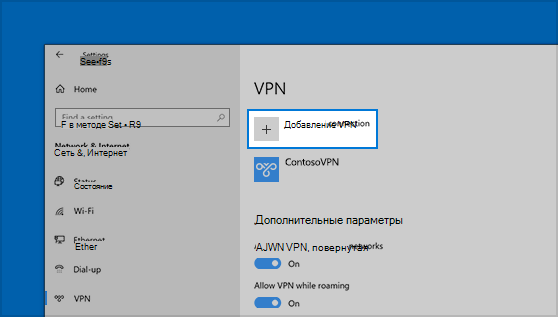

Нажмите Start кнопку «Пуск», а затем выберите Параметры > сеть & Интернет > VPN > Добавить VPN-подключение.

В разделе Добавление VPN-подключения сделайте следующее:

В поле Поставщик услуг VPN выберите Windows (встроенный).

В поле Имя подключения введите понятное вам имя (например, «Мой личный VPN»). Это имя подключения VPN, которое будет нужно искать для подключения.

В поле Имя или адрес сервера введите адрес для сервера VPN.

Выберите Тип VPN-подключения, которое вы хотите создать. Вы должны знать, какой тип VPN-подключения или служба VPN используется в вашей организации.

В поле Тип данных для входа выберите тип данных для входа (или учетные данные), которые следует использовать. Это могут быть имя пользователя и пароль, одноразовый пароль, сертификат или смарт-карта, если вы подключаетесь к сети VPN для работы. Введите свое имя пользователя и пароль в соответствующие поля (при необходимости).

Нажмите кнопку Сохранить.

Если вам требуется изменить сведения о VPN-подключении или указать дополнительные параметры, например параметры прокси-сервера, выберите соответствующее VPN-подключение и нажмите Дополнительные параметры.

Подключение к сети VPN

Если у вас есть профиль VPN, вы можете подключаться к нему.

Выберите значок сети ( или ) в дальнем правом углу панели задач.

Выберите VPN-подключение, которое вы хотите использовать, а затем выполните одно из следующих действий в зависимости от того, что происходит при выборе VPN-подключения:

Если под VPN-подключением отображается кнопка «Подключить», выберите Подключить.

Если в «Параметрах» открывается раздел «VPN», выберите это VPN-подключение, затем выберите Подключить.

При появлении запроса введите имя пользователя и пароль или другие данные для входа.

После подключения имя VPN-подключения будет отображаться под ним. Чтобы проверить наличие подключения к сети VPN во время работы за компьютером, нажмите значок Сеть ( или ) в крайнем правом углу панели задач и убедитесь, что под VPN-подключением есть надпись Подключено.

Параметры профиля VPN VPN profile options

Относится к: Applies to

- Windows 10 Windows 10

- Windows10 Mobile Windows 10 Mobile

Большинство параметров VPN в Windows 10 можно настроить в профилях VPN с помощью Microsoft Intune или Microsoft Endpoint Configuration Manager. Most of the VPN settings in Windows 10 can be configured in VPN profiles using Microsoft Intune or Microsoft Endpoint Configuration Manager. Все параметры VPN в Windows 10 можно настроить с помощью узла ProfileXML в поставщике служб конфигурации VPNv2 (CSP). All VPN settings in Windows 10 can be configured using the ProfileXML node in the VPNv2 configuration service provider (CSP).

Если вы не знакомы с понятием «поставщик службы конфигурации» (CSP), сначала ознакомьтесь с разделом Вводные сведения о поставщиках службы конфигурации (CSP). If you’re not familiar with CSPs, read Introduction to configuration service providers (CSPs) first.

В следующей таблице параметры VPN и указано, можно ли его настроить в Intune и Configuration Manager или только с помощью ProfileXML. The following table lists the VPN settings and whether the setting can be configured in Intune and Configuration Manager, or can only be configured using ProfileXML.

| Параметр профиля Profile setting | Можно настроить в Intune и Configuration Manager Can be configured in Intune and Configuration Manager |

|---|---|

| Тип подключения Connection type | да yes |

| Маршрутизации: маршруты с разделением тоннеля Routing: split-tunnel routes | да, кроме маршрутов исключения yes, except exclusion routes |

| Маршрутизация: принудительное туннелирование Routing: forced-tunnel | да yes |

| Проверка подлинности (EAP) Authentication (EAP) | да, если тип подключения встроенный yes, if connection type is built-in |

| Условный доступ Conditional access | да yes |

| Разрешение имен: NRPT Name resolution: NRPT | да yes |

| Разрешение имен: DNS-суффикс Name resolution: DNS suffix | нет no |

| Разрешение имен: постоянное Name resolution: persistent | нет no |

| Автоматический триггер: триггер приложений Auto-trigger: app trigger | да yes |

| Автоматический триггер: триггер на основе имен Auto-trigger: name trigger | да yes |

| Автоматический триггер: режим «Всегда включен» Auto-trigger: Always On | Да yes |

| Автоматический триггер: обнаружение доверенной сети Auto-trigger: trusted network detection | нет no |

| Блокировка LockDown | нет no |

| Windows Information Protection (WIP) Windows Information Protection (WIP) | Да yes |

| Фильтры трафика Traffic filters | да yes |

| Параметры прокси-сервера Proxy settings | да, по файлу или серверу PAC/WPAD и порту yes, by PAC/WPAD file or server and port |

Параметры прокси-сервера VPN используются только в подключениях к туннелям Force. VPN proxy settings are only used on Force Tunnel Connections. В раздельных подключениях туннеля используются общие параметры прокси. On Split Tunnel Connections, the general proxy settings are used.

Узел ProfileXML был добавлен в VPNv2 CSP, чтобы пользователи могли развернуть VPN-профиль как один большой двоичный объект. The ProfileXML node was added to the VPNv2 CSP to allow users to deploy VPN profile as a single blob. Это особенно полезно для развертывания профилей с функциями, которые еще не поддерживаются MDM. This is particularly useful for deploying profiles with features that are not yet supported by MDMs. Дополнительные примеры см. в разделе ProfileXML XSD. You can get additional examples in the ProfileXML XSD topic.

Пример собственного VPN-профиля Sample Native VPN profile

Ниже приведен пример собственного VPN-профиля. The following is a sample Native VPN profile. Этот большой двоичный объект относится к узлу ProfileXML. This blob would fall under the ProfileXML node.

Пример VPN-профиля подключаемого модуля Sample plug-in VPN profile

Ниже приведен пример VPN-профиля подключаемого модуля. The following is a sample plug-in VPN profile. Этот большой двоичный объект относится к узлу ProfileXML. This blob would fall under the ProfileXML node.

Применение ProfileXML с помощью Intune Apply ProfileXML using Intune

После настройки нужных параметров с помощью ProfileXML их можно применить, используя Intune и политику Настраиваемая конфигурация (Windows 10 Desktop и Mobile, а также более поздние версии). After you configure the settings that you want using ProfileXML, you can apply it using Intune and a Custom Configuration (Windows 10 Desktop and Mobile and later) policy.

- Вход на портал Azure. Sign into the Azure portal.

- Перейдите к профилям конфигурации устройств Intune. > **** > **** Go to Intune >Device Configuration >Profiles.

- Нажмите кнопку Создать профиль. Click Create Profile.

- Введите имя и (необязательно) описание. Enter a name and (optionally) a description.

- В качестве платформы выберите Windows 10 и более поздние версии. Choose Windows 10 and later as the platform.

- Выберите Настраиваемый тип профиля и нажмите кнопку Добавить. Choose Custom as the profile type and click Add.

- Введите имя и (необязательно) описание. Enter a name and (optionally) a description.

- Введите имя профиля OMA-URI ./user/vendor/MSFT/VPNv2/_имя_профиля VPN /ProfileXML. Enter the OMA-URI ./user/vendor/MSFT/VPNv2/VPN profile name/ProfileXML.

- Установите тип данных в String (XML-файл). Set Data type to String (XML file).

- Загрузите XML-файл профиля. Upload the profile XML file.

- Нажмите кнопку ОК. Click OK.

- Нажмите кнопку ОК, а затем создайте. Click OK, then Create.

- Назначение профиля. Assign the profile.

Параметры устройств Windows 10 и Windows Holographic, позволяющие добавить VPN-подключения с помощью Intune Windows 10 and Windows Holographic device settings to add VPN connections using Intune

Intune поддерживает больше параметров, чем указано в этой статье. Intune may support more settings than the settings listed in this article. Не все параметры были описаны и не все будут описаны. Not all settings are documented, and won’t be documented. Чтобы просмотреть параметры, которые можно настроить, создайте профиль конфигурации устройства и выберите Каталог параметров. To see the settings you can configure, create a device configuration profile, and select Settings Catalog. Дополнительные сведения см. в разделе Каталог параметров. For more information, see Settings catalog.

Можно добавить и настроить VPN-подключения для устройств с помощью Microsoft Intune. You can add and configure VPN connections for devices using Microsoft Intune. В этой статье описаны некоторые параметры и возможности, которые можно настроить при создании виртуальных частных сетей (VPN). This article describes some of the settings and features you can configure when creating virtual private networks (VPNs). Эти параметры VPN используются в профилях конфигурации устройств, которые затем отправляются на устройства или развертываются на них. These VPN settings are used in device configuration profiles, and then pushed or deployed to devices.

В рамках решения в системе управления мобильными устройствами используйте эти параметры, чтобы разрешить или отключить отдельные функции, в том числе использование определенного поставщика VPN, Always On, DNS, добавление прокси-сервера и многое другое. As part of your mobile device management (MDM) solution, use these settings to allow or disable features, including using a specific VPN vendor, enabling always on, using DNS, adding a proxy, and more.

Эти параметры применяются только для устройств со следующими системами: These settings apply to devices running:

- быть под управлением ОС Windows 10; Windows 10

- Windows Holographic for Business Windows Holographic for Business

Подготовка к работе Before you begin

Разверните VPN-приложение и создайте профиль конфигурации VPN-устройства под управлением Windows 10. Deploy your VPN app, and create a Windows 10 VPN device configuration profile. Доступные параметры зависят от выбранного VPN-клиента. The available settings depend on the VPN client you choose. Некоторые параметры доступны только для определенных VPN-клиентов. Some settings are only available for specific VPN clients.

Эти параметры используют VPNv2 CSP. These settings use the VPNv2 CSP.

Базовые настройки VPN Base VPN

Имя подключения. Введите имя подключения. Connection name: Enter a name for this connection. Конечные пользователи увидят это имя при поиске устройства в списке доступных VPN-подключений. End users see this name when they browse their device for the list of available VPN connections.

Серверы. Добавьте VPN-серверы, к которым подключаются устройства. Servers: Add one or more VPN servers that devices connect to. Добавляя новый сервер, вы вводите следующие сведения: When you add a server, you enter the following information:

- Описание. Укажите описательное имя сервера, например VPN-сервер Contoso. Description: Enter a descriptive name for the server, such as Contoso VPN server.

- IP-адрес или полное доменное имя. Укажите IP-адрес или полное доменное имя VPN-сервера, к которому подключаются устройства, например 192.168.1.1 или vpn.contoso.com. IP address or FQDN: Enter the IP address or fully qualified domain name (FQDN) of the VPN server that devices connect to, such as 192.168.1.1 or vpn.contoso.com.

- Сервер по умолчанию. Позволяет использовать данный сервер как сервер по умолчанию, который устройства используют для подключения. Default server: Enables this server as the default server that devices use to establish the connection. Установите только один сервер в качестве сервера по умолчанию. Set only one server as the default.

- Импорт. Укажите файл с разделителями-запятыми, который содержит список серверов в следующем формате: описание, IP-адрес или полное доменное имя, сервер по умолчанию. Import: Browse to a comma-separated file that includes a list of servers in the format: description, IP address or FQDN, Default server. Щелкните ОК, чтобы импортировать эти серверы в список Серверы. Choose OK to import these servers into the Servers list.

- Экспортировать. Экспортирует список серверов в файл данных с разделителями-запятыми (CSV-файл). Export: Exports the list of servers to a comma-separated-values (csv) file.

Регистрация IP-адресов во внутренней DNS. Выберите Включить, чтобы настроить профиль VPN в Windows 10 для динамической регистрации IP-адресов, назначенных интерфейсу VPN во внутренней службе DNS. Register IP addresses with internal DNS: Select Enable to configure the Windows 10 VPN profile to dynamically register the IP addresses assigned to the VPN interface with the internal DNS. Выберите Выключить, чтобы динамическая регистрация IP-адресов не выполнялась. Select Disable to not dynamically register the IP addresses.

Тип подключения. Выберите тип VPN-подключения из этого списка поставщиков: Connection type: Select the VPN connection type from the following list of vendors:

- Cisco AnyConnectCisco AnyConnect

- Pulse SecurePulse Secure

- F5 AccessF5 Access

- SonicWall Mobile Connect; SonicWall Mobile Connect

- Check Point Capsule VPN; Check Point Capsule VPN

- Citrix; Citrix

- Palo Alto Networks GlobalProtectPalo Alto Networks GlobalProtect

- Automatic (Автоматический) Automatic

- IKEv2IKEv2

- L2TPL2TP

- PPTPPPTP

Если вы выберете тип подключения VPN, может потребоваться ввести значения для следующих параметров: When you choose a VPN connection type, you may also be asked for the following settings:

Always On: Выберите Включить, чтобы автоматически подключаться к VPN-подключению в любом из следующих случаев: Always On: Enable automatically connects to the VPN connection when the following events happen:

- при входе пользователей на устройства; Users sign into their devices

- при изменении сети устройства; The network on the device changes

- при включении экрана устройства после отключения. The screen on the device turns back on after being turned off

Чтобы использовать туннельные подключения устройств, такие как IKEv2, выберите Включить для этого параметра. To use device tunnel connections, such as IKEv2, Enable this setting.

Метод проверки подлинности. Выберите способ аутентификации пользователей на VPN-сервере. Authentication method: Select how you want users to authenticate to the VPN server. Доступны следующие параметры: Your options:

Имя пользователя и пароль. Требовать, чтобы пользователи вводили имя пользователя и пароль домена для проверки подлинности, например user@contoso.com или contoso\user . Username and password: Require users to enter their domain username and password to authenticate, such as user@contoso.com , or contoso\user .

Сертификаты. Выберите существующий профиль сертификата клиента пользователя для проверки подлинности пользователя. Certificates: Select an existing user client certificate profile to authenticate the user. Этот параметр предоставляет дополнительные возможности, такие как работа без вмешательства пользователя, VPN по требованию и VPN на уровне приложения. This option provides enhanced features, such as zero-touch experience, on-demand VPN, and per-app VPN.

Сведения о создании профилей сертификатов в Intune см. в разделе Использование сертификатов для проверки подлинности. To create certificate profiles in Intune, see Use certificates for authentication.

Производные учетные данные. Используйте сертификат, полученный на основе смарт-карты пользователя. Derived credential: Use a certificate that’s derived from a user’s smart card. Если издатель сертификата производных учетных данных не настроен, Intune предложит добавить его. If no derived credential issuer is configured, Intune prompts you to add one. Дополнительные сведения см. в статье Использование производных учетных данных в Microsoft Intune. For more information, see Use derived credentials in Intune.

Сертификаты компьютера (только IKEv2). Выберите существующий профиль сертификата клиента устройства для проверки подлинности устройства. Machine certificates (IKEv2 only): Select an existing device client certificate profile to authenticate the device.

Если вы используете туннельные подключения к устройствам, необходимо выбрать этот параметр. If you use device tunnel connections, you must select this option.

Сведения о создании профилей сертификатов в Intune см. в разделе Использование сертификатов для проверки подлинности. To create certificate profiles in Intune, see Use certificates for authentication.

EAP (только IKEv2). Выберите существующий профиль сертификата клиента EAP для проверки подлинности. EAP (IKEv2 only): Select an existing Extensible Authentication Protocol (EAP) client certificate profile to authenticate. Введите параметры проверки подлинности в параметре EAP XML. Enter the authentication parameters in the EAP XML setting.

Запоминать учетные данные при каждом входе в систему. Включите кэширование учетных данных для проверки подлинности. Remember credentials at each logon: Choose to cache the authentication credentials.

Настраиваемый XML. Укажите пользовательские команды XML, настраивающие VPN-подключение. Custom XML: Enter any custom XML commands that configure the VPN connection.

EAP XML. Укажите команды EAP XML, настраивающие VPN-подключение. EAP XML: Enter any EAP XML commands that configure the VPN connection. Дополнительные сведения см. в разделе Конфигурация EAP. For more information, see EAP configuration.

Туннель устройств (только IKEv2). Если выбрано значение Включить, устройство автоматически подключается к VPN без вмешательства пользователя или выполнения входа. Device tunnel (IKEv2 only): Enable connects the device to the VPN automatically without any user interaction or sign in. Этот параметр применяется к компьютерам, присоединенным к Azure Active Directory (AD). This setting applies to PCs joined to Azure Active Directory (AD).

Чтобы использовать эту функцию, необходимо настроить следующие параметры. To use this feature, the following are required:

- Для параметра Тип соединения установите значение IKEv2. Connection type setting is set to IKEv2.

- Для параметра Always On установите значение Включить. Always On setting is set to Enable.

- Для параметра Метод проверки подлинности установите значение Сертификаты компьютера. Authentication method setting is set to Machine certificates.

Назначайте только один профиль для каждого устройства, если включено Туннель устройства. Only assign one profile per device with Device Tunnel enabled.

Параметры сопоставления безопасности IKE (только IKEv2). Эти параметры криптографии используются во время согласования сопоставления безопасности IKE (также называется main mode или phase 1 ) для соединений IKEv2. IKE Security Association Parameters (IKEv2 only): These cryptography settings are used during IKE security association negotiations (also known as main mode or phase 1 ) for IKEv2 connections. Эти параметры должны соответствовать параметрам VPN-сервера. These settings must match the VPN server settings. Если параметры не совпадают, профиль VPN не подключится. If the settings don’t match, the VPN profile won’t connect.

Алгоритм шифрования. Выберите алгоритм шифрования, используемый на VPN-сервере. Encryption algorithm: Select the encryption algorithm used on the VPN server. Например, если VPN-сервер использует AES 128 бит, выберите AES-128 из списка. For example, if your VPN server uses AES 128 bit, then select AES-128 from the list.

Если задано значение Не настроено, Intune не изменяет или не обновляет этот параметр. When set to Not configured, Intune doesn’t change or update this setting.

Алгоритм проверки целостности. Выберите алгоритм проверки целостности, используемый на VPN-сервере. Integrity check algorithm: Select the integrity algorithm used on the VPN server. Например, если VPN-сервер использует SHA1-96, выберите SHA1-96 из списка. For example, if your VPN server uses SHA1-96, then select SHA1-96 from the list.

Если задано значение Не настроено, Intune не изменяет или не обновляет этот параметр. When set to Not configured, Intune doesn’t change or update this setting.

Группа Диффи-Хелмана. Выберите группу вычислений Диффи — Хеллмана, используемую на VPN-сервере. Diffie-Hellman group: Select the Diffie-Hellman computation group used on the VPN server. Например, если VPN-сервер использует Group2 (1024 бит), выберите 2 из списка. For example, if your VPN server uses Group2 (1024 bits), then select 2 from the list.

Если задано значение Не настроено, Intune не изменяет или не обновляет этот параметр. When set to Not configured, Intune doesn’t change or update this setting.

Параметры сопоставления безопасности дочерних элементов (только IKEv2). Эти параметры криптографии используются во время согласования сопоставления безопасности дочерних элементов (также называется quick mode или phase 2 ) для соединений IKEv2. Child Security Association Parameters (IKEv2 only): These cryptography settings are used during child security association negotiations (also known as quick mode or phase 2 ) for IKEv2 connections. Эти параметры должны соответствовать параметрам VPN-сервера. These settings must match the VPN server settings. Если параметры не совпадают, профиль VPN не подключится. If the settings don’t match, the VPN profile won’t connect.

Алгоритм преобразования шифра. Выберите алгоритм, используемый на VPN-сервере. Cipher transform algorithm: Select the algorithm used on the VPN server. Например, если VPN-сервер использует AES-CBC 128 бит, выберите CBC-AES-128 из списка. For example, if your VPN server uses AES-CBC 128 bit, then select CBC-AES-128 from the list.

Если задано значение Не настроено, Intune не изменяет или не обновляет этот параметр. When set to Not configured, Intune doesn’t change or update this setting.

Алгоритм преобразования проверки подлинности. Выберите алгоритм, используемый на VPN-сервере. Authentication transform algorithm: Select the algorithm used on the VPN server. Например, если VPN-сервер использует AES-GCM 128 бит, выберите GCM-AES-128 из списка. For example, if your VPN server uses AES-GCM 128 bit, then select GCM-AES-128 from the list.

Если задано значение Не настроено, Intune не изменяет или не обновляет этот параметр. When set to Not configured, Intune doesn’t change or update this setting.

Группа совершенной прямой секретности (PFS) . Выберите группу вычислений Диффи — Хеллмана, используемую для совершенной прямой секретности (PFS) на VPN-сервере. Perfect forward secrecy (PFS) group: Select the Diffie-Hellman computation group used for perfect forward secrecy (PFS) on the VPN server. Например, если VPN-сервер использует Group2 (1024 бит), выберите 2 из списка. For example, if your VPN server uses Group2 (1024 bits), then select 2 from the list.

Если задано значение Не настроено, Intune не изменяет или не обновляет этот параметр. When set to Not configured, Intune doesn’t change or update this setting.

Пример для Pulse Secure Pulse Secure example

Пример для F5 Edge Client F5 Edge Client example

Пример для SonicWall Mobile Connect SonicWALL Mobile Connect example

Группа или домен входа. Это свойство невозможно задать в профиле VPN. Login group or domain: This property can’t be set in the VPN profile. Вместо этого Mobile Connect анализирует это значение при вводе имени пользователя или домена в формате username@domain или DOMAIN\username . Instead, Mobile Connect parses this value when the user name and domain are entered in the username@domain or DOMAIN\username formats.

Пример для CheckPoint Mobile VPN CheckPoint Mobile VPN example

Создание пользовательских команд XML Writing custom XML

Дополнительные сведения о написании пользовательских команд XML см. в документации по VPN каждого производителя. For more information about writing custom XML commands, see each manufacturer’s VPN documentation.

Дополнительные сведения о создании настраиваемого EAP XML см. в статье Настройка EAP. For more information about creating custom EAP XML, see EAP configuration.

Приложения и правила трафика Apps and Traffic Rules

Связать WIP или приложения с этим VPN-подключением. Включите этот параметр, если вы хотите, чтобы только некоторые приложения использовали VPN-подключение. Associate WIP or apps with this VPN: Enable this setting if you only want some apps to use the VPN connection. Доступны следующие параметры: Your options:

- Связать WIP с этим подключением. Введите домен WIP для этого подключения. Associate a WIP with this connection: Enter a WIP domain for this connection

- Связать приложения с этим подключением. Вы можете ограничить VPN-подключение только этими приложениями, а затем добавить связанные приложения. Associate apps with this connection: You can Restrict VPN connection to these apps, and then add Associated Apps. Указанные здесь приложения автоматически используют VPN-подключение. The apps you enter automatically use the VPN connection. Идентификатор приложения определяется типом приложения. The type of app determines the app identifier. Для универсальных приложений укажите имя семейства пакетов. For a universal app, enter the package family name. А для классических приложений — путь к файлу приложения. For a desktop app, enter the file path of the app.

Рекомендуется защитить все списки приложений, созданных для параметров VPN на уровне приложения. We recommend that you secure all app lists created for per-app VPNs. Если неавторизованный пользователь изменит список и вы импортируете его в список приложений, имеющих доступ к VPN, к VPN могут получить доступ те приложения, у которых его быть не должно. If an unauthorized user changes this list, and you import it into the per-app VPN app list, then you potentially authorize VPN access to apps that shouldn’t have access. Списки приложений можно защитить с помощью списка управления доступом (ACL). One way you can secure app lists is using an access control list (ACL).

Правила сетевого трафика для этого VPN-подключения. Выберите протоколы, локальные и удаленные порты, а также диапазоны адресов, которые будут включены для VPN-подключения. Network traffic rules for this VPN connection: Select the protocols, and the local & remote port and address ranges, are enabled for the VPN connection. Если не создать правило трафика, будут включены все протоколы, порты и диапазоны адресов. If you don’t create a network traffic rule, then all protocols, ports, and address ranges are enabled. После создания правила VPN-подключение будет использовать только протоколы, порты и диапазоны адресов, указанные в нем. After you create a rule, the VPN connection uses only the protocols, ports, and address ranges that you enter in that rule.

Условный доступ Conditional Access

Условный доступ для этого VPN-подключения. Включает поток соответствия устройств с клиента. Conditional Access for this VPN connection: Enables device compliance flow from the client. Если этот параметр включен, VPN-клиент будет взаимодействовать с Azure Active Directory (AAD), чтобы получить сертификат для проверки подлинности. When enabled, the VPN client communicates with Azure Active Directory (AD) to get a certificate to use for authentication. Следует настроить использование сертификата для аутентификации VPN, а также отношение доверия между VPN-сервером и сервером, возвращаемого AAD. The VPN should be set up to use certificate authentication, and the VPN server must trust the server returned by Azure AD.

Единый вход с альтернативным сертификатом. Чтобы обеспечить соответствие устройства, используйте сертификат, отличный от сертификата проверки подлинности VPN, для проверки подлинности Kerberos. Single sign-on (SSO) with alternate certificate: For device compliance, use a certificate different from the VPN authentication certificate for Kerberos authentication. Укажите сертификат со следующими параметрами: Enter the certificate with the following settings:

- Имя — Это имя для расширенного использования ключа. Name: Name for extended key usage (EKU)

- Идентификатор объекта. Идентификатор объекта для EKU. Object Identifier: Object identifier for EKU

- Хэш издателя. Отпечаток сертификата единого входа. Issuer hash: Thumbprint for SSO certificate

Параметры DNS DNS Settings

Список поиска DNS-суффикса. В поле DNS-суффиксы укажите DNS-суффикс и нажмите кнопку Добавить. DNS suffix search list: In DNS suffixes, enter a DNS suffix, and Add. Вы можете добавить несколько суффиксов. You can add many suffixes.

С помощью DNS-суффиксов можно искать сетевой ресурс, используя его короткое имя вместо полного доменного имени (FQDN). When using DNS suffixes, you can search for a network resource using its short name, instead of the fully qualified domain name (FQDN). При поиске с использованием короткого имени суффикс определяется автоматически на DNS-сервере. When searching using the short name, the suffix is automatically determined by the DNS server. Например, utah.contoso.com является списком DNS-суффиксов. For example, utah.contoso.com is in the DNS suffix list. Выполните проверку связи с DEV-comp . You ping DEV-comp . В этом случае он разрешается в DEV-comp.utah.contoso.com . In this scenario, it resolves to DEV-comp.utah.contoso.com .

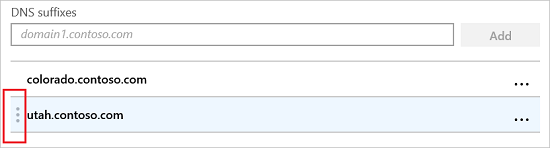

DNS-суффиксы разрешаются в указанном порядке, и этот порядок можно изменять. DNS suffixes are resolved in the order listed, and the order can be changed. Например, colorado.contoso.com и utah.contoso.com находятся в списке DNS-суффиксов и оба имеют ресурс с именем DEV-comp . For example, colorado.contoso.com and utah.contoso.com are in the DNS suffix list, and both have a resource called DEV-comp . Так как colorado.contoso.com является первым в списке, он разрешается как DEV-comp.colorado.contoso.com . Since colorado.contoso.com is first in the list, it resolves as DEV-comp.colorado.contoso.com .

Чтобы изменить порядок, щелкните многоточие слева от DNS-суффикса, а затем перетащите суффикс вверх: To change the order, select the dots to the left of the DNS suffix, and then drag the suffix to the top:

Таблица политики разрешения имен. Эти правила определяют, как DNS разрешает имена при подключении к виртуальной частной сети. Name Resolution Policy table (NRPT) rules: Name Resolution Policy table (NRPT) rules define how DNS resolves names when connected to the VPN. Вы можете выбрать, какие DNS-серверы использует VPN-подключение после установки соединения. After the VPN connection is established, you choose which DNS servers the VPN connection uses.

Правила, которые можно добавить в таблице, включают домена, DNS-серверы, прокси-серверы и другие сведения, позволяющие разрешить введенный домен. You can add rules to the table that include the domain, DNS server, proxy, and other details to resolve the domain you enter. VPN-подключение использует эти правила, когда пользователи подключаются к указанным вами доменам. The VPN connection uses these rules when users connect to the domains you enter.

Нажмите кнопку Добавить для добавления нового правила. Select Add to add a new rule. Для каждого сервера укажите следующие сведения: For each server, enter:

- Домен: введите полное доменное имя (FQDN) или DNS-суффикс, чтобы применить правило. Domain: Enter the fully qualified domain name (FQDN) or a DNS suffix to apply the rule. Можно также ввести точку (.) в начале для DNS-суффикса. You can also enter a period (.) at the beginning for a DNS suffix. Например, введите contoso.com или .allcontososubdomains.com . For example, enter contoso.com or .allcontososubdomains.com .

- DNS-серверы. Введите IP-адрес или DNS-сервер, которым разрешается домен. DNS servers: Enter the IP address or DNS server that resolves the domain. Например, введите 10.0.0.3 или vpn.contoso.com . For example, enter 10.0.0.3 or vpn.contoso.com .

- Прокси-сервер. Введите веб—прокси, которым разрешается домен. Proxy: Enter the web proxy server that resolves the domain. Например, введите http://proxy.com . For example, enter http://proxy.com .

- Подключаться автоматически. Если выбран вариант Включено, устройство автоматически подключается к виртуальной частной сети при обращении к введенному домену, например contoso.com . Automatically connect: When Enabled, the device automatically connects to the VPN when a device connects to a domain you enter, such as contoso.com . Если выбран вариант Не настроено (по умолчанию), устройство не использует автоматическое подключение к виртуальной частной сети. When Not configured (default), the device doesn’t automatically connect to the VPN

- Сохранение. Если задано значение Включено, правило остается в таблице политики разрешения имен (NRPT), пока не будет вручную удалено с устройства, даже когда VPN отключается. Persistent: When set to Enabled, the rule stays in the Name Resolution Policy table (NRPT) until the rule is manually removed from the device, even after the VPN disconnects. Если задано значение Не настроено (по умолчанию), правила NRPT профиля VPN будут удаляться с устройства при отключении VPN. When set to Not configured (default), NRPT rules in the VPN profile are removed from the device when the VPN disconnects.

Proxy (Прокси) Proxy

- Сценарий автоматической настройки. Для настройки прокси-сервера будет использоваться файл. Automatic configuration script: Use a file to configure the proxy server. Введите URL-адрес прокси-сервера, который содержит файл конфигурации. Enter the proxy server URL that includes the configuration file. Например, введите http://proxy.contoso.com/pac . For example, enter http://proxy.contoso.com/pac .

- Адрес. Введите IP-адрес полного доменного имени узла прокси-сервера. Address: Enter the IP address or fully qualified host name of the proxy server. Например, введите 10.0.0.3 или vpn.contoso.com . For example, enter 10.0.0.3 or vpn.contoso.com .

- Номер порта. Введите номер порта, используемого вашим прокси-сервером. Port number: Enter the port number used by your proxy server. Например, введите 8080 . For example, enter 8080 .

- Не использовать прокси-сервер для локальных адресов. Это параметр применяется, только если VPN-сервер требует для подключения прокси-сервер. Bypass proxy for local addresses: This setting applies if your VPN server requires a proxy server for the connection. Включите этот параметр, если вы не хотите использовать прокси-сервер для локальных адресов. If you don’t want to use a proxy server for local addresses, then choose Enable.

Раздельное туннелирование Split Tunneling

- Раздельное туннелирование. Выберите Включить или Отключить, чтобы позволять устройствам выбрать нужное подключение в зависимости от трафика. Split tunneling: Enable or Disable to let devices decide which connection to use depending on the traffic. Например, пользователь в отеле использует VPN-подключение для доступа к рабочим файлам, а стандартную сеть отеля — для обычного просмотра веб-страниц. For example, a user in a hotel uses the VPN connection to access work files, but uses the hotel’s standard network for regular web browsing.

- Разделить маршруты туннелирования для этого VPN-подключения. Добавьте дополнительные маршруты для сторонних поставщиков VPN. Split tunneling routes for this VPN connection: Add optional routes for third-party VPN providers. Укажите префикс места назначения и размер префикса для каждого подключения. Enter a destination prefix, and a prefix size for each connection.

Обнаружение доверенных сетей Trusted Network Detection

DNS-суффиксы доверенных сетей. Когда пользователи уже подключены к доверенной сети, можно запретить устройствам автоматически подключаться к другим VPN-подключениям. Trusted network DNS suffixes: When users are already connected to a trusted network, you can prevent devices from automatically connecting to other VPN connections.

В поле DNS-суффиксы укажите DNS-суффикс, которому требуется доверять, например contoso.com, и нажмите Добавить. In DNS suffixes, enter a DNS suffix that you want to trust, such as contoso.com, and select Add. Можно добавить столько суффиксов, сколько требуется. You can add as many suffixes as you want.

Если пользователь подключен к DNS-суффиксу в списке, то он не будет автоматически подключаться к другим VPN-подключениям. If a user is connected to a DNS suffix in the list, then the user won’t automatically connect to another VPN connection. Пользователь и далее будет использовать доверенный список DNS-суффиксов, которые можно здесь ввести. The user continues to use the trusted list of DNS suffixes you enter. Доверенная сеть по-прежнему используется, даже если установлены автотриггеры. The trusted network is still used, even if any autotriggers are set.

Например, если пользователь уже подключен к доверенному DNS-суффиксу, то следующие автотриггеры игнорируются. For example, if the user is already connected to a trusted DNS suffix, then the following autotriggers are ignored. В частности, DNS-суффиксы в списке отменяют все другие автотриггеры подключения, включая: Specifically, the DNS suffixes in the list cancel all other connection autotriggers, including:

- Always On Always on

- Триггер на основе приложений App-based trigger

- Автотриггер DNS DNS autotrigger

Дальнейшие шаги Next steps

Профиль создан, но пока он может не выполнять никаких действий. The profile is created, but may not be doing anything yet. Обязательно изучите статьи Назначение профилей пользователей и устройств в Microsoft Intune и Мониторинг профилей устройств в Microsoft Intune. Be sure to assign the profile, and monitor its status.

Настройка параметров VPN на устройствах с Android, iOS, iPadOS и macOS. Configure VPN settings on Android, iOS/iPadOS, and macOS devices.