- Эффективное получение хеша паролей в Windows. Часть 6

- Учетные записи сетевых служб

- Получение информации из диспетчера учетных записей

- Получение информации из защищенного хранилища

- Получение учетных данных из сторонних программ

- К каким угрозам ведет получение учетных записей сетевых служб

- Сброс пароля учетной записи администратора режима восстановления служб каталогов в Windows Server

- Аннотация

- Сброс пароля администратора DSRM

- Требуется пароль учётной записи «Локальная служба» (services.msg)

- Решение

- Как узнать сетевой пароль своего компьютера и где его отключить?

- Где можно управлять паролями?

- Как посмотреть?

- Возможная проблема

- Как убрать запрос на ввод кода?

- Как не сохранять?

- Учетные записи службы Service Accounts

- Обзор Overview

- Автономные управляемые учетные записи служб Standalone managed service accounts

- Требования к программному обеспечению Software requirements

- Учетные записи управляемых служб группы Group managed service accounts

- Практическое применение Practical applications

- Требования к программному обеспечению Software requirements

- Виртуальные учетные записи Virtual accounts

- Требования к программному обеспечению Software requirements

- См. также See also

Эффективное получение хеша паролей в Windows. Часть 6

Windows сохраняет пароли в обратимом виде не только в секретах LSA, но и в других местах.

Учетные записи сетевых служб

Когда вы заходите на сетевой ресурс, например, общую папку, прокси-сервер с NTLM-аутентификацией, СУБД, почтовый сервер и.т.п, то часто вы можете сохранить свой пароль, просто поставив галочку в поле “Запомнить пароль”.

На самом деле в таких случаях Windows сохраняет имена пользователей и пароли в диспетчере учетных данных (Credential Manager). Хранение учетных данных позволяет Windows использовать технологию единого доступа (SSO), введенную еще в Windows XP. Благодаря SSO, каждый раз, когда пользователю необходимо аутентифицироваться на сетевом ресурсе, ему не нужно заново вводить свои учетные данные.

Пароли в диспетчере учетных данных шифруются с помощью подсистемы DPAPI, и их можно получить в незашифрованном виде.

В диспетчере учетных данных вы можете также просматривать, редактировать и добавлять информацию. На системах Windows Vista и выше диспетчер доступен в Control Panel\User Accounts and Family Safety\Credential Manager или Control Panel\User Accounts and Family Safety\User Accounts \\Manage your credentials (Панель управления\Учетные записи пользователей\Администрирование учетных записей).

Для схожих целей в Windows существует Защищенное хранилище (Protected Storage). Приложения типа Internet Explorer и Outluook Express сохраняют в защищенном хранилище пароли от почтовых учетных записей; почтовые пароли шифруются с помощью CryptoAPI, причем ключ шифрования генерируется из пользовательского пароля, следовательно, почтовые пароли также можно получить в незашифрованном виде.

Сторонние программы (Chrome, RealVNC Client, Thunderbird и др.) сохраняют пароли от web-сайтов разными способами: некоторые в реестре, другие с помощью Windows API сохраняют их в диспетчере учетных записей или в защищенном хранилище, третьи хранят пароли в файлах. Но в независимости от того, какой именно способ используется программой, пароли хранятся в обратимом виде, и, значит, у нас есть возможность получить незашифрованные пароли от сайтов.

Получение информации из диспетчера учетных записей

В первую очередь я рекомендую Network Password Recovery (netpass) от NirSoft. Утилита работает стабильно и представляет собой самостоятельный EXE-файл. Убедитесь, что на 64-разрядных архитектурах вы запускаете 64-разрядную версию программы.

Cain & Abel также может успешно слить информацию из диспетчера учетных данных. Единственная проблема заключается в том, что утилита работает только локально, и поэтому, если на целевой системе прав устанавливать программное обеспечение у вас нет, лучше утилиту не использовать.

Также рекомендую Network Password Recovery (не путать с одноименной утилитой от NirSoft) от Passcape. Но имейте в виду, что пробная версия показывает только три первых символа полученных паролей.

Не следует использовать пост-эксплойт модуль windows/gather/credentials/enum_cred_store из фреймворка Metasploit, так как модуль всегда завершается аварийно, вне зависимости от версии Windows.

Получение информации из защищенного хранилища

Еще одна рекомендуемая утилита (в действительности пакет утилит) – это carrot.

А вот утилита fgdump в данном случае неэффективна, ее использовать не советую.

Получение учетных данных из сторонних программ

Также если удалось запустить Meterpreter на целевой системе, то вам очень пригодятся фреймворк Metasploit: во фреймворке есть несколько пост-эксплойт модулей, специально для таких целей. Некоторые из модулей работают стабильно, а другие пока бета-версии и часто завершаются аварийно.

К каким угрозам ведет получение учетных записей сетевых служб

Важный шаг на пути к компрометации всей сети – это получение информации о том, какую роль играет именно захваченная вами машина. Если рабочая станция используется ежедневно, то высоки шансы, что пользователь этой рабочей станции имеет доступ к корпоративной почте, внутренним web-сайтам, корпоративному прокси-серверу и другим службам. И, что еще более вероятно, пользователь везде, где можно выбрал “Запомнить пароль”.

“Бесплатный” доступ к таким корпоративным сервисам даже с правами низкопривилегированного пользователя на самом деле бесценен. Автоматический ввод учетных данных поможет вам расширить контроль в сети, а также показать заказчику, что к защите даже самой незначительной, удаленной от демилитаризованной зоны рабочей станции нужно подходить с особой внимательностью.

Очень часто пользователи для доступа к почте, общим папкам и другим сетевым ресурсам используют одни и те же пароли (иногда даже пароль совпадает с паролем учетной записи доменного пользователя), поэтому получение учетных записей сетевых служб имеет огромное значение во время теста на проникновение.

Описанные в этой статье утилиты я добавил в таблицу. Буду рад вашим отзывам и предложениям!

Сброс пароля учетной записи администратора режима восстановления служб каталогов в Windows Server

В этой статье описано, как сбросить пароль администратора режима восстановления служб каталогов (DSRM) для любого сервера в домене без перезапуска сервера в службе DSRM.

Исходная версия продукта: Windows Server 2003

Исходный номер КБ: 322672

Аннотация

Microsoft Windows 2000 использует с помощью программы Setpwd сброс пароля DSRM. В Microsoft Windows Server 2003 эти функции были интегрированы в средство NTDSUTIL. Обратите внимание, что процедуру, описанную в этой статье, нельзя использовать, если целевой сервер работает в DSRM. Участник группы администраторов домена задает пароль администратора DSRM во время процесса продвижения для контроллера домена. Этот пароль можно Ntdsutil.exe сбросить для сервера, на котором вы работаете, или для другого контроллера домена в домене.

Сброс пароля администратора DSRM

Нажмите > кнопку «Запустить», введите ntdsutil и нажмите кнопку «ОК».

В командной области Ntdsutil введите задайте пароль dsrm.

В командной строке DSRM введите одну из следующих строк:

- Чтобы сбросить пароль на сервере, на котором вы работаете, введите сброс пароля на сервере null. Переменная null предполагает, что пароль DSRM сбрасывается на локальном компьютере. При запросе введите новый пароль. Обратите внимание, что при введите пароль не отображаются символы.

- Чтобы сбросить пароль для другого сервера, введите имя_сервера_, где _servername**— это DNS-имя сервера, на котором сбрасывается пароль DSRM. При запросе введите новый пароль. Обратите внимание, что при введите пароль не отображаются символы.

В командной области DSRM введите q.

В командной области Ntdsutil введите q для выхода.

Требуется пароль учётной записи «Локальная служба» (services.msg)

Всем привет вот такая проблема

У меня вырубилась служба «Windows Audio» и при её запуске выдает ошибку 1079: «Учетная запись, указанная для этой службы, отличается от учетной записи, указанных для других служб в этом же процессе». Я решил поставить на «Локальная служба», но нужен пароль. Скопировать с других служб не получается

В учетной записи с группой Пользователи файлы открываются «только для чтения»

Добрый день всем! Создал учетную запись с гуппой Пользователи для повышения безопасности, т.к.

При включении встроенной учетной записи «Администратор» на других ПК пропадает доступ к расшаренным папкам

При включении встроенной учетной записи Администратор в других ПК пропадает доступ к расшареным.

Запуск служб «Служба доступа к файлам» и «Клиент для сетей Microsoft» с использованием bat- или vbs-файла

Доброе время суток. Подскажите пожалуйста можно ли как нибудь запустить службы «служба доступа к.

Пароль, указанный для учетной записи пользователя «sa», недопустим

Привет всем! Помогите пожалуйста, не могу установить cms пишет не существующий учетный запись.

Решение

Заказываю контрольные, курсовые, дипломные и любые другие студенческие работы здесь или здесь.

Как активировать учетную запись «Администратор», если забыл пароль от своей учетной записи?

Скажите пожалуйста, как активировать учетную запись «Администратор» в Windows 7? Я пробовал.

Возможность выполнить действие администратора в «обычной» учетной записи через пароль администратора

Была установлена виндовс 7 домашняя расширеная. При установке создал учетную запись с именем NameX.

Служба «Служба COM записи компакт-дисков IMAPI» перешла в состояние

Недавно у меня были проблемы с зависанием компьютера (создавал тут тему). Вроде разобрался, но пока.

Пропала локальная служба «сервер»

Пропала локальная служба «сервер» Невозможно создать общие папки. — служба «сервер папки обмена».

Как узнать сетевой пароль своего компьютера и где его отключить?

Здравствуйте, дорогие друзья! Сегодняшняя тема будет для тех, кто пользуется компьютерными локальными сетями. При попытке подключения к любому ПК из группы необходимо постоянно прописывать специальный код – сетевой пароль. Бывают ситуации, когда эти данные забываются. Для такого случая я здесь – наша статья расскажет, как узнать сетевой пароль на самых популярных нынче ОС – Windows 7 и 10.

Где можно управлять паролями?

Например, вам нужно выполнить настройку общего доступа к принтеру в сети, а операционная система при этом запрашивает код доступа. Как узнать сетевой пароль своего компьютера, где вообще его можно найти?

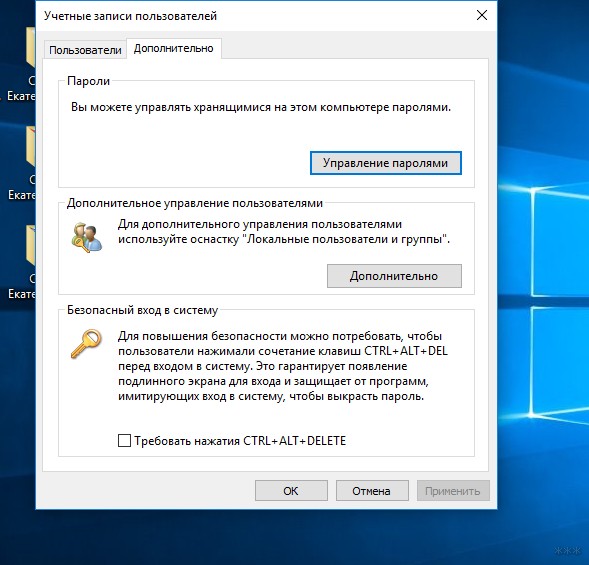

Чтобы получить доступ ко всем паролям на ПК под Windows 7 и 10, нужно:

- Вызываем приложение «Выполнить» комбинацией кнопок Win + R;

- Прописываем команду netplwiz;

- Откроется окошко «Учетные записи пользователей»;

- Перейдите на вкладку «Дополнительно»;

- Нажмите «Управление паролями», чтобы получить доступ ко всем хранящимся на этом компьютере паролям.

Здесь можно удалить или поменять данные, добавить учетную запись.

Если у вас Windows XP, команда для «Выполнить» будет другая – control userpasswords2.

Как посмотреть?

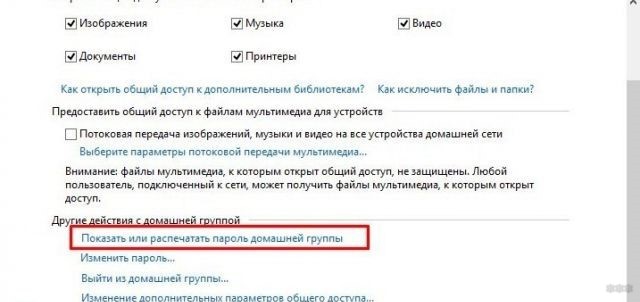

Как узнать сетевой пароль от домашней группы (сам код), расскажу на примере Windows 10:

- В «Панели управления» режим просмотра ставим по категориям;

- Переходим в раздел «Сеть и Интернет»;

- Заходим в «Домашнюю группу»;

- В ее настройках ищем пункт «Показать или распечатать пароль домашней группы»;

- Переписываем нужные данные на листочек или запоминаем.

Пока писала, поняла, что у пользователей часто возникают проблемы при просмотре кода. Если у вас тоже не получается узнать пароль от локальной сети по моей инструкции, напишите в комментарии!

Возможная проблема

Бывает такое, что код не установлен, а система все равно его требует. Или выскакивает сообщение, что сетевой пароль указан неверно, хотя он точно правильный. Что делать в таком случае (на примере «семерки»):

- Чтобы запустить редактор локальной групповой политики, открываем «Выполнить» и прописываем gpedit.msc;

- Теперь поочередно заходим в разделы из следующего списка: «Конфигурация компьютера» – «Конфигурация Windows» – «Параметры безопасности» – «Локальные политики» – «Параметры безопасности» – «Сетевая безопасность: уровень проверки подлинности LAN Manager»;

- Отмечаем пункт «Отправлять LM и NTML…».

Этот способ решения проблемы работает не на всех версиях Windows 7!

Как убрать запрос на ввод кода?

Видео-инструкции по теме раздела смотрите тут:

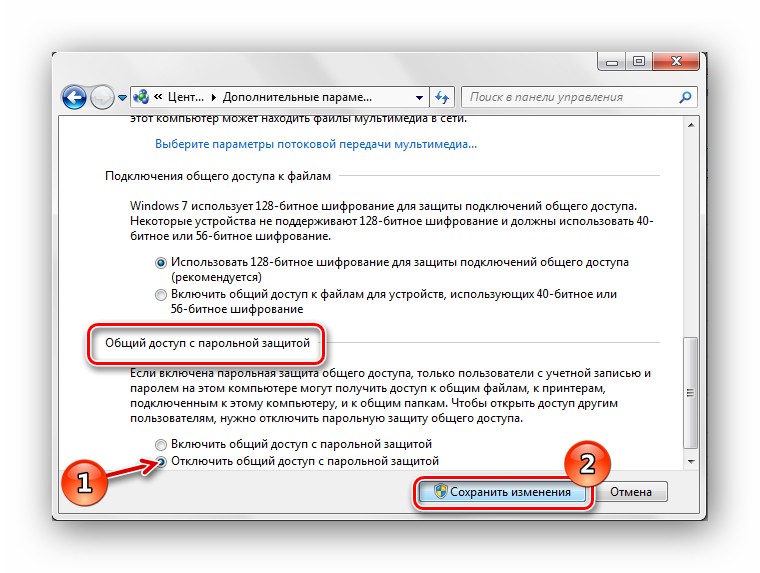

Если в вашей домашней группе всего несколько устройств, и вы уверены в ее безопасности, ввод кода можно убрать. Как отключить запрос сетевого пароля на Windows 7/10, расскажу сейчас:

- Заходим в «Панель управления»;

- Режим просмотра ставим на «Крупные значки»;

- Переходим в раздел «Центр управления сетями…»;

- В дополнительных параметрах (раздел слева) ищем «Общий (текущий профиль)»;

- Ищем «Общий доступ к общедоступным папкам» и ставим галочку напротив «Включить общий доступ…»;

- Выбираем строку «Общий доступ с парольной защитой»;

- Отмечаем пункт «Отключить общий доступ с парольной защитой»;

- Сохраняем изменения соответствующей кнопкой.

Здесь тоже пробежалась по отзывам, оказывается, помогает не всем. Если у вас тоже возникла проблема, напишите нам, подумаем, что можно сделать.

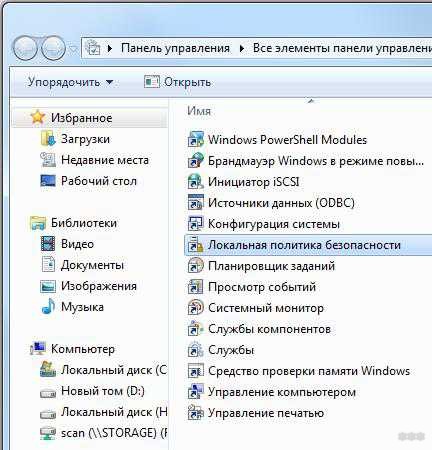

Как не сохранять?

Можно сделать, чтобы операционная система не сохраняла коды. В какой ситуации это может пригодиться, не знаю, но такая инструкция есть (на примере Windows 7):

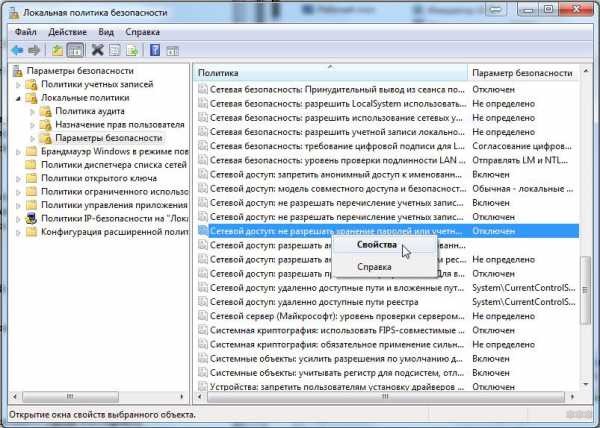

- В «Панели управления» зайдите в раздел «Администрирование»;

- Откройте «Локальная политика безопасности»;

- Нажмите «Параметры безопасности», перейдите на вкладку «Локальные политики», а затем в «Параметры безопасности»;

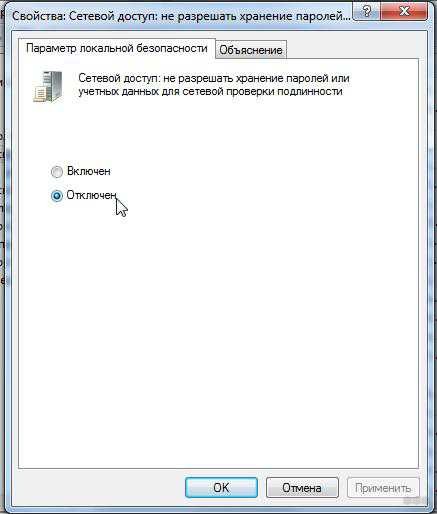

- В списке справа найдите строку «Сетевой доступ: не разрешать хранение паролей…», кликните ПКМ и перейдите в «Свойства»;

- На вкладке «Параметр локальной безопасности» поставьте галочку у пункта «Отключен»;

- После выполненных операций сохраните изменения кнопкой OK.

Вот такая сложная тема. На «десятке» узнать сетевой пароль намного проще, чем на «семерке». У Windows 7 много версий, и что работает на одной, для другой не подходит. Но у вас всегда есть команда WiFiGid, которая постарается решить любой вопрос. Спасибо за доверие!

Учетные записи службы Service Accounts

Относится к: Applies to

- Windows 10 Windows 10

- Windows Server 2016 Windows Server 2016

В этом разделе для ИТ-специалиста рассказывается о групповых и автономных учетных записях управляемых служб, а также учетной записи виртуального компьютера, а также указывается на ресурсы об этих учетных записях служб. This topic for the IT professional explains group and standalone managed service accounts, and the computer-specific virtual computer account, and it points to resources about these service accounts.

Обзор Overview

Учетная запись службы — это учетная запись пользователя, созданная явно для обеспечения контекста безопасности для служб, работающих на операционных системах Windows Server. A service account is a user account that is created explicitly to provide a security context for services running on Windows Server operating systems. Контекст безопасности определяет возможность службы доступа к локальным и сетевым ресурсам. The security context determines the service’s ability to access local and network resources. Операционные системы Windows используют службы для запуска различных функций. The Windows operating systems rely on services to run various features. Эти службы можно настроить через приложения, службы оснастки или диспетчера задач или с помощью Windows PowerShell. These services can be configured through the applications, the Services snap-in, or Task Manager, or by using Windows PowerShell.

В этом разделе содержатся сведения о следующих типах учетных записей служб: This topic contains information about the following types of service accounts:

Автономные управляемые учетные записи служб Standalone managed service accounts

Учетная запись управляемой службы предназначена для изоляции учетных записей доменов в критически важных приложениях, таких как Службы интернет-информации (IIS), и устранения необходимости администратора вручную управлять главным именем службы (SPN) и учетными данными для учетных записей. A managed service account is designed to isolate domain accounts in crucial applications, such as Internet Information Services (IIS), and eliminate the need for an administrator to manually administer the service principal name (SPN) and credentials for the accounts.

Чтобы использовать управляемые учетные записи службы, сервер, на котором установлено приложение или служба, должен работать по крайней мере Windows Server 2008 R2. To use managed service accounts, the server on which the application or service is installed must be running at least Windows Server 2008 R2. Одна учетная запись управляемой службы может использоваться для служб на одном компьютере. One managed service account can be used for services on a single computer. Управляемые учетные записи служб не могут быть общими между несколькими компьютерами и не могут использоваться в кластерах серверов, где служба реплицируется на нескольких узлах кластера. Managed service accounts cannot be shared between multiple computers, and they cannot be used in server clusters where a service is replicated on multiple cluster nodes. Для этого сценария необходимо использовать учетную запись управляемой службы группы. For this scenario, you must use a group managed service account. Дополнительные сведения см. в обзоре учетных записей управляемых служб группы. For more information, see Group Managed Service Accounts Overview.

В дополнение к усиленной безопасности, которая обеспечивается наличием отдельных учетных записей для критически важных служб, существуют четыре важных административных преимущества, связанные с управляемыми учетными записями служб: In addition to the enhanced security that is provided by having individual accounts for critical services, there are four important administrative benefits associated with managed service accounts:

Можно создать класс учетных записей домена, которые можно использовать для управления и обслуживания служб на локальных компьютерах. You can create a class of domain accounts that can be used to manage and maintain services on local computers.

В отличие от учетных записей доменов, в которых администраторы должны сбросить пароли вручную, сетевые пароли для этих учетных записей автоматически сбрасываются. Unlike domain accounts in which administrators must reset manually passwords, the network passwords for these accounts are automatically reset.

Вам не нужно выполнять сложные задачи управления SPN для использования управляемых учетных записей службы. You do not have to complete complex SPN management tasks to use managed service accounts.

Административные задачи для управляемых учетных записей служб можно делегировать не администраторам. Administrative tasks for managed service accounts can be delegated to non-administrators.

Требования к программному обеспечению Software requirements

Управляемые учетные записи служб применяются к операционным системам Windows, указанным в списке Applies To в начале этого раздела. Managed service accounts apply to the Windows operating systems that are designated in the Applies To list at the beginning of this topic.

Учетные записи управляемых служб группы Group managed service accounts

Учетные записи управляемых служб группы — это расширение автономных управляемых учетных записей служб, которые были введены в Windows Server 2008 R2. Group managed service accounts are an extension of the standalone managed service accounts, which were introduced in Windows Server 2008 R2. Это управляемые учетные записи доменов, которые обеспечивают автоматическое управление паролями и упрощенное управление основным именем службы (SPN), включая делегирования управления другим администраторам. These are managed domain accounts that provide automatic password management and simplified service principal name (SPN) management, including delegation of management to other administrators.

Учетная запись управляемой службы группы предоставляет те же функции, что и автономный управляемый учетной записи службы в домене, но расширяет эту функцию на нескольких серверах. The group managed service account provides the same functionality as a standalone managed service account within the domain, but it extends that functionality over multiple servers. При подключении к службе, которая находится на ферме серверов, например к балансировки сетевых нагрузок, протоколы проверки подлинности, поддерживающий взаимную проверку подлинности, требуют, чтобы все экземпляры служб использовали один и тот же принцип. When connecting to a service that is hosted on a server farm, such as Network Load Balancing, the authentication protocols that support mutual authentication require all instances of the services to use the same principal. Когда учетные записи управляемых служб группы используются в качестве основных служб, операционная система Windows Server управляет паролем для учетной записи, а не полагаться на администратора для управления паролем. When group managed service accounts are used as service principals, the Windows Server operating system manages the password for the account instead of relying on the administrator to manage the password.

Служба распространения ключей Майкрософт (kdssvc.dll) предоставляет механизм безопасного получения последнего ключа или определенного ключа с ключевым идентификатором для учетной записи Active Directory. The Microsoft Key Distribution Service (kdssvc.dll) provides the mechanism to securely obtain the latest key or a specific key with a key identifier for an Active Directory account. Эта служба была представлена в Windows Server 2012 и не работает на предыдущих версиях операционной системы Windows Server. This service was introduced in Windows Server 2012, and it does not run on previous versions of the Windows Server operating system. Служба рассылки ключей делится секретом, который используется для создания ключей для учетной записи. The Key Distribution Service shares a secret, which is used to create keys for the account. Эти ключи периодически меняются. These keys are periodically changed. Для учетной записи управляемой службы группы контроллер домена вычисляет пароль на ключе, предоставляемом службами рассылки ключей, в дополнение к другим атрибутам учетной записи управляемых служб группы. For a group managed service account, the domain controller computes the password on the key that is provided by the Key Distribution Services, in addition to other attributes of the group managed service account.

Практическое применение Practical applications

Учетные записи управляемых служб группы предоставляют единое решение удостоверений для служб, работающих на ферме серверов или в системах, которые используют балансировку сетевых нагрузок. Group managed service accounts provide a single identity solution for services running on a server farm, or on systems that use Network Load Balancing. Предоставляя групповое управляемое решение учетной записи службы, можно настроить службы для основной учетной записи управляемых служб группы, а управление паролями обрабатывается операционной системой. By providing a group managed service account solution, services can be configured for the group managed service account principal, and the password management is handled by the operating system.

С помощью учетной записи управляемых служб группы службам или администраторам служб не требуется управлять синхронизацией паролей между экземплярами служб. By using a group managed service account, services or service administrators do not need to manage password synchronization between service instances. Учетная запись управляемой службы группы поддерживает хосты, которые находятся в автономном режиме в течение длительного периода времени, а также управление хостами-членами для всех экземпляров службы. The group managed service account supports hosts that are kept offline for an extended time period and the management of member hosts for all instances of a service. Это означает, что вы можете развернуть ферму серверов, поддерживаюющую одно удостоверение, к которому существующие клиентские компьютеры могут проверить подлинность, не зная экземпляра службы, к которой они подключаются. This means that you can deploy a server farm that supports a single identity to which existing client computers can authenticate without knowing the instance of the service to which they are connecting.

Кластеры неудачной работы не поддерживают учетную запись управляемых служб группы. Failover clusters do not support group managed service account s. Однако службы, которые работают поверх службы кластера, могут использовать учетную запись управляемой службы группы или автономную учетную запись управляемой службы, если они являются службой Windows, пулом приложений, запланированной задачей или если они поддерживают учетную запись управляемой службы группы или автономные управляемые учетные записи служб. However, services that run on top of the Cluster service can use a group managed service account or a standalone managed service account if they are a Windows service, an App pool, a scheduled task, or if they natively support group managed service account or standalone managed service accounts.

Требования к программному обеспечению Software requirements

Учетные записи управляемых служб группы можно настроить и вводить только на компьютерах с windows Server 2012, но они могут быть развернуты в качестве единого решения идентификации службы в доменах, где контроллеры доменов работают с операционными системами раньше Windows Server 2012. Group managed service accounts can only be configured and administered on computers running at least Windows Server 2012, but they can be deployed as a single service identity solution in domains that still have domain controllers running operating systems earlier than Windows Server 2012. Требования к функциональному уровню домена или леса не предъявляются. There are no domain or forest functional level requirements.

Для запуска команд Windows PowerShell, используемых для администрирования учетных записей управляемых служб группы, требуется 64-битная архитектура. A 64-bit architecture is required to run the Windows PowerShell commands that are used to administer group managed service accounts.

Учетная запись управляемой службы зависит от типов шифрования, поддерживаемых Kerberos. A managed service account is dependent on encryption types supported by Kerberos. При проверке подлинности клиентского компьютера на сервер с помощью протокола Kerberos контроллер домена создает билет службы Kerberos, защищенный с помощью шифрования, поддерживаемого контроллером домена и сервером. When a client computer authenticates to a server by using Kerberos protocol, the domain controller creates a Kerberos service ticket that is protected with encryption that the domain controller and the server support. Контроллер домена использует атрибут msDS-SupportedEncryptionTypes учетной записи, чтобы определить, какое шифрование поддерживает сервер, и если атрибута нет, предполагается, что клиентский компьютер не поддерживает более сильные типы шифрования. The domain controller uses the account’s msDS-SupportedEncryptionTypes attribute to determine what encryption the server supports, and if there is no attribute, it assumes that the client computer does not support stronger encryption types. Расширенный стандарт шифрования (AES) всегда должен быть явно настроен для управляемых учетных записей службы. The Advanced Encryption Standard (AES) should always be explicitly configured for managed service accounts. Если компьютеры, на которые установлена учетная запись управляемой службы, настроены на то, чтобы не поддерживать RC4, проверка подлинности всегда будет неудачной. If computers that host the managed service account are configured to not support RC4, authentication will always fail.

Примечание. Note

По умолчанию Windows Server 2008 R2 стандарт шифрования данных (DES). Introduced in Windows Server 2008 R2, the Data Encryption Standard (DES) is disabled by default. Дополнительные сведения о поддерживаемых типах шифрования см. в сообщении Changes in Kerberos Authentication. For more information about supported encryption types, see Changes in Kerberos Authentication.

Учетные записи управляемых служб группы не применяются в операционных системах Windows до Windows Server 2012. Group managed service accounts are not applicable in Windows operating systems prior to Windows Server 2012.

Виртуальные учетные записи Virtual accounts

Виртуальные учетные записи были Windows Server 2008 R2 и Windows 7 и управляются локальными учетами, которые предоставляют следующие функции для упрощения администрирования служб: Virtual accounts were introduced in Windows Server 2008 R2 and Windows 7, and are managed local accounts that provide the following features to simplify service administration:

Виртуальная учетная запись управляется автоматически. The virtual account is automatically managed.

Виртуальная учетная запись может получить доступ к сети в среде домена. The virtual account can access the network in a domain environment.

Управление паролем не требуется. No password management is required. Например, если значение по умолчанию используется для учетных записей службы во время SQL Server установки Windows Server 2008 R2, виртуальная учетная запись, использующая имя экземпляра в качестве имени службы, устанавливается в формате NT SERVICE\ . For example, if the default value is used for the service accounts during SQL Server setup on Windows Server 2008 R2, a virtual account that uses the instance name as the service name is established in the format NT SERVICE\ .

Службы, которые работают как виртуальные учетные записи, используют сетевые ресурсы с помощью учетных данных учетной записи компьютера в домене \ $. Services that run as virtual accounts access network resources by using the credentials of the computer account in the format \ $.

Сведения о настройке и использовании учетных записей виртуальных служб см. в руководстве Пошаговая руководство по службам. For information about how to configure and use virtual service accounts, see Service Accounts Step-by-Step Guide.

Требования к программному обеспечению Software requirements

Виртуальные учетные записи применяются к операционным системам Windows, указанным в списке Applies To в начале этого раздела. Virtual accounts apply to the Windows operating systems that are designated in the Applies To list at the beginning of this topic.

См. также See also

В следующей таблице приводится ссылка на дополнительные ресурсы, относящиеся к автономным управляемым учетным записям служб, учетным записям управляемых служб группы и виртуальным учетным записям. The following table provides links to additional resources that are related to standalone managed service accounts, group managed service accounts, and virtual accounts.