Определение, изменение и сброс root-пароля по умолчанию в Kali Linux

Root-пароль по умолчанию в Kali Linux

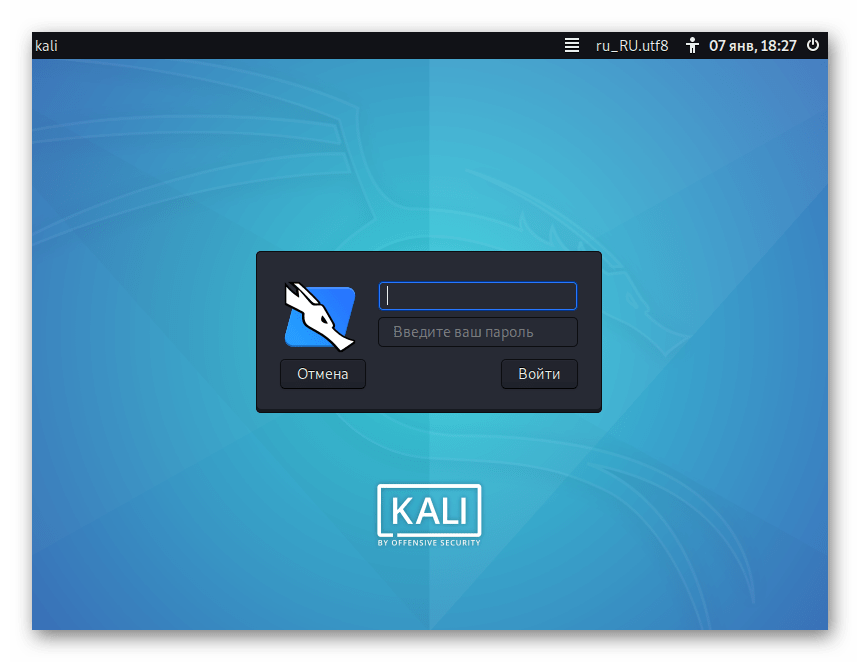

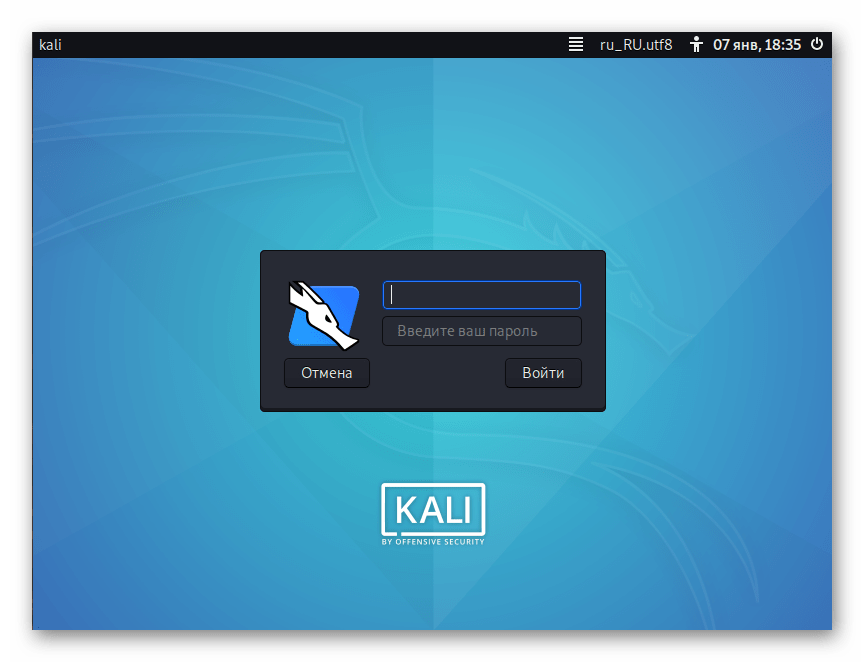

В каждом дистрибутиве Linux присутствует стандартная учетная запись под названием root, которая и имеет соответствующие права, позволяющие осуществлять действия любого уровня, в том числе и управлять пользовательскими записями. Иногда она может понадобиться для того, чтобы сбросить пароль юзера через режим восстановления или создать новую учетную запись, поскольку через root не получится выполнить многие действия в графической оболочке. В таком случае в качестве логина следует использовать слово root , а классический пароль имеет вид toor . Заполните формы в GUI или терминале, чтобы успешно авторизоваться и приступить к осуществлению необходимых действий.

Далее мы хотим рассмотреть несколько примеров, связанных с паролями в Kali Linux, чтобы помочь восстановить пароль от root или сбросить ключ доступа учетной записи. Вы можете использовать эти инструкции, чтобы справиться с поставленной задачей, если возникла такая надобность.

Сброс пароля root

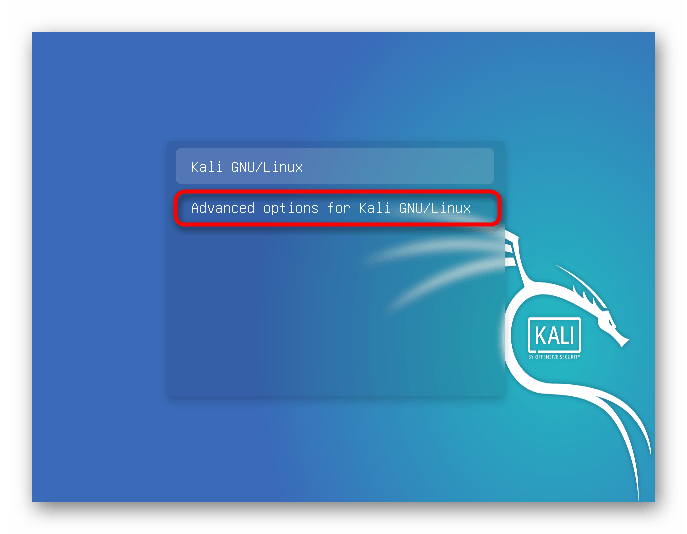

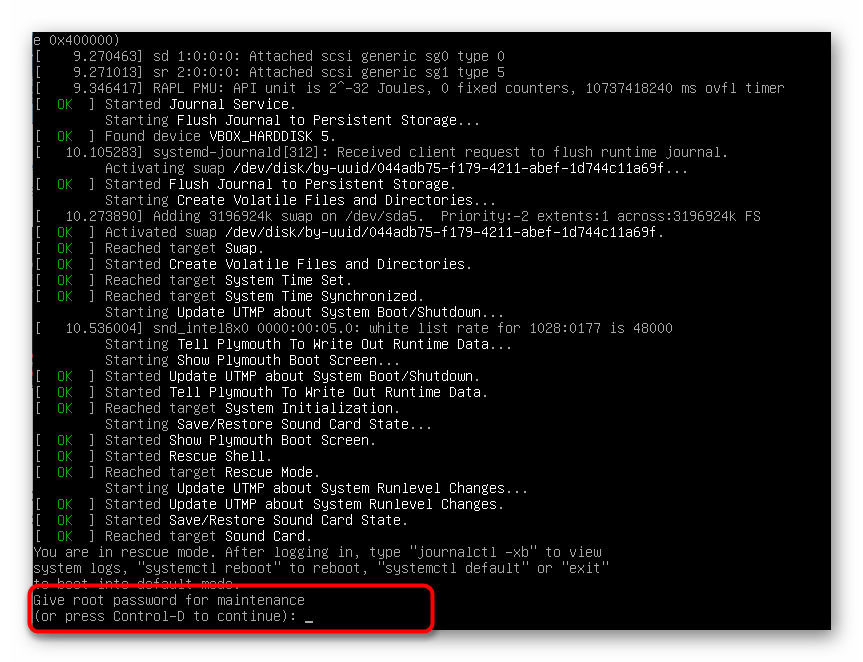

Иногда по каким-то причинам стандартный пароль от учетной записи root не подходит. Чаще всего это случается по причине его ручного изменения или из-за каких-то системных сбоев. В такой ситуации без знания ключа доступа авторизоваться в этом профиле не получится. Однако его можно быстро сбросить в режиме восстановления, заменив на стандартный или удобный, а осуществляется это так:

- При запуске компьютера нажмите на функциональную клавишу F8 или Esc, чтобы открыть дополнительные параметры загрузки операционной системы. Перемещайтесь по пунктам с помощью стрелок на клавиатуре, активируйте пункт «Advanced options for Kali GNU/Linux», нажав на Enter.

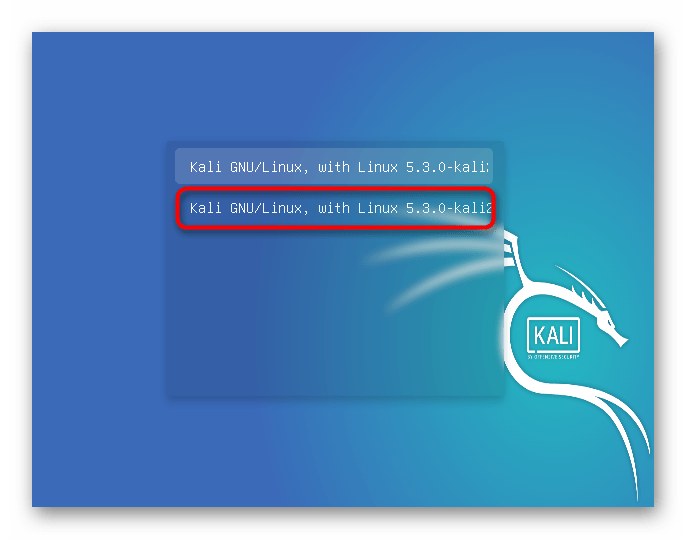

Откроется еще одно меню с выбором ядра для загрузки. Обычно здесь присутствуют два варианта. Сейчас нас интересует та строка, в конце которой есть надпись «Recovery Mode».

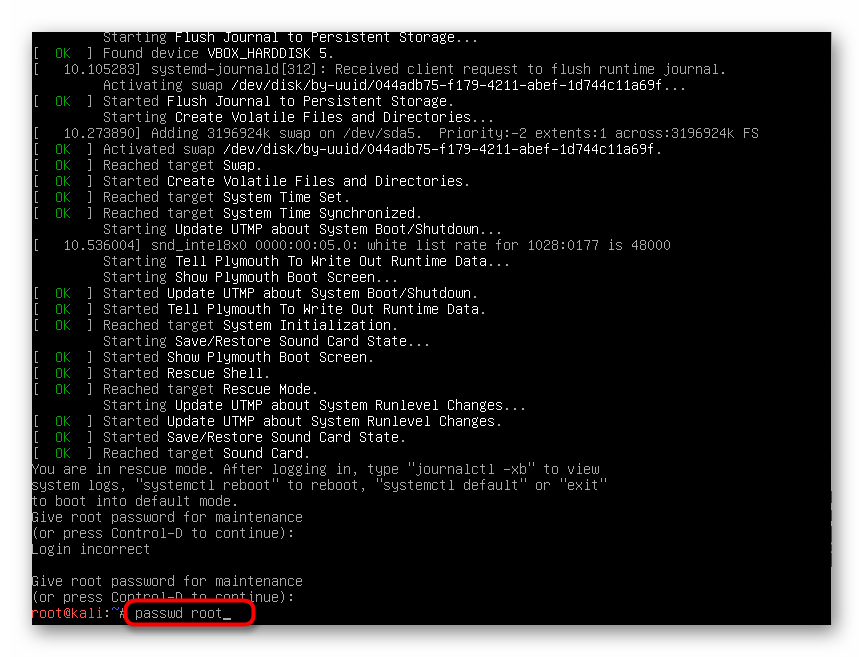

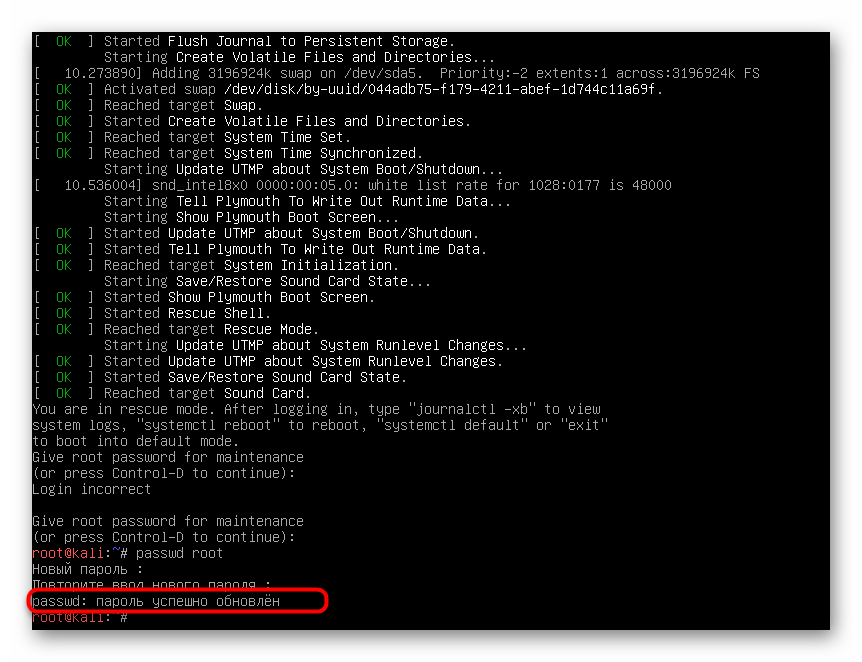

Вход в профиль root произойдет автоматически без надобности ввода пароля. Здесь введите команду passwd root , чтобы перейти к изменению ключа доступа.

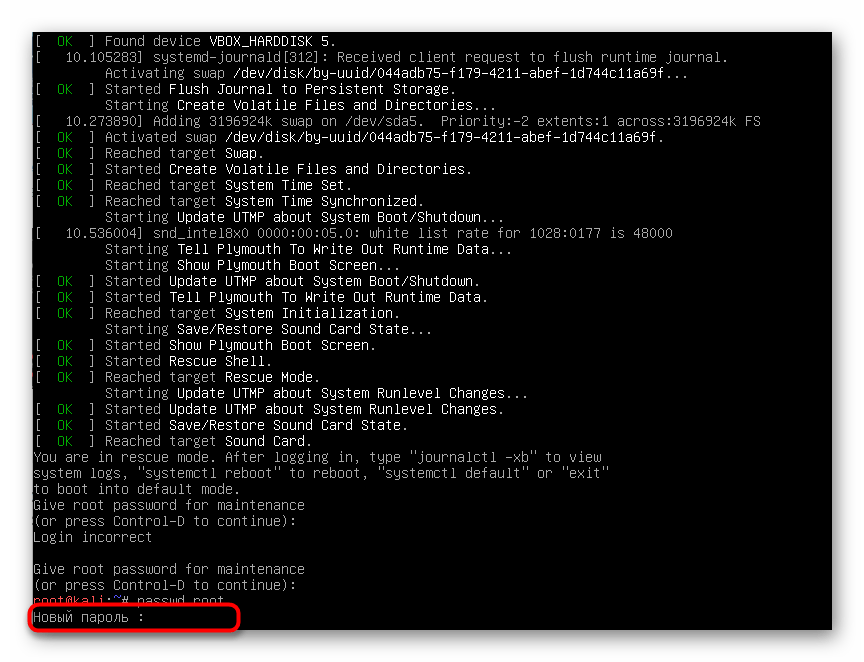

В строке «Новый пароль» напишите новую комбинацию символов. Можно использовать стандартный toor или любой другой удобный пароль.

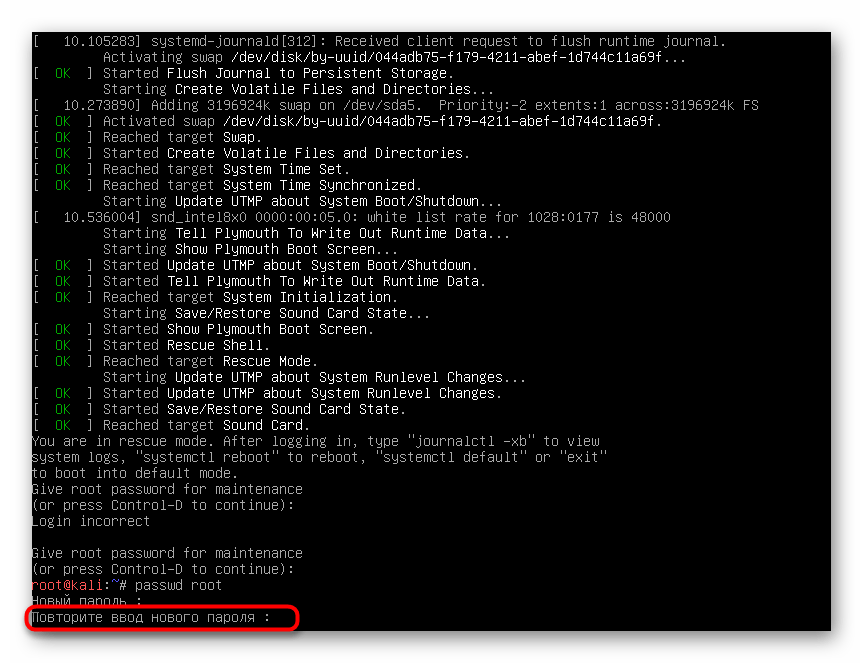

Для внесения изменений его потребуется подтвердить.

В командной строке можно ввести exit , чтобы быстро покинуть ее после внесения всех изменений. Останется только перезагрузить компьютер и приступить к взаимодействию с ОС.

Сброс пароля пользователя

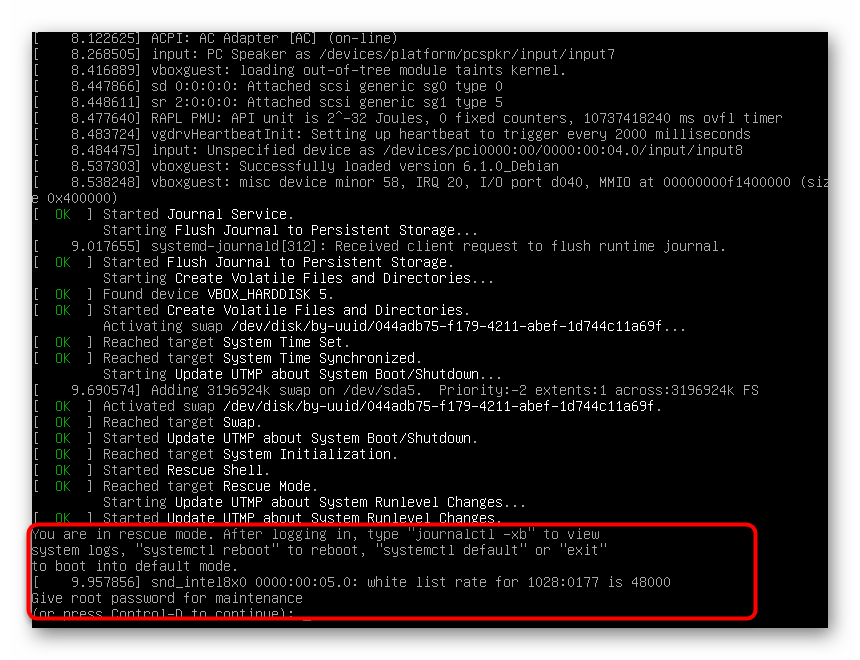

Иногда пароль root требуется определить для того, чтобы далее сбросить пароль пользователя в случае его утери. Это действие тоже осуществляется в среде восстановления, поэтому сначала войдите в нее так, как это показано в предыдущем разделе.

- После этого введите стандартный ключ доступа к root и нажмите на Enter, чтобы активировать учетную запись.

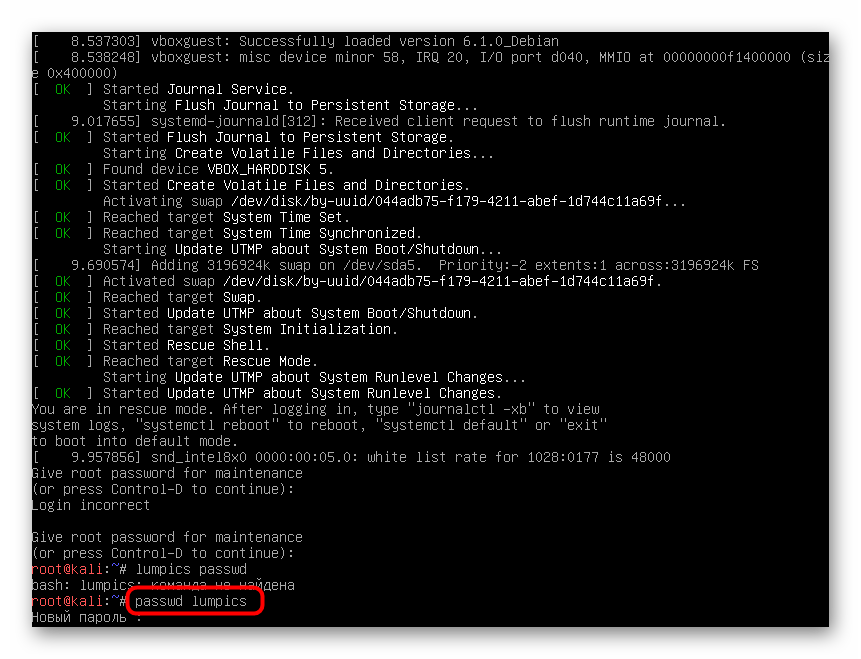

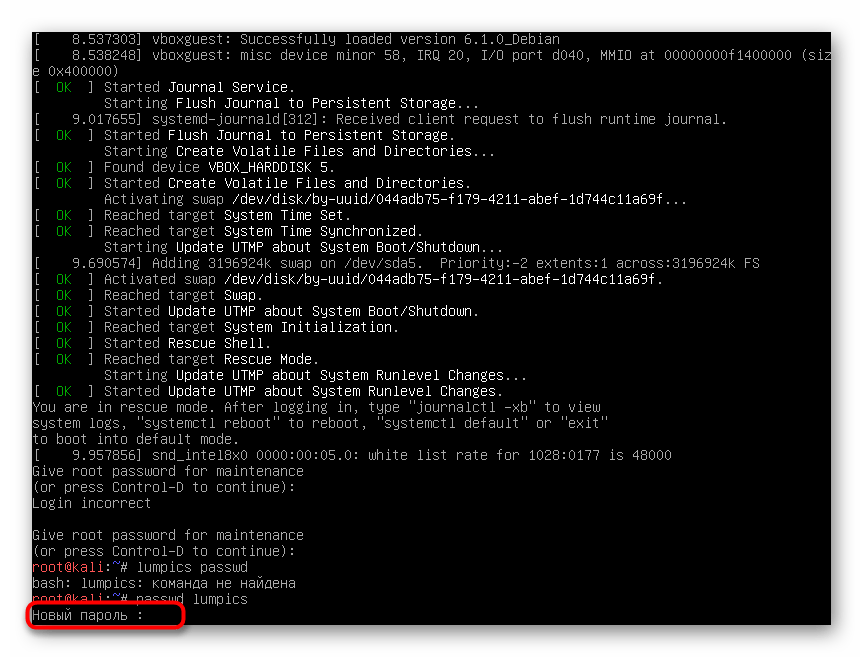

Используйте команду passwd + имя профиля , чтобы начать сброс ключа доступа.

В следующей строке потребуется указать новый пароль. Учитывайте, что символы, вводимые таким образом, в строке не отображаются, но при этом учитываются. Во второй строке повторите ввод, после чего появится уведомление об успешном внесении изменений.

Затем можно смело покидать текущую оболочку, перезагрузив компьютер, например, через команду reboot , чтобы уже через графический интерфейс или терминальную сессию выполнить вход под новыми данными учетной записи.

Существует и второй способ изменить пароль пользователя в Kali Linux. Он подойдет в том случае, если вход в учетную запись уже осуществлен, а также имеются данные по старому ключу доступа. Указанная выше инструкция с командой passwd подходит и для ввода в обычном «Терминале», а через оболочку рабочего стола подобное изменение происходит следующим образом:

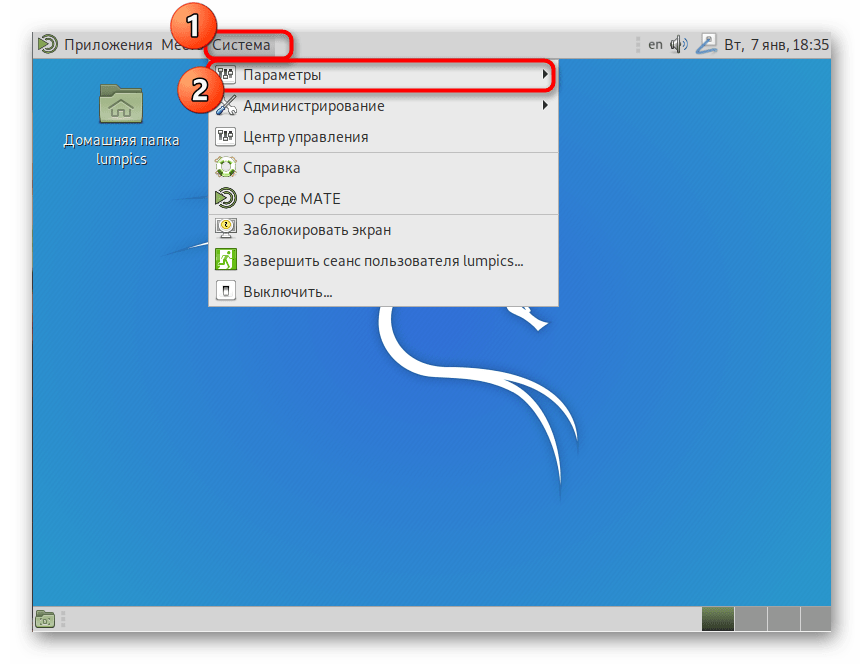

- Обратите внимание на главную верхнюю панель. Здесь нажмите на кнопку «Система» и наведите курсор на строку «Параметры».

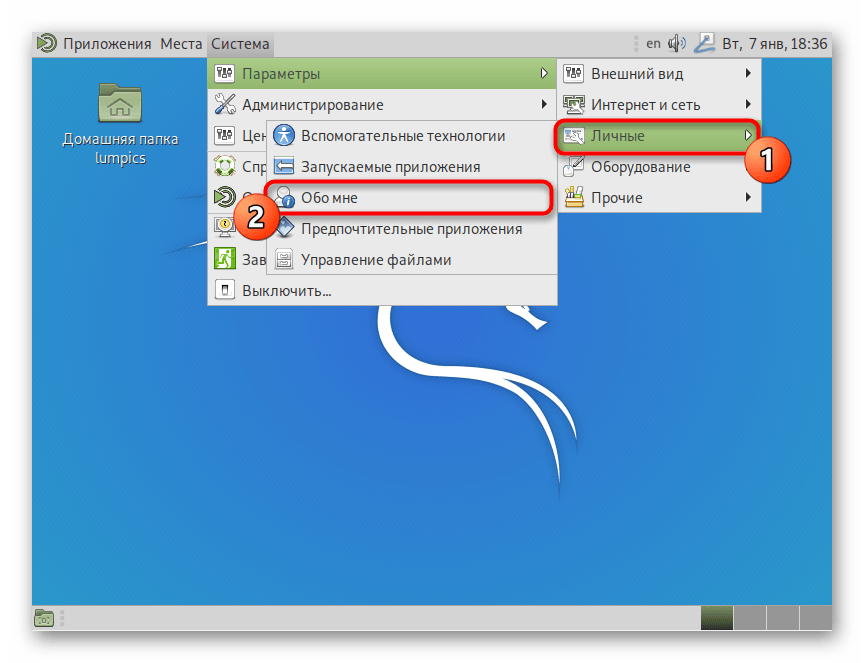

В отобразившемся контекстном меню откройте «Обо мне» и выберите раздел «Личные».

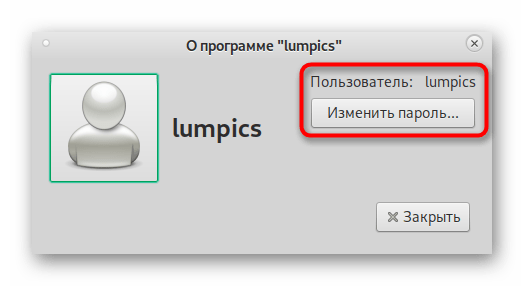

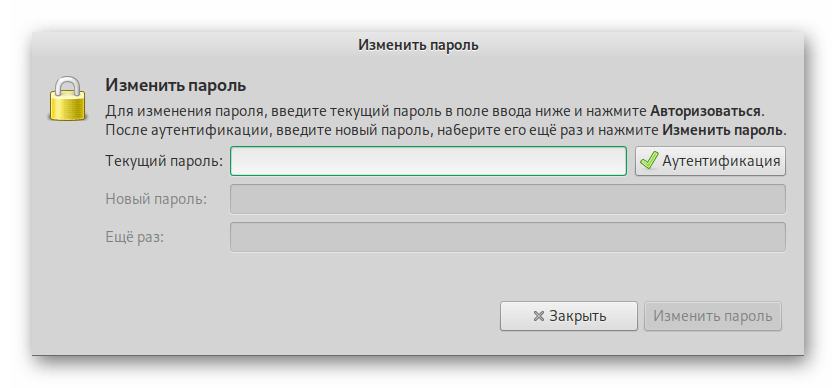

Откроется отдельное окно, где справа следует щелкнуть по кнопке «Изменить пароль».

Укажите текущий ключ доступа и задайте новый, используя специально отведенные формы. Затем сразу же отобразится уведомление, сообщающее об успешном вступлении изменений в силу.

Это все, что мы хотели рассказать о стандартном пароле для root в Kali Linux. В этом материале также были приведены полезные инструкции, позволяющие управлять ключами доступа, сбрасывать их и изменять. Вы можете использовать их по мере необходимости, чтобы решить поставленные задачи.

Помимо этой статьи, на сайте еще 12315 инструкций.

Добавьте сайт Lumpics.ru в закладки (CTRL+D) и мы точно еще пригодимся вам.

Отблагодарите автора, поделитесь статьей в социальных сетях.

Источник

Как быстро установить Kali Linux 2021.1 и получить root права?

Так, что если, если вы совсем недавно заинтересовались тематикой информационной безопасности, анонимными операционками, пентестами, вирусологией и прочими дико опасными терминами, данный урок – это как раз то, что доктор прописал.

Для его освоения достаточно иметь в распоряжении среднестатистический компьютер или ноутбук с доступом в Интернет, немного свободного времени и хоть сколько-нибудь прямые руки, чтобы суметь клацать ими по мышке и клавиатуре повторяя за мной действия на экране.

Справитесь, и получите в свои руки мощнейший инструмент, с помощью которого сможете в дальнейшем производить серьёзные атаки на Wi-Fi сети, писать лютейшие вирусы и при необходимости даже взламывать странички недругов со двора.

В данном видео я не только подробно покажу, как загрузить весь софт для быстрого разворачивания виртуального полигона, но и поведаю, как можно настроить пользователю Root-права, необходимые для безграничного доступа к изначально закрытым компонентам системы.

Если интересно, тогда приготовьте свои шальные ручонки, плотненько обхватите ими мышу, устройте по удобней свой зад в видавшем лучшие годы кресле и внимательно повторяйте за батенькой Whit’ом. Погнали.

Шаг 1. В прошлогоднем видосе по теме установки виртуальной машины с Kali’шкой, мы поднимали ОС на бесплатном гипервизоре VirtualBox. Причём делали это далеко не самым скоростным способом.

Т.е. подробно рассматривали каждый шаг установки разворачивая систему с нуля. В этот раз, я предлагаю вам воспользоваться более быстрым и гораздо менее геморойным способом, подразумевающим загрузку уже готовой машины и с её последующим подключением в визор от VMware.

На сайте разработчиков offensive-security переходим на вкладку Kali и жмём по окну Virtual Machines.

Шаг 2. На открытой странице скачиваем сразу архив с образом виртуальной машины, либо используем торрент-файл для загрузки, если соединение с интернетом у вас не стабильное. Обращаю ваше внимание, что для доступа к системе в дальнейшем мы будем использовать логин и пароль kali предоставленный разрабами по дефолту.

Шаг 3. С этим разобрались. Пока идёт загрузка не будем терять времени даром и скачаем с сайта VMware их специальный бесплатный плеер, подходящий для развёртывания параллельно второй операционной системы на нашем компьютере. Так мы сможем и Виндовс оставить в качестве основной ОСьки и с Линкусом познакомиться по мере необходимости.

Ну а если вы смотрите данное видео не просто ради забавы, а действительно планируете в будущем стать специалистом по кибербезопасности, рекомендую вам присмотреться к обучающему курсу по данному направлению в онлайн университете SkillBox.В рамках обучения, авторы, в числе которых преподаватели, из таких крупных международных компаниях, как Alibaba Cloud, Инфосистемс Джет и других не менее популярных конгламератов, научат искать уязвимости, предотвращать угрозы и обеспечивать комплексную безопасность IT-систем. При этом, опыт практического программирования, как это водится на начальном этапе вообще не является обязательным. Как в принципе и навык системного администрирования. Всё это уже включено в программу курса вместе с приёмами анализа трафика, базовыми принципами взлома сетей и прочими прелестями.

Нескучные онлайн-лекции, воркшопы, домашки, куча практических лаб, ну и конечно же, помощь с трудоустройством в случае успешного освоения материалов курса, для этого в компании есть специальный карьерный центр, задача которого — устроить выпускника на работу.

В общем, если хотите присоединиться к этой движухе и реально повысить свою профессиональную квалификацию переняв опыт у именитых международных экспертов, а не мамкиных безопасников вроде меня. Welcome. Ссылка на курс по кибербезопасности от SkillBox будет в описании. Первые 3 месяца бесплатно. А если ещё и заюзаете мой промокод, получите 50% скидку. Так что, не протупите. Бегом учиться!

Шаг 4. А мы продолжаем скачивать плеер для развёртывания виртуалки. Кликаем Go to downloads.

Шаг 5. Выбираем версию для Винды.

Шаг 6. И после завершения загрузки переходим уже непосредственно к установке софта.

Шаг 7. Пропускаем окно с вводом ключа. Мы ведь не планируем далее использовать VMware для коммерческих целей. Всё исключительно в рамках самообразования.

Шаг 8. Извлекаем файлы машины с Kali из первого скачанного архива.

Шаг 9. В главном окне Вари жмём Open Machine и указываем путь до рабочего файла нашей системы.

Шаг 10. Всё. Можно включать.

Шаг 11. В открывшемся меню выбираем пункт Kali GNU и ждём, пока появится форма входа.

Шаг 12. Вводим в нём kali/kali.

Шаг 13. И попадаем в нашу заранее настроенную разрабами систему. Никаких дополнительных действий для работы в качестве пользователя в принципе на этом этапе уже не требуется.

Однако, если вы собираетесь действительно серьёзно работать с линухой, вам наверняка понадобится возможность логиниться сразу под суперпользователем рут обладающим неограниченными правами и способным вносить изменения в систему без лишних промежуточных действий.

Что это значит на практике? Давайте для примера запустим терминал и попробуем, будучи залогиненными под пользователем kaliобновить информацию о пакетах введя apt update. Система выдаёт ошибочку доступа означающую, что прав недостаточно.

Шаг 14. Для обхода этого трабла достаточно ввести в консоли перед телом команды заклинание Sudo и далее дважды пароль kali. Будьте внимательны. Все новички дико тупят на этом моменте.

В целях безопасности пассворд не отображается на экране монитора. Ни в открытом в виде, не в виде символов, вообще никак. Но при этом успешно вводится. Так что набираем вслепую. Жмём Enter. И радуемся жизни. Теперь пакетики обновятся.

Шаг 15. Почему же так происходит. Дело в том, что наш пользователь по умолчанию не обладает соответствующими правами, позволяющими вносить сколь бы то ни было значимые изменения.

Убедиться в этом можно введя в терминале команду ID. Видим, что юайди юзера kali– 1000. Тогда как для рута он должен равняться нулю.

Шаг 16. Чтобы начать использовать преимущества админской учётки, в окне терминала можно набрать команду Sudo su. После этого все команды выполняемые в данном окне будут исходить от имени суперпользователя с uid 0. Видите, даже имя изменилось на root.

Шаг 17. По правде говоря, такой способ тоже вряд ли можно назвать удобным, если речь касается повседневной работы пентестера, главным аспектом которой является скорость. Гораздо сподручнее работать напрямую из-под рута. Но для этого требуется, как минимум поставить на учётку сложный пароль. Придумываем пассворд, вводим Sudopasswdи дважды вводим пароль, который разумеется, как и в случае с Kali не будет отображён на экране.

Шаг 18. Хорошо. Давайте попробуем перезайти в систему. Для этого нам потребуется кликнуть по кнопке Log Out.

Шаг 19. И ввести учётные данные пользователя Root.

Шаг 20. Вход произведён. Давайте протестируем возможности и наличие прав у данного пользователя обновив пакеты системы до наиболее актуальных версий. Для этого переходим в окно терминала и вводим сдвоенную команду apt update и upgrade с ключом Yes.

Update отвечает за выведение списка пакетов которым требуется обновление. А Upgrade уже непосредственно ставит их на вашу систему. Ключ Yes в конце нужен для того, чтобы в процессе накатки не возникало дополнительных диалогов, требующих нашего подтверждения.

Лихо жмём Enter, и убедившись, что дело пошло удаляемся на перекур.

Теперь вы всегда сможете логиниться на данной виртуальной машине под пользователей имеющим неограниченные права. А значит, никаких проблем по работе у вас априори возникнуть не может.

Разве что руки могут быть изначально кривые. Но это опять же при желании поправимо. Из распространённых трудностей, с которыми вы можете столкнуть во время развёртывания по данному мануалу могу отметить включение технологии виртуализации в BIOS.

На старых компьютерах эта функция выключена по умолчанию, и чтобы виртуальные машины в принципе могли корректно функционировать, нужно перейти в подсистему BIOSна этапе включения компьютера и принудительно её активировать.

Также в некоторых сборках Windows можно встретить включённый по дефолту мелкософтовский инструмент Hyper-V. Он также может быть причиной неправильной работы стороннего гипервизора вроде того, что мы сегодня использовали.

В любом случае, не стесняйтесь сообщать о своих проблемах с установкой в комментах. У нас достаточно ламповое комъюнити и всегда найдутся люди, готовые искренне помочь решить практически любой возникший вопрос.

Что ж, друзья. На этом по основной теме всё. Если впервые оказались на этом канале – не забываем влепить мне лайк и оформить подписон с колокольчиком. Тут у нас регулярно выходит контент на тему этичных взломов, пентестингу и информационной безопасности.

Ну и периодически я разбавляю это дело системным администрированием и даркнетом, чтобы не было так уныло. Общем подписывайтесь. Не пожалеете. С олдов по традиции жду жирные имперские лайки и комментарии с предложениями хайповых тем для видосов.

В ближайшее время снова пройдёмся по базе. Запишем Kali на флешку. А то виртуалку хоть и можно развернуть в пару кликов, в плане адаптивности с оборудованием и мобильности этот способ всё ещё уступает старому доброму Лайву.

Поэтому будем рассматривать все варианты, завещанные нам разработчиками самой хаЦкерской ОСи всех времён и народов. Ну а с вами, как обычно, был Денчик.

В заключении, по традиции, хочу пожелать вам удачи, успеха и самое главное, комфортной работы с качественной Unix-подобной системой. Берегите себя и свои сети, не забывайте постоянно прокачиваться и учиться новым скиллам.

И помните, всегда полезнее проделать что-то своими руками на практике и навсегда усвоить урок, чем посмотреть сотни обучающих видео и так и остаться простым теоретиком.

Не будьте такими, друзья. Практикуйте, учитесь и используйте все имеющиеся возможности для развития. Увидимся в комментах, камрады. Всем пока.

Источник