Изменение пароля учетной записи Windows Server 2012

Смена пароля

В данном руководстве будет рассмотрена процедура изменения пароля в операционной системе Windows Server 2012

Для того чтобы изменить пароль в своей учетной записи Администратора

Нажмите «Пуск» и на иконку Панель управления как на скриншоте ниже

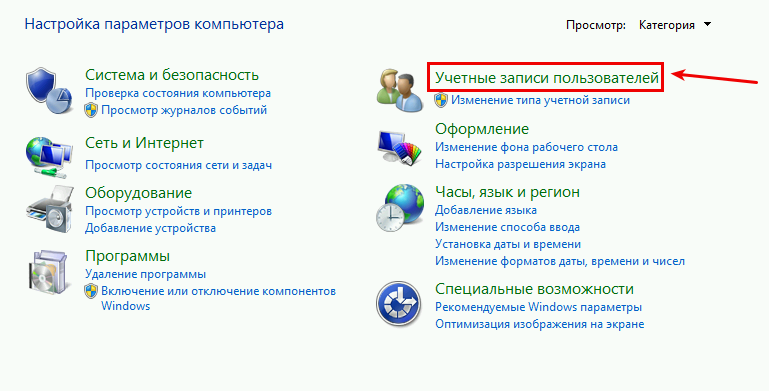

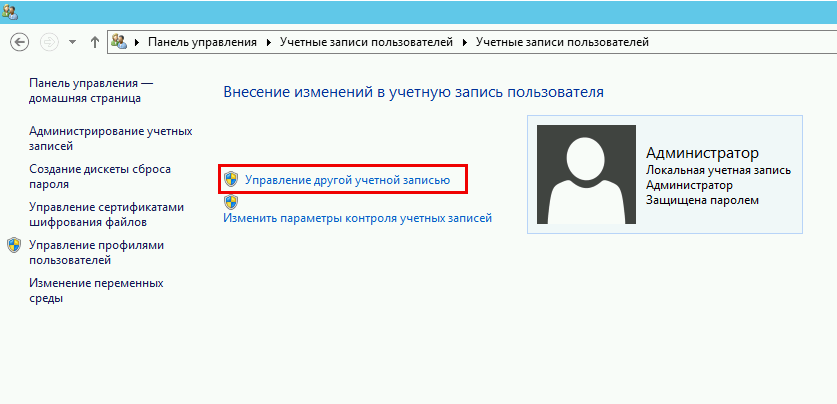

В окне Панель управление выберите «Учетные записи пользователей» , далее снова нажмите «Учетные записи пользователей» и в новом окне «Управление другой учетной записью»

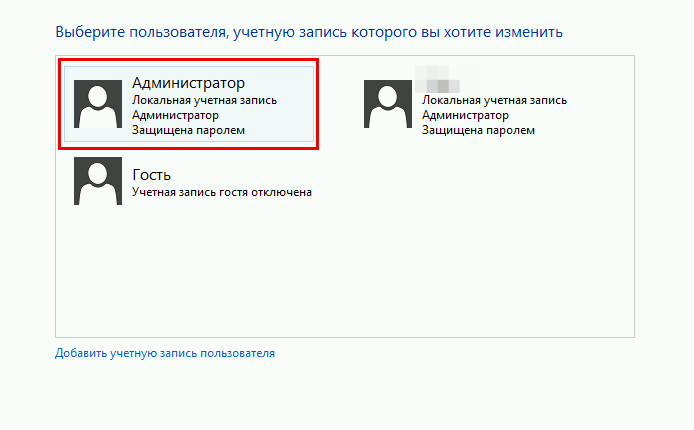

Выберите одну из учетных записей

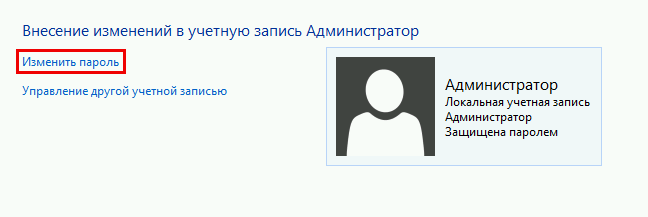

Затем Изменить пароль

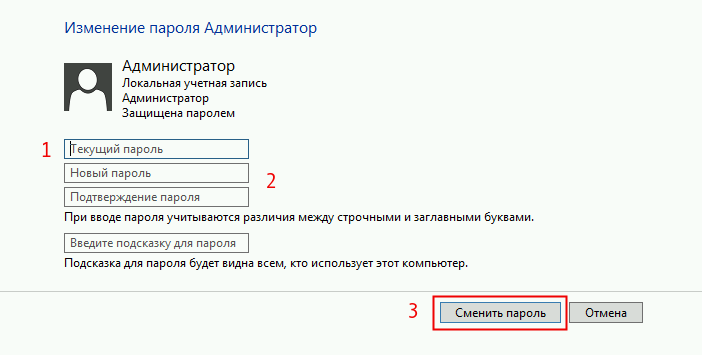

Далее в окне «Изменение пароля»

- 1. Введите текущий пароль

- 2. Введите новый пароль (не меньше 8 символов и латинскими буквами ) в строке «Подтверждения пароля» — введите новый пароль ещё раз

- 3. Сохраните изменения кнопкой «Сменить пароль»

Таким образом Вы сменили пароль на текущую учетную запись, теперь мы рассмотрим функцию «Срок истечения пароля»

Срок истечения пароля

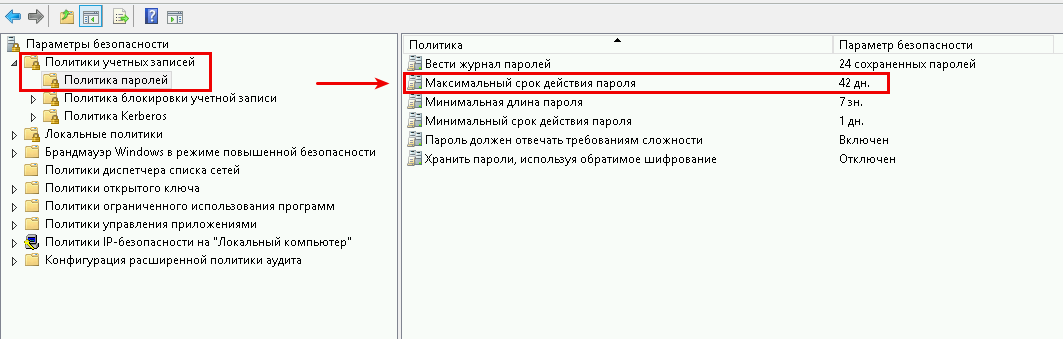

На сервере функция «Срок истечения пароля» по умолчанию установлена в 42 дня, это говорит о том что через каждые 42 дня Ваша система будет требовать смены пароля.

Где изменить или отключить эту функцию мы рассмотрим ниже

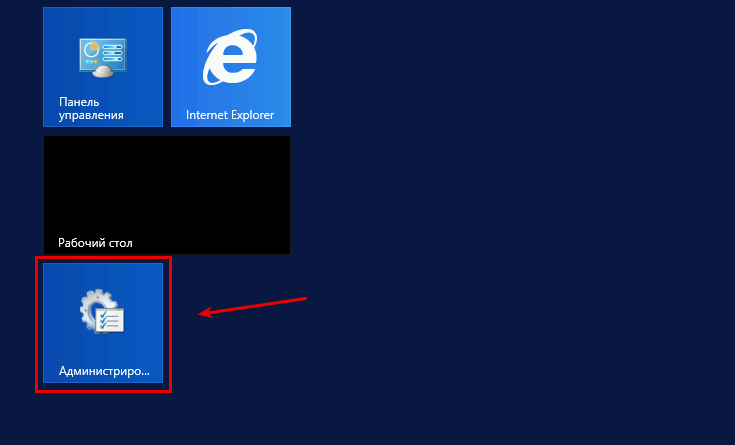

Нажмите «Пуск» далее Администрирование

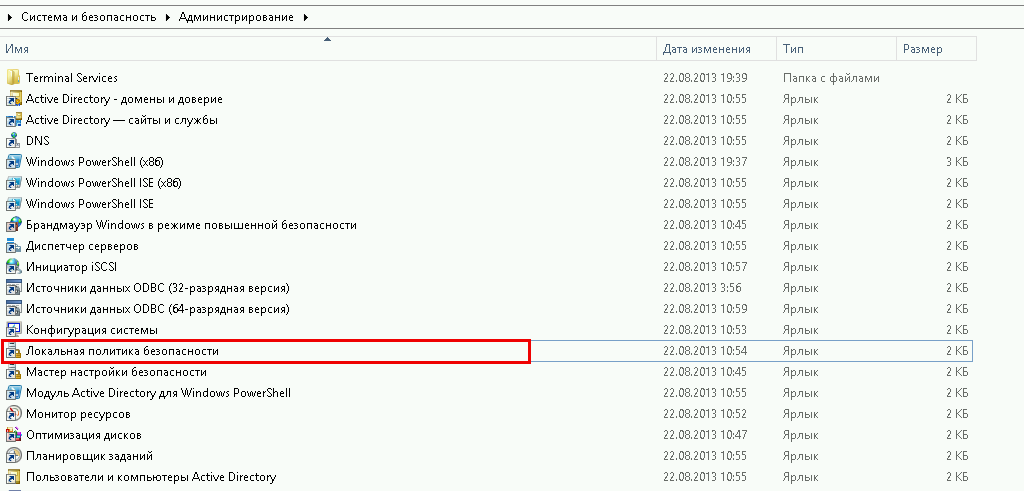

Открываем окно «Локальная политика безопасности»

В окне «Локальная политика безопасности» слева нажмите на стрелку «Политика учетных записей» далее на папку «Политика паролей»

Затем справа откройте запись «Максимальный срок действия пароля 42 дн.»

В открывшемся окне в значении «Срок истечения действия пароля» введите 0 или нужное Вам значение

Значение «0» — говорит системе о том что — функция «Срок истечения действия пароля» — отключена.

В таком режиме срок действия пароля — бесконечный.

Password administrator windows server 2012

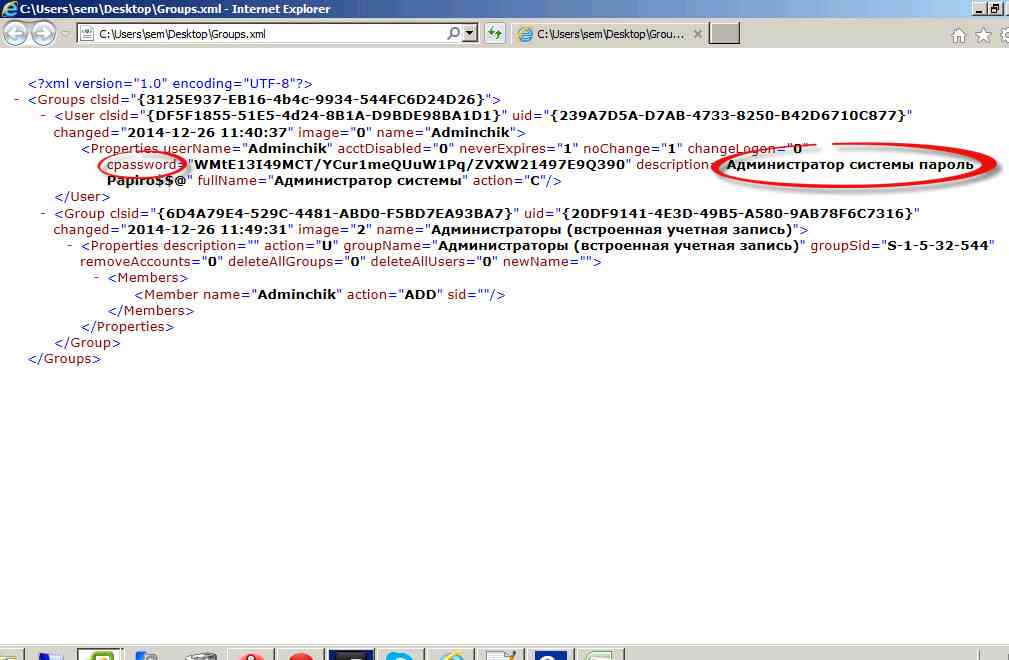

Добрый день! Уважаемые читатели и гости IT блога Pyatilistnik.org. В предыдущей части мы разобрали «Как создать и добавить локального пользователя (администратора) через групповые политики в windows server 2008R2 / 2012R2», теперь давайте узнаем «Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2/2012R2». Как оказалось на практике все очень просто и даже увлекательно, когда понимаешь на сколько ты не защищен.

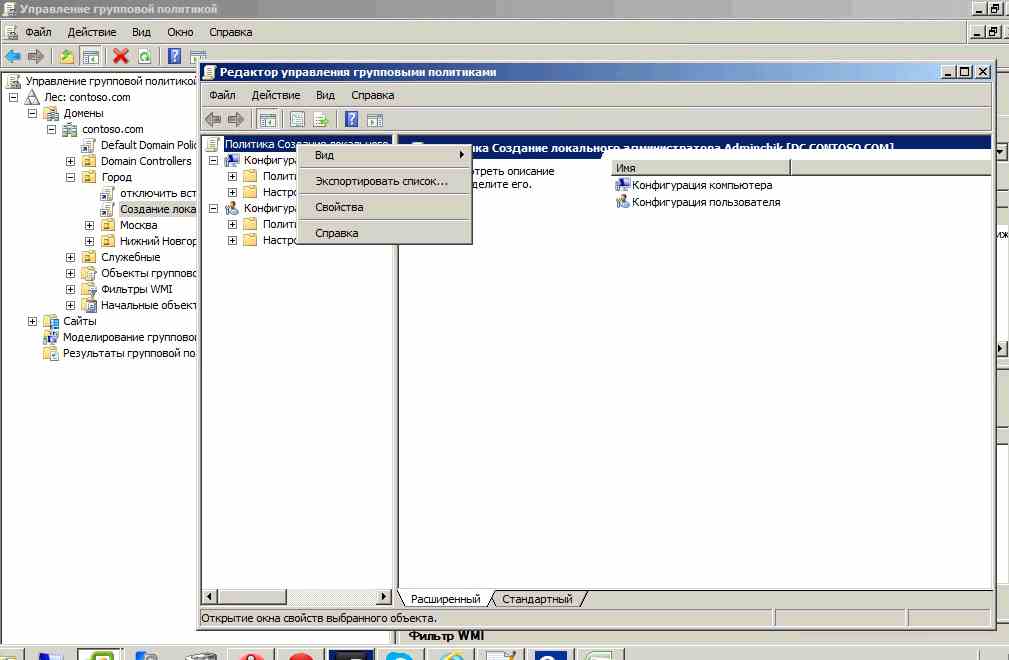

Для начала узнаем GUID нашей GPO это ускорит процесс, злоумышленник же потратит на это чуть дальше времени. Идем в Управление групповой политикой и выбираем ту что создает нового локального администратора. Щелкаем изменить и заходим в свойства.

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-01

Видим уникальное имя.

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-02

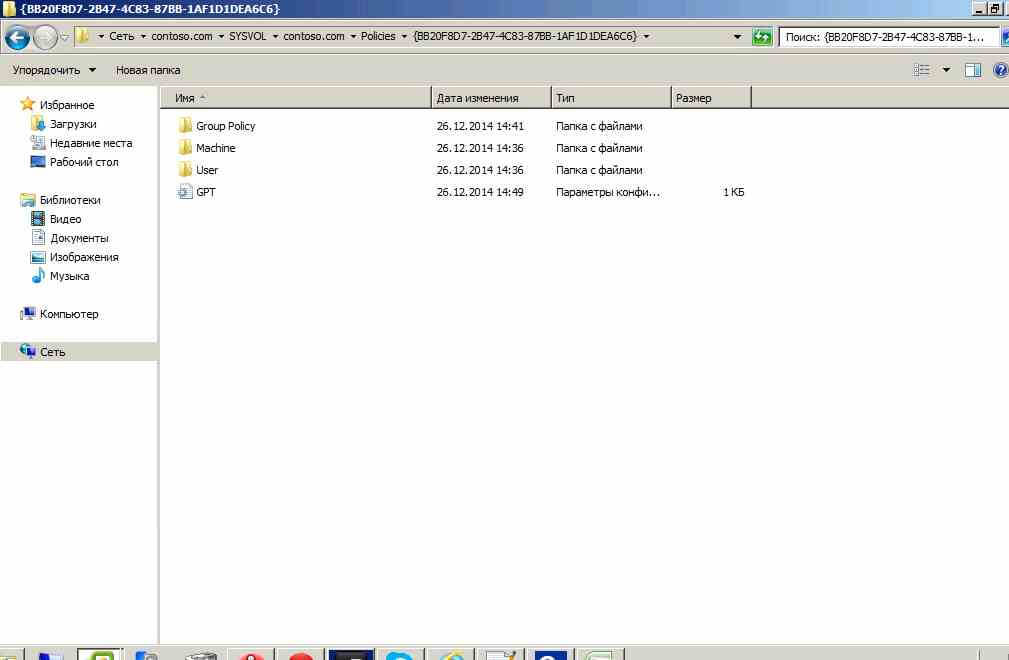

При поднятии домена создаются и расшариваются папки такие как Sysvol. Попасть в нее можно с любого компа в домене по unc пути \\ваш домен\. Дальше SYSVOL\ваш домен\Policrs\имя вашей политики

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-03

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-04

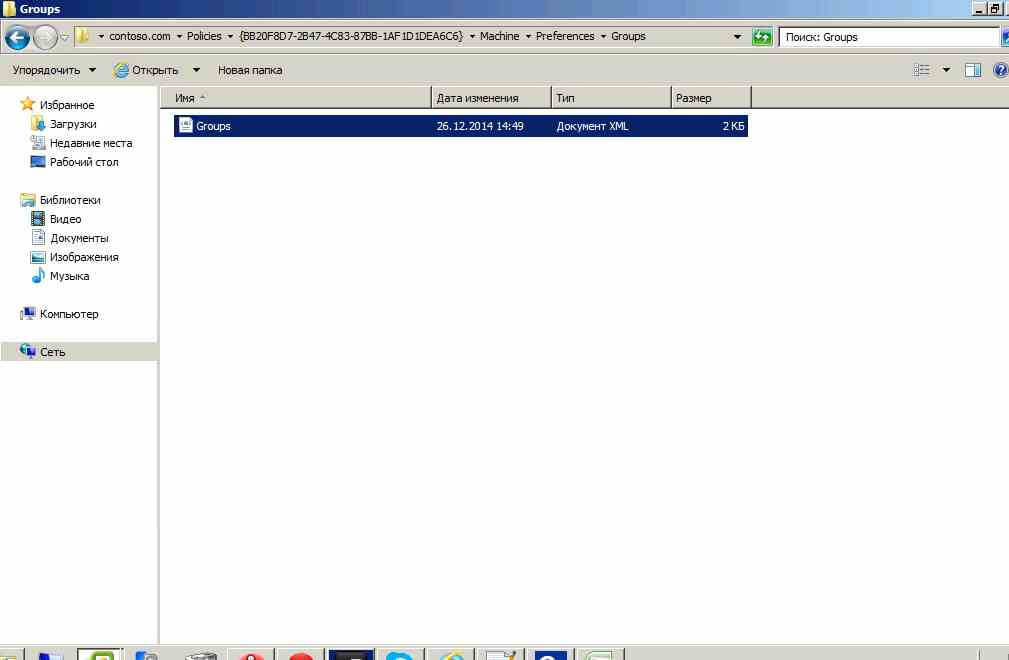

Сохраним его и откроем. Нас интересует строчка cpassword =тут и есть кэш данного пароля его то и будем ломать. Теоритически AES256 тажело расшифровать, но только не в нашем случае.

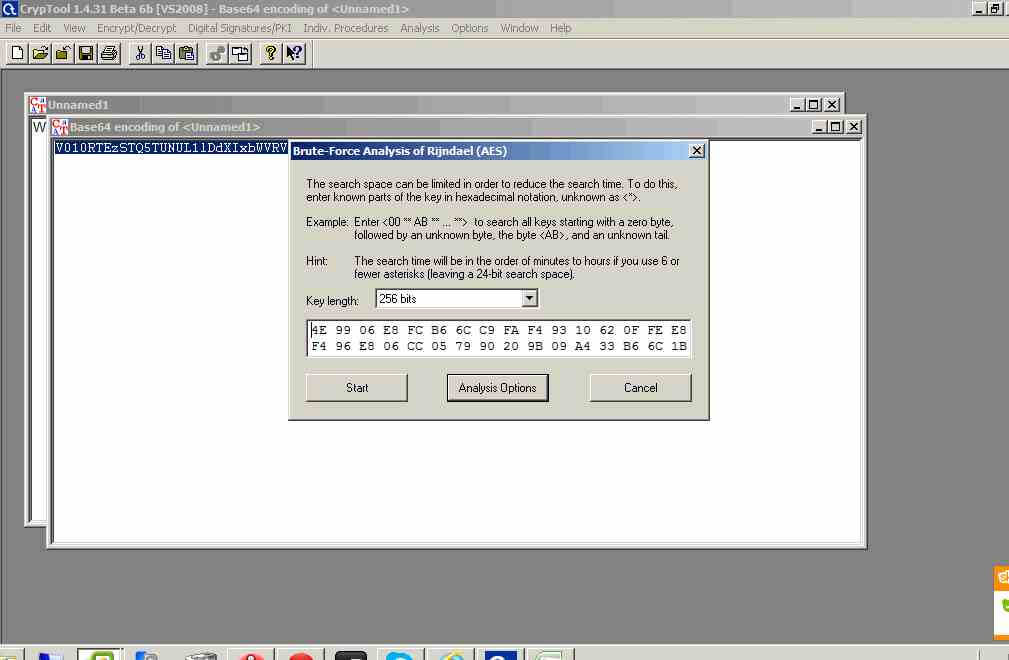

Для расшифровки качаем CrypTool – очень полезную утилиту для работы с хэшами.

https://www.cryptool.org/en/. Про то как установить CrypTool писал в данной статье.

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-05

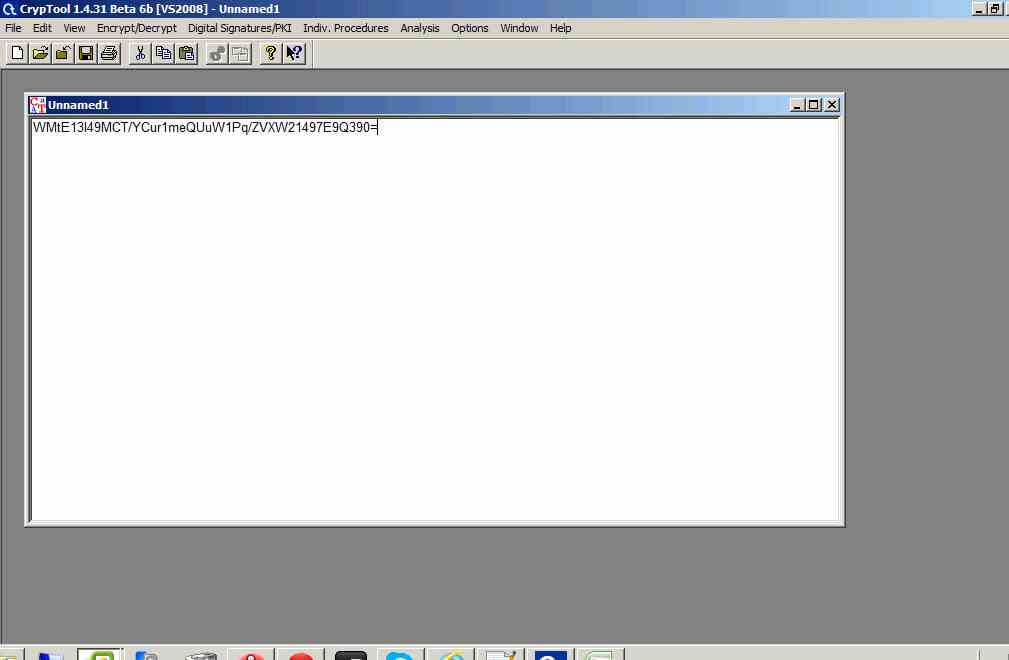

Запускаем его и добавляем в него наш хэш. Особенности Base64 в том, что его длина должна быть кратна 4. Поэтому считаем блоки по 4, и если в последнем блоке не хватает символов, то недостающие дописываем символами =. В моем случае это был один символ =.

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-06

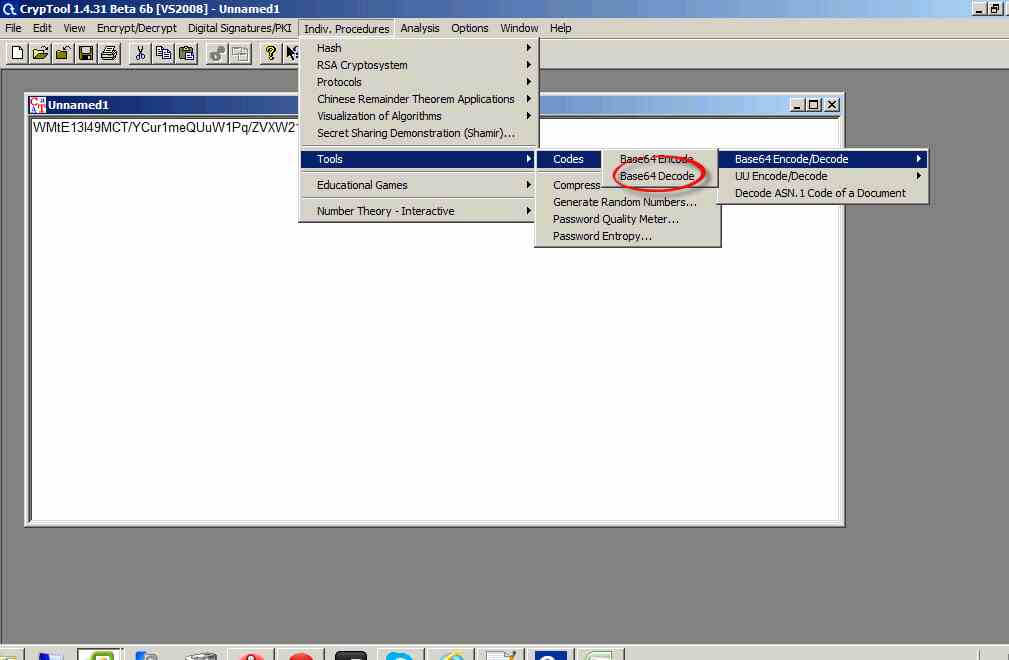

Теперь декодируем его из Base64.

Indiv. Procedures – Tools – Codes – Base64 Encode/Decode – Base64 Decode

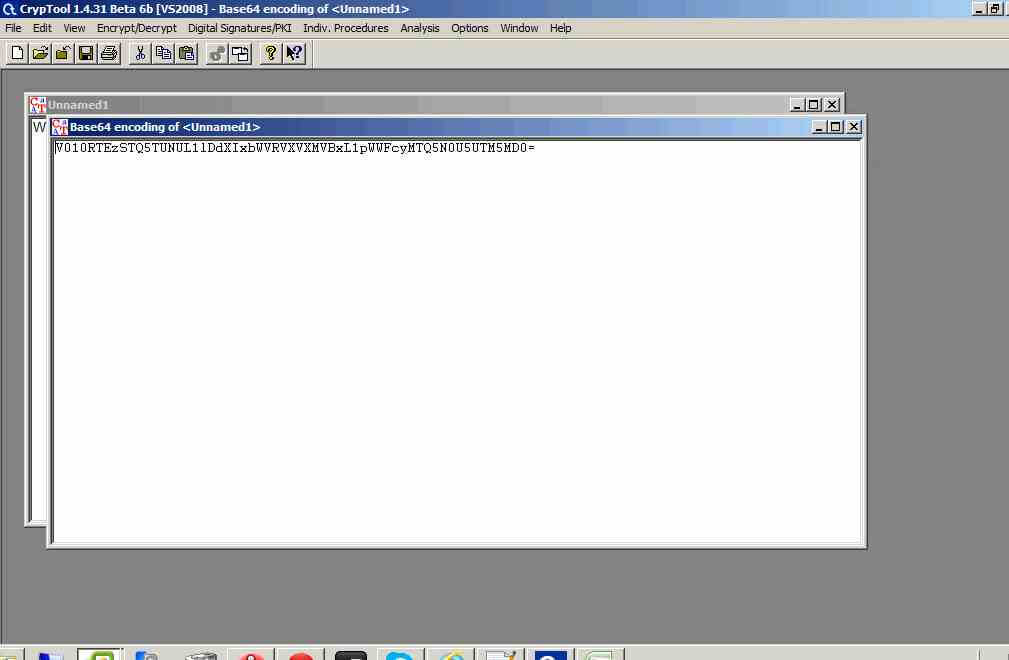

Полученный код зашифрован AES256 и ситуация кажется безисходной, только вот ключ расшифровки Microsoft сама выложила в открытые источники (MSDN 2.2.1.1.4 Password Encryption).

И этот код (hex):

4e9906e8fcb66cc9faf49310620ffee8f496e806cc057990209b09a433b66c1b

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-07

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-08

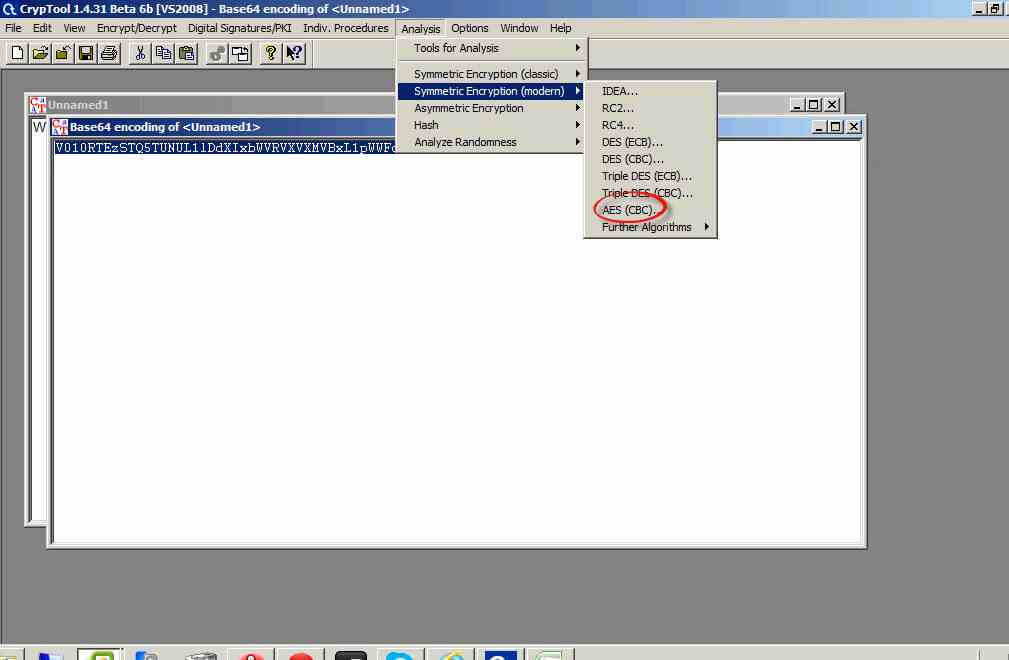

Для этого выбираем Analysis – Symmetric Encryption (modern) – AES (CBC)…

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-09

В длине ключа (Key length:) выбираем 256 bits, вводим ключ, официально полученный от Microsoft и нажимаем Start.

Через секунду получаем наш код:

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-10

Итого нам остается только удалить из ключа лишние точки, которыми разделены символы, и у нас есть пароль локально администратора всех компьютеров, к которым применяется эта политика безопасности

Система помоги сбросить пароль на Server 2012 R2

Задача: Разобрать шаги по сбросу пароля на Windows Server 2012 R2

Итак, у меня есть установленный образ Windows Server 2012 R2 Std под Virtualbox моей основной системы ноутбука Lenovo E555 Ubuntu Trusty Desktop (рабочее окружение Gnome Classic).

Запускаю пакет управления виртуальными машинами:

Приложения — Системные утилиты — Oracle VM Virtualbox, нахожу контейнер с именем WS2012R2_#1, запускаю его и открываю свойства данной виртуальной машины чтобы смонтировать с развернутой системой установочный диск с которого сейчас нужно будет произвести запуск:

Устройства — Оптические диски — Выбрать образ диска и указываю путь до местонахождения в системе установочного образа, в моем случае: Server2012R2_EN_DV9.ISO

Затем отправляю виртуальную машину в перезагрузку

VM: WS2012R2_#1 — Машина — Перезапустить (или сочетание клавиш: Ctrl + R если окно консоли виртуальной машины открыто), в момент когда на экране появится надпись «Press any key to book from CD or DVD» нужно нажать клавишу Enter, после чего соглашаемся (нажимаем кнопку Next) с выставленными настройками установщика, такими как:

- Language to install: English (United States)

- Time and currency format: English (United States)

- Keyboard or input method: US

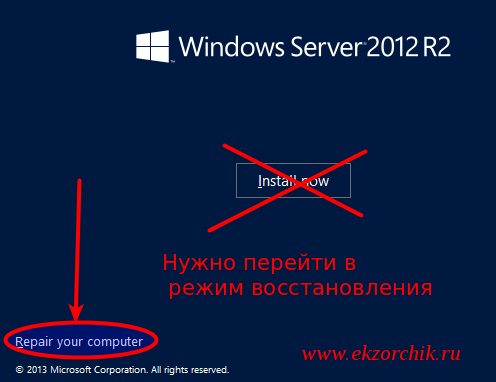

На следующем шаге нужно не нажимать «Install Now», а нажать «Repair your computer», см. скриншот ниже для наглядного понимания:

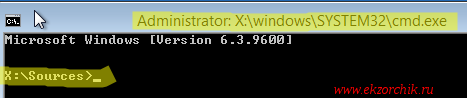

Здесь нужно ввести следующие команды аналогичные тем которые вводились в заметке по сбросу пароля на системную учетную запись в Windows Server 2008 R2, но можно и не сбрасывать пароль, а создать логин и пароль и дать административные привилегии:

X:\Sources>copy d:\Windows\System32\Utilman.exe d:\Windows\System32\Utilman.exe.backup

X:\Sources>copy d:\Windows\System32\cmd.exe d:\Windows\System32\Utilman.exe

Overwrite d:\Windows\System32\Utilman.exe? (Yes/No/All): y

Затем отключаю смонтированный инсталляционный образ Windows от контейнера с виртуальной системой:

Устройства — Оптические диски — Изъять диск из привода

Выключаю VM, закрыв открытое окно консоли командной строки и нажав на иконку «Turn off your PC»

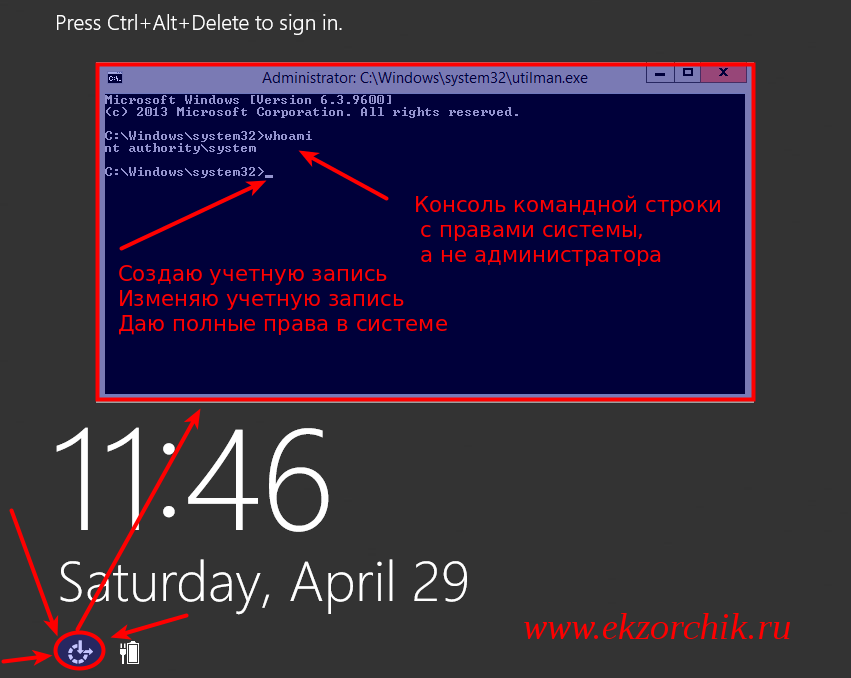

Включаю VM, когда экран встанет на этапе нажатия сочетания клавиш: Ctrl + Alt + Del нужно нажать вот сюда (см. скриншот ниже), если не проделывалась процедура подмены исполняемого файла Utilman.exe, то ранее здесь бы запустилась утилита «Центра специальных возможностей», но т. к. я ее подменил, то запуститься консоль командной строки с правами СИСТЕМЫ, а это много больше чем административные права:

Когда такая консоль, системная консоль запущена в этот момент с системой можно делать все что угодно, создавать административного пользователя:

C:\Windows\system32\net user ekzorchik 712mbddr@ /add

C:\Windows\system32\net localgroup Administrators ekzorchik /add

Сбросил пароль на дефолтную административную учетную запись с логином Administrator:

C:\Windows\system32\net user Administrator 712mbddr@

По такому же принципу, но с использованием консольных команд можно делать с системой все что необходимо.

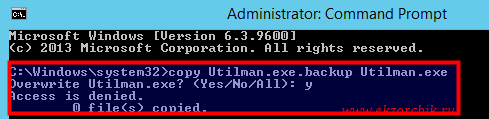

После того, как нужно еще раз загрузиться с установочного диск и произвести возврат utilman.exe на свое законное место, т. к. если попытаться проделать эту процедуру авторизовавшись в системе под административной учетной записью сделать этого не получиться. В доступе на такое посягательство исполняемых файлов администратору системы будет отказано от системы.

C:\Windows\system32\copy Utilman.exe.backup Utilman.exe

Overwrite Utilman.exe? (Yes/No/All): y

Используйте прокси ((заблокировано роскомнадзором, используйте vpn или proxy)) при использовании Telegram клиента:

Поблагодари автора и новые статьи

будут появляться чаще 🙂

Карта МКБ: 4432-7300-2472-8059

Yandex-деньги: 41001520055047

Большое спасибо тем кто благодарит автора за практические заметки небольшими пожертвованиями. С уважением, Олло Александр aka ekzorchik.

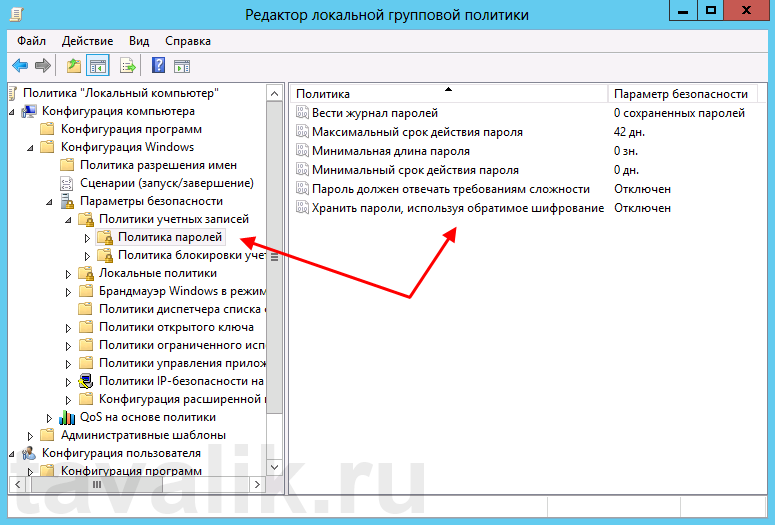

Изменение политики паролей в Windows Server 2012 R2

Ниже приведена небольшая инструкция об изменении политики паролей в Microsoft Windows Server 2012 R2. По умолчанию политика паролей определена таким образом, что все пароли учетных записей пользователей должны удовлетворять следующим требованиям:

- Не содержать имени учетной записи пользователя или частей полного имени пользователя длиной более двух рядом стоящих знаков.

- Иметь длину не менее 6 знаков.

- Содержать знаки трех из четырех перечисленных ниже категорий:

- Латинские заглавные буквы (от A до Z)

- Латинские строчные буквы (от a до z)

- Цифры (от 0 до 9)

- Отличающиеся от букв и цифр знаки (например, !, $, #, %)

Все параметры политики паролей задаются в локальных групповых политиках. Для запуска Редактора Локальных Групповых Политик (Local Group Policy Editor) необходим выполнить команду gpedit.msc (для этого необходимо нажать комбинацию клавиш Win + R, в окне «Выполнить» (Run) в поле «Открыть:» (Open:) ввести имя команды и нажать «ОК» )

В запустившейся оснастке в дереве групповых политик последовательно раскрываем группы:

- «Конфигурация компьютера» (Computer Configuration)

- «Конфигурация Windows» (Windows Settings)

- «Параметры безопасности» (Security Settings)

- «Политики учетных записей» (Account Policies)

- «Политика паролей» (Password Policy)

- «Политики учетных записей» (Account Policies)

- «Параметры безопасности» (Security Settings)

- «Конфигурация Windows» (Windows Settings)

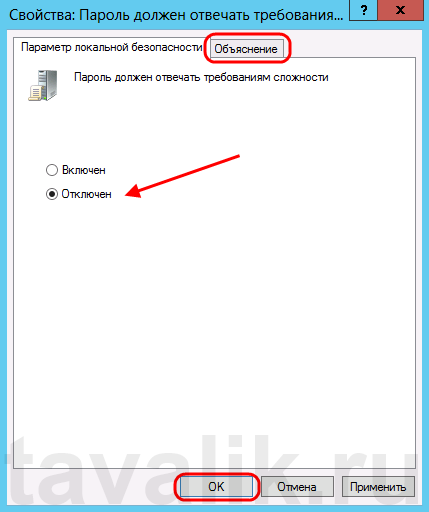

Здесь мы можем изменить необходимую нам политику. В частности, политику сложности паролей. Для этого два раза кликаем по строке «Пароль должен отвечать требованиям сложности» (Password must meet complexity requirements) и в окне свойства политики устанавливаем переключатель в «Отключен» (Disabled)

Для всех политик доступно довольно подробное описание, для доступа к которому необходимо перейти на вкладку «Объяснение» (Explain).

Изменив необходимые параметры, сохраняем настройки и закрываем окна, нажав «ОК» .

В этой же ветке можно изменить Политику блокировки учетных записей (Account Lockout Policy) в случае неверного ввода паролей. Все политики редактируются аналогичным образом.

Необходимо понимать, что изменение политики паролей может сильно снизить безопасность сервера. Лучше использователь специальные программы для генерации с хранения паролей.

Смотрите также:

Здесь будет рассказано как изменить политику паролей в Windows Server 2008. По умолчанию все пароли в Windows должны отвечать политике безопасности, а именно: Не содержать имени учетной записи пользователя…

В данной статье я расскажу как добавить разрешающее правило в Брандмауэр Windows Server 2012 R2 (в Windows Server 2008 R2 действия аналогичны). Правило будем добавлять на примере работы сервера 1С:Предприятие…

Ниже будет подробно рассказано как установить Microsoft .NET Framework 3.5 на локальный сервер под управлением Windows Server 2012, так как в этой ОС не получится установить Microsoft .NET Framework 3.5 через обычный инсталлятор, как на…