- Password Policy

- Настройте политику паролей в Windows 10/8/7

- Изменить политику паролей Windows

- RTFM.WIKI

- Инструменты пользователя

- Инструменты сайта

- Боковая панель

- Навигация

- Линкшэринг

- ALARM!

- Добавить новую страницу

- Реклама

- Содержание

- Парольные политики Windows

- Политика паролей

- Политика блокировки учетных записей (Account Lockout Policy)

- Просмотр политик через cmd/powershell

- Catch-22 / Уловка-22

Password Policy

Applies To: Windows Vista, Windows Server 2008, Windows 7, Windows 8.1, Windows Server 2008 R2, Windows Server 2012 R2, Windows Server 2012, Windows 8

This security policy reference topic for the IT professional provides an overview of password policies for Windows and links to information for each policy setting.

In many operating systems, the most common method to authenticate a user’s identity is to use a secret passphrase or password. A secure network environment requires all users to use strong passwords, which have at least eight characters and include a combination of letters, numbers, and symbols. These passwords help prevent the compromise of user accounts and administrative accounts by unauthorized users who use manual methods or automated tools to guess weak passwords. Strong passwords that are changed regularly reduce the likelihood of a successful password attack.

Introduced in Windows ServerВ 2008В R2 and Windows ServerВ 2008, Windows supports fine-grained password policies. This feature provides organizations with a way to define different password and account lockout policies for different sets of users in a domain. In WindowsВ 2000 Server and Windows ServerВ 2003 ActiveВ Directory domains, only one password policy and account lockout policy could be applied to all users in the domain. Fine-grained password policies apply only to user objects (or inetOrgPerson objects if they are used instead of user objects) and global security groups.

To apply a fine-grained password policy to users of an OU, you can use a shadow group. A shadow group is a global security group that is logically mapped to an OU to enforce a fine-grained password policy. You add users of the OU as members of the newly created shadow group and then apply the fine-grained password policy to this shadow group. You can create additional shadow groups for other OUs as needed. If you move a user from one OU to another, you must update the membership of the corresponding shadow groups.

Fine-grained password policies include attributes for all the settings that can be defined in the default domain policy (except Kerberos settings) in addition to account lockout settings. When you specify a fine-grained password policy, you must specify all of these settings. By default, only members of the Domain Admins group can set fine-grained password policies. However, you can also delegate the ability to set these policies to other users. The domain must be running at least Windows ServerВ 2008В R2 or Windows ServerВ 2008 to use fine-grained password policies. Fine-grained password policies cannot be applied to an organizational unit (OU) directly.

Fine-grained password policies do not interfere with custom password filters that you might use in the same domain. Organizations that have deployed custom password filters to domain controllers running WindowsВ 2000 Server or Windows ServerВ 2003 can continue to use those password filters to enforce additional restrictions for passwords. For more information about fine-grained password policies, see AD DS: Fine-Grained Password Policies.

You can enforce the use of strong passwords through an appropriate password policy. There are password policy settings that control the complexity and lifetime of passwords, such as the Passwords must meet complexity requirements policy setting.

You can configure the password policy settings in the following location by using the Group Policy Management Console on your domain controller:

Computer Configuration\Windows Settings\Security Settings\Account Policies\Password Policy

If individual groups require distinct password policies, these groups should be separated into another domain or forest, based on additional requirements.

For information about setting security policies, see How to Configure Security Policy Settings.

The following topics provide a discussion of password policy implementation and best practices considerations, policy location, default values for the server type or GPO, relevant differences in operating system versions, security considerations (including the possible vulnerabilities of each setting), countermeasures that you can take, and the potential impact for each setting.

Настройте политику паролей в Windows 10/8/7

На некоторых веб-сайтах вы могли видеть, что для регистрации вам потребуется ввести пароль, который соответствует критерию, установленному веб-сайтом (например, пароль должен содержать не менее 8 символов, должен содержать буквы нижнего и верхнего регистра и т. д.) , Вы также можете реализовать эту функцию в Windows 10/8/7, используя либо локальную политику безопасности для Windows, либо используя командную строку с повышенными привилегиями для пользователей с другими выпусками Windows 10/8/7.

Изменить политику паролей Windows

Использование локальной политики безопасности.

Введите Local Security Policy в меню «Пуск» и нажмите Enter. Откроется окно LSP. Теперь на левой панели выберите Политика паролей в разделе Политики учетной записи. Теперь на правой стороне будут перечислены шесть вариантов.

Детали каждого из этих вариантов перечислены ниже.

Принудительное использование истории паролей . Этот параметр безопасности определяет количество уникальных новых паролей, которые необходимо связать с учетной записью пользователя, прежде чем старый пароль можно будет повторно использовать. Значение должно быть от 0 до 24 паролей. Эта политика позволяет администраторам повышать безопасность, обеспечивая постоянное повторное использование старых паролей.

Максимальный срок действия пароля: . Этот параметр безопасности определяет период времени (в днях), в течение которого пароль может использоваться, прежде чем система потребует от пользователя его изменения. Вы можете установить срок действия паролей через несколько дней от 1 до 999, или вы можете указать, что срок действия паролей никогда не истечет, установив число дней равным 0. Если максимальный срок действия пароля составляет от 1 до 999 дней, минимальный срок действия пароля должен быть меньше, чем максимальный срок действия пароля. Если максимальный срок действия пароля установлен равным 0, минимальный срок действия пароля может быть любым значением от 0 до 998 дней.

Минимальный срок действия пароля: . Этот параметр безопасности определяет период времени (в днях), в течение которого пароль должен использоваться, прежде чем пользователь сможет его изменить. Вы можете установить значение от 1 до 998 дней или разрешить немедленные изменения, задав число дней равным 0. Минимальный срок действия пароля должен быть меньше, чем Максимальный срок действия пароля, если только максимальный срок действия пароля не установлен равным 0, указывая что пароли никогда не истекают. Если максимальный срок действия пароля установлен на 0, минимальный срок действия пароля может быть установлен на любое значение от 0 до 998.

Минимальная длина пароля: Этот параметр безопасности определяет наименьшее количество символов, которое может содержать пароль для учетной записи пользователя. Вы можете установить значение от 1 до 14 символов или установить, что пароль не требуется, установив количество символов в 0.

Пароль должен соответствовать требованиям сложности. Этот параметр безопасности определяет, должны ли пароли соответствовать требованиям сложности. Если эта политика включена, пароли должны соответствовать следующим минимальным требованиям:

– Не содержать имя учетной записи пользователя или части полного имени пользователя, которые превышают два последовательных символа

– Длина не менее шести символов

– Содержат символы из трех следующих четырех категорий:

- Английские заглавные буквы (от A до Z)

- Английские строчные буквы (от a до z)

- Базовые 10 цифр (от 0 до 9)

- Не алфавитные символы (например. $, #,%)

Требования к сложности применяются при изменении или создании паролей.

Хранить пароль с использованием обратимого шифрования: Этот параметр безопасности определяет, будет ли операционная система хранить пароли с использованием обратимого шифрования. Эта политика обеспечивает поддержку приложений, которые используют протоколы, которые требуют знания пароля пользователя в целях аутентификации. Хранение паролей с использованием обратимого шифрования по существу аналогично хранению незашифрованных версий паролей. По этой причине эту политику никогда не следует включать, если только требования приложения не перевешивают необходимость защиты информации о пароле.

Чтобы изменить любой или все эти параметры, просто дважды щелкните параметр, выберите соответствующий вариант и нажмите ОК .

Использование расширенной командной строки.

Введите cmd в меню «Пуск». В разделе «Программы» щелкните правой кнопкой мыши cmd и выберите Запуск от имени администратора .

Команды и их пояснения приведены ниже.

net account/minpwlen: length – устанавливает минимальное количество символов, которое должен содержать пароль. Замените слово length на желаемое количество символов. Диапазон 0-14.

пример: чистые аккаунты/minpwlen: 7

net account/maxpwage: days – . Устанавливает максимальное количество дней, после которых пользователь должен будет сменить пароль.Замените days на желаемое значение. Диапазон от 1-999. Если используется unlimited , ограничение не устанавливается. Значение maxpwage всегда должно быть больше, чем minpwage .

пример: чистые аккаунты/maxpwage: 30

net account/minpwage: days – Задает минимальное количество дней, которое должно пройти, прежде чем пароль можно будет изменить. Замените days на желаемое значение. Диапазон от 1-999.

пример: чистые аккаунты/minpwage: 10

net account/uniquepw: number – Задает количество раз, после которого пароль может быть снова использован. Замените число на желаемое значение. Максимальное значение 24.

пример: чистые аккаунты/uniquepw: 8

Чтобы использовать команду, просто введите ее в командной строке, как показано, и нажмите клавишу ввода.

Чтобы просмотреть настройки, введите net account в cmd и нажмите enter.

RTFM.WIKI

Ordnung muß sein. Ordnung über alles (18+)

Инструменты пользователя

Инструменты сайта

Боковая панель

Навигация

Линкшэринг

socialite Display:icon facebook twitter

ALARM!

Добавить новую страницу

Реклама

Содержание

Парольные политики Windows

Windows Server 2016 Std Edition. Сервер без AD/домена. Парольные политики настраиваются штатными средствами ОС через групповые политики.

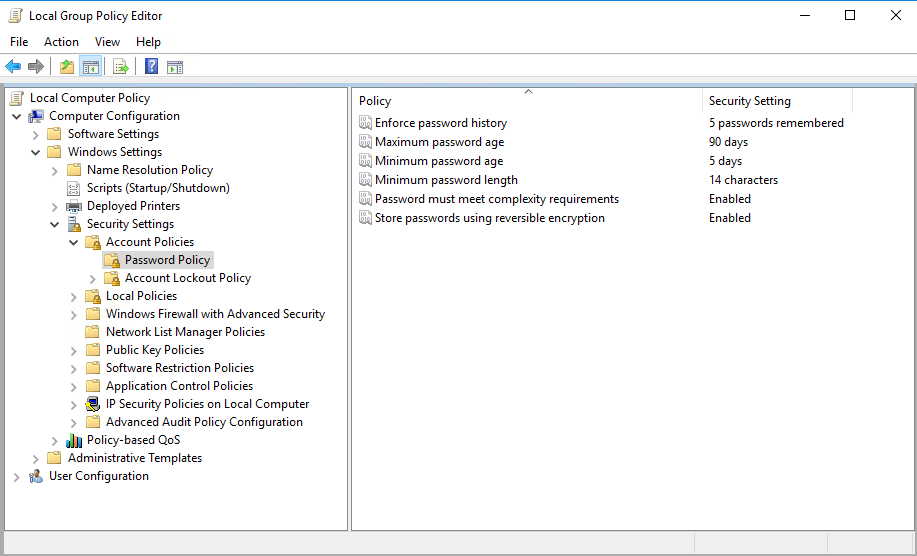

Политика паролей

Windows + R → gpedit.msc Enter

| Политика | Краткое пояснение | Возможные значения | Значение по-умолчанию |

|---|---|---|---|

| Enforce password history Вести журнал паролей | Параметр определяет число новых уникальных паролей, которые должны быть назначены учетной записи пользователя до повторного использования старого пароля | 0-24 | AD: 24 пароля Stand-alone: 0 |

| Maximum password age Максимальный срок действия пароля | Параметр определяет период времени (в днях), в течение которого можно использовать пароль, пока система не потребует от пользователя сменить его. | 1-999 | 42 |

| Minimum password age Минимальный срок действия пароля | Параметр определяет период времени (в днях), в течение которого необходимо использовать пароль, прежде чем пользователь сможет его изменить. | 0-998 | 1 день |

| Minimum password length Минимальная длина пароля | Параметр определяет минимальное количество знаков, которое должно содержаться в пароле | 0 — без пароля, 1-14 | AD:7 Stand-alone: 0 |

| Password must meet complexity requirements Пароль должен отвечать требованиям сложности | Параметр определяет должен ли пароль отвечать требованиям: |

Хранить пароли, используя обратимое шифрование

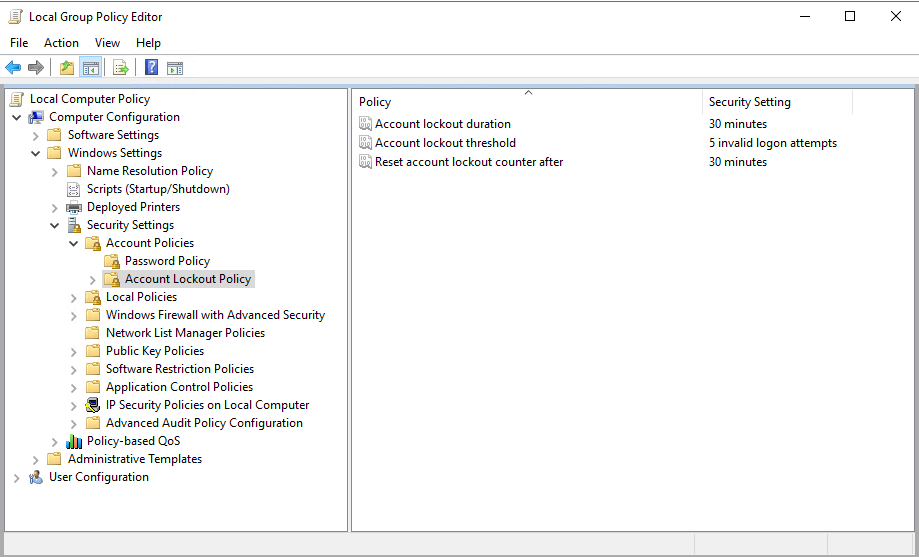

Политика блокировки учетных записей (Account Lockout Policy)

| Политика | Краткое пояснение | Возможные значения | Значение по-умолчанию |

|---|---|---|---|

| Account lockout duration Время до сброса счетчика блокировки. | Параметр определяет количество минут, которые должны пройти после неудачной попытки входа в систему до того, как счетчик неудачных попыток входа будет сброшен до 0 | 0-99999 | Не определено |

| Account lockout threshold Пороговое значение блокировки. | Параметр определяет количество неудачных попыток входа в систему, приводящее к блокировке учетной записи пользователя. | 0-999 | 0 |

| Reset account lockout counter after Продолжительность блокировки учетной записи. | Параметр определяет количество минут, в течение которых учетная запись остается заблокированной до ее автоматической разблокировки. | 0-99999 | Не определено |

Для немедленного применения изменений необходимо выполнить в cmd

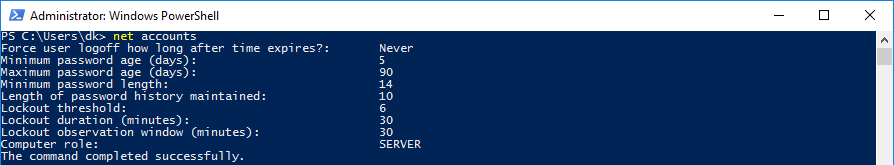

Просмотр политик через cmd/powershell

Текущие парольные политики

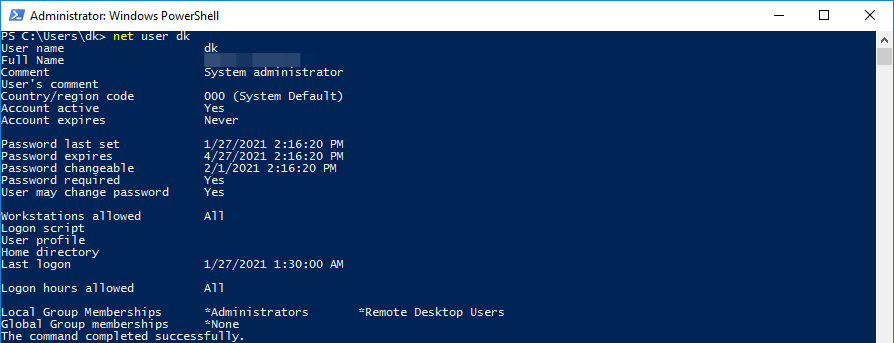

Информация о пользователе

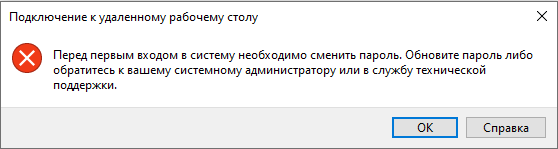

Catch-22 / Уловка-22

Проблема: невозможно установить через RDP новый пароль если у пользователя установлено User must change password at next logon.

Уловка-22 (англ. Catch-22) — ситуация, возникающая в результате логического парадокса между взаимоисключающими правилами и процедурами.

Нам необходимо войти в систему, чтобы изменить пароль, но мы не можем войти в систему пока не поменяем пароль.

In the protocol specification for CredSSP, there is no reference to the ability to change the user’s password while NLA is running. Therefore, the observed behavior can be considered «by design.»

Лучшее разъяснение по данному вопросу.

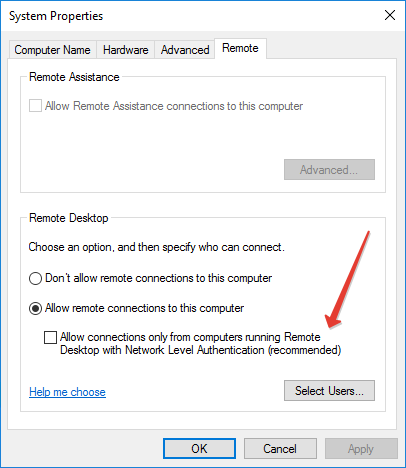

После долгих поисков в сети

я понял, что единственное простое решение это отключить NLA на стороне сервера

а на стороне клиента отключить CredSSP (отредактировать локальный .RDP файл)

Безопасно ли это? Наш Approved Scanning Vendor считает, что риск перехвата сессии или риск удаленного выполнения вредоносного кода минимален ЕСЛИ передача аутентификационных данных осуществляется по защищенному каналу связи (например OpenVPN).

Существует еще один вариант решения проблемы — установить RD Web Access. Но это установка IIS и дополнительный пункт в правильной настройки безопасности сервера. Для сервера без Active Directory это избыточно.