- Password Safe — совместимый с KeePass менеджер паролей для Linux

- Чем Linux менеджеры паролей так удобны

- «Password Safe» — это клиент KeePass для Linux

- Характеристики

- Шифрование

- Использование Password Safe в Linux

- Надежные Менеджеры паролей: на Windows, Android, iOS и даже Linux

- Зачем мне нужен менеджер паролей?

- Топ 7 лучших менеджеров паролей

- NordPass

- 1Password

- Dashlane

- Bitwarden

- Keeper

- Password Boss

- LastPass

- Используем passwordstore.org — менеджер паролей в стиле KISS

- Что это такое и как оно работает

- Создание секретного ключа

- Генерация мастер-пароля

- Интеграция gpg, git и github

- Интеграция gpg и git (linux)

- Интеграция gpg и git (Windows)

- Настройка git

- Бэкап секретного ключа

- Использование (go)pass

- Интеграция с браузером

- TOTP-ключи

- Интеграция с Android

- Заключение

Password Safe — совместимый с KeePass менеджер паролей для Linux

Если вы ищете новый менеджер паролей Linux, вам может быть интересно узнать, что он уже на пороге.

Password Safe — это относительно новый менеджер паролей с открытым исходным кодом, разработанный специально для рабочего стола GNOME.

Password Safe — это графическое приложение, полностью использующее GNOME HIG. Это менеджер паролей, совместимый с KeePass для Linux.

Я должен отметить, что хотя оно может иметь одно и то же имя, это приложение для Linux никак не связано с приложением Windows Safe Password с открытым исходным кодом.

Чем Linux менеджеры паролей так удобны

Важно использовать разные пароли для каждого сайта, службы и приложения, которые вы используете, но легче сказать, что и так сойдет.

Моя память бесполезна. Я едва могу вспомнить, что я делал вчера, не говоря уже о том, чтобы вспомнить, ту абракадабру, что я установил в качестве пароля при подписке на Acme Inc., тем более что я забыл о самом существовании этого пароля, когда он мне понадобился в следующий раз.

Коллективное неприятие усилий человеком — вот почему менеджеры паролей, такие как KeePass, Dashlane и LastPass, в настоящее время невероятно популярны.

Менеджеры паролей позволяют вам создать зашифрованный «сейф», в котором вы сможете сохранить и синхронизировать свой сложный список паролей и учетных данных для быстрого доступа на более позднем этапе.

Часто кроссплатформенные и кроссдевайсные менеджеры паролей запоминают все ваши надоедливые пароли для вас.

Все, что вам нужно запомнить, — это один главный пароль, чтобы разблокировать password safe, и оставить все остальные в этом приложении.

«Password Safe» — это клиент KeePass для Linux

Характеристики

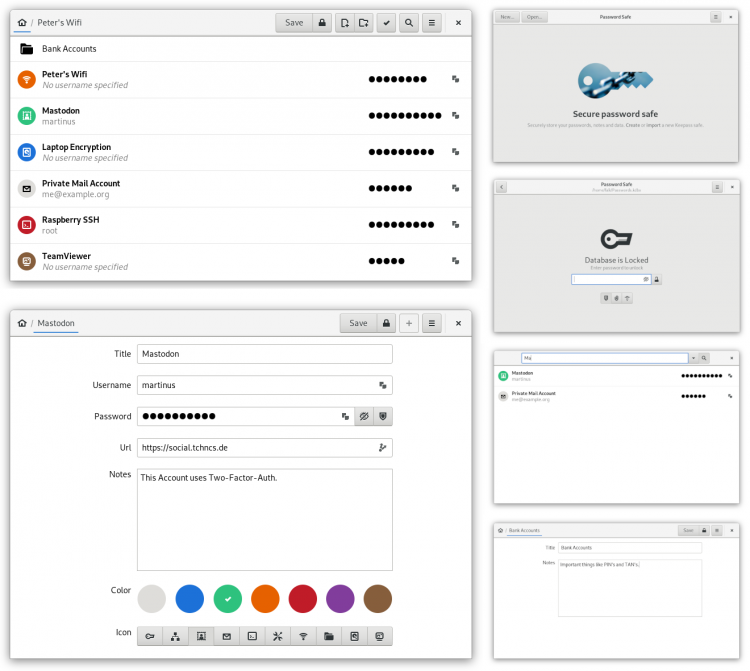

Разработанный для «идеальной интеграции с рабочим столом GNOME», Password Safe имеет простой и понятный пользовательский интерфейс с отточенным набором функций. В совокупности они позволяют легко и просто управлять, редактировать и сортировать пароли и логины.

- Создание / импорт паролей KeePass v4

- Генератор случайных паролей

- Проверка подлинности с помощью пароля, ключевого файла и составного ключа

- Создание / редактирование групп и записей

- Перемещение / удаление группы и записи

- Смена пароля базы данных

- Фильтры локального, глобального и полнотекстового поиска

Вот так это выглядит со стороны:

Шифрование

Как и аналогичные программы, Password Safe безопасно хранит ваши пароли в зашифрованной базе данных.

Эта база данных хранится в виде одного файла в вашей системе, что позволяет легко переносить ее (и ваши пароли) с устройства на устройство или из одного совместимого приложения в другое.

Приложение поддерживает алгоритм шифрования AES 256 и алгоритм деривации AES-KDF (KDBX 3.1), используемый по умолчанию в KeePassXC. Другие алгоритмы в настоящее время не поддерживаются.

Так как Password Safe работает как клиент KeePass, он позволяет создавать или импортировать базу данных формата Keepass v.4 (KDBX 4).

Библиотека Pykeeypass Филиппа Шмитта используется, чтобы позволить приложению «взаимодействовать с базами данных keepass», сохраненными в этом формате.

Использование Password Safe в Linux

Приложение выглядит великолепно, не так ли? И это несмотря на тот факт, что оно все еще находится в стадии активной разработки и на момент написания этого поста стабильная версия еще не выпущена. Отсутствие стабильной версии означает, что сейчас установить Password Safe на такие дистрибутивы Linux, как Ubuntu, не так просто, как хотелось бы.

Flatpak для разработки доступен со страницы проекта Gitlab, а пользователи Arch могут установить последнюю Git-версию из AUR.

Так как ни один из пакетов не готов к выпуску, разработчик этого инструмента предупреждает:

«Пожалуйста, будьте осторожны при использовании версий разработки. Создайте достаточно резервных копий, если вы используете производственную базу данных с Password Safe. Возможно, что потеря данных произойдет, хотя я прилагаю все усилия, чтобы этого никогда не произошло».

Тем не менее, это приложение с открытым исходным кодом, и вы вольны решать свои задачи с его помощью прямо сейчас. Так что, если вам нравится то, что вы видите, вы можете узнать больше о том, как установить его на странице Password Safe Gitlab.

Если вы не готовы рисковать своими паролями с помощью приложения для разработки, то для Linux доступен ряд других проверенных приложений для управления паролями, включая KeePassX, KeePassXC и Dashlane.

А вы используете менеджер паролей в Linux?«Пожалуйста, будьте осторожны при использовании версий разработки. Создайте достаточно резервных копий, если вы используете производственную базу данных с Password Safe. Возможно, что потеря данных произойдет, хотя я прилагаю все усилия, чтобы этого никогда не произошло».

Надежные Менеджеры паролей: на Windows, Android, iOS и даже Linux

Всем нужен менеджер паролей. И есть довольно много хороших вариантов, но мы собрали самые лучшие менеджеры паролей, которые есть на рынке.

Первое, что, вероятно, приходит в голову, — это LastPass. Они существуют уже очень давно и были очень популярны. Но именно поэтому мы решили составить этот список. В последнее время появилось приличное количество плохих новостей о LastPass, от по существу принуждения всех платить за приложение, до использования более семи различных трекеров. Что могло привести к утечке данных.

Зачем мне нужен менеджер паролей?

Менеджеры паролей делают вашу жизнь намного проще. Вместо того, чтобы запоминать сотни паролей, вам нужно запомнить только один пароль. Это также означает, что вы можете использовать более сложные пароли, чем просто «1234567890» или ваш день рождения, или что-то еще, что будет очень легко угадать.

Все эти менеджеры паролей работают на любой платформе. От iOS до Android, от Windows, MacOS и даже Linux.

Кроме того, обычно существует функция, которая позволяет хранить данные о кредитных картах в диспетчере паролей, что не каждый может использовать номер вашей кредитной карты для покупок — например, ваши дети. И, наконец, в большинстве из них есть функция заметок, позволяющая хранить заметки под надежным паролем. Что может быть полезно для более конфиденциального контента.

Топ 7 лучших менеджеров паролей

Смена менеджеров паролей может быть довольно сложной и раздражающей, но, к счастью, у большинства из них есть способ экспортировать ваши пароли, поэтому вы можете легко добавить их все в новый менеджер и продолжить работу.

NordPass

Цена: бесплатно, платные аккаунты от 2,50 долларов США и выше.

Бесплатная пробная версия: нет, но доступна бесплатная учетная запись.

NordPass — один из новейших менеджеров паролей, созданный теми же людьми, что и NordVPN. Один из лучших VPN на рынке.

С NordPass вы получаете довольно красивый дизайн в приложении, который к тому же довольно современный. Вы также получаете возможность сохранять неограниченное количество паролей — даже в бесплатной учетной записи. Вы также можете использовать его на шести устройствах одновременно (одно для бесплатной учетной записи).

NordPass может автоматически входить на разные сайты, делая процесс входа безопасным. В премиум-версии также есть функция сканирования взлома паролей. Это делает обмен паролями очень простым, и у вас также есть возможность использовать двухфакторную аутентификацию.

1Password

Цена: от 2,99 долл. США в месяц.

Бесплатная пробная версия: да, 30 дней

1Password — хороший выбор для технарей. Это очень безопасный менеджер паролей, который включает использование «секретного ключа» для входа в ваше хранилище. На самом деле меня это довольно раздражало, когда я пытался быстро войти в систему. Но уровень шифрования здесь первоклассный, и это важно для защиты ваших паролей.

Как и большинство лучших менеджеров паролей, 1Password также имеет генератор паролей. Таким образом, вы можете сгенерировать сверхзащищенный пароль для каждой сохраненной учетной записи.

С помощью Watchtower от 1Password вы можете увидеть, какие пароли были взломаны, какие уязвимы, а какие слабые, и их нужно изменить. Так что вам не нужно беспокоиться о взломе ваших аккаунтов.

Dashlane

Цена: 4,99 $/месяц

Бесплатная пробная версия: Да, для премиальных планов (30-дневная гарантия возврата денег)

Dashlane — еще одно нарицательное имя, когда дело касается менеджеров паролей. Он существует уже довольно давно и предлагает как бесплатную, так и платную учетную запись. Вы можете не только легко сохранять свои пароли на Dashlane, но и легко их менять. Кроме того, у вас также есть возможность поделиться ими с кем угодно.

Dashlane также может сохранять ваши заметки, номера кредитных карт и многое другое.

Bitwarden

Цена: от Бесплатно до 3,33 доллара в месяц.

Бесплатная пробная версия: нет

Bitwarden не является громким именем и не принадлежит большой компании, как некоторые другие имена в этом списке, поэтому они могут предлагать свои услуги гораздо дешевле. Существует бесплатный план, а также премиум-аккаунт за 10 долларов в год и семейный план за 40 долларов в год. Что безумно дешево.

С Bitwarden вы можете сохранять неограниченное количество паролей для всех учетных записей — даже для бесплатных. Это также упрощает вход в свои учетные записи. В семейной учетной записи вы можете добавить шесть учетных записей, что упростит обмен паролями между членами семьи.

Если у вас есть премиум или семейная учетная запись, вы также можете безопасно хранить некоторые заметки и номера кредитных карт. Вы получаете 1 ГБ безопасного хранилища для данных без пароля.

Keeper

Цена: 2,91 $/Месяц

Бесплатная пробная версия: нет

Keeper предлагает несколько различных тарифных планов для своего менеджера паролей с большим количеством функций. Но вы можете получить его всего за 2,91 доллара в месяц. Как и другие менеджеры паролей в этом списке лучших, он может автоматически вводить ваши пароли, а также автоматически генерировать новые пароли для новых учетных записей для вас.

Обновив свою учетную запись, вы также можете получить мониторинг в даркнет. Чтобы убедиться, что ваши пароли не были скомпрометированы или уязвимы.

Он может сохранять неограниченное количество паролей и использоваться на неограниченном количестве устройств. Позволяя вам использовать его на вашем смартфоне, планшете или компьютере.

Password Boss

Цена: от 0 до 4 долларов в месяц.

Бесплатная пробная версия: 30 дней для премиум-аккаунтов

Password Boss включает в себя все обычные функции от лучших менеджеров паролей из этого списка. Это включает возможность автозаполнения паролей, а также создание новых паролей. Доступен безопасный браузер, который удобен для входа в такие вещи, как ваш банковский счет и тому подобное.

Для безопасности он имеет 256-битное шифрование AES, а также двухфакторную аутентификацию. Это один из самых дешевых менеджеров паролей в этом списке, он достаточно многофункциональный и безопасный.

LastPass

Цена: от 0 до 4 долларов в месяц.

Бесплатная пробная версия: да, на премиум-аккаунтах

LastPass — бесплатный менеджер паролей, действительно отличный менеджер паролей, но вам лучше потратиться на премиум-аккаунт. Поскольку бесплатная учетная запись позволит вам использовать ее только на одном конкретном типе устройств. Это означает, что либо только на мобильных устройствах, либо только на настольных компьютерах.

В остальном, у него есть множество других замечательных функций, таких как создание для вас новых паролей, предупреждение о взломанных паролях. Одна вещь, которую LastPass делает, чего не делают многие другие лучшие менеджеры паролей, — это сохранять пароли WiFi. Это полезно для тех, кто много путешествует.

Используем passwordstore.org — менеджер паролей в стиле KISS

Всем привет. В этой статье я хотел бы поделиться своим опытом настройки и использования pass — менеджера паролей для Linux и не только, примечательного своей простотой, использованием уже присутствующих в системе инструментов и возможностью работать исключительно из консоли. Конкретнее, будут затронуты проблемы, связанные с генерацией и хранением секретного ключа gpg, а также с настройкой совместной работы pass, gpg, git, github и браузера. Всё — под Linux, Windows и Android.

Что это такое и как оно работает

Технически pass является очень простой обвязкой над GnuPG и git, написанной на bash. Каждый пароль (и сопутствующая ему информация, например логин) хранится в зашифрованном файле. Поиск нужного пароля осуществляется по имени файла, шифрование — при помощи GnuPG, синхронизация между устройствами — при помощи git.

Кроме оригинального pass есть еще два совместимых с ним популярных проекта, работающих и под Windows:

- QtPass. GUI-приложение, написанное, как нетрудно догадаться, на Qt.

- Gopass. Приложение для командной строки, написанное на go. Под Windows я пользуюсь именно им. Однако, на мой взгляд, разработчики начали добавлять туда слишком много лишних фич, при этом отказываясь от интуитивности.

Разработчик pass — Джейсон Доненфельд, также являющийся автором WireGuard (реализации VPN на основе современных стандартов криптографии, «work of art по сравнению с OpenVPN и IPSec» по мнению Линуса Торвальдса, которая скорее всего появится в ядре Linux 5.6).

Создание секретного ключа

GnuPG — система для шифрования и электронных подписей. Несмотря на недостатки (вот, например, статья с критикой gpg), она уже больше 20 лет остается де-факто стандартом. Даже статья по ссылке затрудняется назвать альтернативный инструмент для шифрования файлов.

Процесс создания секретного ключа в консоли описан например на habr, но почему бы не сделать это в GUI? В проекте KDE сделали фронтенд для GPG под названием Kleopatra. Пользователи Linux найдут его в репозиториях, а в gpg4win Kleopatra есть из коробки.

В меню выбираем File — New Key Pair — Create a personal OpenPGP key pair .

Вводим имя и email. Не нужно беспокоиться, что в будущем вы их смените. GPG позволяет свободно добавлять к ключу новые uid и удалять существующие. Если хотите подписывать создаваемым ключом свои git-коммиты и видеть плашки «Verified» напротив них, то тут нужно указать реальный email, имеющий статус «подтвержденный» в вашем аккаунте на github.

Далее нажимаем Advanced Settings для настройки параметров ключа.

В разделе Key Material выбираем ECDSA/EdDSA + ECDH . Я предпочитаю использовать не классический алгоритм RSA, а основанные на эллиптических кривых ed25519/cv25519. Их основное преимущество над RSA с точки зрения конечного пользователя — меньший размер ключа при аналогичной криптостойкости. Утверждается, что ключ ed25519 длиной 256 бит примерно такой же стойкий, как ключ RSA длиной 3072 бита. Единственное преимущество последнего — большая распространенность, особенно в аппаратных системах.

В меню еще можно выбрать семейства кривых Brainpool и NIST. Однако вторые подозреваются в наличии бэкдора NSA, и к первым тоже есть небольшие претензии. Поэтому предложенные известным криптографом Даниэлем Бернштейном ed25519 и cv25519 — лучший выбор.

Интересный факт: в активно продвигаемом сейчас стандарте аутентификации FIDO U2F (в разработке которого активно участвовала компания Google) применяются именно кривые NIST. Также, например, в Android Keystore есть их поддержка, но нет поддержки ed25519. Почему так произошло?

В результате будет создано 2 подключа на эллиптических кривых. Один для подписей, другой для шифрования, что нам и нужно. GPG не позволяет использовать один подключ и для того, и для другого, несмотря на то что алгоритмически это возможно (соответствующие функции есть, например, в библиотеке libsodium ).

Если планируете использовать этот ключ для работы с git, то в разделе Certificate Usage нужно отметить пункты Signing и Authentication .

На следующем шаге предлагается придумать пароль, с помощью которого будет защищен ключ. Поскольку ключ будет использоваться для шифрования всех данных в хранилище, этот пароль является мастер-паролем. Стоит подойти к его выбору с особой педантичностью.

Генерация мастер-пароля

Разумеется, всегда можно сгенерировать случайную строку из достаточного (например 20) количества символов. Однако её практически невозможно запомнить и трудно ввести без ошибок, особенно на смартфоне. Поэтому EFF в своем гайде рекомендует вместо этого пользоваться парольными фразами.

Метод работает так: берем достаточно большой словарь (EFF предлагает несколько словарей, например этот) и выбираем из него не менее 6 случайных слов. Выбирать можно как угодно, даже вообще без компьютера при помощи игральной кости или монетки. Такой метод называется diceware. До игральных костей и монеток я еще не дошел, поэтому просто воспользуюсь входящей в состав GNU coreutils утилитой shuf :

Сохраняем эту парольную фразу в надежном месте за пределами компьютера.

В результате будет создан секретный ключ. При работе в консоли часто придётся указывать его fingerprint, стоит записать это число.

Теперь можно настроить интеграцию gpg и git.

Интеграция gpg, git и github

Строго говоря, этот пункт не обязателен. Хранилище паролей pass — это просто каталог с зашифрованными файлами, а значит, его можно синхронизировать как угодно. Google Drive, Яндекс.Диск, и т.д. и т.п. Если не хотите использовать git, то советую обратить внимание на Syncthing. Это программа с открытым исходным кодом, которая требует минимум настроек и передаёт файлы напрямую между устройствами, не храня их на сторонних серверах.

В качестве git-хостинга никто не мешает поднять свой собственный сервер, поставив туда например Gitea, однако это означает затраты на его поддержку и не обязательно гарантирует большие безопасность и надежность. Поэтому я, не гнушаясь пользоваться продуктами фирмы Microsoft, просто создал приватный репозиторий на github.

Стандартный механизм аутентификации в git — с помощью SSH. Обычно подразумевается, что для этого нужен специальный ключ ssh. Однако есть возможность, не плодя лишние сущности, использовать созданный на предыдущем шаге ключ gpg. Чтобы gpg-ключ (точнее, подключ) мог использоваться ssh, должны быть выполнены два условия:

- у него должен быть установлен флаг A — Authenticate;

- его keygrip должен быть прописан в файле

Первый пункт уже выполнен, а получить keygrip можно командой

В выводе gpg нас интересует keygrip подключа ed25519 ( 05B6641E23D720E87EE6A26020BAB214B842F2B7 ).

Теперь можно загрузить публичный ключ на github. Заходим в раздел SSH and GPG keys в профиле и выбираем New SSH key . В консоли набираем

и копируем получившийся публичный ssh-ключ.

Git может подписывать коммиты с помощью gpg, и github это поддерживает. Думаю, это полезная для безопасности фича. Экспортируем публичный ключ gpg командой

и копируем то, что получилось, в форму New GPG key .

Дальнейшие действия специфичны для используемой операционной системы.

Интеграция gpg и git (linux)

Используемый git клиент OpenSSH может получать ключи двумя способами: из каталога

/.ssh и через сокет, созданный демоном ssh-agent . В качестве последнего может выступать gpg-agent , чем мы и воспользуемся. В файле

/.gnupg/gpg-agent.conf нужно прописать строку enable-ssh-support .

Перезапускаем gpg-agent командой

После этого он создаст сокет по адресу

Этот путь (он может зависеть от дистрибутива) надо прописать в переменной окружения $SSH_AUTH_SOCK , и ssh его подхватит. Набираем в консоли команду

и если все прошло успешно, то после ввода мастер-пароля появится сообщение об успешной аутентификации.

Интеграция gpg и git (Windows)

Относительно недавно Microsoft добавила OpenSSH в число доступных для установки компонентов Windows, а также реализовала поддержку сокетов типа AF_UNIX , таких как тот самый SSH_AUTH_SOCK . Тем не менее, Win32-OpenSSH не умеет взаимодействовать с gpg4win, так как до сих пор использует только именованные каналы.

Поэтому придётся установить вечнозелёный Putty. Прописываем в файле

строку enable-putty-support и перезапускаем gpg-agent. После этого он начнет прикидываться Pageant — демоном ключей. В той же папке должен быть расположен и файл sshcontrol .

Чтобы git-клиент начал использовать putty, нужно создать переменную окружения GIT_SSH с путем до plink.exe . Например, у меня это

Кстати насчет git. Обычно устанавливающийся клиент git for windows содержит много ненужного (по крайней мере, ненужного для работы gopass), например собственную реализацию OpenSSH. Однако его разработчики делают и более легкие версии, которые можно скачать на github. Например, там есть в 2 раза меньший по размеру MinGit, а рисковые люди могут попробовать и MinGit-busybox. Версия busybox возникла из-за стремления разработчиков создать git-клиент, использующий api Win32 без прослоек вроде MSYS2. Однако, по их же отзывам, mingit-busybox пока содержит много багов. Подробнее об этих усилиях можно почитать в тикете.

Убеждаемся, что gpg-agent запущен ( gpg-connect-agent /bye ), и проверяем соединение с github:

Настройка git

Здесь ничего необычного. Думаю, команды можно привести без комментариев:

Пункт gpg.program нужен, если gpg нет в PATH .

Бэкап секретного ключа

Секретный ключ стоит хранить так же надежно, как и парольную фразу, то есть за пределами компьютера. Можно просто распечатать длинную последовательность чисел, но распознавать её или вводить с клавиатуры — занятие не для слабонервных. Поэтому я предпочитаю генерировать QR-код, который легко отсканировать любым смартфоном. Для этого есть специальная программа qrencode . Генерация картинки с QR-кодом выполняется так:

Разумеется, чем меньше ненужной информации в бэкапе, тем лучше. Здесь очень кстати приходится небольшой размер ключа ed25519. Спасибо Даниэлю Бернштейну!

Существует специальная утилита paperkey, позволяющая сократить объем данных до предела. Ценой сокращения является то, что секретный ключ из такого бэкапа можно будет восстановить только при наличии публичного. В экосистеме GPG есть специальные сервера для хранения публичных ключей, почитать про них и не только можно в статье https://eax.me/gpg/.

Бэкап paperkey создается следующим образом:

Второе правило бэкапера: бэкап не существует, пока не подтверждена возможность восстановить из него данные. Поэтому проводим стресс-тест. Удаляем секретный ключ командой

Затем сканируем QR-код и импортируем ключ обратно в GPG. В качестве сканера QR-кодов под Android мне нравится BinaryEye, свободная программа с удобным интерфейсом. На картинке ниже — бэкап секретного ключа из этой статьи.

Надеюсь, вы нигде не будете использовать этот ключ. Он создан только для иллюстрации.

Если все работает, то можно двигаться дальше.

Использование (go)pass

Теперь, когда у нас есть надежно сохраненный и защищенный секретный ключ, а также работающая интеграция с git, можно начинать пользоваться собственно pass. Я предпочитаю gopass, так как эта альтернативная обвязка работает под Windows.

Инициализируем хранилище паролей командой

и выбираем из списка нужный секретный ключ.

Работа с git происходит так же, как в случае с обычным репозиторием, только в командной строке надо дописывать (go)pass . Инициализируем репозиторий и добавляем туда нужный origin:

Адрес можно узнать на странице репозитория на github, нажав кнопку Clone or download .

В gopass есть специфичная команда

выполняющая и git pull , и git push , то есть полную синхронизацию.

Хранилище по умолчанию создается в папке

/.password-store , но можно указать и свой путь.

Для работы с паролями в консоли поддерживаются команды ls, cp, mv, search, create, и т.п. Полный список можно получить, набрав gopass —help , но лично я 95% времени пользуюсь не консолью, а плагином для браузера.

Интеграция с браузером

Плагин для браузера называется gopass bridge, его можно найти в сторах Chrome и Firefox (см. ссылку).

Для связи плагина с собственно gopass понадобятся вспомогательный скрипт и манифест для native messaging. Они создаются командой

которая предложит нам выбрать браузер и расположение скрипта.

Проверяем, как все работает. Создаем новый пароль:

отвечаем на все вопросы и сохраняем. GPG предложит ввести мастер-пароль для работы с секретным ключoм.

Теперь открываем меню плагина с характерным голубым сусликом, и если все прошло успешно, то мы сможем найти там свой пароль.

TOTP-ключи

Лично я пользуюсь FreeOTP, однако с этими ключами можно работать и с помощью pass. Пользователям оригинального pass надо установить расширение pass-otp, а в gopass и APS (см. ниже) нужные функции есть из коробки.

Чтобы добавить TOTP-ключ в хранилище паролей при помощи pass-otp, получаем URL (начинающийся с otpauth:// ) и вводим команду

Можно ли будет назвать двухфакторной получившуюся аутентификацию — спорный вопрос. Разработчики KeePassXC рекомендуют хранить TOTP-ключи в отдельной базе данных, защищенной другим паролем. В pass так тоже можно сделать.

Интеграция с Android

Реализация GnuPG под Android называется OpenKeychain. Для её настройки достаточно зайти в меню «управление ключами» и импортировать ранее созданный секретный ключ. Единственный недостаток OpenKeychain лично для меня — нет разблокировки по отпечатку пальца.

Реализация pass под Android называется android-password-store, или просто APS.

Устанавливаем и запускаем APS. Прежде чем синхронизировать хранилище паролей, заходим в меню «Настройки». Там нам понадобятся следующие пункты:

- Настройки сервера git . Получившийся URL должен быть таким же, какой указан на странице репозитория на github. Тип авторизации — OpenKeychain .

- Git utils . В этом разделе указываем username и email из ключа gpg.

- Провайдер OpenPGP . Выбираем OpenKeychain .

- Автозаполнение . Эта совсем недавно появившаяся фича включает заполнение паролей в приложениях на Android 8.0+.

На заметку пользователям смартфонов Huawei, да и всем остальным тоже: OpenKeychain, APS, BinaryEye, FreeOTP, а также Syncthing, Telegram, Tachiyomi, KDE Connect и много чего еще доступны в F-Droid. Пользователи Google Play должны это оценить: каталог ПО, в котором нет рекламы, руткитов, и просто мусорного софта из известной статьи tonsky.

До появления автозаполнения в APS я пользовался keepass2android. Её нет в F-Droid по оригинальной причине: она написана на Xamarin, но мейнтейнеры F-Droid вот уже 9 месяцев как не могут установить этот фреймворк на свой сборочный сервер. Кто-нибудь, сделайте что-нибудь.

Теперь можно клонировать. Выбираем на главном экране «клонировать с сервера», указываем желаемое расположение хранилища, проверяем настройки git.

Если попытка работы с git приведет к ошибке (это было вероятно в предыдущих релизах APS из-за использования устаревшей версии библиотеки jgit от проекта Eclipse), то по-прежнему есть Syncthing.

Заключение

Конечно, pass не так просто настроить. Однако за эту цену покупается уверенность, что используемые нами (а также людьми вроде Линуса Торвальдса или Эдварда Сноудена) инструменты в один прекрасный момент не будут объявлены устаревшими, не сменят формат данных и не окажутся без поддержки. А если и окажутся, то простая модульная архитектура pass поощряет создание каких угодно альтернативных клиентов и расширений.

Если вы решите не использовать pass, то, надеюсь, некоторые упомянутые в статье программы окажутся вам полезными и сами по себе.