Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

patator

Описание patator

Patator – это многоцелевой брут-форсер, с модульным дизайном и гибким использованием.

Patator был написан из-за неудовлетворённости от работы с Hydra, Medusa, Ncrack, модулями Metasploit и скриптами NSE Nmap, которые применяются для атак по угадыванию паролей. Автор patator выбрал другой подход, чтобы не создавать ещё один инструмент по брутфорсу, который бы повторял те же самые недостатки. Patator — это многопоточный инструмент, написанный на Python, который стремиться быть более надёжным и гибким, чем его коллеги предшественники.

Неудовлетворённость существующими программами была вызвана следующими их недостатками:

- они не работают или работают ненадёжно (несколько раз в прошлом они выдавали ложноотрицательные результаты)

- они недостаточно гибкие (как сделать перебор по всем спискам слов, подставить любой параметр модуля)

- у них отсутствуют полезные функции (отображение прогресса или пауза во время выполнения)

Patator — это НЕ дружелюбный для новичков инструмент. Чтобы грамотно его использовать нужно изучить доступные примеры.

В настоящее время поддерживаются следующие модули:

- ftp_login : Брут-форс FTP

- ssh_login : Брут-форс SSH

- telnet_login : Брут-форс Telnet

- smtp_login : Брут-форс SMTP

- smtp_vrfy : Перечисление валидных пользователей с использованием SMTP VRFY

- smtp_rcpt : Перечисление валидных пользователей с использованием SMTP RCPT TO

- finger_lookup : Перечисление валидных пользователей с использованием Finger

- http_fuzz : Брут-форс HTTP

- ajp_fuzz : Брут-форс AJP

- pop_login : Брут-форс POP3

- pop_passd : Брут-форс poppassd (http://netwinsite.com/poppassd/)

- imap_login : Брут-форс IMAP4

- ldap_login : Брут-форс LDAP

- smb_login : Брут-форс SMB

- smb_lookupsid : Брут-форс SMB SID-lookup

- rlogin_login : Брут-форс rlogin

- vmauthd_login : Брут-форс демона аутентификации VMware

- mssql_login : Брут-форс MSSQL

- oracle_login : Брут-форс Oracle

- mysql_login : Брут-форс MySQL

- mysql_query : Брут-форс запросов MySQL

- rdp_login : Брут-форс RDP (NLA)

- pgsql_login : Брут-форс PostgreSQL

- vnc_login : Брут-форс VNC

- dns_forward : Прямой поиск DNS

- dns_reverse : Обратный поиск DNS

- snmp_login : Брут-форс SNMP v1/2/3

- ike_enum : Перечисление преобразований IKE

- unzip_pass : Брутфорс паролей зашифрованных файлов ZIP

- keystore_pass : Брутфорс паролей файлов хранилища ключей Java

- sqlcipher_pass : Брутфорс паролей баз данных SQL с шифрованием Cipher

- umbraco_crack : Взлом хешей паролей Umbraco HMAC-SHA1

- tcp_fuzz : Фаззинг TCP служб

- dummy_test : Модуль тестирования

Модули, которые будут реализованы в будущем:

- rdp_login с/без NLA

Особенности patator

- Нет ложных срабатываний, поскольку в своих решениях, игнорировать ли результат, программа основывается на:

- коде статуса ответа

- размере ответа

- совпадении строки или резулярного выражение в ответе

- …смотрите —help

- модульный дизайн

- не ограничена сетевыми модулями (например, есть модуль unzip_pass)

- не ограничена брут-форсингом (например, есть удалённое тестирование эксплойтов или зондирование уязвимой версии)

- интерактивное выполнение

- показ прогресса во время выполнения (нажмите Enter)

- пауза/возобновление выполнения (нажмите p)

- увеличить/уменьшить вербальность

- добавить новые действия и условия во время работы программы (например, для исключения большего типа ответов из показа)

- …нажмите h, чтобы увидеть все доступные интерактивные команды

- Использование постоянных соединений (например, будет протестировано несколько паролей до разъединения с сервером)

- Многопоточность

- Гибкий пользовательский ввод

- Могут быть подставлены любые параметры:

- используйте ключевое слово FILE для перебора файлов

- используйте ключевое слово COMBO для перебора по комбинированным файлам

- используйте ключевое слово NET для перебора каждого хоста сети, подсети

- используйте ключевое слово RANGE для перебора шестнадцатеричных, десятичных или алфавитных диапазонов

- используйте ключевое слово PROG для перебора вывода внешних программ

- Может быть сделан перебор по объединённым спискам слов в любом порядке

- Сохраните каждый ответ (во время запроса) в отдельные файлы журналов для дальнейшего изучения

Автор: Sebastien MACKE

Справка по patator

Информация об использовании:

Есть глобальные опции и опции модулей:

Все опции модулей поддерживают подстановку:

Ключевые слова (FILE, COMBO, NET, …) играют роль заполнителей. Они служат индикатором типов списков слов и показывают, куда нужно подставить вместо них настоящие слова для тестирования.

Каждое ключевое слово имеет номер для того, чтобы:

- соответствовать должному списку слов

- и показать в каком порядке делать перебор по всем словарям

Например, это будет классический порядок:

А ведь было бы более разумно:

Доступные интерактивные команды

Ключевые слова, действия и условия, сбои

Ключевые слова

Брут-форс списка хостов с файлом, содержащим комбинированные записи (каждая строка => login:password).

Сканирование подсети просто чтобы собрать баннеры версий.

Подстановка параметров, полученных перебором диапазона величин.

Подстановка параметров, полученных перебором вывода внешней программы.

Действия и условия

Используйте опцию -x для указания действия во время получения ожидаемого результата. Например:

Чтобы игнорировать ответы с кодом статуса 200 И размером в заданном диапазоне.

Чтобы игнорировать ответы с кодом статуса 500 ИЛИ содержащем «Internal error».

Помните, что условия объединяются логическим И внутри одной опции -x, если использовано несколько опций -x, то они объединяются логическим ИЛИ.

Сбои

Во время выполнения могут случаться сбои (фейлы), к примеру, такие как таймаут соединения TCP. По определению, сбой — это исключение, которое модуль не ожидал и, как результат, исключение перехватывается вышестоящим контроллером. Такие исключения или сбои не сообщаются немедленно пользователю, контроллер будет пробовать ещё 4 раза (смотрите —max-retries) перед сообщение пользователю о сбое в работе с уровнем журналирования «FAIL«.

Источник

Patator kali linux ��� ������������

Добрый день, друзья!

Так что же такое patator? Это универсальная брутфорс утилита, имеющая на борту приличное количество модулей и возможность довольно гибкой настройки, в общем все что нужно чтобы упростить жизнь рядовому пентестеру. Patator представляет собой, как водится, питон скрипт, управление производится из cli.

Доступные модули на данный момент:

Patator включён в Kali Linux 2.0 из коробки, в версиях ниже устанавливаем с Github (утилита часто обновляется, поэтому искать актуальную версию нужно именно тут):

Примечание: встроенные подсказки утилиты мало юзабельны, не поленитесь заглянуть в код, автор его подробно откомментировал и вероятно ответ на возникший вопрос вы сможете найти именно там. На худой конец прочитайте README.

Рассмотрим использование на примере модуля smtp_login. Данный модуль предназначен для брутфорса обыкновенной аутентификации почтового протокола SMTP:

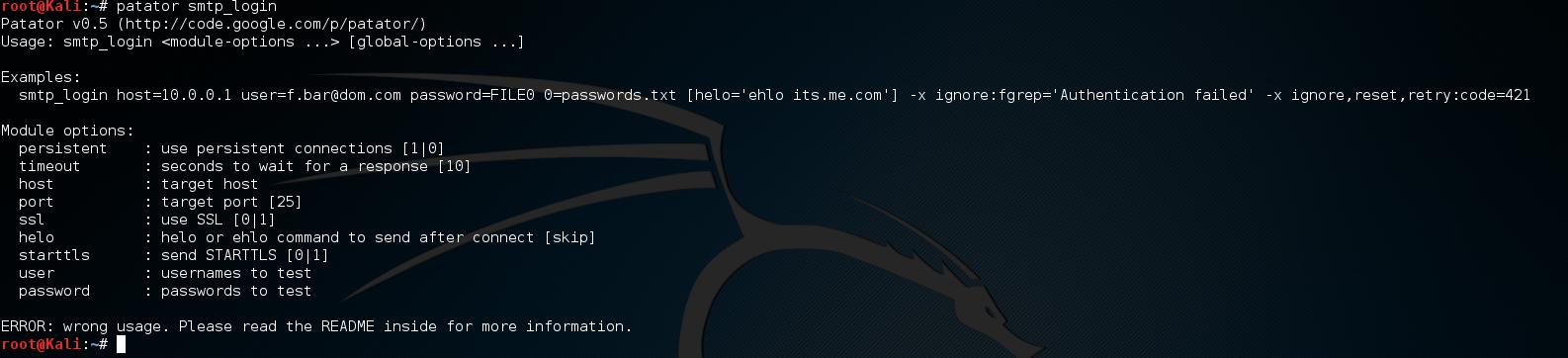

Как видим на скриншоте программа подскажет доступные опции выбранного модуля, в квадратных скобках написано значение по дефолту:

Итак, мы просканировали сеть и знаем, что на хосте 192.168.17.128 открыт smtp порт (25), попробовали подключиться к нему телнетом и убедились, что все ок.

Начинаем брутить.

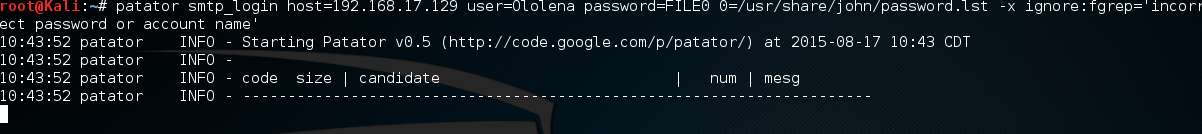

В данном случае я знаю логин пользователя, который мне необходим, это будет пользователь Ololena. Используя подсказку по использованию на скриншоте выше, получаем:

Синтаксис своеобразен, но довольно прост. Если вы хотите указать список паролей, как в примере выше вы используете конструкцию password=FILE0 0= , так же для user. Например если мы хотим брутить список юзернеймов и по каждому юзеру прогонялся список паролей, то конструкция будет выглядеть, например, так:

Вообще каждый параметр модуля может быть заменен списком, например параметр host так же можно подтягивать из файлика, как и любой другой параметр модуля (но не глобальный параметр, о которых речь пойдет ниже).

Так же если SMTP-серверу нужно представиться командой helo\ehlo, в модуле присутствует такая возможность. Команда будет выглядеть например так:

Но в нашем случае в этом необходимости нет.

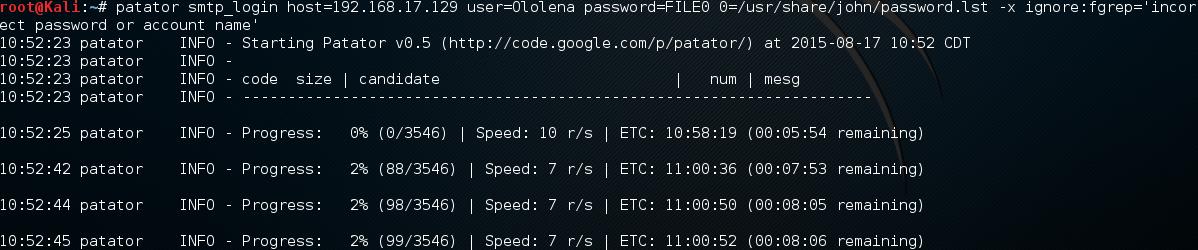

Запускаем наш пример:

Мы видим, что перебор запустился, он выдает нам статусы авторизации на smtp сервере, но проблема в том, что найти в этом списке успешную попытку авторизации будет крайне сложно.

В patator существует как параметры конкретного модуля (которые мы видели на скриношоте, когда вызывали модуль), так и глобальные, например конструкция -x ignore.

Данная конструкция может фильтровать по размеру ответа (-x ignore:size=57-74), по статус кода ответа(-x ignore:code=200), по совпадению строки и регулярному выражению(-x ignore:fgrep=’some text or regexp’) и по их комбинациям, например -x ignore:code=500 -x ignore:fgrep=’Internal error’ или ignore:code=200,size=57-74.

Она-то и уберет из выдачи, то что нам не нужно. В нашем примере лучше всего будет сделать таким образом:

Теперь он будет висеть таким образом, пока не подберет валидную связку логин\пароль:

Если вы не знаете, что происходит с ним, беспокоитесь что он завис или просто хотите узнать сколько осталось ждать до полного прогона словарей нажимайте Enter и он покажет в каком статусе он сейчас:

Так же во время выполнения брута вы можете ввести h, нажать Enter и он покажет доступные параметры в интерактивном режиме.

Успех! В столбце candidate пароль, который подошел к юзернейму Ololena. В случае если вы брутите по словарю логинов валидные комбинации будут показаны так же, но разделенные двоеточием, например Ololena:1q2w3e

Надеюсь статья будет полезна не только новичкам. Если я где-то промахнулся, ошибся не стесняйтесь написать об этом.

Спасибо за внимание!

КОММЕНТАРИИ

«не поленитесь заглянуть в код, автор его подробно откомментировал» Это не так, в коде практически нет комментариев — только несколько строк перед началом модулей. Но в коде есть файл README. Сам автор его называет так, а не комментарием: «…please read the README inside patator.py…» Из статьи непонятно, зачем нам переучиваться под новую программу если уже есть с полдюжины знакомых, которые делают ту же работу. Но причины обратить внимание на эту программу есть! Например, если ведётся перебор по нескольким хостам, то программа может слать запросы не так: отработка всех логинов-паролей по первому хосту, затем отработках всех логинов-паролей по второму хосту и т.д. Программа может работать в режиме один запрос на первый хост, следующий запрос с этими же учётными данными на второй, потом на третий и т.д. Т.е. параллельная работа сразу со всеми хостами, не нагружая каждый из них слишком сильно. Но это не дефолтное поведение, для этого нужно посмотреть справку по «номеру ключевых слов». Программа может принимать вывод из других программ, в программе можно налету редактировать параметры, можно поставить её на паузу, неплохой (хотя ещё незаконченный функционал) по брутфорсу HTTP (это слабое/трудное место других программ). Программа может перебирать «скрытые» каталоги на сайте, ломать ZIP-архивы и т.д. Программа действительно интересная! Но и довольно трудная — её нужно изучать. Самый полный перевод всей доступной документации здесь: http://kali.tools/?p=269

Оставить комментарий Отменить ответ

Для отправки комментария вам необходимо авторизоваться.

Источник

Packages and Binaries:

patator

Patator is a multi-purpose brute-forcer, with a modular design and a flexible usage.

Currently it supports the following modules:

- ftp_login : Brute-force FTP

- ssh_login : Brute-force SSH

- telnet_login : Brute-force Telnet

- smtp_login : Brute-force SMTP

- smtp_vrfy : Enumerate valid users using SMTP VRFY

- smtp_rcpt : Enumerate valid users using SMTP RCPT TO

- finger_lookup : Enumerate valid users using Finger

- http_fuzz : Brute-force HTTP

- ajp_fuzz : Brute-force AJP

- pop_login : Brute-force POP3

- pop_passd : Brute-force poppassd (http://netwinsite.com/poppassd/)

- imap_login : Brute-force IMAP4

- ldap_login : Brute-force LDAP

- dcom_login : Brute-force DCOM

- smb_login : Brute-force SMB

- smb_lookupsid : Brute-force SMB SID-lookup

- rlogin_login : Brute-force rlogin

- vmauthd_login : Brute-force VMware Authentication Daemon

- mssql_login : Brute-force MSSQL

- mysql_login : Brute-force MySQL

- mysql_query : Brute-force MySQL queries

- rdp_login : Brute-force RDP (NLA)

- pgsql_login : Brute-force PostgreSQL

- vnc_login : Brute-force VNC

- dns_forward : Forward DNS lookup

- dns_reverse : Reverse DNS lookup

- snmp_login : Brute-force SNMP v1/2/3

- ike_enum : Enumerate IKE transforms

- unzip_pass : Brute-force the password of encrypted ZIP files

- keystore_pass : Brute-force the password of Java keystore files

- umbraco_crack : Crack Umbraco HMAC-SHA1 password hashes

- tcp_fuzz : Fuzz TCP services

- dummy_test : Testing module

Installed size: 184 KB

How to install: sudo apt install patator

- default-jre

- ldap-utils

- python3

- python3-ajpy

- python3-dnspython

- python3-impacket

- python3-ipy

- python3-mysqldb

- python3-openssl

- python3-paramiko

- python3-psycopg2

- python3-pyasn1

- python3-pycryptodome

- python3-pycurl

- python3-pysnmp4

- unzip

Источник