- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Установка всех зависимостей Patator

- Зависимости Patator для модулей

- Связанные статьи:

- Рекомендуется Вам:

- 2 комментария to Установка всех зависимостей Patator

- Hack.me Брут-форс веб-формы.Patator.

- Первый Этап нам надо определить метод отправки данных из формы серверу :

- Второй этап Отправляемые данные.

- Третий этап Проверка успешности входа

- Patator windows как запустить

- КОММЕНТАРИИ

- Оставить комментарий Отменить ответ

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Установка всех зависимостей Patator

Patator – это разносторонний брут-форсер, программа очень гибкая в использовании, позволяет запускать переборы и анализировать ответы используя практически любые параметры.

Платой за такую гибкость является сложность: Patator не является программой для новичков.

Поскольку Patator может брут-форсить самые разнообразные службы и даже подбирать пароли от файлов, то у неё имеется целый ряд зависимостей:

Необязательно уставлять именно ту версию, которая указана в таблице – можно использовать более поздние выпуски.

Patator имеется в Kali Linux, но там довольно древняя версия, свежую версию можно скачать так:

Абсолютно все зависимости Patator в Kali Linux можно установить следующими командами:

Зависимости Patator для модулей

Если вы хотите установить зависимость только для определённых модулей, то ниже дана информация о пакетах, которые вам нужно установить для того или иного модуля:

SSH

HTTP

AJP

LDAP

SMB

Oracle

MySQL

RDP (NLA)

PostgreSQL

VNC

DNS

NET keyword

SNMP

IKE

ZIP пароли

keystore файлы

SQLCipher

Связанные статьи:

- Всё о RDP: от настройки до взлома (100%)

- Аудит безопасности SMB и Samba (96.3%)

- Аудит безопасности VNC (96.3%)

- VNC в Windows и Linux: настройка и аудит безопасности (96.3%)

- Проверка / восстановление / очистка репозиториев (источников приложений) Kali Linux Rolling (53.7%)

- Структура APT пакета: разбираемся в строении пакета Debian (RANDOM — 53.7%)

Рекомендуется Вам:

2 комментария to Установка всех зависимостей Patator

Alexey Здравствуйте, подскажите пожалуйста в чем проблемма.

patator ssh_login host=192.168.1.35 user=root password=FILE0 0=/home/notfound/1.txt

22:44:04 patator INFO — Starting Patator v0.6 (http://code.google.com/p/patator/) at 2019-04-14 22:44 MSK

22:44:04 patator INFO —

22:44:04 patator INFO — code size time | candidate | num | mesg

22:44:04 patator INFO — ——————————————————————————

22:44:05 patator FAIL — xxx 120 0.000 | 5621626 | 6 | (‘Error reading SSH protocol banner[Errno 104] Connection reset by peer’,)

22:44:05 patator FAIL — xxx 120 0.000 | 561 | 7 | (‘Error reading SSH protocol banner[Errno 104] Connection reset by peer’,)

22:44:05 patator FAIL — xxx 84 0.000 | 51 | 8 | (‘Error reading SSH protocol banner’,)

Paramiko установлен, но выдает эту ошибку. Спасибо.

Connection reset by peer — означает, что хост, где перебираете пароли, отверг соединение — возможно, ваш IP был забанен за слишком большое количество попыток входа.

Проверьте, есть ли вообще соединение до этого хоста:

Ещё обратите внимание, что сейчас последняя версия Patator v0.7.

Hack.me Брут-форс веб-формы.Patator.

Потренируемся в брут-форс простой формы авторизации на sendbox проекте Hack.me

Первый Этап нам надо определить метод отправки данных из формы серверу :

get

Этот метод предназначен для получения требуемой информации и передачи данных в адресной строке. Пары «имя=значение» присоединяются в этом случае к адресу после вопросительного знака и разделяются между собой амперсандом (символ &).

post

Метод post посылает на сервер данные в запросе браузера. Это позволяет отправлять большее количество данных, чем доступно методу get, поскольку у него установлено ограничение в 4 Кб. Большие объемы данных используются в форумах, почтовых службах, заполнении базы данных, при пересылке файлов и др.

Пример формы, которая отправляет данные методом POST :

Второй этап Отправляемые данные.

Казалось бы, для формы вполне логично отправлять ровно два поля: имя пользователя и пароль. Тем не менее, часто формы содержат скрытые поля и поля, добавляемые на лету. Это важно знать, поскольку даже при верном логине и пароле форма выдаст ошибку входа, если отсутствуют другие требуемые данные.

Третий этап Проверка успешности входа

Как понять, что пароль успешно угадан? Для этого анализируется страница, которая присылается после попытки входа. Чаще всего мы не можем знать, что показывается залогиненому пользователю, поскольку у нас нет действительной учётной записи. Поэтому популярным стал метод от противного: мы пробуем ввести какой-либо логин и пароль и смотрим на ошибку. Например, это может быть «Account does not exist». Далее программа по перебору сравнивает выдаваемые ей страницы и если там отсутствует строка «Account does not exist», значит пароль подобран. Возможны многие варианты поведения, к этому этапу нужно относиться с вниманием.

Что бы все эти три пункта нам выполнить потребуется плагин для браузера, которые позволяет просматривать запросы get и post . Например плагин Tamper Data для Firefox.

Как мы видим тут отправляется три параметра u =имя, p =пароль, Login =Login . В ответ нам приходит страничка с надписью ACCESS DENIED .

Все исходные перемены известны, теперь пора переходить к самому перебору. Тут нам поможет PATATOR , одна из лучших программ перебора паролей для разнообразных служб, имеет модульную конструкцию. Patator был написан из-за неудовлетворённости от работы с Hydra, Medusa, Ncrack, модулями Metasploit и скриптами NSE Nmap, которые применяются для атак по угадыванию паролей и входит в состав Kali Linux . Я не буду описывать все возможности программы, они просто очень большие. Нам с вами потребуется модуль http_fuzz :

patator http_fuzz url=»http://s70493-102208-rib.sipontum.hack.me/test.php» method=POST body=’u=FILE0&p=FILE1&Login=Login’ 0=/root/name.txt 1=/root/word/top500.txt accept_cookie=1 -x ignore:fgrep=’ACCESS DENIED’

url=» » #Тут все понятно, ссылка на страницу.

method= #Метод отправки данных, [GET | POST | HEAD | …].

body= ‘ ‘ #данные тела.

0= #Путь к словарю переменное FILE0.

1= #Путь к словарю переменное FILE1.

accept_cookie=1 #Эта опция означает принять кукиз от веб-приложения и отправить их при следующей проверке логина и пароля.

- действия := действие[,действие]*

- действие := «ignore» | «retry» | «free» | «quit» | «reset»

- условия := условие=значение[,условие=значение]*

- условие := «code» | «size» | «time» | «mesg» | «fgrep» | «egrep»

- ignore : не сообщать

- retry : пробовать полезную нагрузку снова

- free : отклонить будущие подобные полезные нагрузки

- quit : прекратить выполнение сейчас

- reset : закрыть текущее подключение для переподключения в следующий раз

- code : соответствие коду статуса

- size : соответствие размеру (N или N-M или N- or -N)

- time : соответствие времени (N или N-M или N- or -N)

- mesg : соответствие сообщению

- fgrep : поиск строки в сообщении

- egrep : поиск регулярного выражения в сообщенииНапример, для игнорирования всех перенаправление на домашнюю страницу:

… -x ignore:code=302,fgrep=’Location: /home.html’

-tN #Число потоков N(По умолчанию 10).

persistent 1 #Использование постоянных соединений (например, будет протестировано несколько паролей до разъединения с сервером).

user_pass #имя пользователя и пароль для HTTP аутентификации (пользователь:пароль).

auth_type #тип HTTP аутентификации [basic | digest | ntlm].

http_proxy # HTTP прокси для использования (host:port)

Вот с кодом 200 мы подобрали пользователя и пароль(admin:password). К стати, не пугайтесь кода 500, это всего лишь значит что вы за Dosили сервак. Можно уменьшить число потоков или добавить параметр —rate-limit=N ждать N секунд между каждым тестом (по умолчанию это 0).

- показ прогресса во время выполнения (нажмите Enter).

- пауза/возобновление выполнения (нажмите p).

- нажмите h, чтобы увидеть все доступные интерактивные команды.

Ну и в заключении приведу пример для GET запросов :

patator.py http_fuzz url=»http://s70493-102508-nlm.croto.hack.me/index.php?pass=FILE0″ method=GET header=’Cookie: PHPSESSID=15rntb8rovb1beh47mcjh411q2′ 0=/root/word/top4000.txt -x ignore:fgrep=’Watch Out Changes in page!’

Тут есть только одна особенность, в заголовке надо передать куки, иначе наш запрос не выполниться : header=’Cookie: PHPSESSID=15rntb8rovb1beh47mcjh411q2′

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Patator windows как запустить

Добрый день, друзья!

Так что же такое patator? Это универсальная брутфорс утилита, имеющая на борту приличное количество модулей и возможность довольно гибкой настройки, в общем все что нужно чтобы упростить жизнь рядовому пентестеру. Patator представляет собой, как водится, питон скрипт, управление производится из cli.

Доступные модули на данный момент:

Patator включён в Kali Linux 2.0 из коробки, в версиях ниже устанавливаем с Github (утилита часто обновляется, поэтому искать актуальную версию нужно именно тут):

Примечание: встроенные подсказки утилиты мало юзабельны, не поленитесь заглянуть в код, автор его подробно откомментировал и вероятно ответ на возникший вопрос вы сможете найти именно там. На худой конец прочитайте README.

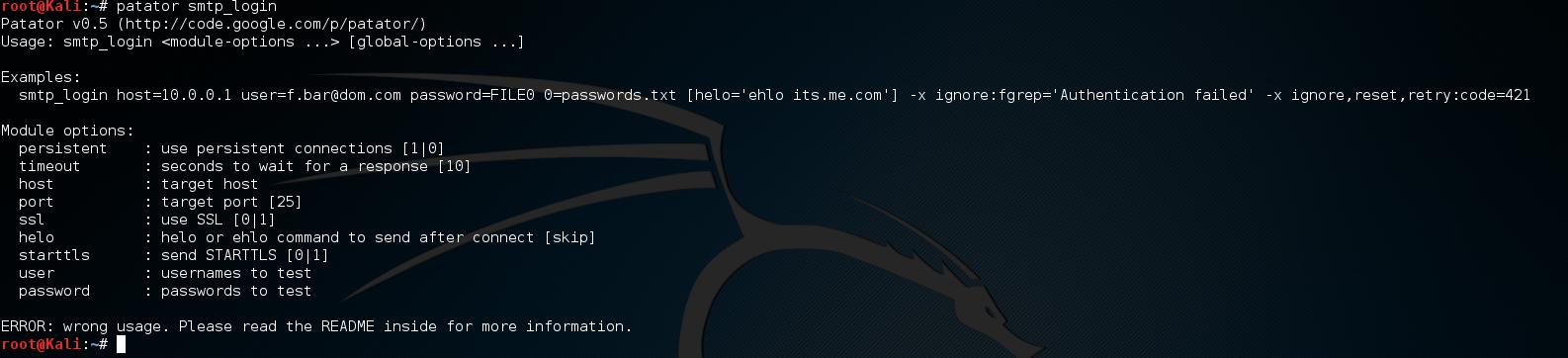

Рассмотрим использование на примере модуля smtp_login. Данный модуль предназначен для брутфорса обыкновенной аутентификации почтового протокола SMTP:

Как видим на скриншоте программа подскажет доступные опции выбранного модуля, в квадратных скобках написано значение по дефолту:

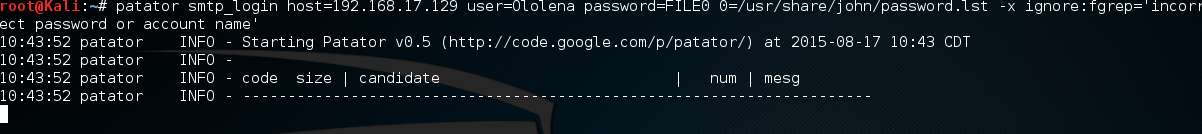

Итак, мы просканировали сеть и знаем, что на хосте 192.168.17.128 открыт smtp порт (25), попробовали подключиться к нему телнетом и убедились, что все ок.

Начинаем брутить.

В данном случае я знаю логин пользователя, который мне необходим, это будет пользователь Ololena. Используя подсказку по использованию на скриншоте выше, получаем:

Синтаксис своеобразен, но довольно прост. Если вы хотите указать список паролей, как в примере выше вы используете конструкцию password=FILE0 0= , так же для user. Например если мы хотим брутить список юзернеймов и по каждому юзеру прогонялся список паролей, то конструкция будет выглядеть, например, так:

Вообще каждый параметр модуля может быть заменен списком, например параметр host так же можно подтягивать из файлика, как и любой другой параметр модуля (но не глобальный параметр, о которых речь пойдет ниже).

Так же если SMTP-серверу нужно представиться командой helo\ehlo, в модуле присутствует такая возможность. Команда будет выглядеть например так:

Но в нашем случае в этом необходимости нет.

Запускаем наш пример:

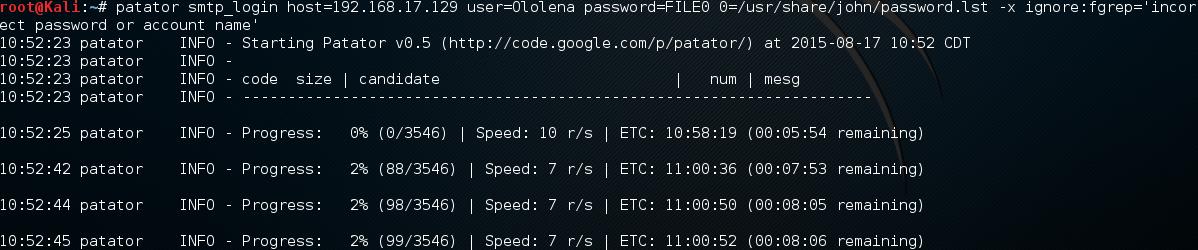

Мы видим, что перебор запустился, он выдает нам статусы авторизации на smtp сервере, но проблема в том, что найти в этом списке успешную попытку авторизации будет крайне сложно.

В patator существует как параметры конкретного модуля (которые мы видели на скриношоте, когда вызывали модуль), так и глобальные, например конструкция -x ignore.

Данная конструкция может фильтровать по размеру ответа (-x ignore:size=57-74), по статус кода ответа(-x ignore:code=200), по совпадению строки и регулярному выражению(-x ignore:fgrep=’some text or regexp’) и по их комбинациям, например -x ignore:code=500 -x ignore:fgrep=’Internal error’ или ignore:code=200,size=57-74.

Она-то и уберет из выдачи, то что нам не нужно. В нашем примере лучше всего будет сделать таким образом:

Теперь он будет висеть таким образом, пока не подберет валидную связку логин\пароль:

Если вы не знаете, что происходит с ним, беспокоитесь что он завис или просто хотите узнать сколько осталось ждать до полного прогона словарей нажимайте Enter и он покажет в каком статусе он сейчас:

Так же во время выполнения брута вы можете ввести h, нажать Enter и он покажет доступные параметры в интерактивном режиме.

Успех! В столбце candidate пароль, который подошел к юзернейму Ololena. В случае если вы брутите по словарю логинов валидные комбинации будут показаны так же, но разделенные двоеточием, например Ololena:1q2w3e

Надеюсь статья будет полезна не только новичкам. Если я где-то промахнулся, ошибся не стесняйтесь написать об этом.

Спасибо за внимание!

КОММЕНТАРИИ

«не поленитесь заглянуть в код, автор его подробно откомментировал» Это не так, в коде практически нет комментариев — только несколько строк перед началом модулей. Но в коде есть файл README. Сам автор его называет так, а не комментарием: «…please read the README inside patator.py…» Из статьи непонятно, зачем нам переучиваться под новую программу если уже есть с полдюжины знакомых, которые делают ту же работу. Но причины обратить внимание на эту программу есть! Например, если ведётся перебор по нескольким хостам, то программа может слать запросы не так: отработка всех логинов-паролей по первому хосту, затем отработках всех логинов-паролей по второму хосту и т.д. Программа может работать в режиме один запрос на первый хост, следующий запрос с этими же учётными данными на второй, потом на третий и т.д. Т.е. параллельная работа сразу со всеми хостами, не нагружая каждый из них слишком сильно. Но это не дефолтное поведение, для этого нужно посмотреть справку по «номеру ключевых слов». Программа может принимать вывод из других программ, в программе можно налету редактировать параметры, можно поставить её на паузу, неплохой (хотя ещё незаконченный функционал) по брутфорсу HTTP (это слабое/трудное место других программ). Программа может перебирать «скрытые» каталоги на сайте, ломать ZIP-архивы и т.д. Программа действительно интересная! Но и довольно трудная — её нужно изучать. Самый полный перевод всей доступной документации здесь: http://kali.tools/?p=269

Оставить комментарий Отменить ответ

Для отправки комментария вам необходимо авторизоваться.