- Передача/захват ролей FSMO на другой контроллер домена Active Directory

- Для чего нужны FSMO роли в домене Active Directory?

- Просмотр владельцев FSMO ролей в домене

- Передача FSMO ролей с помощью PowerShell

- Передача FSMO ролей из графических оснасток Active Directory

- Передача ролей RID Master, PDC Emulator и Infrastructure Master

- Передача роли Schema Master

- Передача FSMO роли Domain naming master

- Передача FSMO ролей из командной строки с помощью утилиты ntdsutil

- Принудительный захват FSMO ролей Active Directory

- Миграция ролей и компонентов в Windows Server Migrating roles and features in Windows Server

- Перед началом работы Before you begin

- Windows Server 2019 Windows Server 2019

- Windows Server 2016 Windows Server 2016

- Windows Server 2012 R2 Windows Server 2012 R2

- Windows Server 2012 Windows Server 2012

- Windows Server 2008 R2 Windows Server 2008 R2

Передача/захват ролей FSMO на другой контроллер домена Active Directory

В этой статье мы рассмотрим, как определить контроллеры домена с ролями FSMO в Active Directory, способы передачи одной или нескольких FSMO ролей другому контроллеру домена (дополнительному), а также способ принудительного захвата FSMO ролей в случае выхода из строя контроллера домена, которой является владельцем роли.

Для чего нужны FSMO роли в домене Active Directory?

Кратко попытаюсь напомнить для чего нужный роли FSMO (Flexible Single Master Operation, операции с одним исполнителем) в домене Active Directory.

Не секрет, что в Active Directory большинство стандартных операций (таких как заведение новых учетных записей пользователей, групп безопасности, добавление компьютера в домен) можно выполнять на любом контроллере домена. За распространение этих изменений по всему каталогу AD отвечает служба репликации AD. Различные конфликты (например, одновременное переименование пользователя на нескольких контроллерах домена) разрешаются по простому принципу — кто последний тот и прав. Однако есть ряд операций, при выполнении которых недопустимо наличие конфликта (например, при создании нового дочернего домена/леса, изменении схемы AD и т.д). Для выполнения операций, требующих обязательной уникальности нужны контроллеры домена с ролями FSMO. Основная задача ролей FSMO – не допустить конфликты такого рода

Всего в домене Active Directory может быть пять ролей FSMO.

Две уникальные роли для леса AD:

- Хозяин схемы (Schema master) – отвечает за внесение изменение в схему Active Directory, например, при расширении с помощью команды adprep /forestprep (для управления ролью нужны права “Schema admins”);

- Хозяин именования домена (Domain naming master) – обеспечивает уникальность имен для всех создаваемых доменов и разделов приложений в лесу AD (для управления нужны права “Enterprise admins”);

И три роли для каждого домена (для управления этими ролями ваша учетная запись должна состоять в группе “Domain Admins”):

- Эмулятор PDC (PDC emulator) – является основным обозревателем в сети Windows (Domain Master Browser – нужен для нормального отображения компьютеров в сетевом окружении); отслеживает блокировки пользователей при неправильно введенном пароле, является главным NTP сервером в домене, используется для совместимости с клиентами Windows 2000/NT, используется корневыми серверами DFS для обновления информации о пространстве имён;

- Хозяин инфраструктуры (Infrastructure Master) — отвечает за обновление в междоменных объектных ссылок, также на нем выполняется команда adprep /domainprep;.

- Хозяин RID (RID Master) —сервер раздает другим контроллерам домена идентификаторы RID (пачками по 500 штук) для создания уникальных идентификаторов объектов — SID.

Просмотр владельцев FSMO ролей в домене

Как определить какой контролер домена является хозяином/владельцем конкретной FSMO роли?

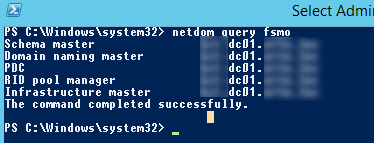

Чтобы найти всех владельцев FSMO ролей в домене AD, выполните команду:

netdom query fsmo

Можно просмотреть FSMO роли для другого домена:

netdom query fsmo /domain:contoso.com

В этом примере видно, что все FSMO роли расположены на контроллере домена DC01. При развертывании нового леса AD (домена), все FSMO роли помещаются на первый DC. Любой контроллер домена кроме RODC может быть хозяином любой FSMO роли. Соответственно, администратора домена может передать любую FSMO роль на любой другой контроллер домен.

Можно получить информацию о FSMO ролях в домене через PowerShell с помощью Get-ADDomainController (должен быть установлен модуль Active Directory для PowerShell из состава RSAT):

Get-ADDomainController -Filter * | Select-Object Name, Domain, Forest, OperationMasterRoles |Where-Object

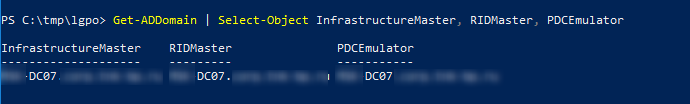

Или можно получить FSMO роли уровня леса и уровня домена так:

Get-ADDomain | Select-Object InfrastructureMaster, RIDMaster, PDCEmulator

Get-ADForest | Select-Object DomainNamingMaster, SchemaMaster

Общие рекомендации Microsoft по размещении FSMO ролей на контроллерах домена:

- Роли уровня леса (Schema master и Domain naming master) нужно расположить на контроллере корневого домена, который одновременно является сервером глобального каталога (Global Catalog);

- Все 3 доменные FSMO роли нужно разместить на одном DC с достаточной производительностью;

- Все DC в лесу должны быть серверами глобального каталога, т.к. это повышает надежность и производительность AD, при этом роль Infrastructure Master фактически не нужна. Если у вас в домене есть DC без роли Global Catalog, нужно поместить FSMO роль Infrastructure Master именно на него;

- Не размешайте другие задачи на DC, владельцах FSMO ролей.

В Active Directory вы можете передать FSMO роли несколькими способами: с помощью графических mmc оснасток AD, с помощью утилиты ntdsutil.exe или через PowerShell. О переносе ролей FSMO обычно задумываются при оптимизации инфраструктуры AD, при выводе из эксплуатации или поломке контроллера домена с ролью FSMO. Есть два способа передачи FSMO ролей: добровольный (когда оба DC доступны) или принудительный (когда DC с ролью FSMO недоступен/вышел из строя)

Передача FSMO ролей с помощью PowerShell

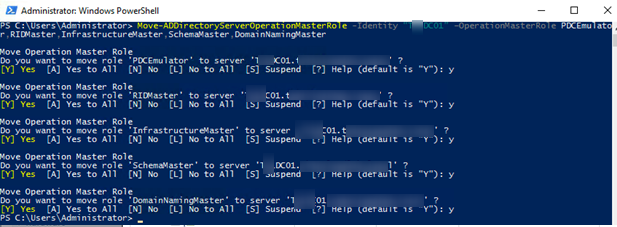

Самый простой и быстрый способ передачи FSMO ролей в домене – PowerShell командлет Move-ADDirectoryServerOperationMasterRole.

Вы можете передать на указанный DC одну или несколько FSMO ролей за раз. Следующая команда выполнит передачу двух ролей на DC02:

Move-ADDirectoryServerOperationMasterRole -Identity dc02 -OperationMasterRole PDCEmulator, RIDMaster

В аргументе OperationMasterRole можно указать как имя FSMO роли, так и ее индекс в соответствии с таблицей:

| PDCEmulator | 0 |

| RIDMaster | 1 |

| InfrastructureMaster | 2 |

| SchemaMaster | 3 |

| DomainNamingMaster | 4 |

Предыдущая команда в более коротком виде выглядит так:

Move-ADDirectoryServerOperationMasterRole -Identity dc02 -OperationMasterRole 0,1

А чтобы передать сразу все FSMO роли на дополнительный контроллер домена, выполните:

Move-ADDirectoryServerOperationMasterRole -Identity dc03 -OperationMasterRole 0,1,2,3,4

Передача FSMO ролей из графических оснасток Active Directory

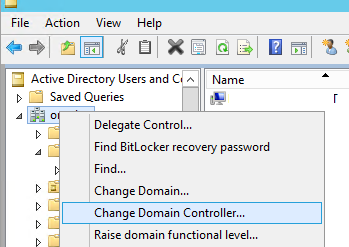

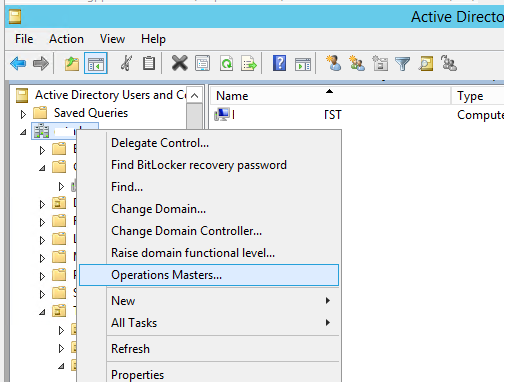

Для переноса FSMO ролей можно использовать стандартные графические оснастки Active Directory. Операцию переноса желательно выполнять на DC с FSMO ролью. Если же консоль сервера не доступна, необходимо выполнить команду Change Domain Controller и выбрать контроллер домена в mmc-оснастке.

Передача ролей RID Master, PDC Emulator и Infrastructure Master

Для передачи ролей уровня домена (RID, PDC, Infrastructure Master) используется стандартная консоль Active Directory Users and Computers (DSA.msc)

- Откройте консоль Active Directory Users and Computers;

- Щелкните правой кнопкой мыши по имени вашего домена и выберите пункт Operations Master;

- Перед вами появится окно с тремя вкладками (RID, PDC, Infrastructure), на каждой из которых можно передать соответствующую роль, указав нового владельца FSMO роли и нажав кнопку Change.

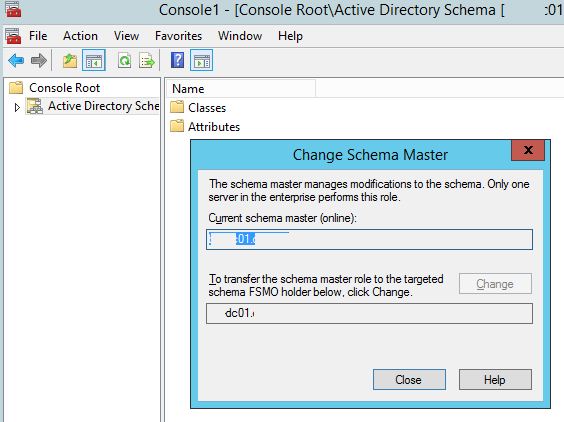

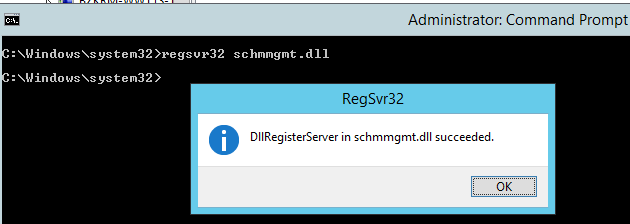

Передача роли Schema Master

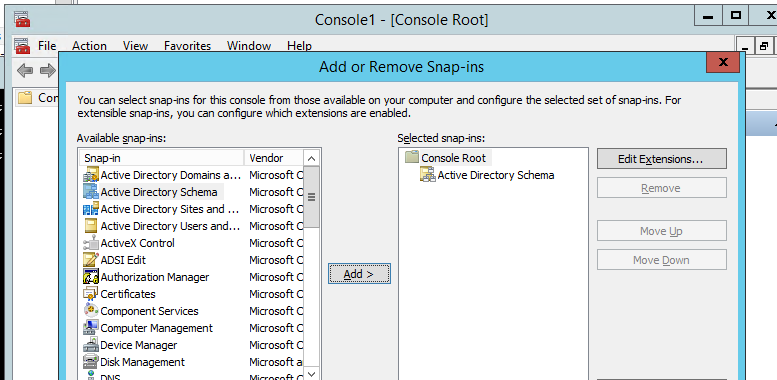

Для переноса FSMO уровня леса Schema Master используется оснастка Active Directory Schema.

- Перед запуском оснастки нужно зарегистрировать библиотеку schmmgmt.dll, выполнив в командной строке команду: regsvr32 schmmgmt.dll

2. Откройте консоль MMC, набрав MMC в командной строке;

3. В меню выберите пункт File ->Add/Remove snap-in и добавьте консоль Active Directory Schema;

4. Щелкните правой кнопкой по корню консоли (Active Directory Schema) и выберите пункт Operations Master;

5. Введите имя контроллера, которому передается роль хозяина схемы, нажмите кнопку Change и OK. Если кнопка недоступна, проверьте что ваша учетная запись входит в группу Schema admins.

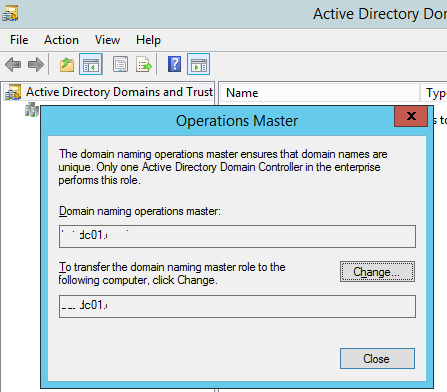

Передача FSMO роли Domain naming master

- Для передачи FSMO роли хозяина именования домена, откройте консоль управления доменами и доверием Active Directory Domains and Trusts;

- Щелкните правой кнопкой по имени вашего домена и выберите опцию Operations Master;

- Нажмите кнопку Change, укажите имя контроллера домена и нажмите OK.

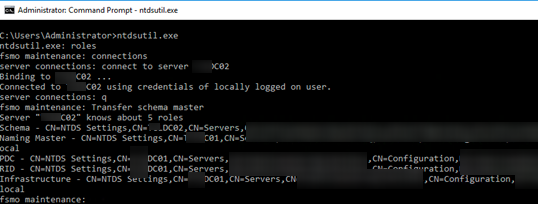

Передача FSMO ролей из командной строки с помощью утилиты ntdsutil

- На контроллере домена откройте командную строку и введите команду: ntdsutil

- Наберите команду: roles

- Затем: connections

- Затем нужно подключиться к DC, на который вы хотите передать роль. Для этого наберите: connect to server

- Введите q и нажмите Enter.

- Для передачи FSMO роли используется команда: transfer role , где это роль которую вы хотите передать. Например: transfer schema master , transfer RID и т.д.

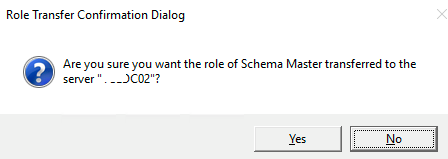

- Подтвердите перенос FSMO роли;

- После переноса ролей нажмите q и Enter, чтобы завершить работу с ntdsutil.exe;

- Перезагрузите контроллер домена.

Принудительный захват FSMO ролей Active Directory

Если DC с одной из FSMO ролью вышел из строя (и его не возможно восстановить), или недоступен длительное время, вы можете принудительно перехватить у него любую из FSMO ролей. Но при этом крайне важно убедиться, что сервер, у которого забрали FSMO роль никогда не должен появится в сети, если вы не хотите новых проблем с AD (даже если вы позднее восстановите DC из резервной копии). Если вы захотите вернуть потерянный сервер в домен, единственный правильный способ – удаление его из AD, чистая переустановка Windows под новым именем, установка роли ADDS и повышение сервера до контроллера домена

Вы можете принудительно захватить FSMO роли с помощью PowerShell или утилиты NTDSUtil.

Проще всего захватить FSMO роль через PowerShell. Для этого используется тот-же самый командлет Move-ADDirectoryServerOperationMasterRole, что и для переноса роли, но добавляется параметр –Force.

Например, чтобы захватить роль PDCEmulator и принудительно передать ее на DC02, выполните:

Move-ADDirectoryServerOperationMasterRole -Identity DC2 -OperationMasterRole PDCEmulator –Force

Также вы можете перенести роли FSMO на сервер DC02 с помощью утилиты ntdsutil. Процедура захвата роли через ntdsutil похожа на обычную передачу. Используйте следующие команды:

ntdsutil

roles

connections

connect to server DC02 (на этот сервер вы перенесете роль)

quit

Для захвата различных ролей FSMO используйте команды:

seize schema master

seize naming master

seize rid master

seize pdc

seize infrastructure master

quit

Миграция ролей и компонентов в Windows Server Migrating roles and features in Windows Server

Применяется к: Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012 Applies to: Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

Эта страница содержит ссылки на информацию и инструменты, которые помогут вам в процессе переноса ролей и компонентов в более новую версию Windows Server. This page contains links to information and tools that help guide you through the process of migrating roles and features to a newer version of Windows Server. Вы можете перенести файловые серверы и хранилище с помощью службы миграции хранилища, в то время как многие другие роли и компоненты можно перенести с помощью средств миграции Windows Server. Это набор командлетов PowerShell, которые были введены в Windows Server 2008 R2 для переноса ролей и компонентов. You can migrate file servers and storage using Storage Migration Service, while many other roles and features can be migrated by using the Windows Server Migration Tools, a set of PowerShell cmdlets that were introduced in Windows Server 2008 R2 for migrating roles and features.

Руководства по миграции охватывают перенос определенных ролей и компонентов с одного сервера на другой (не обновление на месте). The migration guides support migrations of specified roles and features from one server to another (not in-place upgrades). Если в руководствах не указано иное, поддерживается перенос между физическими и виртуальными компьютерами, а также между серверами Windows Server, для которых была выполнена полная установка, и серверами, для которых была выполнена только установка основных серверных компонентов. Unless otherwise noted in the guides, migrations are supported between physical and virtual computers, and between full installation options of Windows Server and servers that are running the Server Core installation option.

Перед началом работы Before you begin

Перед началом переноса ролей и компонентов убедитесь, что исходный и целевой серверы работают под управлением операционных систем с последними пакетами обновления, которые для них доступны. Before you begin migrating roles and features, verify that both source and destination servers are running the most current service packs that are available for their operating systems.

При миграции или обновлении до любой версии Windows Server следует просмотреть и понять политику сроков поддержки и период времени для этой версии и плана соответственно. Whenever you migrate or upgrade to any version of Windows Server, you should review and understand the support lifecycle policy and timeframe for that version and plan accordingly. Вы можете найти информацию о сроках для определенного выпуска Windows Server, который вас интересуют. You can search for the lifecycle information for the particular Windows Server release that you are interested in.

Windows Server 2019 Windows Server 2019

Для переноса файловых серверов и хранилища на Windows Server 2019 или Windows Server 2016 рекомендуется использовать службу миграции хранилища. To migrate file servers and storage to Windows Server 2019 or Windows Server 2016, we recommend using Storage Migration Service. Сведения о переносе других ролей приведены в руководстве по Windows Server 2016 и Windows Server 2012 R2. To migrate other roles, refer to the guidance for Windows Server 2016 and Windows Server 2012 R2.

Windows Server 2016 Windows Server 2016

Ниже приведены руководства по миграции для Windows Server 2016. Here are the migration guides for Windows Server 2016. Обратите внимание на то, что во многих случаях можно также использовать руководства по миграции для Windows Server 2012 R2. Note that in many cases you can also use the Windows Server 2012 R2 migration guides.

Для переноса файловых серверов в Windows Server 2019 или Windows Server 2016 рекомендуется использовать службу миграции хранилища. To migrate file servers to Windows Server 2019 or Windows Server 2016, we recommend using Storage Migration Service.

Windows Server 2012 R2 Windows Server 2012 R2

Следуйте инструкциям в этих руководствах для переноса ролей и компонентов с серверов под управлением Windows Server 2003, Windows Server 2008, Windows Server 2008 R2, Windows Server 2012 или Windows Server 2012 R2 на Windows Server 2012 R2. Follow the steps in these guides to migrate roles and features from servers that are running Windows Server 2003, Windows Server 2008, Windows Server 2008 R2, Windows Server 2012, or Windows Server 2012 R2 to Windows Server 2012 R2. Средства миграции Windows Server в Windows Server 2012 R2 поддерживают перенос между различными подсетями. Windows Server Migration Tools in Windows Server 2012 R2 supports cross-subnet migrations.

Теперь доступна электронная книга руководства по миграции Windows Server 2012 R2 и Windows Server 2012. An e-book of Windows Server 2012 R2 and Windows Server 2012 migration guides is now available. Чтобы получить дополнительные сведения и скачать электронную книгу, ознакомьтесь с коллекцией электронных книг по технологиям Майкрософт. For more information, and to download the e-book, see the E-Book Gallery for Microsoft Technologies.

Windows Server 2012 Windows Server 2012

Следуйте инструкциям в этих руководствах для переноса ролей и компонентов с серверов под управлением Windows Server 2003, Windows Server 2008, Windows Server 2008 R2 или Windows Server 2012 на Windows Server 2012. Follow the steps in these guides to migrate roles and features from servers that are running Windows Server 2003, Windows Server 2008, Windows Server 2008 R2, or Windows Server 2012 to Windows Server 2012. Средства миграции Windows Server в Windows Server 2012 поддерживают перенос между различными подсетями. Windows Server Migration Tools in Windows Server 2012 supports cross-subnet migrations.

Для получения дополнительных материалов по миграции ознакомьтесь с разделом Перенос ролей и компонентов на Windows Server. For additional migration resources, visit Migrate Roles and Features to Windows Server 2012.

Windows Server 2008 R2 Windows Server 2008 R2

Следуйте инструкциям в этих руководствах для переноса ролей и компонентов с серверов под управлением Windows Server 2003, Windows Server 2008 или Windows Server 2008 R2 на Windows Server 2008 R2. Follow the steps in these guides to migrate roles and features from servers that are running Windows Server 2003, Windows Server 2008, or Windows Server 2008 R2 to Windows Server 2008 R2. Средства миграции Windows Server в Windows Server 2008 R2 не поддерживают перенос между различными подсетями. Windows Server Migration Tools in Windows Server 2008 R2 does not support cross-subnet migrations.

Для получения дополнительных материалов по миграции ознакомьтесь с разделом Migrate Server Roles to Windows Server 2008 R2 (Перенос ролей и компонентов в Windows Server 2008 R2). For additional migration resources, visit Migrate Roles and Features to Windows Server 2008 R2.

2. Откройте консоль MMC, набрав MMC в командной строке;

2. Откройте консоль MMC, набрав MMC в командной строке;