- How to ping and test for a specific port from Linux or Unix command line

- Linux ping port using telnet command

- Use nc command

- Unix ping port using nmap command

- Use bash shell

- Use nping command

- ИТ База знаний

- Полезно

- Навигация

- Серверные решения

- Телефония

- Корпоративные сети

- Как сделать пинг порта в Linux и Windows

- Можно ли пропинговать конкретный порт?

- Как пропинговать определенный порт в Linux?

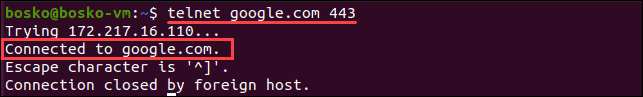

- Пинг определенного порта с помощью Telnet

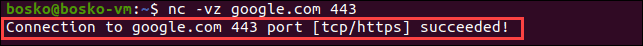

- Пинг определенного порта с помощью Netcat

- Пинг определенного порта с помощью Nmap

- Как пропинговать определенный порт в Windows?

- Пинг определенного порта с помощью Telnet

- Пинг определенного порта с помощью PowerShell

- Заключение

- Мониторинг сети в Linux (ping, traceroute, mtr)

- Утилита ping

- Утилита traceroute

- Утилита MTR

How to ping and test for a specific port from Linux or Unix command line

Linux ping port using telnet command

The syntax is:

telnet

telnet 192.168.2.254 80

Sample outputs:

To close your session, press Ctrl + ] + q .

Use nc command

The syntax is:

nc -vz

nc -vz www.cyberciti.biz 443

Sample outputs:

Unix ping port using nmap command

The syntax is:

nmap -PNp

nmap -p

nmap -p 22 www.cyberciti.biz

nmap -p 443 192.168.2.254

Sample outputs:

- No ads and tracking

- In-depth guides for developers and sysadmins at Opensourceflare✨

- Join my Patreon to support independent content creators and start reading latest guides:

- How to set up Redis sentinel cluster on Ubuntu or Debian Linux

- How To Set Up SSH Keys With YubiKey as two-factor authentication (U2F/FIDO2)

- How to set up Mariadb Galera cluster on Ubuntu or Debian Linux

- A podman tutorial for beginners – part I (run Linux containers without Docker and in daemonless mode)

- How to protect Linux against rogue USB devices using USBGuard

Join Patreon ➔

Use bash shell

Use nping command

Nping is an open-source tool for network packet generation, response analysis and response time measurement. Nping allows users to generate network packets of a wide range of protocols, letting them tunevirtually any field of the protocol headers. While Nping can be used as a simple ping utility to detect active hosts, it can also be used as a raw packet generator. The syntax is:

sudo nping —tcp -p

sudo nping —tcp -p 443 www.cyberciti.biz

Sample outputs:

Fig.01: nping just pinged www.cyberciti.biz host at port 443

🐧 Get the latest tutorials on Linux, Open Source & DevOps via

| Category | List of Unix and Linux commands |

|---|---|

| Documentation | help • mandb • man • pinfo |

| Disk space analyzers | df • duf • ncdu • pydf |

| File Management | cat • cp • less • mkdir • more • tree |

| Firewall | Alpine Awall • CentOS 8 • OpenSUSE • RHEL 8 • Ubuntu 16.04 • Ubuntu 18.04 • Ubuntu 20.04 |

| Linux Desktop Apps | Skype • Spotify • VLC 3 |

| Modern utilities | bat • exa |

| Network Utilities | NetHogs • dig • host • ip • nmap |

| OpenVPN | CentOS 7 • CentOS 8 • Debian 10 • Debian 8/9 • Ubuntu 18.04 • Ubuntu 20.04 |

| Package Manager | apk • apt |

| Processes Management | bg • chroot • cron • disown • fg • glances • gtop • jobs • killall • kill • pidof • pstree • pwdx • time • vtop |

| Searching | ag • grep • whereis • which |

| Shell builtins | compgen • echo • printf |

| Text processing | cut • rev |

| User Information | groups • id • lastcomm • last • lid/libuser-lid • logname • members • users • whoami • who • w |

| WireGuard VPN | Alpine • CentOS 8 • Debian 10 • Firewall • Ubuntu 20.04 |

Comments on this entry are closed.

The nping utility that comes with NMap allows you to ‘ping’ a port by making a TCP connection to it. This does more than just check if the port is open. It verifies that it can be connected to.

I added a note about nping. Thanks!

Hi,

In line

nmap -p 443 192.168.2.254 443

remove last 443

thanks

Thanks for the heads up!

The shell approach is brilliant! Especially, when you’re working with some random docker containers. Thanks a lot!

Источник

ИТ База знаний

Курс по Asterisk

Полезно

— Узнать IP — адрес компьютера в интернете

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Калькулятор инсталляции IP — АТС Asterisk

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Как сделать пинг порта в Linux и Windows

Проверяем доступность порта

Команда ping — это сетевой инструмент для проверки работоспособности удаленной системы. Другими словами, команда определяет, доступен ли определенный IP-адрес или хост. Ping использует протокол сетевого уровня, называемый Internet Control Message Protocol (ICMP), и доступен во всех операционных системах.

С другой стороны, номера портов принадлежат протоколам транспортного уровня, таким как TCP и UDP. Номера портов помогают определить, куда пересылается Интернет или другое сетевое сообщение, когда оно приходит.

Мини — курс по виртуализации

Знакомство с VMware vSphere 7 и технологией виртуализации в авторском мини — курсе от Михаила Якобсена

В этом руководстве вы узнаете, как проверить связь с портом в Windows и Linux с помощью различных инструментов.

Можно ли пропинговать конкретный порт?

Сетевые устройства используют протокол ICMP для отправки сообщений об ошибках и информации о том, успешна ли связь с IP-адресом. ICMP отличается от транспортных протоколов, поскольку ICMP не используется для обмена данными между системами.

Ping использует пакеты ICMP, а ICMP не использует номера портов, что означает, что порт не может быть опрошен. Однако мы можем использовать ping с аналогичным намерением — чтобы проверить, открыт порт или нет.

Некоторые сетевые инструменты и утилиты могут имитировать попытку установить соединение с определенным портом и ждать ответа от целевого хоста. Если есть ответ, целевой порт открыт. В противном случае целевой порт закрывается или хост не может принять соединение, потому что нет службы, настроенной для прослушивания подключений на этом порту.

Как пропинговать определенный порт в Linux?

Вы можете использовать три инструмента для проверки связи порта в Linux:

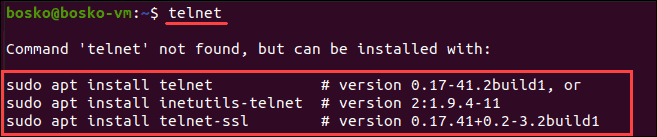

Пинг определенного порта с помощью Telnet

Telnet — это протокол, используемый для интерактивной связи с целевым хостом через соединение виртуального терминала.

1. Чтобы проверить, установлен ли уже telnet , откройте окно терминала и введите:

2. Если telnet не установлен, установите его с помощью следующей команды

- Для CentOS/Fedora: yum -y install telnet

- Для Ubuntu: sudo apt install telnet

3. Чтобы пропинговать порт с помощью telnet , введите в терминале следующую команду:

Где [address] — это домен или IP-адрес хоста, а [port_number] — это порт, который вы хотите проверить.

Если порт открыт, telnet устанавливает соединение. В противном случае он указывает на сбой.

4. Чтобы выйти из telnet , нажмите Ctrl +] и введите q .

Пинг определенного порта с помощью Netcat

Netcat (nc) позволяет устанавливать соединения TCP и UDP, принимать оттуда данные и передавать их. Этот инструмент командной строки может выполнять множество сетевых операций.

1. Чтобы проверить, установлен ли netcat :

- Для Debian, Ubuntu и Mint: введите netcat -h

- Для Fedora, Red Hat Enterprise Linux и CentOS: ncat -h

2. Если netcat не установлен, выполните в терминале следующую команду:

3. Чтобы пропинговать порт с помощью netcat , введите следующее:

Выходные данные информируют пользователя об успешном подключении к указанному порту. В случае успеха — порт открыт.

Пинг определенного порта с помощью Nmap

Nmap — это сетевой инструмент, используемый для сканирования уязвимостей и обнаружения сети. Утилита также полезна для поиска открытых портов и обнаружения угроз безопасности.

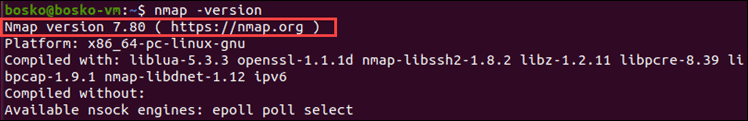

1. Убедитесь, что у вас установлен Nmap, введя nmap -version в терминал.

Если Nmap установлен, вывод информирует пользователя о версии приложения и платформе, на которой он работает.

2. Если в вашей системе нет Nmap, введите следующую команду:

- Для CentOS или RHEL Linux: sudo yum install nmap

- Для Ubuntu или Debian Linux: sudo apt install nmap

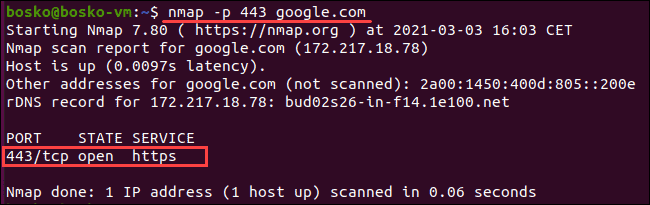

3. После установки Nmap в системе используйте следующую команду для проверки связи определенного порта:

Выходные данные информируют пользователя о состоянии порта и типе службы, задержке и времени, прошедшем до завершения задачи.

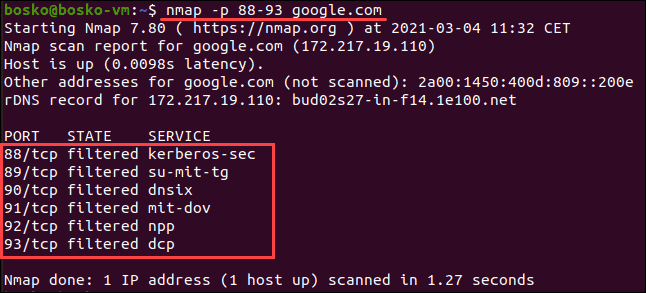

4. Чтобы проверить связь с более чем одним портом, введите nmap -p [number-range] [address] .

Синтаксис [number-range] — это диапазон номеров портов, которые вы хотите пропинговать, разделенные дефисом. Например:

Как пропинговать определенный порт в Windows?

Проверить связь с портом в Windows можно двумя способами:

Пинг определенного порта с помощью Telnet

Перед использованием telnet убедитесь, что он активирован:

- Откройте панель управления.

- Щелкните «Программы», а затем «Программы и компоненты».

- Выберите «Включение или отключение компонентов Windows».

- Найдите клиент Telnet и установите флажок. Щелкните ОК.

Готово! Вы активировали клиент Telnet в системе.

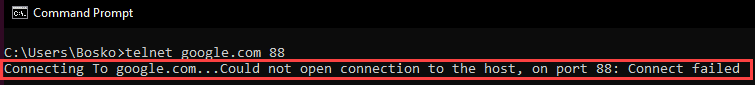

После завершения активации можно пропинговать порт с помощью telnet. Для этого:

1. Введите cmd в поиске в меню «Пуск». Щелкните на приложение Командная строка.

2. В окне командной строки введите

Где [address] — это домен или IP-адрес хоста, а [port_number] — это порт, который вы хотите проверить.

Выходные данные позволяют узнать, открыт ли порт и доступен ли он, иначе отображается сообщение об ошибке подключения.

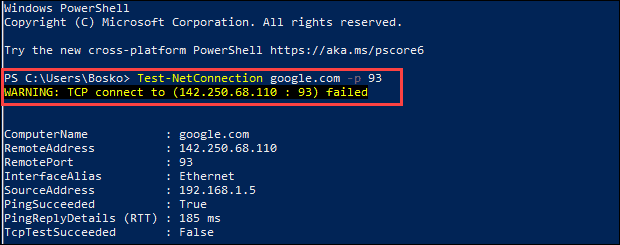

Пинг определенного порта с помощью PowerShell

Чтобы проверить связь с портом с помощью PowerShell, выполните следующие действия:

1. Введите PowerShell в поиске в меню «Пуск». Щелкните приложение Windows PowerShell.

2. В окне командной строке PowerShell введите:

Если порт открыт и соединение прошло успешно, проверка TCP прошла успешно. В противном случае появится предупреждающее сообщение о том, что TCP-соединение не удалось.

Заключение

Теперь вы знаете, как выполнить эхо-запрос и проверить, открыт ли порт, с помощью нескольких сетевых инструментов и утилит в Linux и Windows.

Мини — курс по виртуализации

Знакомство с VMware vSphere 7 и технологией виртуализации в авторском мини — курсе от Михаила Якобсена

Источник

Мониторинг сети в Linux (ping, traceroute, mtr)

Существует несколько хороших утилит, позволяющих искать неисправности в сети на уровне TCP/IP. Большинство из них выдает низкоуровневую информацию, поэтому для того чтобы пользоваться ими, нужно хорошо понимать принципы работы протоколов TCP/IP и маршрутизации. В этой статье мы рассмотрим основные инструменты поиска неисправностей в сети: утилитами ping, traceroute и mtr.

Утилита ping

Проверка доступности компьютера

Утилита ping предназначена для того, чтобы при помощи отправки ICMP пакетов убедиться в работоспособности хоста. Команда ping посылает запрос (ICMP ECHO_REQUEST) конкретному компьютеру и фиксирует поступающие ответы (ICMP ECHO_RESPONSE). Её можно применять для работоспособности отдельных компьютеров и сегментов сети. В обработке ее запроса участвуют таблицы маршрутизации, физические компоненты сетей и сетевые шлюзы, поэтому для достижения успешного результата сеть должна быть в более или менее рабочем состоянии. Если команда не работает, можно быть совершенно уверенным в том, что более сложные средства тем более не функционируют. Однако это правило неприменимо в сетях, где брандмауэры блокируют эхо-запросы ICMP. Убедитесь в том, что брандмауэр не препятствует работе команды ping, прежде чем подозревать, что зондируемый компьютер игнорирует эту команду. В конце концов, отключите на короткое время брандмауэр для проверки работоспособности сети.

Если не задан аргумент «число пакетов», команда ping работает в бесконечном цикле. Чтобы прервать работу команды, нужно нажать специальную клавиатурную комбинацию .

Например, пропингуем neoserver.ru (это имя хоста):

Информация о компьютере neoserver.ru включает его IP-адрес, порядковый номер ответного ICMP-пакета и полное время прохождения пакета. Полученные результаты свидетельствуют о том, что компьютер neoserer.ru работает и подключен к сети.

Min — минимальное время ответа хоста, кторому был отправлен запрос.

Avg — среднее время ответа хоста, кторому был отправлен запрос

Max — максимальное время ответа хоста, кторому был отправлен запрос.

Ещё вы увидите TTL — определяет максимальное количество хопов (то есть прыжок, участок между маршрутизаторами), которые пакет может пройти. Наличие этого параметра не позволяет пакету бесконечно ходить по сети.

В ОС Linux, как уже было сказано выше, команда ping без дополнительных параметров будет пинговать заданный хост бесконечно. Чтобы отправить, например, 10 запросов, необходимо добавить ключ -с:

В итоге, мы видим, что было отпралено 10 запросов и выведен результат.

Другие примеры задействования разын ключей:

Не резолвить имена адресов, выводить только ip-адреса

Завершение работы ping по заданному времени (тут 5 секунд)

Установить размер отправляемых пакетов в 1000 байт

Увеличить интервал времени пинга на 3 секунды

Утилита traceroute

Каждый пакет проходит на своем пути определенное количество узлов, пока достигнет своей цели. И, как мы уже знаем, каждый пакет имеет свое время жизни. Это количество узлов, которые может пройти пакет перед тем, как он будет уничтожен. Этот параметр записывается в заголовке TTL, каждый маршрутизатор, через который будет проходить пакет уменьшает его на единицу. При TTL=0 пакет уничтожается, а отправителю отсылается сообщение Time Exceeded.

Команда traceroute linux использует UDP пакеты. Она отправляет пакет с TTL=1 и смотрит адрес ответившего узла, дальше TTL=2, TTL=3 и так пока не достигнет цели. Каждый раз отправляется по три пакета и для каждого из них измеряется время прохождения. Пакет отправляется на случайный порт, который, скорее всего, не занят. Когда утилита traceroute получает сообщение от целевого узла о том, что порт недоступен трассировка считается завершенной.

Синтаксис утилиты не сложный:

Адресом узла может служить как IP адрес, так и доменное имя. Основные опции:

Для примера, выпоним трасировку к ресурсу yandex.ru:

В итоге, пакет прошел через 6 узлов перед тем, как дойти до указанного хоста. На каждый узел отправлялось по три пакета и для каждого из них было засечено время прохождения. И если на одном из узлов возникнет проблема, теперь вы будете знать на каком.

Иногда, вместо одного узла вы можете видеть звездочки. Это значит, что шлюзы либо не высылают нам ICMP с сообщением «time exceeded», либо у их сообщений слишком маленький TTL и оно нас не достигает. В точности нельзя сказать, что происходит на самом деле, но ясно, что по какой-то причине хост не захотел нам отвечать:

Бывает, что трассировка с помощью UDP не работает, это может произойти потому, что фаервол блокирует все лишние пакеты. Можно воспользоваться ICMP с помощью опции -I:

Рассмотреных выше простых примеров, вполне достаточно для первичной диагностики сети как для обычныз пользователей, так и для начинающих администраторов.

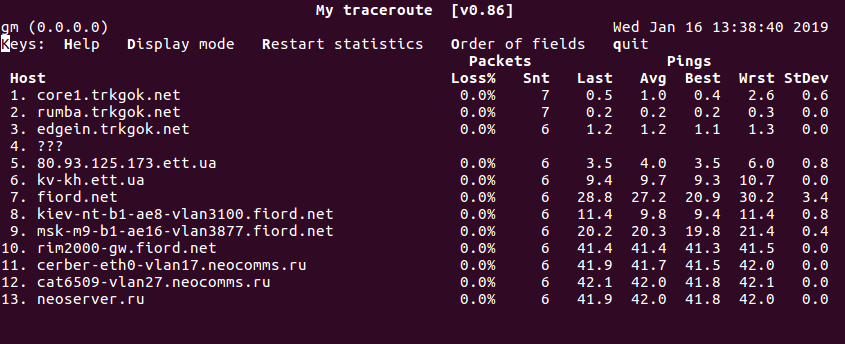

Утилита MTR

MTR – это альтернатива программе traceroute. Объединяя функции ping и traceroute, mtr позволяет постоянно опрашивать удаленный сервер и отслеживать изменения задержки и производительности с течением времени.

Синтаксис утилиты также несложный:

Вывод похож на traceroute, но mtr имеет существенное преимущество – ее вывод постоянно обновляется. Это позволяет собирать средние показатели, а также отслеживать тенденции и изменения производительности сети. Как и с утилитой ping, mtr будет работать бесконечно. Чтобы прервать работу команды, нужно нажать специальную клавиатурную комбинацию .

Источник